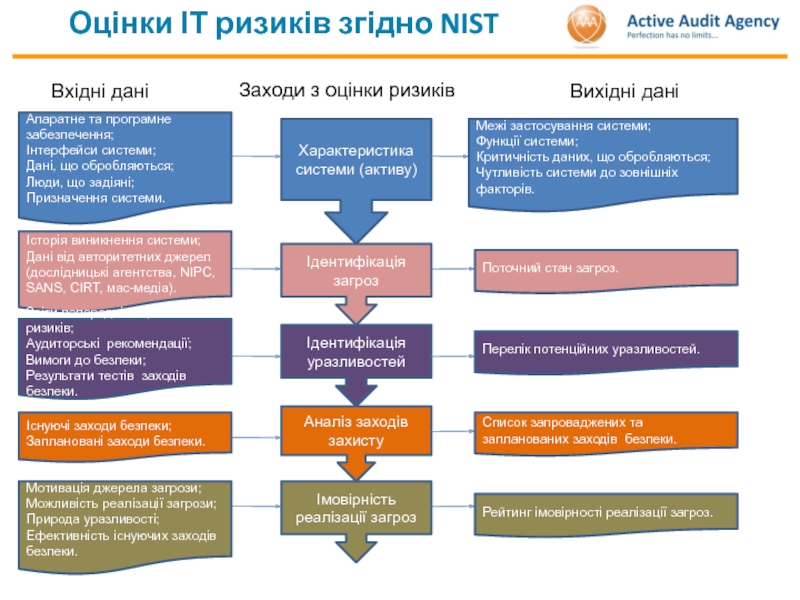

дані

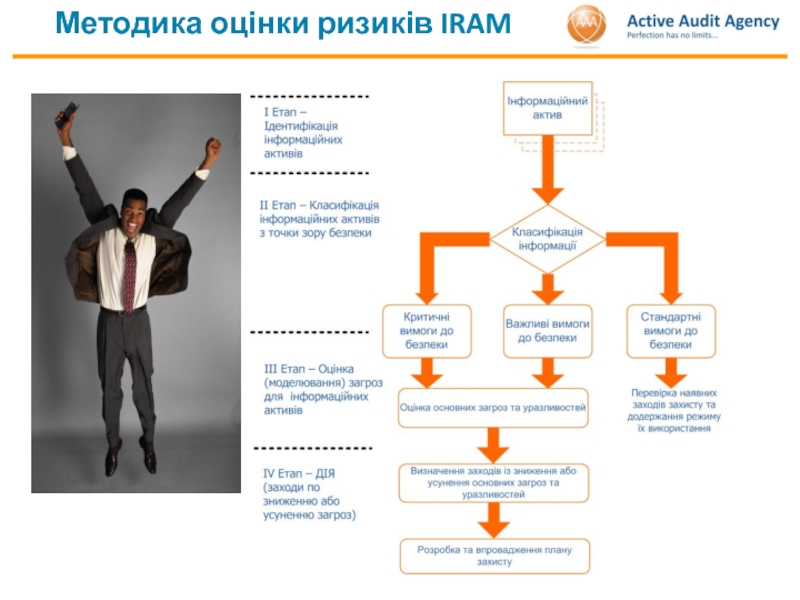

Вихідні дані

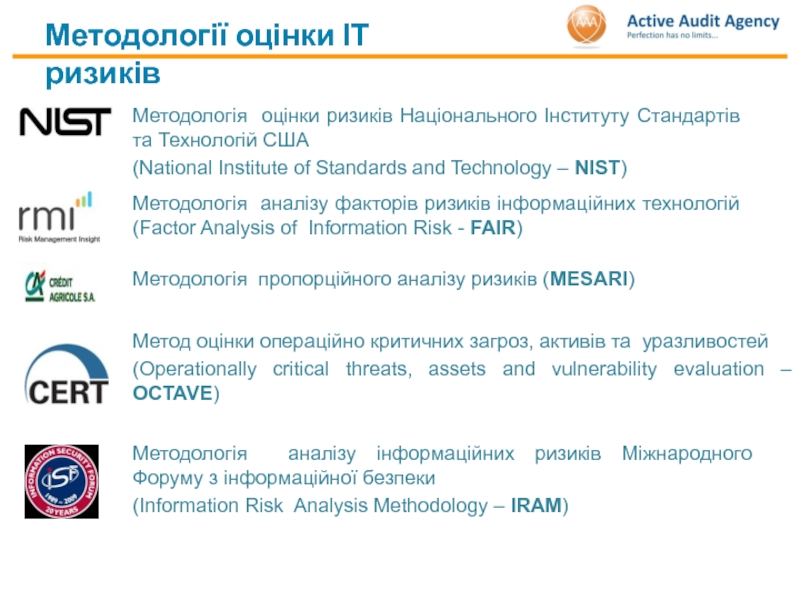

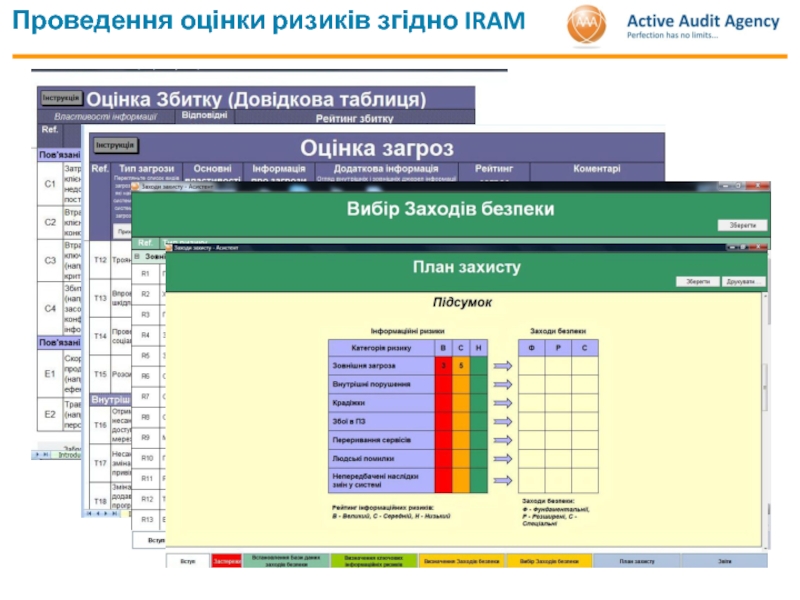

Ідентифікація загроз

Ідентифікація уразливостей

Аналіз заходів захисту

Імовірність реалізації загроз

Апаратне та програмне

забезпечення;

Інтерфейси системи;

Дані, що обробляються;

Люди, що задіяні;

Призначення системи.

Межі застосування системи;

Функції системи;

Критичність даних, що обробляються;

Чутливість системи до зовнішніх факторів.

Історія виникнення системи;

Дані від авторитетних джерел (дослідницькі агентства, NIPC, SANS, CIRT, мас-медіа).

Поточний стан загроз.

Звіти попередніх оцінок ризиків;

Аудиторські рекомендації;

Вимоги до безпеки;

Результати тестів заходів безпеки.

Перелік потенційних уразливостей.

Існуючі заходи безпеки;

Заплановані заходи безпеки.

Список запроваджених та запланованих заходів безпеки.

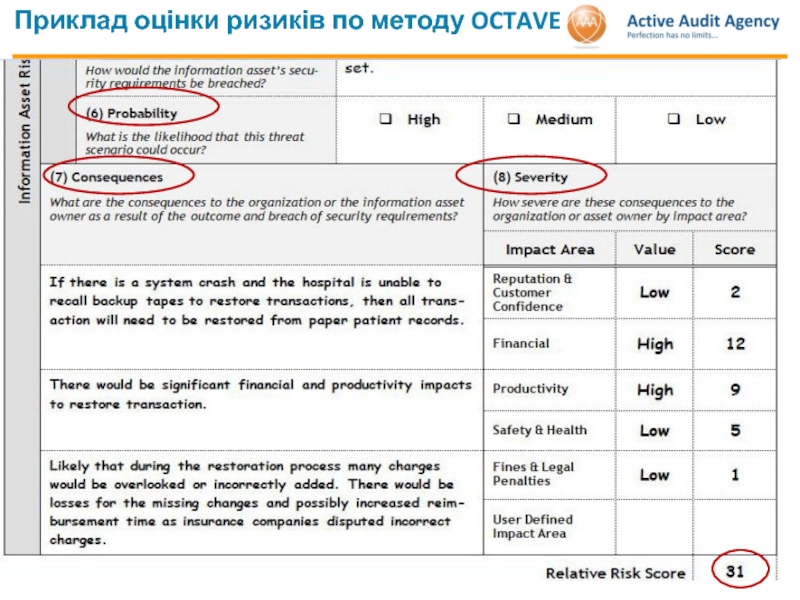

Мотивація джерела загрози;

Можливість реалізації загрози;

Природа уразливості;

Ефективність існуючих заходів безпеки.

Рейтинг імовірності реалізації загроз.