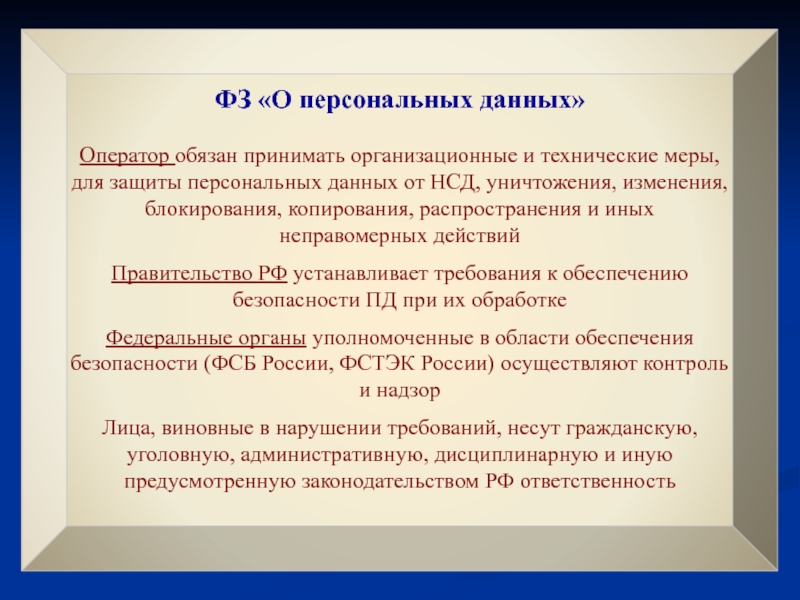

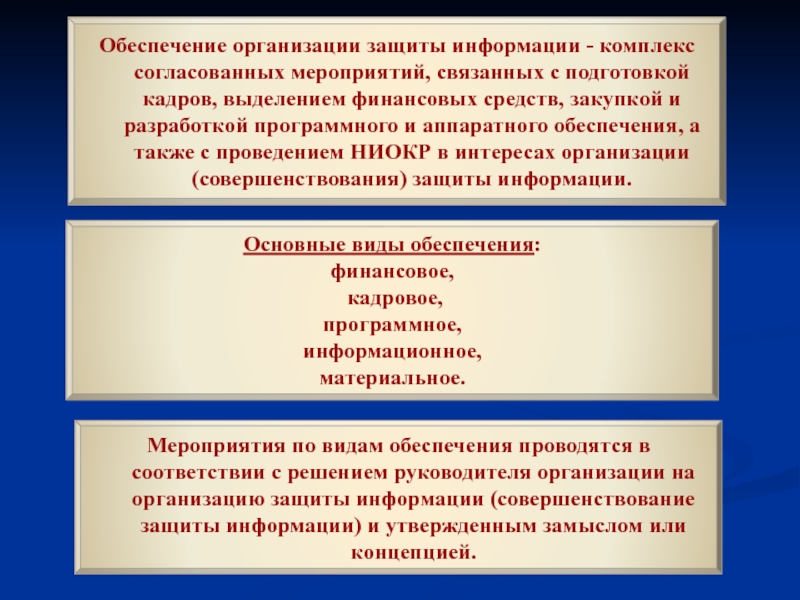

защиты

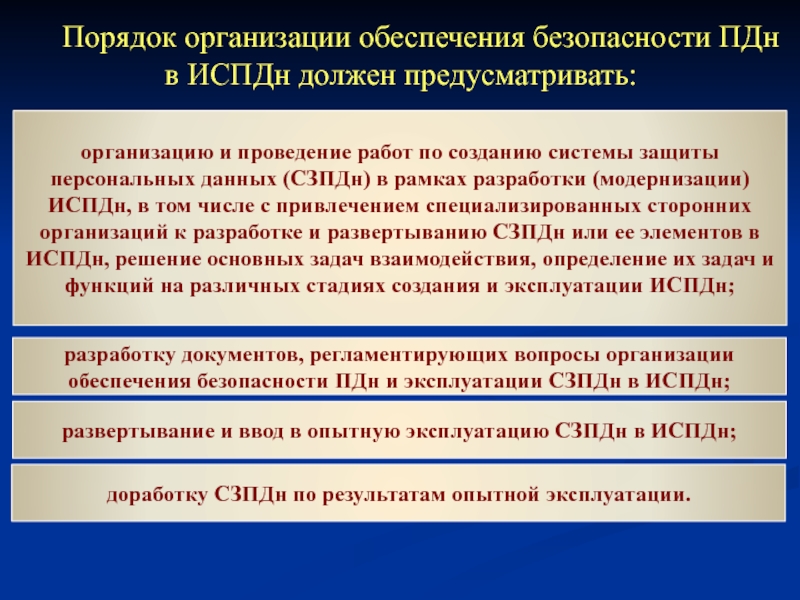

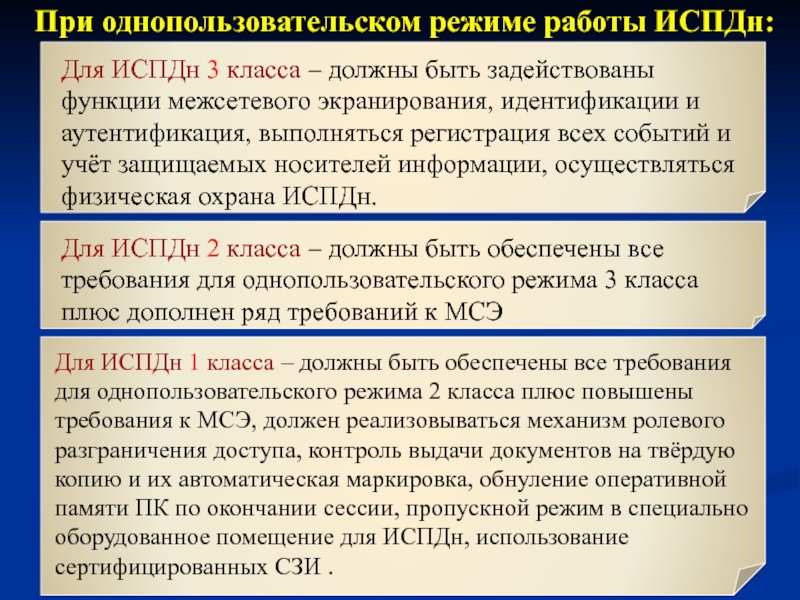

Для разграничения прав доступа пользователей не применяются сертифицированные средства защиты

информации от НСДАдминистрирование информационной системы осуществляется сторонними специалистами

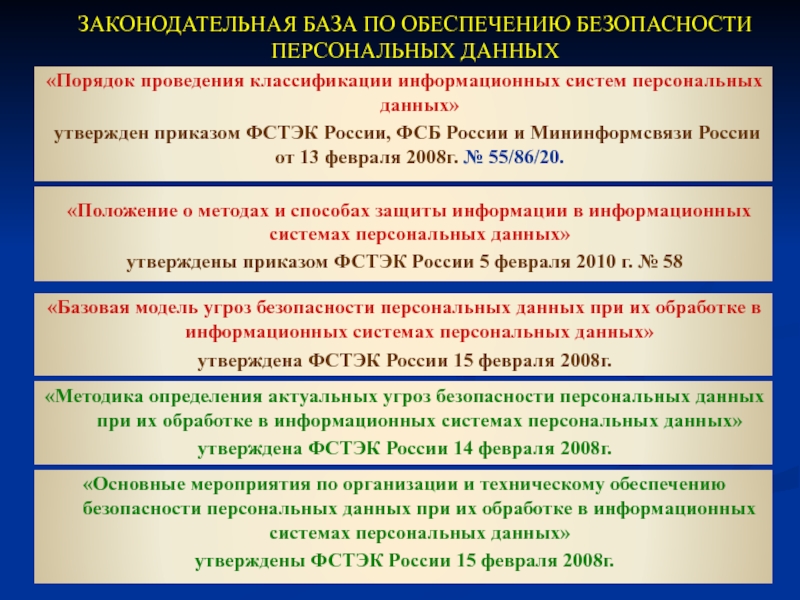

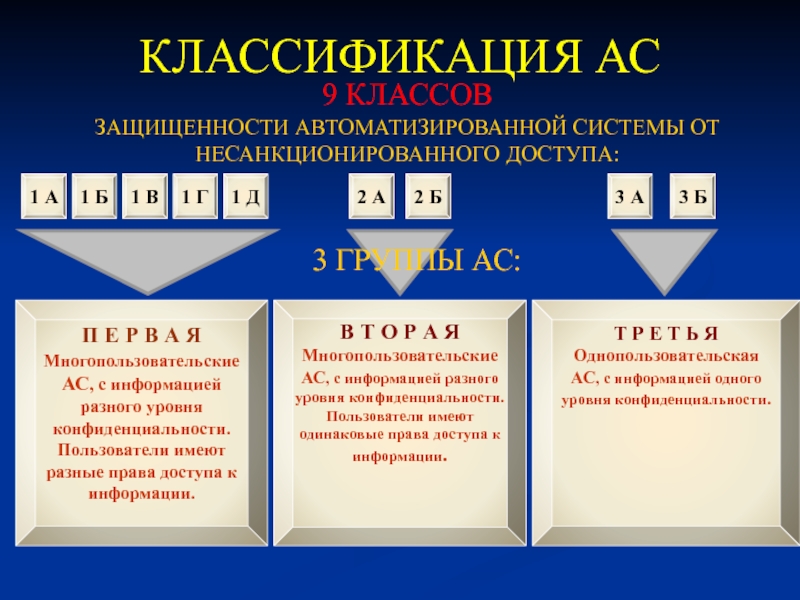

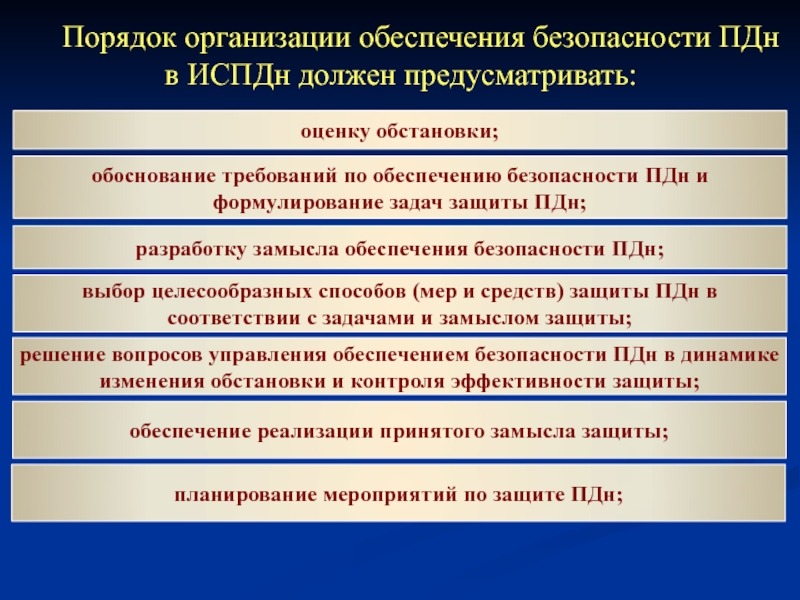

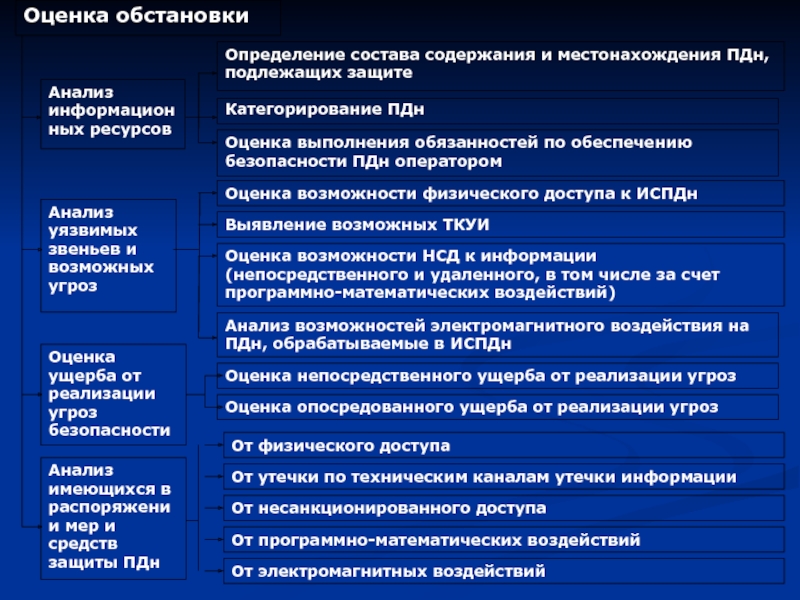

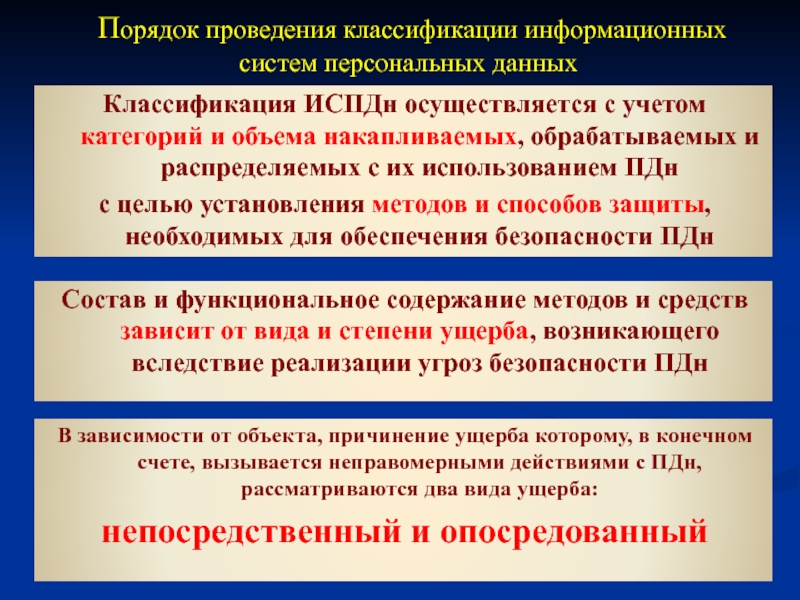

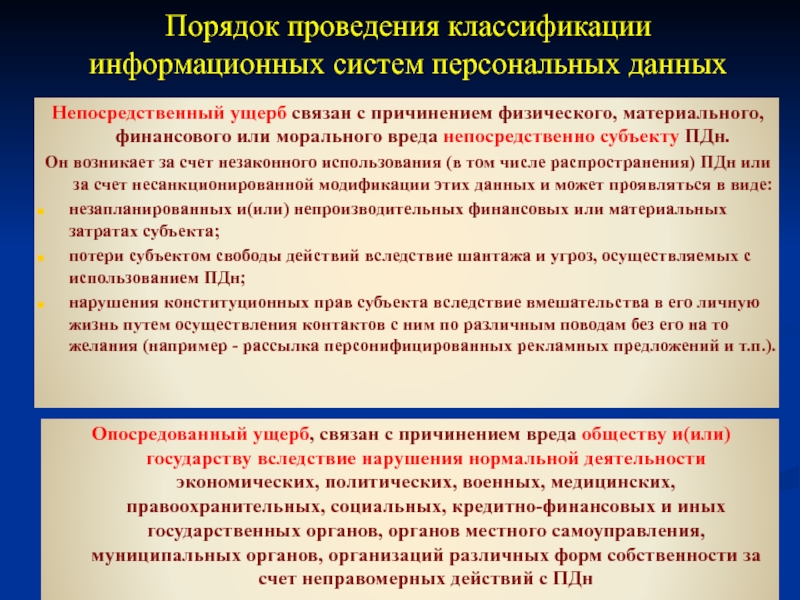

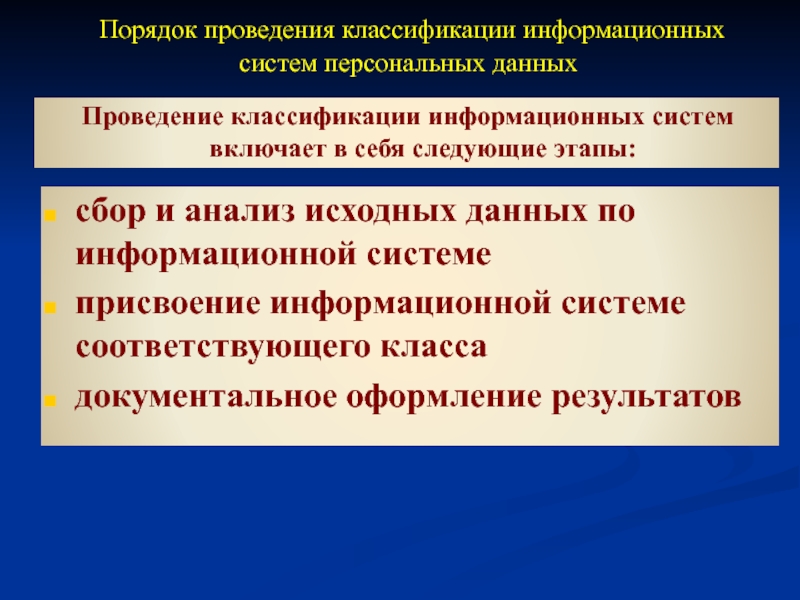

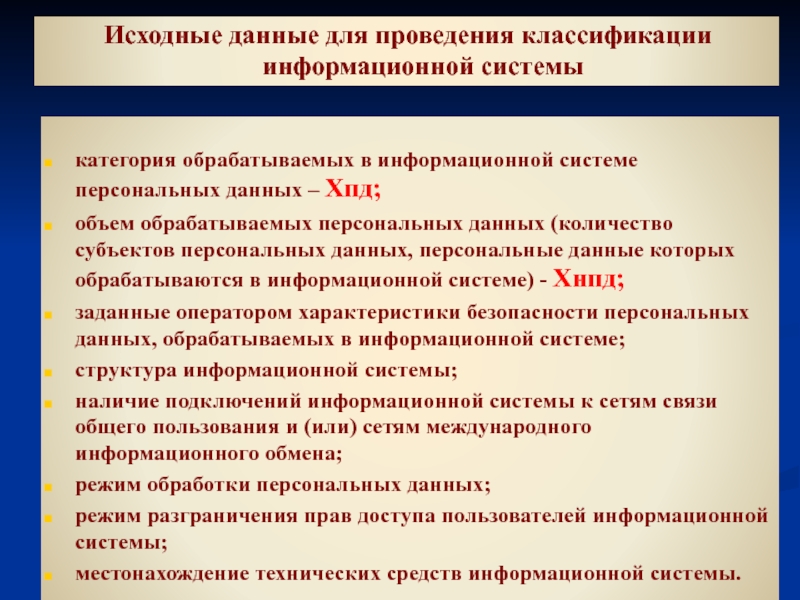

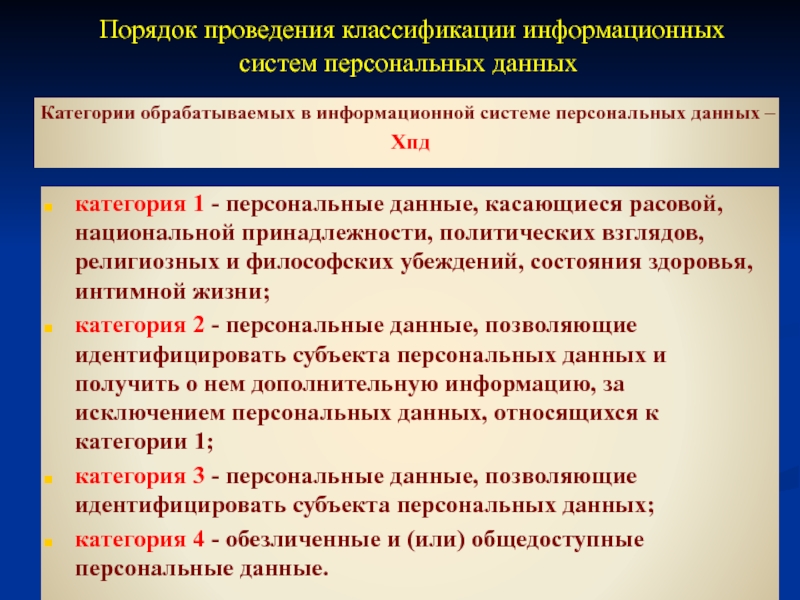

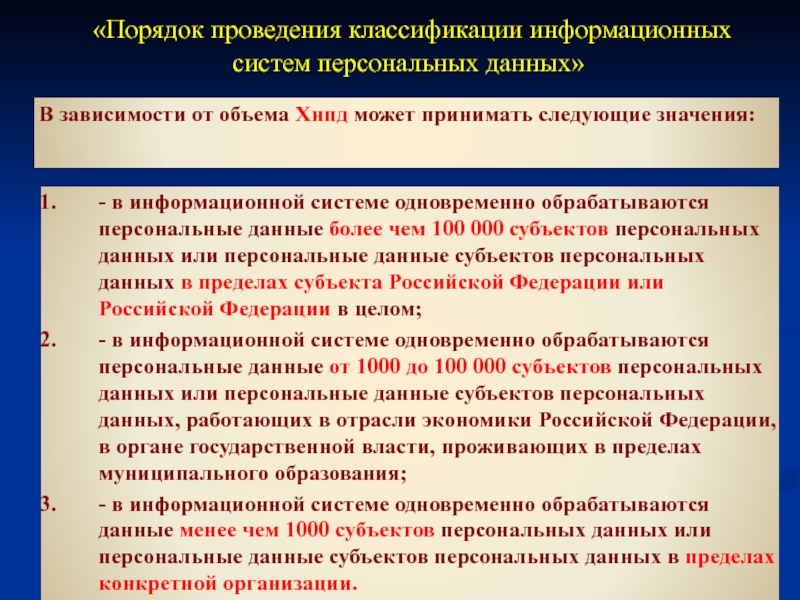

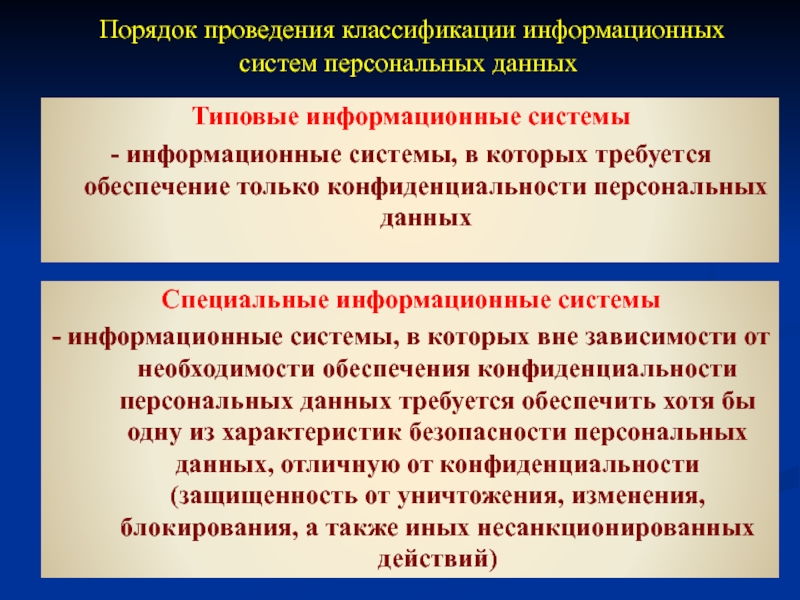

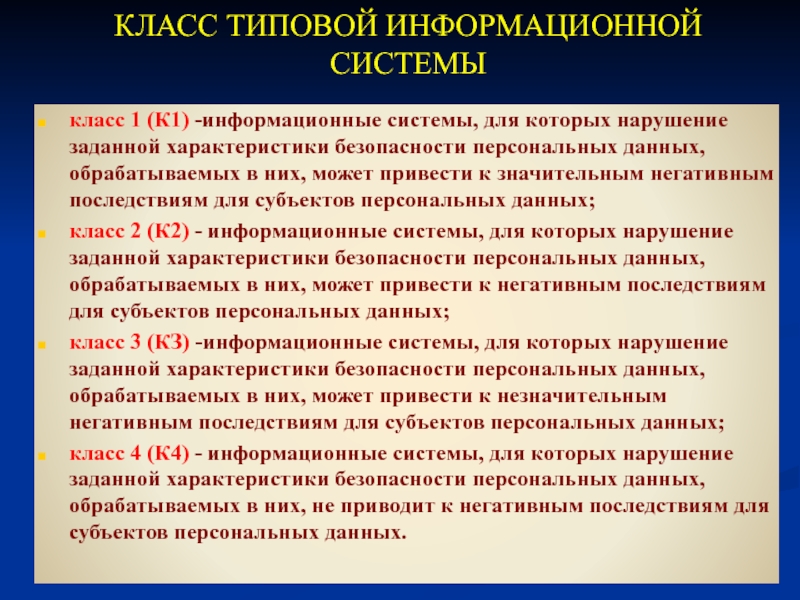

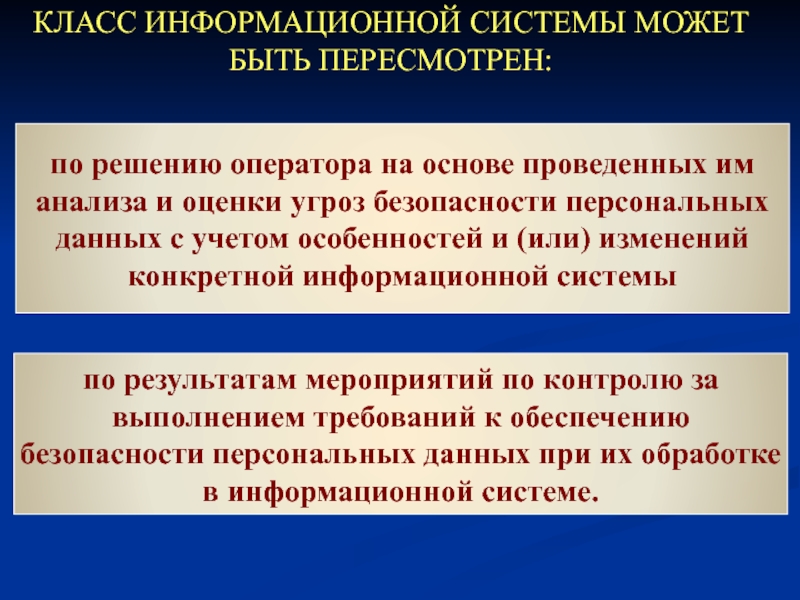

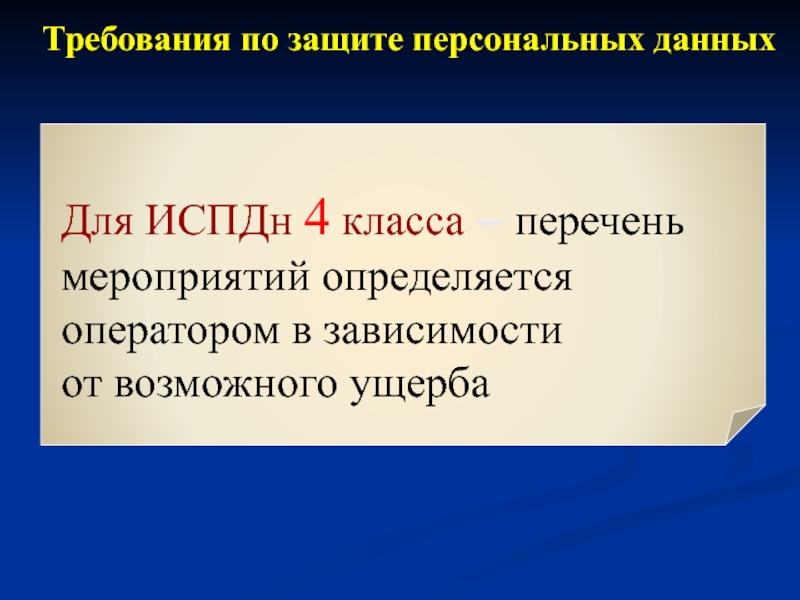

Классификация информационной системы персональных данных не проведена

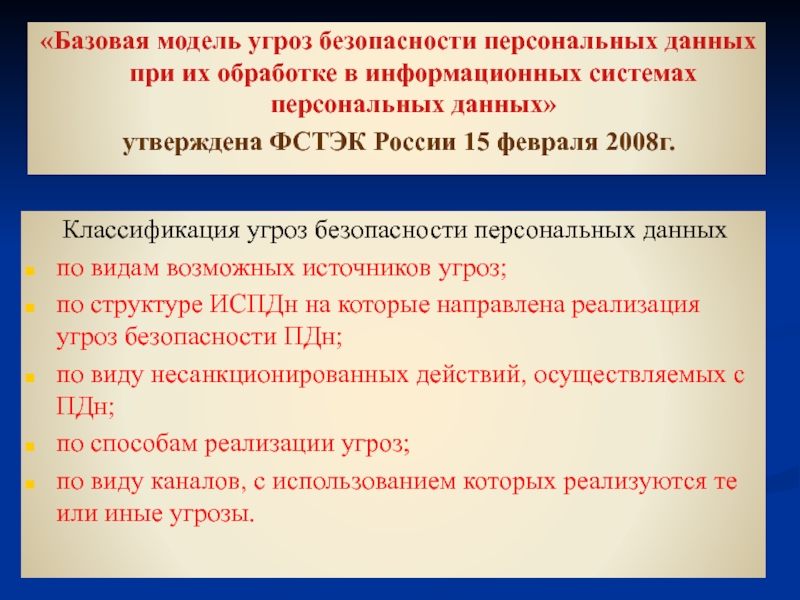

Не проведена оценка угроз безопасности персональных данных при их обработке в информационной системе

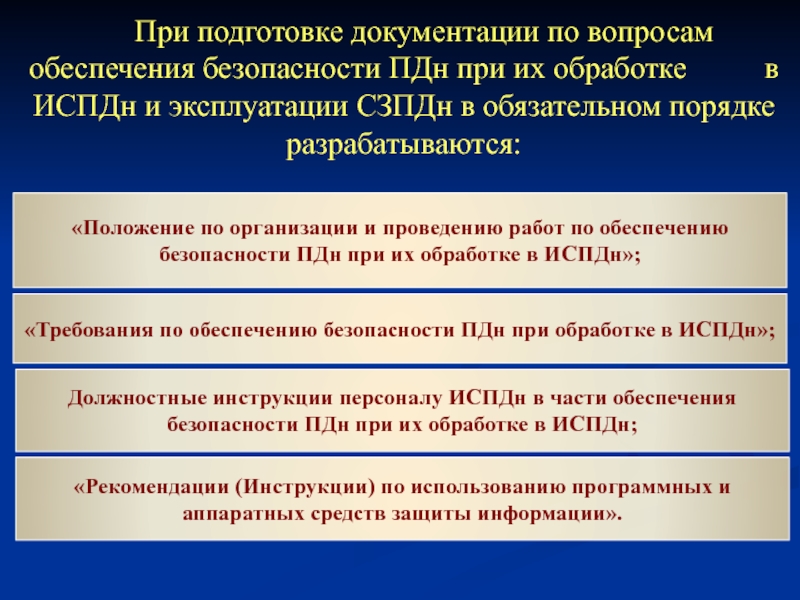

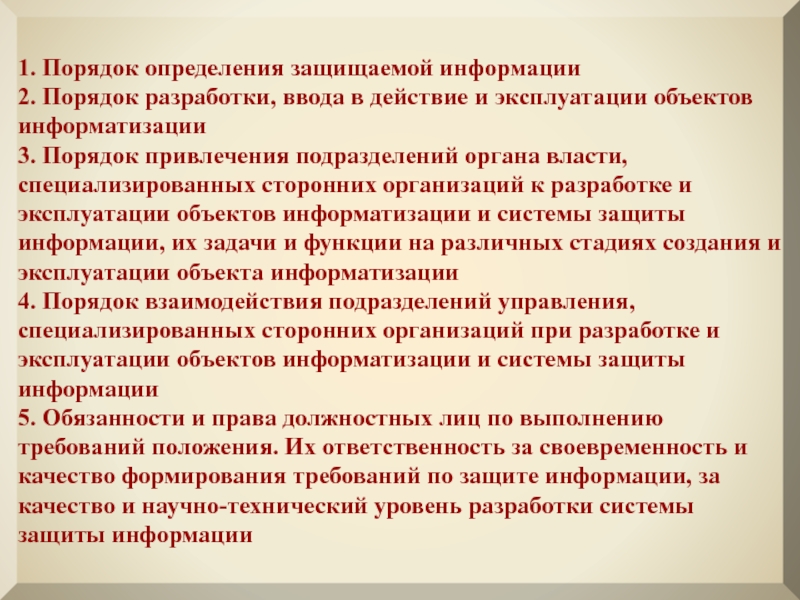

Отсутствуют организационно-распорядительные документы