Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Угрозы ИБ

Содержание

- 1. Угрозы ИБ

- 2. ОпределенияУгроза информационной безопасности – это потенциальная возможность

- 3. Угрозы ИБ классифицируются по признакам:По составляющим ИБ

- 4. Угрозы по характеру воздействияУгрозы ИБ (по характеру воздействия)Случайные угрозыПреднамеренные угрозыАлгоритмические и программные ошибкиВредительские программы

- 5. Соотношение случайных/преднамеренных угроз

- 6. Случайные угрозыСтихийные бедствия и аварии - наиболее

- 7. Случайные угрозыОшибки пользователей и обслуживающего персонала (65%

- 8. Случайные угрозы. ВыводИзучены достаточно хорошо, накоплен значительный опыт противодействия этим угрозам

- 9. Преднамеренные угрозыДанный класс изучен недостаточно, очень динамичен и постоянно пополняется новыми угрозами

- 10. Традиционный шпионаж и диверсииПодслушиваниеВизуальное наблюдениеХищение документов и

- 11. ПодслушиваниеДо 1 км с помощью отраженного луча

- 12. ВидеоразведкаВидеоразведка для получения информации малопригодна и носит

- 13. Закладные устройстваДля КС (компьютерных систем) наиболее вероятными

- 14. НСД к информацииОпределение: Несанкционированный доступ (НСД) к

- 15. Электромагнитные излучения и наводки (ПЭМИН)Процесс обработки и

- 16. Несанкционированная модификация структурНесанкционированная модификация структур (программных, алгоритмических,технических)

- 17. Вредительские программыВ зависимости от механизма действия вредительские программы деляться на 4 класса:Логические бомбыЧервиТроянские кониКомпьютерные вирусы

- 18. Классификация злоумышленниковОцениваются возможности осуществления вредительских воздействий на

- 19. Скачать презентанцию

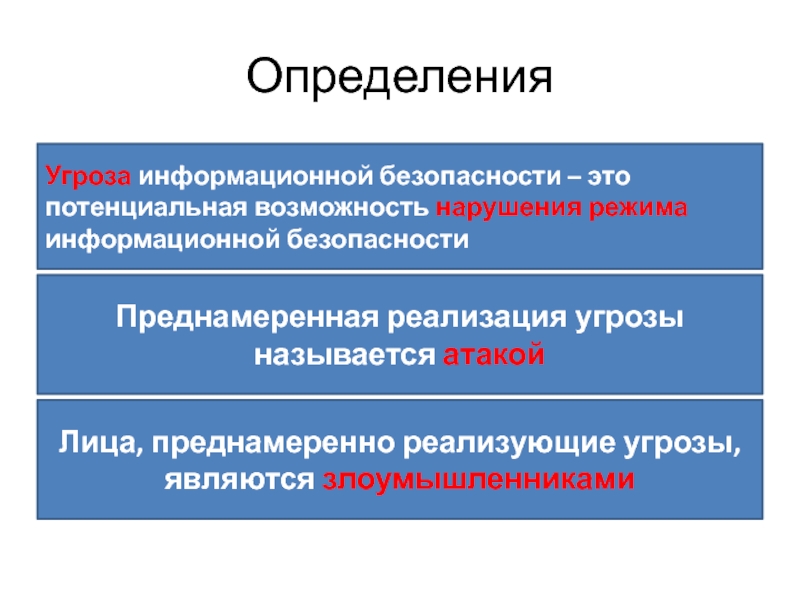

ОпределенияУгроза информационной безопасности – это потенциальная возможность нарушения режима информационной безопасностиПреднамеренная реализация угрозы называется атакойЛица, преднамеренно реализующие угрозы, являются злоумышленниками

Слайды и текст этой презентации

Слайд 2Определения

Угроза информационной безопасности – это потенциальная возможность нарушения режима информационной

безопасности

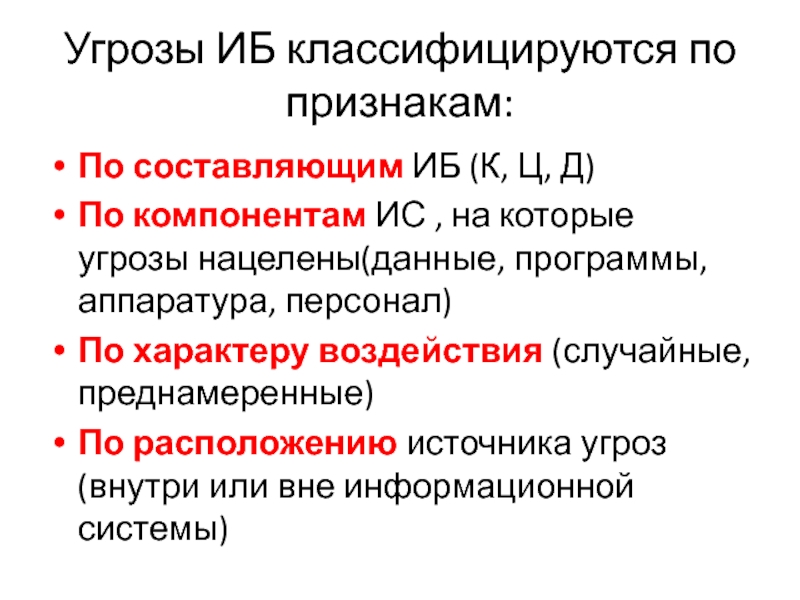

Слайд 3Угрозы ИБ классифицируются по признакам:

По составляющим ИБ (К, Ц, Д)

По

компонентам ИС , на которые угрозы нацелены(данные, программы, аппаратура, персонал)

По

характеру воздействия (случайные, преднамеренные)По расположению источника угроз (внутри или вне информационной системы)

Слайд 4Угрозы по характеру воздействия

Угрозы ИБ (по характеру воздействия)

Случайные угрозы

Преднамеренные угрозы

Алгоритмические

и программные ошибки

Вредительские программы

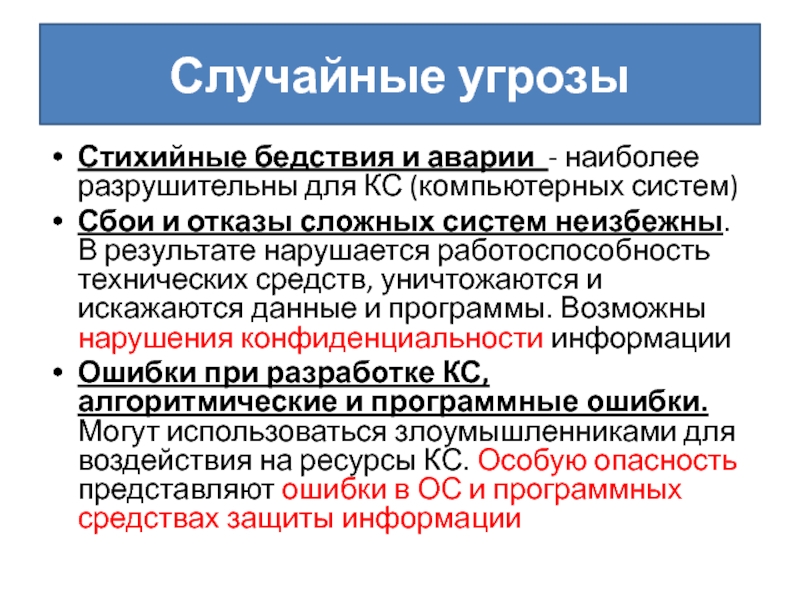

Слайд 6Случайные угрозы

Стихийные бедствия и аварии - наиболее разрушительны для КС

(компьютерных систем)

Сбои и отказы сложных систем неизбежны. В результате нарушается

работоспособность технических средств, уничтожаются и искажаются данные и программы. Возможны нарушения конфиденциальности информацииОшибки при разработке КС, алгоритмические и программные ошибки. Могут использоваться злоумышленниками для воздействия на ресурсы КС. Особую опасность представляют ошибки в ОС и программных средствах защиты информации

Слайд 7Случайные угрозы

Ошибки пользователей и обслуживающего персонала (65% всех случайных угроз)-

некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей. аиболее разрушительны для

КС (компьютерных систем) Возможны нарушения конфиденциальности, целостности , а также компрометации механизмов защитыСлайд 8Случайные угрозы. Вывод

Изучены достаточно хорошо, накоплен значительный опыт противодействия этим

угрозам

Слайд 9Преднамеренные угрозы

Данный класс изучен недостаточно, очень динамичен и постоянно пополняется

новыми угрозами

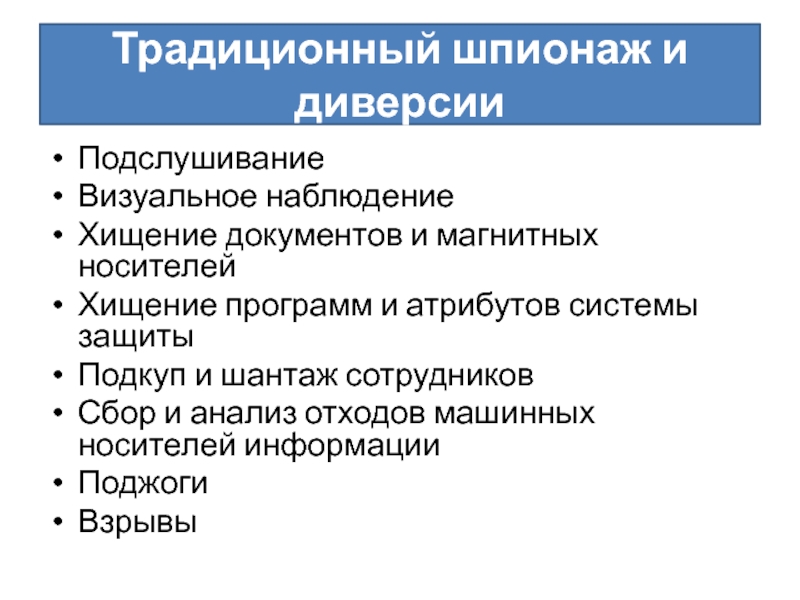

Слайд 10Традиционный шпионаж и диверсии

Подслушивание

Визуальное наблюдение

Хищение документов и магнитных носителей

Хищение программ

и атрибутов системы защиты

Подкуп и шантаж сотрудников

Сбор и анализ отходов

машинных носителей информацииПоджоги

Взрывы

Слайд 11Подслушивание

До 1 км с помощью отраженного луча лазера от стекла

окна помещения

50-100 м с помощью сверхчувствительных направленных микрофонов

Съем информации возможен

также со стекол, металлоконструкций зданий, труб водоснабжения и отопленияАудиоинформация может быть получена также пктем высокочастотного навязывания (воздействие электромагнитным полем или электрическими сигналами на элементы, способные модулировать эти поля)

Прослушивание каналов связи (телефонных, радиоканалы)

Слайд 12Видеоразведка

Видеоразведка для получения информации малопригодна и носит вспомогательный характер. В

основном служит для выявления режимов работы и расположения механизмов защиты.

Слайд 13Закладные устройства

Для КС (компьютерных систем) наиболее вероятными являются закладные устройства

или «жучки».

Закладные устройства делятся на проводные и излучающие

Проводные устройства требуют

значительного времени на установку и имеют существенный демаскирующий признак – проводаИзлучающие «закладки» («радиозакладки») быстро устанавливаются, но также имеют демаскирующий признак - излучение в радио или оптическом диапазоне

Наиболее распространение получили акустические «радиозакладки». Они воспринимают акустический сигнал, преобразуют его в электрический и передают в виде радиосигнала на дальность до 8 км. На практике 90% радиозакладок работают в диапазоне 50-800м.

Слайд 14НСД к информации

Определение: Несанкционированный доступ (НСД) к информации – доступ

к информации, нарушающий правила разграничения доступа с использованием штатных средств

вычислительной техники или автоматизированных системНСД к информации возможен только с использованием штатных аппаратных и программных средств в следующих случаях:

отсутствует система разграничения доступа

сбой или отказ в КС

ошибочные действия пользователей или обслуживающего персонала

Ошибки в СРД

Фальсификация полномочий (наиболее вероятный канал НСД)

Слайд 15Электромагнитные излучения и наводки (ПЭМИН)

Процесс обработки и передачи информации техническими

средствами КС сопровождается электромагнитными излучениями в окружающее пространство и наведением

электрических сигналов в линиях связи, сигнализации, заземления и других проводниках. Они получили название побочных электромагнитных излучений и наводок (ПЭМИН)С помощью спец. оборудования сигналы принимаются, выделяются, усиливаются и могут либо просматриваться, либо записываться в запоминающих устройствах.

Наибольший уровень электромагнитного излучения присущ устройствам на ЭЛТ(электронно-лучевых трубках). Дальность удовлетворительного приема до 50м.

Электромагнитные излучения используются злоумышленниками не только для получения информации, но и для ее уничтожения

Слайд 16Несанкционированная модификация структур

Несанкционированная модификация структур (программных, алгоритмических,технических) может осуществляться на

любом жизненном цикле КС.

Несанкционированное изменение структуры КС на этапе разработки

и модернизации получило название «закладка»В процессе разработки КС «закладки» внедряются , как правило, в специализированные системы, предназначенные для эксплуатации в какой-либо фирме или государственных учреждениях.

В универсальные КС «закладки» внедряются реже, в основном для дискредитации таких систем конкурентом