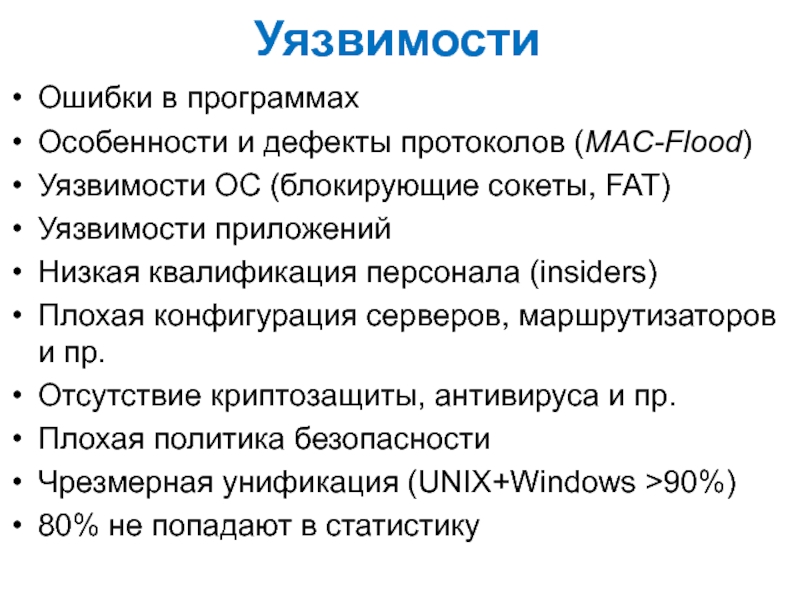

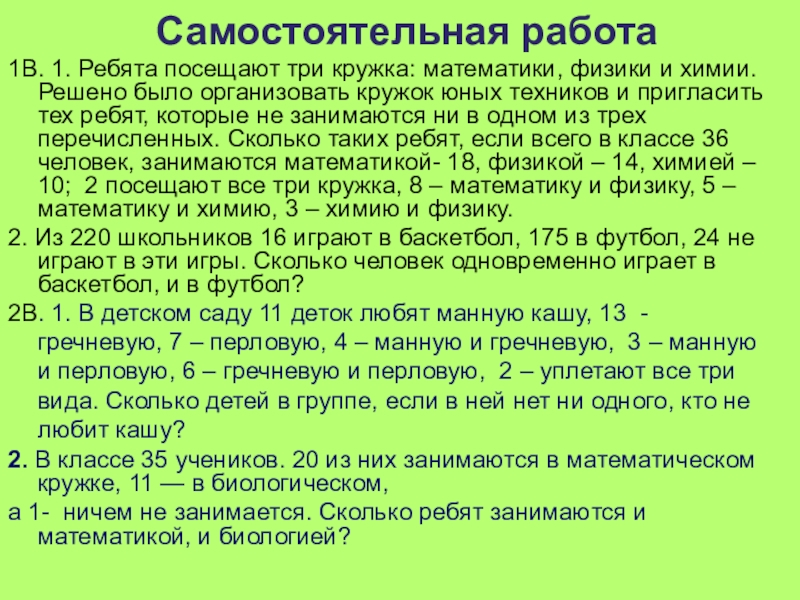

Слайд 1Уязвимости

Ошибки в программах

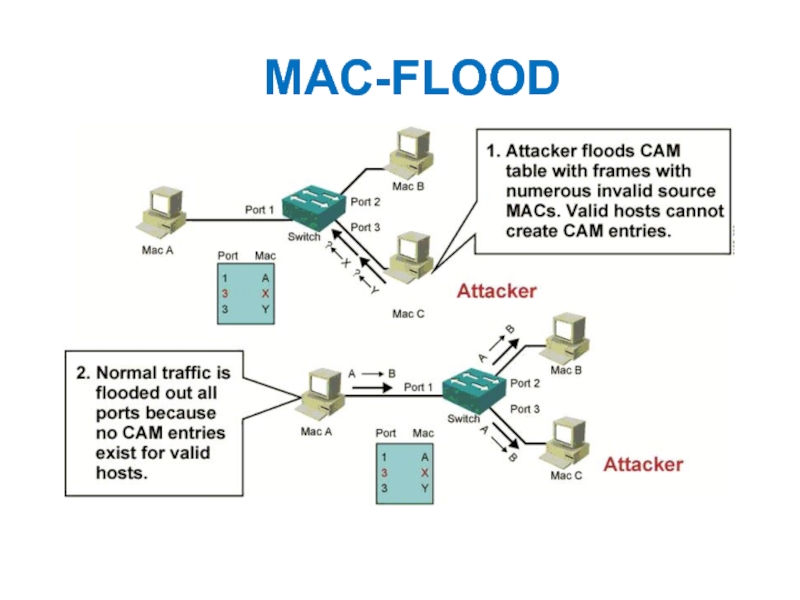

Особенности и дефекты протоколов (MAC-Flood)

Уязвимости ОС (блокирующие сокеты,

FAT)

Уязвимости приложений

Низкая квалификация персонала (insiders)

Плохая конфигурация серверов, маршрутизаторов и пр.

Отсутствие

криптозащиты, антивируса и пр.

Плохая политика безопасности

Чрезмерная унификация (UNIX+Windows >90%)

80% не попадают в статистику

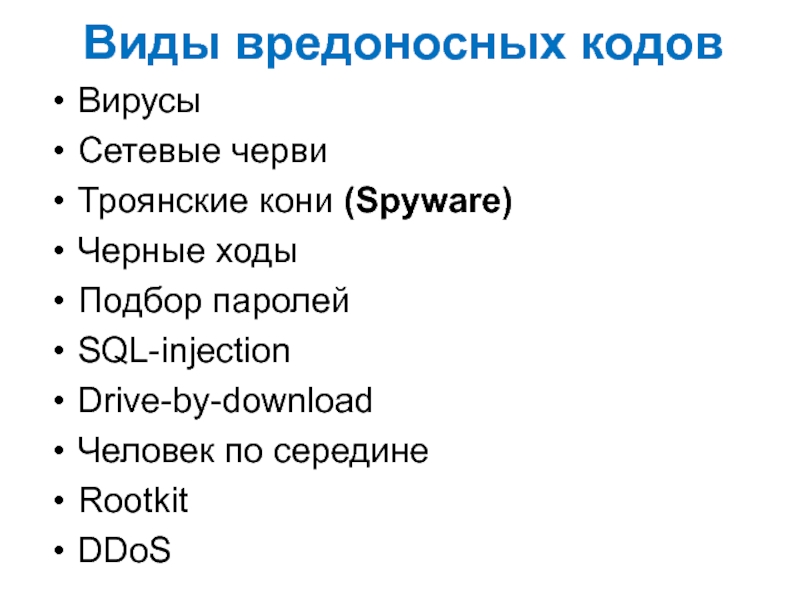

Слайд 2Виды вредоносных кодов

Вирусы

Сетевые черви

Троянские кони (Spyware)

Черные ходы

Подбор паролей

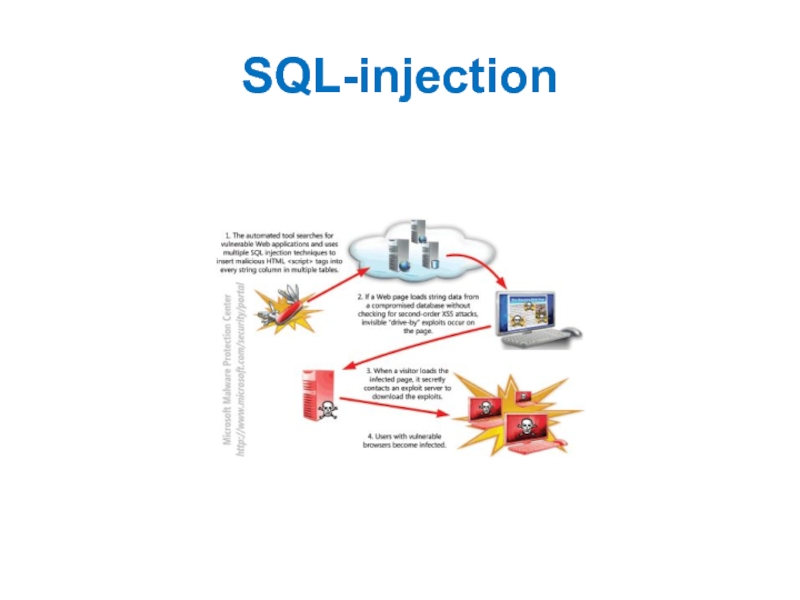

SQL-injection

Drive-by-download

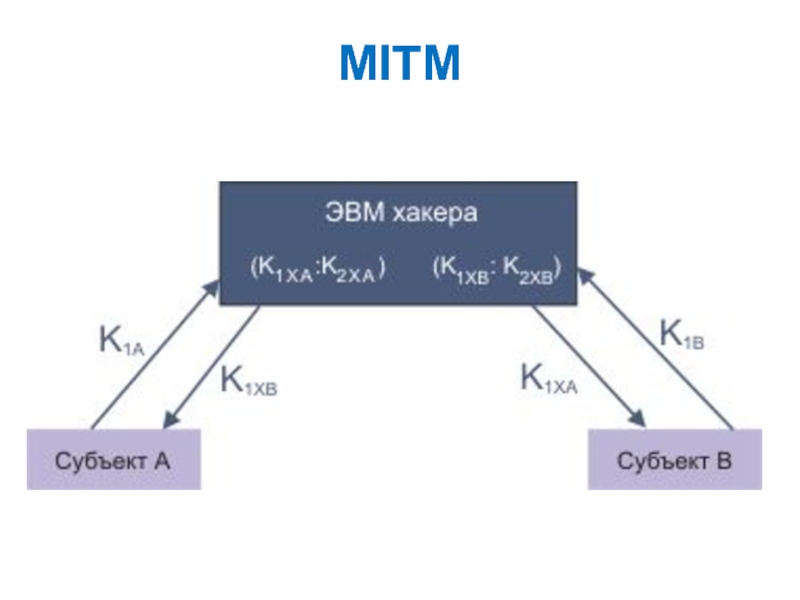

Человек по середине

Rootkit

DDoS

Слайд 3

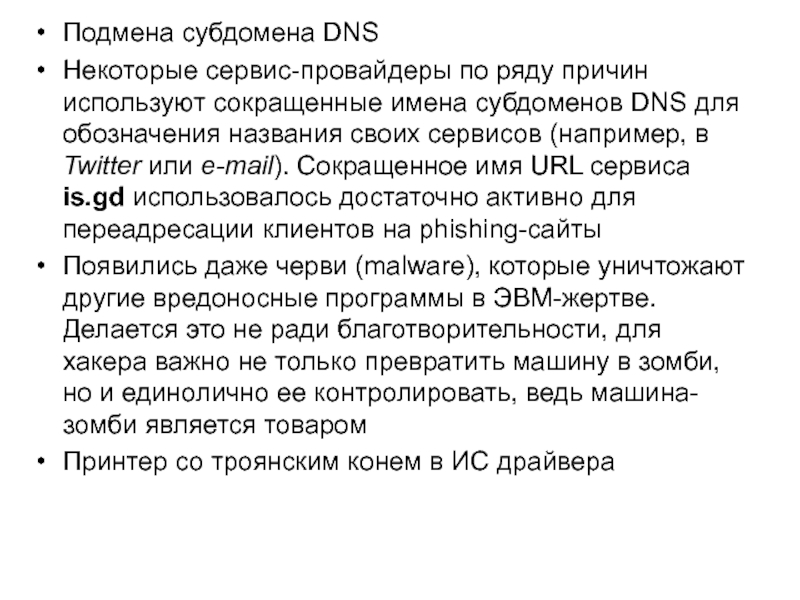

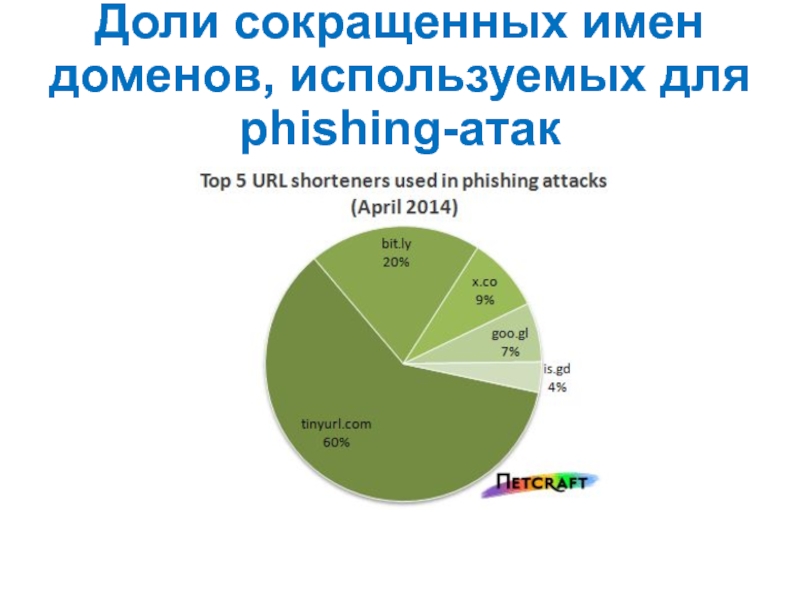

Подмена субдомена DNS

Некоторые сервис-провайдеры по ряду причин используют сокращенные имена

субдоменов DNS для обозначения названия своих сервисов (например, в Twitter

или e-mail). Сокращенное имя URL сервиса is.gd использовалось достаточно активно для переадресации клиентов на phishing-сайты

Появились даже черви (malware), которые уничтожают другие вредоносные программы в ЭВМ-жертве. Делается это не ради благотворительности, для хакера важно не только превратить машину в зомби, но и единолично ее контролировать, ведь машина-зомби является товаром

Принтер со троянским конем в ИС драйвера

Слайд 4

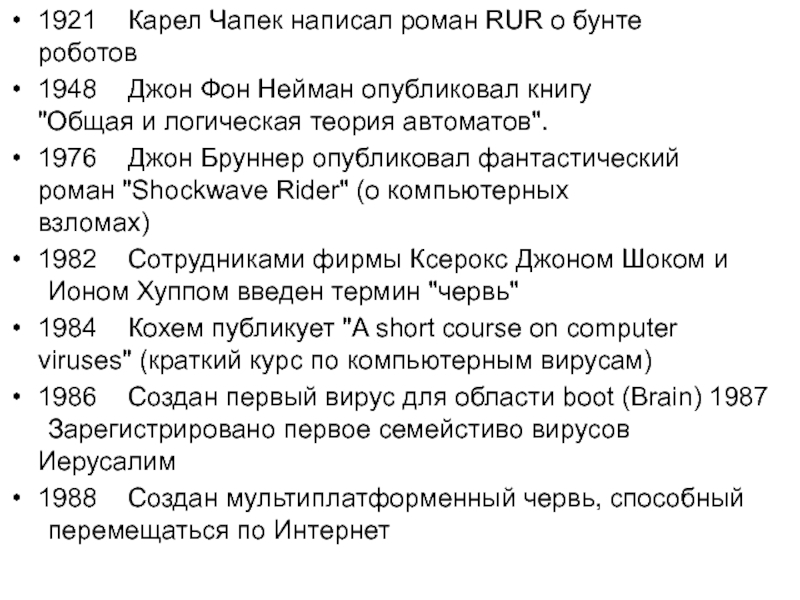

1921 Карел Чапек написал роман RUR о бунте роботов

1948

Джон Фон Нейман опубликовал книгу "Общая и логическая теория автоматов".

1976 Джон Бруннер опубликовал фантастический роман "Shockwave Rider" (о компьютерных взломах)

1982 Сотрудниками фирмы Ксерокс Джоном Шоком и Ионом Хуппом введен термин "червь"

1984 Кохем публикует "A short course on computer viruses" (краткий курс по компьютерным вирусам)

1986 Создан первый вирус для области boot (Brain) 1987 Зарегистрировано первое семейстиво вирусов Иерусалим

1988 Создан мультиплатформенный червь, способный перемещаться по Интернет

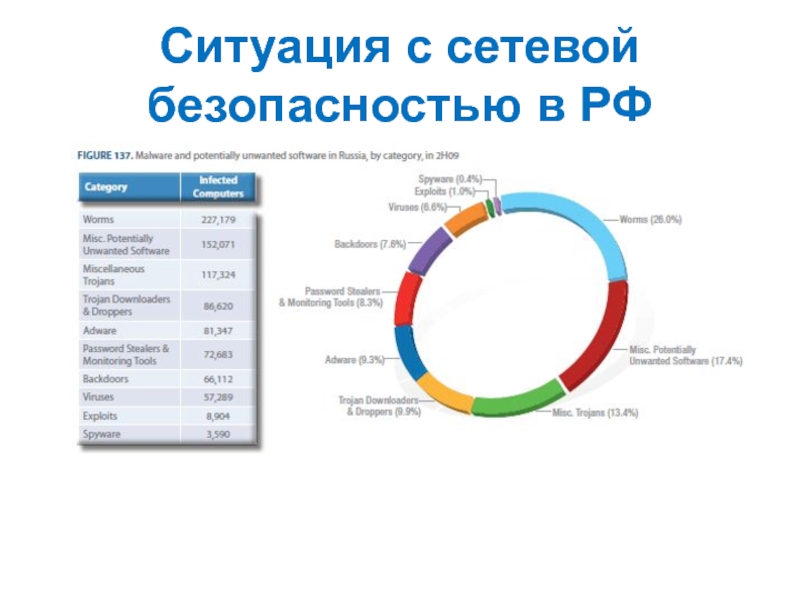

Слайд 7Ситуация с сетевой безопасностью в РФ

Слайд 8Троянский конь (Spyware)

Программа "Троянский конь" обычно содержит в себе следующие

секции:

Переименование. Файлу, содержащему вредоносный код присваивается имя, которое напоминает одну

из штатных программ системы.

Разрушение. Секция мешает выявлять вредоносный код с помощью антивирусной программы.

Полиморфный код. Программа, которая регулярно модифицирует сигнатуру вредоносного кода.

Функцией Spyware является сбор данных об активности вашей машины, о криптоключах, паролях и другой критической и конфиденциальной информации. Spyware.Ssppyy может попасть к вам вместе с поздравительной открыткой.

Слайд 9Симптомы присутствия spyware

Неспровоцированно открываются окна

Вас переадресуют на сайт,

отличный от того, имя которого вы ввели

В окне вашего

браузера появляется иконка нового программного средства

Появилась новая иконка в списке заданий в нижней части вашего экрана

Изменилась базовая страница вашего браузера

Изменилась страничка поисковой программы вашего браузера

Перестали работать некоторые клавиши в вашем браузере (напр., клавиша табулятора)

Появляются необъяснимые сообщения об ошибках

Ваш компьютер неожиданно замедляет свою работу (например, при спасении файлов и т.д.)

Слайд 10Ransomware, Scareware, Cyberextortion и Rouge Security

Слайд 12Флэшки etc

МКС

Пентагон

Visual Basic (Winword)

Вирусы - вредоносные программы, способные к самокопированию

Переполнение

памяти или стэка

Фальшивые серверы обновлений

SPAM составляет до 90% полного объема

почтовых сообщений (SPIM)

Слайд 13Классификация

GRP - Gross rating point

Слайд 14Источники уязвимостей

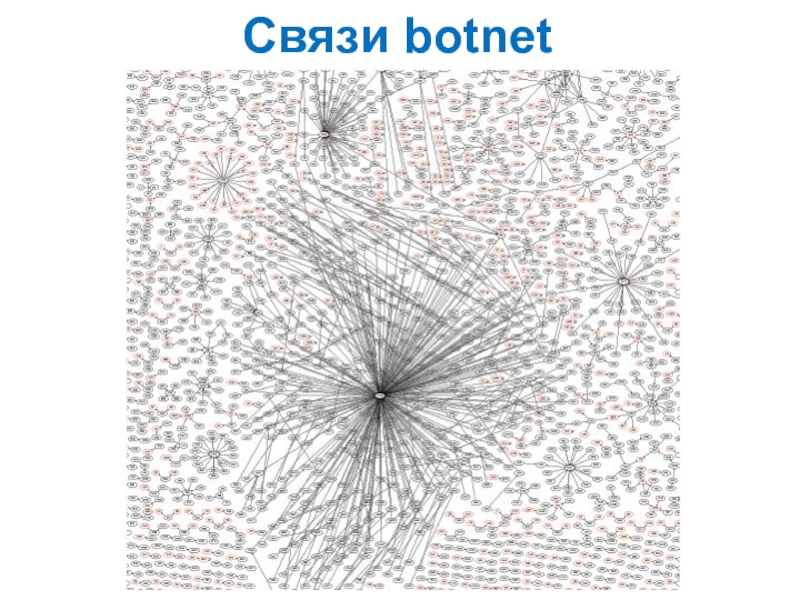

В мае 2008 года ботнет Srizbi рассылала до 60

миллиардов SPAM-сообщений в сутки.

В организациях с 10000 сотрудников сплошь и

рядом имеется до 16000 акоунтов за счет уже давно не используемых (люди уволились). Такие неиспользуемые акоунты могут стать объектом атаки

Количество выявленных уязвимостей увеличивается на 50% ежегодно

Слайд 15Источники уязвимости

Процессора ЭВМ

BIOS, контроллеров внешних устройств, интерфейсов и пр.

Программного обеспечения ОС

Прикладного программного обеспечения, включая программы защиты

Программное

обеспечение аппаратных сетевых устройств и систем аутентификации

Сетевые протоколы и их программные реализации

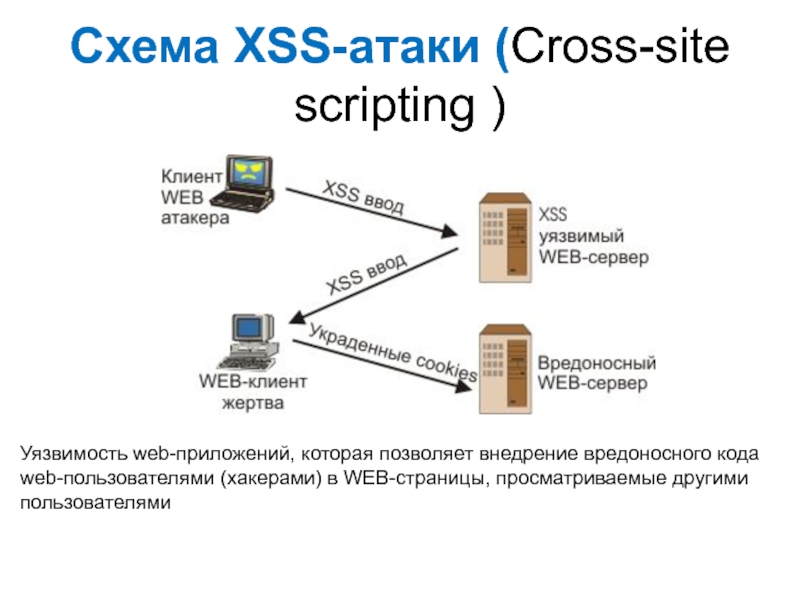

Слайд 18Схема XSS-атаки (Cross-site scripting )

Уязвимость web-приложений, которая позволяет внедрение вредоносного

кода web-пользователями (хакерами) в WEB-страницы, просматриваемые другими пользователями

Слайд 20Доли сокращенных имен доменов, используемых для phishing-атак

Слайд 21Khobe

Khobe (Kernel Hook Bypassing Engine). В 2010 году появилась программа,

позволяющая сегодня обойти практически все известные антивирусные защиты для Windows

XP и Windows 7. Первое упоминание о такой возможности появилось в 2007 году. Эта программа использует уязвимости в службе таблиц дескрипторов ядра операционной системы (SSDT). Данная техника может быть скомбинирована с атакой на Acrobat Reader или Sun Java Virtual Machine. Принцип ее функционирования заключается в следующем. Сначала посылается абсолютно безвредный код, после того, как его безвредность антивирусной программой установлена, и до начала его исполнения этот код подменяется другим. В условиях, когда в системе параллельно исполняется много процессов, и один процесс, как правило не знает, что творит другой, такую операцию достаточно просто реализовать. Очевидно, что злоумышленник должен иметь возможность исполнять двоичный код на машине-жертве.

Слайд 22SPIM, SCAM

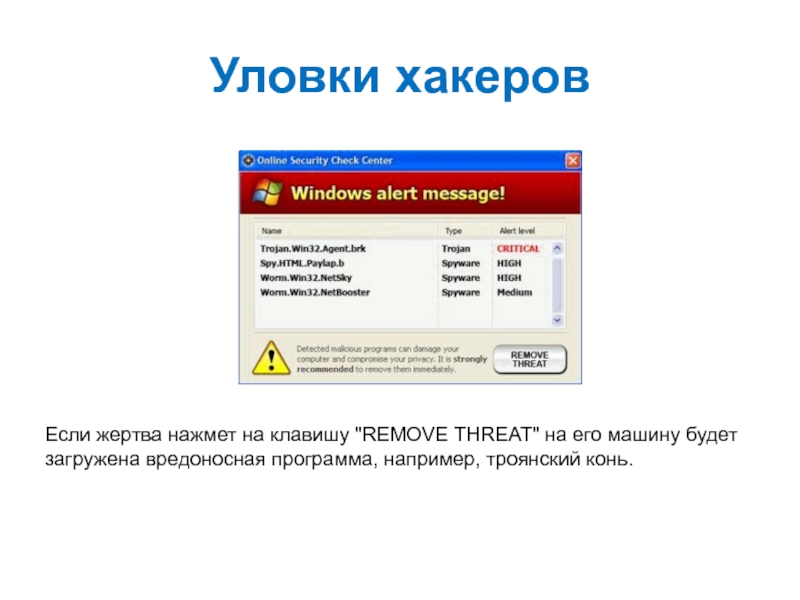

Начиная с 2008 года стал активно использоваться мошеннический трюк,

когда предлагается антивирусное (или любое программное защитное средство), при попытке

загрузки которого машина оказывается заражена вредоносным кодом. Причем доступ к этой программе часто оказывается платным, что внушает дополнительное доверие потенциальной жертвы

Слайд 23Browser Hijackers

Программы, которые замещают просмотр базовой страницы, искомой страницы, результаты

поиска или сообщения об ошибке другими данными, которые пользователь не

запрашивал. Этот тип вредоносных программ можно отнести к adware

Ransomware, Scareware, Rouge Security

К число таких атак можно отнести также "ложные программы безопасности"

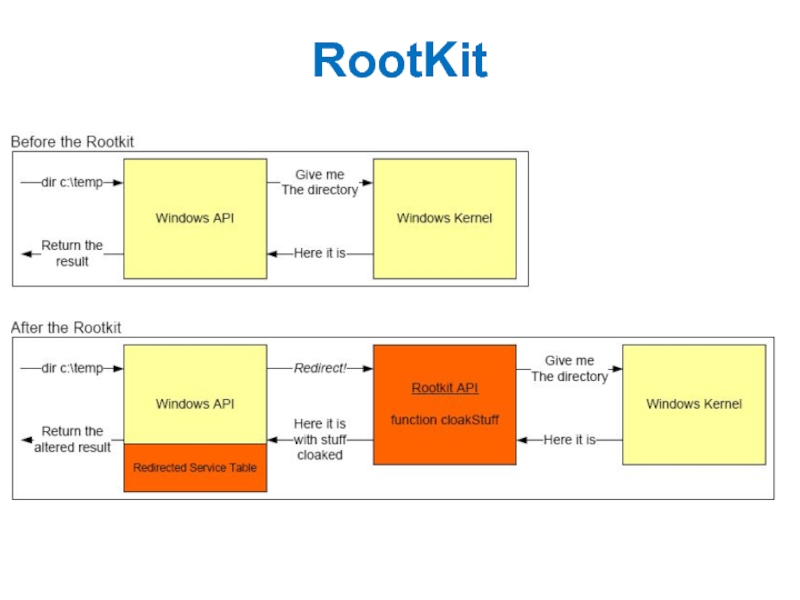

Слайд 25Rootkit

Rootkit имеет две базовые функции: реализацию удаленного доступа-управления через "черный

ход" и программное "прослушивание.

rootkit содержит в себе три составляющие части:

скрытую

программу занесения (dropper), которая может являться частью, например,

макроса, прикрепленному к электронному письму;

загрузчика и

rootkit.

Одним из наиболее изощренных разновидностей rootkit является Mebroot. Он модифицирует сектор диска начальной загрузки и, встраиваясь в один из системных процессов, становится "невидимым". Mebroot хорошо маскирует передаваемую информацию внутри обычного трафика.

Слайд 26Разновидности Rootkit

Пользовательская модификация

Модификация kernel (нестабильна)

Гибридный rootkit

Rootkit firmware (Rootkit в этом

случае может быть спрятан в firmware, когда компьютер выключается. )

Виртуальные

rootkit - Виртуальный rootkit работает аналогично аппаратным прогрограммам в манере программ виртуальных машин

Слайд 28Clickjecking и likejeckung

Получение конфиденциальной информации или осуществления перехвата управления машиной

при кликаньи ссылки кажущейся совершенно безопасными WEB-страниц

Слайд 31Pharming

Сначала машина жертвы заражается специализированным кодом при случайном или спровоцированном

посещении определенного сайта. После этого при попытке хозяина зараженной машины

подключиться, например, к сайту своего банка (при этом предполагается, что он печатает URL совершенно корректно, или извлекает его из списка часто используемых URL, что снимает всякие сомнения в правильности адреса - ведь клиент им пользовался десятки раз), соединение происходит с жульническим сайтом, который внешне не отличим от настоящего.

Слайд 32Vishing

Vishing представляет собой криминальное действие, использующие социальную инженерию и VoIP

, с целью получения доступа к персональным и финансовым данным

для достижения личного обогащения. Термин представляет собой комбинацию слов "voice" и phishing. Vishing эксплуатирует общественное доверие к публичным телефонным сервисам, которые предполагают в качестве терминальных пользователей клиента и сервис провайдера. Жертва часто даже не предполагает, что VoIP позволяет фальсифицировать ID клиента, и нарушить анонимность. Vishing часто используется для кражи номеров кредитных карт и другой информации, которая используется в различных схемах кражи идентификационных частных данных

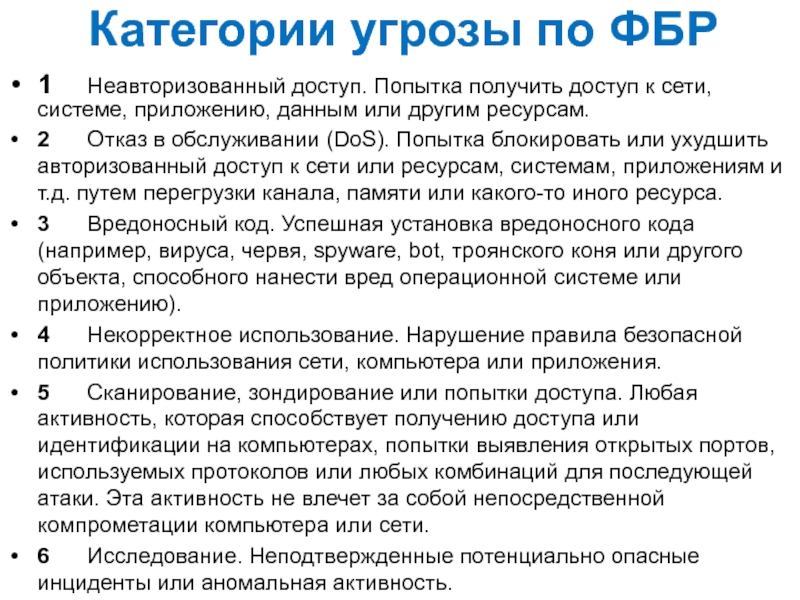

Слайд 33Категории угрозы по ФБР

1 Неавторизованный доступ. Попытка получить доступ к

сети, системе, приложению, данным или другим ресурсам.

2 Отказ в обслуживании (DoS).

Попытка блокировать или ухудшить авторизованный доступ к сети или ресурсам, системам, приложениям и т.д. путем перегрузки канала, памяти или какого-то иного ресурса.

3 Вредоносный код. Успешная установка вредоносного кода (например, вируса, червя, spyware, bot, троянского коня или другого объекта, способного нанести вред операционной системе или приложению).

4 Некорректное использование. Нарушение правила безопасной политики использования сети, компьютера или приложения.

5 Сканирование, зондирование или попытки доступа. Любая активность, которая способствует получению доступа или идентификации на компьютерах, попытки выявления открытых портов, используемых протоколов или любых комбинаций для последующей атаки. Эта активность не влечет за собой непосредственной компрометации компьютера или сети.

6 Исследование. Неподтвержденные потенциально опасные инциденты или аномальная активность.

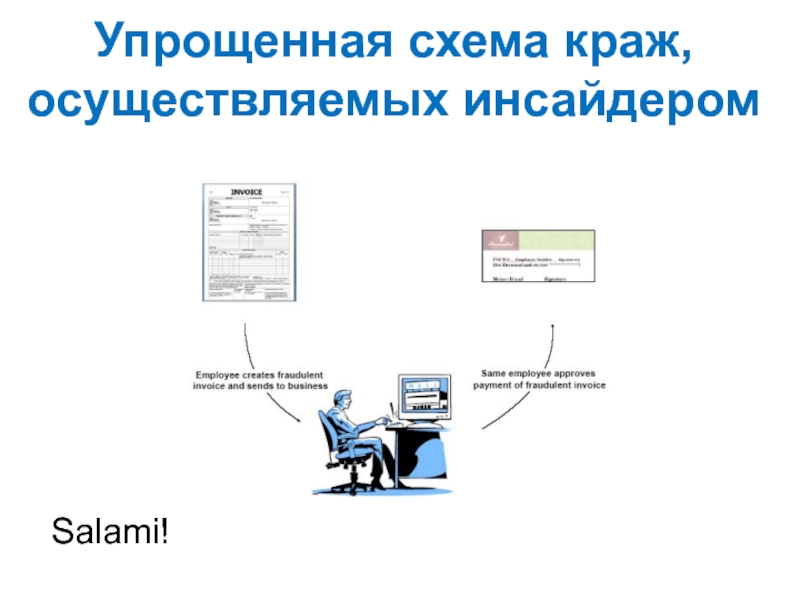

Слайд 36Упрощенная схема краж, осуществляемых инсайдером

Salami!

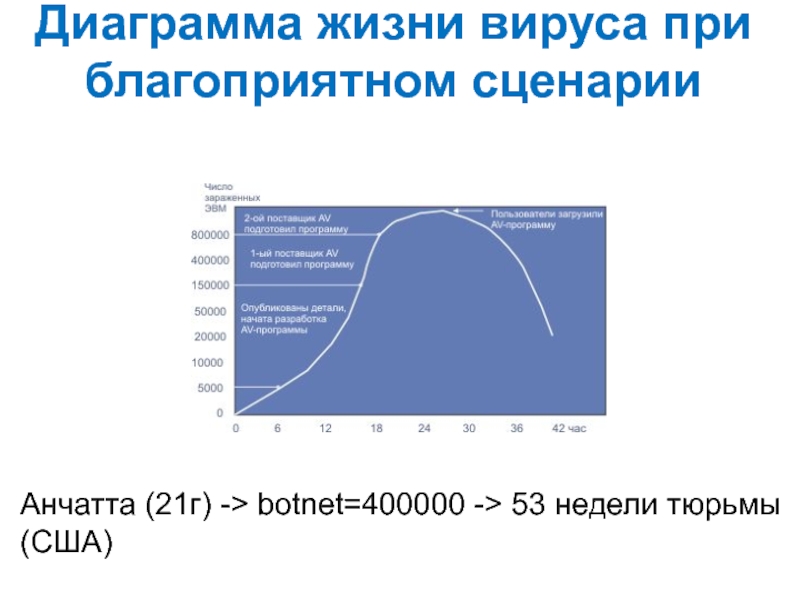

Слайд 37Диаграмма жизни вируса при благоприятном сценарии

Анчатта (21г) -> botnet=400000

-> 53 недели тюрьмы (США)

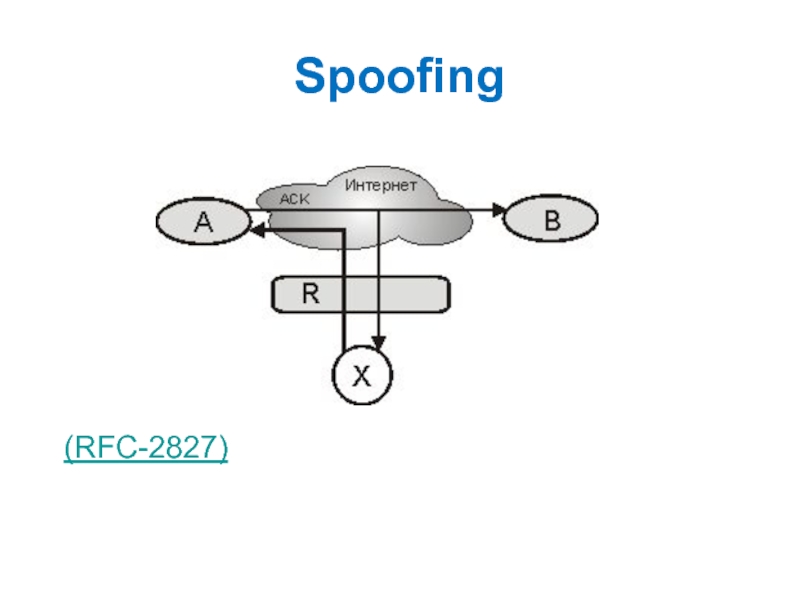

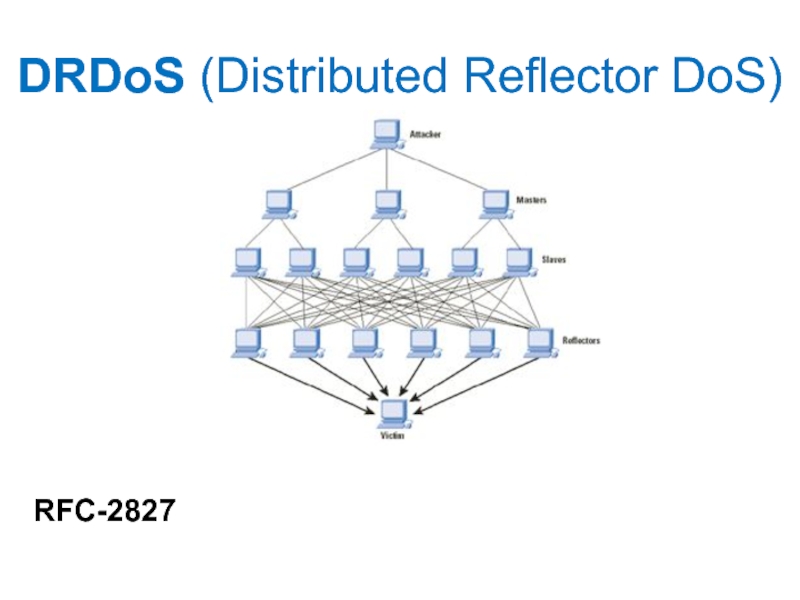

Слайд 38DRDoS (Distributed Reflector DoS)

RFC-2827

Слайд 39Поведение вредоносного кода

После того как машина скомпрометирована, задача атакера как

можно лучше скрыть этот факт. Он может отредактировать журнальные файлы

машины жертвы. Современные виды malware имеют встроенные средства маскировки. Такая программа может блокировать работу антивирусной защиты, отключить систему выдачи сообщений об ошибках и сбоях, позаботиться о том, чтобы все, в том числе модифицированные файлы сохранили свой старый размер, саботируют работу программ безопасности, блокируют обновление Windows или антивирусной базы данных и т.д.

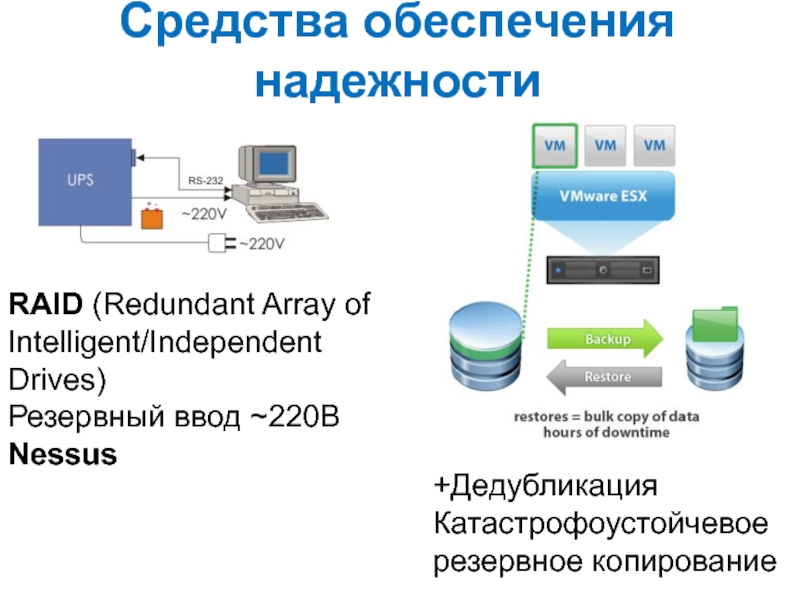

Слайд 40Средства обеспечения надежности

+Дедубликация

Катастрофоустойчевое

резервное копирование

RAID (Redundant Array of Intelligent/Independent Drives)

Резервный

ввод ~220В

Nessus

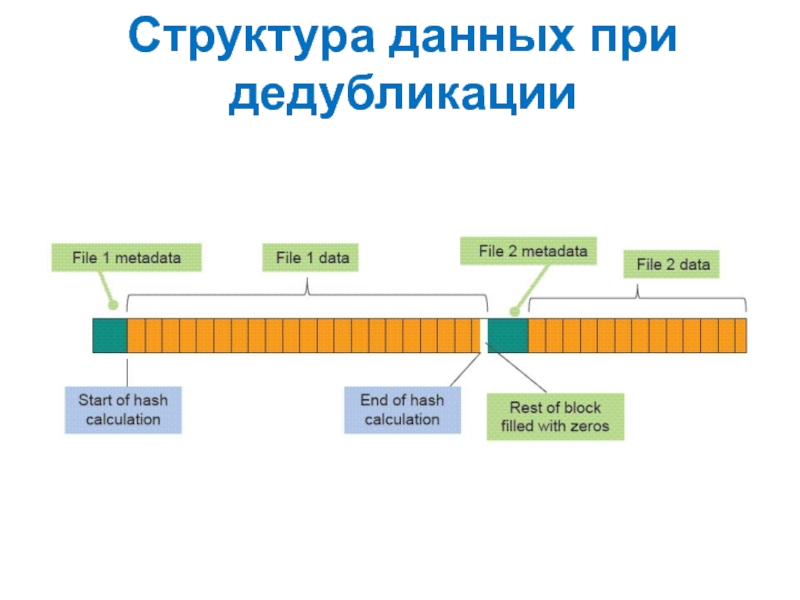

Слайд 42Структура данных при дедубликации

Слайд 43Структура современной системы резервного копирования

Слайд 44Поведение вредоносного кода

C 2009 года хакеры научились использовать себе на

пользу меры сетевого противодействия атакам (ACL). Взломанная машина становится источником

рассылки SPAM или сетевых атак. В результате ее IP-адрес автоматически заносится в ограничительные списки (ACL) провайдеров и сетевых администраторов. Обычно факт взлома выявляется через 1-5 дней, но в ACL адрес может остаться на месяц или даже навсегда. В результате жертва взлома оказывается изолированной от многих ресурсов Интернет. На практике некоторые коммерческие компании, зависящие от Интернет, оказались разорены.

Слайд 45Поведение вредоносного кода

Скрытность атаки повышает ее экономическую эффективность, ведь чем

дольше факт атаки остается неизвестным, тем большую прибыть может получить

хакер. Появился даже специальный термин Google hacking (или Google injection) для разновидностей атак, использующих поисковые системы для выявления данных, необходимых для атаки.

Слайд 46Последствия вторжения

Практика показывает, что 60% компаний, подвергшихся серьезному сетевому вторжению,

уже не могут восстановить свой имидж и в течение года

прекращают свое существование. Но даже компаниям, которым удалось избежать такой печальной судьбы, приходится нести тяжелые убытки. Важным свойством корпоративной системы становится время восстановления после катастрофического вторжения

Слайд 47Политика безопасности

Безопасность системы хранения данных не сводится к созданию надежной

системы резервного копирования. И если такая система у вас создана,

это не гарантирует вам спокойной жизни.

Безопасность не зависит от используемого протокола (IP или, скажем, Fibre Channel).

Криптозащита данных не может считаться панацеей, это всего лишь один из рубежей обороны.

Важным моментом в деле обеспечения информационной безопасности является согласованность действий всех подразделений предприятия.

При организации работ с данными нужно четко определить, кто должен к ним иметь доступ, а кто - нет.

Доступность очень часто не означает дозволенность. Сюда относятся черные ходы (люки), а также доступ лиц, которые в этом доступе по характеру работы не нуждаются

Слайд 48Рекомендации

Не устанавливать на своей машине программ, назначение которых вам не

известно. Еще лучше, но редко осуществимо, запретить пользователям самостоятельно инсталлировать

программное обеспечение.

Не кликайте без разбора мышкой на кнопках просматриваемых страниц, например на "click her to close" (функция этой кнопки на неизвестном сайте может быть много "богаче"), лучше закройте страницу, если сайт вам не известен.

Не открывайте сообщения SPAM и не кликайте мышкой на ссылках в таких сообщениях.

По возможности не используйте программы файлового обмена peer-to-peer (P2P)

Убедитесь, что настройки вашего броузера запрещают какую-либо загрузку, не спросив разрешения пользователя.

Установите экран, осуществляющий фильтрацию трафика в реальном времени, и выполняйте регулярное сканирование системы.

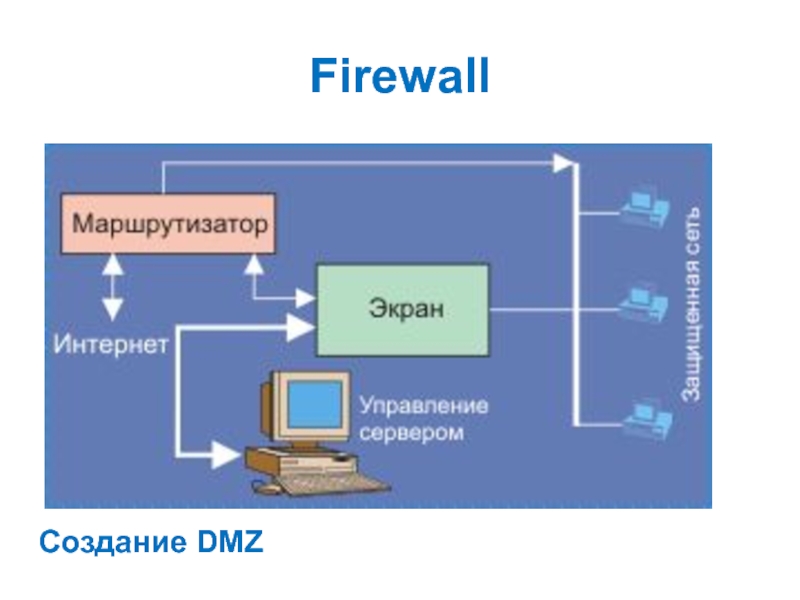

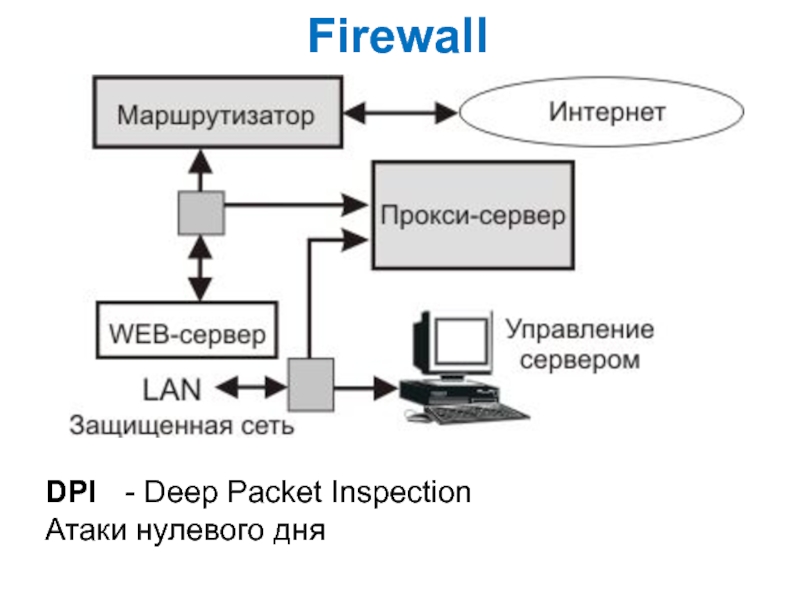

Слайд 51Firewall

DPI - Deep Packet Inspection

Атаки нулевого дня

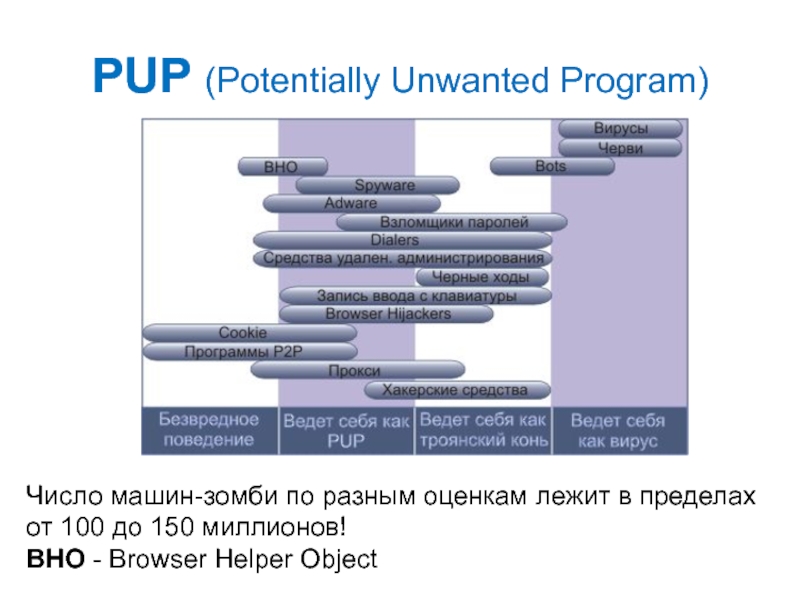

Слайд 54PUP (Potentially Unwanted Program)

Число машин-зомби по разным оценкам лежит

в пределах от 100 до 150 миллионов!

BHO - Browser Helper

Object

Слайд 55Уловки хакеров

Если жертва нажмет на клавишу "REMOVE THREAT" на его

машину будет загружена вредоносная программа, например, троянский конь.

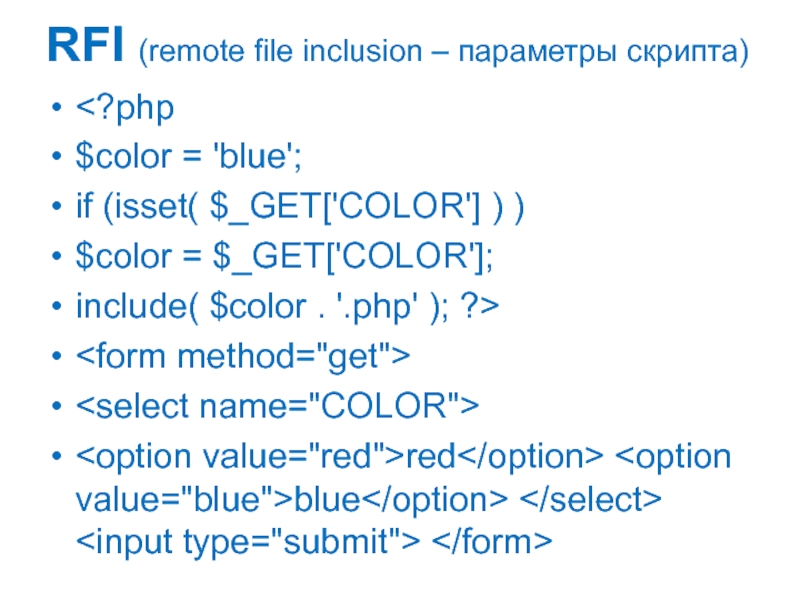

Слайд 57RFI (remote file inclusion – параметры скрипта)

if (isset( $_GET['COLOR'] ) )

$color = $_GET['COLOR'];

include( $color

. '.php' ); ?>

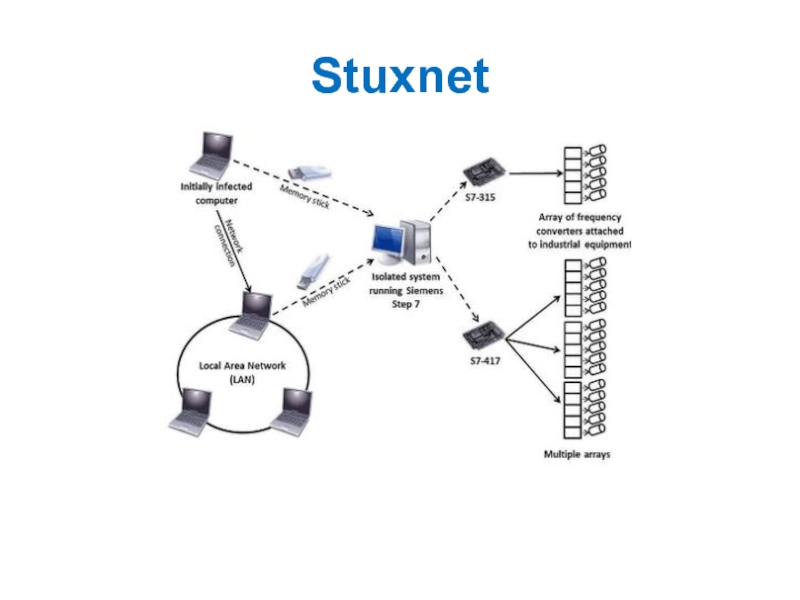

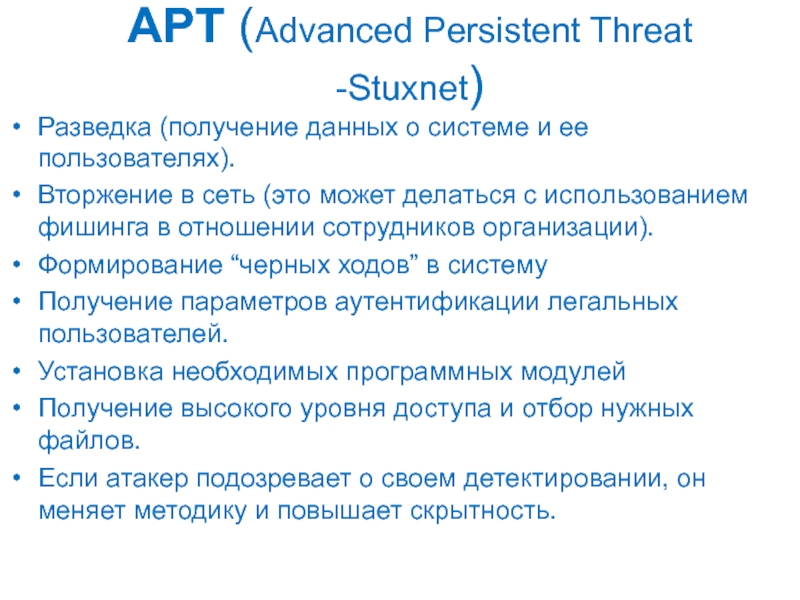

Слайд 58APT (Advanced Persistent Threat -Stuxnet)

Разведка (получение данных о системе и

ее пользователях).

Вторжение в сеть (это может делаться с использованием

фишинга в отношении сотрудников организации).

Формирование “черных ходов” в систему

Получение параметров аутентификации легальных пользователей.

Установка необходимых программных модулей

Получение высокого уровня доступа и отбор нужных файлов.

Если атакер подозревает о своем детектировании, он меняет методику и повышает скрытность.

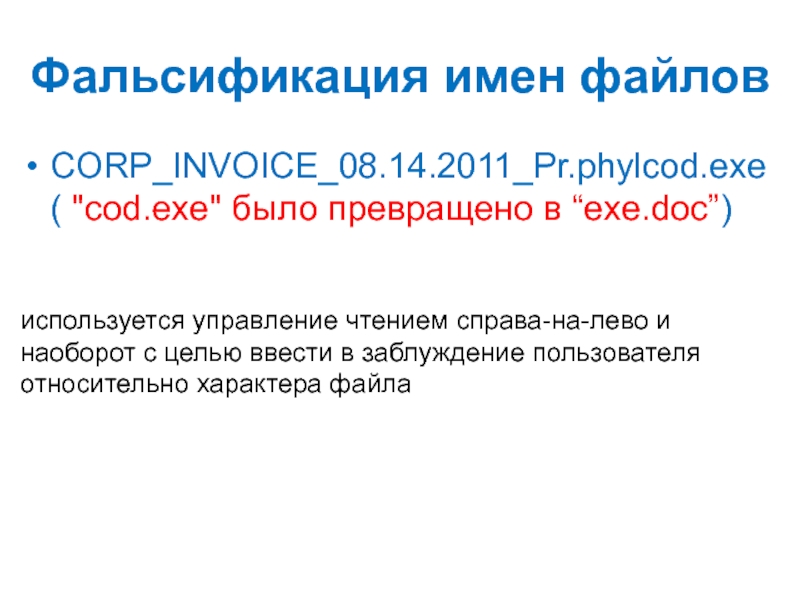

Слайд 59Фальсификация имен файлов

CORP_INVOICE_08.14.2011_Pr.phylcod.exe ( "cod.exe" было превращено в “exe.doc”)

используется управление

чтением справа-на-лево и наоборот с целью ввести в заблуждение пользователя

относительно характера файла

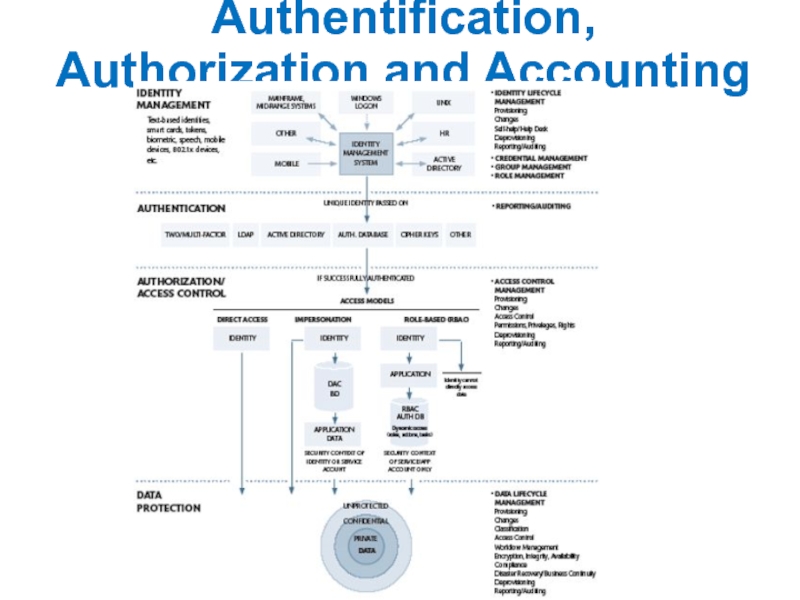

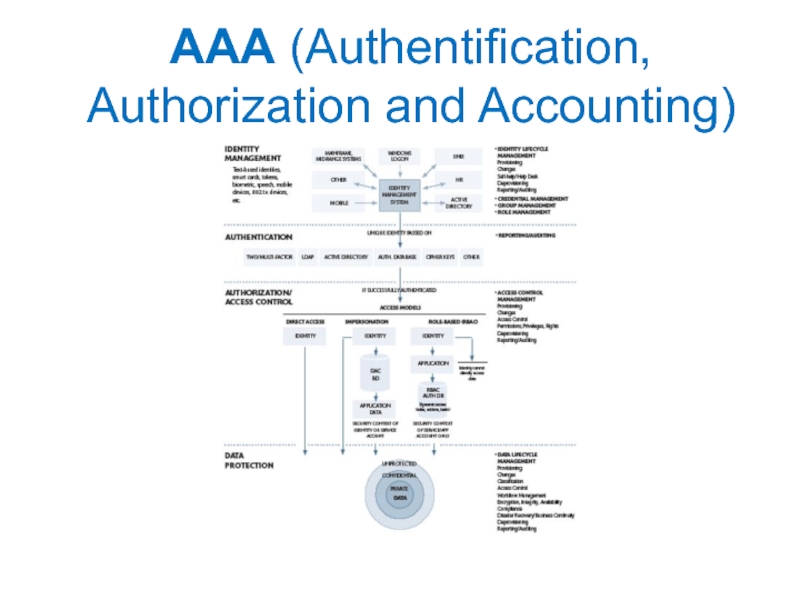

Слайд 61Authentification, Authorization and Accounting

Слайд 63Кибероружие и кибервойны

Stuxnet (2007) на момент создания была, пожалуй самой

сложной, она использовала несколько уязвимостей нулевого дня. К началу 2013

года появилось большое число модификаций этого кода

DDoS (мощность атак достигла нескольких сот Гбит/c)

На рынке появились программные продукты, предназначенные для взлома и заражения машин вредоносными кодами, а также для управления botnet. Эти программы пригодны для немедленной загрузки и использования

Слайд 64Кибероружие

Для потенциальных жертв важно то, что эти оружейные программы стоят

относительно дешево (в тысячи раз дешевле современного танка), а вред

могут нанести такой, какой ни один танк причинить не может.

Система водоснабжения Южной Калифорнии наняла хакера проверить надежность ее сети управления. Хакер за час добился доступа и полного контроля над системой и осуществил добавление оговоренных химических веществ в воду. А сегодня через сети управляется городской транспорт, система электро- и газообеспечения.

Слайд 65Инциденты

Федеральная резервная система США объявила (February 06, 2013, 1:58 PM;

"US Federal Reserve admits to breached system"), что хакеры проникли

в ее компьютеры и скопировали данные о финансовых операциях.

После того как DDoS-атаками стали заниматься государственные структуры, они начали создавать botnet'ы, размещая вредоносные коды на государственных сайтах и, таким образом, заражая большое число машин.

В китайской армии создано подразделение 61398 ("Unit 61398"), целью которого является средства защиты и нападения в компьютерной среде.

Слайд 66Смартфон, как потенциальная угроза

Слайд 67Cохранение критических для жизни данных

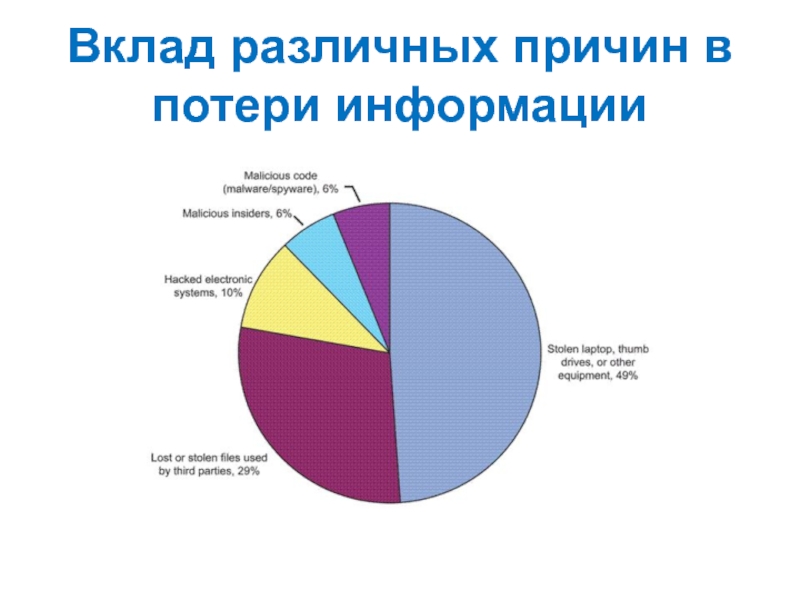

Слайд 69Вклад различных причин в потери информации

Слайд 70Влияние сетевых атак и противодействие

Ущерб от атак ~ триллиона долларов

в год (очень часто из-за пределов национальных границ)

Макровирусы и вариативность

сигнатур

80% киберпреступлений не попадают в статистику

Минимизация размера ядра ОС

Оперативное обновление ОС и приложений

Чем сложнее программа, тем она уязвимее

Слайд 71Противодействие

UPS, RAID (Redundant Array of Intelligent/Independent Drives)

Backup + дедубликация

Катастрофоустойчивое копирование

Многопараметрическая

аутентификация

“Хорошие” пароли

Повысить уровень безопасности может географическая привязка машин, содержащих конфиденциальную

информацию (GPS).

Прогнозирование отказа HD

ACL, репутационные списки, TOR, I2P

Слайд 72Средства обеспечения безопасности

Virtual Environment

NX-биты

Docker

Sandbox

Своевременное обновление ОС и приложений

Политика безопасности (разделение

функций и ответственности)

AntiSPAM

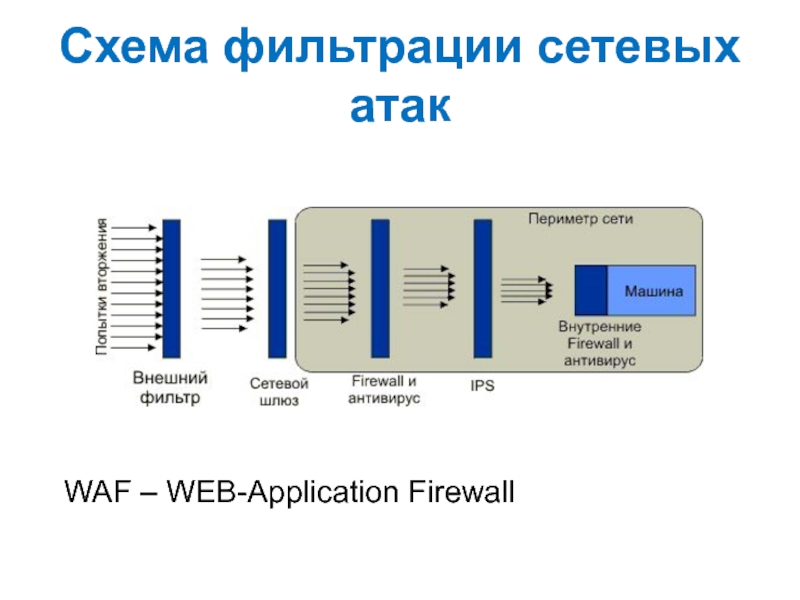

Слайд 73Схема фильтрации сетевых атак

WAF – WEB-Application Firewall

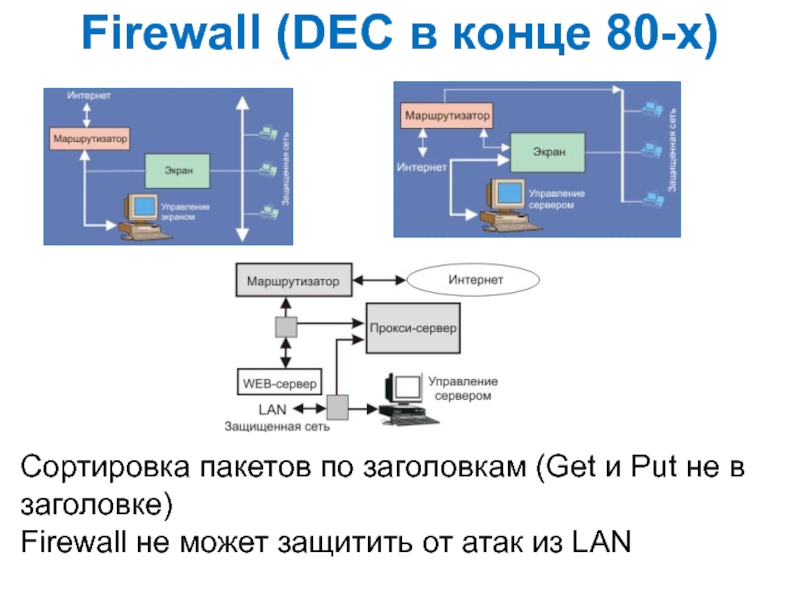

Слайд 74Firewall (DEC в конце 80-х)

Сортировка пакетов по заголовкам (Get и

Put не в заголовке)

Firewall не может защитить от атак из

LAN

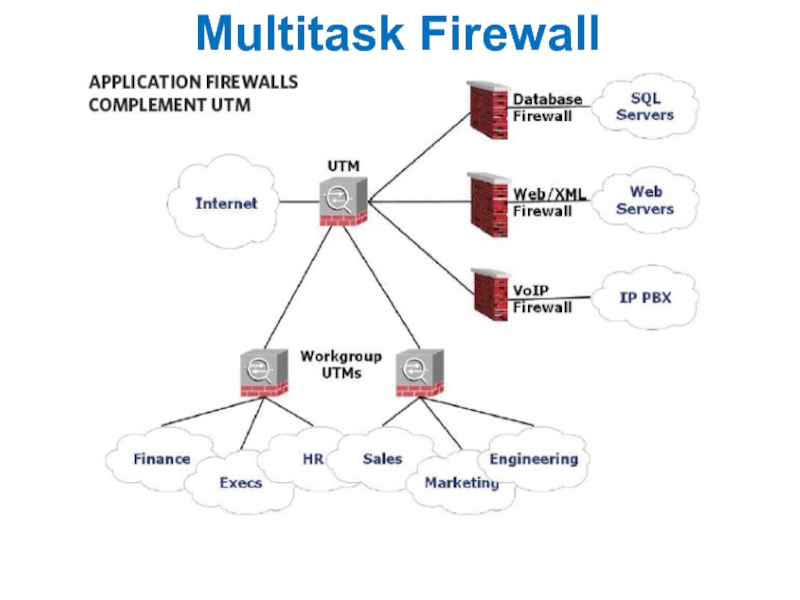

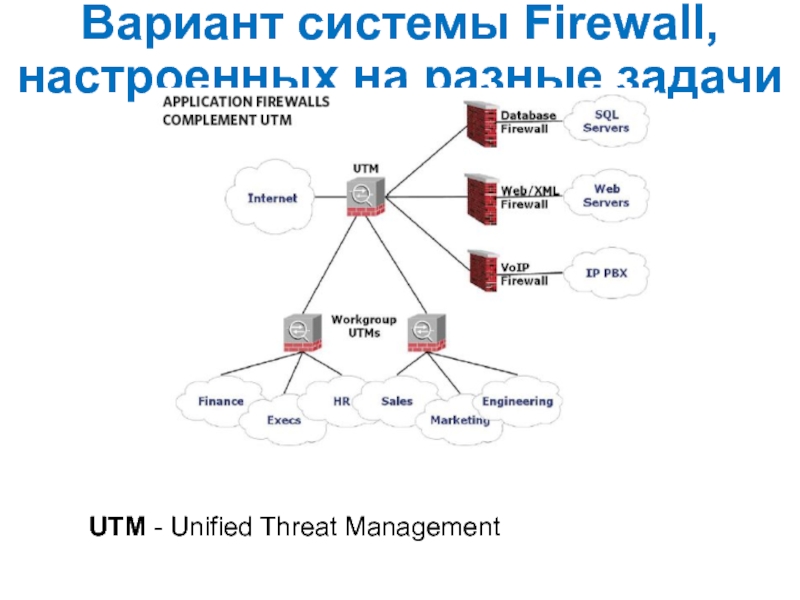

Слайд 76Вариант системы Firewall, настроенных на разные задачи

UTM - Unified Threat

Management

Слайд 77Система предотвращения угроз нового поколения (NGTP)

SIEM - Security Information &

Event Management

MPS - Malware Protection System

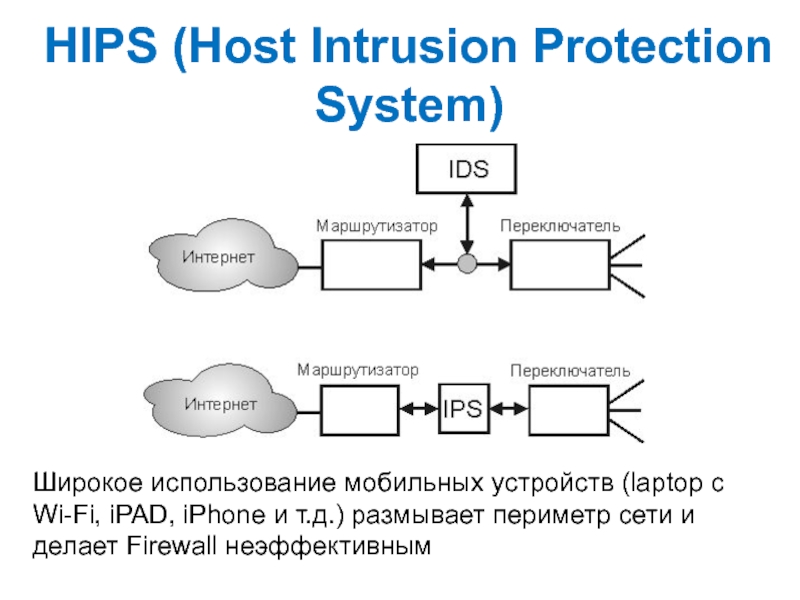

Слайд 78HIPS (Host Intrusion Protection System)

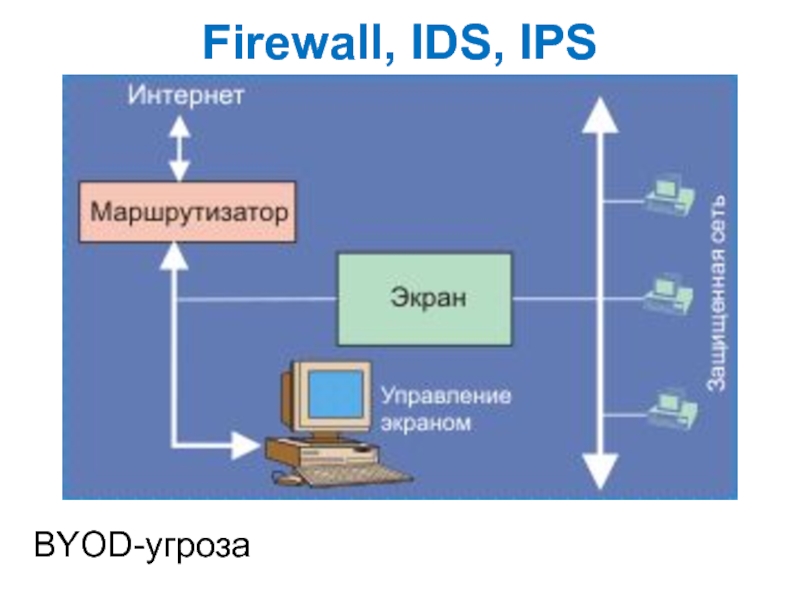

Широкое использование мобильных устройств (laptop с

Wi-Fi, iPAD, iPhone и т.д.) размывает периметр сети и делает

Firewall неэффективным

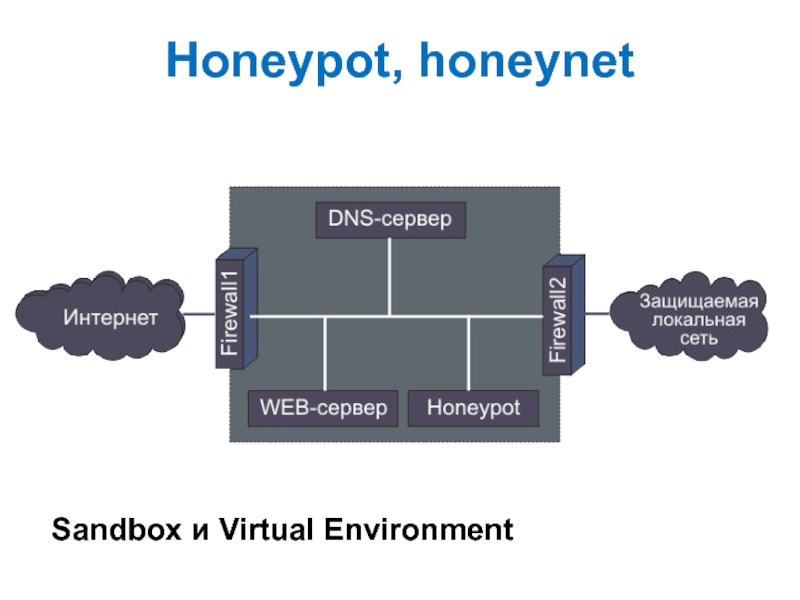

Слайд 79Honeypot, honeynet

Sandbox и Virtual Environment

Слайд 80AAA (Authentification, Authorization and Accounting)

Слайд 81Схема системы восстановления системы после аварии или атаки

CDP - Continuous Data

Protection

Информационная безопасность -> криптография

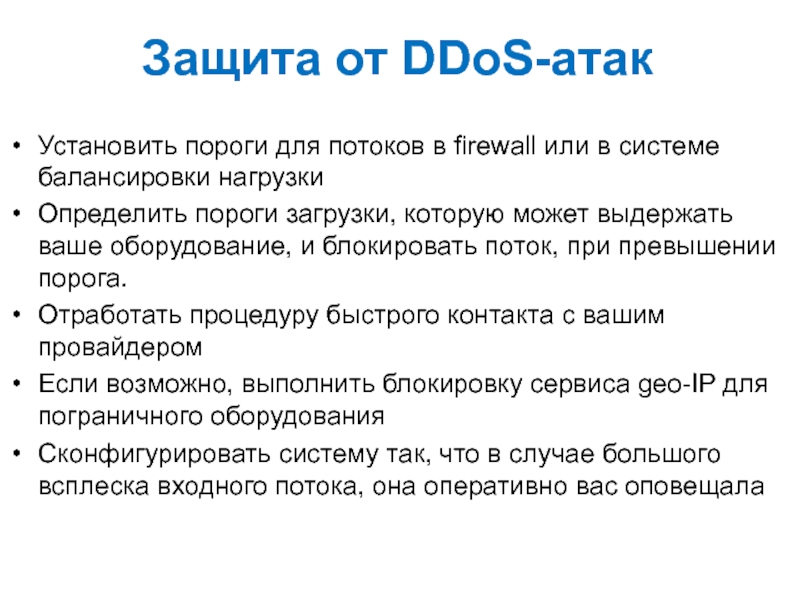

Слайд 82Защита от DDoS-атак

Установить пороги для потоков в firewall или в

системе балансировки нагрузки

Определить пороги загрузки, которую может выдержать ваше

оборудование, и блокировать поток, при превышении порога.

Отработать процедуру быстрого контакта с вашим провайдером

Если возможно, выполнить блокировку сервиса geo-IP для пограничного оборудования

Сконфигурировать систему так, что в случае большого всплеска входного потока, она оперативно вас оповещала

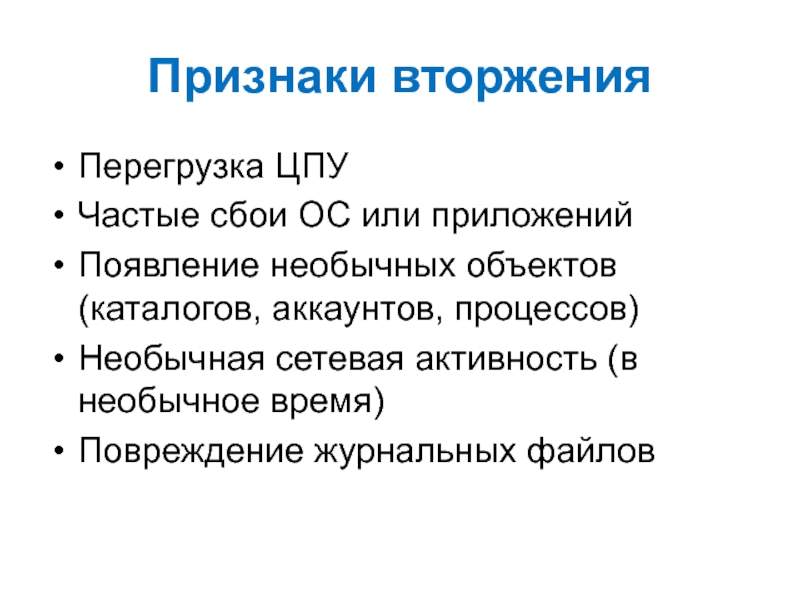

Слайд 83Признаки вторжения

Перегрузка ЦПУ

Частые сбои ОС или приложений

Появление необычных объектов (каталогов,

аккаунтов, процессов)

Необычная сетевая активность (в необычное время)

Повреждение журнальных файлов