Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Вредоносные программы и антивирусные программы.ppt

Содержание

- 1. Вредоносные программы и антивирусные программы.ppt

- 2. 08/16/2019ВРЕДОНОСНЫЕ ПРОГРАММЫ Вредоносные программы – это

- 3. 08/16/2019ПЕРВЫЕ ВРЕДОНОСНЫЕ И АНТИВИРУСНЫЕ ПРОГРАММЫ Первый

- 4. 08/16/2019ТИПЫ ВРЕДОНОСНЫХ ПРОГРАММ

- 5. 08/16/2019ТИПЫ ВРЕДОНОСНЫХ ПРОГРАММРаспределение классов вредоносных программ (первое

- 6. 08/16/2019АНТИВИРУСНЫЕ ПРОГРАММЫ Принцип работы антивирусных программы

- 7. 08/16/2019ПРИЗНАКИ ЗАРАЖЕНИЯ КОМПЬЮТЕРАВывод на экран непредусмотренных сообщений

- 8. 08/16/2019ДЕЙСТВИЯ ПРИ НАЛИЧИИ ПРИЗНАКОВ ЗАРАЖЕНИЯ КОМПЬЮТЕРА

- 9. 08/16/2019Компьютерные вирусы и защита от них

- 10. 08/16/2019КОМПЬЮТЕРНЫЕ ВИРУСЫКомпьютерные вирусы - это вредоносные программы,

- 11. 08/16/2019КЛАССИФИКАЦИЯ ВИРУСОВПо величине вредных воздействий:НЕОПАСНЫЕ(последствия действия вирусов

- 12. 08/16/2019КЛАССИФИКАЦИЯ ВИРУСОВПо способу сохранения и исполнения своего кода: ЗАГРУЗОЧНЫЕФАЙЛОВЫЕМАКРО-ВИРУСЫСКРИПТ-ВИРУСЫ

- 13. 08/16/2019ЗАГРУЗОЧНЫЕ ВИРУСЫЗагрузочные вирусы заражают загрузочный сектор гибкого

- 14. 08/16/2019ФАЙЛОВЫЕ ВИРУСЫФайловые вирусы внедряются в исполняемые файлы

- 15. 08/16/2019МАКРО-ВИРУСЫМакро-вирусы заражают документы, созданные в офисных приложениях.

- 16. 08/16/2019СКРИПТ-ВИРУСЫСкрипт-вирусы – активные элементы (программы) на языках

- 17. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМЗащита от компьютерных вирусовЗадание. С помощью

- 18. 08/16/2019Рекламные и шпионские программы и защита от них

- 19. 08/16/2019РЕКЛАМНЫЕ ПРОГРАММЫРекламные программы (от англ. Adware: Advertisement

- 20. 08/16/2019ШПИОНСКИЕ ПРОГРАММЫШпионские программы (от англ. Spyware: Spy

- 21. 08/16/2019КУКИКуки (от англ. cookies - домашнее печенье)

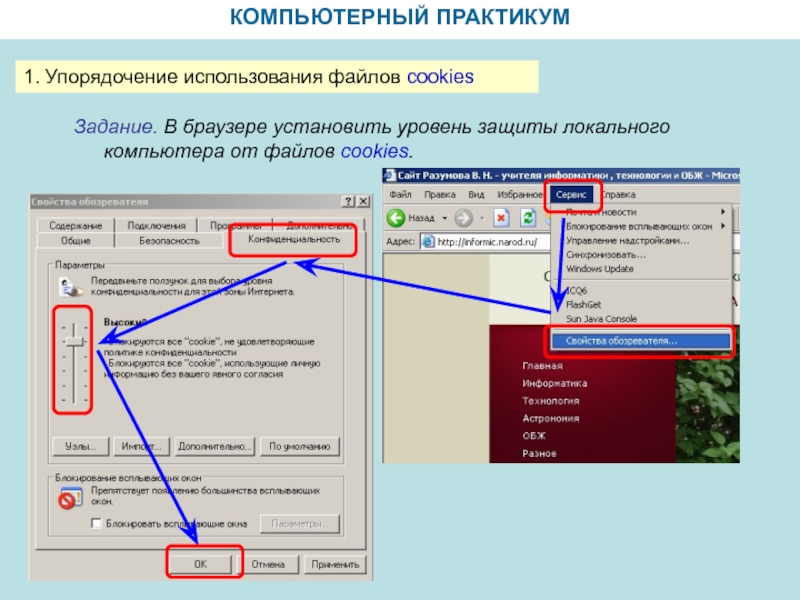

- 22. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМ1. Упорядочение использования файлов cookies Задание.

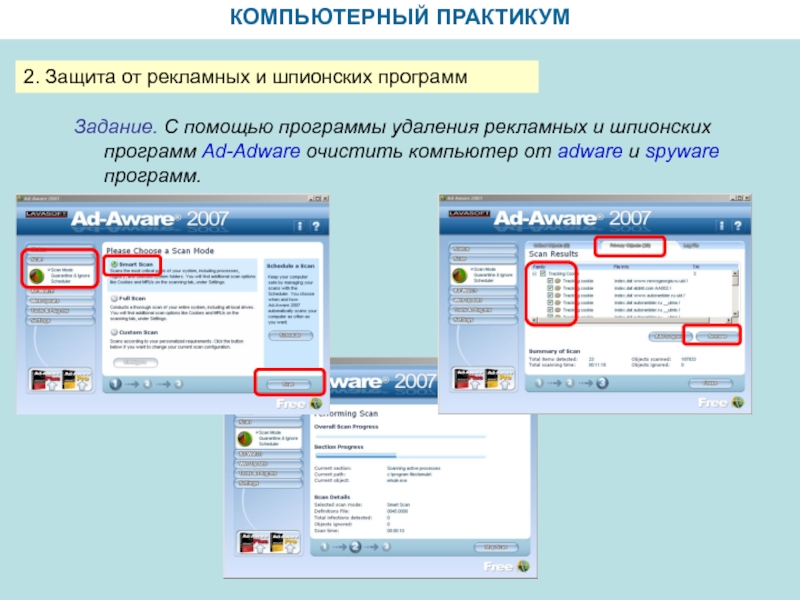

- 23. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМ2. Защита от рекламных и шпионских

- 24. 08/16/2019Сетевые черви и защита от них

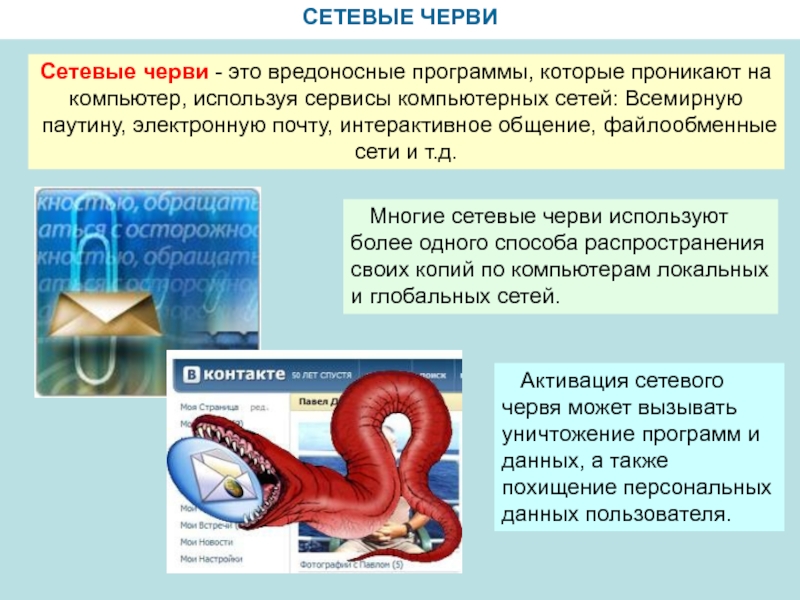

- 25. 08/16/2019СЕТЕВЫЕ ЧЕРВИСетевые черви - это вредоносные программы,

- 26. 08/16/2019ПОЧТОВЫЕ ЧЕРВИПочтовые черви для своего распространения используют

- 27. 08/16/2019ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯЧервь ищет в

- 28. 08/16/2019ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИДля внедрения в файлообменную

- 29. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМЗащита от сетевых червейЗадание. С помощью

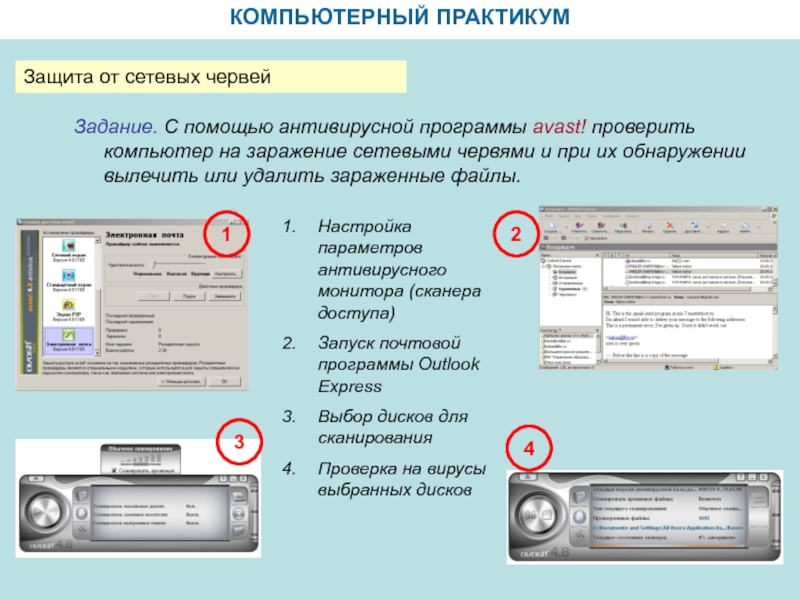

- 30. 08/16/2019Троянские программы и защита от них

- 31. 08/16/2019ТРОЯНСКИЕ ПРОГРАММЫТроянская программа, троянец (от англ. trojan)

- 32. 08/16/2019ТРОЯНСКИЕ ПРОГРАММЫКоличество обнаруживаемых аналитиками "Лаборатории Касперского" новых "троянских" программ

- 33. 08/16/2019ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯУтилиты скрытого управления позволяют

- 34. 08/16/2019ТРОЯНСКИЕ ПРОГРАММЫ, ВОРУЮЩИЕ ИНФОРМАЦИЮТроянские программы ворующие информацию,

- 35. 08/16/2019ТРОЯНСКИЕ ПРОГРАММЫ – ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММТроянские программы

- 36. 08/16/2019ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫДанные троянцы осуществляют электронный

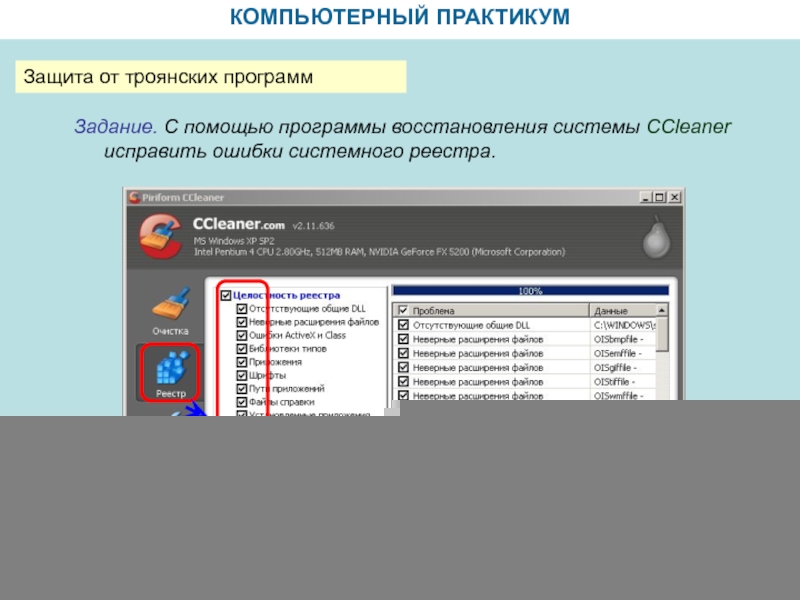

- 37. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМЗащита от троянских программЗадание. С помощью программы восстановления системы CСleaner исправить ошибки системного реестра.

- 38. 08/16/2019Спам и защита от него

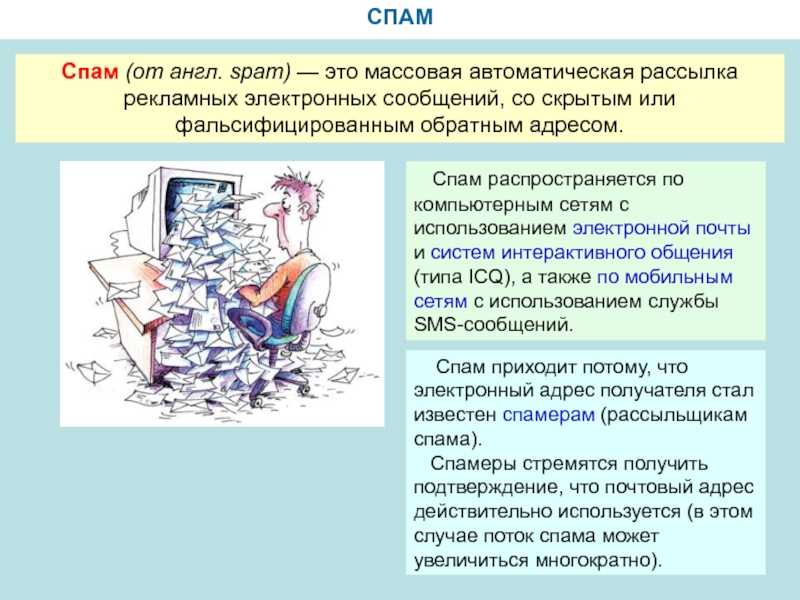

- 39. 08/16/2019СПАМСпам (от англ. spam) — это массовая

- 40. 08/16/2019РЕКЛАМНЫЙ СПАМРекламный спам используют некоторые компании, занимающиеся

- 41. 08/16/2019«НИГЕРИЙСКИЕ ПИСЬМА»Иногда спам используется для выманивания денег

- 42. 08/16/2019ФИШИНГФишинг (от англ. fishing - рыбалка) —

- 43. 08/16/2019ЗАЩИТА ОТ СПАМАВ силу массового характера спамовые

- 44. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМЗащита от спамаЗадание. В почтовой программе Outlook Express создать антиспамовый фильтр.

- 45. 08/16/2019Хакерские утилиты и защита от них

- 46. 08/16/2019СЕТЕВЫЕ АТАКИСетевые атаки - направленные действия на

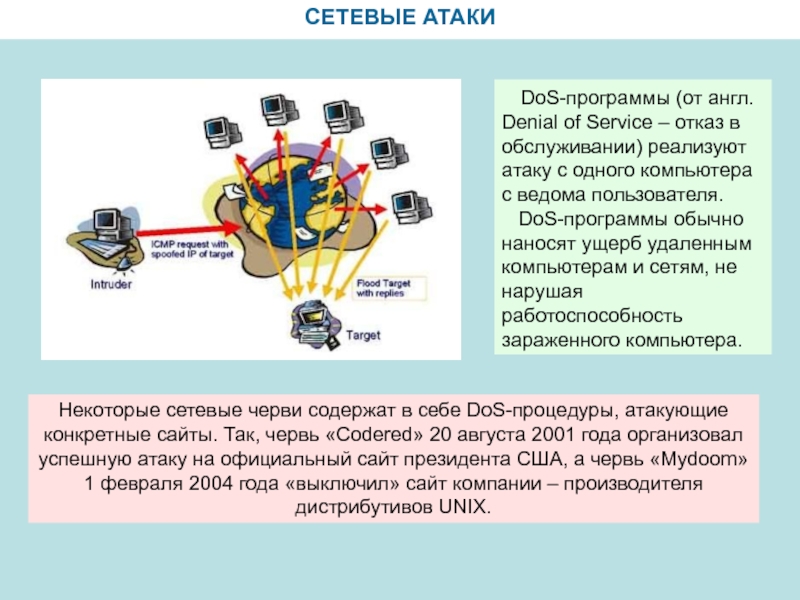

- 47. 08/16/2019СЕТЕВЫЕ АТАКИ DoS-программы (от англ. Denial

- 48. 08/16/2019СЕТЕВЫЕ АТАКИ DDoS-программы (от англ. Distributed

- 49. 08/16/2019УТИЛИТЫ «ВЗЛОМА» УДАЛЁНЫХ КОМПЬЮТЕРОВ Утилиты «взлома»

- 50. 08/16/2019РУТКИТЫРуткит (от англ. root kit - «набор

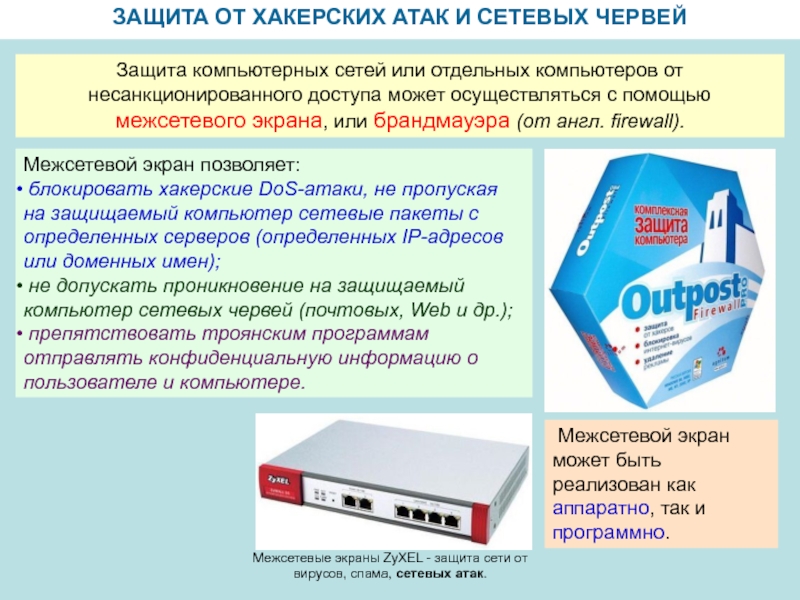

- 51. 08/16/2019ЗАЩИТА ОТ ХАКЕРСКИХ АТАК И СЕТЕВЫХ ЧЕРВЕЙЗащита

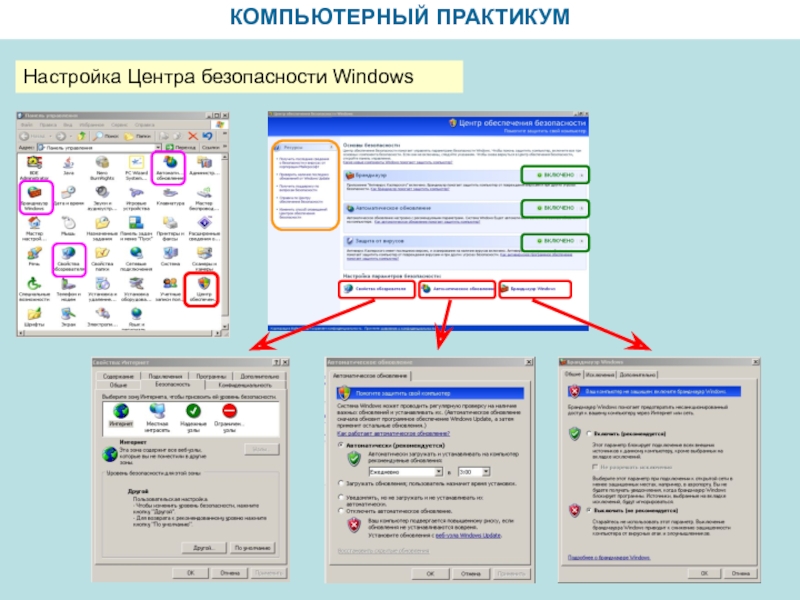

- 52. 08/16/2019КОМПЬЮТЕРНЫЙ ПРАКТИКУМНастройка Центра безопасности Windows

- 53. Скачать презентанцию

Слайды и текст этой презентации

Слайд 208/16/2019

ВРЕДОНОСНЫЕ ПРОГРАММЫ

Вредоносные программы – это программы, наносящие вред

данным и программам, хранящимся на компьютере.

вредоносных программ в России и большинстве стран предусмотрена уголовная ответственностьСлайд 308/16/2019

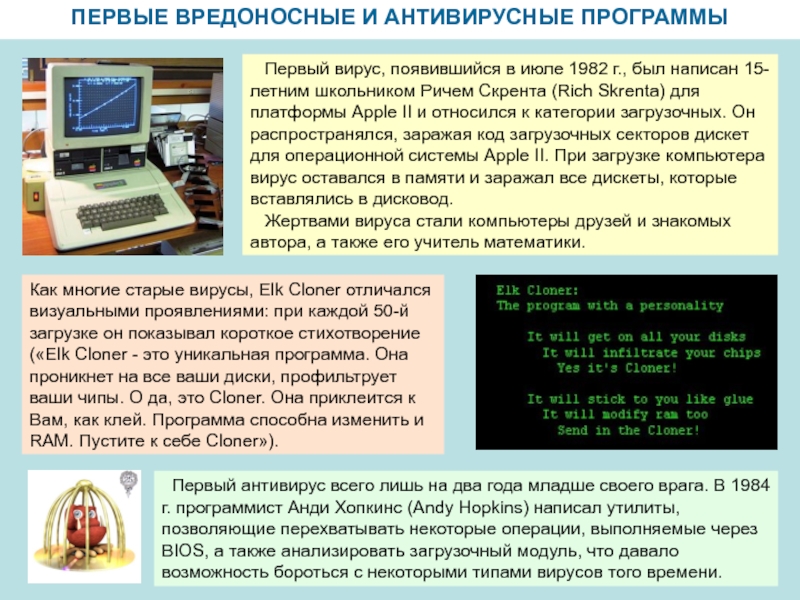

ПЕРВЫЕ ВРЕДОНОСНЫЕ И АНТИВИРУСНЫЕ ПРОГРАММЫ

Первый вирус, появившийся в

июле 1982 г., был написан 15-летним школьником Ричем Скрента (Rich

Skrenta) для платформы Apple II и относился к категории загрузочных. Он распространялся, заражая код загрузочных секторов дискет для операционной системы Apple II. При загрузке компьютера вирус оставался в памяти и заражал все дискеты, которые вставлялись в дисковод.Жертвами вируса стали компьютеры друзей и знакомых автора, а также его учитель математики.

Первый антивирус всего лишь на два года младше своего врага. В 1984 г. программист Анди Хопкинс (Andy Hopkins) написал утилиты, позволяющие перехватывать некоторые операции, выполняемые через BIOS, а также анализировать загрузочный модуль, что давало возможность бороться с некоторыми типами вирусов того времени.

Как многие старые вирусы, Elk Cloner отличался визуальными проявлениями: при каждой 50-й загрузке он показывал короткое стихотворение («Elk Cloner - это уникальная программа. Она проникнет на все ваши диски, профильтрует ваши чипы. О да, это Cloner. Она приклеится к Вам, как клей. Программа способна изменить и RAM. Пустите к себе Cloner»).

Слайд 508/16/2019

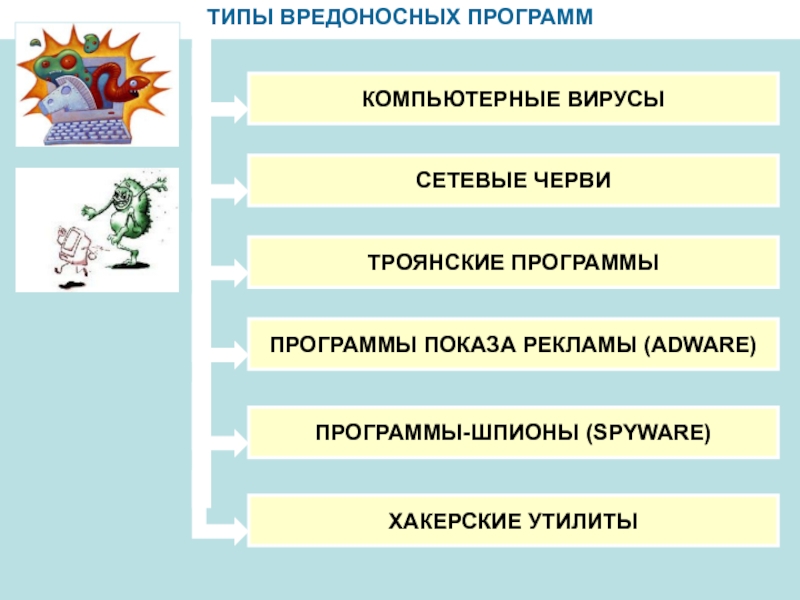

ТИПЫ ВРЕДОНОСНЫХ ПРОГРАММ

Распределение классов вредоносных программ (первое полугодие 2007 г.)

Согласно классификации «Лаборатории Касперского»:

TrojWare: различные троянские программы без возможности

самостоятельного размножения (backdoor, rootkit и всевозможные trojan); VirWare: саморазмножающиеся вредоносные программы (вирусы и черви);

Other MalWare: программное обеспечение, интенсивно используемое злоумышленниками при создании вредоносных программ и организации атак.

Количество новых вредоносных программ, обнаруженных

аналитиками «Лаборатории Касперского» в 2007 году

Слайд 608/16/2019

АНТИВИРУСНЫЕ ПРОГРАММЫ

Принцип работы антивирусных программы основан на проверке

файлов, загрузочных секторов дисков и оперативной памяти и поиске в

них известных и новых вирусов. Для поиска известных вирусов используются сигнатуры, т.е. некоторые постоянные последовательности двоичного кода, специфичные для конкретного вируса.

Для поиска новых вирусов используются алгоритмы эвристического сканирования, т.е. анализ последовательности команд в проверяемом объекте.

Большинство антивирусных программ сочетает в себе функции постоянной защиты (антивирусный монитор) и функции защиты по требованию пользователя (антивирусный сканер).

Слайд 708/16/2019

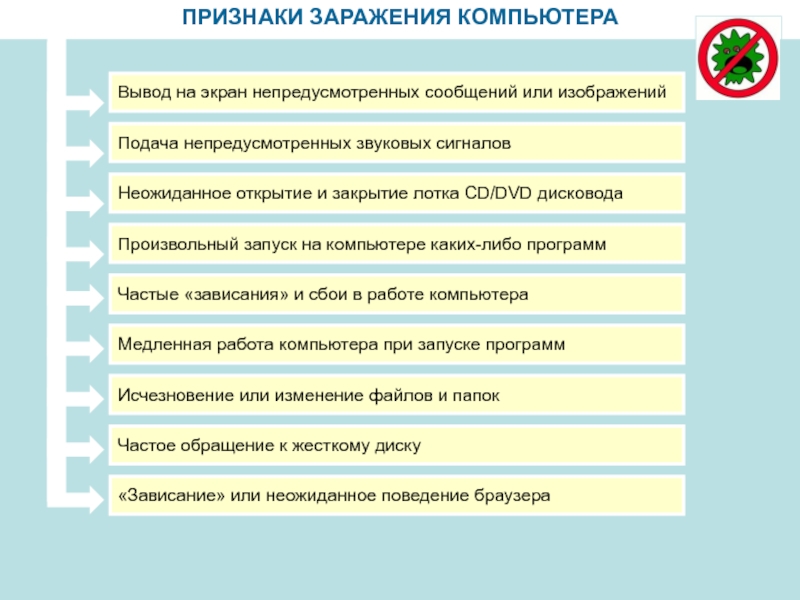

ПРИЗНАКИ ЗАРАЖЕНИЯ КОМПЬЮТЕРА

Вывод на экран непредусмотренных сообщений или изображений

Подача непредусмотренных

звуковых сигналов

Неожиданное открытие и закрытие лотка CD/DVD дисковода

Произвольный запуск на

компьютере каких-либо программЧастые «зависания» и сбои в работе компьютера

Медленная работа компьютера при запуске программ

Исчезновение или изменение файлов и папок

Частое обращение к жесткому диску

«Зависание» или неожиданное поведение браузера

Слайд 1008/16/2019

КОМПЬЮТЕРНЫЕ ВИРУСЫ

Компьютерные вирусы - это вредоносные программы, которые могут «размножаться»

и скрытно внедрять свои копии в исполнимые файлы, загрузочные секторы

дисков и документы. После заражения компьютера вирус может начать выполнение вредоносных действий и распространение своих копий, а также заставлять компьютер выполнять какие-либо действия.

Активация компьютерного вируса может вызывать уничтожение программ и данных и может быть связана с различными событиями (наступлением определенной даты или дня недели, запуском программ, открытием документа и т.д.).

Слайд 1108/16/2019

КЛАССИФИКАЦИЯ ВИРУСОВ

По величине вредных воздействий:

НЕОПАСНЫЕ

(последствия действия вирусов - уменьшение свободной

памяти на диске, графические и звуковые эффекты)

ОПАСНЫЕ

(последствия действия вирусов -

сбои и «зависания» при работе компьютера)ОЧЕНЬ ОПАСНЫЕ

(последствия действия вирусов - потеря программ и данных форматирование винчестера и т.д.)

Слайд 1208/16/2019

КЛАССИФИКАЦИЯ ВИРУСОВ

По способу сохранения и исполнения своего кода:

ЗАГРУЗОЧНЫЕ

ФАЙЛОВЫЕ

МАКРО-ВИРУСЫ

СКРИПТ-ВИРУСЫ

Слайд 1308/16/2019

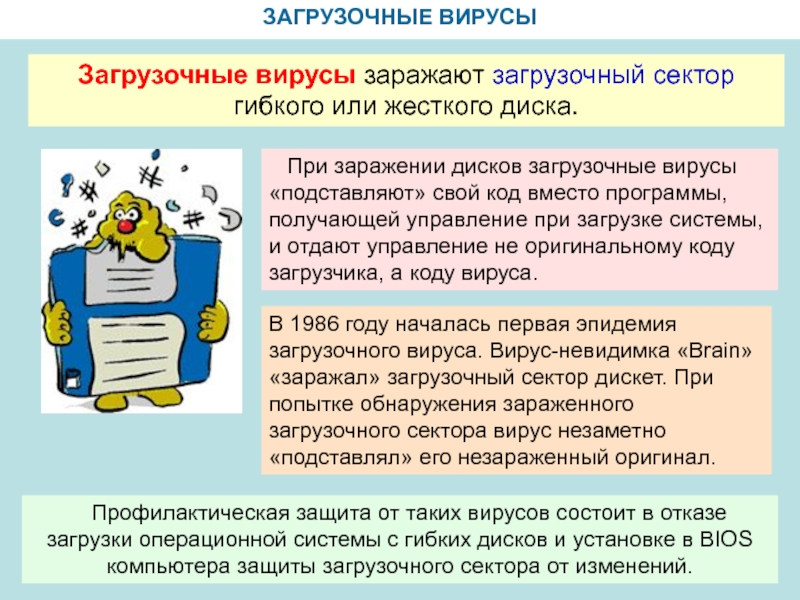

ЗАГРУЗОЧНЫЕ ВИРУСЫ

Загрузочные вирусы заражают загрузочный сектор гибкого или жесткого диска.

При заражении дисков загрузочные вирусы «подставляют» свой код вместо

программы, получающей управление при загрузке системы, и отдают управление не оригинальному коду загрузчика, а коду вируса. Профилактическая защита от таких вирусов состоит в отказе загрузки операционной системы с гибких дисков и установке в BIOS компьютера защиты загрузочного сектора от изменений.

В 1986 году началась первая эпидемия загрузочного вируса. Вирус-невидимка «Brain» «заражал» загрузочный сектор дискет. При попытке обнаружения зараженного загрузочного сектора вирус незаметно «подставлял» его незараженный оригинал.

Слайд 1408/16/2019

ФАЙЛОВЫЕ ВИРУСЫ

Файловые вирусы внедряются в исполняемые файлы (командные файлы *.bat,

программы *.exe, системные файлы *.com и *.sys, программные библиотеки *.dll

и др.) и обычно активируются при их запуске. После запуска зараженного файла вирус находится в оперативной памяти компьютера и является активным (т.е. может заражать другие файлы) вплоть до момента выключения компьютера или перезагрузки операционной системы.

По способу заражения файловые вирусы разделяют на перезаписывающие вирусы, вирусы-компаньоны и паразитические вирусы.

Профилактическая защита от файловых вирусов состоит в том, что не рекомендуется запускать на исполнение файлы, полученные из сомнительного источника и предварительно не проверенные антивирусными программами.

В 1999 году началась эпидемия файлового вируса Win95.CIH, названного «Чернобыль» из-за даты активации 26 апреля. Вирус уничтожал данные на жестком диске и стирал содержание BIOS.

Слайд 1508/16/2019

МАКРО-ВИРУСЫ

Макро-вирусы заражают документы, созданные в офисных приложениях.

Макро-вирусы являются

макрокомандами (макросами) на встроенном языке программирования Visual Basic for Applications

(VBA), которые помещаются в документ. Профилактическая защита от макро-вирусов состоит в предотвращении запуска вируса (запрете на загрузку макроса).

Макро-вирусы являются ограниченно-резидентными, т.е. они находятся в оперативной памяти и заражают документ, пока он открыт.

Макро-вирусы заражают шаблоны документов.

В 1995 году началась эпидемия первого макро-вируса «Concept» для текстового процессора Microsoft Word. Макро-вирус «Concept» до сих пор широко распространен.

Слайд 1608/16/2019

СКРИПТ-ВИРУСЫ

Скрипт-вирусы – активные элементы (программы) на языках JavaScript или VBScript,

которые могут содержаться в файлах Web-страниц.

Заражение локального

компьютера происходит при их передаче по Всемирной паутине с серверов Интернета в браузер локального компьютера. Профилактическая защита от скрипт-вирусов состоит в том, что в браузере можно запретить получение активных элементов на локальный компьютер.

В 1998 году появился первый скрипт-вирус VBScript.Rabbit, заражающий скрипты Web-страниц, а в мае 2000 года грянула глобальная эпидемия скрипт-вируса «LoveLetter».

Слайд 1708/16/2019

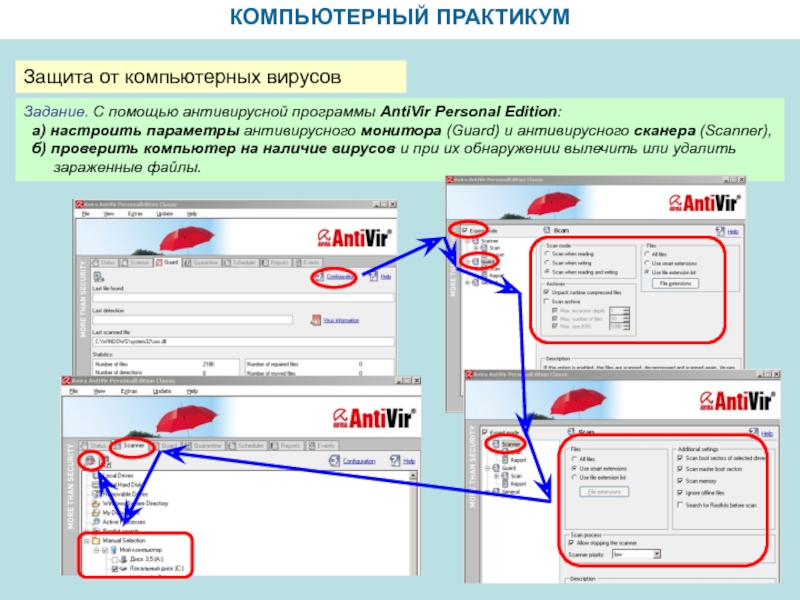

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ

Защита от компьютерных вирусов

Задание. С помощью антивирусной программы AntiVir

Personal Edition:

а) настроить параметры антивирусного монитора (Guard) и

антивирусного сканера (Scanner), б) проверить компьютер на наличие вирусов и при их обнаружении вылечить или удалить зараженные файлы.

Слайд 1908/16/2019

РЕКЛАМНЫЕ ПРОГРАММЫ

Рекламные программы (от англ. Adware: Advertisement - реклама и

Software - программное обеспечение) встраивают рекламу в основную полезную программу.

Часто рекламные программы входят в состав официально поставляемых условно бесплатных версий программного обеспечения.

Реклама демонстрируется пользователю в процессе работы основной программы в виде графических баннеров или бегущей строки.

Обычно после покупки и/или регистрации основной программы рекламная вставка удаляется и показ рекламы прекращается.

Слайд 2008/16/2019

ШПИОНСКИЕ ПРОГРАММЫ

Шпионские программы (от англ. Spyware: Spy - шпион и

Software - программное обеспечение) скрытно собирают различную информацию о пользователе

компьютера и затем отправляют ее злоумышленнику. Эти программы иногда проникают на компьютер под видом рекламных программ и не имеют возможности деинсталляции пользователем без нарушения функционирования использующей их программы.

Иногда шпионские программы обнаруживаются в распространенных программных продуктах известных на рынке производителей.

В марте 2005 года под видом поисковой панели для браузера Internet Explorer начала распространяться рекламно-шпионская программа «mwsbar».

Программа регистрирует себя в системном реестре и добавляет в автозагрузку, что приводит к изменению настроек браузера и перенаправлению результатов поиска в Интернете на сайт злоумышленника.

Слайд 2108/16/2019

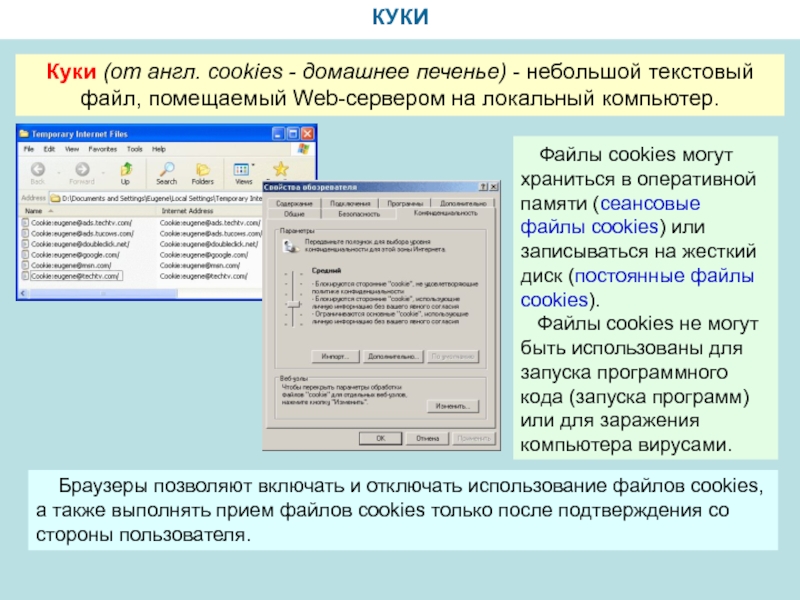

КУКИ

Куки (от англ. cookies - домашнее печенье) - небольшой текстовый

файл, помещаемый Web-сервером на локальный компьютер.

Файлы cookies

могут храниться в оперативной памяти (сеансовые файлы cookies) или записываться на жесткий диск (постоянные файлы cookies). Файлы cookies не могут быть использованы для запуска программного кода (запуска программ) или для заражения компьютера вирусами.

Браузеры позволяют включать и отключать использование файлов cookies, а также выполнять прием файлов cookies только после подтверждения со стороны пользователя.

Слайд 2208/16/2019

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ

1. Упорядочение использования файлов cookies

Задание. В браузере установить

уровень защиты локального компьютера от файлов cookies.

Слайд 2308/16/2019

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ

2. Защита от рекламных и шпионских программ

Задание. С

помощью программы удаления рекламных и шпионских программ Ad-Adware очистить компьютер

от adware и spyware программ.

Слайд 2508/16/2019

СЕТЕВЫЕ ЧЕРВИ

Сетевые черви - это вредоносные программы, которые проникают на

компьютер, используя сервисы компьютерных сетей: Всемирную паутину, электронную почту, интерактивное

общение, файлообменные сети и т.д. Многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Активация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

Слайд 2608/16/2019

ПОЧТОВЫЕ ЧЕРВИ

Почтовые черви для своего распространения используют электронную почту.

Червь отсылает либо свою копию в виде вложения в электронное

письмо, либо ссылку на свой файл, расположенный на каком-либо сетевом ресурсе.Код червя активируется при открытии (запуске) зараженного вложения или при открытии ссылки на зараженный файл.

Профилактическая защита от почтовых червей состоит в том, что не рекомендуется открывать вложенные в почтовые сообщения файлы, полученные из сомнительных источников.

Слайд 2708/16/2019

ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ «УЯЗВИМОСТИ» ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ

Червь ищет в сети компьютеры, на

которых используются операционная система и приложения, содержащие уязвимости.

Червь

посылает на компьютер специально оформленный сетевой пакет или запрос, в результате чего код (или часть кода) червя проникает на компьютер-жертву.Если сетевой пакет содержит только часть кода червя, он затем скачивает основной файл и запускает его на исполнение на зараженном компьютере.

Профилактическая защита от таких червей состоит в том, что рекомендуется своевременно скачивать из Интернета и устанавливать обновления системы безопасности операционной системы и приложений.

Слайд 2808/16/2019

ЧЕРВИ, ИСПОЛЬЗУЮЩИЕ ФАЙЛООБМЕННЫЕ СЕТИ

Для внедрения в файлообменную сеть червь копирует

себя в папку обмена файлами на одном из компьютеров.

В 2001 году стал стремительно распространяться сетевой червь «Nimda», который атаковал компьютеры сразу несколькими способами: через сообщения электронной почты, через открытые ресурсы локальных сетей, а также используя уязвимости в системе безопасности операционной системы серверов Интернета. Профилактическая защита от таких сетевых червей состоит в том, что рекомендуется своевременно скачивать из Интернета и обновлять антивирусную программу и вирусную базу данных.

Слайд 2908/16/2019

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ

Защита от сетевых червей

Задание. С помощью антивирусной программы avast!

проверить компьютер на заражение сетевыми червями и при их обнаружении

вылечить или удалить зараженные файлы.Настройка параметров антивирусного монитора (сканера доступа)

Запуск почтовой программы Outlook Express

Выбор дисков для сканирования

Проверка на вирусы выбранных дисков

1

4

3

2

Слайд 3108/16/2019

ТРОЯНСКИЕ ПРОГРАММЫ

Троянская программа, троянец (от англ. trojan) – вредоносная программа,

которая выполняет несанкционированную пользователем передачу управления компьютером удаленному пользователю, а

также действия по удалению, модификации, сбору и пересылке информации третьим лицам. Троянские программы обычно проникают на компьютер как сетевые черви, а различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Слайд 3208/16/2019

ТРОЯНСКИЕ ПРОГРАММЫ

Количество обнаруживаемых аналитиками "Лаборатории Касперского" новых "троянских" программ

Слайд 3308/16/2019

ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯ

Утилиты скрытого управления позволяют принимать или отсылать

файлы, запускать и уничтожать их, выводить сообщения, стирать информацию, перезагружать

компьютер и т. д. При запуске троянец устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянской программы в системе.

В 2003 году широкое распространение получила троянская программа Backdoor.Win32.ВО, которая осуществляет следующие действия:

• высылает имена компьютера, пользователя и информацию о системе: тип процессора, размер памяти, версию системы, информацию об установленных устройствах;

• посылает/принимает, уничтожает, копирует, переименовывает, исполняет любой файл;

• отключает пользователя от сети;

• «завешивает» компьютер;

• читает или модифицирует системный реестр.

Слайд 3408/16/2019

ТРОЯНСКИЕ ПРОГРАММЫ, ВОРУЮЩИЕ ИНФОРМАЦИЮ

Троянские программы ворующие информацию, при запуске ищут

файлы, хранящие конфиденциальную информацию о пользователе (банковские реквизиты, пароли доступа

к Интернету и др.) и отсылают ее по указанному в коде троянца электронному адресу или адресам. Троянцы данного типа также сообщают информацию о зараженном компьютере (размер памяти и дискового пространства, версию операционной системы, IP-адрес и т. п.).

Некоторые троянцы воруют регистрационную информацию к программному обеспечению.

Слайд 3508/16/2019

ТРОЯНСКИЕ ПРОГРАММЫ –

ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММ

Троянские программы этого класса скрытно

инсталлируют другие вредоносные программ и используются для «подсовывания» на компьютер-жертву

вирусов или других троянских программ. Загруженные без ведома пользователя из Интернета программы либо запускаются на выполнение, либо включаются троянцем в автозагрузку операционной системы.

Слайд 3608/16/2019

ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫ

Данные троянцы осуществляют электронный шпионаж за пользователем

зараженного компьютера: вводимая с клавиатуры информация, снимки экрана, список активных

приложений и действия пользователя с ними сохраняются в каком-либо файле на диске и периодически отправляются злоумышленнику. Троянские программы этого типа часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Троянские программы часто изменяют записи системного реестра операционной системы, поэтому для их удаления необходимо в том числе восстановление системного реестра.

Слайд 3708/16/2019

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ

Защита от троянских программ

Задание. С помощью программы восстановления системы

CСleaner исправить ошибки системного реестра.

Слайд 3908/16/2019

СПАМ

Спам (от англ. spam) — это массовая автоматическая рассылка рекламных

электронных сообщений, со скрытым или фальсифицированным обратным адресом.

Спам распространяется по компьютерным сетям с использованием электронной почты и систем интерактивного общения (типа ICQ), а также по мобильным сетям с использованием службы SMS-сообщений. Спам приходит потому, что электронный адрес получателя стал известен спамерам (рассыльщикам спама).

Спамеры стремятся получить подтверждение, что почтовый адрес действительно используется (в этом случае поток спама может увеличиться многократно).

Слайд 4008/16/2019

РЕКЛАМНЫЙ СПАМ

Рекламный спам используют некоторые компании, занимающиеся легальным бизнесом, для

рекламы своих товаров или услуг.

Рассылку рекламного спама

чаще заказывают компаниям (или лицам), которые на этом специализируются. Привлекательность такой рекламы заключается в ее сравнительно низкой стоимости и большом охвате потенциальных клиентов.

С помощью спама часто рекламируют продукцию, о которой нельзя сообщить другими способами, например оружие, порнографию, лекарственные средства с ограничениями по обороту, ворованную информацию (базы данных), контрафактное программное обеспечение и т. п.

Слайд 4108/16/2019

«НИГЕРИЙСКИЕ ПИСЬМА»

Иногда спам используется для выманивания денег у получателя письма.

Наиболее распространенный способ получил название «нигерийские письма», потому что большое

количество таких писем приходило из Нигерии. «Нигерийское письмо» содержит сообщение о том, что получатель письма может получить большую сумму денег, а отправитель может ему в этом помочь.

Затем отправитель письма просит перевести ему немного денег под предлогом, например, оформления документов или открытия счета.

Слайд 4208/16/2019

ФИШИНГ

Фишинг (от англ. fishing - рыбалка) — выманивание у получателя

письма данных, которые можно использовать для получения выгоды: номера его

кредитных карточек или пароли доступа к системам онлайновых платежей. Такое письмо обычно маскируется под официальное сообщение от администрации банка. В нем говорится, что получатель должен подтвердить сведения о себе, иначе его счет будет заблокирован, и приводится адрес сайта (принадлежащего спамерам) с формой, которую надо заполнить.

Для того чтобы жертва не догадалась об обмане, оформление сайта имитирует оформление официального сайта банка.

Слайд 4308/16/2019

ЗАЩИТА ОТ СПАМА

В силу массового характера спамовые почтовые рассылки затрудняют

работу информационных систем и ресурсов, создавая для них бесполезную нагрузку.

Для борьбы со спамом используются антиспамовые фильтры, которые могут быть установлены как на локальных компьютерах пользователей, так и на почтовых серверах провайдеров.

Антиспамовые фильтры анализируют содержание письма или пытаются опознать спамера по электронному адресу.

Для затруднения автоматической фильтрации спамовые сообщения часто искажаются, вместо букв используются похожие по начертанию цифры, русские буквы заменяются на латинские, а в случайных местах добавляются пробелы.

Слайд 4408/16/2019

КОМПЬЮТЕРНЫЙ ПРАКТИКУМ

Защита от спама

Задание. В почтовой программе Outlook Express создать

антиспамовый фильтр.

Слайд 4608/16/2019

СЕТЕВЫЕ АТАКИ

Сетевые атаки - направленные действия на удаленные сервера для

создания

затруднений в работе или утери данных

Сетевые атаки на

удаленные серверы реализуются с помощью специальных программ, которые посылают на них специфические запросы. Это приводит к отказу в обслуживании («зависанию» сервера), если ресурсы атакуемого сервера недостаточны для обработки всех поступающих запросов.

Слайд 4708/16/2019

СЕТЕВЫЕ АТАКИ

DoS-программы (от англ. Denial of Service –

отказ в обслуживании) реализуют атаку с одного компьютера с ведома

пользователя.DoS-программы обычно наносят ущерб удаленным компьютерам и сетям, не нарушая работоспособность зараженного компьютера.

Некоторые сетевые черви содержат в себе DoS-процедуры, атакующие конкретные сайты. Так, червь «Codered» 20 августа 2001 года организовал успешную атаку на официальный сайт президента США, а червь «Mydoom» 1 февраля 2004 года «выключил» сайт компании – производителя дистрибутивов UNIX.

Слайд 4808/16/2019

СЕТЕВЫЕ АТАКИ

DDoS-программы (от англ. Distributed DoS – распределенный

DoS) реализуют распределенные атаки с разных компьютеров, причем без ведома

пользователей зараженных компьютеров.Для этого DDoS-программа засылается на компьютеры «жертв-посредников» и после запуска в зависимости от текущей даты или по команде от хакера начинает сетевую атаку на указанный сервер в сети.

Некоторые хакерские утилиты реализуют фатальные сетевые атаки. Такие утилиты используют уязвимости в операционных системах и приложениях и отправляют специально оформленные запросы на атакуемые компьютеры в сети. В результате сетевой запрос специального вида вызывает критическую ошибку в атакуемом приложении, и система прекращает работу.

Чаще всего при проведении DDoS-атак злоумышленники используют трехуровневую архитектуру

Слайд 4908/16/2019

УТИЛИТЫ «ВЗЛОМА» УДАЛЁНЫХ КОМПЬЮТЕРОВ

Утилиты «взлома» удаленных компьютеров обычно

используют уязвимости в операционных системах или приложениях, установленных на атакуемом

компьютере.Утилиты «взлома» удаленных компьютеров предназначены для проникновения в удаленные компьютеры с целью дальнейшего управления ими (используя методы троянских программ типа утилит удаленного администрирования) или для внедрения во «взломанную» систему других вредоносных программ

Профилактическая защита от «взлома» состоит в своевременной загрузке из Интернета обновлений системы безопасности операционной системы и приложений.

Слайд 5008/16/2019

РУТКИТЫ

Руткит (от англ. root kit - «набор для получения прав

root») - программа или набор программ для скрытного взятия под

контроль «взломанной» системы. В операционной системы UNIX под термином «rootkit» понимается набор утилит, которые хакер устанавливает на «взломанном» им компьютере после получения первоначального доступа.

В операционной системе Windows под rootkit принято подразумевать программу, которая внедряется в систему и перехватывает системные функции.

Многие rootkit устанавливают в систему свои драйверы и службы (они также являются «невидимыми»).

Количество новых руткитов, обнаруженных

аналитиками «Лаборатории Касперского» в 2007 году

Слайд 5108/16/2019

ЗАЩИТА ОТ ХАКЕРСКИХ АТАК И СЕТЕВЫХ ЧЕРВЕЙ

Защита компьютерных сетей или

отдельных компьютеров от несанкционированного доступа может осуществляться с помощью межсетевого

экрана, или брандмауэра (от англ. firewall).Межсетевой экран позволяет:

блокировать хакерские DoS-атаки, не пропуская на защищаемый компьютер сетевые пакеты с определенных серверов (определенных IP-адресов или доменных имен);

не допускать проникновение на защищаемый компьютер сетевых червей (почтовых, Web и др.);

препятствовать троянским программам отправлять конфиденциальную информацию о пользователе и компьютере.

Межсетевой экран может быть реализован как аппаратно, так и программно.

Межсетевые экраны ZyXEL - защита сети от вирусов, спама, сетевых атак.