Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Введение в предмет Информационная Безопасность Выполнил студент 36

Содержание

- 1. Введение в предмет Информационная Безопасность Выполнил студент 36

- 2. СодержаниеОсновные понятия и цели защиты информацииСистема защиты

- 3. I. Основные понятия и цели защиты информацииНа

- 4. Цели защиты информации:1. Предотвращение разглашения, утечки и

- 5. Основные понятияИнформационная безопасность – это состояние защищенности

- 6. II. Система защиты информацииСистема защиты информации (СЗИ)

- 7. Требования к защите информации Защита информации должна

- 8. Требования к Системе защиты информации1. Четкость определения

- 9. III. Концептуальная модель Информационной безопасности Концептуальная модель включает в себя следующие компоненты:

- 10. IV. Классификация угроз по признакам1.По величине причиненного

- 11. V. Действия приводящие к неправомерному овладению информацией

- 12. Условия способствующие неправомерному овладению информацией: 1. Разглашение

- 13. Благодарю за внимание !!!

- 14. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2Содержание

Основные понятия и цели защиты информации

Система защиты информации

Концептуальная модель информационной

безопасности

Слайд 3I. Основные понятия и цели защиты информации

На современно м этапе

информация становится очень важным ресурсом.

Появилось такое понятие «информационные ресурсы» -

это отдельные документы или отдельные массивы документов в информационных системах (архивы, библиотеки).Информационные ресурсы являются собственностью находящиеся в органах и организациях и подлежат учету и защите.

Собственная информация (производитель) представляет значительную ценность т.к. получение такой информации трудоемкий и дорогостоящий процесс.

Особое место отводится информационным ресурсам в рыночной экономики (конкуренция). В этой конкурентной борьбе широко распространены разнообразные способы получения информации ( промышленный шпионаж).

В связи с тем, что информацию нужно охранить, её защите отводится особое место.

Защита информации (ЗИ) – комплекс мероприятий, направленных на обеспечение информационной безопасности.

Слайд 4Цели защиты информации:

1. Предотвращение разглашения, утечки и несанкционированного доступа.

2. Предотвращение

противоправных действий по уничтожению, искажению, копированию и блокированию информации.

3. Предотвращение

иных форм незаконного вмешательства в информационные ресурсы.4. Защита конституционных прав граждан на сохранение личной тайны и персональных данных. которые имеются в информационных системах.

5. Сохранение государственной тайны в соответствии с законодательством.

Основное внимание должно уделяться конфиденциальной информации.

Слайд 5Основные понятия

Информационная безопасность – это состояние защищенности информации, среды, общества,

обеспечивающая ее формирование, использование и развитие в интересах граждан и

государства.Информация – это всеобщее свойство материи, любое взаимодействие в природе и обществе основано на информации.

Информация – это продукт отражения действительности.

Носителями информации является любая память, пока она есть информация будет сохраняться.

Конфиденциальность информации означает, что с ней может ознакомиться только строго ограниченный круг лиц, определенный ее владельцем

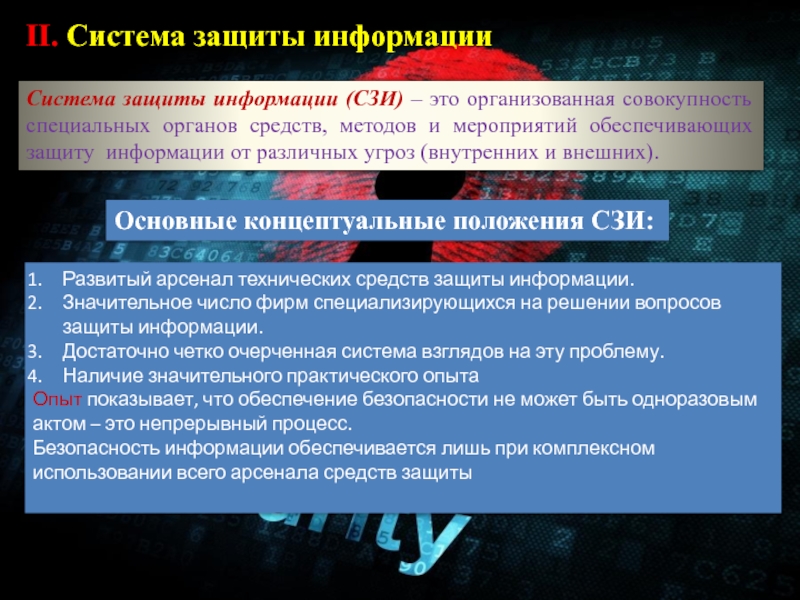

Слайд 6II. Система защиты информации

Система защиты информации (СЗИ) – это организованная

совокупность специальных органов средств, методов и мероприятий обеспечивающих защиту информации

от различных угроз (внутренних и внешних).Основные концептуальные положения СЗИ:

Развитый арсенал технических средств защиты информации.

Значительное число фирм специализирующихся на решении вопросов защиты информации.

Достаточно четко очерченная система взглядов на эту проблему.

Наличие значительного практического опыта

Опыт показывает, что обеспечение безопасности не может быть одноразовым актом – это непрерывный процесс.

Безопасность информации обеспечивается лишь при комплексном использовании всего арсенала средств защиты

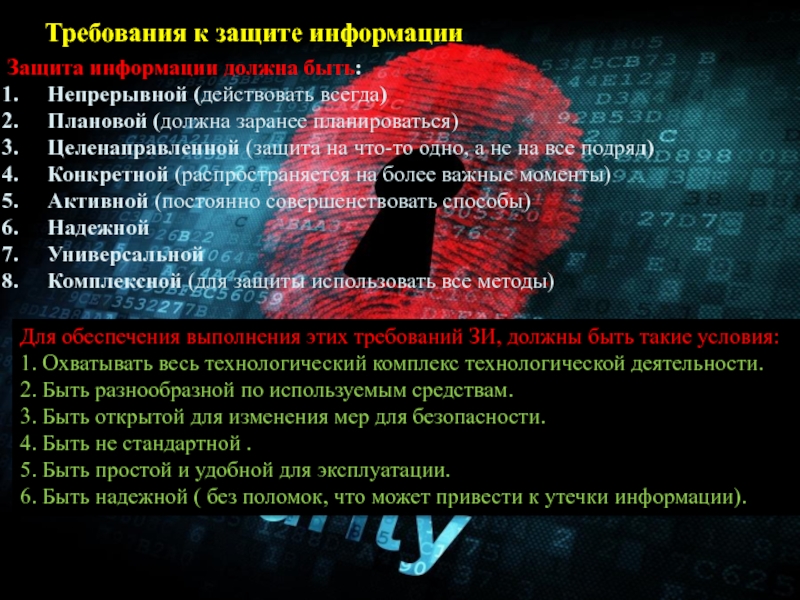

Слайд 7Требования к защите информации

Защита информации должна быть:

Непрерывной (действовать всегда)

Плановой

(должна заранее планироваться)

Целенаправленной (защита на что-то одно, а не на

все подряд)Конкретной (распространяется на более важные моменты)

Активной (постоянно совершенствовать способы)

Надежной

Универсальной

Комплексной (для защиты использовать все методы)

Для обеспечения выполнения этих требований ЗИ, должны быть такие условия:

1. Охватывать весь технологический комплекс технологической деятельности.

2. Быть разнообразной по используемым средствам.

3. Быть открытой для изменения мер для безопасности.

4. Быть не стандартной .

5. Быть простой и удобной для эксплуатации.

6. Быть надежной ( без поломок, что может привести к утечки информации).

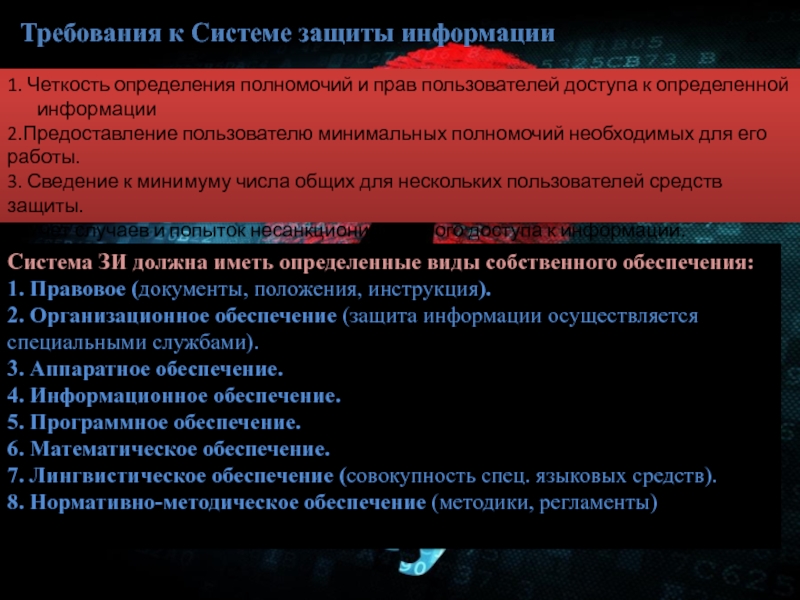

Слайд 8Требования к Системе защиты информации

1. Четкость определения полномочий и прав

пользователей доступа к определенной информации

2.Предоставление пользователю минимальных полномочий необходимых для

его работы.3. Сведение к минимуму числа общих для нескольких пользователей средств защиты.

4. Учет случаев и попыток несанкционированного доступа к информации.

5. Обеспечение оценки степени конфиденциальной информации.

Система ЗИ должна иметь определенные виды собственного обеспечения:

1. Правовое (документы, положения, инструкция).

2. Организационное обеспечение (защита информации осуществляется специальными службами).

3. Аппаратное обеспечение.

4. Информационное обеспечение.

5. Программное обеспечение.

6. Математическое обеспечение.

7. Лингвистическое обеспечение (совокупность спец. языковых средств).

8. Нормативно-методическое обеспечение (методики, регламенты)

Слайд 9III. Концептуальная модель Информационной безопасности

Концептуальная модель включает в себя

следующие компоненты:

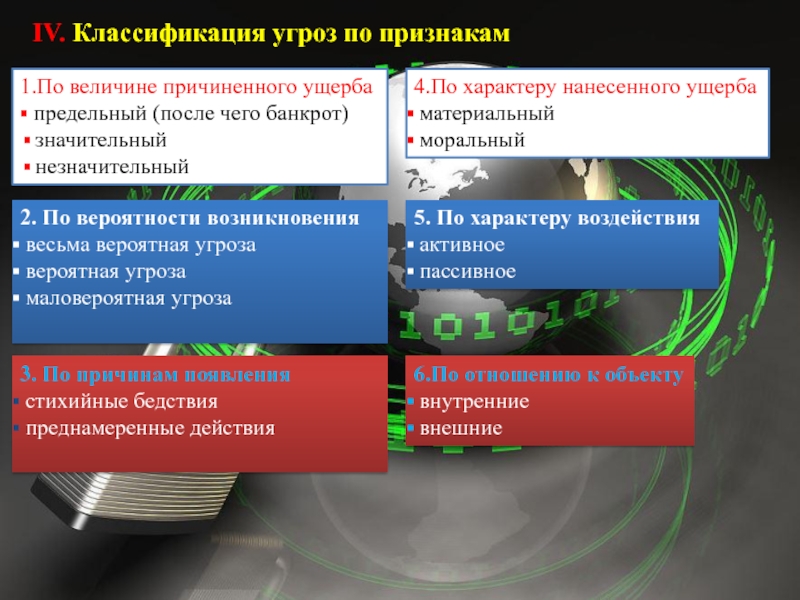

Слайд 10IV. Классификация угроз по признакам

1.По величине причиненного ущерба

предельный (после

чего банкрот)

значительный

незначительный

2. По вероятности возникновения

весьма вероятная угроза

вероятная угроза

маловероятная угроза3. По причинам появления

стихийные бедствия

преднамеренные действия

4.По характеру нанесенного ущерба

материальный

моральный

5. По характеру воздействия

активное

пассивное

6.По отношению к объекту

внутренние

внешние

Слайд 11V. Действия приводящие к неправомерному овладению информацией

Владелец не принимает

ни каких мер по сохранению информации.

Источник информации строго соблюдает

меры безопасностиПромежуточная ситуация – утечка информации по техническим каналам

Разглашение – это умышленной или не осторожные действия с конфиденциальными данными приведшие к ознакомлению лиц не допущенным к ним.

Разглашение осуществляется в сообщении, передачи, опубликовании, утери деловой и научной информации. Реализуется по формальным (деловые встречи, переговоры и совещания) и неформальным (личное общение, выставки, СМИ) каналам.

5. Утечка – бесконтрольный выход информации из определенного круга лиц. Осуществляется по определенным каналам (звуковые и электромагнитные волны, другие предметы- лист бумаги). Под каналом утечки информации понимается физический путь от источника информации к злоумышленнику.

6. Несанкционированный доступ – это противоправное овладение информацией лицом не имеющим правовой доступ.

Слайд 12Условия способствующие неправомерному овладению информацией:

1. Разглашение (излишняя болтливость) –

32%

2. Несанкционированный доступ – 24%

3. Отсутствие надлежащего контроля – 14%

4.

Традиционный обмен производственным опытом - 12%5. Бесконтрольное использование информационных систем - 10%

6. Возникновение среди сотрудников конфликтных ситуаций - 8%

7. Отсутствие четкой и высокой трудовой дисциплины – 2%