Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Задание

Содержание

- 1. Задание

- 2. ЗАЩИТА ИНФОРМАЦИИ

- 3. Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

- 4. Почему возникла необходимость защиты информацииПроблема защиты информации

- 5. Зачем защищать информацию?Жизненно важной для общества становится

- 6. Примеры ошибок при работе с информациейКомпьютерная система

- 7. Примеры ошибок при работе с информациейВ 1983

- 8. Примеры ошибок при работе с информациейВ 1971

- 9. Виды компьютерных преступленийНесанкционированный доступ к информации,Ввод логических

- 10. Некорректная работа пользователей и обслуживающего персонала80-90% угроз

- 11. Несанкционированный доступ извне«Хакер» — индивидуум, получающий удовольствие

- 12. Слайд 12

- 13. ФишингФишинг – (англ. phishing от fishing —

- 14. Возможные направления утечки информации и путей несанкционированного

- 15. Система безопасности является надёжной, когда стоимость взлома дороже защиты!

- 16. Меры, предупреждающие компьютерные преступлениятехнические,организационные, правовые,программные,оперативные,страховые, морально-этические.

- 17. Технические меры-резервирование особо важных компьютерных подсистем-установка противопожарного

- 18. Резервирование файловПри использовании программ автоматического резервирования команда

- 19. Защита программ от нелегального копирования и использованияКомпьютерные

- 20. Личные права авторов программ для ЭВМ и

- 21. Право собственности состоит из трех важных компонентов:Право

- 22. Защита информации в Интернете Если компьютер подключен

- 23. БрандмауэрФайрвол (брандмауэр) — это программный и/или аппаратный

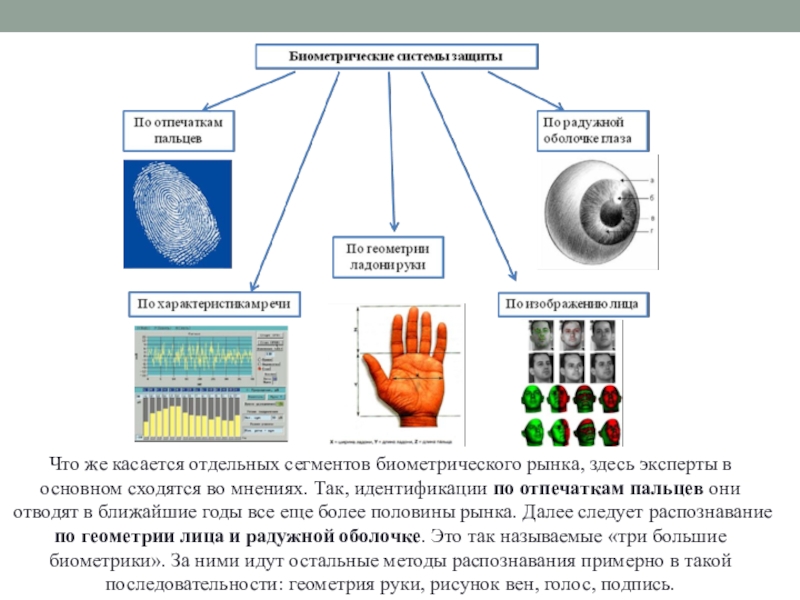

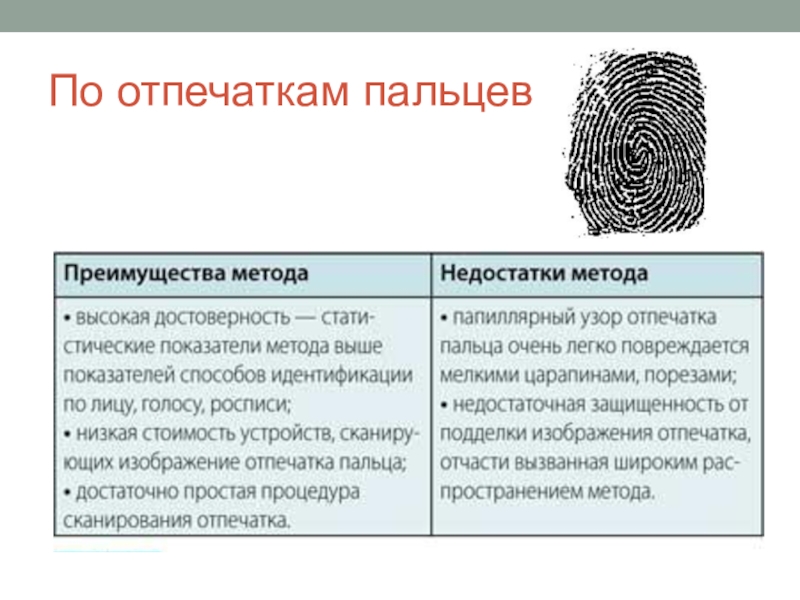

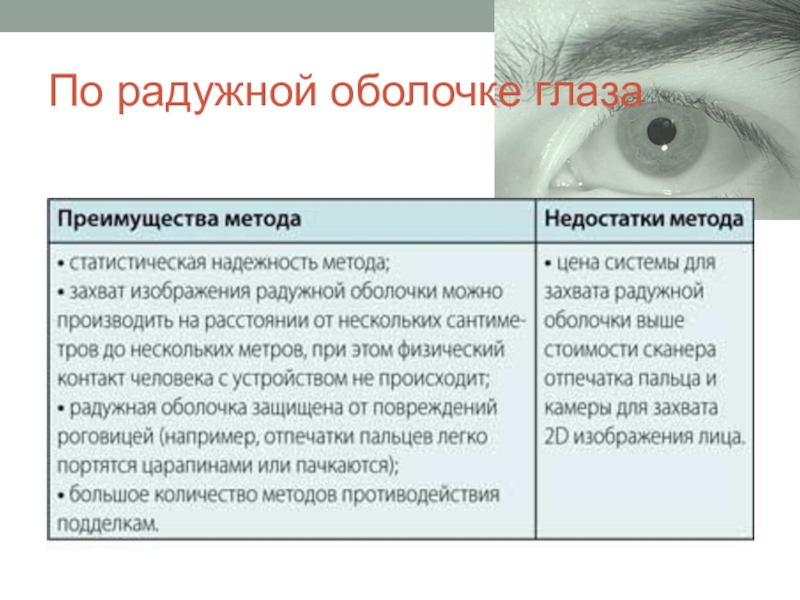

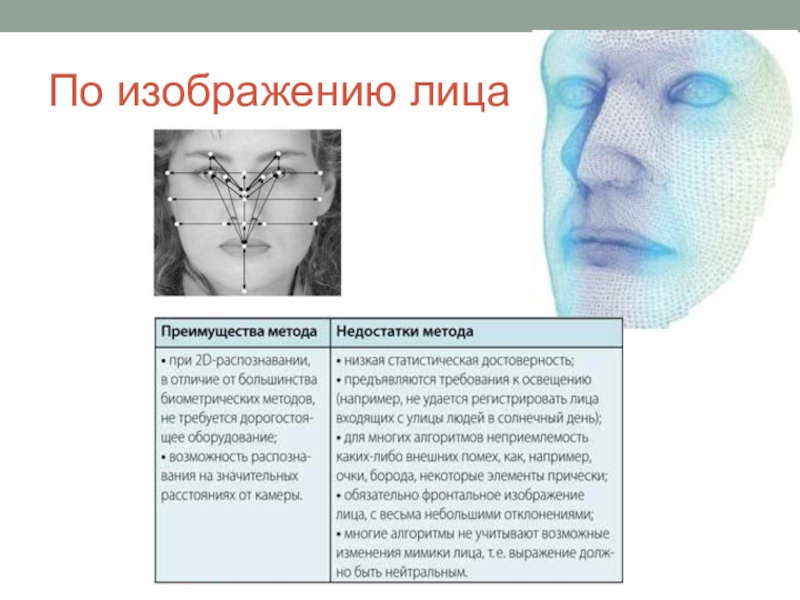

- 24. Что же касается отдельных сегментов биометрического рынка,

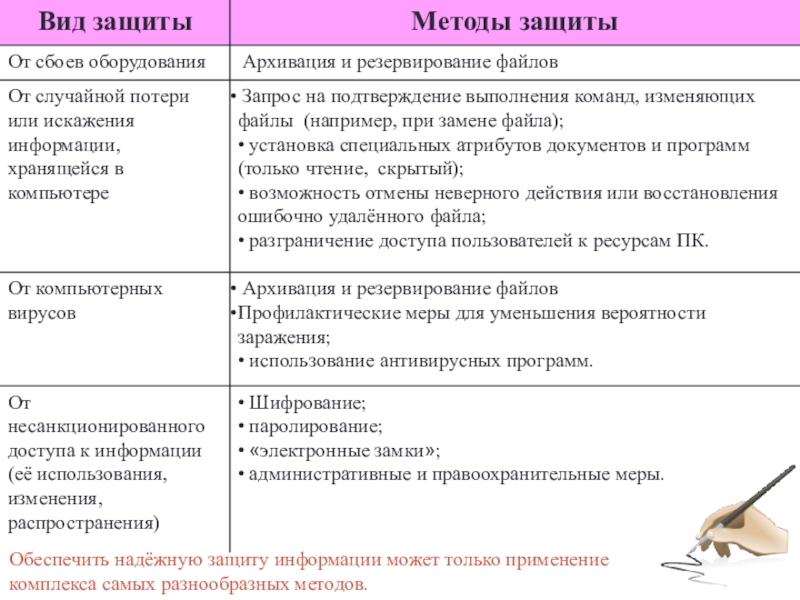

- 25. По отпечаткам пальцев

- 26. По радужной оболочке глаза

- 27. По изображению лица

- 28. Организационные мерыохрана вычислительного центра, контрольно-пропускной режим на

- 29. Каким образом лучше выбирать составляющие для пароля?Не

- 30. ПарольПароль называется криптостойким, если выполнены 4 критерия:▪

- 31. ПарольСуществуют программные средства от «вскрытия» паролей. Чтобы

- 32. Правовые мерыРазработка норм, устанавливающих ответственность за компьютерные

- 33. Международные документы о защите информацииБернская конвенция

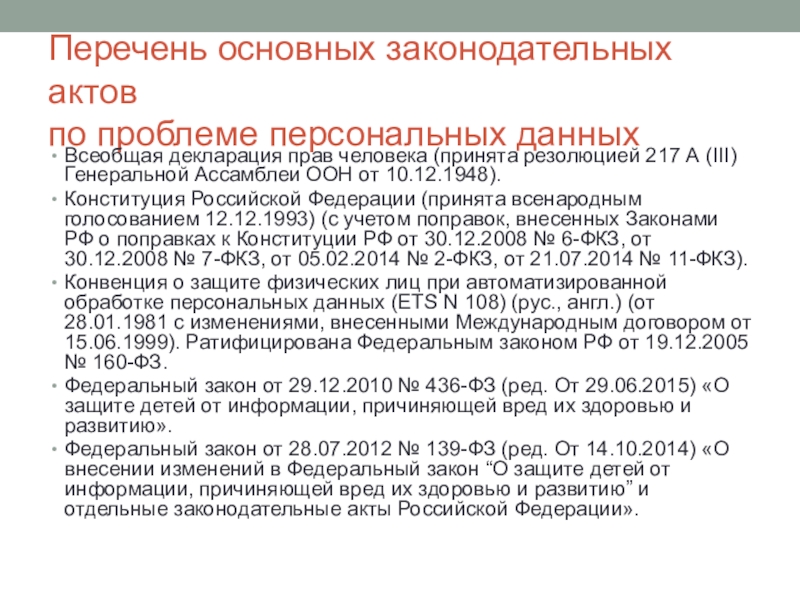

- 34. Перечень основных законодательных актов по проблеме персональных

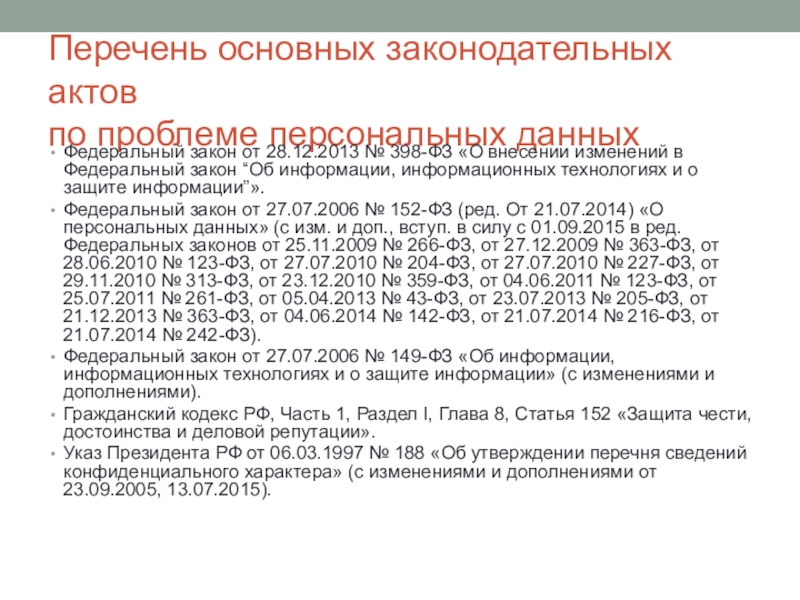

- 35. Перечень основных законодательных актов по проблеме персональных

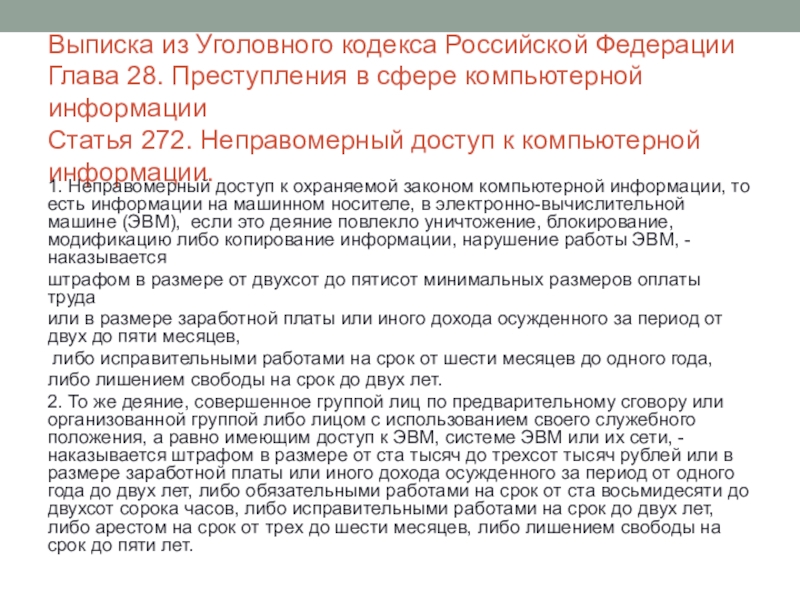

- 36. Выписка из Уголовного кодекса Российской Федерации Глава

- 37. Статья 273. Создание, использование и распространение вредоносных

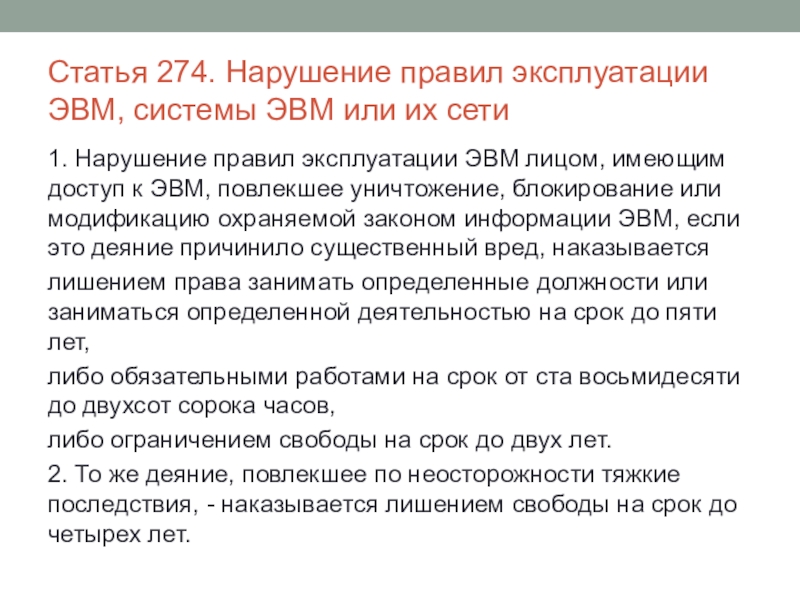

- 38. Статья 274. Нарушение правил эксплуатации ЭВМ, системы

- 39. Закон РФ «О правовой охране программ ЭВМ

- 40. Авторское правоДля признания и осуществления авторского права

- 41. Закон РФ «Об электронно-цифровой подписи» от 10

- 42. Закон РФ «Об электронно-цифровой подписи» от 10

- 43. Статья 138 УК РФ. Нарушение тайны переписки,

- 44. ФЕДЕРАЛЬНЫЙ ЗАКОН «Об информации, информатизации и о

- 45. Статья 1. Сфера действия настоящего Федерального закона

- 46. Статья 2. Основные понятия, используемые в настоящем

- 47. Статья 2. Основные понятия, используемые в настоящем

- 48. Статья 3. Принципы правового регулирования отношений в

- 49. Статья 3. Принципы правового регулирования отношений в

- 50. Статья 5. Информация как объект правовых отношений1.

- 51. Статья 8. Право на доступ к информации1.

- 52. Статья 8. Право на доступ к информации4.

- 53. Статья 16. Защита информации1. Защита информации представляет

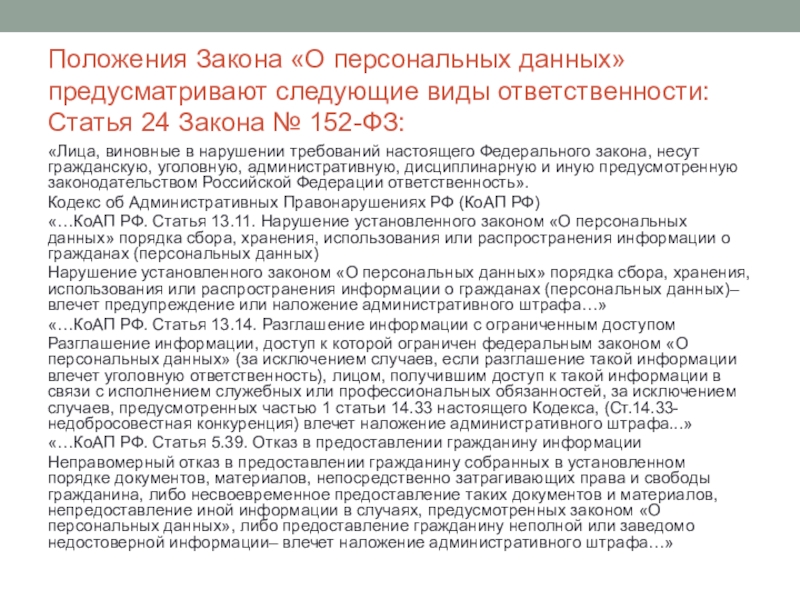

- 54. Положения Закона «О персональных данных» предусматривают следующие

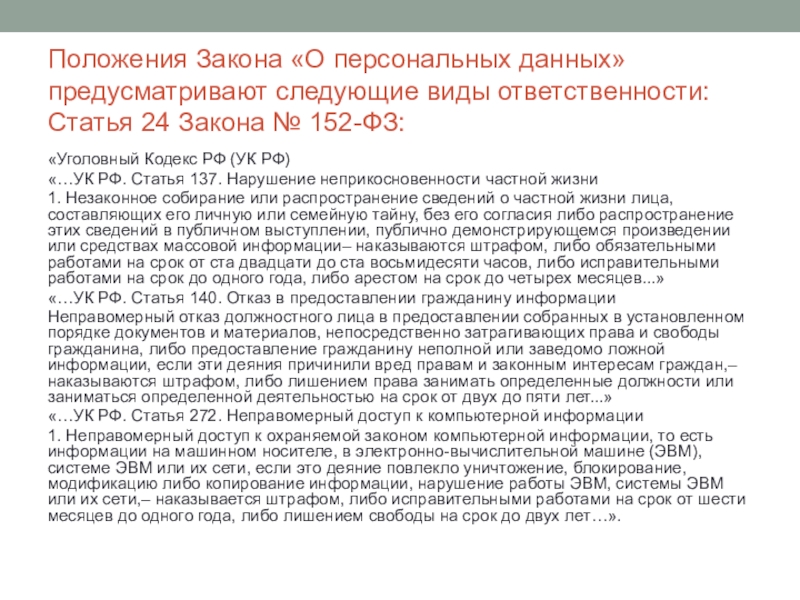

- 55. Положения Закона «О персональных данных» предусматривают следующие

- 56. Приобретая нелицензионное ПО вы очень рискуетеАдминистративная ответственность

- 57. Обеспечить надёжную защиту информации может только применение комплекса самых разнообразных методов.

- 58. Скачать презентанцию

ЗАЩИТА ИНФОРМАЦИИ

Слайды и текст этой презентации

Слайд 1Задание

ВСЁ прочитать и запомнить.

Написать в тетрадь слайды со знаком

Прислать

фото тетради (на полях написать фамилию на каждом листе).

сообщении указывать дату работы.Слайд 3Защита информации

– это комплекс мероприятий, направленных на обеспечение информационной

безопасности.

Слайд 4Почему возникла необходимость защиты информации

Проблема защиты информации от несанкционированного доступа

особо обострилась с широким распространением компьютерных сетей. Зачастую ущерб наносится

из-за элементарных ошибок пользователей, которые случайно портят или удаляют важные данные.Преступления в сфере информационных технологий включают как распространение вирусов, взлом паролей, кражу номеров кредитных карточек, так и распространение противоправной информации (клеветы, материалов порнографического характера, материалов, возбуждающих межнациональную и межрелигиозную вражду и т.п.) через Интернет.

Слайд 5Зачем защищать информацию?

Жизненно важной для общества становится проблема информационной безопасности

действующих систем хранения, передачи и обработки информации. Компьютеры контролируют работу

атомных реакторов, распределяют электроэнергию, управляют самолётами и космическими кораблями, определяют надёжность систем обороны страны и банковских систем, т.е. используются в областях общественной жизни, обеспечивающих благополучие и даже жизнь множества людей.О важности проблемы информационно безопасности свидетельствуют многочисленные факты. Более 80% компьютерных преступлений осуществляется через глобальную сеть Интернет, которая обеспечивает широкие возможности злоумышленникам для нарушений в глобальном масштабе.

Информация, циркулирующая в системах управления и связи, способна вызвать крупномасштабные аварии, военные конфликты, дезорганизацию деятельности научных центров и лабораторий, разорение банков и коммерческих организаций. Поэтому информацию нужно уметь защищать от искажения, потери, утечки, нелегального использования.

Слайд 6Примеры ошибок при работе с информацией

Компьютерная система ПВО Североамериканского континента

однажды объявила ложную ядерную тревогу, приведя в боевую готовность вооружённые

силы. А причиной послужил неисправный чип стоимостью 46 центов — маленький, размером с монету, кремниевый элемент.Слайд 7Примеры ошибок при работе с информацией

В 1983 году произошло наводнение

в юго-западной части США. Причиной стал компьютер, в который были

введены неверные данные о погоде, в результате чего он дал ошибочный сигнал шлюзам, перекрывающим реку Колорадо.Слайд 8Примеры ошибок при работе с информацией

В 1971 году на Нью-йоркской

железной дороге исчезли 352 вагона. Преступник воспользовался информацией вычислительного центра,

управляющего работой железной дороги, и изменил адреса назначения вагонов. Нанесённый ущерб составил более миллиона долларов.Слайд 9Виды

компьютерных преступлений

Несанкционированный доступ к информации,

Ввод логических бомб,

Разработка и распространение вирусов,

Преступная

небрежность в разработке,

Подделка компьютерной информации,

Хищение компьютерной информации.

Слайд 10Некорректная работа пользователей и обслуживающего персонала

80-90% угроз информационной безопасности крупных

компаний исходит от «внутреннего врага»- небрежных пользователей, которые могут, например,

скачать из сети файл с вирусом.Слайд 11Несанкционированный доступ извне

«Хакер» — индивидуум, получающий удовольствие от изучения деталей

функционирования компьютерных систем и от расширения возможностей этих систем (в

отличие от большинства пользователей, которые предпочитают знать только необходимый минимум). Основная задача хакера состоит в том, чтобы, исследуя защиту, обнаружить слабые места в системе безопасности и проинформировать о них пользователей и разработчиков с целью устранения найденных уязвимостей и повышения уровня защиты.Слайд 13Фишинг

Фишинг – (англ. phishing от fishing — рыбалка) вид интернет-мошенничества,

цель которого – получить идентифицированные данные пользователей, т.е. выманить у

получателя письма номера его кредитных карточек или пароли доступа к системам онлайновых платежей. Такое письмо обычно маскируется под официальное сообщение от администрации банка.«Если не сообщите данные в течении недели, вы будете заблокированы»

«Если хотите обезопасить себя от фишинга, пройдите по этой ссылке и введите свой логин и пароль»

Слайд 14Возможные направления утечки информации и путей несанкционированного доступа к ней

в системах и сетях

перехват электронных излучений;

принудительно электромагнитное облучение (подсветка) линий

связи;применение "подслушивающих" устройств;

дистанционное фотографирование;

перехват акустических волновых излучений;

хищение носителей информации и производственных отходов систем обработки данных;

считывание информации из массивов других пользователей;

чтение остаточной информации в аппаратных средствах;

копирование носителей информации и файлов с преодолением мер защиты;

модификация программного обеспечения путем исключения или добавления новых функций;

использование недостатков операционных систем и прикладных программных средств;

незаконное подключение к аппаратуре и линиям связи, в том числе в качестве активного ретранслятора;

злоумышленный вывод из строя механизмов защиты;

маскировка под зарегистрированного пользователя и присвоение себе его полномочий;

введение новых пользователей;

внедрение компьютерных вирусов.

Слайд 16Меры, предупреждающие компьютерные преступления

технические,

организационные,

правовые,

программные,

оперативные,

страховые,

морально-этические.

Слайд 17Технические меры

-резервирование особо важных компьютерных подсистем

-установка противопожарного оборудования

-оснащение замками, сигнализациями.

-ограничение

электромагнитного излучения путем экранирования помещений, где происходит обработка информации, листами

из металла или специальной пластмассы;-использование средств защиты аппаратуры в виде кожухов, крышек, дверец, шторок с установкой средств контроля вскрытия аппаратуры.

Слайд 18Резервирование файлов

При использовании программ автоматического резервирования команда на сохранение файла

автоматически дублируется и файл сохраняется на двух автономных носителях, например,

на двух винчестерах. Выход из строя одного из них не приводит к потере информации.Резервирование файлов широко используется, в частности, в банковском деле.

Слайд 19Защита программ от нелегального копирования и использования

Компьютерные пираты, нелегально тиражируя

программное обеспечение, обесценивают труд программистов, делают разработку программ экономически невыгодным

бизнесом. Кроме того, компьютерные пираты нередко предлагают пользователям недоработанные программы, программы с ошибками или их демоверсии. Для того чтобы программное обеспечение компьютера могло функционировать, оно должно быть установлено (инсталлировано). Программное обеспечение распространяется фирмами-производителями в форме дистрибутивов на CD-ROM. Каждый дистрибутив имеет свой серийный номер, что препятствует незаконному копированию и установке программ.Для предотвращения нелегального копирования программ и данных, хранящихся на CD-ROM, может использоваться специальная защита. На CD-ROM может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Защита от нелегального использования программ может быть реализована с помощью аппаратного ключа, который присоединяется обычно к параллельному порту компьютера. Защищаемая программа обращается к параллельному порту и запрашивает секретный код; если аппаратный ключ к компьютеру не присоединен, то защищаемая программа определяет ситуацию нарушения защиты и прекращает свое выполнение.

Слайд 20Личные права авторов программ для ЭВМ и БД

Неимущественные

Право авторства,

Право на

имя,

Право на обнародование,

Право на защиту репутации.

Имущественные

Если программы созданы в порядке

выполнения служебных обязанностей или по заданию работодателя, то они принадлежат работодателю, если в договоре между ним и автором не предусмотрено иное.Слайд 21Право собственности состоит из трех важных компонентов:

Право распоряжения - только

владелец информации имеет право определять, кому эта информация может быть

предоставлена.Право владения должно обеспечивать владельцу информации хранение информации в неизменном виде. Никто, кроме него, не может ее изменять.

Право пользования предоставляет владельцу информации право ее использования только в своих интересах.

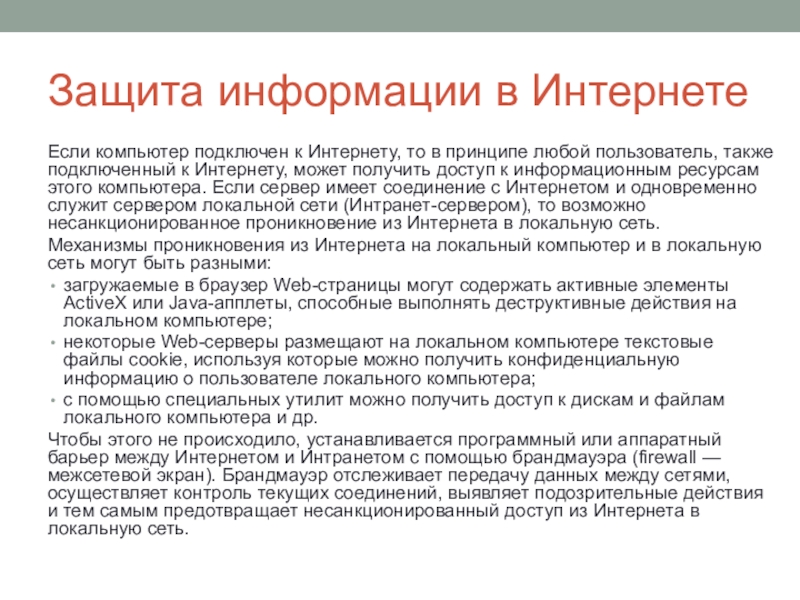

Слайд 22Защита информации в Интернете

Если компьютер подключен к Интернету, то

в принципе любой пользователь, также подключенный к Интернету, может получить

доступ к информационным ресурсам этого компьютера. Если сервер имеет соединение с Интернетом и одновременно служит сервером локальной сети (Интранет-сервером), то возможно несанкционированное проникновение из Интернета в локальную сеть.Механизмы проникновения из Интернета на локальный компьютер и в локальную сеть могут быть разными:

загружаемые в браузер Web-страницы могут содержать активные элементы ActiveX или Java-апплеты, способные выполнять деструктивные действия на локальном компьютере;

некоторые Web-серверы размещают на локальном компьютере текстовые файлы cookie, используя которые можно получить конфиденциальную информацию о пользователе локального компьютера;

с помощью специальных утилит можно получить доступ к дискам и файлам локального компьютера и др.

Чтобы этого не происходило, устанавливается программный или аппаратный барьер между Интернетом и Интранетом с помощью брандмауэра (firewall — межсетевой экран). Брандмауэр отслеживает передачу данных между сетями, осуществляет контроль текущих соединений, выявляет подозрительные действия и тем самым предотвращает несанкционированный доступ из Интернета в локальную сеть.

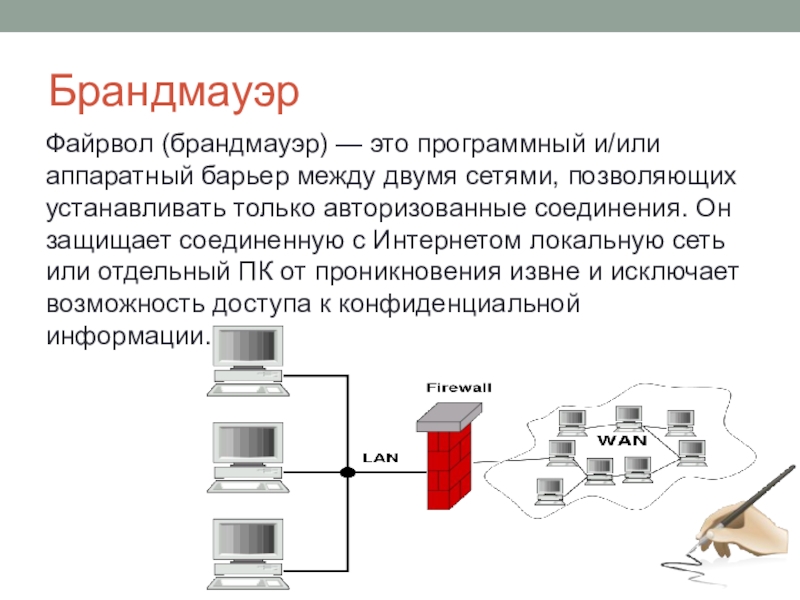

Слайд 23Брандмауэр

Файрвол (брандмауэр) — это программный и/или аппаратный барьер между двумя

сетями, позволяющих устанавливать только авторизованные соединения. Он защищает соединенную с

Интернетом локальную сеть или отдельный ПК от проникновения извне и исключает возможность доступа к конфиденциальной информации.Слайд 24Что же касается отдельных сегментов биометрического рынка, здесь эксперты в

основном сходятся во мнениях. Так, идентификации по отпечаткам пальцев они

отводят в ближайшие годы все еще более половины рынка. Далее следует распознавание по геометрии лица и радужной оболочке. Это так называемые «три большие биометрики». За ними идут остальные методы распознавания примерно в такой последовательности: геометрия руки, рисунок вен, голос, подпись.Слайд 28Организационные меры

охрана вычислительного центра, контрольно-пропускной режим на территории,

тщательный подбор персонала,

разграничение доступа к информации должностных лиц в соответствии с их

функциональными обязанностями, разработка должностных инструкций и правил по работе с компьютерными средствами и информационными массивами;наличие плана восстановления работоспособности (после выхода из строя),

универсальность средств защиты от всех пользователей.

хранение носителей важной информации в сейфах;

организация защиты от установки прослушивающей аппаратуры;

организация учёта использования и уничтожения документов (носителей) с конфиденциальной информацией, уничтожение ненужных копий документов.

Слайд 29Каким образом лучше выбирать составляющие для пароля?

Не применять пароль, который

является словарным словом.

Если есть возможность, то можно использовать знаки препинания.

Можно

применять символы из нижнего и верхнего регистров, а так же цифры от 0 до 9.Оптимальным для составления пароля является 8-10 цифр (букв).

Использовать последние символы из списка цифр, знаков или алфавита.

Остерегаться программ-перехватчиков.

ValenTINA84

Слайд 30Пароль

Пароль называется криптостойким, если выполнены 4 критерия:

▪ Пароль содержит строчные

латинские буквы

▪ Пароль содержит заглавные латинские буквы

▪ Пароль содержит цифры

▪

Длина пароля не менее 8 символовТребуется по данным паролям определить, сколько критериев криптостойкости выполнено:

а) 1aA

б) AaBbCc12

в) AAAaaaAAA

Слайд 31Пароль

Существуют программные средства от «вскрытия» паролей. Чтобы противостоять попыткам угадать

пароль, операционные системы могут быть спроектированы таким образом, чтобы отслеживать

случаи, когда кто-то многократно употребляет неподходящие пароли (первый признак подбора чужого пароля). Кроме того, операционная система может сообщать каждому пользователю в начале его Сеанса, когда в последний раз использовалась его учётная запись. Этот метод позволяет пользователю обнаружить случаи, когда кто-то работал в системе под его именем. Более сложная защита (называемая ловушкой) — это создание у взломщика иллюзии успешного доступа к информации на время, пока идет анализ, откуда появился этот взломщик.Слайд 32Правовые меры

Разработка норм, устанавливающих ответственность за компьютерные преступления – законы

РФ будут рассмотрены ниже;

Защита авторских прав программистов;

Совершенствование уголовного и гражданского

законодательства.

Слайд 33Международные документы

о защите информации

Бернская конвенция об охране литературных и

художественных произведений 1886г.

Всемирная конвенция об авторском праве 1952г.

Слайд 34Перечень основных законодательных актов

по проблеме персональных данных

Всеобщая декларация прав человека

(принята резолюцией 217 А (III) Генеральной Ассамблеи ООН от 10.12.1948).

Конституция

Российской Федерации (принята всенародным голосованием 12.12.1993) (с учетом поправок, внесенных Законами РФ о поправках к Конституции РФ от 30.12.2008 № 6-ФКЗ, от 30.12.2008 № 7-ФКЗ, от 05.02.2014 № 2-ФКЗ, от 21.07.2014 № 11-ФКЗ).Конвенция о защите физических лиц при автоматизированной обработке персональных данных (ETS N 108) (рус., англ.) (от 28.01.1981 с изменениями, внесенными Международным договором от 15.06.1999). Ратифицирована Федеральным законом РФ от 19.12.2005 № 160-ФЗ.

Федеральный закон от 29.12.2010 № 436-ФЗ (ред. От 29.06.2015) «О защите детей от информации, причиняющей вред их здоровью и развитию».

Федеральный закон от 28.07.2012 № 139-ФЗ (ред. От 14.10.2014) «О внесении изменений в Федеральный закон “О защите детей от информации, причиняющей вред их здоровью и развитию” и отдельные законодательные акты Российской Федерации».

Слайд 35Перечень основных законодательных актов

по проблеме персональных данных

Федеральный закон от 28.12.2013

№ 398-ФЗ «О внесении изменений в Федеральный закон “Об информации,

информационных технологиях и о защите информации”».Федеральный закон от 27.07.2006 № 152-ФЗ (ред. От 21.07.2014) «О персональных данных» (с изм. и доп., вступ. в силу с 01.09.2015 в ред. Федеральных законов от 25.11.2009 № 266-ФЗ, от 27.12.2009 № 363-ФЗ, от 28.06.2010 № 123-ФЗ, от 27.07.2010 № 204-ФЗ, от 27.07.2010 № 227-ФЗ, от 29.11.2010 № 313-ФЗ, от 23.12.2010 № 359-ФЗ, от 04.06.2011 № 123-ФЗ, от 25.07.2011 № 261-ФЗ, от 05.04.2013 № 43-ФЗ, от 23.07.2013 № 205-ФЗ, от 21.12.2013 № 363-ФЗ, от 04.06.2014 № 142-ФЗ, от 21.07.2014 № 216-ФЗ, от 21.07.2014 № 242-ФЗ).

Федеральный закон от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» (с изменениями и дополнениями).

Гражданский кодекс РФ, Часть 1, Раздел I, Глава 8, Статья 152 «Защита чести, достоинства и деловой репутации».

Указ Президента РФ от 06.03.1997 № 188 «Об утверждении перечня сведений конфиденциального характера» (с изменениями и дополнениями от 23.09.2005, 13.07.2015).

Слайд 36Выписка из Уголовного кодекса Российской Федерации Глава 28. Преступления в сфере

компьютерной информации

Статья 272. Неправомерный доступ к компьютерной информации.

1. Неправомерный доступ

к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, - наказывается штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев,

либо исправительными работами на срок от шести месяцев до одного года,

либо лишением свободы на срок до двух лет.

2. То же деяние, совершенное группой лиц по предварительному сговору или организованной группой либо лицом с использованием своего служебного положения, а равно имеющим доступ к ЭВМ, системе ЭВМ или их сети, - наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо исправительными работами на срок до двух лет, либо арестом на срок от трех до шести месяцев, либо лишением свободы на срок до пяти лет.

Слайд 37Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Создание

программ для ЭВМ или внесение изменений в существующие программы, заведомо

приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, а равно использование либо распространение таких программ или машинных носителей с такими программами, наказываютсялишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев. Те же деяния, повлекшие тяжкие последствия, - наказываются лишением свободы на срок от трех до семи лет.

Слайд 38Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их

сети

1. Нарушение правил эксплуатации ЭВМ лицом, имеющим доступ к ЭВМ,

повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет,

либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов,

либо ограничением свободы на срок до двух лет.

2. То же деяние, повлекшее по неосторожности тяжкие последствия, - наказывается лишением свободы на срок до четырех лет.

Слайд 39Закон РФ «О правовой охране программ ЭВМ и БД» от

23 сентября 1992г.

Предоставляемая настоящим законом правовая охрана распространяется на все

виды программ для ЭВМ, которые могут быть выражены на любом языке и в любой форме, включая исходный текст на языке программирования и машинный код. Но правовая охрана не распространяется на идеи и принципы, лежащие в основе программы для ЭВМ, в том числе на идеи и принципы организации интерфейса и алгоритма. Слайд 40Авторское право

Для признания и осуществления авторского права на программы для

ЭВМ не требуется ее регистрация в какой-либо организации. Авторское право

на программы для ЭВМ возникает автоматически при их создании.Для оповещения о своих правах разработчик программы может, начиная с первого выпуска в свет программы, использовать знак охраны авторского права, состоящий из 3-х элементов:

буквы С в окружности или круглых скобках ©;

наименования (имени) правообладателя;

года первого выпуска программы в свет.

Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом:

© Корпорация Microsoft, 1993-1997.

Слайд 41Закон РФ «Об электронно-цифровой подписи» от 10 января 2002 г.

Автору

программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми

способами, а также модификацию программы.Организация или пользователь, правомерно владеющий экземпляром программы (купивший лицензию на ее использование), вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ. Запись и хранение в памяти ЭВМ допускаются в отношении одной ЭВМ или одного пользователя в сети, если другое не предусмотрено договором с разработчиком.

Необходимо знать и выполнять существующие законы, запрещающие нелегальное копирование и использование лицензионного программного обеспечения. В отношении организаций или пользователей, которые нарушают авторские права, разработчик может потребовать возмещения причиненных убытков и выплаты нарушителем компенсации в определяемой по усмотрению суда сумме от 5000-кратного до 50 000-кратного размера минимальной месячной оплаты труда.

Слайд 42Закон РФ «Об электронно-цифровой подписи» от 10 января 2002 г.

По

этому закону электронная цифровая подпись в электронном документе признается юридически

равнозначной подписи в документе на бумажном носителе.При регистрации электронно-цифровой подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных получателей документов и обычно рассылается по электронной почте.

Процесс электронного подписания документа состоит в обработке с помощью секретного ключа текста сообщения. Далее зашифрованное сообщение посылается по электронной почте абоненту. Для проверки подлинности сообщения и электронной подписи абонент использует открытый ключ.

Слайд 43Статья 138 УК РФ. Нарушение тайны переписки, телефонных переговоров, почтовых,

телеграфных или иных сообщений

1. Нарушение тайны переписки, телефонных переговоров, почтовых,

телеграфных или иных сообщений граждан наказывается штрафом в размере до восьмидесяти тысяч рублей или в размере заработной платы или иного дохода осужденного за период до шести месяцев, либо обязательными работами на срок от ста двадцати до ста восьмидесяти часов, либо исправительными работами на срок до одного года, либо лишением свободы на срок от одного года до четырех лет.2. То же деяние, совершенное лицом с использованием своего служебного положения или специальных технических средств, предназначенных для негласного получения информации, наказывается штрафом в размере от ста тысяч до трехсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период от одного года до двух лет, либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок от двух до пяти лет, либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов, либо арестом на срок от двух до четырех месяцев.

3. Незаконные производство, сбыт или приобретение специальных технических средств, предназначенных для негласного получения информации, наказываются штрафом в размере до двухсот тысяч рублей или в размере заработной платы или иного дохода осужденного за период до восемнадцати месяцев, либо ограничением свободы на срок до трех лет, либо лишением свободы на срок до трех лет с лишением права занимать определенные должности или заниматься определенной деятельностью на срок до трех лет.

Слайд 44ФЕДЕРАЛЬНЫЙ ЗАКОН «Об информации, информатизации и о защите информации» (27.07.2006 №149-ФЗ) Принят Государственной

Думой

8 июля 2006 года

Одобрен

Советом Федерации

14 июля 2006 года

Слайд 45Статья 1. Сфера действия настоящего Федерального закона

Настоящий Федеральный закон

регулирует отношения, возникающие при:

1) осуществлении права на поиск, получение, передачу,

производство и распространение информации;2) применении информационных технологий;

3) обеспечении защиты информации.

Слайд 46Статья 2. Основные понятия, используемые в настоящем Федеральном законе

В настоящем

Федеральном законе используются следующие основные понятия:

1) информация - сведения (сообщения,

данные) независимо от формы их представления;2) информационные технологии - процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов;

3) информационная система - совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

4) информационно-телекоммуникационная сеть - технологическая система, предназначенная для передачи по линиям связи информации, доступ к которой осуществляется с использованием средств вычислительной техники;

5) обладатель информации - лицо, самостоятельно создавшее информацию либо получившее на основании закона или договора право разрешать или ограничивать доступ к информации, определяемой по каким-либо признакам;

6) доступ к информации - возможность получения информации и ее использования;

Слайд 47Статья 2. Основные понятия, используемые в настоящем Федеральном законе

7) конфиденциальность

информации - обязательное для выполнения лицом, получившим доступ к определенной

информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя;8) предоставление информации - действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц;

9) распространение информации - действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц;

10) электронное сообщение - информация, переданная или полученная пользователем информационно-телекоммуникационной сети;

11) документированная информация - зафиксированная на материальном носителе путем документирования информация с реквизитами, позволяющими определить такую информацию или в установленных законодательством Российской Федерации случаях ее материальный носитель;

12) оператор информационной системы - гражданин или юридическое лицо, осуществляющие деятельность по эксплуатации информационной системы, в том числе по обработке информации, содержащейся в ее базах данных.

Слайд 48Статья 3. Принципы правового регулирования отношений в сфере информации, информационных

технологий и защиты информации

Правовое регулирование отношений, возникающих в сфере информации,

информационных технологий и защиты информации, основывается на следующих принципах:1) свобода поиска, получения, передачи, производства и распространения информации любым законным способом;

2) установление ограничений доступа к информации только федеральными законами;

3) открытость информации о деятельности государственных органов и органов местного самоуправления и свободный доступ к такой информации, кроме случаев, установленных федеральными законами;

4) равноправие языков народов Российской Федерации при создании информационных систем и их эксплуатации;

Слайд 49Статья 3. Принципы правового регулирования отношений в сфере информации, информационных

технологий и защиты информации

5) обеспечение безопасности Российской Федерации при создании

информационных систем, их эксплуатации и защите содержащейся в них информации;6) достоверность информации и своевременность ее предоставления;

7) неприкосновенность частной жизни, недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия;

8) недопустимость установления нормативными правовыми актами каких-либо преимуществ применения одних информационных технологий перед другими, если только обязательность применения определенных информационных технологий для создания и эксплуатации государственных информационных систем не установлена федеральными законами.

Слайд 50Статья 5. Информация как объект правовых отношений

1. Информация может являться

объектом публичных, гражданских и иных правовых отношений. Информация может свободно

использоваться любым лицом и передаваться одним лицом другому лицу, если федеральными законами не установлены ограничения доступа к информации либо иные требования к порядку ее предоставления или распространения.2. Информация в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а также на информацию, доступ к которой ограничен федеральными законами (информация ограниченного доступа).

3. Информация в зависимости от порядка ее предоставления или распространения подразделяется на:

1) информацию, свободно распространяемую;

2) информацию, предоставляемую по соглашению лиц, участвующих в соответствующих отношениях;

3) информацию, которая в соответствии с федеральными законами подлежит предоставлению или распространению;

4) информацию, распространение которой в Российской Федерации ограничивается или запрещается.

4. Законодательством Российской Федерации могут быть установлены виды информации в зависимости от ее содержания или обладателя.

Слайд 51Статья 8. Право на доступ к информации

1. Граждане (физические лица)

и организации (юридические лица) (далее - организации) вправе осуществлять поиск

и получение любой информации в любых формах и из любых источников при условии соблюдения требований, установленных настоящим Федеральным законом и другими федеральными законами.2. Гражданин (физическое лицо) имеет право на получение от государственных органов, органов местного самоуправления, их должностных лиц в порядке, установленном законодательством Российской Федерации, информации, непосредственно затрагивающей его права и свободы.

3. Организация имеет право на получение от государственных органов, органов местного самоуправления информации, непосредственно касающейся прав и обязанностей этой организации, а также информации, необходимой в связи с взаимодействием с указанными органами при осуществлении этой организацией своей уставной деятельности.

Слайд 52Статья 8. Право на доступ к информации

4. Не может быть

ограничен доступ к:

1) нормативным правовым актам, затрагивающим права, свободы и

обязанности человека и гражданина, а также устанавливающим правовое положение организаций и полномочия государственных органов, органов местного самоуправления;2) информации о состоянии окружающей среды;

3) информации о деятельности государственных органов и органов местного самоуправления, а также об использовании бюджетных средств (за исключением сведений, составляющих государственную или служебную тайну);

4) информации, накапливаемой в открытых фондах библиотек, музеев и архивов, а также в государственных, муниципальных и иных информационных системах, созданных или предназначенных для обеспечения граждан (физических лиц) и организаций такой информацией;

5) иной информации, недопустимость ограничения доступа к которой установлена федеральными законами.

Слайд 53Статья 16. Защита информации

1. Защита информации представляет собой принятие правовых,

организационных и технических мер, направленных на:

1) обеспечение защиты информации от

неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации.

2. Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить:

1) предотвращение несанкционированного доступа к информации и (или) передачи ее лицам, не имеющим права на доступ к информации;

2) своевременное обнаружение фактов несанкционированного доступа к информации;

3) предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации;

4) недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование;

5) возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней;

6) постоянный контроль за обеспечением уровня защищенности информации.

Слайд 54Положения Закона «О персональных данных» предусматривают следующие виды ответственности: Статья

24 Закона № 152-ФЗ:

«Лица, виновные в нарушении требований настоящего

Федерального закона, несут гражданскую, уголовную, административную, дисциплинарную и иную предусмотренную законодательством Российской Федерации ответственность».Кодекс об Административных Правонарушениях РФ (КоАП РФ)

«…КоАП РФ. Статья 13.11. Нарушение установленного законом «О персональных данных» порядка сбора, хранения, использования или распространения информации о гражданах (персональных данных)

Нарушение установленного законом «О персональных данных» порядка сбора, хранения, использования или распространения информации о гражданах (персональных данных)– влечет предупреждение или наложение административного штрафа…»

«…КоАП РФ. Статья 13.14. Разглашение информации с ограниченным доступом

Разглашение информации, доступ к которой ограничен федеральным законом «О персональных данных» (за исключением случаев, если разглашение такой информации влечет уголовную ответственность), лицом, получившим доступ к такой информации в связи с исполнением служебных или профессиональных обязанностей, за исключением случаев, предусмотренных частью 1 статьи 14.33 настоящего Кодекса, (Ст.14.33- недобросовестная конкуренция) влечет наложение административного штрафа...»

«…КоАП РФ. Статья 5.39. Отказ в предоставлении гражданину информации

Неправомерный отказ в предоставлении гражданину собранных в установленном порядке документов, материалов, непосредственно затрагивающих права и свободы гражданина, либо несвоевременное предоставление таких документов и материалов, непредоставление иной информации в случаях, предусмотренных законом «О персональных данных», либо предоставление гражданину неполной или заведомо недостоверной информации– влечет наложение административного штрафа…»

Слайд 55Положения Закона «О персональных данных» предусматривают следующие виды ответственности: Статья

24 Закона № 152-ФЗ:

«Уголовный Кодекс РФ (УК РФ)

«…УК РФ.

Статья 137. Нарушение неприкосновенности частной жизни1. Незаконное собирание или распространение сведений о частной жизни лица, составляющих его личную или семейную тайну, без его согласия либо распространение этих сведений в публичном выступлении, публично демонстрирующемся произведении или средствах массовой информации– наказываются штрафом, либо обязательными работами на срок от ста двадцати до ста восьмидесяти часов, либо исправительными работами на срок до одного года, либо арестом на срок до четырех месяцев...»

«…УК РФ. Статья 140. Отказ в предоставлении гражданину информации

Неправомерный отказ должностного лица в предоставлении собранных в установленном порядке документов и материалов, непосредственно затрагивающих права и свободы гражданина, либо предоставление гражданину неполной или заведомо ложной информации, если эти деяния причинили вред правам и законным интересам граждан,– наказываются штрафом, либо лишением права занимать определенные должности или заниматься определенной деятельностью на срок от двух до пяти лет...»

«…УК РФ. Статья 272. Неправомерный доступ к компьютерной информации

1. Неправомерный доступ к охраняемой законом компьютерной информации, то есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), системе ЭВМ или их сети, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, системы ЭВМ или их сети,– наказывается штрафом, либо исправительными работами на срок от шести месяцев до одного года, либо лишением свободы на срок до двух лет…».

Слайд 56Приобретая нелицензионное ПО вы очень рискуете

Административная ответственность за нарушение авторских

прав

Согласно статьи 7.12 КоАП РФ 1, ввоз, продажа, сдача в

прокат или иное незаконное использование экземпляров произведений или фонограмм в целях извлечения дохода в случаях, если экземпляры произведений или фонограмм являются контрафактными: влечет наложение административного штрафа: на юридических лиц - от 300 до 400 МРОТ с конфискацией контрафактных экземпляров, произведений и фонограмм, а также материалов и оборудования, используемых для их воспроизведения, и иных орудий совершения административного правонарушения.Уголовная ответственность за нарушение авторских прав

Согласно статьи 146 УК РФ (часть 2), незаконное использование объектов авторского права или смежных прав, а равно приобретение, хранение, перевозка контрафактных экземпляров произведений или фонограмм в целях сбыта, совершенные в крупном размере, наказываются штрафом в размере от 200 до 400 МРОТ или в размере заработной платы или иного дохода осужденного за период от двух до четырех месяцев, либо обязательными работами на срок от 180 до 240 часов, либо лишением свободы на срок до двух лет.