Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Компьютерный вирус и цель вируса

Содержание

- 1. Компьютерный вирус и цель вируса

- 2. Задачи:Выяснить что такое «Вирус» и цель вируса.Узнать

- 3. «Что такое Вирус»Вирус – это вредоносная программное

- 4. Зачем люди пишут вирусы? Первое - это

- 5. История компьютерных вирусов:История появления и эволюции компьютерных

- 6. В июле 1982 года 15-летний школьник Ричард

- 7. Распространение вирусов:Как уже говорилось:В последнее время все

- 8. Виды вирусов

- 9. Elk Cloner (самый первый вирус)Elk Cloner распространялся,

- 10. Win95.Boza Первый вирус 96-го года специально для Win 95

- 11. Файловые вирусыДобавляют свой исходный код к расширению

- 12. Сетевые вирусыЭто тип вредителей способных передавать свой инфицированный программный код всем подключенным ПК, к локальной сети.

- 13. Загрузочно-файловые вирусыМогут заражать, как различные типы файлов,

- 14. Троянские программыТроянские программы это программы, которые должны

- 15. Шпионское ПОШпионы могут переслать личные данные пользователя

- 16. Борьба с вирусамиВ настоящий момент существует множество

- 17. 3. Не заходить на подозрительные сайты, обращать

- 18. Спасибо за внимание!

- 19. Скачать презентанцию

Задачи:Выяснить что такое «Вирус» и цель вируса.Узнать и рассказать историю компьютерных вирусов.Узнать как их распространяют.Узнать и показать виды вирусов.Узнать как бороться с ними.

Слайды и текст этой презентации

Слайд 1Презентация на тему: «Компьютерные вирусы»

Выполнил:учащийся школы №10 8 «Б» класса

Радаев Максим

Слайд 2Задачи:

Выяснить что такое «Вирус» и цель вируса.

Узнать и рассказать историю

компьютерных вирусов.

Узнать как их распространяют.

Узнать и показать виды вирусов.

Узнать как

бороться с ними.Слайд 3«Что такое Вирус»

Вирус – это вредоносная

программное обеспечение.

Цель и задача

вируса

является в нарушение работы

программно-аппаратных комплексов: удаление файлов, блокирование

работы пользователей или же приведение в негодность аппаратных комплексов компьютера и др.Слайд 4Зачем люди пишут вирусы?

Первое - это жажда

самоутверждения, подростков

и детей.

Вторая - достаточно весомая

цель и в последнее

время она выходит на первое место, это

зарабатывание денег. Хакеры могут узнать все о вас — от логина до пароля вашей почты и социальных сетях. В последнее время все чаще вирусы распространяются через Интернет-сайты с использованием заманчивых реклам. Пользователь кликает по рекламе — и его компьютер захвачен. Популярны сегодня и телефонные вирусы.

Слайд 5История компьютерных вирусов:

История появления и эволюции компьютерных вирусов представляет собой

достаточно интересный для изучения предмет. Зародившись как явление весьма необычное,

как компьютерный феномен, в 1980-х годах, примитивные вирусы постепенно превращались в сложные технологические разработки. Идея вируса, заражающего другие программы и компьютеры, трансформировалась в криминальный бизнес. Будучи изначально творчеством вирусописателей-исследователей, компьютерные вирусы стали оружием в руках интернет-преступников.Слайд 6В июле 1982 года 15-летний школьник Ричард Скрента написал первый

вирус

для персонального компьютера - Elk Cloner. Написанный им вирус

заражал системы Apple II, проникая с инфицированных дисков в память компьютера и осуществляя проверку новых флопов. Если вставленная дискета оказывалась чистой, то вирус копировал себя на нее, медленно переползая с диска на диск. Слайд 7Распространение вирусов:

Как уже говорилось:

В последнее время все чаще вирусы распространяются

через Интернет-сайты с использованием заманчивых реклам. Пользователь кликает по рекламе

— и его компьютер захвачен. Но вирус может распространятся ещё через Wi-Fi беспроводные сети и по «Bluetooth».Очень распространенны вирусы по «Bluetooth», вирус передается с телефона на телефон под видом игры или приложения, а на самом деле заражает ваш телефон вредоносным приложением. Оно садит аккумулятор и выводит его из строя буквально за месяц.

Слайд 9Elk Cloner (самый первый вирус)

Elk Cloner распространялся, заражая операционную систему

DOS для Apple II, записанную на гибких дисках. Вирус не

влиял на работу компьютера, за исключением наблюдения за доступом к дискам. Вирус не причинял вреда намеренно. После каждой 50-й загрузки вирус выводил на экран стишок:Перевод:

Elk Cloner: программа с индивидуальностью,

Это попадёт во все ваши диски,

Это проникнет в ваши чипы,

Да, это - Cloner!

Это прилипнет к вам как клей,

Это изменит оперативную память,

Пошлите в Cloner.

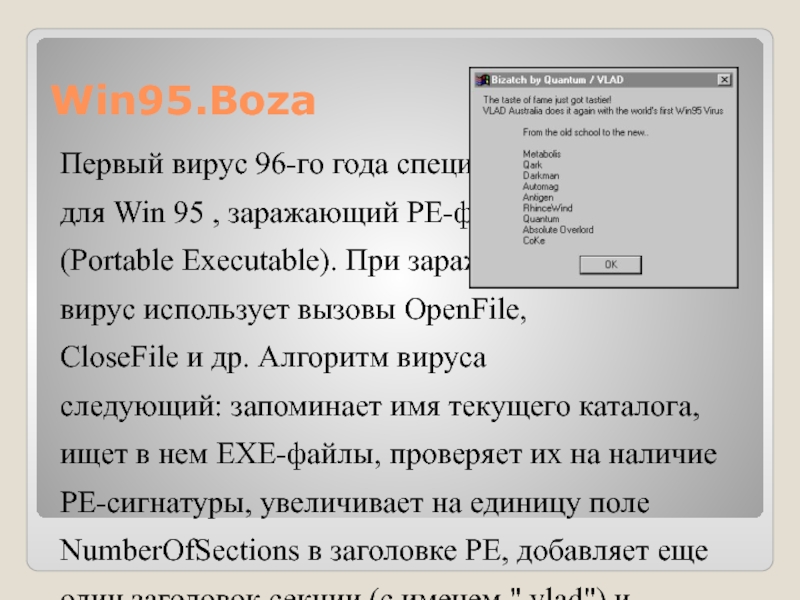

Слайд 10Win95.Boza

Первый вирус 96-го года специально

для Win 95 , заражающий PE-файлы

(Portable Executable).

При заражении

вирус использует вызовы OpenFile,

CloseFile и др. Алгоритм

вируса следующий: запоминает имя текущего каталога, ищет в нем EXE-файлы, проверяет их на наличие PE-сигнатуры, увеличивает на единицу поле NumberOfSections в заголовке PE, добавляет еще один заголовок секции (с именем ".vlad") и записывает свой код в конец файла. Если в текущем каталоге нет незараженных EXE-файлов, то он гуляет по уровням выше. Затаившись, проверяет системную дату и по 31-м числам выводит сообщение.

Слайд 11Файловые вирусы

Добавляют свой исходный к

од к расширению файлов в

формате

VXD COM, EXE,

SYS, DRV, DLL. Данный вирус может заразить файлы любой

операционной системы Windows независимо от ее семейства. В отдельной категории стоят вирусы, которые заражают файлы или текстовые файлы, созданные при помощи программы Microsoft Office - эти вирусы называются макровирусами, червям.Слайд 12Сетевые вирусы

Это тип вредителей способных передавать свой инфицированный программный код

всем подключенным ПК, к локальной сети.

Слайд 13Загрузочно-файловые вирусы

Могут заражать, как различные типы файлов, так и загрузочные

области HDD. При этом инфицирование вирусом может случиться при обычном

обращении кзараженному пространству диска

или при запуске инфицированного

файла. Обычно такие вирусы

распространяются с помощью USB (флеш) носителя;

Слайд 14Троянские программы

Троянские программы это программы, которые должны выполнять определенные полезные

функции, но после запуска таких программ выполняются действия другого

характера

(разрушительные). Трояны не могут размножаться

самостоятельно, и это основное

их отличие их от компьютерных

вирусов.

Слайд 15Шпионское ПО

Шпионы могут переслать

личные данные пользователя

без его ведома

третьим лицам.

Шпионские программы при этом анализируют поведение пользователя в

сети Интернет, а также, основываясь на собранных данных, демонстрируют пользователю рекламу или pop-up (всплывающие окна), которые непременно заинтересуют пользователяСлайд 16Борьба с вирусами

В настоящий момент существует множество антивирусных программ, используемых

для предотвращения попадания вирусов в ПК.

Однако нет гарантии, что

они смогут справиться с новейшими разработками. Поэтому следует придерживаться некоторых мер предосторожности, в частности:1. Не работать под привилегированными учётными записями без крайней необходимости. (Учётная запись администратора в Windows)

2. Не запускать незнакомые программы из сомнительных источников.

Слайд 173. Не заходить на подозрительные сайты, обращать внимание на адрес

в адресной строке обозревателя.

4. Пользоваться только доверенными дистрибутивами.

5. Постоянно делать

резервные копии важных данных.6. Выполнять регулярные обновления часто используемых программ, особенно тех, которые обеспечивают безопасность системы.