Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Правовые нормы в информационной среде

Содержание

- 1. Правовые нормы в информационной среде

- 2. ИНФОРМАЦИОННЫЕ РЕСУРСЫ ПРИНЯТО РАССМАТРИВАТЬ В ДВУХ АСПЕКТАХ:

- 3. Право собственности состоит из трех важных компонентов:

- 4. Правовая охрана программ для ПК впервые

- 5. ПРАВОВОЕ РЕГУЛИРОВАНИЕ РОССИЙСКОЙ ФЕДЕРАЦИИЗакон «Об информации,

- 6. Закон «О персональных данных»В 2006 году этот

- 7. В Уголовном кодексе РФ имеется раздел «Преступления

- 8. В 2002 году был принят

- 9. СТАТЬЯ 272. НЕПРАВОМЕРНЫЙ ДОСТУП К КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

- 10. СТАТЬЯ 273. СОЗДАНИЕ, ИСПОЛЬЗОВАНИЕ И РАСПРОСТРАНЕНИЕ

- 11. СТАТЬЯ 274. НАРУШЕНИЕ ПРАВИЛ ЭКСПЛУАТАЦИИ ЭВМ,

- 12. Для оповещения о своих правах разработчик программы

- 13. Латинская буква С внутри кругаИмя обладателя

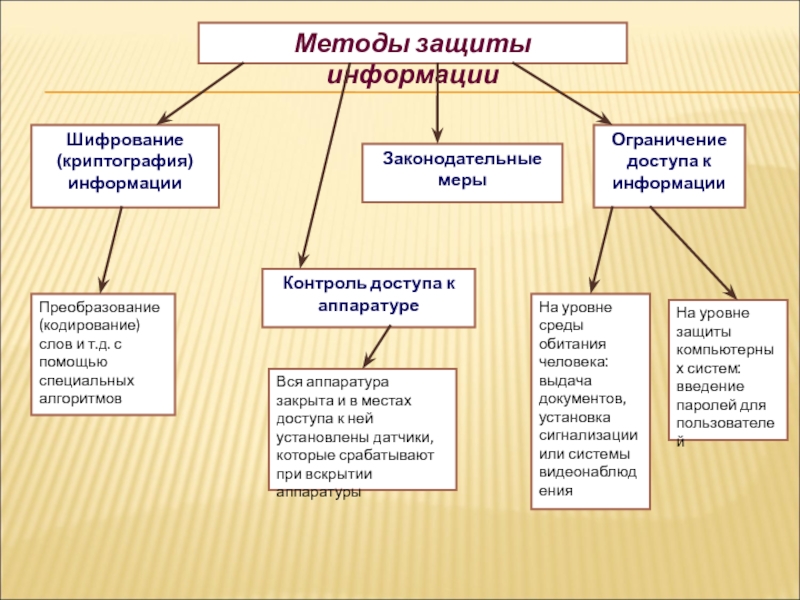

- 14. Методы защиты информацииОграничение доступа к информацииШифрование (криптография)

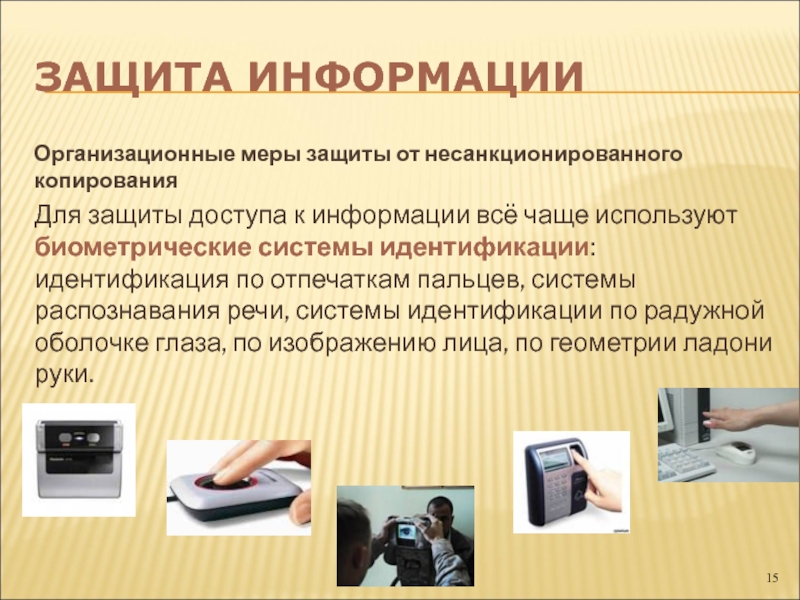

- 15. ЗАЩИТА ИНФОРМАЦИИОрганизационные меры защиты от несанкционированного копированияДля

- 16. Биометрические системы защитыпо отпечаткам пальцевпо характеристикам речипо геометрии ладони рукипо радужной оболочке глазапо изображению лица

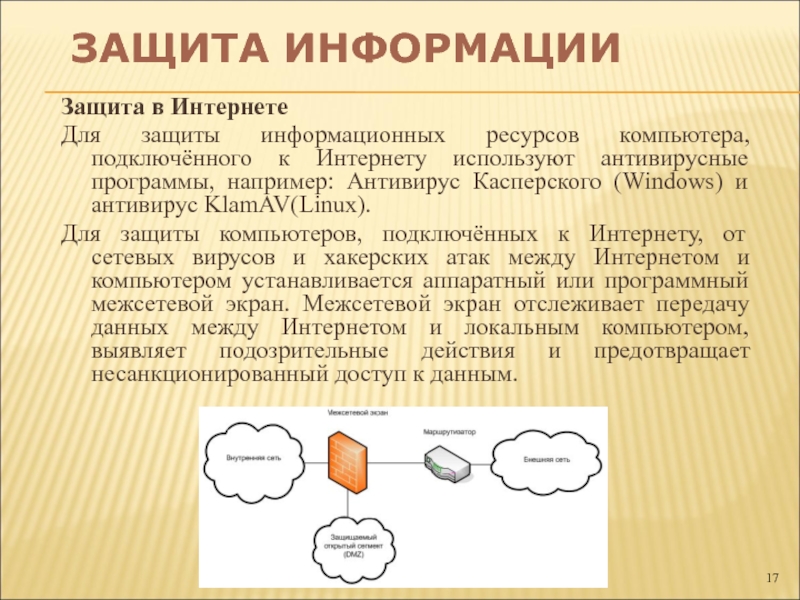

- 17. ЗАЩИТА ИНФОРМАЦИИЗащита в ИнтернетеДля защиты информационных ресурсов

- 18. Вредоносные программыВирусы, черви, троянские и хакерские программыПотенциально

- 19. Защита доступа к компьютеру.Для предотвращения несанкционированного доступа

- 20. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2ИНФОРМАЦИОННЫЕ РЕСУРСЫ ПРИНЯТО РАССМАТРИВАТЬ В ДВУХ АСПЕКТАХ:

как материальный продукт,

который можно покупать и продавать

право интеллектуальной собственности и авторское правоСлайд 3Право собственности состоит из трех важных компонентов: права распоряжения, права

владения и права пользования.

♦ Право распоряжения состоит в том, что

только субъект-владелец информации имеет право определять, кому эта информация может быть предоставлена.♦ Право владения должно обеспечивать субъекту-владельцу информации хранение информации в неизменном виде. Никто, кроме него, не может ее изменять.

♦ Право пользования предоставляет субъекту-владельцу информации право ее использования только в своих интересах.

Слайд 4 Правовая охрана программ для ПК впервые в полном объеме

введена в Российской Федерации Законом РФ «О правовой охране программ

для электронных вычислительных машин и баз данных», который вступил в силу в 1992 году.ПРАВОВОЕ РЕГУЛИРОВАНИЕ

РОССИЙСКОЙ ФЕДЕРАЦИИ

Слайд 5ПРАВОВОЕ РЕГУЛИРОВАНИЕ

РОССИЙСКОЙ ФЕДЕРАЦИИ

Закон «Об информации, информационных технологиях и защите

информации» позволяет защищать информационные ресурсы (личные и общественные) от искажения,

порчи, уничтожения.Слайд 6Закон «О персональных данных»

В 2006 году этот закон вступил в

силу. Его целью является обеспечение защиты прав и свобод человека

и гражданина при обработке его персональных данных, в том числе защиты прав на неприкосновенность частной жизни, личную и семейную тайну.ПРАВОВОЕ РЕГУЛИРОВАНИЕ

РОССИЙСКОЙ ФЕДЕРАЦИИ

Слайд 7В Уголовном кодексе РФ имеется раздел «Преступления в сфере компьютерной

информации». Он предусматривает наказания за:

- Неправомерный доступ к компьютерной информации;- Создание, использование и распространение вредоносных программ для ЭВМ;

- Умышленное нарушение правил эксплуатации ЭВМ и их сетей.

ПРАВОВОЕ РЕГУЛИРОВАНИЕ

РОССИЙСКОЙ ФЕДЕРАЦИИ

Слайд 8В 2002 году был принят

Закон РФ «Об электронно-цифровой подписи», который стал законодательной основой электронного

документооборота в России. По этому закону электронная цифровая подпись в электронном документе признается юридически равнозначной подписи в документе на бумажном носителе.ПРАВОВОЕ РЕГУЛИРОВАНИЕ

РОССИЙСКОЙ ФЕДЕРАЦИИ

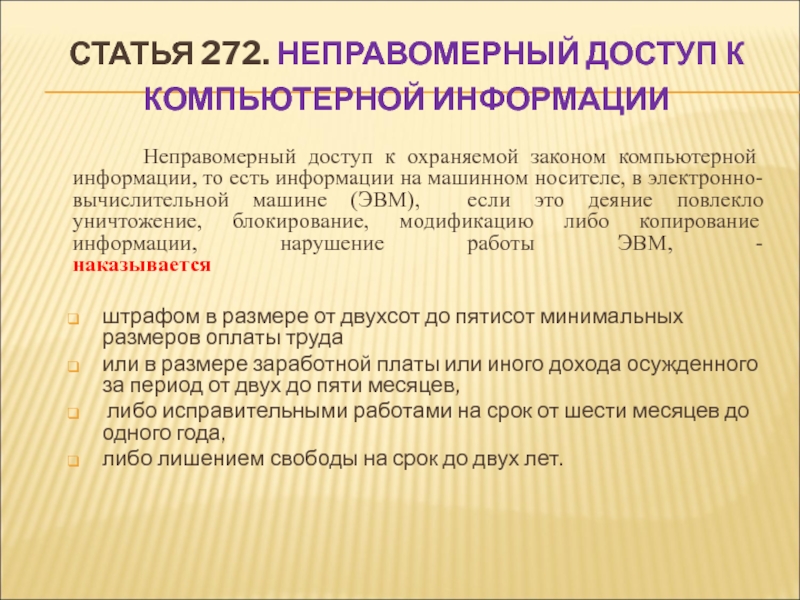

Слайд 9СТАТЬЯ 272. НЕПРАВОМЕРНЫЙ ДОСТУП К КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ

Неправомерный

доступ к охраняемой законом компьютерной информации, то есть информации на

машинном носителе, в электронно-вычислительной машине (ЭВМ), если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, - наказываетсяштрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев,

либо исправительными работами на срок от шести месяцев до одного года,

либо лишением свободы на срок до двух лет.

Слайд 10

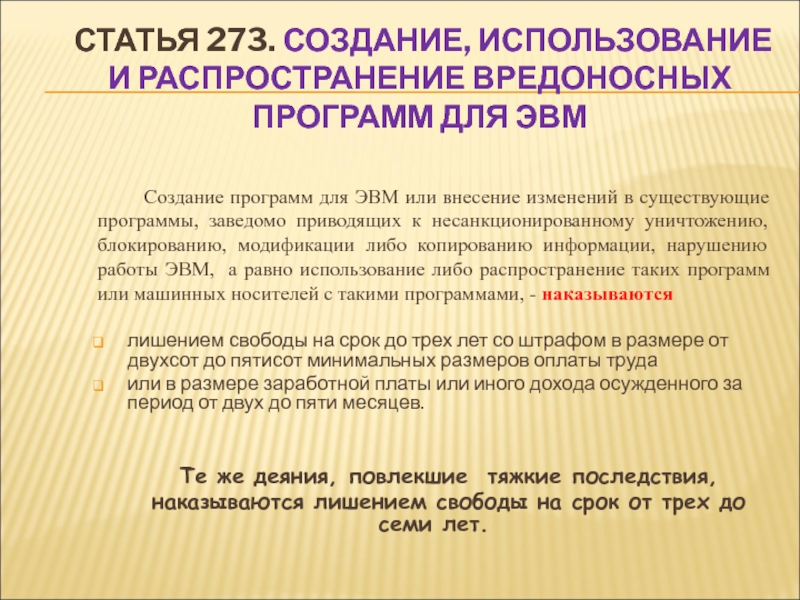

СТАТЬЯ 273. СОЗДАНИЕ, ИСПОЛЬЗОВАНИЕ И РАСПРОСТРАНЕНИЕ ВРЕДОНОСНЫХ ПРОГРАММ ДЛЯ ЭВМ

Создание программ для ЭВМ или внесение изменений в существующие

программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, а равно использование либо распространение таких программ или машинных носителей с такими программами, - наказываютсялишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев.

Те же деяния, повлекшие тяжкие последствия,

наказываются лишением свободы на срок от трех до семи лет.

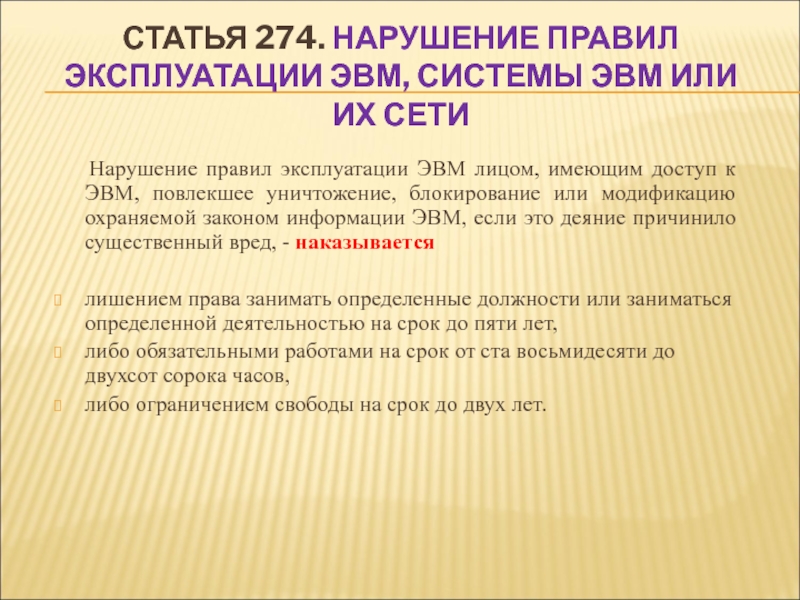

Слайд 11 СТАТЬЯ 274. НАРУШЕНИЕ ПРАВИЛ ЭКСПЛУАТАЦИИ ЭВМ, СИСТЕМЫ ЭВМ ИЛИ ИХ

СЕТИ

Нарушение правил эксплуатации ЭВМ лицом, имеющим доступ к

ЭВМ, повлекшее уничтожение, блокирование или модификацию охраняемой законом информации ЭВМ, если это деяние причинило существенный вред, - наказывается лишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет,

либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов,

либо ограничением свободы на срок до двух лет.

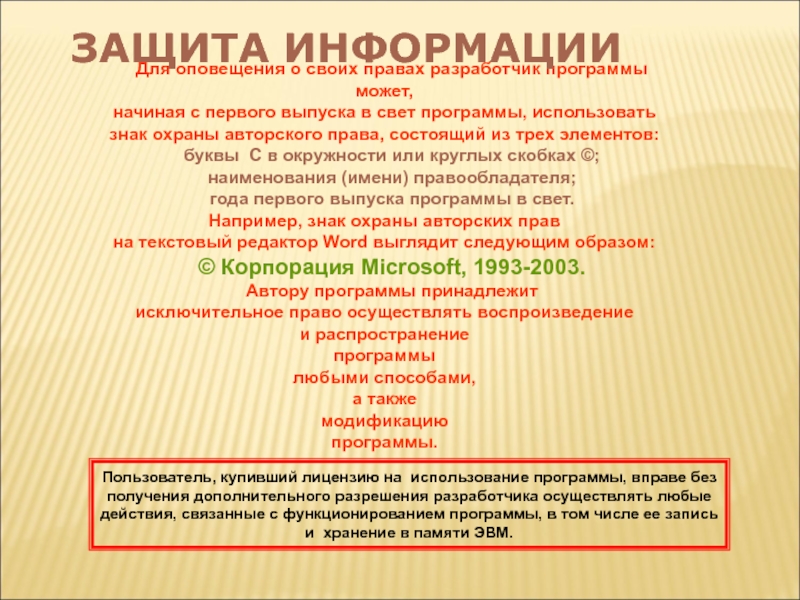

Слайд 12Для оповещения о своих правах разработчик программы может, начиная с

первого выпуска в свет программы, использовать знак охраны авторского права,

состоящий из трех элементов:буквы С в окружности или круглых скобках ©;

наименования (имени) правообладателя;

года первого выпуска программы в свет. Например, знак охраны авторских прав на текстовый редактор Word выглядит следующим образом:

© Корпорация Microsoft, 1993-2003.

Автору программы принадлежит исключительное право осуществлять воспроизведение и распространение программы любыми способами, а также модификацию программы.

Пользователь, купивший лицензию на использование программы, вправе без получения дополнительного разрешения разработчика осуществлять любые действия, связанные с функционированием программы, в том числе ее запись и хранение в памяти ЭВМ.

ЗАЩИТА ИНФОРМАЦИИ

Слайд 13 Латинская буква С внутри круга

Имя обладателя исключительных авторских прав

Дата

первого опубликования

ЗНАК ОХРАНЫ

АВТОРСКОГО ПРАВА

Корпорация Microsoft, 1993-1997

Слайд 14Методы защиты информации

Ограничение доступа к информации

Шифрование (криптография) информации

Контроль доступа к

аппаратуре

Законодательные меры

На уровне среды обитания человека: выдача документов, установка сигнализации

или системы видеонаблюденияНа уровне защиты компьютерных систем: введение паролей для пользователей

Преобразование (кодирование) слов и т.д. с помощью специальных алгоритмов

Вся аппаратура закрыта и в местах доступа к ней установлены датчики, которые срабатывают при вскрытии аппаратуры

Слайд 15ЗАЩИТА ИНФОРМАЦИИ

Организационные меры защиты от несанкционированного копирования

Для защиты доступа к

информации всё чаще используют биометрические системы идентификации: идентификация по отпечаткам

пальцев, системы распознавания речи, системы идентификации по радужной оболочке глаза, по изображению лица, по геометрии ладони руки.Слайд 16Биометрические системы защиты

по отпечаткам пальцев

по характеристикам речи

по геометрии ладони руки

по

радужной оболочке глаза

по изображению лица

Слайд 17ЗАЩИТА ИНФОРМАЦИИ

Защита в Интернете

Для защиты информационных ресурсов компьютера, подключённого к

Интернету используют антивирусные программы, например: Антивирус Касперского (Windows) и антивирус

KlamAV(Linux).Для защиты компьютеров, подключённых к Интернету, от сетевых вирусов и хакерских атак между Интернетом и компьютером устанавливается аппаратный или программный межсетевой экран. Межсетевой экран отслеживает передачу данных между Интернетом и локальным компьютером, выявляет подозрительные действия и предотвращает несанкционированный доступ к данным.

Слайд 18Вредоносные программы

Вирусы, черви, троянские и хакерские программы

Потенциально опасное программное обеспечение

Шпионское,

рекламное программное обеспечение

Загрузочные вирусы

Файловые вирусы

Макровирусы

Web-черви

Почтовые черви

Троянские утилиты удаленного администрирования

Троянские программы-шпионы

Рекламные

программыСетевые атаки

Утилиты взлома удаленных компьютеров

Руткиты

Методы борьбы: антивирусные программы, межсетевой экран, своевременное обновление системы безопасности операционной системы и приложений, проверка скриптов в браузере

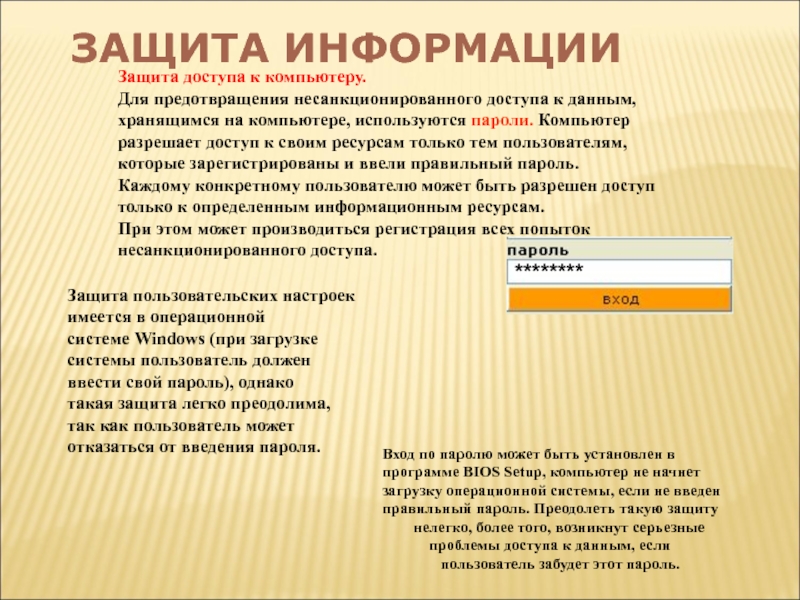

Слайд 19Защита доступа к компьютеру.

Для предотвращения несанкционированного доступа к данным,

хранящимся

на компьютере, используются пароли. Компьютер разрешает доступ к своим ресурсам

только тем пользователям, которые зарегистрированы и ввели правильный пароль. Каждому конкретному пользователю может быть разрешен доступ только к определенным информационным ресурсам. При этом может производиться регистрация всех попыток несанкционированного доступа.********

Защита пользовательских настроек

имеется в операционной

системе Windows (при загрузке

системы пользователь должен

ввести свой пароль), однако

такая защита легко преодолима,

так как пользователь может

отказаться от введения пароля.

Вход по паролю может быть установлен в

программе BIOS Setup, компьютер не начнет

загрузку операционной системы, если не введен

правильный пароль. Преодолеть такую защиту

нелегко, более того, возникнут серьезные

проблемы доступа к данным, если

пользователь забудет этот пароль.

ЗАЩИТА ИНФОРМАЦИИ