264с.

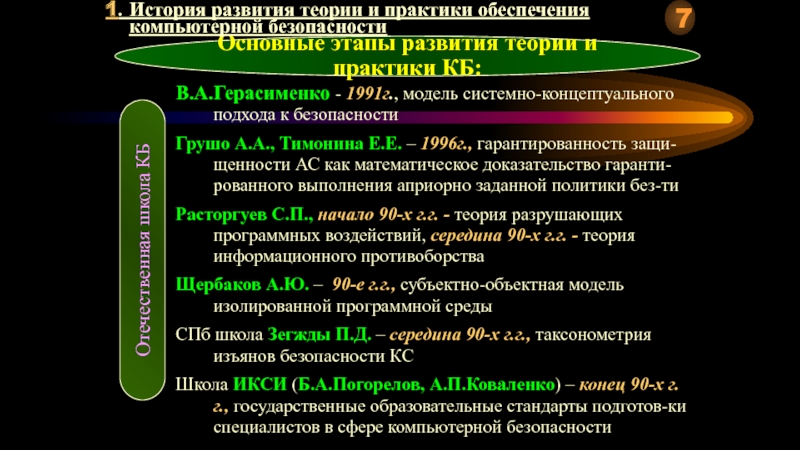

2. Грушо А.А.,Тимонина Е.Е. Теоретические основы защиты информации. М.:Яхтсмен, 1996.

- 192с.3. Теория и практика обеспечения информационной безопасности / Под ред. П.Д. Зегжды. М.:Яхтсмен, 1996. - 302с

4. Прокопьев И.В., Шрамков И.Г., Щербаков А.Ю. Введение в теоретические основы компьютерной безопасности : Уч. пособие. М., 1998.- 184с.

5. Зегжда Д.П.,Ивашко А.М. Основы безопасности информационных систем. - М.:Горячая линия - Телеком, 2000. - 452с.

6. Теоретические основы компьютерной безопасности: Учеб. пособие для вузов / П.Н. Девянин, О.О.Михальский, Д.И.Правиков и др.- М.: Радио и Связь, 2000. - 192с.

8. Щербаков А.Ю. Введение в теорию и практику компьютерной безопасности. М.: издатель Молгачев С.В.- 2001- 352 с.

9.Гайдамакин Н.А. Разграничение доступа к информации в компью-терных системах. - Екатеринбург: изд-во Урал. Ун-та, 2003. – 328 с.

10. Корт С.С. Теоретические основы защиты информации: Учебное пособие. – М.: Гелиос АРВ, 2004. – 240 с.

11.Девянин П.Н. Модели безопасности компьютерных систем: Учеб. пособие. – М.: Изд.центр «Академия», 2005. – 144 с.

Литература по курсу