Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция10.ppt

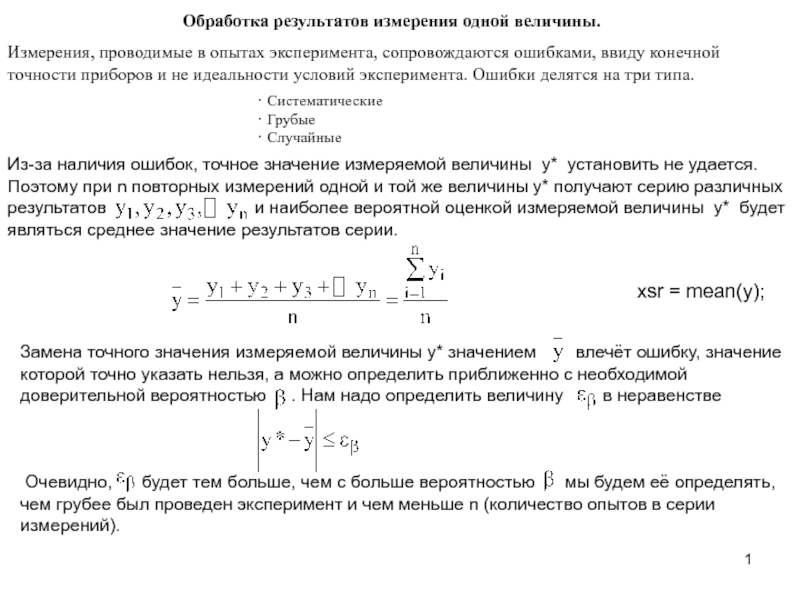

Содержание

- 1. Лекция10.ppt

- 2. Средства обеспечения компьютерной безопасности

- 3. К категории относятся:средства активной защиты данных от

- 4. Активная защита − антивирусное программное обеспечение. Пассивная

- 5. Для защиты данных от несанкцио-нированного доступа, их

- 6. Теоретические основы сжатия данных

- 7. Характерной особенностью боль-шинства типов данных является их

- 8. Другим фактором, влияющим на степень избыточности является

- 9. Для человека избыточность данных часто связана с

- 10. Особенно актуальной эта проблема встает в случае

- 11. Если методы сжатия данных приме-няются к готовым

- 12. Объекты сжатияВ зависимости от того, в каком

- 13. Сжатие (архивация) папок: используется как средство уменьшения объема папок перед длительным хранением, например, при резервном копировании;

- 14. Сжатие (уплотнение) дисков: используется для повышения эффективности

- 15. Обратимость сжатияСуществует много практических алгоритмов сжатия данных,

- 16. Первый способ состоит в изменении содержимого данных,

- 17. Такие методы часто называются методами сжатия с

- 18. К таким типам данных относятся видео- и

- 19. Методы сжатия с регулированными потерями информации обеспечивают

- 20. Если при сжатии данных происходит только изменение

- 21. Примеры форматов сжатия без потери информации: GIF,

- 22. Алгоритмы обратимых методовСуществует много разных практичес-ких методов

- 23. Однако, в основе этих методов лежат три

- 24. Слайд 24

- 25. Алгоритмы RLEВыявления повторяющихся последо-вательностей данных и замены

- 26. Если для хранения каждого элемента данных входной

- 27. В алгоритме RLE предлагается заменить ее следующей структурой:

- 28. Сжатый вариант данных выглядит в виде последовательности:14223143

- 29. Коэффициент сжатия, характеризую-щий степень сжатия, можно вычис-лить

- 30. Алгоритм KWE В основе алгоритма сжатия по

- 31. В англоязычные текстах принято исполь-зовать двухбайтную кодировку

- 32. Алгоритм ХаффманаВ основе алгоритма Хаффмана лежит идея

- 33. Перед началом кодирования произво-дится частотный анализ кода

- 34. Образующаяся в результате кодирова-ния иерархическая структура прикла-дывается к сжатому документу в качестве таблицы соответствия.

- 35. Пример кодирования символов русского алфавита

- 36. Как видно из схемы, представленной на рисунке,

- 37. В связи с тем, что к сжатому

- 38. Программные средства сжатия данных

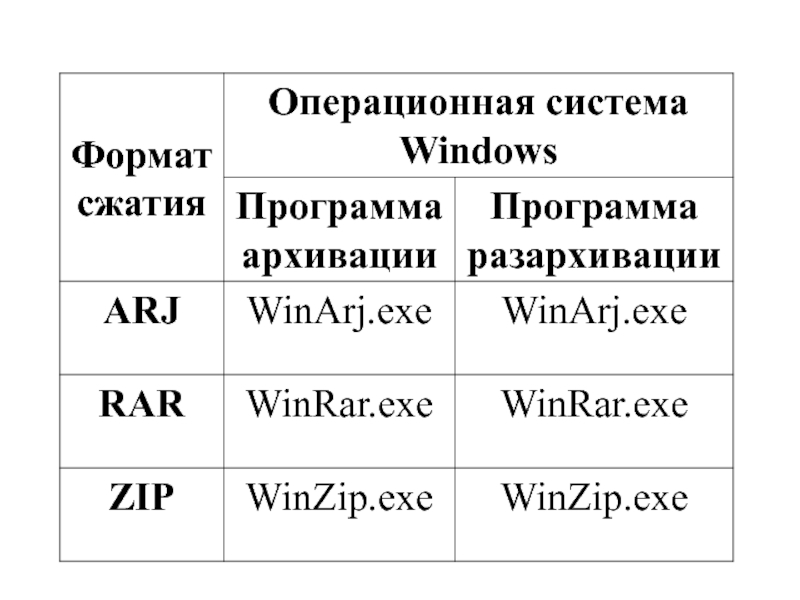

- 39. На практике программные средства сжатия данных синтезируют

- 40. Слайд 40

- 41. Кроме того, современные архивато-ры предоставляют пользователю полный

- 42. создание распределенных архивов фиксированного размера для носителей

- 43. поиск файлов и данных внутри архива;проверка на

- 44. Классификация компьютерных вирусов

- 45. Компьютерный вирус – это небольшая по размерам

- 46. Признаками заражения являются:невозможность загрузки операцион-ной системы; некоторые

- 47. некоторые файлы оказываются испорченными или исчезают;изменяются размер

- 48. Главные направления профилактики заражения вирусами: 1) периодическая

- 49. В жизненном цикле вируса различают следующие стадии:

- 50. Объектами вирусной атаки являются загрузчик ОС, главная загрузочная запись диска, драйверы устройств, программы и документы.

- 51. По "среде обитания" вирусы делятся:на файловые;системные;загрузочные;файлово-загрузочные;сетевые.

- 52. По степени воздействия вирусы делятся:безвредные;неопасные;опасные;разрушительные.

- 53. По способу заражения среды обитания:резидентные - оставляют

- 54. По алгоритмической особенности построения:репликаторные - благодаря свое-му быстрому воспроизводству приво-дят к переполнению основной памя-ти;

- 55. троянские - маскируясь под полезную программу, выполняет

- 56. логическая бомба - встраивается в большой программный

- 57. мутанты - самовоспроизводясь, воссоздают копии, которые явно отличаются от оригинала;

- 58. невидимки или стелс-вирусы, перехватывают обращения опера-ционной системы

- 59. макровирусы - используют воз-можности макроязыков, встроенных в

- 60. Классификация антивирусных программ

- 61. Антивирусные программы пред-назначены для предотвращения заражения и

- 62. По выполняемым функциям антивирусные программы делят на следующие типы:детекторы;доктора;ревизоры;вакцины (иммунизаторы).

- 63. Программы-детекторы представляют собой резидентные программы, которые обеспечивают

- 64. Программы-доктора обнаруживают и лечат зараженные объекты путем

- 65. Программы-ревизоры запоминают исходное состояние программ, каталогов и

- 66. Программы-вакцины выполняют модификацию файла или диска таким

- 67. Антивирусные программы

- 68. Программа-полифаг Doctor Web (разработчик – И. Данилов)

- 69. Dr.Web для Windows включает в себя следующие

- 70. SpIDer Guard для Windows – антивирусный сторож

- 71. SpIDer Mail для рабочих станций Windows –

- 72. Dr.Web Модуль автоматического обновления для Windows –

- 73. В состав Dr.Web для рабочих станций входят

- 74. AVP (Antivirus Protect, разработчик – Лаборатория Касперского)

- 75. Кроме того, в архивах формата ZIP Антивирус

- 76. Благодаря этому, Антивирус Касперс-кого Personal Pro обеспечивает

- 77. Скачать презентанцию

Средства обеспечения компьютерной безопасности

Слайды и текст этой презентации

Слайд 3К категории относятся:

средства активной защиты данных от повреждения;

средства пассивной защиты;

средства

защиты от несанкциониро-ванного доступа, просмотра и измене-ния данных.

Слайд 4Активная защита − антивирусное программное обеспечение.

Пассивная защита − служебные

программы, предназначенные для резервного копирования. Нередко они обладают и базовыми

свойствами диспетчеров архивов (архиваторов).Слайд 5Для защиты данных от несанкцио-нированного доступа, их просмотра и измения

служат специальные сис-темы, основанные на криптографии.

Слайд 7Характерной особенностью боль-шинства типов данных является их избыточность.

Степень избыточности данных

зависит от типа данных.

Например, для видеоданных степень избыточности в несколько

раз больше чем для графических данных, а степень избыточности графических данных, в свою очередь, больше чем степень избыточности текстовых данных. Слайд 8Другим фактором, влияющим на степень избыточности является принятая система кодирования.

Так,

установлено, что кодирование текс-товых данных с помощью средств рус-ского языка

дает в среднем избыточ-ность на 20-25% большую чем кодиро-вание аналогичных данных средствами английского языка.Слайд 9Для человека избыточность данных часто связана с качеством информа-ции, поскольку

избыточность, как правило, улучшает понятность и вос-приятие информации.

Однако, когда речь

идет о хранении и передаче информации средствами компьютерной техники, то избыточ-ность играет отрицательную роль, поскольку она приводит к возраста-нию стоимости хранения и передачи информации. Слайд 10Особенно актуальной эта проблема встает в случае обработки огромных объемов

информации при незначи-тельных объемах носителей данных. В связи с этим,

постоянно возникает проблема уменьшения избыточности или сжатия данных.Слайд 11Если методы сжатия данных приме-няются к готовым файлам, то часто

вместо термина "сжатие данных" употребляют термин "архивация данных", сжатый вариант

данных называют архивом, а программные средства, которые реализуют методы сжатия называются архиваторами.Слайд 12Объекты сжатия

В зависимости от того, в каком объекте размещены данные,

подлежащие сжатию различают:

Сжатие (архивация) файлов: используется для уменьшения размеров файлов

при подготовке их к передаче каналами связи или к транспортированию на внешних носителях маленькой емкости; Слайд 13Сжатие (архивация) папок: используется как средство уменьшения объема папок перед

длительным хранением, например, при резервном копировании;

Слайд 14Сжатие (уплотнение) дисков: используется для повышения эффективности использования дискового просторную

путем сжатия данных при записи их на носителе информации (как

правило, средствами операционной системы).Слайд 15Обратимость сжатия

Существует много практических алгоритмов сжатия данных, но все они

базируются на трех теоретических способах уменьшения избыточности данных.

Слайд 16Первый способ состоит в изменении содержимого данных, второй - в

изменении структуры данных, а третий - в одновременном изменении как

структуры, так и содержимого данных.Если при сжатии данных происходит изменение их содержимого, то метод сжатия называется необратимым, то есть при восстановлении (разархи-вировании) данных из архива не происходит полное восстановление информации.

Слайд 17Такие методы часто называются методами сжатия с регулирован-ными потерями информации.

Понятно, что эти методы можно применять только для таких типов

данных, для которых потеря части содержимого не приводит к сущест-венному искажению информации.Слайд 18К таким типам данных относятся видео- и аудиоданные, а также

графические данные.

Примерами форматов сжатия с потерями информации могут быть:

JPEG

– для графических данных; MPG – для видеоданных;

MP3 – для аудиоданных.

Слайд 19Методы сжатия с регулированными потерями информации обеспечивают значительно большую степень

сжатия, но их нельзя применять к текстовым данным.

Слайд 20Если при сжатии данных происходит только изменение структуры данных, то

метод сжатия называется обратимым. В этом случае, из архива можно

восстановить информацию полностью. Обратимые методы сжатия можно применять к любым типам данных, но они дают меньшую степень сжатия по сравнению с необратимыми методами сжатия.Слайд 21Примеры форматов сжатия без потери информации:

GIF, TIFF – для

графических данных;

AVI – для видеоданных;

ZIP, ARJ, RAR, CAB,

LH – для произвольных типов данных. Слайд 22Алгоритмы обратимых методов

Существует много разных практичес-ких методов сжатия без потери

информации, которые, как правило, имеют разную эффективность для разных типов

данных и разных объемов.Слайд 23Однако, в основе этих методов лежат три теоретических алгоритма:

алгоритм RLE

(Run Length Encoding);

алгоритмы группы KWE (KeyWord Encoding);

алгоритм Хаффмана.

Слайд 25Алгоритмы RLE

Выявления повторяющихся последо-вательностей данных и замены их более простой

структурой, в которой указывается код данных и коэффи-циент повторения.

Например, пусть

задана такая последовательность данных, что подлежит сжатию: 1 1 1 1 2 2 3 4 4 4

Слайд 26Если для хранения каждого элемента данных входной последовательности отводится 1

байт, то вся последова-тельность будет занимать 10 байт памяти, тогда

как выходная последовательность (сжатый вариант) будет занимать 8 байт памяти.Слайд 29Коэффициент сжатия, характеризую-щий степень сжатия, можно вычис-лить по формуле:

где Vx

– объем памяти, необходимый для хранения выходной (результирующей) последовательности данных,

Vn – входной последовательности данных.Слайд 30Алгоритм KWE

В основе алгоритма сжатия по ключевым словам положен

принцип кодирования лексических единиц группами байт фиксированной длины.

Примером лексической единицы

может быть обычное слово. На практике, на роль лексических единиц выбираются повторя-ющиеся последовательности символов, которые кодируются цепочкой символов (кодом) меньшей длины. Результат кодирования помещается в таблице, образовывая так называемый словарь.Слайд 31В англоязычные текстах принято исполь-зовать двухбайтную кодировку слов. Образующие при

этом пары байтов называют токенами.

Алгоритмы сжатия этой группы наиболее эффективны

для текстовых данных больших объемов и малоэффективны для файлов маленьких размеров (за счет необходимости сохранение словаря).Применяется в основном для англоязычных текстов, из-за особенности русского языка для русскоязычных текстов – малоэффективен.

Слайд 32Алгоритм Хаффмана

В основе алгоритма Хаффмана лежит идея кодирования битовыми группами.

Сначала проводится частотный анализ входной последовательности данных, то есть устанавливается

частота вхож-дения каждого символа, встречающе-гося в ней. После этого, символы сортируются по уменьшению частоты вхождения.Слайд 33Перед началом кодирования произво-дится частотный анализ кода докумен-та и выявляется

частота повтора каждого из встречающихся символов.

Чем чаще встречается тот или

иной символ, тем меньшим количеством битов он кодируется (соответственно, чем реже встречается символ, тем длиннее его кодовая битовая последовательность).Слайд 34Образующаяся в результате кодирова-ния иерархическая структура прикла-дывается к сжатому документу

в качестве таблицы соответствия.

Слайд 36Как видно из схемы, представленной на рисунке, используя 16 бит,

можно закодировать до 256 различных символов. Однако ничто не мешает

использовать и последовательности длиной до 20 бит - тогда можно закодировать до 1024 лексических единиц (это могут быть не символы, а группы символов, слоги и даже слова).Слайд 37В связи с тем, что к сжатому архиву необходимо прикладывать

таблицу соответствия, на файлах малых размеров алгоритм Хаффмана малоэффективен. Практика

также показывает, что его эффективность зависит и от заданной предельной длины кода (размера словаря). В среднем, наиболее эффективными оказываются архивы с размером словаря от 512 до1024 единиц (длина кода до 18-20 бит).Слайд 39На практике программные средства сжатия данных синтезируют эти три "чистых"

алгоритмы, поскольку их эффективность зависит от типа и объема данных.

В таблице приведены распространенные форматы сжатия и соответствующие им программы-архиваторы, использующиеся на практике.Слайд 41Кроме того, современные архивато-ры предоставляют пользователю полный спектр услуг для

работы с архивами, основными из которых являются:

создание нового архива;

добавление

файлов в существую-щий архив;распаковывание файлов из архива;

создание самораспаковающихся архивов (self-extractor archive);

Слайд 42создание распределенных архивов фиксированного размера для носителей маленькой емкости;

защита архивов

паролями от несанкционированного доступа;

просмотр содержимого файлов разных форматов без предварительного

распаковывания;Слайд 43поиск файлов и данных внутри архива;

проверка на вирусы в архиве

к распаковыванию;

выбор и настройка коэффициента сжатия.

Слайд 45Компьютерный вирус – это небольшая по размерам программа, ориентированная на

существование и размножение в файле за счет его несанкционированного изменения,

т.е. заражения, а также выполнения нежелательных действий на компьютере.Слайд 46Признаками заражения являются:

невозможность загрузки операцион-ной системы;

некоторые программы перестают работать

или начинают работать неправильно;

на экран выводятся посторонние символы, сообщения;

работа на

компьютере существенно замедляется;Слайд 47некоторые файлы оказываются испорченными или исчезают;

изменяются размер файлов, дата и

время их модификации;

увеличивается количество файлов на диске.

Слайд 48Главные направления профилактики заражения вирусами:

1) периодическая проверка на наличие

вирусов с использованием свежих версий антивирусных программ;

2) проверка поступающих

из вне данных; 3) копирование информации и жесткое разграничение доступа.

Слайд 49В жизненном цикле вируса различают следующие стадии:

1.Инкубационный период –

отсутствие проявлений его присутствия с целью сокрытия момента и источника

зара-жения.2.Активное размножение – заража-ются все доступные файлы на компьютере и в сети.

3.Проявление – выполняются заложен-ные в вирусе разрушительные функции.

Слайд 50Объектами вирусной атаки являются загрузчик ОС, главная загрузочная запись диска,

драйверы устройств, программы и документы.

Слайд 51По "среде обитания" вирусы делятся:

на файловые;

системные;

загрузочные;

файлово-загрузочные;

сетевые.

Слайд 53По способу заражения среды обитания:

резидентные - оставляют в опе-ративной памяти

свою резидентную часть;

нерезидентные - не заражают оперативную память ПК и

являются активными ограниченное время.Слайд 54По алгоритмической особенности построения:

репликаторные - благодаря свое-му быстрому воспроизводству приво-дят

к переполнению основной памя-ти;

Слайд 55троянские - маскируясь под полезную программу, выполняет дополнительные функции, о

чем пользователь и не догадывается, например, собирает информацию об именах

и паролях, записывая их в специальный файл, доступный лишь создателю данного вируса, либо разрушает файловую систему;Слайд 56логическая бомба - встраивается в большой программный комплекс. Она безвредна

до наступления определенного события, после которого реализуется ее логический механизм.

Например, такая вирусная программа начинает работать после некоторого числа прикладной программы, комплекса, при наличии или отсутствии определенного файла или записи файла и т.д.;Слайд 58невидимки или стелс-вирусы, перехватывают обращения опера-ционной системы к пораженным фай-лам

и секторам дисков и подставля-ют вместо себя незараженные объекты. Такие

вирусы при обра-щении к файлам используют доста-точно оригинальные алгоритмы, поз-воляющие «обманывать» резидент-ные антивирусные мониторы;Слайд 59макровирусы - используют воз-можности макроязыков, встроенных в офисные программы обработки

данных (текстовые редакторы, электронные таблицы и т.д.)).

Слайд 61Антивирусные программы пред-назначены для предотвращения заражения и ликвидации последст-вий заражения

вирусом.

Они контролируют обращения к жесткому диску и предупреждают пользователя о

подозрительной активности, а также обеспечивают надежную защиту почтовых сооб-щений от вирусов. Слайд 62По выполняемым функциям антивирусные программы делят на следующие типы:

детекторы;

доктора;

ревизоры;

вакцины (иммунизаторы).

Слайд 63Программы-детекторы представляют собой резидентные программы, которые обеспечивают обнаружение подозрительных дейст-вий

при работе компьютера, напри-мер, попыток изменения исполняе-мых файлов, изменения атрибутов

файлов, записи в загрузочный сектор диска и др.Слайд 64Программы-доктора обнаруживают и лечат зараженные объекты путем "выкусывания" тела вируса.

Программы

этого типа делятся на фаги и полифаги (обнаружение и уничтожение

большого количества разнообразных вирусов).Слайд 65Программы-ревизоры запоминают исходное состояние программ, каталогов и системных областей до

заражения компьютера и периоди-чески его сравнивают с текущим состоянием. При

обнаружении несо-ответствия пользователю выдается предупреждение.Слайд 66Программы-вакцины выполняют модификацию файла или диска таким образом, чтобы это

не отражалось на их работе, но вирус считал бы их

уже зараженными.Вакцинация осуществляется только от известных вирусов.

Слайд 68Программа-полифаг Doctor Web (разработчик – И. Данилов) выполняет поиск и

удаление известных ему вирусов из памяти и с дисков компьютера.

Наличие интеллектуального эвристи-ческого анализатора позволяет обна-ружить новые, ранее неизвестные виру-сы и модификации известных.