Слайд 1Личная безопасность и

защита беспроводных сетей

Лекция 23

Слайд 2Объекты изучения безопасности

Имущество

Угрозы

Риски

Уязвимость

Реакция

Меры защиты

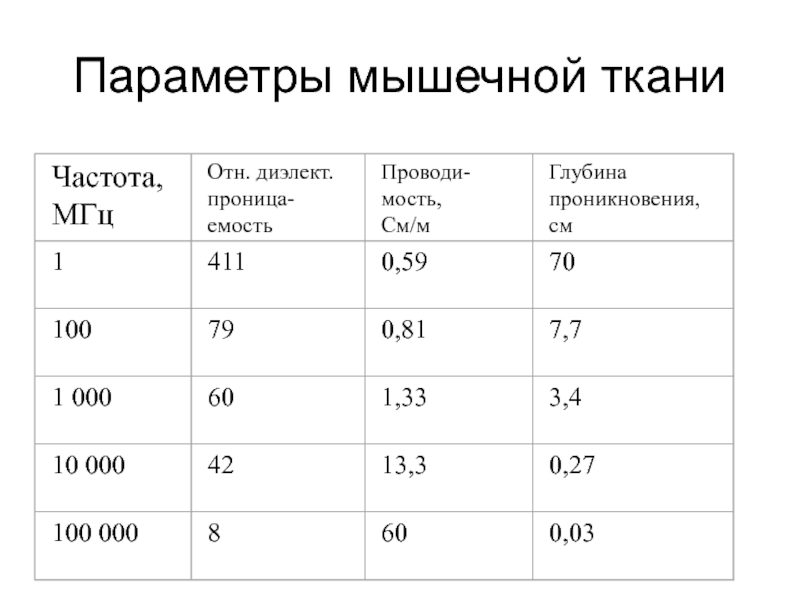

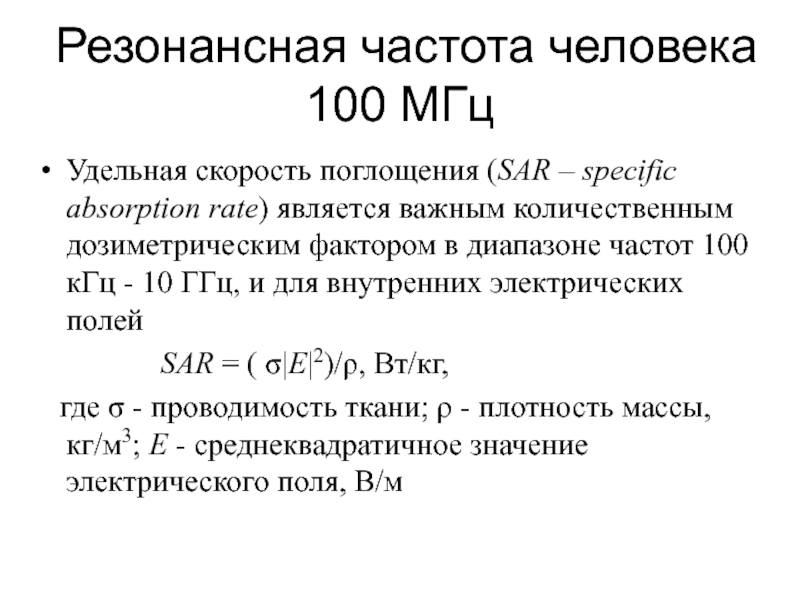

Слайд 6Резонансная частота человека 100 МГц

Удельная скорость поглощения (SAR – specific

absorption rate) является важным количественным дозиметрическим фактором в диапазоне частот

100 кГц - 10 ГГц, и для внутренних электрических полей

SAR = ( σ|E|2)/ρ, Вт/кг,

где σ - проводимость ткани; ρ - плотность массы, кг/м3; E - среднеквадратичное значение электрического поля, В/м

Слайд 7Предел для сотовых

Для сотовых телефонов стандарт безопасности США предусматривает ограничение

на пиковое, усредненное по пространству значение SAR – не более

1,6 Вт/кг, усредненное по любому образцу 1г ткани в форме куба

В Европе предел установлен в 2 Вт/кг, усредненных по 10 г непрерывного образца ткани

Слайд 8Наши нормы

Для частот 30-300 МГц предельная напряженность электрического поля 80

В/м

Для частот свыше 300 МГц предельно допустимая мощность излучения 10

мкВт/см2

Слайд 9Простейшие оценки показывают

Телефон (900 МГц) с мощностью излучения около 1

Вт способен создать в области височной кости плотность мощности в

10-100 раз большую, чем предельно допустимые значения

Слайд 10Исследования по GSM

20 добровольцев 6 дней в неделю по 2

часа в день использовали стандартный сотовый телефон

Результат – снижение тиреотропного

гормона, отвечающего за работу щитовидной железы

Возможные последствия – прорежение волос; сухая, одуловатая кожа; хриплый голос

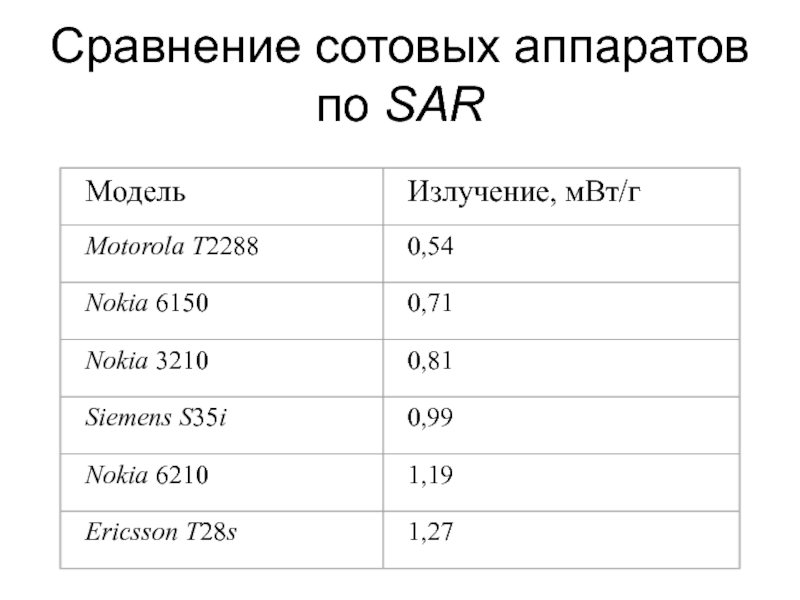

Слайд 12Сравнение сотовых аппаратов по SAR

Слайд 13Механизмы

контроля доступа

Авторизация ресурсов

Идентификация пользователей

Аутентификация пользователя

Контроль регистрации

Контроль использования ресурсов

Управление парольной

информацией

Протоколирование и аудит

Контроль целостности ПО и данных

Слайд 14По словарю

Идентификация – отождествление, установление совпадения чего-либо с чем-либо

Аутентификация –

установление подлинности, опознавание, отождествление; проверка прав доступа

Слайд 15Дактилоскопия

В 1892 году Фрэнсис Гальтон опубликовал книгу «Отпечатки пальцев»

Им

выделялись 4 основные группы рисунков отпечатков пальцев (без треугольников, треугольник

слева, треугольник справа и несколько элементов – дуги и завихрения)

Слайд 16Отпечатки пальцев помогают

Здесь изображен один и тот же человек,

но возраст, прическа и борода создают впечатление, что это два

разных лица

Их идентичность выдают отпечатки пальца

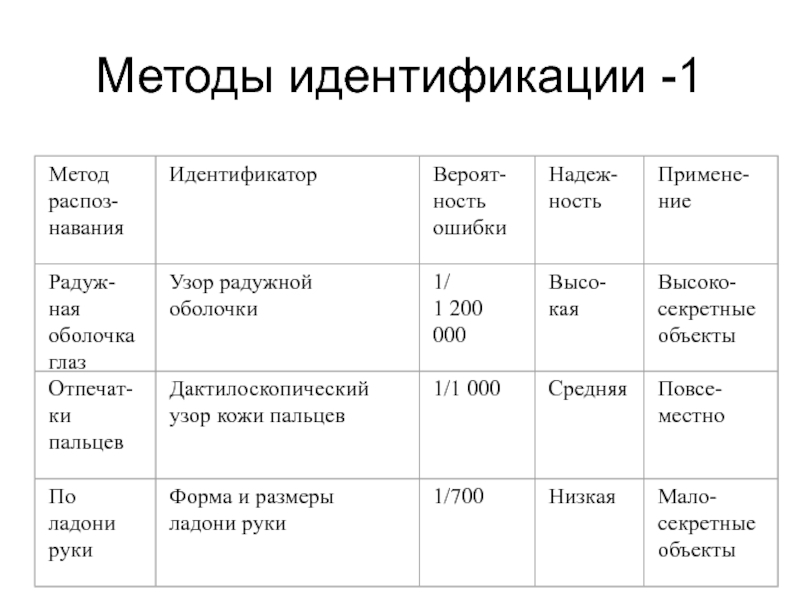

Слайд 17Глаз - идентификатор

Первый подход основан на идентификации рисунка радужной оболочки

глаз

Вторая технология использует метод сканирования глазного дна – сетчатки глаза,

и базируется на уникальности углового распределения кровеносных сосудов для каждого человека

Слайд 18Преимущества идентификации по оболочке

Радужная оболочка – это тонкая мембрана внутри

глазного яблока, имеет чрезвычайно сложный и уникальный для каждого человека

рисунок

Рисунок радужной оболочки при идентификации различен даже у близнецов

Слайд 21Угрозы на информационном уровне – перехват информации

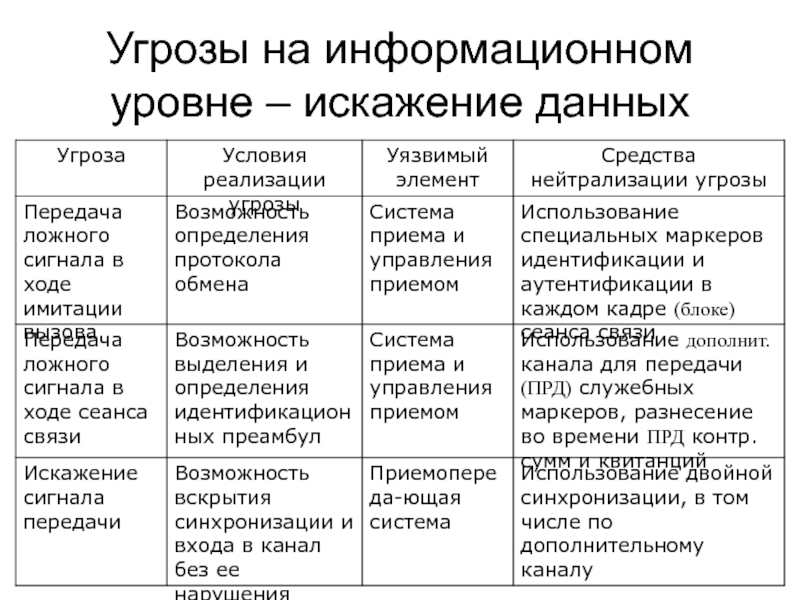

Слайд 22Угрозы на информационном уровне – искажение данных

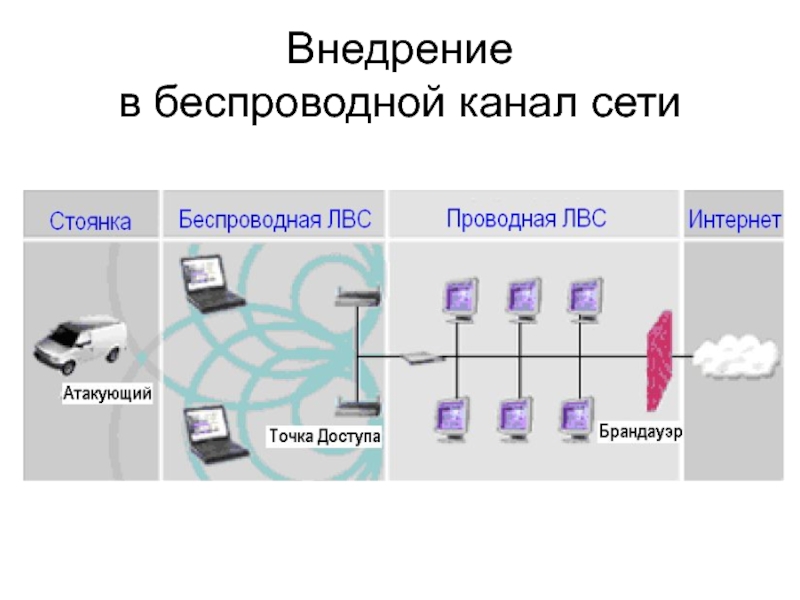

Слайд 23Внедрение

в беспроводной канал сети

Слайд 24Два механизма защиты

В БЛС стандарта 802.11 первоначально были реализованы 2

основных механизма защиты

На канальном уровне ИОС (MAC) обеспечивался контроль доступа,

а для шифрования использовался стандарт WEP (wired equivalent privacy – безопасность, эквивалентная проводным сетям)

Слайд 25Немного разрядов

В основе 64-разрядного WEP лежит шифрование данных с помощью

алгоритма RSA RC4 с 40-разрядным разделяемым ключом

Двадцать четыре разряда отводятся

под вектор инициализации (IV – initialization vector)

Слайд 26Только по списку

Когда работает WEP, он защищает только пакет данных,

а не заголовки физического уровня – их должны просматривать все

абоненты сети

Для контроля доступа каждый абонент имеет свой идентификатор SSID (service set identifier), а сервер хранит список (ACL – access control list) разрешенных MAC- адресов, обеспечивая доступ только тем абонентам, чьи адреса входят в этот список

Слайд 29Постоянная работа

Серьезная работа ведется над созданием стандарта 802.11i , предусматривающего

применение иного протокола шифрования AES (advanced encryption standard = усовершенствованный

стандарт шифрования) на основе 128-разрядных ключей и динамическое изменение ключей