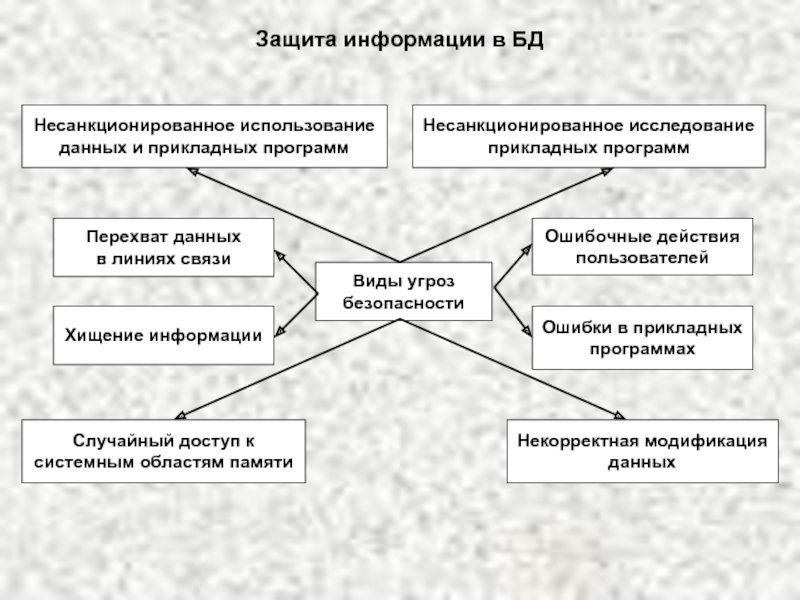

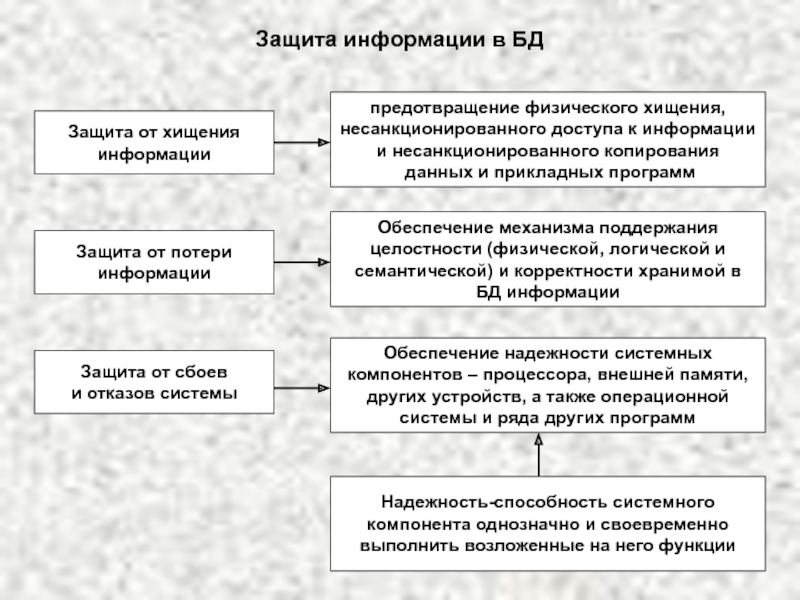

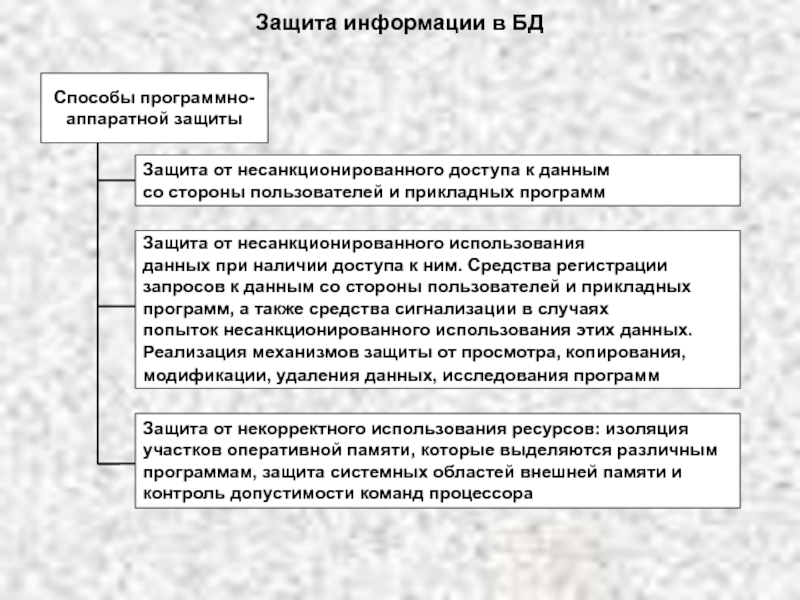

данным

со стороны пользователей и прикладных программ

Защита от несанкционированного

использования

данных при наличии доступа к ним. Средства регистрации

запросов к данным со стороны пользователей и прикладных

программ, а также средства сигнализации в случаях

попыток несанкционированного использования этих данных.

Реализация механизмов защиты от просмотра, копирования,

модификации, удаления данных, исследования программ

Защита от некорректного использования ресурсов: изоляция

участков оперативной памяти, которые выделяются различным

программам, защита системных областей внешней памяти и

контроль допустимости команд процессора