Слайд 2Методы доступа к сети

Методы доступа разрабатываются для того чтобы

упорядочить движение пакетов по сети и чтобы каждый из них

смог достичь своего пункта назначения как можно быстрее.

Существует несколько различных методов доступа, соответствующих разным архитектурам и топологиям сети:

CSMA/CD;

CSMA/CA;

Передача маркера (эстафетный доступ);

Приоритеты запросов.

Слайд 4Метод CSMA/CD

В настоящее время самый распространенный метод управления доступом

в локальной сети – это CSMA/CD (Carrier Sense Multiple Access

with Collision Detection – множественный доступ с контролем носителя и обнаружением конфликтов).

Распространенность метода CSMA/CD в значительной степени обусловлена тем, что он используется в наиболее распространенной в настоящее время архитектуре Ethernet.

Контроль носителя. Когда компьютер собирается передать данные в сеть методом CSMA/CD, он должен сначала проверить, передает ли в это время по этому же кабелю свои данные другой компьютер. Другими словами проверить состояние носителя:занят ли он передачей других данных.

Слайд 5Метод CSMA/CD

Множественный доступ.

Это означает, что несколько компьютеров могут начать передачу

данных в сеть одновременно.

Обнаружение конфликтов(коллизий).

Это главная задача метода CSMA/CD. Когда

компьютер готов передавать, он проверяет состояние носителя. Если кабель занят, компьютер не посылает сигналы. Если же компьютер не слышит в кабеле чужих сигналов, он начинает передавать.

Однако может случиться, что кабель прослушивают два компьютера и, не обнаружив сигналов, начинают передавать оба одновременно. Такое явление называется конфликтом сигналов.

Слайд 6Метод CSMA/CD

Когда в сетевом кабеле сигналы конфликтуют, пакеты данных разрушаются.

Однако еще не все потеряно. В методе CSMA/CD компьютеры ждут

на протяжении случайного периода времени и посылают эти же сигналы повторно.

Вероятность конфликтов невелика, так как они происходят, только если совпадают начала пакетов, т.е. весьма короткие отрезки времени. Поскольку сигналы передаються с высокой скоростью (в Ethernet – 10 или 100 Мбит/с), производительность остается высокой.

Слайд 7Метод CSMA/CD

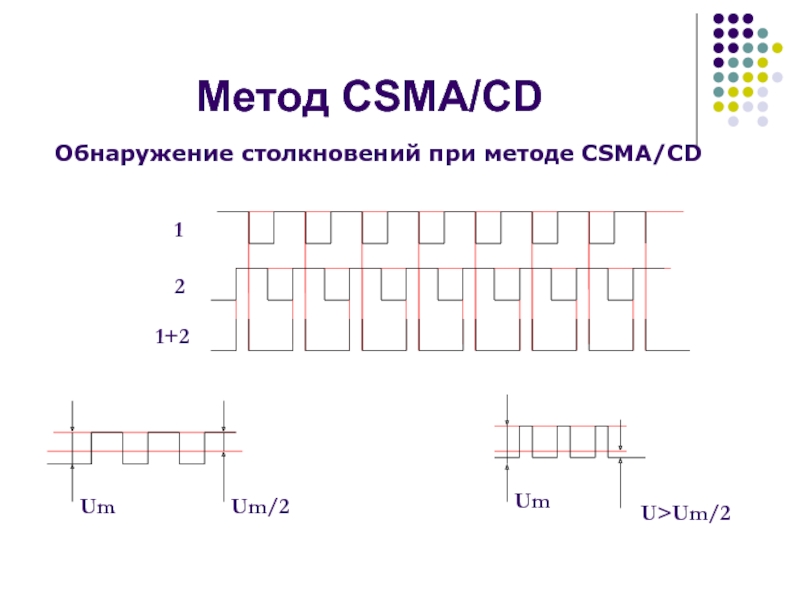

Обнаружение столкновений при методе CSMA/CD

Um

2

1

Um/2

1+2

Um

U>Um/2

Слайд 8Метод CSMA/CA

Название метода расшифруется как Carrier Sense Multiple Access with

Collision Avoidance (множественный доступ с контролем носителя и предотвращением конфликтов).

По

сравнению с предыдущим методом заменено лишь одно слово – “обнаружения(конфликтов)” на “предотвращения”

Слайд 9Метод CSMA/CA

Первый шаг при попытке пакета не чем ни отличается

от метода CSMA/CD.

Однако CSMA/CA – более “недоверчивый” метод. Если компьютер

не находит в кабеле других сигналов, он не делает вывод, что путь свободен и можно отправлять свои данные.

Вместо этого он сначала посылает сигнал запроса на передачу - RTS (Request to Send).

Этим он объявляет другим, что он намерен начать передачу данных.

Если другой компьютер сделает то же самое в тот же момент времени, то произойдет конфликт сигналов RTS, а не пакетов.

Таким образом, пакеты данных никогда не смогут конфликтовать. Это и называется предотвращением конфликтов.

Слайд 10Метод CSMA/CA

Однако производительность данного метода ниже из-за того, что дополнительно

к данным приходиться посылать пакеты RTS, подавляющие большинство которых не

нужны.

Фактически количество поступающих на кабель сигналов почти удваивается.

Отличие этого метода в том что он работает вообще без конфликтов сигналов.

Сигнал, называемый маркером, передается по сети от одного компьютера к другому, пока не достигнет компьютера, который хочет начать передачу данных.

Чаще всего этот метод используется в кольцевой топологии, однако ничто не мешает передавать маркер и в шинной.

Слайд 11Передача маркера

Когда маркер попадает в компьютер , готовый передавать данные,

этот компьютер захватывает управление маркером.

Он добавляет данные к сигналу маркера

и передает его обратно в сеть. В пакете данных содержится адрес назначения пакета. Когда проходит по сети, компьютеры, адреса которых не совпадают с адресом назначения, передают его дальше.

Когда маркер и пакет достигают компьютера, адреса которого указан в заголовке, сетевой адаптер компьютера копирует данные, добавляет в маркер подтверждение об успешном приеме и передает маркер дальше по кругу.

Компьютер, передавший эти данные, получает маркер с подтверждением, после чего или передает с ним еще один пакет, или освобождает маркер, т.е. передает дальше с отметкой, что он свободен.

В некоторых архитектурах с передачей маркера, например в FDDI (Fiber Distributed Data Interface), по сети могут циркулировать несколько маркеров одновременно.

Слайд 12Приоритеты запросов

Метод доступа “Приоритеты запросов” был разработан компанией Hewlett Packard

для локальной сетевой архитектуры 100VG-AnyLAN.

В данном методе используются многопортовые повторители

(концентраторы), выполняющих карусельный обзор подключенных узлов для обнаружения запросов на передачу.

В сетях, использующих такой метод доступа используется древовидная топология, аналогичная звездообразной.

Определенным типам данных присвоен приоритет, в результате чего, концентратор обработает их в первую очередь, если несколько запросов поступило одновременно.

Слайд 13Приоритеты запросов

Данный метод более эффективен, чем CSMA/CD, потому что в

нем используются пары кабелей

(4 провода каждому компьютеру), по которым

можно как передавать так и принимать сигналы одновременно.

Сигналы попадают только в компьютеры, подключенные к одному концентратору. Концентраторы сообщаются друг с другом. Каждый концентратор работает только с подключенными к нему узлами и ничего не знает об остальных узлах, подключенных к другим концентраторам.

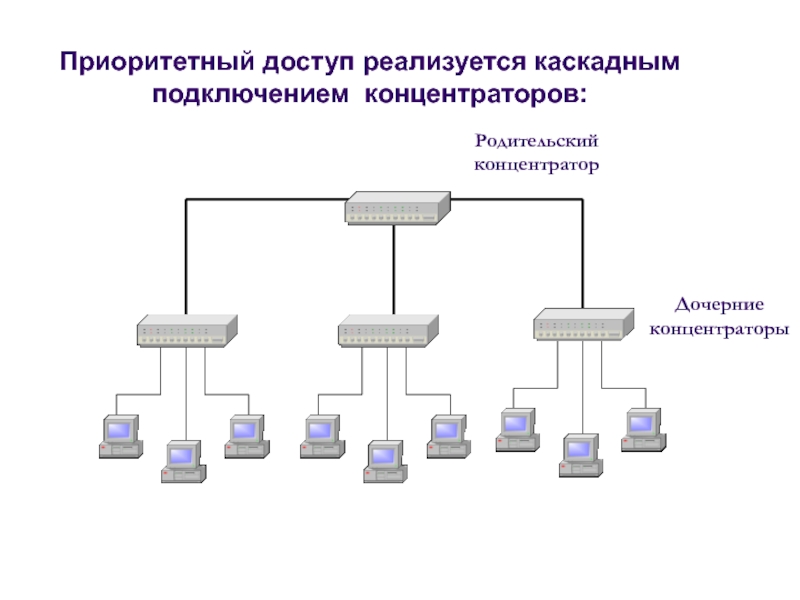

Слайд 14Приоритетный доступ реализуется каскадным подключением концентраторов:

Дочерние концентраторы

Родительский концентратор

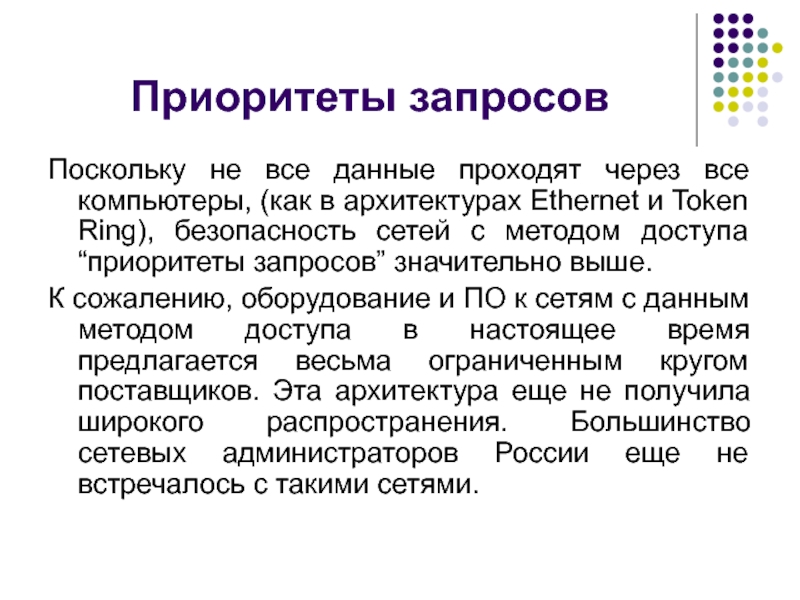

Слайд 15Приоритеты запросов

Поскольку не все данные проходят через все компьютеры, (как

в архитектурах Ethernet и Token Ring), безопасность сетей с методом

доступа “приоритеты запросов” значительно выше.

К сожалению, оборудование и ПО к сетям с данным методом доступа в настоящее время предлагается весьма ограниченным кругом поставщиков. Эта архитектура еще не получила широкого распространения. Большинство сетевых администраторов России еще не встречалось с такими сетями.

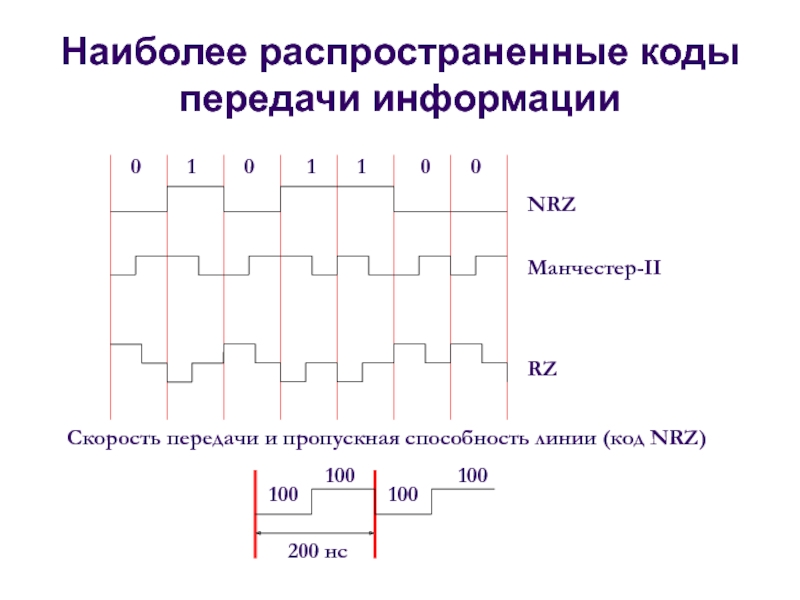

Слайд 16Наиболее распространенные коды передачи информации

0

1

1

1

0

0

0

NRZ

RZ

Манчестер-II

Скорость передачи и пропускная способность линии

(код NRZ)

200 нс

100

100

100

100

Слайд 17Наиболее распространенные коды передачи информации

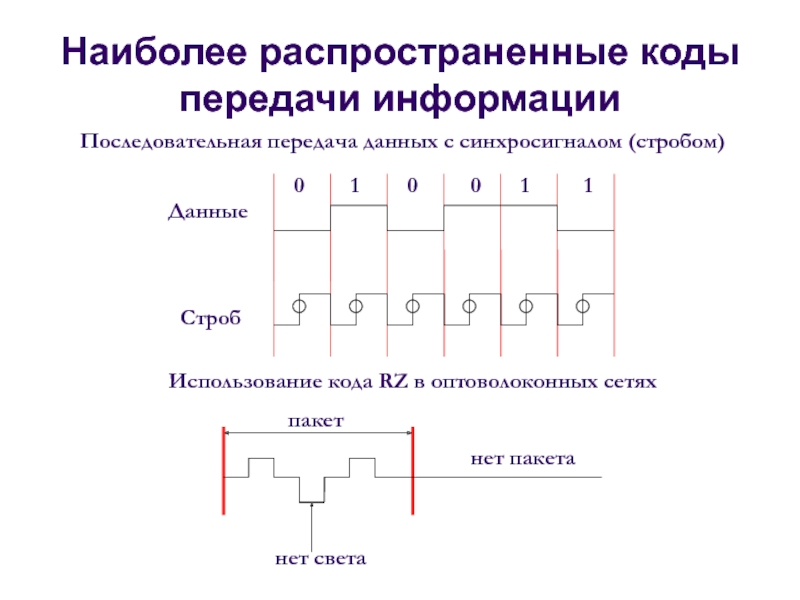

Последовательная передача данных с синхросигналом (стробом)

0

1

0

1

0

1

Данные

Строб

нет

света

Использование кода RZ в оптоволоконных сетях

пакет

нет пакета

Слайд 18Наиболее распространенные коды передачи информации

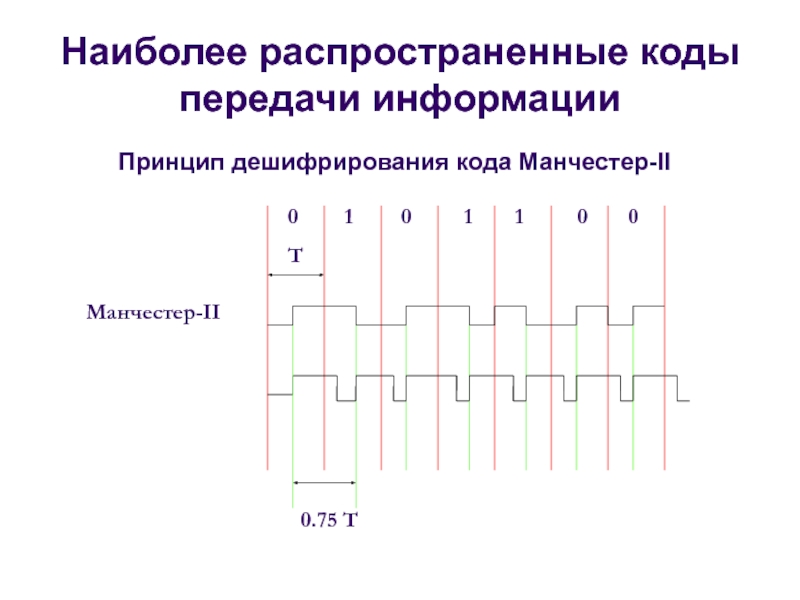

Принцип дешифрирования кода Манчестер-II

0

1

1

1

0

0

0

Манчестер-II

T

0.75 T

Слайд 19Наиболее распространенные коды передачи информации

Определение занятости сети при использовании

кода

NRZ

пассивное состояние

пассивное состояние

стартовый бит

передача

“Сеть занята”

нет передачи (сеть свободна)

1Кбит-стандартный пакет

Передача

(сеть

свободна)