Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Содержание

- 1. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

- 2. В БОЛЕЕ УЗКОМ СМЫСЛЕ: «защищенность информации и

- 3. РД Гостехкомиссии РФ «Защита от НСД к

- 4. ОПРЕДЕЛЕНИЕ ЦЕЛЕЙ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИТрактовка проблем, связанных

- 5. ОСНОВНЫЕ АСПЕКТЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИ

- 6. ОСНОВНЫЕ АСПЕКТЫ БЕЗОПАСНОСТИ ИНФОРМАЦИИДОСТУПНОСТЬ: возможность получить

- 7. Базовые терминыУгрозы (Threts): потенциально возможные события, действия

- 8. Базовые терминыВторжение (instrusion): процесс несанкционированного проникновения в

- 9. ИЗМЕНЕНИЯ В ИНФОРМАЦИОННОЙ СРЕДЕИнтенсивное развитие автоматизированных информационных

- 10. ИЗМЕНЕНИЯ В ИНФОРМАЦИОННОЙ СРЕДЕУсиление зависимости безопасности государства,

- 11. Развитие проблематики компьютерной безопасности: 60-70-е годыПредпосылки

- 12. Развитие проблематики компьютерной безопасности: 60-70-е годыОсновное

- 13. Развитие проблематики компьютерной безопасности: 60-70-е годыОбщий

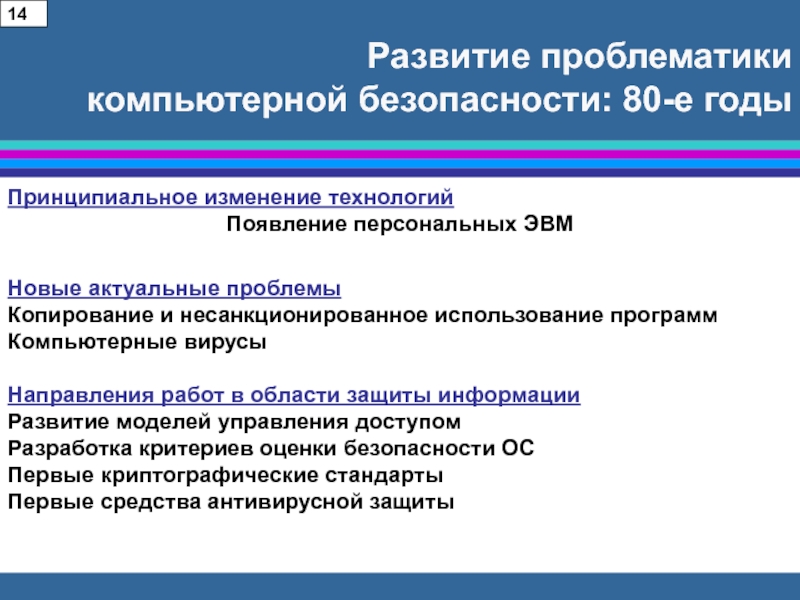

- 14. Развитие проблематики компьютерной безопасности: 80-е годыПринципиальное

- 15. Развитие проблематики компьютерной безопасности: 80-е годыОбщие

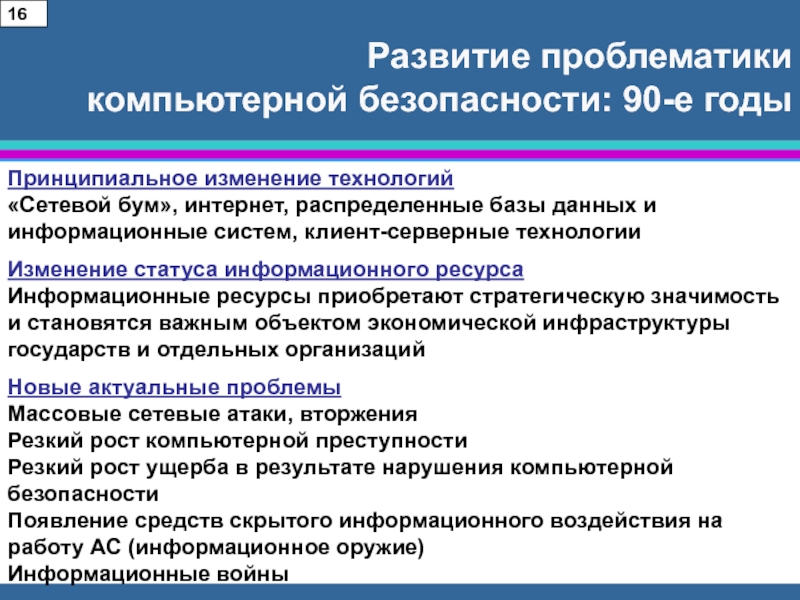

- 16. Развитие проблематики компьютерной безопасности: 90-е годыПринципиальное

- 17. Исследование защищенности сетей МО США (1998)17

- 18. 1980198519901995Low20001Рост угроз Подбор паролейВирусыПеребор паролейИспользование известных уязвимостейЗапрет

- 19. ВИДЫ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИАСПЕКТЫ НАПРАВЛЕННОСТИ: конфиденциальность,

- 20. Угрозы: ТОР 1020Ernst & Young, отчет GISS 2004

- 21. МОТИВЫ ПРЕДНАМЕРЕННЫХ УГРОЗДанные исследований Computer Security Institute и ФБР 21

- 22. КОМПЬЮТЕРНАЯ ПРЕСТУПНОСТЬ В РОССИИ22ОБЩАЯ СТАТИСТИКА ЗАФИКСИРОВАННЫХ

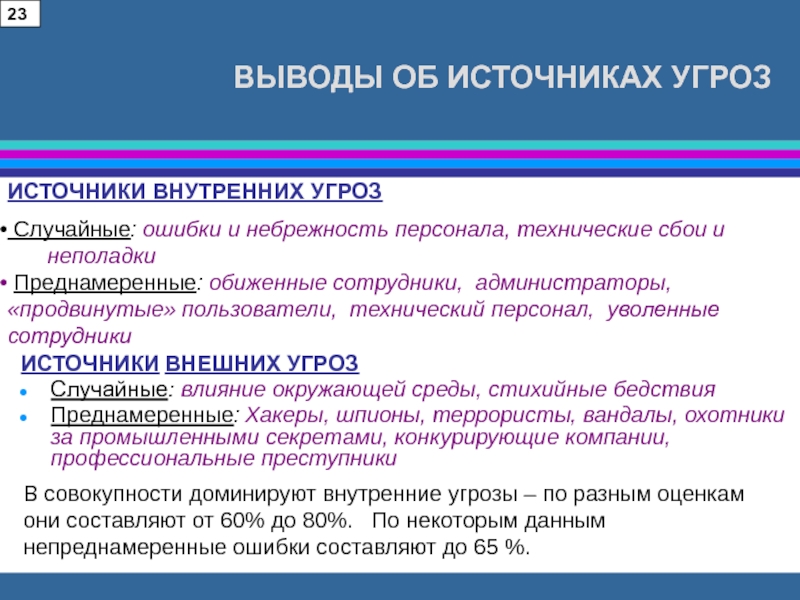

- 23. ВЫВОДЫ ОБ ИСТОЧНИКАХ УГРОЗИСТОЧНИКИ ВНЕШНИХ УГРОЗ Случайные:

- 24. Развитие проблематики компьютерной безопасности: 90-е годыНаправления

- 25. Развитие проблематики компьютерной безопасности: 90-е годыОбщие

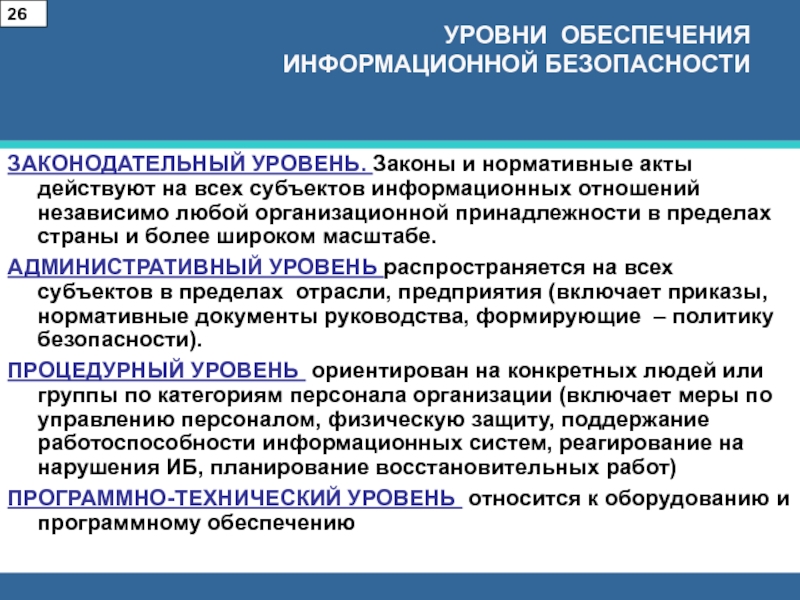

- 26. ЗАКОНОДАТЕЛЬНЫЙ УРОВЕНЬ. Законы и нормативные акты действуют

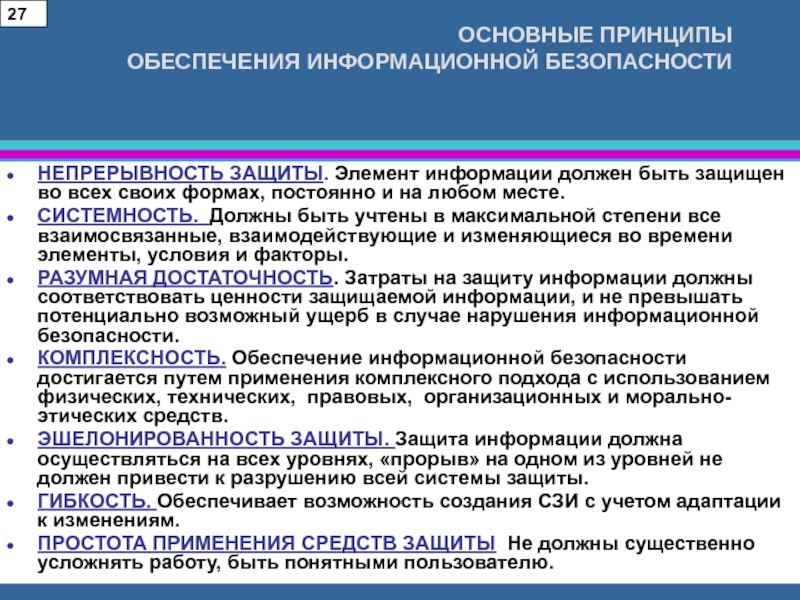

- 27. ОСНОВНЫЕ ПРИНЦИПЫ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- 28. Развитие проблематики компьютерной безопасности: XXI векОсобенности

- 29. Развитие проблематики компьютерной безопасности: XXI векРазнообразие

- 30. Развитие проблематики компьютерной безопасности: XXI век

- 31. Развитие проблематики компьютерной безопасности: XXI век

- 32. Развитие проблематики компьютерной безопасности: XXI век

- 33. Развитие проблематики компьютерной безопасности: XXI векЭкономические

- 34. Актуальные практические аспекты защиты информации в ИТ-системах

- 35. Актуальные практические аспекты защиты информации в ИТ-системах

- 36. Актуальные практические аспекты защиты информации в ИТ-системах

- 37. Актуальные практические аспекты защиты информации в ИТ-системах

- 38. Актуальные практические аспекты защиты информации в ИТ-системах

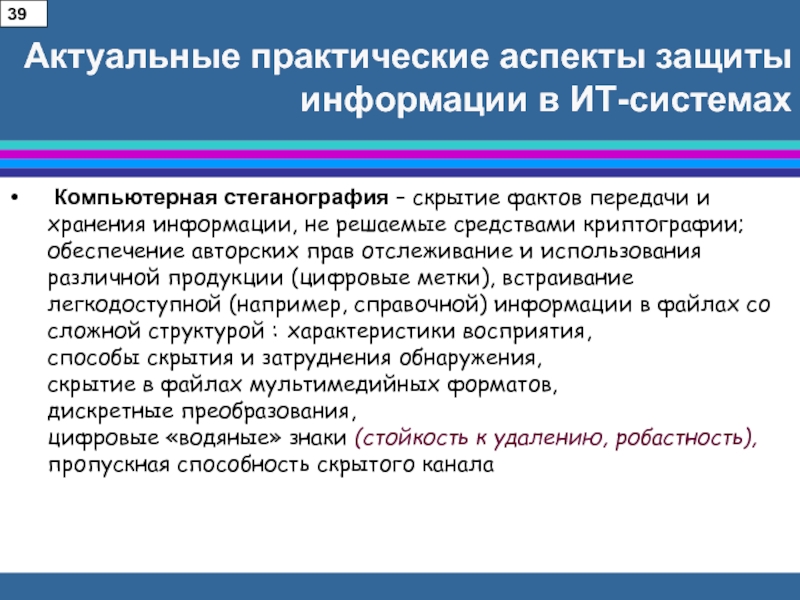

- 39. Актуальные практические аспекты защиты информации в ИТ-системах

- 40. Актуальные практические аспекты защиты информации в ИТ-системах

- 41. Актуальные практические аспекты защиты информации в ИТ-системах

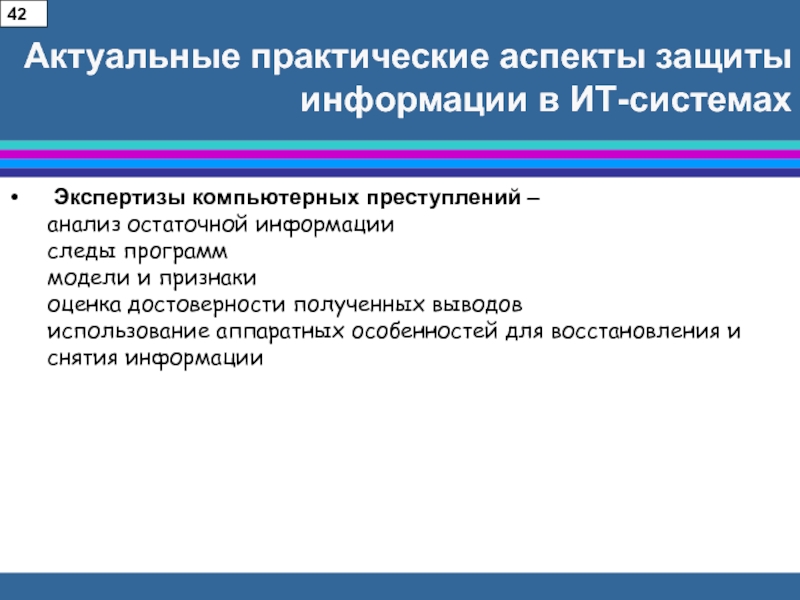

- 42. Актуальные практические аспекты защиты информации в ИТ-системах

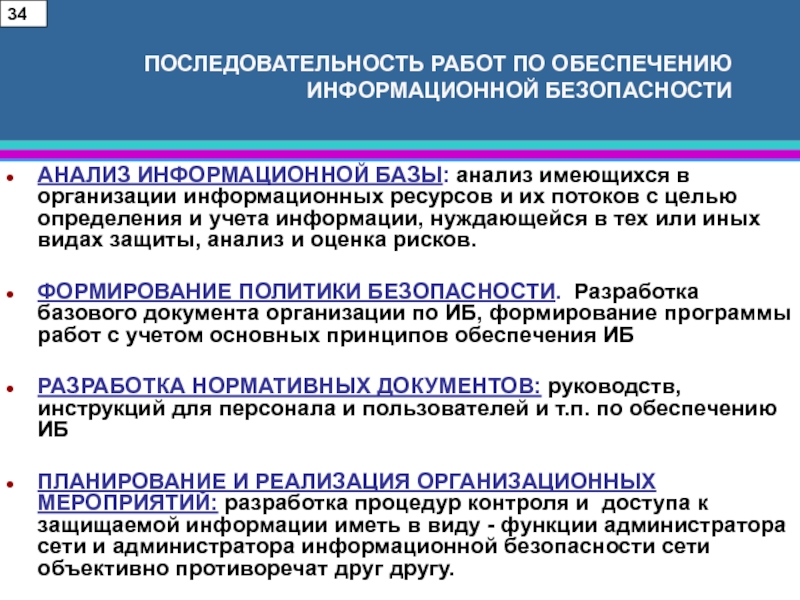

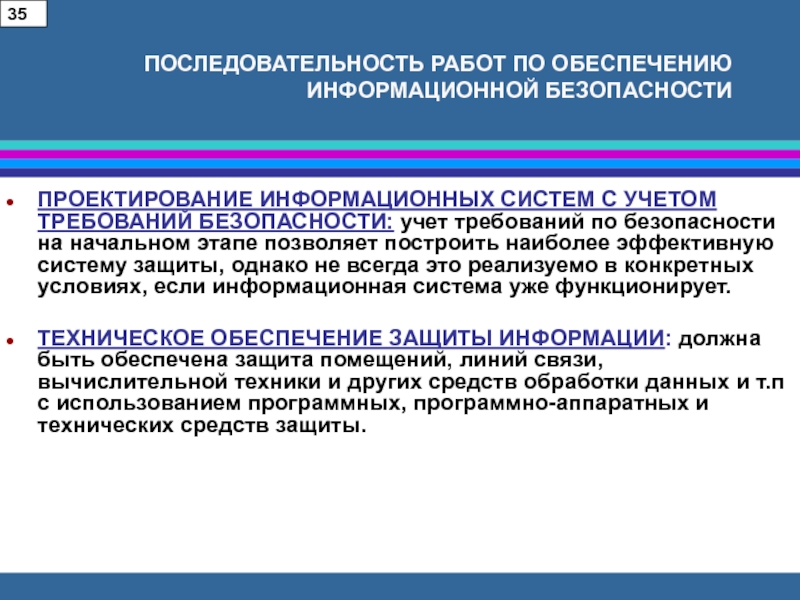

- 43. ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИАНАЛИЗ ИНФОРМАЦИОННОЙ

- 44. ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИПРОЕКТИРОВАНИЕ ИНФОРМАЦИОННЫХ

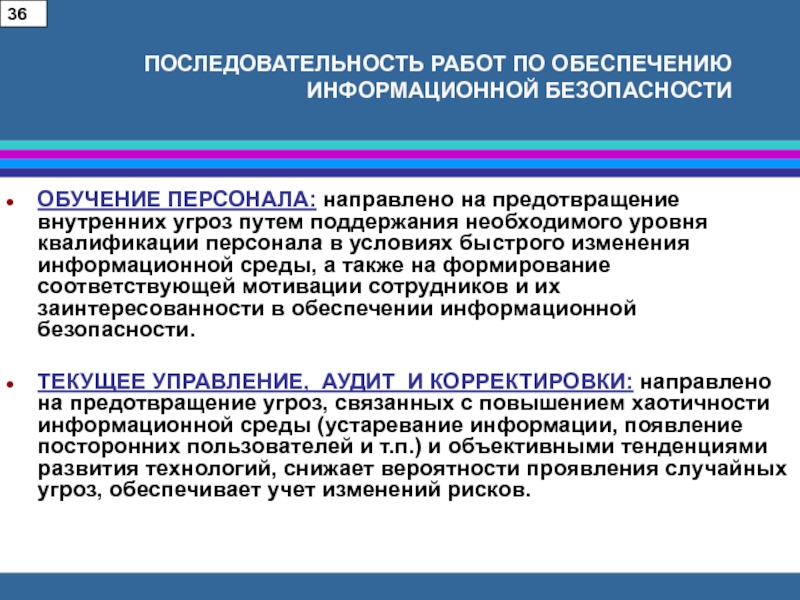

- 45. ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИОБУЧЕНИЕ ПЕРСОНАЛА:

- 46. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ:

ОСНОВНЫЕ АСПЕКТЫ, СОВРЕМЕННОЕ СОСТОЯНИЕ

Пестунова Тамара Михайловна

кандидат технических наук,

доцент

Слайд 2В БОЛЕЕ УЗКОМ СМЫСЛЕ: «защищенность информации и поддерживающей инфраструктуры от

случайных или преднамеренных воздействий искусственного или естественного характера, которые могут

нанести неприемлемый ущерб субъектам информационных отношений и поддерживающей инфраструктуре» - не учитываются гуманитарные и психологические аспекты ИБ.ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ -

общее понятие

ДОКТРИНА ИБ РФ: «состояние защищенности национальных интересов в информационной сфере, определяемых совокупностью сбалансированных интересов личности, общества, государства»

2

Слайд 3РД Гостехкомиссии РФ «Защита от НСД к информации. Термины и

определения» : состояние защищенности информации, обрабатываемой средствами ВТ или АС,

от внутренних или внешних угроз: от нежелательного ее разглашения, искажения, утраты или снижения степени доступности, а также от незаконного тиражирования, которые приводят к моральному или материальному ущербу владельца или пользователя информации.ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ -

общее понятие

3

Слайд 4ОПРЕДЕЛЕНИЕ ЦЕЛЕЙ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Трактовка проблем, связанных с ИБ, для разных

категорий субъектов информационных отношений МОЖЕТ СУЩЕСТВЕННО РАЗЛИЧАТЬСЯ.

Диапазон интересов:

Информационная безопасность НЕ СВОДИТСЯ ТОЛЬКО К ЗАЩИТЕ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА.

Обеспечение информационной безопасности начинается с выявления субъектов информационных отношений и их интересов, связанных с получением, обработкой, передачей, хранением и использованием информации.

Пусть лучше все сломается, чем враг узнает хоть один секретный бит.

Да нет у нас никаких секретов, лишь бы все работало!

4

Слайд 5

ОСНОВНЫЕ АСПЕКТЫ

БЕЗОПАСНОСТИ ИНФОРМАЦИИ

КОНФИДЕНЦИАЛЬНОСТЬ: предотвращение несанкционирован- ного ознакомления, раскрытия информации.

Пример: защита персональных данных, производственных секретов.

ЦЕЛОСТНОСТЬ: актуальность и непротиворечивость,

защищенность от разрушения и

несанкционированного изменения:

на физическом уровне

на логическом уровне

на содержательном уровне

Пример: защита носителей информации от поломки, защита программного обеспечения от изменений, защита содержания документа от незаконных изменений, защита от ошибок ввода данных в информационную систему, защита корректности выполнения транзакций электронного платежа

5

Слайд 6ОСНОВНЫЕ АСПЕКТЫ

БЕЗОПАСНОСТИ ИНФОРМАЦИИ

ДОСТУПНОСТЬ: возможность получить информационную услугу в требуемое

время требуемого качества Пример: защита интернет-магазина, предотвращение «зависания» автоматизированной системы

продажи билетов, обеспечение оперативного доступа к информации в системах управления критическими объектами.ПРАВА СОБСТВЕННОСТИ: защита авторских прав и прав собственности в информационной сфере.

Пример: защита электронных публикаций, защита СD от несанкционированного копирования, защита информации, связанной с интеллектуальной собственностью.

6

Слайд 7Базовые термины

Угрозы (Threts):

потенциально возможные события, действия или процессы которые

посредством воздействия на компоненты информационных систем могут привести к нанесению

ущерба.Уязвимость (vulnerability):

любая характеристика или свойство системы, использование которой может привести к реализации угрозы

7

Слайд 8Базовые термины

Вторжение (instrusion):

процесс несанкционированного проникновения в какую-либо систему –

любое проникновение нарушителя в систему, приводящее к реализации угрозы путем

использования уязвимостей (реализованная угроза)Атака (attack):

событие (момент), при котором злоумышленник проникает в систему или совершает по отношению к ней какое-либо несанкционированное действие (результат вторжения)

8

Слайд 9ИЗМЕНЕНИЯ В ИНФОРМАЦИОННОЙ СРЕДЕ

Интенсивное развитие автоматизированных информационных систем и объединение

их в сети;

Соединение традиционных и автоматизированных технологий обработки данных;

Доступ

к работе с информационными массивами большого числа «неквалифицированных» пользователей;Развитие Интернет и рост числа внешних вторжений в компьютерные сети;

9.

Слайд 10ИЗМЕНЕНИЯ В ИНФОРМАЦИОННОЙ СРЕДЕ

Усиление зависимости безопасности государства, предприятий, общества и

личности от состояния защищенности информационных систем;

Превращение информационных массивов в

интеллектуальную собственность;Подверженность субъектов информационных отношений внешним негативным информационным воздействиям.

10.

Слайд 11Развитие проблематики

компьютерной безопасности: 60-70-е годы

Предпосылки возникновения проблемы.

Расширение круга

пользователей ЭВМ и вычсистем

Увеличение кол-ва и областей применения ЭВМ

Появление автоматизированных систем обработки данных

Проблема

Возникновение и рост рисков

модификации, уничтожения, хищения данных

Основное направление решения

Обеспечить безопасность данных механизмами, функционирующими по строго формальным алгоритмам (программные средства в составе ОС и СУБД)

11

Слайд 12Развитие проблематики

компьютерной безопасности: 60-70-е годы

Основное слабое звено

Механизм защиты

доступа пользователей к данным

Пути решения этой проблемы

Разработка и реализация

механизмов дифференцированного доступа к данным на основе формальных моделей (ADEPT 50, MULTICS). Дальнейшее развитие этого направления по мере выявления недостатков и новых потребностей.

12

Слайд 13Развитие проблематики

компьютерной безопасности: 60-70-е годы

Общий вывод

В 1960-х и

70-х годах основное внимание:

- на разработке методов защиты данных,

обрабатываемых на компьютере, - разработке отказоустойчивых решений в области обработки информации в АС, построенных на основе централизованных систем и терминального доступа.

Терминологически использовалось понятие

защита данных в компьютерных системах (data security)

13

Слайд 14Развитие проблематики

компьютерной безопасности: 80-е годы

Принципиальное изменение технологий

Появление персональных ЭВМ

Новые

актуальные проблемы

Копирование и несанкционированное использование программ

Компьютерные вирусы

Направления работ

в области защиты информацииРазвитие моделей управления доступом

Разработка критериев оценки безопасности ОС

Первые криптографические стандарты

Первые средства антивирусной защиты

14

Слайд 15Развитие проблематики

компьютерной безопасности: 80-е годы

Общие выводы

Сформировалось понимание защиты

информации на основе триединой модели (CIA-модель)

конфиденциальность (Confidentiality)

целостность (Integrity)

доступность (Availability)

Терминологически

для обозначения данного направления стало использоваться понятие компьютерная безопасность (computer security)

15

Слайд 16Развитие проблематики

компьютерной безопасности: 90-е годы

Принципиальное изменение технологий

«Сетевой бум», интернет,

распределенные базы данных и информационные систем, клиент-серверные технологии

Изменение статуса

информационного ресурсаИнформационные ресурсы приобретают стратегическую значимость и становятся важным объектом экономической инфраструктуры государств и отдельных организаций

Новые актуальные проблемы

Массовые сетевые атаки, вторжения

Резкий рост компьютерной преступности

Резкий рост ущерба в результате нарушения компьютерной безопасности

Появление средств скрытого информационного воздействия на работу АС (информационное оружие)

Информационные войны

16

Слайд 18

1980

1985

1990

1995

Low

2000

1

Рост угроз

Подбор паролей

Вирусы

Перебор паролей

Использование известных уязвимостей

Запрет аудита

«Троянцы», «люки» в

программах

Перехват соединения

Подмена адреса

Перехват данных

Распределенные атаки

GUI в ср-вах атаки

Stelth -

сканирование18

Атаки на web

DoS-атаки

Автомат. сканирование

Слайд 19ВИДЫ УГРОЗ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

АСПЕКТЫ НАПРАВЛЕННОСТИ: конфиденциальность, целостность, доступность, права собственности

ПРИРОДА

ПРОИСХОЖДЕНИЯ:

Случайные: отказы, сбои, ошибки, стихийные

бедствия, побочные влияния

Преднамеренные: хищение,

разрушение и модификация, создание помех, перехват, блокирование доступа, несанкционированное ознакомление и т.п. ИСТОЧНИКИ:

Люди: посторонние лица, пользователи, персонал.

Модели, алгоритмы, программы

Технологические схемы обработки

Внешняя среда

19

Слайд 22КОМПЬЮТЕРНАЯ ПРЕСТУПНОСТЬ

В РОССИИ

22

ОБЩАЯ СТАТИСТИКА ЗАФИКСИРОВАННЫХ ПРЕСТУПЛЕНИЙ 2001

год 2002 год

2003 год 2004 год3320 6049 10 920 более 13000

НАИБОЛЕЕ РАСПРОСТРАНЕННЫЕ ПРЕСТУПЛЕНИЯ связаны с несанкционированным выходом в интернет с использованием реквизитов реальных пользователей

ЦЕЛИ: Похищение денежных средств с счетов

добывание секретной и конфиденциальной информации, в т.ч. доступ к банковской и коммерческой тайне.

данные из доклада первого заместителя начальника

ГУСТМ МВД России на «ИНФОФОРУМЕ-5»

и интервью директора ФСТЭК

(«Информационная безопасность», №6, 2004)

Слайд 23ВЫВОДЫ ОБ ИСТОЧНИКАХ УГРОЗ

ИСТОЧНИКИ ВНЕШНИХ УГРОЗ

Случайные: влияние окружающей среды,

стихийные бедствия

Преднамеренные: Хакеры, шпионы, террористы, вандалы, охотники за промышленными секретами,

конкурирующие компании, профессиональные преступникиИСТОЧНИКИ ВНУТРЕННИХ УГРОЗ

Случайные: ошибки и небрежность персонала, технические сбои и неполадки

Преднамеренные: обиженные сотрудники, администраторы, «продвинутые» пользователи, технический персонал, уволенные сотрудники

В совокупности доминируют внутренние угрозы – по разным оценкам они составляют от 60% до 80%. По некоторым данным непреднамеренные ошибки составляют до 65 %.

23

Слайд 24Развитие проблематики

компьютерной безопасности: 90-е годы

Направления работ в области защиты

информации

Развитие встроенных средств защиты в промышленных программных продуктах

Обеспечение

безопасности сетевого и межсетевого взаимодействияРазвитие методов борьбы с компьютерной преступностью

Развитие криптографических средств и технологий ЭЦП

Усиление внимания к «субъективному фактору», развитие гуманитарно-правовой направленности, противодействие «инсайду»

24

Слайд 25Развитие проблематики

компьютерной безопасности: 90-е годы

Общие выводы

Развитие CIA-модели для

представления основных свойств и возможностей, гарантирующих безопасность, новые аспекты:

аутентификация (Authentication)

неотказуемость (Nonrepudation)

восстановление (Restoration)

Появление нового понятия информационная безопасность (information security)

Осознание комплексного подхода к решению задач обеспечения ИБ

Сформированы основы теории обеспечения ИБ как научного направления

Компьютерная безопасность – как научное направление на стыке Information security и Computer science

25

Слайд 26ЗАКОНОДАТЕЛЬНЫЙ УРОВЕНЬ. Законы и нормативные акты действуют на всех субъектов

информационных отношений независимо любой организационной принадлежности в пределах страны и

более широком масштабе.АДМИНИСТРАТИВНЫЙ УРОВЕНЬ распространяется на всех субъектов в пределах отрасли, предприятия (включает приказы, нормативные документы руководства, формирующие – политику безопасности).

ПРОЦЕДУРНЫЙ УРОВЕНЬ ориентирован на конкретных людей или группы по категориям персонала организации (включает меры по управлению персоналом, физическую защиту, поддержание работоспособности информационных систем, реагирование на нарушения ИБ, планирование восстановительных работ)

ПРОГРАММНО-ТЕХНИЧЕСКИЙ УРОВЕНЬ относится к оборудованию и программному обеспечению

УРОВНИ ОБЕСПЕЧЕНИЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

26

Слайд 27ОСНОВНЫЕ ПРИНЦИПЫ

ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

НЕПРЕРЫВНОСТЬ ЗАЩИТЫ. Элемент информации должен

быть защищен во всех своих формах, постоянно и на любом

месте.СИСТЕМНОСТЬ. Должны быть учтены в максимальной степени все взаимосвязанные, взаимодействующие и изменяющиеся во времени элементы, условия и факторы.

РАЗУМНАЯ ДОСТАТОЧНОСТЬ. Затраты на защиту информации должны соответствовать ценности защищаемой информации, и не превышать потенциально возможный ущерб в случае нарушения информационной безопасности.

КОМПЛЕКСНОСТЬ. Обеспечение информационной безопасности достигается путем применения комплексного подхода с использованием физических, технических, правовых, организационных и морально-этических средств.

ЭШЕЛОНИРОВАННОСТЬ ЗАЩИТЫ. Защита информации должна осуществляться на всех уровнях, «прорыв» на одном из уровней не должен привести к разрушению всей системы защиты.

ГИБКОСТЬ. Обеспечивает возможность создания СЗИ с учетом адаптации к изменениям.

ПРОСТОТА ПРИМЕНЕНИЯ СРЕДСТВ ЗАЩИТЫ Не должны существенно усложнять работу, быть понятными пользователю.

27

Слайд 28Развитие проблематики

компьютерной безопасности: XXI век

Особенности ИТ-среды и связанные с

ними проблемы безопасности

Высокая степень интеграции многочисленных ИС требует .

поиска комплексных решений в области разработки методов обеспечения ИБ с учетом особенностей ОС, многоуровневого сетевого взаимодействия, прикладных программ, сервисных приложений…

Усложнение ИТ передачи, обработки и хранения информации в сочетании с высокой доступностью – требования к надежности, устойчивости к многочисленным атакам, обеспечению высокой доступности.

Широкий спектр аппаратных платформ, развитие мобильной и беспроводной связи – расширяется спектр угроз, требуются увязка всех особенностей

28

Слайд 29Развитие проблематики

компьютерной безопасности: XXI век

Разнообразие сетевых технологий (архитектура, протоколы,

службы, сервисы) – расширение возможности организации скрытого взаимодействия с сохранением

анонимности, повышение требований к безопасности в недоверенной и агрессивной среде.Большое количество национальных и м/н организаций, координирующих и стандартизирующих ИТ-деятельность: разработка оборудования и ПО, требования КБ (протоколы взаимодействия IETF, механизмы защиты ISO, оценка защищенности IEEE/ACM)

Появление детальных и высокоразвитых стандартов: средств сетевой безопасности (~ неск. тыс. документов *rfc), оценки защищенности (ISO 15408), оргтребований к технологиям и аудиту ИБ: (ISO 17799, CoBIT и др.), компьютерному образованию (Computing Curricula 2001, Curriculum Guidelines 2004) Задачи согласования требований, адаптация к национальным стандартам, увязка соответствующих решений при интеграции

29

Слайд 30Развитие проблематики

компьютерной безопасности: XXI век

Появление детальных и высокоразвитых

стандартов в области средств безопасности м/сетевого взаимодействия (~ нескольких тысяч

документов *rfc), оценки защищенности (ISO 15408), оргтребований к технологиям и аудиту ИБ: (ISO 17799, CoBIT и др.), образованию в области компьютерных наук (Computing Curricula 2001, Curriculum Guidelines 2004)Задачи согласования требований, адаптация к национальным стандартам, увязка соответствующих решений при интеграции

Большое количество несертифицированного иностранного оборудования и ПО, применяемого в в критически важных областях экономики и сфере госуправления - риски экономической и национальной безопасности

30

Слайд 31Развитие проблематики

компьютерной безопасности: XXI век

Недостаточно высокая адежность доступного

на потребительском рынке оборудования - Задачи повышения надежности, обеспечения бесперебойной

работы АС, технологий быстрого восстановления систем.Расширение спектра свойств, характеризующих безопасность - только для протоколов более 20 свойств в документах IETF

Широкое использование развитых программных систем со встроенными средствами защиты – проблемы анализа уязвимости, конфигурирования

Развитие технологий электронного документооборота - организационные, криптографические, технологические, правовые проблемы обеспечения юридически значимого ЭД

Широкое распространение систем сокрытия электронной информации (стеганография и смежные области) – задача обеспечения стойкости к обнаружению и разработка методов извлечения

31

Слайд 32Развитие проблематики

компьютерной безопасности: XXI век

Увеличение числа и усложнение

характера угроз утечки секретнои конфиденциальной информации – риски доступа к

средствам хранения, многообразие средств воздействия с целью изменения содержанияПовышение технологического уровня и совершенствование тактики компьютерных атак - небольшой программный код, самомаскировка присутствия в системе, вирусы, сетевые черви и другие вредоносные программные агенты

Рост потребности в надежных средствах защиты (государственные, банковские системы, пластиковые карты и др.) – неразвитость рынка отечественных средств защиты на общем фоне.

Перспективы вступления России в ВТО – переход от госстандартов к техническим регламентам в сфере ИТ и ИБ.

32

Слайд 33Развитие проблематики

компьютерной безопасности: XXI век

Экономические аспекты и эффективность управления

информационными рисками - разработка и применение автоматизированных технологий контроля и

аудита информационной безопасности компьютерных систем различного назначенияРост потребности в специалистах по КБ – по официальным прогнозам потребность госструктур до 2010 года 4000-5000 в год

33

Слайд 34Актуальные практические аспекты защиты информации в ИТ-системах

Защита от

копирования - ограничить доступ несанкционированное распространение дорогого ПО.

Технология ТСРА

– (Trusted Computer protected architecture). Основные способы решения:

- нестандартное форматирование носителей

- привязка ПО к оборудованию

- электронные ключи

Программные закладки, компьютерные вирусы – противодействие средствам скрытого информационного воздействия, способным существовать и выполнять самые различные негативные функции в системы

34

Слайд 35Актуальные практические аспекты защиты информации в ИТ-системах

Анализ ПО на

наличие недокументированных возможностей (НДВ) – актуально при исследовании ПО иностранных

производителей, а также с целью обнаружения уязвимостей:- методы верификации и валидации

- анализ программного кода: декомпиляция и дизассемблирование, восстановление алгоритмов

- методы исследования программ: методы экспериментов, статический, динамический

- методы защиты кода от анализа: кодирование, упаковка и шифрование исполняемых модулей; запутывание кода; защита от конкретных отладочных механизмов

- поиск НДВ: методы спецификации функц-х свойств программ и поведения программных систем, методы извлечения спецификаций из различных программных объектов (проектная тестовая докум-ция, диаграммы, тексты программ, трассировочная документация), проверка соответствия поведения системы ее спецификации (статическая и динамическая)

35

Слайд 36Актуальные практические аспекты защиты информации в ИТ-системах

Защита в

ОС – классическая постоянно развивающаяся область

Круг проблем:

- модели и технологии разграничения доступа: разработка и обоснование моделей, дискреционный доступ, изолированная программная среда, мандатный доступ,

особенности реализации в UNIX- и Windows- системах

- идентификация и аутентификация: парольные системы, угрозы, расширения парольных схем, использование внешних носителей, биометрия, хэширование данных, оценка надежности особенности реализации в UNIX- и Windows- системах, интеграция защищенных ОС в защищенную сеть

, - построение защищенной ОС: анализ известного кода ОС и разработка общих единых подходов к построению защищенных ОС,

- разработка языка задания политик безопасности: однозначная трансляция функциональных обязанностей пользователей в конструкции политик безопасности

36

Слайд 37Актуальные практические аспекты защиты информации в ИТ-системах

Защита в

СУБД – по аналогии с ОС классическая постоянно развивающаяся область

Новые важные направления:

- Избирательное управление доступом (Fine Grained Access): избирательность ограничений вплоть до элемента данных за счет использования дополнительных предикатов

- Избирательный аудит: избирательность фиксации записей аудита определяется возможностью записать соответствующее ограничение в форме предиката.

- встраивание в СУБД механизмов шифрования на уровне столбцов таблиц

- встраивание средств управления сертификатами и личными ключами

- расширение возможностей отката транзакций

- полномасштабная реализация класической модели мандатного управления

37

Слайд 38Актуальные практические аспекты защиты информации в ИТ-системах

Защита в

сетях – доминирующая проблема в силу многообразия сетевых протоколов, не

всегда обеспечивающих безопасность взаимодействия.Основные аспекты:

- классификация атак (DoS, несанкц-ное получение повышенных полномочий в удаленных системах, прослушивание и навязывание трафика, раскрытие параметров системы, атаки в беспроводных сетях)

- протоколы аутентификации (обычные, Kerberos-подобные, нулевой разглашение и др.)

- протоколы распределения ключей (виды ключевой информации, особенности реализации)

- алгоритмы шифрования (особенности реализации в сетевых ОС)

- межсетевые экраны и технологии VPN

- защита электронной почты, Web-сайтов

- гетерогенные сети (проблемы совместимости)

38

Слайд 39Актуальные практические аспекты защиты информации в ИТ-системах

Компьютерная стеганография

– скрытие фактов передачи и хранения информации, не решаемые средствами

криптографии; обеспечение авторских прав отслеживание и использования различной продукции (цифровые метки), встраивание легкодоступной (например, справочной) информации в файлах со сложной структурой : характеристики восприятия,способы скрытия и затруднения обнаружения,

скрытие в файлах мультимедийных форматов,

дискретные преобразования,

цифровые «водяные» знаки (стойкость к удалению, робастность),

пропускная способность скрытого канала

39

Слайд 40Актуальные практические аспекты защиты информации в ИТ-системах

Беспроводные сети

и мобильная связь

Системы электронного документооборота

– создание и

функционирование федеральной системы управления цифровыми сертификатами- совместимость структуры и протоколов взаимодействия российских и зарубежных удостоверяющих центров (УЦ)

- поддержка единого стандарта цифрового сертфиката

- уточнение понятия электронного документа с учетом жизненного цикла

- разработка надежного ПО для УЦ

- разработка доверенных средств разработки, сопровождения и архивирования электронных документов

внедрение систем поддержки цифровых сертификатов в СЭД

40

Слайд 41Актуальные практические аспекты защиты информации в ИТ-системах

Электронные платежные

системы –

архитектура и технологические решения

протоколы безопасности

особенности систем

на основе пластиковых кар: виды, технологии, архитектура Электромагнитное оружие – много различных вариантов воздействия на аппаратную часть компьютерной техники и магнитные носители, изучаются классификации и практические примеры построения таких систем.

Биометрическая аутентификация

– анализ надежности, разработка быстродействующих систем

41

Слайд 42Актуальные практические аспекты защиты информации в ИТ-системах

Экспертизы компьютерных

преступлений –

анализ остаточной информации

следы программ

модели и

признаки оценка достоверности полученных выводов

использование аппаратных особенностей для восстановления и снятия информации

42

Слайд 43ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

АНАЛИЗ ИНФОРМАЦИОННОЙ БАЗЫ: анализ имеющихся

в организации информационных ресурсов и их потоков с целью определения

и учета информации, нуждающейся в тех или иных видах защиты, анализ и оценка рисков.ФОРМИРОВАНИЕ ПОЛИТИКИ БЕЗОПАСНОСТИ. Разработка базового документа организации по ИБ, формирование программы работ с учетом основных принципов обеспечения ИБ

РАЗРАБОТКА НОРМАТИВНЫХ ДОКУМЕНТОВ: руководств, инструкций для персонала и пользователей и т.п. по обеспечению ИБ

ПЛАНИРОВАНИЕ И РЕАЛИЗАЦИЯ ОРГАНИЗАЦИОННЫХ МЕРОПРИЯТИЙ: разработка процедур контроля и доступа к защищаемой информации иметь в виду - функции администратора сети и администратора информационной безопасности сети объективно противоречат друг другу.

34

Слайд 44ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ПРОЕКТИРОВАНИЕ ИНФОРМАЦИОННЫХ СИСТЕМ С УЧЕТОМ

ТРЕБОВАНИЙ БЕЗОПАСНОСТИ: учет требований по безопасности на начальном этапе позволяет

построить наиболее эффективную систему защиты, однако не всегда это реализуемо в конкретных условиях, если информационная система уже функционирует.ТЕХНИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ЗАЩИТЫ ИНФОРМАЦИИ: должна быть обеспечена защита помещений, линий связи, вычислительной техники и других средств обработки данных и т.п с использованием программных, программно-аппаратных и технических средств защиты.

35

Слайд 45ПОСЛЕДОВАТЕЛЬНОСТЬ РАБОТ ПО ОБЕСПЕЧЕНИЮ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

ОБУЧЕНИЕ ПЕРСОНАЛА: направлено на предотвращение

внутренних угроз путем поддержания необходимого уровня квалификации персонала в условиях

быстрого изменения информационной среды, а также на формирование соответствующей мотивации сотрудников и их заинтересованности в обеспечении информационной безопасности.ТЕКУЩЕЕ УПРАВЛЕНИЕ, АУДИТ И КОРРЕКТИРОВКИ: направлено на предотвращение угроз, связанных с повышением хаотичности информационной среды (устаревание информации, появление посторонних пользователей и т.п.) и объективными тенденциями развития технологий, снижает вероятности проявления случайных угроз, обеспечивает учет изменений рисков.

36