Слайд 1Лекция № 6

Компьютерные сети

Слайд 2План лекции

6.1. Компьютерные сети

6.2. Сети ЭВМ

6.3. Классификация компьютерных сетей

6.3.1. Классификация

компьютерных сетей по масштабу

6.3.2. Классификация компьютерных сетей по способу организации

6.3.3.

Классификация компьютерных сетей по конфигурации

6.3.3.1. Звездообразная конфигурация

6.3.3.2. Кольцевая конфигурация

6.3.3.3. Шинная конфигурация

6.3.3.4. Комбинированные сети

6.3.4. Классификация компьютерных сетей. Выводы.

6.4. Назначение компьютерных сетей

6.4.1. Основные понятия компьютерных сетей

6.4.2. Архитектура компьютерных сетей

6.4.3. Протоколы

6.4.4. LAN и WAN протоколы связи

6.4.5. Сетевые мосты

6.5. Сетевые службы

6.5.1. Модель взаимодействия отрытых систем

6.5.2. Особенности виртуальных соединений

Слайд 36.1. Компьютерные сети

Компьютерная сеть - физическое соединение двух или более

компьютеров.

Для создания компьютерных сетей необходимо

сетевое оборудование - специальное

аппаратное обеспечение

сетевые программы - специальное программное обеспечение.

Простейшее соединение двух компьютеров для обмена данными называется прямым соединением.

Для персональных компьютеров сетевое оборудование интегрировано в состав материнской платы а сетевые программы входят в состав операционной системы

Слайд 46.2. Сети ЭВМ

Сетью ЭВМ или вычислительной сетью (ВС) принято называть совокупность

взаимодействующих станций, организованных на базе ЭВМ (в том числе и ПЭВМ), называемых

узлами сети (УС).

Узлы сети (УС) взаимодействуют между собой посредством каналов передачи данных (КПД), образующих среду передачи данных (СПД).

Каждый узел сети может осуществлять обработку информации в автономном режиме и обмениваться информационными сообщениями с другими узлами сети.

Слайд 56.3. Классификация компьютерных сетей

Классификацию сетей осуществляют по следующим критериям:

1) по масштабу

— локальные и глобальные;

2) по способу организации — централизованные и

децентрализованные;

3) по конфигурации (топологии) — звездообразные, кольцевые, шинные, смешанные.

Слайд 66.3.1. Классификация компьютерных сетей по масштабу

Локальные ВС (ЛВС) —узлы сети располагаются

на небольших расстояниях друг от друга (в одном помещении, в различных

помещениях одного и того же здания, в различных зданиях, расположенных на одной и той же территории).

Глобальные ВС (ГВС) – узлы сети расположены на значительных расстояниях друг от друга (в различных частях крупного города, в удаленных друг от друга населенных пунктах, в различных регионах страны, в различных странах).

Слайд 76.3.2. Классификация компьютерных сетей по способу организации

Централизованные ВС — сети, в

которых предусмотрен главный узел, через который осуществляются все обмены информацией и который

осуществляет управление всеми процессами взаимодействия узлов.

Децентрализованные ВС — сети с относительно равноправными узлами, управление доступом к каналам передачи данных в этих сетях распределено между узлами.

Слайд 86.3.3. Классификация компьютерных сетей по конфигурации

Различают четыре разновидности конфигурации компьютерных

сетей:

звездообразную,

кольцевую,

шинную

комбинированную

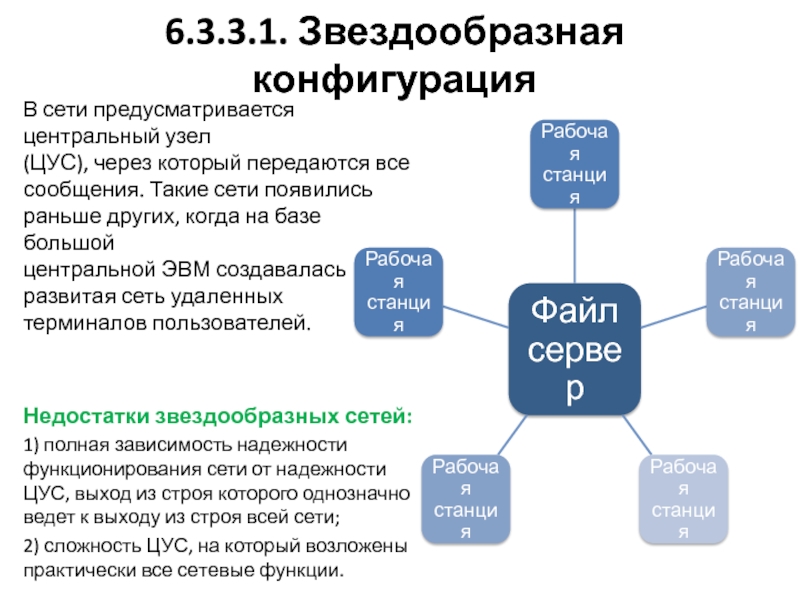

Слайд 96.3.3.1. Звездообразная конфигурация

В сети предусматривается центральный узел (ЦУС), через который передаются все

сообщения. Такие сети появились раньше других, когда на базе большой

центральной ЭВМ создавалась развитая сеть удаленных терминалов пользователей.

Недостатки звездообразных сетей:

1) полная зависимость надежности функционирования сети от надежности ЦУС, выход из строя которого однозначно ведет к выходу из строя всей сети;

2) сложность ЦУС, на который возложены практически все сетевые функции.

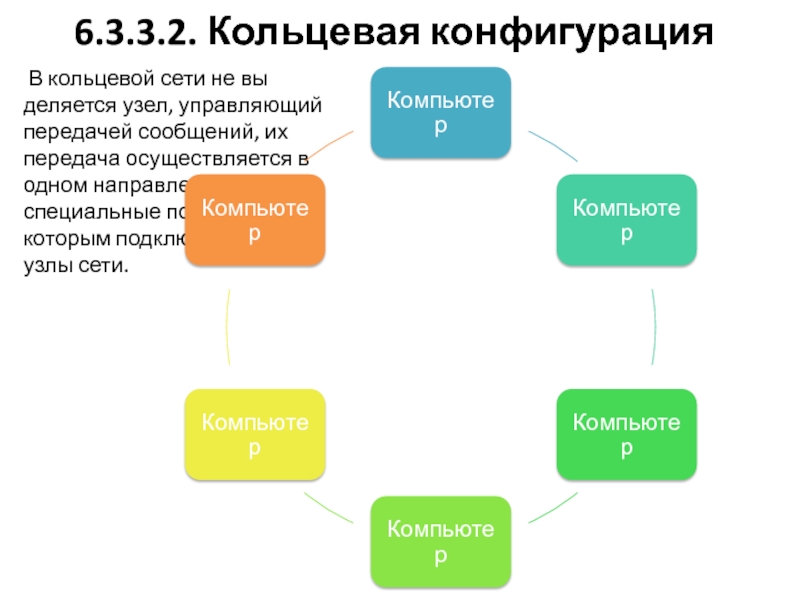

Слайд 106.3.3.2. Кольцевая конфигурация

В кольцевой сети не выделяется узел, управляющий передачей

сообщений, их передача осуществляется в одном направлении через специальные повторители,

к которым подключаются все узлы сети.

Слайд 116.3.3.2. Кольцевая конфигурация

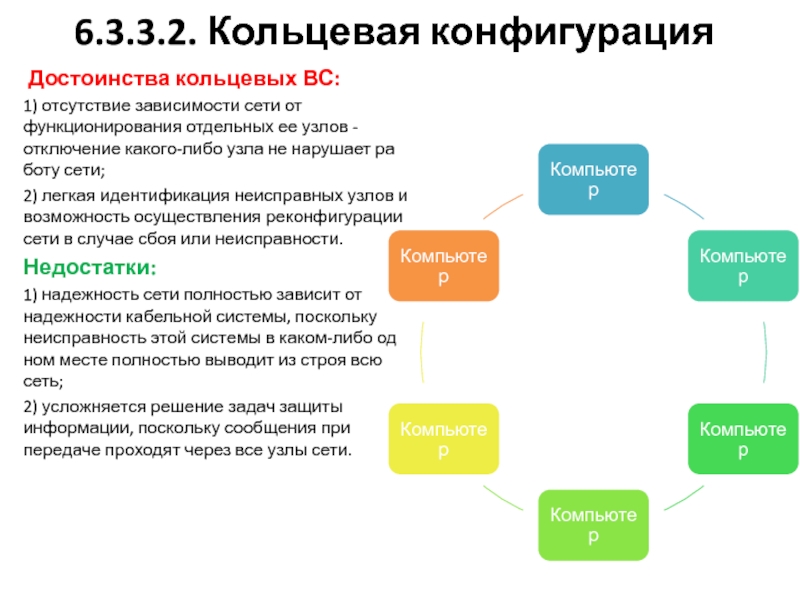

Достоинства кольцевых ВС:

1) отсутствие зависимости сети от функционирования

отдельных ее узлов - отключение какого-либо узла не нарушает работу

сети;

2) легкая идентификация неисправных узлов и возможность осуществления реконфигурации сети в случае сбоя или неисправности.

Недостатки:

1) надежность сети полностью зависит от надежности кабельной системы, поскольку неисправность этой системы в каком-либо одном месте полностью выводит из строя всю сеть;

2) усложняется решение задач защиты информации, поскольку сообщения при передаче проходят через все узлы сети.

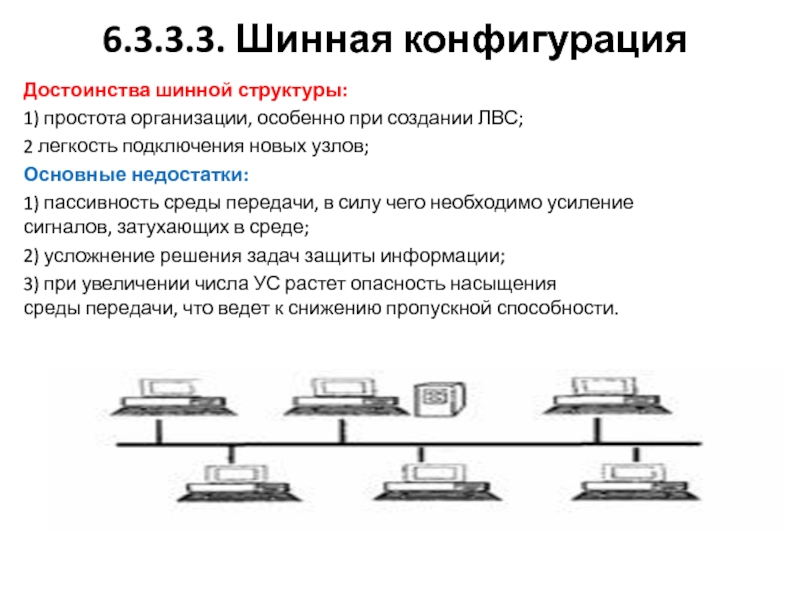

Слайд 126.3.3.3. Шинная конфигурация

Шина — это незамкнутая в кольцо среда передачи

данных.

Все узлы сети подключаются к шине одинаковым образом через

усилители-повторители сигналов.

Сигналы в шине от передающего узла распространяются в обе стороны со скоростью, соизмеримой со скоростью света. Все принимающие узлы получают передаваемые сообщения практически одновременно, поэтому особую важность приобретает управление доступом к среде передачи.

Слайд 136.3.3.3. Шинная конфигурация

Достоинства шинной структуры:

1) простота организации, особенно при создании

ЛВС;

2 легкость подключения новых узлов;

Основные недостатки:

1) пассивность среды передачи, в

силу чего необходимо усиление сигналов, затухающих в среде;

2) усложнение решения задач защиты информации;

3) при увеличении числа УС растет опасность насыщения среды передачи, что ведет к снижению пропускной способности.

Слайд 146.3.3.4. Комбинированные сети

Комбинированные сети - объединение отдельных фрагментов сети с

различной топологией в общую сеть.

Слайд 156.3.4. Классификация компьютерных сетей. Выводы.

В настоящее время для организаций,

предприятий, учреждений (в том числе ЛПУ – лечебно-профилактические учреждения), в

которых регулярно обрабатываются значительные объёмы подлежащей защите информации применяется комбинированная структура ЛВС – локальной вычислительной сети.

для обработки конфиденциальной информации - создана самостоятельная подсеть, организованная по звездообразной схеме,

для обработки общедоступной информации —создана подсеть, организованная по шинной схеме,

ЦУС первой подсистемы подсоединен к общей шине второй подсистемы в качестве ее полноправного узла.

Слайд 166.4. Назначение компьютерных сетей

Все компьютерные сети имеют одно назначение —

обеспечение совместного доступа к общим ресурсам.

В зависимости от назначения

сети в термин ресурс вкладывают тот или иной смысл.

Ресурсы бывают трех типов:

Аппаратные – жесткие диски, принтеры, сканеры и т.д.

Программные

Информационные.

Файловый сервер - компьютер в сети с увеличенной производительностью и емкостью жесткого диска, на котором все участники сети хранят свои архивы и результаты работы.

Данные, хранящиеся на удаленных компьютерах, образуют информационный ресурс. Наиболее яркий пример - Интернет, который воспринимается, прежде всего, как гигантская информационно-справочная система.

Слайд 176.4.1. Основные понятия компьютерных сетей

Основными задачами компьютерных сетей является

обеспечение

совместимости оборудования по электрическим и механическим характеристикам

обеспечение совместимости информационного обеспечения

(программ и данных) по системе кодирования и формату данных.

Решение задачи совместимости компьютерных сетей основано на модели ОSI (модель взаимодействия открытых систем — Model of Open System Interconnections). Она создана на основе технических предложений Международного института стандартов ISO (International Standards Organization).

Слайд 18Панель быстрого доступа

Панель задач

Панель индикации

Значок

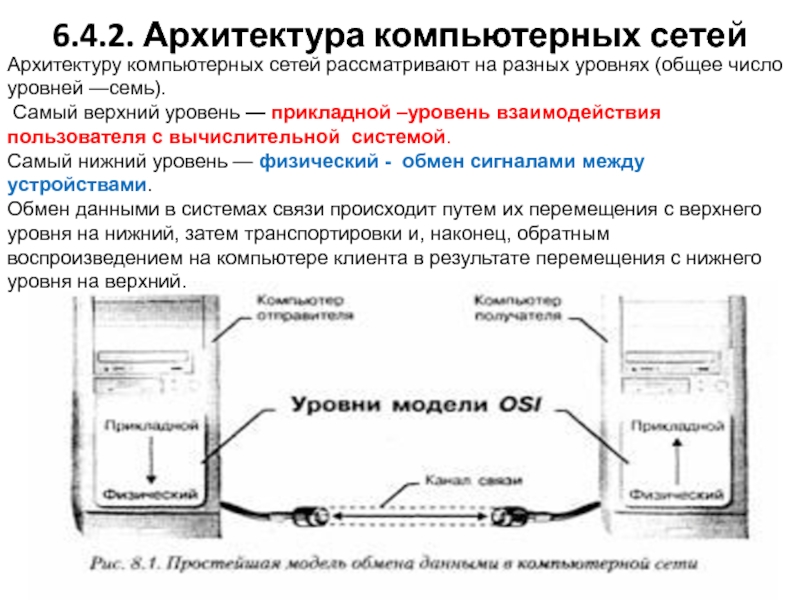

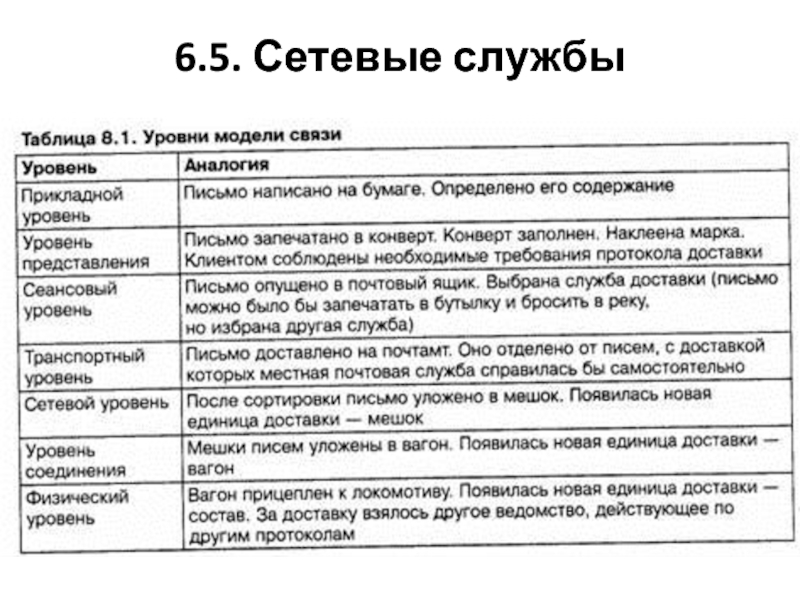

Архитектуру компьютерных сетей рассматривают на разных

уровнях (общее число уровней —семь).

Самый верхний уровень — прикладной

–уровень взаимодействия пользователя с вычислительной системой.

Самый нижний уровень — физический - обмен сигналами между устройствами.

Обмен данными в системах связи происходит путем их перемещения с верхнего уровня на нижний, затем транспортировки и, наконец, обратным воспроизведением на компьютере клиента в результате перемещения с нижнего уровня на верхний.

6.4.2. Архитектура компьютерных сетей

Слайд 196.4.3. Протоколы

Протоколы - специальные стандарты для обеспечения необходимой совместимости на

каждом из семи уровней архитектуры компьютерной сети

аппаратные протоколы -

определяют правила аппаратного взаимодействия компонентов сети

программные протоколы – определяют правила взаимодействия программ и данных.

Физически функции поддержки протоколов исполняют аппаратные устройства (интерфейсы) и программные средства (программы поддержки протоколов). Программы, выполняющие поддержку протоколов, также называют протоколами.

Слайд 206.4.4. LAN и WAN протоколы связи

Протоколы компьютерных сетей принято разделять

на

локальные - LAN — Local Area Network

глобальные -

WAN — Wide Area Network.

Компьютеры локальной сети используют единый комплект протоколов для всех участников.

Локальные сети отличаются компактностью по территориальному признаку. Они могут объединять компьютеры одного помещения, этажа, здания, группы компактно расположенных сооружений.

Глобальные сети имеют увеличенные географические размеры. Они объединяют как отдельные компьютеры, так и отдельные локальные сети, в том числе и использующие различные протоколы.

Слайд 216.4.5. Сетевые мосты

Мост - устройство для соединения между собой двух

локальных сетей, использующих одинаковые протоколы.

Мост может быть аппаратным (специализированный

компьютер) или программным.

Цель моста — не выпускать за пределы локальной сети данные, предназначенные для внутреннего потребления. Вне сети такие данные становятся «сетевым мусором».

Слайд 224.6. Сетевые шлюзы

Шлюзы - специальные средства для связи между

собой нескольких локальных сетей, работающих по разным протоколам.

Шлюзы могут

быть как аппаратными, так и программными.

Например, это может быть специальный компьютер (шлюзовый сервер), а может быть и компьютерная программа. Тогда компьютер, на котором установлена шлюзовая программа может выполнять не только функцию шлюза, но и функции, типичные для рабочих станций

Слайд 234.7. Сетевая безопасность – сетевой экран

Сетевая безопасность – принципы организации

выхода пользователей локальной сети в глобальную и контроль доступа внешних

пользователей к ресурсам локальной сети.

Для обеспечения сетевой безопасности между локальной и глобальной сетью устанавливают так называемые брандмауэры.

Брандмауэр (сетевой экран) - специальный компьютер или компьютерная программа, препятствующая несанкционированному перемещению данных между сетями.

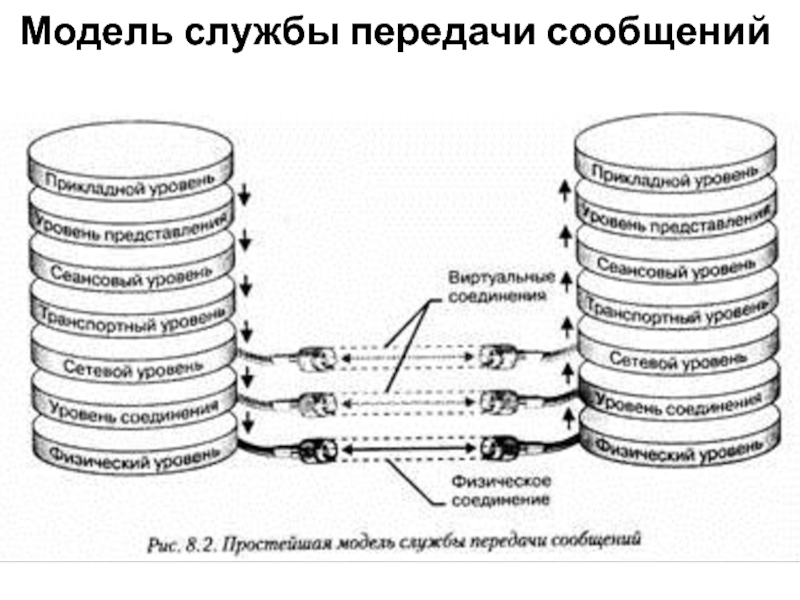

Слайд 25Модель службы передачи сообщений

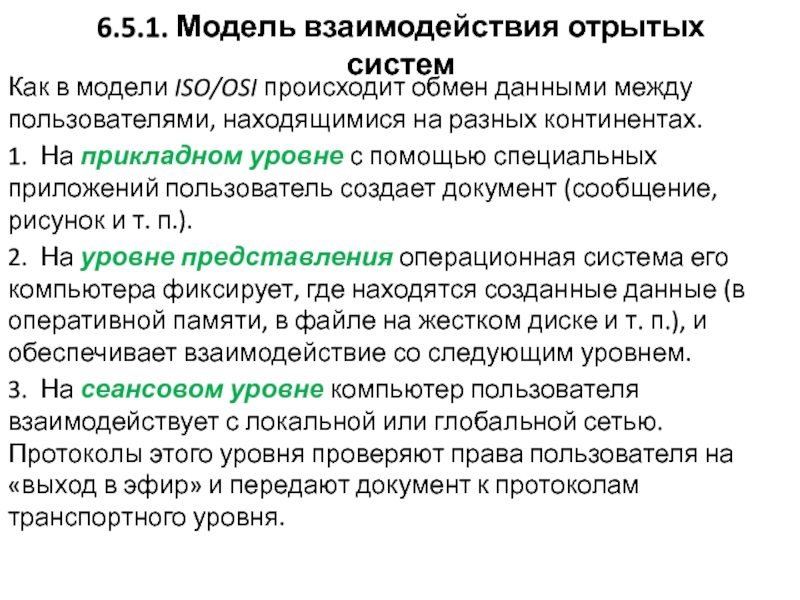

Слайд 266.5.1. Модель взаимодействия отрытых систем

Как в модели ISO/OSI происходит обмен

данными между пользователями, находящимися на разных континентах.

1. На прикладном уровне

с помощью специальных приложений пользователь создает документ (сообщение, рисунок и т. п.).

2. На уровне представления операционная система его компьютера фиксирует, где находятся созданные данные (в оперативной памяти, в файле на жестком диске и т. п.), и обеспечивает взаимодействие со следующим уровнем.

3. На сеансовом уровне компьютер пользователя взаимодействует с локальной или глобальной сетью. Протоколы этого уровня проверяют права пользователя на «выход в эфир» и передают документ к протоколам транспортного уровня.

Слайд 276.5.1. Модель взаимодействия отрытых систем

4. На транспортном уровне документ преобразуется

в ту форму, в которой положено передавать данные в используемой

сети. Например, он может нарезаться на небольшие пакеты стандартного размера.

5. Сетевой уровень определяет маршрут движения данных в сети. Так, например, если на транспортном уровне данные были «нарезаны» на пакеты, то на сетевом уровне каждый пакет должен получить адрес, по которому он должен быть доставлен независимо от прочих пакетов.

6. Уровень соединения необходим для того, чтобы промодулировать сигналы, циркулирующие на физическом уровне, в соответствии с данными, полученными с сетевого уровня. Например, в компьютере эти функции выполняет сетевая карта или модем.

Слайд 286.5.1. Модель взаимодействия отрытых систем

7. Реальная передача данных происходит на

физическом уровне. Здесь нет ни документов, ни пакетов, ни даже

байтов — только биты, то есть элементарные единицы представления данных.

Средства физического уровня лежат за пределами компьютера. В локальных сетях это оборудование самой сети. При удаленной связи с использованием телефонных модемов это линии телефонной связи, коммутационное оборудование телефонных станций и т. п.

На компьютере получателя информации происходит обратный процесс преобразования данных от битовых сигналов до документа.

Восстановление документа из битов произойдет постепенно, при переходе с нижнего на верхний уровень на компьютере клиента

Слайд 29Модель службы передачи сообщений

Слайд 306.5.2. Особенности виртуальных соединений

Разные уровни протоколов сервера и клиента взаимодействуют

не напрямую, а через физический уровень.

Переходя с верхнего уровня

на нижний, данные непрерывно преобразуются, дополняются служебными данными.

На физическом уровне в информационном потоке записана служебная информация, которая может быть как желательной, так и нежелательной.

Обязательно передаются данные о текущем адресе клиента, о дате и времени запроса, о версии его операционной системы, о его правах доступа к запрашиваемым данным и прочее.

Передается немало косвенной информации, например о том, по какому адресу он посылал предыдущий запрос. Известны случаи, когда передавались идентификационные коды процессоров компьютеров.

Слайд 316.5.2. Особенности виртуальных соединений

Негативные аспекты виртуальных соединений - «троянские программы».

Троянская

программа — разновидность компьютерного вируса, создающая во время сеансов связи

виртуальные соединения для передачи данных о компьютере, на котором установлена. Среди этих данных может быть парольная информация, информация о содержании жесткого диска и т. п.

В отличие от обычных компьютерных вирусов троянские программы не производят разрушительных действий на компьютере и потому лучше маскируются.

Слайд 32На этом все…

Благодарю

за внимание !!!