Слайд 1Объектом защиты информации является компьютерная система или автоматизированная система обработки

данных (АСОД). В работах, посвященных защите информации в автоматизированных системах,

до последнего времени использовался термин АСОД, который все чаще заменяется термином КС.

Компьютерная система - это комплекс аппаратных и программных средств, предназначенных для автоматизированного сбора, хранения, обработки, передачи и получения информации.

Наряду с термином ≪информация≫ применительно к КС часто используют термин ≪данные≫. Используется и другое понятие ≪информационные ресурсы≫.

В соответствии с законом РФ ≪Об информации, информатизации и защите информации≫ под информационными ресурсами понимаются отдельные документы и отдельные массивы документов в информационных системах (библиотеках, архивах, фондах, банках данных и других информационных системах).

Таким образом, для защиты информации (обеспечения безопасности информации) в КС необходимо защищать устройства (подсистемы) и машинные носители, обслуживающий персонал и пользователей от несанкционированных (неразрешенных) воздействий на них.

Слайд 2Понятие ≪объект защиты≫ или ≪объект≫ чаще трактуется в более широком

смысле. Для сосредоточенных КС или элементов распределенных систем понятие ≪объект≫

включает в себя не

только информационные ресурсы, аппаратные, программные средства, обслуживающий персонал, пользователей, но и помещения, здания, и даже прилегающую к зданиям территорию.

Безопасность (защищенность) информации в КС – это такое состояние всех компонент компьютерной системы, при котором обеспечивается защита информации от возможных угроз на требуемом уровне. Компьютерные системы, в которых обеспечивается безопасность информации, называются защищенными.

Слайд 3Информационная безопасность достигается проведением руководством соответствующего уровня политики информационной безопасности.

Основным

документом, на основе которого проводится политика информационной безопасности, является программа

информационной безопасности. Этот документ разрабатывается и принимается как официальный руководящий документ высшими органами управления государством, ведомством, организацией.

В документе приводятся цели политики информационной безопасности и основные направления решения

задач защиты информации в КС. В программах информационной безопасности содержатся также общие требования и принципы построения систем защиты информации в КС.

Под системой защиты информации в КС понимается единый комплекс правовых норм, организационных мер, технических, программных и криптографических средств, обеспечивающий защищенность информации в КС в соответствии с принятой политикой безопасности.

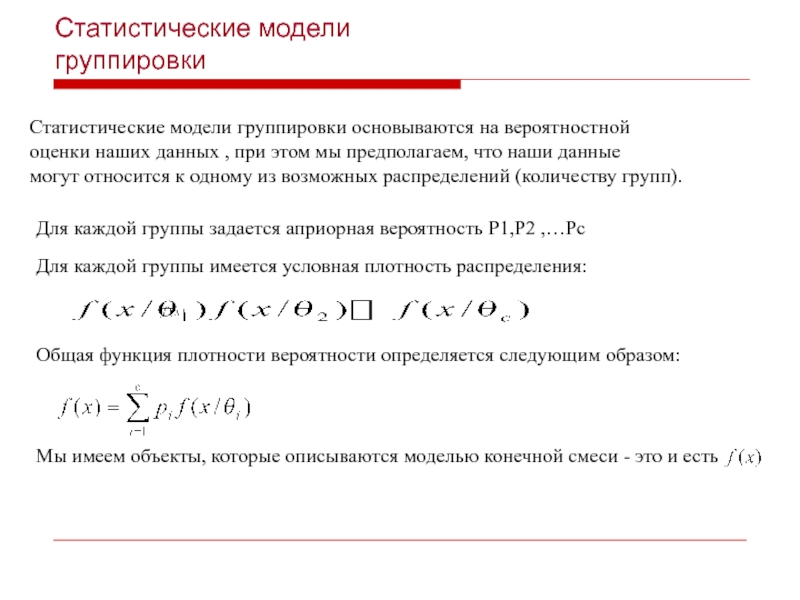

Слайд 4С позиции обеспечения безопасности информации в КС такие системы целесообразно

рассматривать в виде единства трех компонент, оказывающих взаимное влияние друг

на друга:

• информация;

• технические и программные средства;

• обслуживающий персонал и пользователи.

В отношении приведенных компонент иногда используют и термин ≪информационные ресурсы≫.

Под угрозой безопасности информации понимается потенциально возможное событие, процесс или явление, которые могут привести к уничтожению, утрате целостности, конфиденциальности или доступности информации.

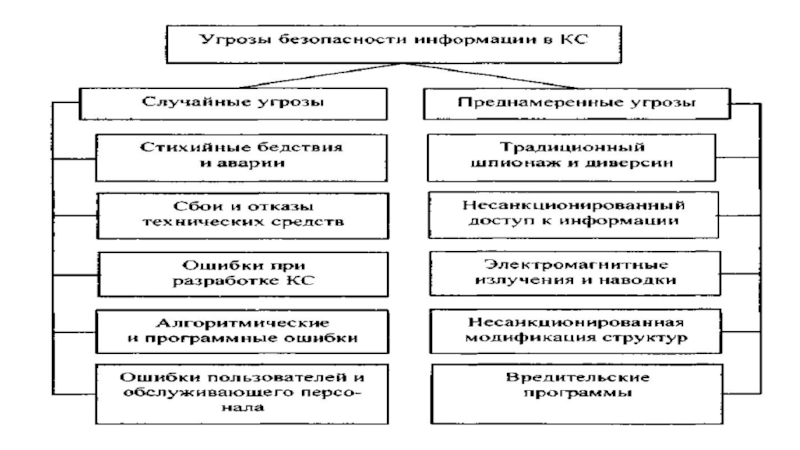

Все множество потенциальных угроз безопасности информации в КС может быть разделено на два класса.

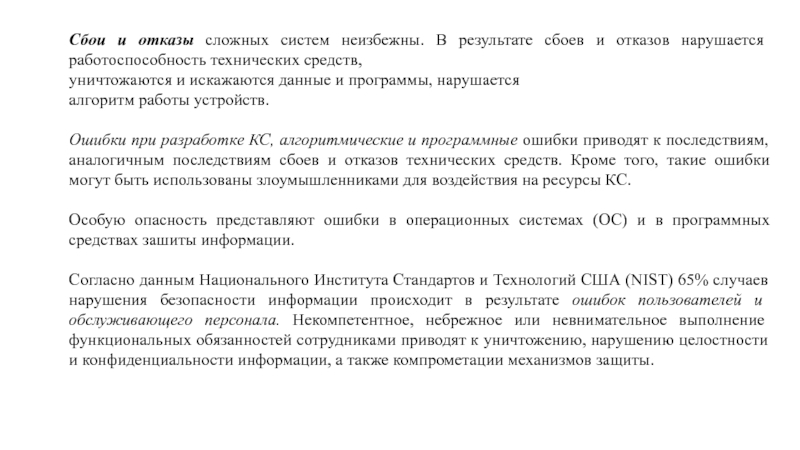

Слайд 6Сбои и отказы сложных систем неизбежны. В результате сбоев и

отказов нарушается работоспособность технических средств,

уничтожаются и искажаются данные и программы,

нарушается

алгоритм работы устройств.

Ошибки при разработке КС, алгоритмические и программные ошибки приводят к последствиям, аналогичным последствиям сбоев и отказов технических средств. Кроме того, такие ошибки могут быть использованы злоумышленниками для воздействия на ресурсы КС.

Особую опасность представляют ошибки в операционных системах (ОС) и в программных средствах зашиты информации.

Согласно данным Национального Института Стандартов и Технологий США (NIST) 65% случаев нарушения безопасности информации происходит в результате ошибок пользователей и обслуживающего персонала. Некомпетентное, небрежное или невнимательное выполнение функциональных обязанностей сотрудниками приводят к уничтожению, нарушению целостности и конфиденциальности информации, а также компрометации механизмов защиты.

Слайд 7Второй класс угроз безопасности информации в КС составляют преднамеренно создаваемые

угрозы.

Данный класс угроз изучен недостаточно, очень динамичен и постоянно пополняется

новыми угрозами. Угрозы этого класса в соответствии с их физической сущностью и механизмами реализации могут быть распределены по пяти группам:

• традиционный или универсальный шпионаж и диверсии;

• несанкционированный доступ к информации;

• электромагнитные излучения и наводки;

• модификация структур КС;

• вредительские программы.

Слайд 8К методам шпионажа и диверсий относятся:

• подслушивание;

• визуальное наблюдение;

• хищение

документов и машинных носителей информации;

• хищение программ и атрибутов системы

защиты;

• подкуп и шантаж сотрудников;

• сбор и анализ отходов машинных носителей информации;

• поджоги;

• взрывы.

Например, Одним из возможных каналов утечки звуковой информации может быть прослушивание переговоров, ведущихся с помощью средств связи. Контролироваться могут как проводные каналы

связи, так и радиоканалы.

Слайд 9Дистанционная видеоразведка для получения информации в КС малопригодна и носит,

как правило, вспомогательный характер.

Видеоразведка организуется в основном для выявления режимов

работы и расположения механизмов защиты информации. Из КС информация реально может быть получена при использовании на объекте экранов, табло, плакатов, если имеются прозрачные окна и перечисленные выше средства размещены без учета необходимости противодействовать такой угрозе.

Видеоразведка может вестись с использованием технических средств, таких как оптические приборы, фото-, кино- и телеаппаратура.

Многие из этих средств допускают консервацию (запоминание) видеоинформации, а также передачу ее на определенные расстояния.

Для некоторых объектов КС существует угроза вооруженного нападения террористических или диверсионных групп. При этом могут быть применены средства огневого поражения.

Слайд 10Термин ≪несанкционированный доступ к информации≫ (НСДИ) определен как доступ к

информации, нарушающий правила разграничения доступа с использованием штатных средств вычислительной

техники или автоматизированных систем.

Под правилами разграничения доступа понимается совокупность положений, регламентирующих права доступа лиц или процессов (субъектов доступа) к единицам информации (объектам доступа).

Право доступа к ресурсам КС определяется руководством для каждого сотрудника в соответствии с его функциональными обязанностями. Процессы инициируются в КС в интересах определенных лиц, поэтому и на них накладываются ограничения по доступу к ресурсам.

Выполнение установленных правил разграничения доступа в КС реализуется за счет создания системы разграничения доступа (СРД).

Слайд 11Несанкционированный доступ к информации возможен только с использованием штатных аппаратных

и программных средств в следующих случаях:

• отсутствует система разграничения доступа;

•

сбой или отказ в КС;

• ошибочные действия пользователей или обслуживающего персонала компьютерных систем;

• ошибки в СРД;

• фальсификация полномочий.

Если СРД отсутствует, то злоумышленник, имеющий навыки работы в КС, может получить без ограничений доступ к любой информации.

В результате сбоев или отказов средств КС, а также ошибочных действий обслуживающего персонала и пользователей возможны состояния системы, при которых упрощается НСДИ. Злоумышленник может выявить ошибки в СРД и использовать их для НСДИ. Фальсификация полномочий является одним из наиболее вероятных путей (каналов) НСДИ.

Слайд 12Процесс обработки и передачи информации техническими средствами КС сопровождается электромагнитными

излучениями в окружающее пространство и наведением электрических сигна-

лов в линиях

связи, сигнализации, заземлении и других проводниках. Они получили названия побочных электромагнитных излучений и наводок (ПЭМИН). С помощью специального оборудования сигналы принимаются, выделяются, усиливаются и могут либо просматриваться, либо записываться в запоминающих устройствах.

Наибольший уровень электромагнитного излучения в КС присущ работающим устройствам отображения информации на электронно-лучевых трубках.

Электромагнитные излучения используются злоумышленниками не только для получения информации, но и для ее уничтожения. Электромагнитные импульсы способны уничтожить информацию на магнитных носителях. Мощные электромагнитные и сверхвысокочастотные излучения могут вывести из строя электронные блоки КС. Причем для уничтожения информации на магнитных носителях с расстояния нескольких десятков метров может быть использовано устройство, помещающееся в портфель.

Слайд 13Большую угрозу безопасности информации в КС представляет несанкционированная модификация алгоритмической,

программной и технической структур системы.

Несанкционированная модификация структур может осуществляться

на любом этапе жизненного цикла КС.

Несанкционированное изменение структуры КС на этапах разработки и модернизации получило название

≪закладка≫.

В процессе разработки КС ≪закладки≫ внедряются, как правило, в специализированные системы, предназначенные для эксплуатации в какой-либо фирме или государственных учреждениях.

Слайд 14Одним из основных источников угроз безопасности информации в КС является

использование специальных программ, получивших общее название ≪вредительские программы≫.

В зависимости от

механизма действия вредительские программы делятся на четыре класса:

• ≪логические бомбы≫;

• ≪черви≫;

• ≪троянские кони≫;

• ≪компьютерные вирусы≫.

Слайд 15≪Логические бомбы≫ - это программы или их части, постоянно

находящиеся в

ЭВМ или вычислительных системах (ВС) и выполняемые только при соблюдении

определенных условий. Примерами таких условий могут быть: наступление заданной даты,

переход КС в определенный режим работы, наступление некоторых событий установленное число раз и т.п.

≪Червями≫ называются программы, которые выполняются каждый раз при загрузке системы, обладают способностью перемещаться в ВС или сети и самовоспроизводить копии. Лавинообразное размножение программ приводит к перегрузке каналов связи, памяти и, в конечном итоге, к блокировке системы.

Слайд 16≪Троянские кони≫ — это программы, полученные путем явного изменения или

добавления команд в пользовательские программы. При последующем выполнении пользовательских программ

наряду с заданными функциями выполняются несанкционированные, измененные или какие-то новые функции.

≪Компьютерные вирусы≫ - это небольшие программы, которые после внедрения в ЭВМ самостоятельно распространяются путем создания своих копий, а при выполнении определенных условий оказывают негативное воздействие на КС.

Поскольку вирусам присущи свойства всех классов вредительских программ, то в последнее время любые вредительские программы часто называют вирусами.

Слайд 17Возможности осуществления вредительских воздействий в большой степени зависят от статуса

злоумышленника по отношению к КС.

Злоумышленником может быть:

• разработчик КС;

•

сотрудник из числа обслуживающего персонала;

• пользователь;

• постороннее лицо.

Разработчик владеет наиболее полной информацией о программных и аппаратных средствах КС и имеет возможность внедрения "закладок" на этапах создания и модернизации систем. Но он, как правило, не получает непосредственного доступа на эксплуатируемые объекты КС.

Пользователь имеет общее представление о структурах КС, о работе механизмов защиты информации. Он может осуществлять сбор данных о системе защиты ин-

формации методами традиционного шпионажа, а также предпринимать попытки несанкционированного доступа к информации.

Слайд 18Возможности внедрения ≪закладок» пользователями очень ограничены. Постороннее лицо, не имеющее

отношения к КС, находится в наименее выгодном положении по отношению

к другим

злоумышленникам.

Если предположить, что он не имеет доступ на объект КС, то в его распоряжении имеются дистанционные методы традиционного шпионажа и возможность диверсионной деятельности. Он может осуществлять вредительские воздействия с использованием электромагнитных излучений и наводок, а также каналов связи, если КС является распределенной.

Большие возможности оказания вредительских воздействий на информацию КС имеют специалисты, обслуживающие эти системы. Причем, специалисты разных подразделений обладают различными потенциальными возможностями злоумышленных действий.

Наибольший вред могут нанести работники службы безопасности информации.

Далее идут системные программисты, прикладные программисты и инженерно-технический персонал.

На практике опасность злоумышленника зависит также от финансовых, материально-технических возможностей и квалификации злоумышленника.