Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

7,8 - АУ_УР.ppt

Содержание

- 1. 7,8 - АУ_УР.ppt

- 2. ЦЕЛИ И ЗАДАЧИ АДМИНИСТРАТИВНОГО УРОВНЯ ИБ

- 3. ЦЕЛИ И ЗАДАЧИ АДМИНИСТРАТИВНОГО УРОВНЯ ИБ

- 4. Выделяются три уровня политики безопасности. Верхний уровень:

- 5. На верхний уровень выносится минимум вопросов Критерии

- 6. СТАНДАРТ МЕНЕДЖМЕНТА БЕЗОПАСНОСТИ ISO /

- 7. См. Word-файл «Структура политики по ИСО 17799» ПОЛИТИКА БЕЗОПАСНОСТИ. 6

- 8. Средний уровень: вопросы по отдельным аспектам ИБ,

- 9. ПОЛИТИКА БЕЗОПАСНОСТИ. УРОВНИ ДЕТАЛИЗАЦИИ СРЕДНИЙ

- 10. ПОЛИТИКА БЕЗОПАСНОСТИ. УРОВНИ ДЕТАЛИЗАЦИИ НИЖНИЙ

- 11. Верхний (центральный) уровень: Возглавляет лицо, отвечающее за

- 12. ПОЛИТИКА БЕЗОПАСНОСТИ. УРОВНИ ДЕТАЛИЗАЦИИ12Структура описания каждого

- 13. Инициация. Выявляется необходимость в приобретении нового сервиса,

- 14. ПРОГРАММА БЕЗОПАСНОСТИ. Синхронизация с жизненным циклом

- 15. Управление рисками. Общие принципыЦель. Определить ситуации

- 16. Управление рисками. Общие принципыВключает циклически чередующиеся

- 17. Управление рисками. Подготовительные этапы1. Выбор анализируемых

- 18. Основные активы информационной системыкатегорииактивовАппаратное обеспечениеПрограммное обеспечениеИнформационное обеспечениеПерсоналДокументацияРасходные материалы

- 19. Управление рисками. Основные этапы4. Анализ угроз.

- 20. Управление рисками. Основные этапы5.Оценка рисков .

- 21. Управление рисками. Основные этапы6. Выбор защитных

- 22. СТАНДАРТ МЕНЕДЖМЕНТА БЕЗОПАСНОСТИ ISO /

- 23. СТАНДАРТ МЕНЕДЖМЕНТА БЕЗОПАСНОСТИ ISO /

- 24. КРИПТОГРАФИЧЕСКИЕ СТАНДАРТЫТри основных аспекта: алгоритмический; интерфейсный; собственной защищенности.

- 25. КРИПТОГРАФИЧЕСКИЕ СТАНДАРТЫТребования к разработке криптографических модулей, отражающие

- 26. НАИБОЛЕЕ ЗНАЧИМЫЕ ТЕХНИЧЕСКИЕ СПЕЦИФИКАЦИИТЕМАТИЧЕСКАЯ ГРУППА ПО ТЕХНОЛОГИИ

- 27. СПЕЦИФИКАЦИИ INTERNET-СООБЩЕСТВА ДЛЯ АДМИНИСТРАТИВНОГО И ПРОЦЕДУРНОГО УРОВНЕЙ

- 28. СПЕЦИФИКАЦИИ INTERNET-СООБЩЕСТВА ДЛЯ АДМИНИСТРАТИВНОГО И ПРОЦЕДУРНОГО УРОВНЕЙ

- 29. СЛУЖБЫ ДИРЕКТОРИЙ. СЕМЕЙСТВО РЕКОМЕДАЦИЙ Х500. Среди возможностей,

- 30. Полезные ссылки Сайт www.fstec.ru - Сайт

- 31. СПАСИБО ЗА ВНИМАНИЕ

- 32. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1

АДМИНИСТРАТИВНЫЙ УРОВЕНЬ ИБ:

ПОЛИТИКИ БЕЗОПАСНОСТИ И УПРАВЛЕНИЕ РИСКАМИ

Пестунова Тамара Михайловна

кандидат

технических наук, доцент

Слайд 2

ЦЕЛИ И ЗАДАЧИ АДМИНИСТРАТИВНОГО УРОВНЯ ИБ

Главная цель мер административного

уровня:

сформировать программу работ по защите информации (обеспечению безопасности информации),

обеспечить ее выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

Основа административного уровня - политика безопасности (ПБ), отражающая стратегию организации в области защиты своих информационных активов.

Под политикой безопасности на административном уровне понимается совокупность документированных решений, принимаемых руководством организации и направленных на защиту информации и ассоциированных с ней ресурсов.

2

Слайд 3

ЦЕЛИ И ЗАДАЧИ АДМИНИСТРАТИВНОГО УРОВНЯ ИБ

Политика безопасности строится на

основе анализа рисков, которые признаются реальными для информационной системы организации.

Составление карты информационной системы обеспечивает учет актуальных данных, позволяя варьировать как уровень детализации, так и видимые грани объектов.

Карта информационной системы - это описание ее структуры (компонентов системы и их взаимосвязей) с некоторым уровнем детализации.

Выбор правильного уровня детализации и отражаемых граней

– одна из основных задач.

3

Слайд 4Выделяются три уровня политики безопасности.

Верхний уровень:

решения общего характера,

затрагивающие организацию в целом;

цели формулируются в терминах целостности, доступности

и конфиденциальности;четко очерченная сфера влияния (например, ресурсы КИС)

является основой подотчетности персонала

ПОЛИТИКА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ.

ВЕРХНИЙ УРОВЕНЬ

4

Слайд 5На верхний уровень выносится минимум вопросов

Критерии вынесения:

возможность

обеспечить значительную экономию средств

определяющие общий порядок работ в

масштабах предприятия. Затрагиваются три аспекта исполнительской дисциплины:

соблюдение существующего законодательства

контроль действия лиц, ответственных за выработку программы безопасности.

обеспечение исполнительности персонала (система поощрений и наказаний).

Типовая структура документов верхнего уровня определяется стандартом ISO 17799

ПОЛИТИКА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ

ВЕРХНИЙ УРОВЕНЬ

5

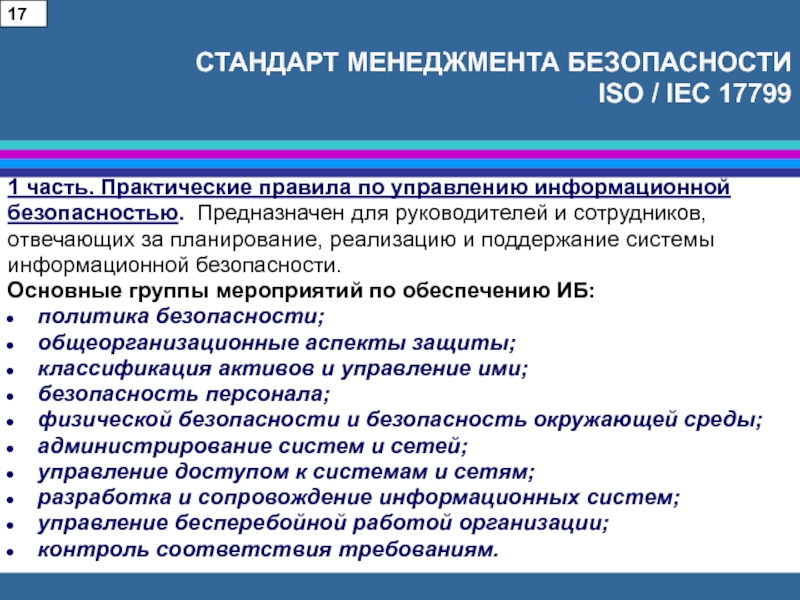

Слайд 6СТАНДАРТ МЕНЕДЖМЕНТА БЕЗОПАСНОСТИ

ISO / IEC 17799

1 часть. Практические

правила по управлению информационной

безопасностью. Предназначен для руководителей и сотрудников,

отвечающих за планирование, реализацию и поддержание системы

информационной безопасности.

Основные группы мероприятий по обеспечению ИБ:

политика безопасности;

общеорганизационные аспекты защиты;

классификация активов и управление ими;

безопасность персонала;

физической безопасности и безопасность окружающей среды;

администрирование систем и сетей;

управление доступом к системам и сетям;

разработка и сопровождение информационных систем;

управление бесперебойной работой организации;

контроль соответствия требованиям.

17

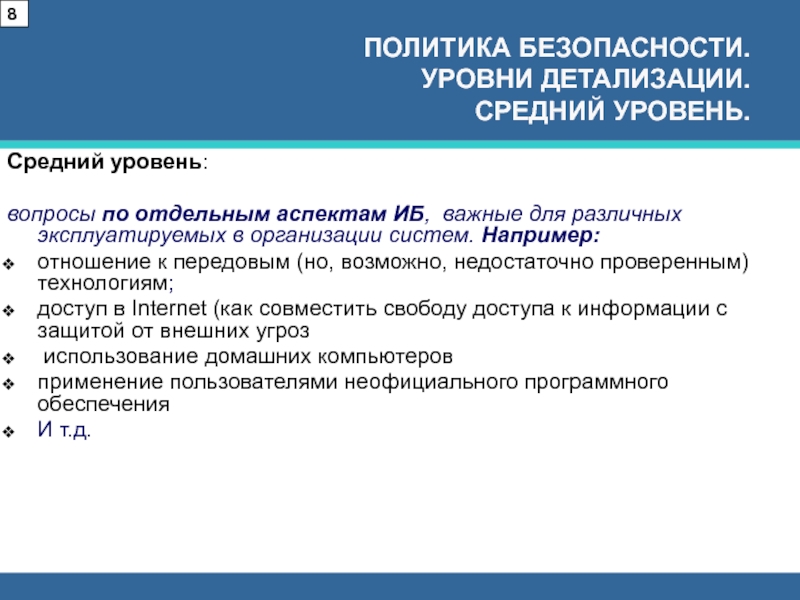

Слайд 8Средний уровень:

вопросы по отдельным аспектам ИБ, важные для различных

эксплуатируемых в организации систем. Например:

отношение к передовым (но, возможно,

недостаточно проверенным) технологиям;доступ в Internet (как совместить свободу доступа к информации с защитой от внешних угроз

использование домашних компьютеров

применение пользователями неофициального программного обеспечения

И т.д.

ПОЛИТИКА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ.

СРЕДНИЙ УРОВЕНЬ.

8

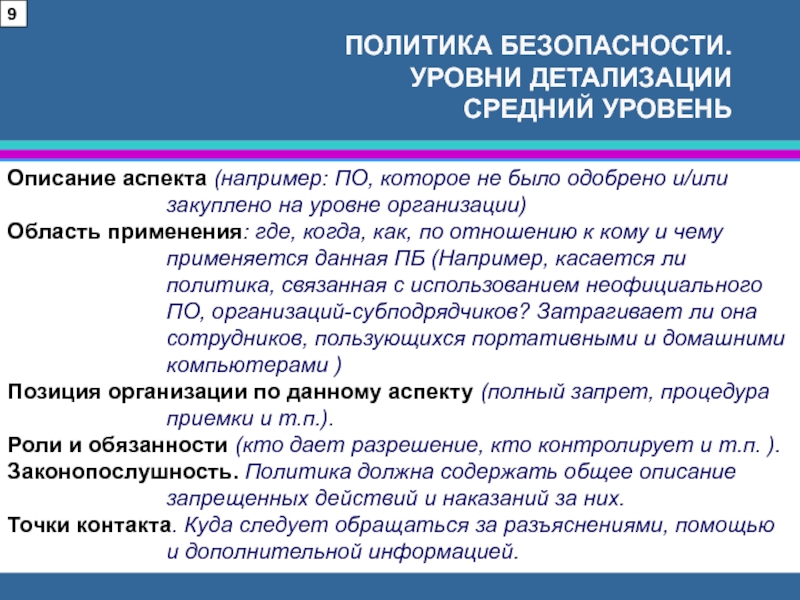

Слайд 9ПОЛИТИКА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ

СРЕДНИЙ УРОВЕНЬ

9

Описание аспекта (например: ПО, которое

не было одобрено и/или закуплено на уровне организации)

Область применения:

где, когда, как, по отношению к кому и чему применяется данная ПБ (Например, касается ли политика, связанная с использованием неофициального ПО, организаций-субподрядчиков? Затрагивает ли она сотрудников, пользующихся портативными и домашними компьютерами )Позиция организации по данному аспекту (полный запрет, процедура приемки и т.п.).

Роли и обязанности (кто дает разрешение, кто контролирует и т.п. ).

Законопослушность. Политика должна содержать общее описание запрещенных действий и наказаний за них.

Точки контакта. Куда следует обращаться за разъяснениями, помощью и дополнительной информацией.

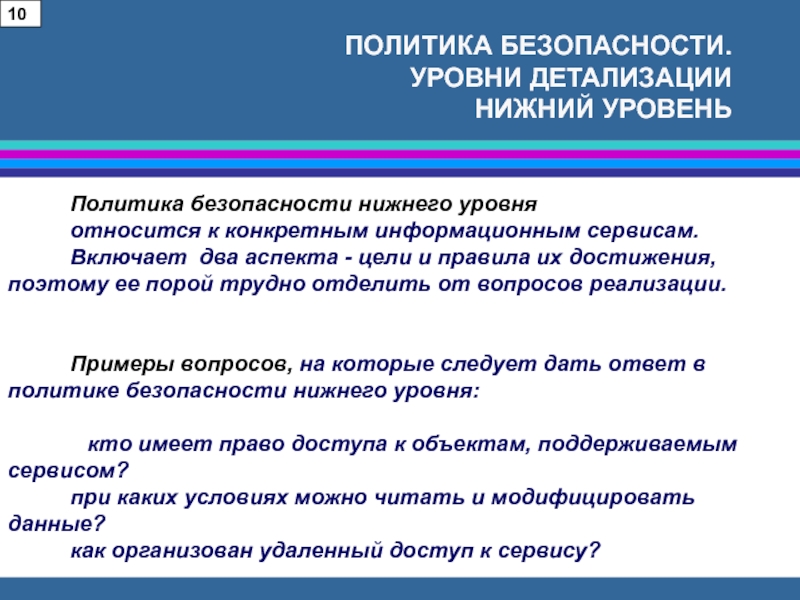

Слайд 10ПОЛИТИКА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ

НИЖНИЙ УРОВЕНЬ

10

Политика безопасности нижнего уровня

относится

к конкретным информационным сервисам.

Включает два аспекта - цели и

правила их достижения, поэтому ее порой трудно отделить от вопросов реализации.Примеры вопросов, на которые следует дать ответ в политике безопасности нижнего уровня:

кто имеет право доступа к объектам, поддерживаемым сервисом?

при каких условиях можно читать и модифицировать данные?

как организован удаленный доступ к сервису?

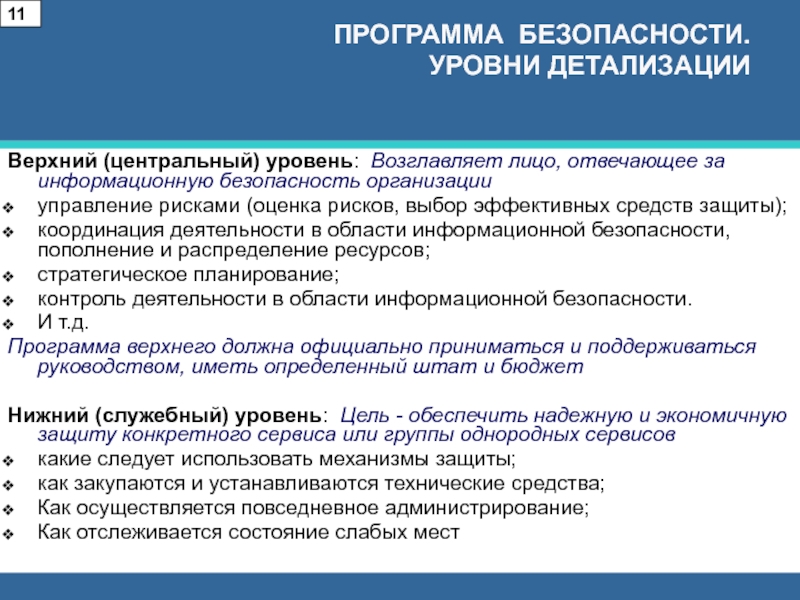

Слайд 11Верхний (центральный) уровень: Возглавляет лицо, отвечающее за информационную безопасность организации

управление рисками (оценка рисков, выбор эффективных средств защиты);

координация деятельности

в области информационной безопасности, пополнение и распределение ресурсов; стратегическое планирование;

контроль деятельности в области информационной безопасности.

И т.д.

Программа верхнего должна официально приниматься и поддерживаться руководством, иметь определенный штат и бюджет

Нижний (служебный) уровень: Цель - обеспечить надежную и экономичную защиту конкретного сервиса или группы однородных сервисов

какие следует использовать механизмы защиты;

как закупаются и устанавливаются технические средства;

Как осуществляется повседневное администрирование;

Как отслеживается состояние слабых мест

ПРОГРАММА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ

11

Слайд 12ПОЛИТИКА БЕЗОПАСНОСТИ.

УРОВНИ ДЕТАЛИЗАЦИИ

12

Структура описания каждого аспекта:

Описание аспекта (например: ПО,

которое не было одобрено и/или закуплено на уровне организации)

Область

применения: где, когда, как, по отношению к кому и чему применяется данная ПБ (Например, касается ли политика, связанная с использованием неофициального ПО, организаций-субподрядчиков? Затрагивает ли она сотрудников, пользующихся портативными и домашними компьютерами )

Позиция организации по данному аспекту.

Роли и обязанности.

Законопослушность. Политика должна содержать общее описание запрещенных действий и наказаний за них.

Точки контакта. Куда следует обращаться за разъяснениями, помощью и дополнительной информацией.

Слайд 13Инициация. Выявляется необходимость в приобретении нового сервиса, документируется его предполагаемое

назначение.

Оценка критичности сервиса и обрабатываемой с его помощью информации

какого рода информация предназначается для обслуживания новым сервисом?

каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации?

каковы угрозы, по отношению к которым сервис и информация будут наиболее уязвимы?

есть ли какие-либо особенности нового сервиса (например, распределенность компонентов), требующие принятия специальных процедурных мер?

каковы требования к персоналу, имеющие отношение к безопасности (квалификация, благонадежность)?

каковы законодательные положения и внутренние правила, которым должен соответствовать новый сервис?

ПРОГРАММА БЕЗОПАСНОСТИ.

Синхронизация с жизненным циклом системы

13

Слайд 14ПРОГРАММА БЕЗОПАСНОСТИ.

Синхронизация с жизненным циклом системы

Закупка. Составляются спецификации с

учетом требований безопасности, прорабатываются варианты и выполняется собственно закупка.

Особое

внимание должно уделяться вопросам совместимости нового сервиса с существующей конфигурацией.Установка. Сервис устанавливается, конфигурируется, тестируется и вводится в эксплуатацию.

Обращается внимание на корректность конфигурирования, необходимость доп. регуляторов процедурного уровня. В конце - тестирование

Эксплуатация. Сервис работает, администрируется, модифицируется.

Требуется отслеживать изменения, соблюдение правил эксплуатации, проводить периодические проверки безопасности функционирования.

Выведение из эксплуатации. Переход на новый сервис.

Затрагиваются аппаратно-программные компоненты сервиса и обрабатываемые им данные

При работе с данными обратить внимание на возможность последующего их использования (носители)

9

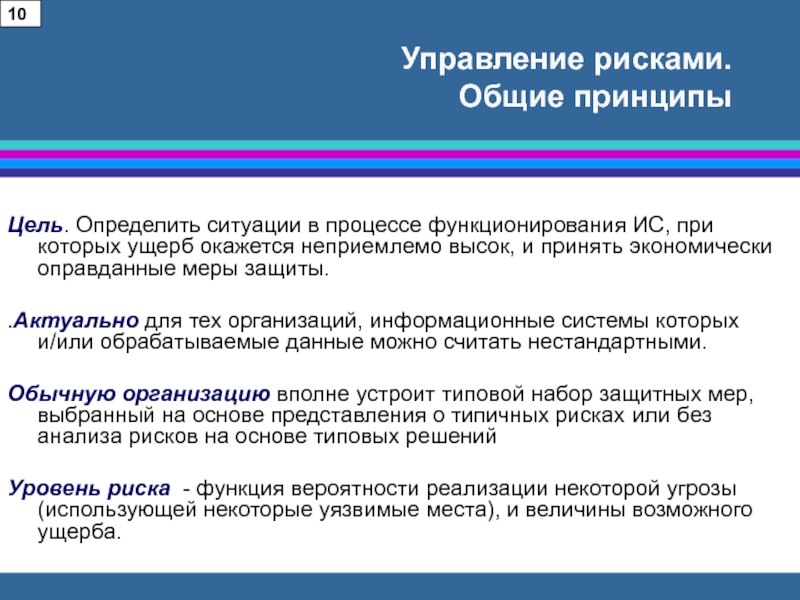

Слайд 15Управление рисками.

Общие принципы

Цель. Определить ситуации в процессе функционирования ИС,

при которых ущерб окажется неприемлемо высок, и принять экономически оправданные

меры защиты..Актуально для тех организаций, информационные системы которых и/или обрабатываемые данные можно считать нестандартными.

Обычную организацию вполне устроит типовой набор защитных мер, выбранный на основе представления о типичных рисках или без анализа рисков на основе типовых решений

Уровень риска - функция вероятности реализации некоторой угрозы (использующей некоторые уязвимые места), и величины возможного ущерба.

10

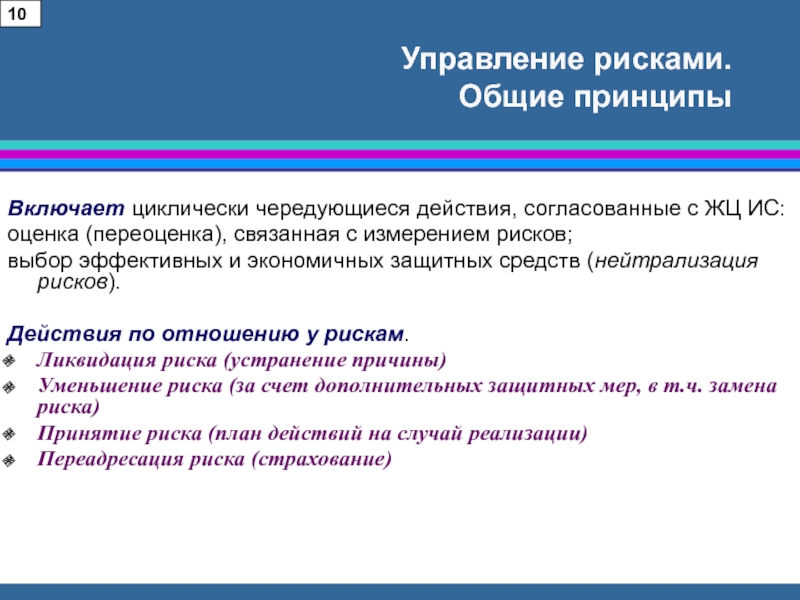

Слайд 16Управление рисками.

Общие принципы

Включает циклически чередующиеся действия, согласованные с ЖЦ

ИС:

оценка (переоценка), связанная с измерением рисков;

выбор эффективных и экономичных

защитных средств (нейтрализация рисков).Действия по отношению у рискам.

Ликвидация риска (устранение причины)

Уменьшение риска (за счет дополнительных защитных мер, в т.ч. замена риска)

Принятие риска (план действий на случай реализации)

Переадресация риска (страхование)

10

Слайд 17Управление рисками.

Подготовительные этапы

1. Выбор анализируемых объектов и уровня детализации.

Для небольшой организации можно проанализировать всю инфраструктуру. Для крупной –

придется чем-то жертвовать. Важно иметь карту ИС. Уязвимым может оказаться каждый компонент информационной системы 2. Выбор методологии. Необходимо получить количественную оценку риска, ответив на два вопроса: приемлемы ли существующие риски, если нет, то какие защитные средства стоит использовать.

Типичная оптимизационная задача.

Принципиальная трудность - в неточности исходных данных.

3. Идентификация активов. Анализ защищаемых ресурсов и ценностей организации, имеющих отношение к безопасности информации. Главный результат – детальная информационная структура организации и способы ее использования: Сеть, Аппаратура, Программные активы, Данные.

В каких узлах сети хранится ПО, и из каких узлов используется

Классификация данных по типам уровню конфиденциальности, места хранения, обработки, способы доступа.

Программные активы: ОС, ППО, инструментальные средства управления сетью и ИС

Сеть: оборудование – в аппаратные активы, ПО – в программные активы

11

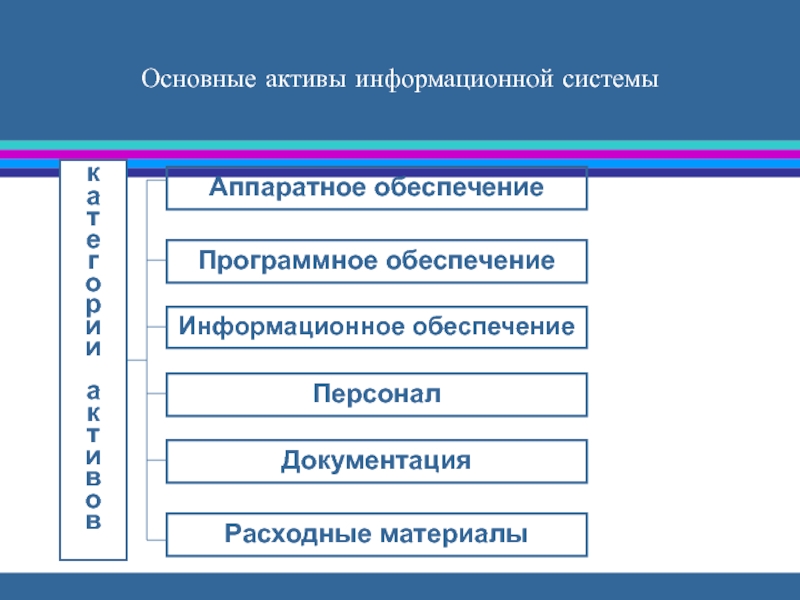

Слайд 18Основные активы информационной системы

к

а

т

е

г

о

р

и

и

а

к

т

и

в

о

в

Аппаратное обеспечение

Программное обеспечение

Информационное обеспечение

Персонал

Документация

Расходные материалы

Слайд 19Управление рисками.

Основные этапы

4. Анализ угроз. На практике угроз гораздо

больше, чем можно представить в обобщенном списке, многие имеют некомпьютерный

характер.Отказы, сбои, ошибки, поломки, повреждения

Побочные ЭМИ и наводки

Злонамеренные действия

Стихийные действия и побочные влияния

Угрозы возникают на разных этапах: в процессе эксплуатации, на заводе, во время ремонта и т.д.

12

Слайд 20Управление рисками.

Основные этапы

5.Оценка рисков .

Многообразие методик. Значимость экспертного

подхода.

Дать количественную оценку вероятности Pi осуществления угрозы:

Например, в баллах:

1 – низкая, 2 – средняя, 3 – высокая Аналогично по ущербу Cj: 1-незначительный, 2-средний, 3 – высокий

В произведении Pi * Cj : {(1, 2), (3, 4), (6, 9)}

Существуют и более тонкие методики.

Важно: Оценивая размер ущерба, необходимо иметь в виду не только непосредственные расходы на замену оборудования или восстановление информации, но и более отдаленные, такие как подрыв репутации, ослабление позиций на рынке и т.п.

13

Слайд 21Управление рисками.

Основные этапы

6. Выбор защитных мер .

Рассматриваются недопустимо

высокие риски

Учет не только прямых расходов на ПО и

оборудование, но и расходов на внедрение, обучение, сопровождение Комплексность целей: один механизм безопасности для нескольких прикладных сервисов

Совместимость с организационной и программно-аппаратной средой

7. Реализация и проверка выбранных мер .

8. Оценка остаточных рисков – возврат к п. 5

14

Слайд 22СТАНДАРТ МЕНЕДЖМЕНТА БЕЗОПАСНОСТИ

ISO / IEC 17799

Ключевые регуляторы –

основные структурные элементы ИБ

документ о политике информационной безопасности;

распределение обязанностей

по обеспечению информационной безопасности; обучение и подготовка персонала к поддержанию режима информационной безопасности;

уведомление о случаях нарушения защиты;

антивирусные средства;

процесс планирования бесперебойной работы организации;

контроль за копированием программного обеспечения, защищенного законом об авторском праве;

защита документации;

19

Слайд 23СТАНДАРТ МЕНЕДЖМЕНТА БЕЗОПАСНОСТИ

ISO / IEC 17799

2 часть. Системы

управления информационной безопасностью.

(Information Security Management System, ISMS )

В основе процесса

управления – четырехфазная модель, базирующаяся на анализе рисков и включающая в себя: планирование;

реализацию;

оценку;

корректировку.

20

Слайд 24КРИПТОГРАФИЧЕСКИЕ СТАНДАРТЫ

Три основных аспекта:

алгоритмический;

интерфейсный;

собственной защищенности.

Российские стандарты на

криптографические алгоритмы:

симметричное шифрование (ГОСТ 28147-89)

хэш-функция (ГОСТ 34.11-94)

ЭЦП (ГОСТ 34.10-94, 34.10-2001)

21

Слайд 25КРИПТОГРАФИЧЕСКИЕ СТАНДАРТЫ

Требования к разработке криптографических модулей, отражающие

аспект собственной защищенности,

достаточно полно

проработаны в Федеральном стандарте США FIPS 140-2

Криптографический

модуль - набор аппаратных и/или программных компонентов, реализующих утвержденные функции безопасности (включая криптографические алгоритмы, генерацию и распределение криптографических ключей, аутентификацию) и заключенных в пределах явно определенного, непрерывного периметра. 22

Слайд 26НАИБОЛЕЕ ЗНАЧИМЫЕ ТЕХНИЧЕСКИЕ СПЕЦИФИКАЦИИ

ТЕМАТИЧЕСКАЯ ГРУППА ПО ТЕХНОЛОГИИ ИНТЕРНЕТ. Основные

категории

документов по безопасности Интернет-сообщества:

Протоколы IPsec обеспечивают управление доступом, целостность

вне соединения, аутентификацию источника данных, защиту от воспроизведения, конфиденциальность и частичную защиту от анализа трафика. Протокол TLS (развитие версии 3 протокола SSL) позволяет защитить на транспортном уровне приложения в архитектуре клиент-сервер от пассивного и активного прослушивания, а также от подделки сообщений. В спецификациях TLS фигурируют четыре криптографические операции: цифровая подпись, потоковое шифрование, блочное шифрование и шифрование открытым ключом.

Обобщенный прикладной программный интерфейс службы безопасности" (GSS-API) реализует интерфейсный аспект криптографии, обеспечивает защиту коммуникаций между компонентами систем, в архитектуре клиент/сервер: взаимную аутентификацию сторон, целостность и конфиденциальность сообщений

23

Слайд 27СПЕЦИФИКАЦИИ INTERNET-СООБЩЕСТВА ДЛЯ АДМИНИСТРАТИВНОГО И ПРОЦЕДУРНОГО УРОВНЕЙ ИБ

"Руководство по информационной

безопасности предприятия" отвечает на вопросы о том, что входит в

политику безопасности, какие процедуры необходимы для обеспечения безопасности, что нужно делать в ситуациях, угрожающих безопасности.При выработке плана действий по информационной защите надо:

выяснить, что следует защищать;

выяснить, от чего следует защищаться;

определить вероятность угроз;

реализовать меры, которые позволят защитить активы экономически оправданным образом;

постоянно возвращаться к предыдущим этапам и совершенствовать защиту после выявления новых уязвимых мест.

24

Слайд 28СПЕЦИФИКАЦИИ INTERNET-СООБЩЕСТВА ДЛЯ АДМИНИСТРАТИВНОГО И ПРОЦЕДУРНОГО УРОВНЕЙ ИБ

"Как реагировать на

нарушения информационной безопасности"

Цель данной спецификации - сформулировать ожидания

Internet-сообщества по

отношению к группам реагированияна нарушения информационной безопасности.

"Дополнение к Руководству по информационной безопасности предприятия: Как выбирать поставщика Internet-услуг "

Направлено на помощь в выработке политики и процедур безопасности в тех организациях, информационные системы которых подключены к Internet,

Содержит также контрольный перечень вопросов информационной безопасности для обсуждения с поставщиками Internet-услуг.

25

Слайд 29СЛУЖБЫ ДИРЕКТОРИЙ.

СЕМЕЙСТВО РЕКОМЕДАЦИЙ Х500.

Среди возможностей, предоставляемых этой службой, обычно

выделяют дружественное именование (обращение к объектам по именам, удобным для

человека) и отображение имен в адресаХ509.КАРКАС СЕРТИФИКАТОВ ОТКРЫТЫХ КЛЮЧЕЙ.

Определена типовая структура сертификатов открытых ключей:

Номер сертификата

Идентификатор алгоритма ЭЦП

Имя удостоверяющего центра

Срок годности

Имя владельца сертификата открытые ключи сертификата

Идентификаторы алгоритмов, ассоциированных с открытыми ключами владельца сертификата

ЭЦП, сгенерированная с использованием секретного ключа удостоверяющего центра

27