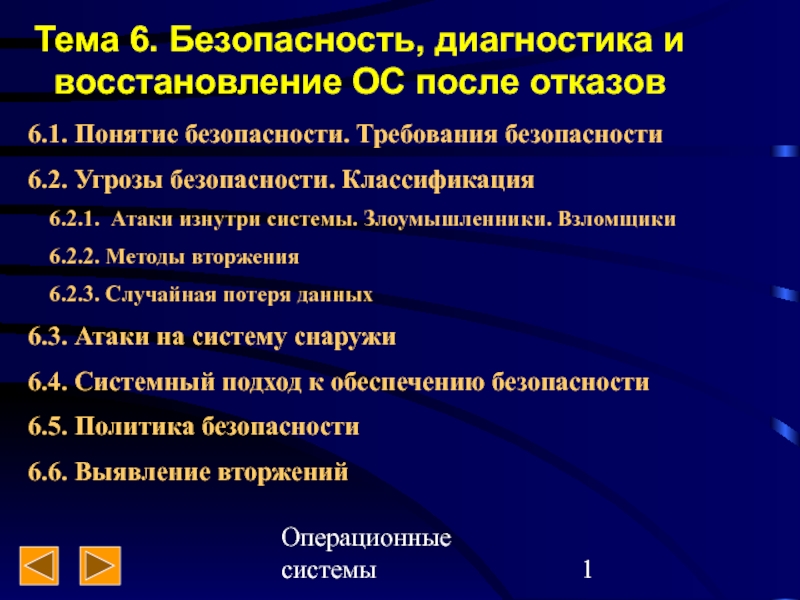

Слайд 1Операционные системы

6.1. Понятие безопасности. Требования безопасности

6.2. Угрозы безопасности. Классификация

6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

6.2.2. Методы вторжения

6.2.3. Случайная потеря данных

6.3. Атаки на систему снаружи

6.4. Системный подход к обеспечению безопасности

6.5. Политика безопасности

6.6. Выявление вторжений

Тема 6. Безопасность, диагностика и восстановление ОС после отказов

Слайд 2Операционные системы

6.7. Базовые технологии безопасности

6.7.1. Шифрование

6.7.2.

Аутентификация, пароли, авторизация, аудит

6.7.3. Технология защищенного канала

6.8. Технологии

аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

6.8.2. Аутентификация с использованием одноразового пароля

6.8.3. Аутентификация информации

6.9. Система Kerberos

6.10. Средства восстановления и зашиты ОС от сбоев

Тема 6. Безопасность, диагностика и восстановление ОС после отказов

Слайд 3Операционные системы

6.1. Понятие безопасности. Требования безопасности

Безопасность информационных систем включает:

1) безопасность отдельных компьютеров – защита данных, хранящихся и обрабатывающихся компьютером, рассматриваемым как автономная система; 2) сетевая безопасность – защита данных при передаче по линиям связи и защита от несанкционированного доступа в сеть

Безопасность – совокупность проблем, связанных с использованием информации для решения задач пользователей компьютерной системы

Защита информации от несанкционированного доступа – одна из главных задач операционных систем

Безопасной является система, удовлетворяющая следующим требованиям: 1. Конфиденциальность – гарантия того, что информация будет доступна только авторизованным пользователям (легальным). 2. Целостность – гарантия сохранности данными правильных значений. 3. Доступность – постоянная готовность системы к обслуживанию авторизованных пользователей. 4. Аутентичность – способность системы проверять идентичность пользователя.

Слайд 4Операционные системы

6.1. Понятие безопасности. Требования безопасности

Понятия конфиденциальности, доступности и целостности могут быть определены не только

по отношению к информации, но и «другим ресурсам компьютерной системы, например внешним устройствам (принтерам, модемам и др.).

Свойство конфиденциальности, примененное к устройству печати, можно интерпретировать так, что доступ к устройству имеют только те пользователи, которым этот доступ разрешен, причем они могут выполнять только те операции с устройством, которые для них определены.

Свойство доступности устройства означает готовность его к использованию всякий раз, когда в этом возникает необходимость.

А свойство целостности может быть определено как свойство неизменности параметров настройки данного устройства.

Слайд 5Операционные системы

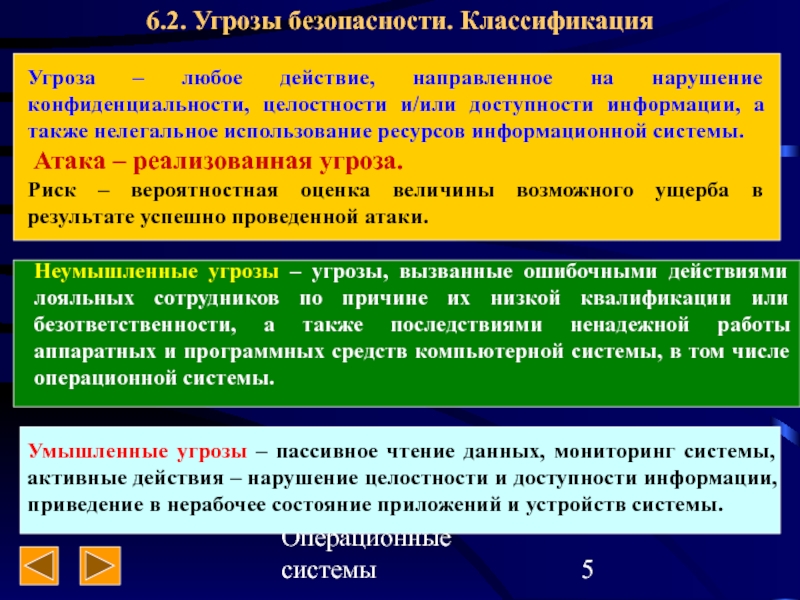

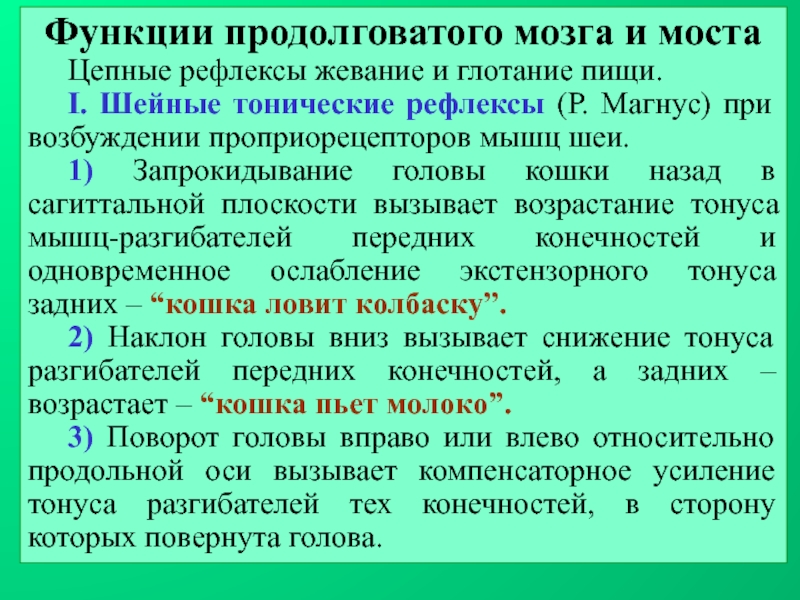

6.2. Угрозы безопасности. Классификация

Угроза – любое действие, направленное на

нарушение конфиденциальности, целостности и/или доступности информации, а также нелегальное использование

ресурсов информационной системы.

Атака – реализованная угроза.

Риск – вероятностная оценка величины возможного ущерба в результате успешно проведенной атаки.

Неумышленные угрозы – угрозы, вызванные ошибочными действиями лояльных сотрудников по причине их низкой квалификации или безответственности, а также последствиями ненадежной работы аппаратных и программных средств компьютерной системы, в том числе операционной системы.

Умышленные угрозы – пассивное чтение данных, мониторинг системы, активные действия – нарушение целостности и доступности информации, приведение в нерабочее состояние приложений и устройств системы.

Слайд 6Операционные системы

Типы умышленных угроз:

- незаконное проникновение в один из компьютеров сети под видом легального пользователя; - разрушение системы с помощью программ-вирусов; - нелегальные действия легального пользователя; - подслушивание внутрисетевого трафика.

Источник информации

Получатель

Нормальная передача. Информации от источника информации к получателю.

Прерывание. Компоненты системы выходят из строя, становятся недоступными или непригодными. Это атака , целью которой является нарушение доступности.

Результат реализации угроз

Слайд 7Операционные системы

Источник информации

Получатель

Источник информации

Получатель

Источник информации

Получатель

Перехват. Это атака, целью которой является

нарушение конфиденциальности, в результате чего доступ к компонентам системы получают

несанкционированные стороны

Изменение. Несанкционированная сторона не только получает доступ к системе, но и вмешивается в работу ее компонентов. Целью атаки является нарушение целостности.

Подделка. Несанкционированная сторона помещает в систему поддельные объекты. Целью этой атаки является нарушение аутентичности.

Слайд 8Операционные системы

6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

Злоумышленник – нелегальный пользователь,

сумевший зарегистрироваться в системе. Пассивный злоумышленник пытается прочитать то, что

ему не положено. Активный злоумышленник пытается незаконно изменить данные с различными целями, вплоть до разрушения системы (хакеры, кракеры).

Категории злоумышленников (по нарастанию негативных последствий): 1. Случайные любопытные пользователи, не применяющие специальных технических и программных средств. 2. Притворщик – лицо, не обладающее полномочиями по использованию компьютера, проникающее в систему путем использования учетной записи законного пользователя. 3. Правонарушитель – законный пользователь, получающий доступ к ресурсам, к которым у него нет доступа, или тот, у которого есть такой доступ, но он злоупотребляет своими привилегиями. 4. Тайный пользователь – лицо, завладевшее управлением в режиме суперпользователя и использующее его, чтобы избежать аудита и преодолеть контроль доступа.

Слайд 9Операционные системы

6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

5. Лица, занимающиеся коммерческим

или военным шпионажем. В этих случаях используются новейшие сложные устройства

и аппаратура, например антенны для улавливания электромагнитного излучения компьютера и его устройств (например, принтера).

6. Взломщики - студенты, системные программисты, операторы и т. д., считающие взлом системы безопасности компьютерной системы (например, Пентагона) личным вызовом. Как правило, они имеют высокую квалификацию и готовы посвящать достижению поставленной цели значительное количество времени. Часто итогом такой деятельности бывает установка забавных сообщений в системе. Однако бывают противоправные действия намного более серьезные.

Слайд 10Операционные системы

Защита пользовательских паролей

Одностороннее (необратимое) шифрование. Пароль используется для генерации

ключа для функции шифрования. Когда пользователь вводит пароль, система шифрует

его и сравнивает с хранящимся значением.

Контроль доступа к файлу с паролями. Доступ ограничен одной учетной записью или малым числом учетных записей (администраторы).

6.2.2. Методы вторжения

Пользовательские пароли не хранятся открыто.

Слайд 11Операционные системы

6.2.2. Методы вторжения

1. Попытка применить пароли стандартных учетных записей,

которые устанавливаются по умолчанию (например, Guest).

2. Настойчивый перебор всех коротких паролей. 3. Перебор слов из подключенного к системе или специального списка слов, чаще всего применяемых в качестве пароля. 4. Сбор такой информации о пользователях, как их полные имена, имена супругов и детей, названия книг в офисе, хобби пользователей. 5. Использование в качестве вероятного пароля дат рождения , номеров комнат, номеров различных удостоверений и т. д. 6. Использование в качестве вероятного пароля номеров автомобилей.

7. Обход ограничений доступа с помощью троянских коней. 8. Перехват сообщений, которыми обмениваются удаленный пользователь и узел системы. Комбинация автодозвона и алгоритма подбора паролей. Атака по Интернету (перебор IP-адресов, ping w.x.y.z - соединение через telnet w.x.y.z + перебор порта – подбор имен и паролей – сбор статистики – суперпользователь – сетевой анализатор пакетов – и т. д.).

Слайд 12Операционные системы

6.2.2. Методы вторжения

Первые 6 методов являются разновидностями отгадывания пароля.

Если злоумышленник должен проверять правильность догадки методом прямого перебора с

попыткой входа, эта процедура будет для него утомительной.

К тому же в этом случае легко принять контрмеры, например система может отвергнуть любую попытку регистрации, в которой было испробовано более трех неправильных паролей.

Однако взломщик, скорее всего, и не станет применять такие грубые методы. Например, получив доступ с привилегиями низкого уровня к зашифрованному файлу с паролями, он попытается скопировать этот файл, а затем использовать механизм шифрования данной системы на свободной машине, чтобы узнать пароль, предоставляющий большие привилегии.

Атаки с отгадыванием паролей применимы и эффективны при условии, что возможен автоматический перебор большого количества вариантов, который можно провести так, чтобы не выдать себя.

Слайд 13Операционные системы

6.2.2. Методы вторжения

Седьмому из перечисленных методов атаки - атаке

с помощью троянских коней - часто особенно трудно противостоять.

Допустим, пользователь

с низкими привилегиями написал игровую программу и предложил ее сетевому администратору, чтобы тот мог поиграть в свободное время.

Однако в программе есть небольшой секрет. Запустив ее, можно действительно играть, но она также содержит код, который на фоне игры копирует файл с паролями, для доступа к которому нужны привилегии администратора.

Восьмой из вышеперечисленных видов атак, подключение к линии, связан с физической безопасностью. Ей можно противостоять с помощью методов шифрования в каналах связи.

Слайд 14Операционные системы

6.2.2. Методы вторжения

Вломившись в систему и став суперпользователем, взломщик

может установить сетевой анализатор пакетов - программу, изучающую все входящие

и исходящие пакеты и пытающуюся найти в них определенные последовательности данных.

Последнее время все больше взломов защиты осуществляется технически безграмотными пользователями, которые просто запускают сценарии, найденные в Интернете. Настоящие хакеры называют таких взломщиков script kiddies (детишки со сценариями).

Как правило, у таких «детишек» нет конкретной цели или установки на похищение информации. Они просто ищут машины, на которые легко вломиться.

Слайд 15Операционные системы

6.2.3. Случайная потеря данных

Форс-мажор: пожары, наводнения, землетрясения, войны, восстания,

крысы, изгрызшие кабели, магнитные ленты или гибкие диски.

Аппаратные и программные

ошибки: сбои центрального процессора, нечитаемые диски или ленты, ошибки в программах (в том числе в операционной системе), ошибки при передаче данных.

Человеческий фактор: неправильный ввод данных, неверно установленные диски или ленты, запуск не той программы, потерянный диск, невыполненное резервное копирование и т. п.

Слайд 16Операционные системы

6.3. Атаки на систему снаружи

Зловредное программное обеспечение

Нуждается в программе-носителе

Независимое

Люки

(потайные двери)

Логические бомбы

Троянские кони

Вирусы

Черви

Зомби

Размножаются

Не воспроизводят себя

Слайд 17Операционные системы

6.3. Атаки на систему снаружи

Зловредные программы (malicious software, или

malware) - это программы, предназначенные для причинения вреда или использования

ресурсов компьютера, выбранного в качестве мишени. Они исследуют уязвимые места.

Зловредные программы, использующие программу-носитель, - это фрагменты программ, которые не могут существовать независимо от программы-носителя, в роли которой может выступать приложение, утилита или системная программа.

Независимые зловредные программы могут планироваться и запускаться операционной системой.

Приведенная классификация не дает полной картины, в частности, логические или троянские кони могут быть составной частью вирусов или червей.

Слайд 18Операционные системы

6.3. Атаки на систему снаружи

Люки - это скрытая точка

входа в программу, которая позволяет каждому, кто о ней знает,

получать доступ к программам в обход обычных процедур, предназначенных для обеспечения безопасности.

Люк - это код, распознающий некую особую последовательность входных данных или включающийся при запуске с определенным идентификатором пользователя.

Обычно люки используются программистами для отладки и тестирования программ, например для упрощения процедуры аутентификации или настройки, а также чтобы иметь в своем распоряжении надежный метод, позволяющий активизировать программу в случае возможных сбоев в процедуре регистрации.

Слайд 19Операционные системы

6.3. Атаки на систему снаружи

Очень трудно выявлять люки в

операционной системе. Меры безопасности должны приниматься в основном на этапах

разработки и обновления программ.

Логические бомбы - один из самых ранних видов программ, представляющих угрозу. Они являются предшественниками вирусов и червей.

Логическая бомба - это код, помещенный в какую-то легальную программу и устроенный так, что при определенных условиях он взрывается. Например, в определенный день и час или день недели, или в случае запуска определенного приложения и т. п.

Включившись, бомба может изменить или удалить некоторые данные, стать причиной остановки машины и др.

Слайд 20Операционные системы

6.3. Атаки на систему снаружи

Троянские кони - полезные или

кажущиеся таковыми программы, в которых спрятан код, способный в случае

срабатывания выполнить некоторую нежелательную или вредную функцию.

Троянские кони могут использоваться для выполнения тех функций, которые несанкционированный пользователь не мог бы выполнить непосредственно.

Например, пользователь-злоумышленник хочет получить доступ к файлам другого пользователя. Для этого он может написать программу, которая при запуске изменяла бы права доступа к файлам вызвавшего ее пользователя так, чтобы эти файлы могли прочитать все другие пользователи.

Слайд 21Операционные системы

6.3. Атаки на систему снаружи

Затем, поместив эту программу в

общий каталог и присвоив ей имя, похожее на имя какой-нибудь

утилиты (полезной), автор программы мог бы добиться того, что интересующий его пользователь запустил ее.

Примером трудно обнаруживаемого троянского коня является компилятор, измененный таким образом, чтобы при компиляции он вставлял в определенные программы (например, регистрации в системе) дополнительный код. С помощью этого кода в программе регистрации можно создать люк, позволяющий автору входить в систему с помощью специального пароля.

Слайд 22Операционные системы

6.3. Атаки на систему снаружи

Вирусы - программы, которые могут

«заражать» другие программы, изменять их, к числу изменений относится копирование

программы-вируса в программу, которая затем может заразить другие программы.

Подобно биологическому вирусу компьютерный вирус содержит в своем коде рецепт того, как точно копировать себя. Попав в компьютер, типичный вирус временно берет на себя управление операционной системой. Затем при любом контакте зараженного компьютера с незараженным фрагментом программного обеспечения в новую программу внедряется новоиспеченная копия вируса.

Таким образом, пользователи, обменивающиеся программами, передают вирусы от одного компьютера к другому или по сети.

Слайд 23Операционные системы

6.3. Атаки на систему снаружи

Черви - сетевые программы -

используют сетевые соединения, чтобы переходить из одной системы в другую.

Однажды активизировавшись в системе, сетевой червь может вести себя как вирус, порождать троянских коней или выполнять любые другие разрушительные действия.

Для самовоспроизведения сетевой червь использует некоторое транспортное средство: электронную почту, возможности удаленного доступа программ (запускает свою копию на другой системе), возможность удаленной регистрации.

Слайд 24Операционные системы

6.3. Атаки на систему снаружи

Зомби - программа, которая скрытно

соединяется с другим подключенным в Интернет компьютером, а затем использует

этот компьютер для запуска атак, что усложняет отслеживание пути к создателю программ-зомби.

Зомби используются при атаках с отказом в обслуживании, которые обычно направлены против выбранных в качестве мишени Web-узлов.

Зомби распространяются на сотни и тысячи компьютеров, принадлежащих ничего не подозревающим третьим лицам, а затем используются для поражения выбранного в качестве мишени Web-узла при помощи огромного увеличения сетевого графика.

Слайд 25Операционные системы

6.3. Атаки на систему снаружи

Основное различие между обычным злоумышленником

и вирусом состоит в том, что первый из них представляет

собой человека, лично пытающегося взломать систему с целью причинения ущерба, тогда как вирус является программой, написанной человеком и выпущенной в свет с надеждой на причинение ущерба.

Злоумышленники пытаются взломать определенные системы, чтобы украсть или уничтожить какие-либо данные, тогда как вирус действует не столь направленно.

Слайд 26Операционные системы

6.4. Системный подход к обеспечению безопасности

1. Морально-этические средства защиты – нормы, сложившиеся по мере распространения

вычислительных средств в обществе (аморальность покушений на чужие информационные ресурсы). 2. Законодательные средства защиты – законы, постановления, нормативные акты и стандарты, которыми регламентируются правила использования и обработки информации, а также вводятся меры ответственности за их нарушение. 3. Административные меры – действия руководства предприятия для обеспечения информационной безопасности. К таким мерам относятся конкретные правила работы сотрудников предприятия, например режим работы сотрудников, их должностные инструкции, строго определяющие порядок работы с конфиденциальной информацией на компьютере. К административным мерам также относятся правила приобретения предприятием средств безопасности. 4. Психологические меры безопасности. - Защита от различных психологических приемов, позволяющих облегчить обман с целью завладения информацией.

Слайд 27Операционные системы

6.4. Системный подход к обеспечению безопасности

5. Физические средства защиты

- экранирование помещений для защиты от излучения, проверка поставляемой аппаратуры

на соответствие ее спецификациям и отсутствие аппаратных «жучков», средства наружного наблюдения, устройства, блокирующие физический доступ к отдельным блокам компьютера, различные замки и оборудование, защищающее помещение, где находятся носители информации, от незаконного проникновения и т. д. и т. п. 6. Технические средства информационной безопасности – программное и аппаратное обеспечение системы, контроль доступа, аутентификация и авторизация, аудит, шифрование информации, антивирусная защита контроль сетевого трафика и т. п. 7. Надежная работа программных и аппаратных средств системы, средства обеспечения отказоустойчивости и восстановления операционной системы, целостности и доступности приложений и баз данных.

Слайд 28Операционные системы

Безопасность как бизнес-процесс

Политика

безопасности

Обеспечение безопасности

Контроль и реагирование

Управление и тестирование

Модернизация

На основе

системного подхода разрабатывается политика безопасности

Слайд 29Операционные системы

6.5. Политика безопасности

ВОПРОСЫ: 1) какую информацию защищать? 2)

какой ущерб понесет предприятие при потере или раскрытии тех или

иных данных? 3) кто или что является возможным источником угроз? 4) какого рода атаки на безопасность системы могут быть предприняты ? 5) какие средства использовать для защиты каждого вида информации?

1. Минимальный уровень привилегий на доступ к данным. 2. Комплексный подход к обеспечению безопасности (наличие нескольких методов защиты, многократное резервирование средств безопасности).

3. Баланс надежности защиты всех уровней. (например, имеется Интернет, брандмауэр, но есть возможность работы через модем – это недопустимо!) 4. Использование средств, обеспечивающих при их отказе максимальную защиту при атаке (например, полная блокировка автоматического пропускного пункта при его отказе, полная блокировка входа в сеть и др.). 5. Единый контрольно-пропускной путь – весь трафик через один узел сети (firewall). 6. Баланс возможного ущерба от угрозы и затрат на ее предотвращение. 7. Ограничение служб, методов доступа для лиц, имеющих доступ в Интернет и из Интернета во внутреннюю сеть предприятия. Политика доступа к службам Интернет и политика доступа к ресурсам внутренней сети.

Базовые принципы безопасности:

Слайд 30Операционные системы

6.5. Политика безопасности

Политика доступа к сетевым службам Интернета

выключает следующие пункты:

1. Определение списка служб Интернета, к которым пользователи

внутренней сети должны иметь ограниченный доступ.

2. Определение ограничений на методы доступа, например на использование протоколов SLIP и РРР. Ограничение методов доступа необходимо для того, чтобы пользователи не могли обращаться к «запрещенным» службам Интернета. Например, если в сети установлен специальный шлюз, который не дает пользователям работать в системе WWW, они могут (если нет на это ограничений) устанавливать соединения с Web-серверами по протоколу РРР.

3. Принятие решения о том, разрешен ли доступ внешних пользователей из Интернета во внутреннюю сеть. Если да, то кому.

Политика доступа к ресурсам внутренней сети может быть выражена в одном из двух принципов: запрещать все, что не разрешено, или разрешать все, что не запрещено.

Слайд 31Операционные системы

6.5. Политика безопасности

В целом бизнес-процесс управления безопасностью может

быть представлен последовательностью этапов, показанных на следующем рисунке (стрелками указаны

переходы по этапам).

Слайд 32Операционные системы

Анализ угроз

Управление рисками

Технология Процедуры Страховка

Конфиденциальность Целостность Доступность Аутентичность

Защита

Обнаружение Корректировка

Операции и поддержка

Приобретение

Исследования

Дизайн и

внедрение

Интеграция

Тестирование

Сертификация

Обучение и тренировка

Безопасность – это не способ избежать риска. Это способ овладения риском.

Этапы

Слайд 33Операционные системы

6.5. Политика безопасности

Начинается построение политики безопасности с анализа

угроз. Анализ угроз заключается в четком определении, от чего необходимо

защищаться, точнее каковы реальные угрозы. Нужно выделить только те угрозы, которые могут быть потенциально опасны для информационной системы.

Следующий шаг, который является очевидным следствием анализа угроз, - это построение концепции управления риском - построение своей собственной, или принятие какой-либо известной стандартной индустриальной концепции управления риском. В любом случае нужно понимать, что «безопасность - это не способ избежать риска, безопасность - это способ управления риском».

После того как определены угрозы и разработана стратегия управления рисками, можно собственно решить, как будет защищаться информационная система. Разработка политики безопасности на третьем этапе заключается в выборе технологии, которая будет для этого использоваться, процедур, которые будут базироваться на технологиях, и технологии страхования информационных рисков.

Это очень важная часть стратегии управления рисками, которая пока в России слабо используется.

Слайд 34Операционные системы

6.5. Политика безопасности

Технологии, которые будут использованы в политике

безопасности, должны реализовать стандартные вещи.

Концепция информационной безопасности состоит из трех

основных «китов»: защита информации есть защита конфиденциальности, целостности и доступности данных.

Когда организуется защита средствами технологий процедур, нужно помнить, что далее система начнет работать и потребуется анализировать ее состояние и управлять ее состоянием.

Поэтому необходимы инструменты, которые бы помимо обеспечения защиты выполняли функции обнаружения слабых мест системы, обнаружения атак, которые происходят извне и изнутри - информировали бы администратора о том, что в системе есть какие-то проблемы. Ну и как следствие на основе информации, полученной от механизмов защиты и обнаружения, должна быть выработана процедура и технология корректировки защиты.

После разработки теоретической части необходимо приобрести соответствующие продукты. Под словом «приобретение» понимается не только покупка «коробок» с программным или аппаратным обеспечением, а также и стоимость исследований, проведение дизайна, внедрение системы, тестирование, сертификация - весь комплекс действий, который начинается от закупки продуктов до получения сертификатов.

Слайд 35Операционные системы

6.5. Политика безопасности

Разработка операций и поддержка - то,

что будет выполняться в процессе функционирования политики безопасности.

Каким образом будет

настроена система обнаружения уязвимости, каким образом будет анализироваться полученная информация, как будет реализован аудит и мониторинг, будут ли для этого использоваться стандартные средства операционной системы или будут приобретаться или разрабатываться какие-то дополнительные продукты - вот вопросы, которые нужно продумать до того, когда можно будет сказать, что политика информационной безопасности готова.

Любую систему рано или поздно взломают, поэтому нужна вторая линия обороны – выявление вторжений.

Слайд 36Операционные системы

6.6. Выявление вторжений

1. Быстрое обнаружение вторжения позволяет идентифицировать и

изгнать взломщика прежде, чем он причинит вред.

2. Эффективная система обнаружения вторжений служит сдерживающим средством, предотвращающим вторжения. 3. Обнаружение вторжений позволяет собирать информацию о методах вторжения, которую можно использовать для повышения надежности средств защиты.

Измеряемый параметр поведения

Профиль взломщика

Профиль авторизованного пользователя

Среднее поведение взломщика

Среднее поведение авторизован. пользователя

Подходы к выявлению вторжений

1. Выявление статистических отклонений (пороговое обнаружение –пороги частот различных событий, профильное обнаружение – создается профиль поведения каждого пользователя и ищутся отклонения в поведении). Эффективно против притворщиков, бессильно против правонарушителей. 2. Выявление на основе правил (выявление отклонений от обычных характеристик, идентификация проникновения –поиск подозрительного поведения). Эффективно против взломщиков.

Основной инструмент выявления вторжений – записи данных аудита.

Перекрытие в наблюдаемом поведении

Вторая линия обороны

Слайд 37Операционные системы

6.6. Выявление вторжений

Основным инструментом выявления вторжений является запись данных

аудита. Должно вестись некоторое протоколирование деятельности пользователей, которое используется системой

для выявления вторжения. Протоколирование выглядит следующим образом:

1. Записи аудита пользователей системы. Почти все многопользовательские ОС содержат в себе программы средств учета вычислительных ресурсов, собирающие информацию о деятельности пользователей. Преимущество использования этой информации заключается в отсутствии необходимости дополнительного набора программ. Недостаток же состоит в том, что в записях обычных пользователей может не содержаться нужная информация или она может иметь неудобный вид.

2. Записи аудита, предназначенные для выявления. Можно реализовать набор средств, которые будут генерировать записи аудита, содержащие только ту информацию, которая нужна системе выявления вторжений. Одним из преимущества такого подхода является то, что его можно сделать независимым от производителя и переносимым на самые разные системы. Недостаток состоит в том, что этот подход предполагает дополнительные накладные расходы, связанные с добавлением пакетов учета ресурсов.

Слайд 38Операционные системы

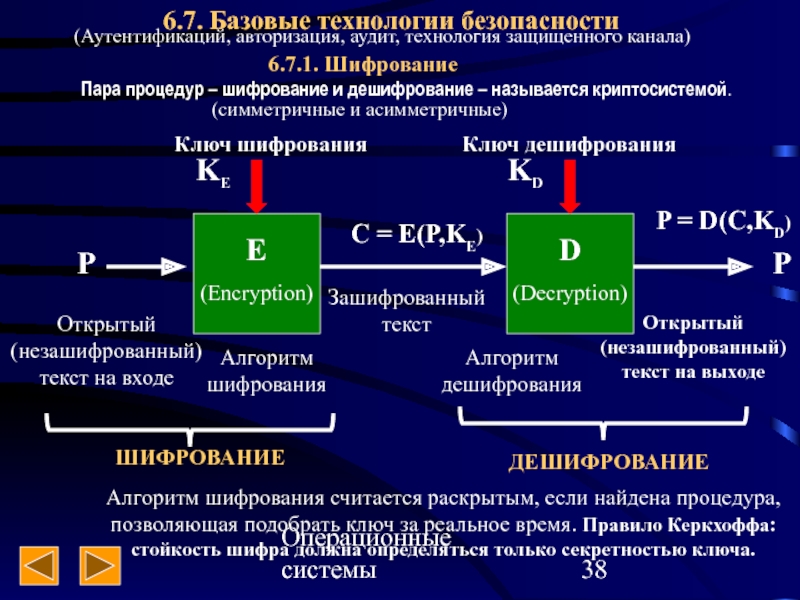

6.7. Базовые технологии безопасности

6.7.1. Шифрование

Пара процедур – шифрование и

дешифрование – называется криптосистемой.

E

(Encryption)

D

(Decryption)

KE

KD

Ключ шифрования

Ключ дешифрования

Открытый (незашифрованный) текст на

входе

Алгоритм шифрования

P

C = E(P,KE)

Зашифрованный текст

Алгоритм дешифрования

P = D(C,KD)

P

Открытый (незашифрованный) текст на выходе

ШИФРОВАНИЕ

ДЕШИФРОВАНИЕ

Алгоритм шифрования считается раскрытым, если найдена процедура, позволяющая подобрать ключ за реальное время. Правило Керкхоффа: стойкость шифра должна определяться только секретностью ключа.

(Аутентификаций, авторизация, аудит, технология защищенного канала)

(симметричные и асимметричные)

Слайд 39Операционные системы

6.7. Базовые технологии безопасности

6.7.1. Шифрование

Информацию, над которой выполняются функции

шифрования и дешифрования, будем условно называть «текст», учитывая, что это

может быть числовой массив, графические данные или что-либо другое.

Алгоритмы (функции) шифрации информации и дешифрации всегда открыты (публичны).

Сложность алгоритма раскрытия является одной из важнейших характеристик криптосистемы и называется криптостойкостью.

Существует два класса криптосистем - симметричные и асимметричные. В симметричных схемах шифрования (классическая криптография) секретный ключ зашифровки совпадает с секретным ключом расшифровки. В асимметричных схемах шифрования (криптография с открытым ключом) открытый ключ зашифровки не совпадает с секретным ключом расшифровки.

(Аутентификаций, авторизация, аудит, технология защищенного канала)

Слайд 40Операционные системы

Модель симметричного шифрования (1949 г. – Клод Шеннон)

Отправитель

Шифрование

Дешифрование

Получатель

Злоумышленник

X

Y

X

Y =

EK(X)

X = DK(Y)

K

K

L

R

R

L XOR R

Побитные замены и перестановки

Исходный блок 64

бита

K

Результат шифрования

K -

Схема шифрования по алгоритму DES (Data Encryption Standard)

разделяемый секретный ключ, Е, D – алгоритмы шифрования-де-шифрования, разработаны фирмой IBM в 1976 году.

Основная проблема – ключи (надежность генерации, передачи и сохранения).

Ключ К содержит 56 сл. Битов и 8 контрольных (112 и 16)

Слайд 41Операционные системы

Модель симметричного шифрования (1949 г. – Клод Шеннон)

В данной

модели три участника: отправитель, получатель и злоумышленник. Задача отправителя заключается

в том, чтобы передать по открытому каналу некоторые сообщения в защищенном виде. Для этого он на ключе КE зашифровывает открытый текст Р и передает шифрованный текст С. Задача получателя -расшифровать С и прочитать текст Р (КD = KE). Задача злоумышленника - перехватить передаваемое сообщение, прочитать его, а также имитировать ложные сообщения.

Суть алгоритма.

Данные шифруются поблочно. Перед шифрованием любая форма представления данных преобразуется в числовую. Эти числа получаются путем любой открытой процедуры преобразования блока текста в число. На вход шифрующей функции поступает блок данных размером 64 бита. Он делится пополам на левую (L) и правую (R) части. На первом этапе на место левой части результирующего блока помещается правая часть исходного блока. Правая часть результирующего блока вычисляется как сумма по модулю 2 (операция XOR) левой и правой частей исходного блока. Затем на основе случайной двоичной последовательности по определенной схеме в полученном результате выполняются побитные замены и перестановки. Используемая двоичная последовательность, представляющая собой ключ данного алгоритма, имеет длину 64 бита, из которых 56 действительно случайны, а 8 предназначены для контроля ключа.

Слайд 42Операционные системы

Модель несимметричного шифрования

Отправитель

Шифрование

Дешифрование

Получатель

Злоумышленник

E

X

Y

X

Y = E(X)

X = D(Y)

- открытый ключ

получателя

D – закрытый секретный ключ получателя

E

Пользователь1

Шифрование

Пользователь 2

Пользователь3

Санскрито-русский словарь

D

D

– закрытый ключ (с-р словарь) E – открытый ключ (р-с словарь)

Русско-санскритский словарь

Русско-санскритский словарь

Русско-санскритский словарь

E

E

E

Дешифрование

E(S2)

E(S3)

E(S4)

(Винфилд Диффи и Мартин Хеллман – середина 70-х г. 20 века)

Слайд 43Операционные системы

Модель несимметричного шифрования

Особенность шифрования на основе открытых ключей состоит

в том, что текст, зашифрованный одним ключом, может быть расшифрован

только с использованием второго ключа и наоборот.

В модели криптосхемы с открытым ключом текста три участника: отправитель, получатель, злоумышленник.

Получатель генерирует на своей стороне два ключа: открытый Е и закрытый D. Закрытый ключ D, называемый личным ключом, абонент должен сохранять в защищенном месте, а открытый ключ Е он может передать всем, с кем он хочет поддерживать защищенные отношения.

Открытый ключ используется для шифрования текста, но расшифровать текст можно только с помощью закрытого ключа.

Поэтому открытый ключ передается отправителю в незащищенном виде. Отправитель, используя открытый ключ получателя, шифрует сообщение Х и передает получателю. Получатель расшифровывает сообщение своим закрытым ключом D.

Ключи Е и D не могут быть независимыми друг от друга, а значит, есть теоретическая возможность вычисления закрытого ключа по открытому, но это связано с огромным количеством вычислений и, значит потребует немалого времени.

(Винфилд Диффи и Мартин Хеллман – середина 70-х г. 20 века)

Слайд 44Операционные системы

Модель несимметричного шифрования

Пояснение.

Пусть абонент 1 решает вести секретную переписку

со своими сотрудниками на малоизвестном языке, например, санскрите. Для этого

он обзаводится санскритско-русским словарем, а всем абонентам посылает русско-санскритские словари. Каждый из них, пользуясь словарем, пишет сообщения на санскрите и посылает абоненту 1, который переводит их на русский язык, пользуясь доступным только ему санскритско-русским словарем.

Очевидно, роль открытого ключа здесь играет русско-санскритский словарь, а роль закрытого ключа - санскритско-русский словарь.

Могут ли пользователи 2,3,4 прочитать чужие сообщения S2, S3, S4?

Вообще-то нет, так как для этого нужен санскритско-русский словарь, обладателем которого является пользователь 1.

Но теоретическая возможность этого имеется: потратив массу времени, можно прямым перебором составить санскритско-русский словарь по русско-санкритскому словарю.

(Винфилд Диффи и Мартин Хеллман – середина 70-х г. 20 века)

Слайд 45Операционные системы

Пользователь1

Пользователь 2

Дешифрование

E(D(S2)) = S2

Пользователь 3

Пользователь4

E(D(S3)) = S3

E(D(S4)) = S4

Шифрование

D(S2)

D(S3)

D(S4)

Подтверждение

авторства посылаемого сообщения (электронная подпись)

D – закрытый ключ

E – открытый

ключ

Для полного сетевого обмена необходимо иметь 2 N ключей (N закрытых и N открытых)

Слайд 46Операционные системы

Подтверждение авторства посылаемого сообщения (электронная подпись)

В этом случае поток

сообщений имеет обратное направление - от пользователя 1, обладателя закрытого

ключа D, к его корреспондентам, обладателям открытого ключа Е. Если пользователь 1 хочет аутентифицировать себя (поставить электронную подпись), то он шифрует текст своим закрытым ключом D и передает шифровку своим корреспондентам.

Если им удается расшифровать текст открытым ключом абонента 1, то это доказывает, что текст был зашифрован его же закрытым ключом, а значит, он является автором этого сообщения.

В этом случае сообщения S2, S3, S4, адресованные разным абонентам, не являются секретными друг для друга, так как все они - обладатели одного и того же открытого ключа.

Слайд 47Операционные системы

Подтверждение авторства посылаемого сообщения (электронная подпись)

Для того, чтобы в

сети все абонентs имели возможность не только принимать зашифрованные сообщения,

но и сами посылать таковые, каждый абонент должен обладать своей собственной парой ключей D и Е. Исчезает задача секретной доставки ключа. Хотя информация об открытом ключе не является секретной, ее нужно защищать от подлогов, чтобы злоумышленник под именем легального пользователя не навязал свой открытый ключ, после чего он с помощью своего закрытого ключа сможет расшифровать все сообщения, посылаемые легальному пользователю и отправлять свои сообщения от его имени.

Лучшим решением проблемы является технология цифровых сертификатов. Сертификат - это электронный документ, который связывает конкретного пользователя с конкретным ключом.

Слайд 48Операционные системы

Криптоалгоритм RSA (1978 год)

Разработан Ривесом, Шамиром и Адлеменом (Rivest,

Shamir, Adleman)

1. Случайно выбирается два очень больших простых числа p

и q.

2. Вычисляется два произведения n = p x q и m = (p – 1) x (q – 1).

3. Выбирается случайное целое число E, не имеющее общих сомножителей с m.

4. Находится D, такое, что D x E mod m = 1.

5. Исходный текст, Х, разбивается на блоки таким образом, чтобы 0 < X < n.

6. Для шифрования сообщения необходимо вычислить C = XE mod n.

7. Для дешифрования вычисляется X = CD mod n.

Таким образом, чтобы зашифровать сообщение, необходимо знать пару чисел (E, n), а чтобы дешифровать – пару чисел (D, n). Первая пара – открытый ключ, вторая – закрытый.

Для разложения 200-значного числа на простые множители нужно 4 миллиарда лет работы компьютера с быстродействием 1 млн. оп. в с.

Слайд 49Операционные системы

Криптоалгоритм RSA (1978 год)

Разработан Ривесом, Шамиром и Адлеменом (Rivest,

Shamir, Adleman)

Зная открытый ключ (Е, п) можно вычислить значение закрытого

ключа. Необходимым промежуточным действием в этом преобразовании является нахождение чисел р и q, для чего нужно разложить на простые множители очень большое число п, а на это требуется много времени.

Именно с огромной вычислительной сложностью разложения большого числа на простые множители связана высокая криптостойкость алгоритма.

Слайд 50Операционные системы

Односторонние функции шифрования (one-way function, hash function, digest function)

Сообщение

Сообщение

Дайджест

ОФШ

Ключ

Отправитель

Сообщение

Дайджест

ОФШ

Ключ

Получатель

Сравнение

Сообщение

Дайджест

ОФШ

Сообщение

Ключ

Дайджест

Сообщение

Сообщение

Дайджест

Сообщение

Ключ

+

ОФШ

Сравнение

Слайд 51Операционные системы

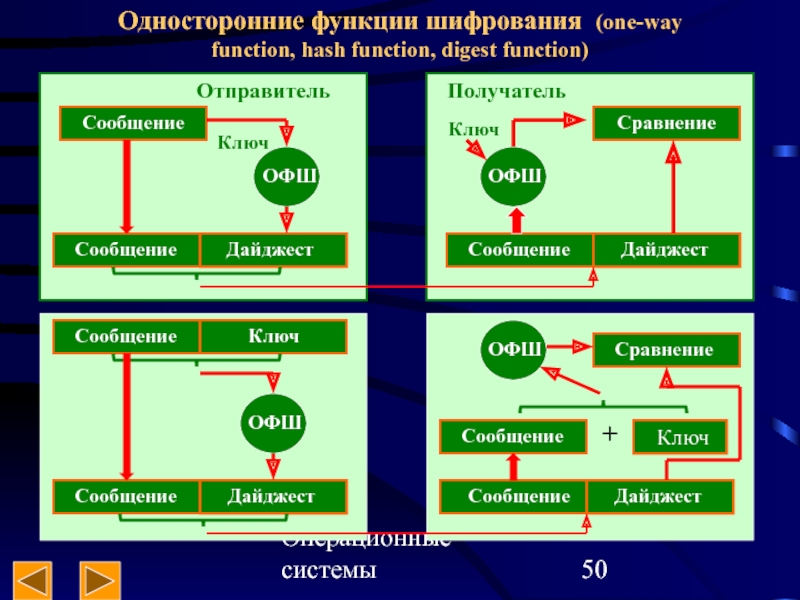

Односторонние функции шифрования (one-way function, hash function, digest function)

Эта

функция, примененная к шифруемым данным, дает в результате значения (дайджест),

состоящие из фиксированного небольшого числа байт. Дайджест передается вместе с исходным сообщением.

Получатель сообщения, зная, какая односторонняя функция шифрования (ОФШ) была применена для получения дайджеста, заново вычисляет его, используя незашифрованную часть сообщения. Если значения полученного и вычисленного дайджестов совпадают, это значит, что содержимое сообщения не было подвергнуто никаким изменениям.

Значение дайджеста не дает возможности восстановить исходное сообщение, но зато позволяет проверить целостность данных. Обязательным является знание секретного ключа отправителем и получателем (ключ в данном случае является параметром ОФШ).

Слайд 52Операционные системы

Односторонние функции шифрования (one-way function, hash function, digest function)

Другой

вариант использования ОФШ для обеспечения целостности данных.

В данном случае

ОФШ не имеет параметра - ключа, но применяется не просто к сообщению, а к сообщению, дополненному ключом. Получатель также дополняет полученное сообщение, ключом, после чего к нему применяет ОФШ. Результат вычислений сравнивается с полученным по сети дайджестом.

Помимо обеспечения целостности сообщений дайджест может быть использован в качестве электронной подписи для аутентификации передаваемого документа.

ОФШ должны удовлетворять двум условиям:

по дайджесту, вычисленному с помощью ОФШ, невозможно каким-либо образом вычислить исходное сообщение;

должна отсутствовать возможность вычисления двух разных сообщений, для которых с помощью данной функции могли быть вычислены одинаковые дайджесты.

Слайд 53Операционные системы

6.7.2. Аутентификация, пароли, авторизация, аудит

Аутентификация (authentification) предотвращает доступ к

сети нежелательных лиц и разрешает вход для легальных пользователей.

Идентификация

заключается в сообщении пользователем своего идентификатора (имени).

Отличие аутентификации от идентификации: аутентификация - это процедура доказательства пользователем того, что он есть тот, за кого себя выдает, в частности, доказательство того, что именно ему принадлежит введенный им идентификатор.

Слайд 54Операционные системы

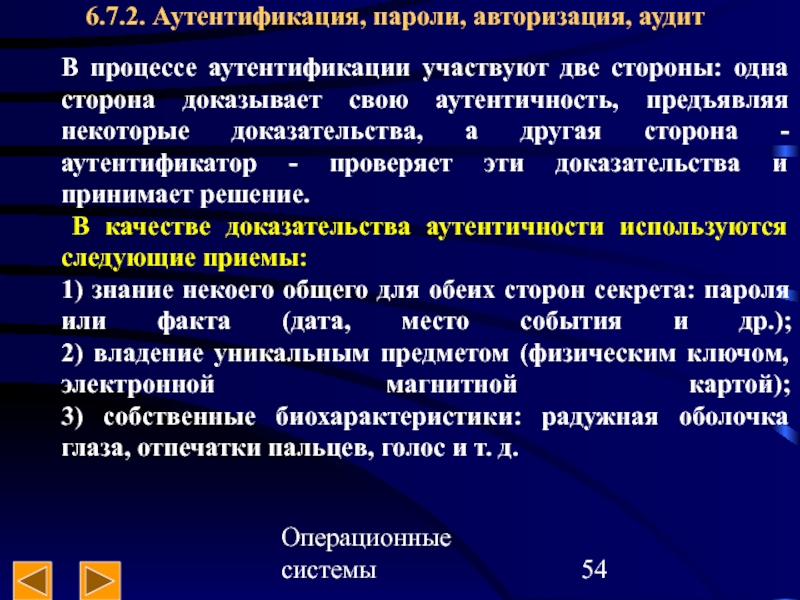

6.7.2. Аутентификация, пароли, авторизация, аудит

В процессе аутентификации участвуют две

стороны: одна сторона доказывает свою аутентичность, предъявляя некоторые доказательства, а

другая сторона - аутентификатор - проверяет эти доказательства и принимает решение.

В качестве доказательства аутентичности используются следующие приемы:

1) знание некоего общего для обеих сторон секрета: пароля или факта (дата, место события и др.); 2) владение уникальным предметом (физическим ключом, электронной магнитной картой); 3) собственные биохарактеристики: радужная оболочка глаза, отпечатки пальцев, голос и т. д.

Слайд 55Операционные системы

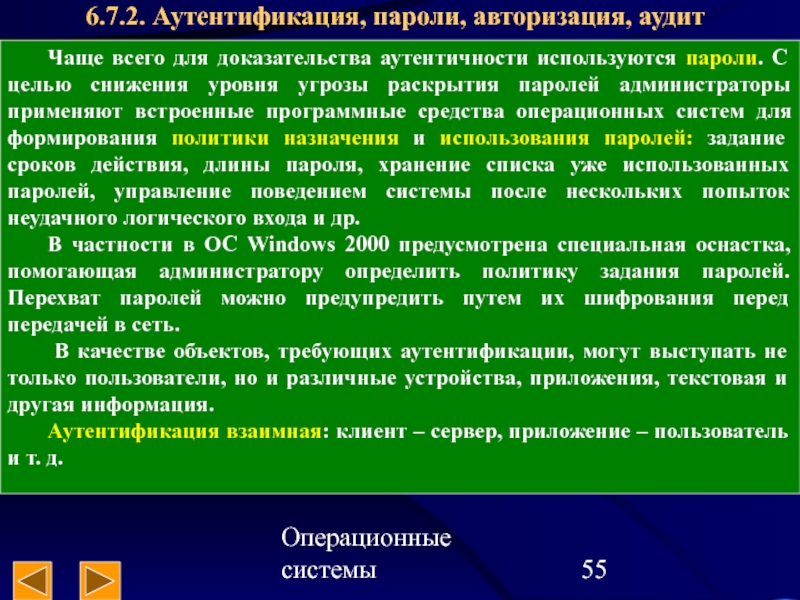

6.7.2. Аутентификация, пароли, авторизация, аудит

Чаще всего для доказательства аутентичности

используются пароли. С целью снижения уровня угрозы раскрытия паролей администраторы

применяют встроенные программные средства операционных систем для формирования политики назначения и использования паролей: задание сроков действия, длины пароля, хранение списка уже использованных паролей, управление поведением системы после нескольких попыток неудачного логического входа и др.

В частности в ОС Windows 2000 предусмотрена специальная оснастка, помогающая администратору определить политику задания паролей. Перехват паролей можно предупредить путем их шифрования перед передачей в сеть.

В качестве объектов, требующих аутентификации, могут выступать не только пользователи, но и различные устройства, приложения, текстовая и другая информация.

Аутентификация взаимная: клиент – сервер, приложение – пользователь и т. д.

Слайд 56Операционные системы

Политика паролей

Слайд 57Операционные системы

Политика блокировки учетной записи

Слайд 59Операционные системы

Авторизация доступа

1. Система авторизации имеет дело только с легальными

пользователями, которые успешно прошли процедуру аутентификации.

2. Цель подсистемы авторизации

– предоставить каждому легальному пользователю те виды доступа и к тем ресурсам, которые были для него определены администратором системы.

3. Система авторизации использует различные формы правил доступа к ресурсам: a) избирательные права – определенные операции над определенным ресурсом разрешаются или запрещаются пользователям или группам пользователей, явно указанным своими идентификаторами (в операционных системах универсального назначения); б) мандатный подход – деление информации на уровни в зависимости от степени ее секретности (для служебного пользования, секретно, сов. секретно, особой важности) и деление пользователей на группы, образующие иерархию в соответствии с уровнем допуска (первая форма, вторая форма, третья форма).

Слайд 60Операционные системы

Авторизация доступа

4. Процедуры авторизации реализуются программными средствами операционных систем

или отдельными программными продуктами.

5. Схемы авторизации:

децентрализованные (средства защиты работают

на рабочих станциях);

централизованные (сервер управляет процессом предоставления ресурсов пользователю, реализован принцип «единого входа» - пользователь один раз входит в сеть и получает доступ на все время работы некоторый набор разрешений по доступу к ресурсам сети);

комбинированные.

Слайд 63Операционные системы

Аудит (auditing) – фиксация в системном журнале событий, происходящих

в операционной системе, имеющих отношение к безопасности и связанных с

доступом к защищаемым системным ресурсам.

Регистрация успешных и неуспешных действий:

Регистрация в системе;

Управление учетной записью;

Доступ к службе каталогов;

Доступ к объекту;

Использование привилегий;

Изменение политики;

Исполнение процессов и системные события.

Аудит включается в локальной (групповой) политике аудита.

Журнал безопасности содержит записи, связанные с системой безопасности.

Слайд 64Операционные системы

Аудит (auditing)

Если кто-то пытается выполнить действия, определенные системой

безопасности для отслеживания, то система аудита пишет сообщения в журнал

регистрации, идентифицируя пользователя.

Например, система аудита Windows 2000/2003 позволяет фиксировать массу различных событий.

Слайд 66Операционные системы

6.7.3. Технология защищенного канала

Функции защищенного канала:

1.Взаимная аутентификация абонентов при установлении соединения (например, обменом паролями); 2. Защита передаваемых по каналу сообщений от несанкционированного доступа путем шифрования; 3. Подтверждение целостности поступающих по каналу сообщений (например, передачей с сообщением его дайджеста).

Канал доступа

Канал доступа

Публичная сеть

Защищенный канал

Сеть филиала 1

Сеть филиала 2

Схемы образования защищенного канала: 1. Программными средствами , установленными на удаленных компьютерах ЛВС предприятия. 2. Оборудованием поставщика услуг публичной сети, расположенным на границе между частной и публичной сетями.

Слайд 67Операционные системы

6.7.3. Технология защищенного канала

Различные реализации технологии защищенного канала могут

работать на разных уровнях модели OSI.

Некоторые реализации технологии защищенного

канала:

протокол SSL (Secure Sockets Layer - уровень защищенных сокетов) - обеспечивают безопасный способ обмена информацией между клиентом и сервером на представительском уровне модели OSI;

новая версия сетевого протокола IP - предусматривает все функции - взаимную аутентификацию, шифрование и обеспечение целостности;

протокол туннелирования РРТР (Point - То - Point - Tunneling Protocol - протокол туннелирования «точка - точка») - защищает данные на канальном уровне.

Слайд 68Операционные системы

6.8. Технологии аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

В современных операционных системах предусматриваются централизованные службы аутентификации. Такая служба поддерживается одним из серверов сети и использует для своей работы базу данных, в которой хранятся учетные данные (учетные записи, иногда называемые бюджетами) о пользователях сети. Учетные данные содержат наряду с другой информацией идентификаторы и пароли пользователей.

Упрощенная схема аутентификации:

для логического входа в сеть пользователь набирает на клавиатуре своего компьютера свой идентификатор и пароль;

эти данные используются службой аутентификации - по идентификатору пользователя находится соответствующая запись, из нее извлекается пароль и сравнивается с тем, который ввел пользователь;

если они совпадают, то аутентификация считается успешной, пользователь получает легальный статус и те права, которые определены для него системой авторизации.

Изъян: при передаче пароля с компьютера на сервер он может быть перехвачен злоумышленником.

Слайд 69Операционные системы

6.8. Технологии аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

Пароль Р

ОФШ 1

ОФШ 2

ОФШ 2

Сравнение

Слово S

Слово-вызов S

Идентификатор

Дайджест d(P)

Ответ-дайджест d(S)

Идентификатор ID

База данных учетной информации SAM

ID d(P)

Клиентский компьютер

Сервер

SAM – Security Accounts Manager – менеджер учетных записей.

Идентификаторы и пароли пользователей

S – слово-вызов - случайное число случайной длины, меняется при каждом вызове.

ОФШ2 – параметрическая функция одностороннего шифрования.

Слайд 70Операционные системы

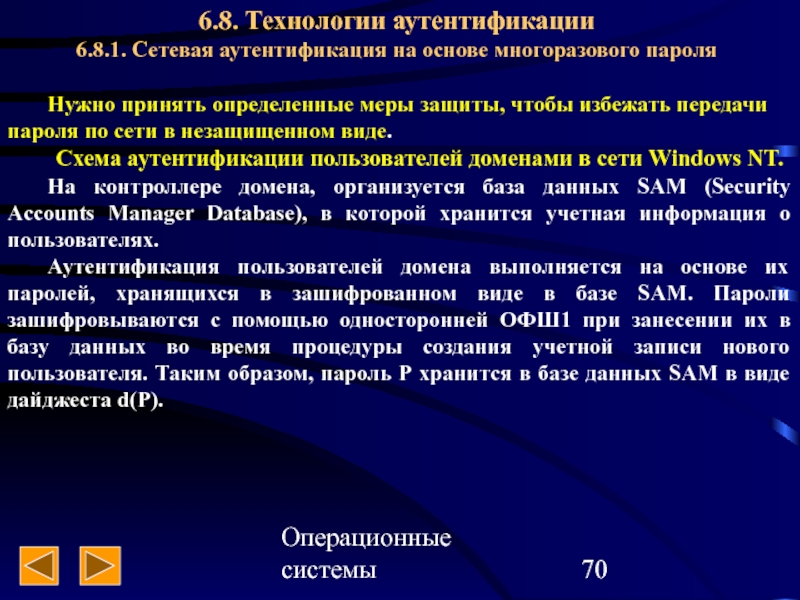

6.8. Технологии аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

Нужно принять определенные меры защиты, чтобы избежать передачи пароля по сети в незащищенном виде.

Схема аутентификации пользователей доменами в сети Windows NT.

На контроллере домена, организуется база данных SAM (Security Accounts Manager Database), в которой хранится учетная информация о пользователях.

Аутентификация пользователей домена выполняется на основе их паролей, хранящихся в зашифрованном виде в базе SAM. Пароли зашифровываются с помощью односторонней ОФШ1 при занесении их в базу данных во время процедуры создания учетной записи нового пользователя. Таким образом, пароль Р хранится в базе данных SAM в виде дайджеста d(P).

Слайд 71Операционные системы

6.8. Технологии аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

При логическом входе пользователь локально вводит в свой компьютер имя идентификатора (ID) и пароль Р. Клиентская часть подсистемы аутентификации, получив эти данные, передает запрос на сервер, хранящий базу SAM. В этом запросе в открытом виде содержится идентификатор пользователя ID, но пароль не передается в сеть ни в каком виде.

К паролю на клиентской станции применяется та же односторонняя функция ОФШ1, которая была использована при записи пароля в базу SAM, т. е. вычисляется дайджест пароля d(P),

В ответ на поступивший запрос серверная часть службы аутентификации генерирует случайное число S случайной длины, называемое словом-вызовом (challenge). Это слово передается по сети с сервера на клиентскую станцию пользователя.

Слайд 72Операционные системы

6.8. Технологии аутентификации

6.8.1. Сетевая аутентификация на основе многоразового пароля

К слову-вызову на клиентской стороне применяется односторонняя функция шифрования ОФШ2. В отличие от ОФШ1 функция ОФШ2 является параметрической и получает в качестве параметра дайджест пароля d(P). Полученный в результате ответ d(S) передается по сети на сервер SAM.

Параллельно этому на сервере слово-вызов S аналогично шифруется с помощью той же односторонней функции ОФШ2 и дайджеста пароля пользователя d(P), извлеченного из базы SAM, а затем сравнивается с ответом, переданным клиентской станцией. При совпадении результатов считается, что аутентификация прошла успешно.

Заметим, что при каждом запросе на аутентификацию генерируется новое слово-вызов, так что перехват ответа d(S) клиентского компьютера не может быть использован в ходе другой процедуры аутентификации.

Слайд 73Операционные системы

6.8.2. Аутентификация с использованием одноразового пароля

2. Алгоритм

(Лесли Лампорт) основан на необратимой функции Y = f (X),

для которой по заданному X легко найти Y, но по известному Y подобрать X невозможно. Вход и выход должны иметь одинаковую длину (например, 128 битов).

Пользователь выбирает секретный пароль S и целое число n (n >> 1), означающее количество одноразовых паролей. Пусть n = 4, тогда первый пароль получается n-кратным применением необратимой функции f (X), т.е. P1 = f (f (f (f (S)))), P2 = f (f (f (S))) и т. д. , таким образом, Pi-1 = f (Pi). По известному P2 легко найти P1, но невозможно определить P3.

На сервере хранится число P0 = f (P1), имя пользователя и число 1, указывающее, что следующий пароль равен f (P1).

1. Программная или аппаратная генерация паролей с помощью карточек со встроенным микропроцессором (аппаратный ключ), подключаемых к устройству клиентской станции.

Слайд 74Операционные системы

Алгоритм входа в сеть:

1. Пользователь посылает на сервер свое имя. 2. Сервер высылает в ответ число 1. 3. Машина пользователя отвечает числом P1, вычисляемым из S, вводимым пользователем. 4. Сервер вычисляет f (P1) и сравнивает его со значением P0 , хранящимся в файле паролей. 5. Если значения совпадают, регистрация разрешается, целое число увеличивается на 1, а P1 записывается в файл поверх P0.

При следующем входе в систему сервер посылает пользователю число 2, машина пользователя вычисляет P2, сервер вычисляет f (P2) и сравнивает его с хранящемся в файле значением P1. Если эти значения совпадают, регистрация разрешается, целое число увеличивается на 1, а P2 записывается в файл паролей поверх P1 и т. д.

6.8.2. Аутентификация с использованием одноразового пароля

Слайд 75Операционные системы

6.8.2. Аутентификация с использованием одноразового пароля

Если злоумышленник

узнал Pi, у него нет способа получить из него Рi+1,

а только Рi-1, т. е. уже использованное и теперь бесполезное значение.

Когда все n паролей использованы, сервер инициализируется новым секретным ключом.

Слайд 76Операционные системы

6.8.3. Аутентификация информации

Аутентификация информации в компьютерных системах – это

установление подлинности данных, полученных по сети, исключительно на основе информации,

содержащейся в полученном сообщении.

Конечная цель аутентификации информации заключается в обеспечении защиты от навязывания ложной информации.

В компьютерных системах выделяют два вида аутентификации информации:

аутентификация хранящихся массивов данных и программ установления того факта, что данные не подвергались модификации;

аутентификация сообщений - установление подлинности полученного, сообщения, в том числе решение вопроса об авторстве этого сообщения и установление факта приема.

Для решения задачи аутентификации информации используется концепция цифровой электронной подписи. Под термином «цифровая подпись» (по ISO) понимаются методы, позволяющие устанавливать подлинность автора сообщения (документа) при возникновении спора относительно авторства этого сообщения.

Слайд 77Операционные системы

6.8.3. Аутентификация информации

Наиболее часто для построения схемы цифровой подписи

используется алгоритм RSA (Rivest - Shamir - Adelman), основанный на

концепции Даффи - Хеллмана.

Она заключается в том, что каждый пользователь сети имеет свой закрытый ключ, необходимый для формирования подписи.

Все другие пользователи сети имеют открытый ключ, соответствующий этому секретному ключу и предназначенный для проверки подписи.

Подписанное сообщение состоит из двух частей: незашифрованной части, в которой содержится исходный текст Т, и зашифрованной части, представляющей собой цифровую подпись. Цифровая подпись S вычисляется с использованием закрытого ключа (D, n) по формуле S = ТD mod n.

Слайд 78Операционные системы

6.8.3. Аутентификация информации

Закрытый ключ (D, n)

Исходный текст T

Шифрование закрытым

ключом S = TD mod n

Исходный текст T

Цифровая подпись S

Схема

формирования цифровой подписи по алгоритму RSA (асимметричная схема аутентификации)

Сообщение посылается в виде пары (T, S). Пользователь, имеющий открытый ключ (E, n), отделяет открытую часть T, расшифровывает цифровую подпись S и проверяет равенство T = SE mod n.

Если результат расшифровки цифровой подписи совпадает с открытой частью сообщения, то считается , что документ подлинный.

Недостаток: длина подписи равна длине сообщения.

(Установление подлинности данных, т.е. защита от навязывания ложной информации)

Слайд 79Операционные системы

6.8.3. Аутентификация информации

Если помимо снабжения текста электронного документа цифровой

подписью надо обеспечить его конфиденциальность, то вначале к тексту применяют

цифровую подпись, а затем шифруют все вместе: и текст, и цифровую подпись.

Соответствующая схема дана ниже.

Слайд 80Операционные системы

Исходный текст T

(D,n)

(D,n)

Шифрование закрытым ключом S = TD mod

n

Исходный текст T

Цифровая подпись S

Шифрование закрытым ключом Y = XD

mod n

Зашифрованное сообщение Y

Дешифрование цифровой подписи, открытый ключ (E,n)

Исходный текст T

Цифровая подпись S

Дешифрование на открытом ключе (E,n)

Зашифрованное сообщение Y

СРАВНЕНИЕ

Передача по сети

6.8.3. Аутентификация информации

Слайд 81Операционные системы

Исходный код программы Т

ОФШ

Сертификат

Зашифрованный дайджест

Закрытый ключ

(D, n) организации-производителя

Дайджест программного кода d(T)

Шифрование дайджеста по алгоритму RSA

Сертификат

организации-производителя

Схема получения аутентикода (разработана MS для доказательства аутентичности программ, распространяемых через Интернет)

Подписывающий блок

[d (T)]D mod n

Слайд 82Операционные системы

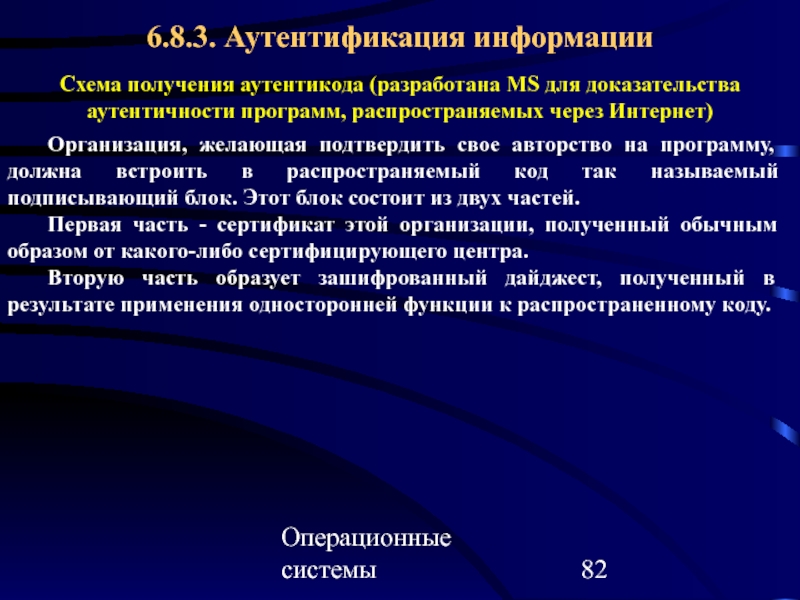

Схема получения аутентикода (разработана MS для доказательства аутентичности программ,

распространяемых через Интернет)

6.8.3. Аутентификация информации

Организация, желающая подтвердить свое авторство на

программу, должна встроить в распространяемый код так называемый подписывающий блок. Этот блок состоит из двух частей.

Первая часть - сертификат этой организации, полученный обычным образом от какого-либо сертифицирующего центра.

Вторую часть образует зашифрованный дайджест, полученный в результате применения односторонней функции к распространенному коду.

Слайд 83Операционные системы

Многие операционные системы ведут контроль наличия в устанавливаемых программах

цифровой подписи организации-изготовителя. В частности, это относится к ОС Windows,

которая позволяет принять решение на инсталляцию драйвера, если он не имеет цифровой подписи.

Слайд 85Операционные системы

6.9. Система Kerberos

Принципы системы:

1. Все процедуры аутентификации между клиентами и серверами сети выполняются через посредника (Kerberos), которому доверяют обе стороны аутентификационного процесса. 2. Клиент должен доказывать свою аутентичность для доступа к каждой нужной ему службе. 3. Все обмены по сети выполняются с использованием алгоритма шифрования . 4. Сетевая служба Kerberos построена по архитектуре клиент-сервер. 5. Доступ к ресурсу состоит из следующих этапов: - (1) определение легальности клиента, логический вход в сеть, получение разрешения на продолжение процесса доступа к ресурсу; - (2) получение разрешения на обращение к ресурсному серверу; - (3) получение разрешения на доступ к ресурсу.

Слайд 86Операционные системы

6.9. Система Kerberos

Kerberos-клиент устанавливается на всех компьютерах сети, передает

от лица пользователя запрос Кегberos-серверу для обращения к какой-либо сетевой

службе и поддерживает с ним диалог, необходимый для выполнения функций Kerberos.

Выполнение первичной аутентификации и выдача разрешения на продолжение процесса получения доступа к ресурсу осуществляется аутентификационным сервером (Authentication Server, AS). Этот сервер хранит в своей базе данных информацию об идентификаторах и паролях пользователей.

Задачу, связанную с получением разрешения на обращение к ресурсному серверу, решает сервер квитанций (Ticket - Granting Server, TGS). Сервер квитанций для легальных клиентов выполняет дополнительную проверку и дает клиенту разрешение на доступ к нужному ему ресурсному серверу, для чего наделяет его электронной формой - квитанцией.

Для выполнения своих функций сервер квитанций использует копии секретных ключей всех ресурсных серверов, которые хранятся у него в базе данных. Кроме этих ключей сервер TGS имеет еще один секретный DES-ключ, который разделяет с сервером AS.

Слайд 87Операционные системы

6.9. Система Kerberos

Получение разрешения на доступ непосредственно к ресурсу

решается на уровне ресурсного сервера.

Выполняя логический вход в сеть, пользователь

через клиента Kerberos, установленного на его компьютере, посылает аутентификационному серверу AS свой идентификатор ID.

Сервер проверяет, есть ли в банке данных запись о пользователе с таким ID. Если она имеется, из нее извлекается пароль пользователя, который потребуется для шифрования информации - ответа, отправляемого сервером AS клиенту.

Ответ состоит из квитанции TTGS на доступ к серверу квитанций Kerberos и ключа сеанса KS. Последний требуется для шифрования в процедурах аутентификации в течение всего пользовательского сеанса.

Квитанция шифруется с помощью секретного DES-ключа К, который разделяют сервер AS и сервер квитанций TGS. Далее все вместе - зашифрованная квитанция и ключ сервера - еще раз шифруется с помощью пользовательского пароля р. Таким образом, квитанция шифруется дважды ключом К и паролем р, а сообщение-ответ сервера AS выглядит так: {{ TTGS }K, KS }p.

Слайд 88Операционные системы

6.9. Система Kerberos

Получив такое сообщение, клиентская программа Kerberos просит

пользователя ввести свой пароль. Далее Kerberos-клиент пробует с помощью пароля

расшифровать поступившее сообщение. Если пароль верен, то из сообщения извлекается квитанция {TTGS}К (в зашифрованном виде) на доступ к серверу квитанций и ключ сеанса KS (в открытом виде).

Квитанция содержит:

идентификатор пользователя;

идентификатор сервера квитанций, на доступ к которому получена квитанция;

отметку о текущем времени;

период времени, в течение которого может продолжаться сеанс;

копию ключа сессии.

Время действия квитанции ограничено длительностью сеанса (задается администратором).

Получив квитанцию, Kerberos-клиент использует ключ KS для шифрования еще одной электронной формы, называемой аутентификатором {A} KS. Аутентификатор содержит ID и сетевой адрес пользователя, а также собственную временную отметку.

Слайд 89Операционные системы

6.9. Система Kerberos

Он предназначен для одноразового использования и имеет

время жизни, не превышающее несколько минут.

Kerberos-клиент посылает серверу квитанций TGS

сообщение-запрос, содержащее квитанцию и аутентификатор.

Сервер расшифровывает квитанцию имеющимся у него ключом К, проверяет, не истек ли срок действия квитанции, извлекает из нее аутентификатор и расшифровывает его, используя ключ сеанса пользователя Kg, который он извлек из квитанции.

Далее сервер квитанций сравнивает ID пользователя и его сетевой адрес с аналогичными параметрами в квитанции и сообщении. При их совпадении сервер получает уверенность, что квитанция действительно предоставлена ее законным владельцем.

Удостоверившись в легальности запроса, сервер квитанций отсылает пользователю ответ, содержащий многократно используемую квитанцию на получение доступа к запрашиваемому ресурсу TR1 и новый ключ сеанса KS1.

Слайд 90Операционные системы

6.9. Система Kerberos

Квитанция на получение доступа шифруется секретным ключом

КRS1, разделяемым только сервером квитанций и ресурсным сервером, к которому

предоставляется доступ.

Когда клиент расшифровывает поступившее сообщение, то он отсылает серверу, к которому он хочет получить доступ, запрос, содержащий квитанцию на получение доступа и аутентификатор, зашифрованный новым ключом сеанса: {TRS1} KRS1, {A} KS1.

Это сообщение обрабатывается аналогично тому, как обрабатывался запрос клиента сервером квитанций. После успешной проверки доступ к ресурсу разрешается.

Слайд 91Операционные системы

Kerberos-сервер

Аутентификацион-ный сервер

Сервер квитанций

Kerberos-клиент

1

2

3

Файл-сервер

Сервер приложений

Сервер удаленного доступа

Ресурсные серверы

Слайд 92Операционные системы

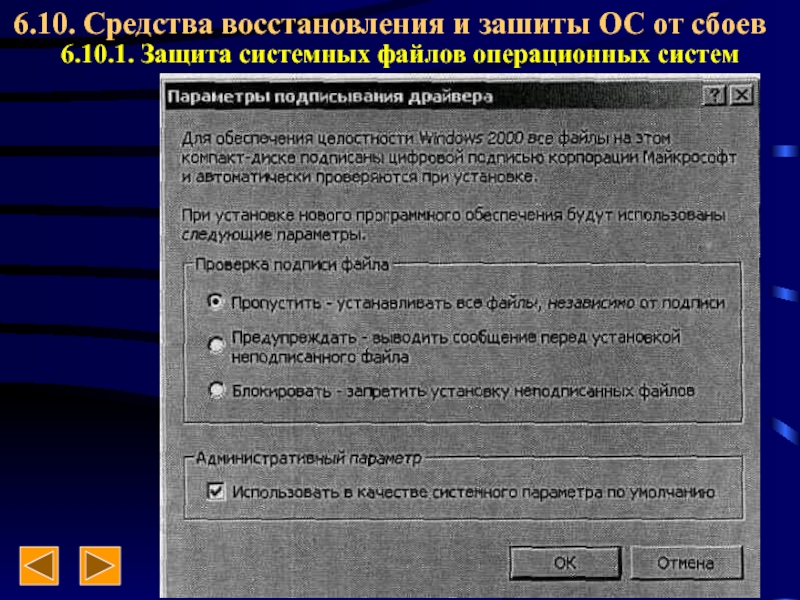

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

Все системные файлы и драйверы Windows 2000

защищены цифровой подписью. Цифровая подпись Microsoft гарантирует, что файл, подписанный ею, тестировался на совместимость с Windows 2000 и не был модифицирован или переписан во время установки дополнительного программного обеспечения.

В зависимости от установленных опций настройки Windows 2000 может игнорировать драйверы, не имеющие цифровой подписи или выводить предупреждение при обнаружении таких драйверов (опция по умолчанию), или не допускать их установки.

Для установки требуемой опции защиты системных файлов Windows 2000 необходимо выполнить следующие действия:

1. На панели управления щелкнуть значок Система (System) и перейти на вкладку Оборудование (Hardware).

2. Нажать кнопку Подписывание драйверов (Driver Signing). На экране появится диалоговое окно Параметры подписывания драйвера (Driver Signing Options), в котором имеется группа Проверка подписи файла (File Signature Verification).

Слайд 93Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

3. Выбрать требуемую опцию из следующих возможных:

Пропустить (Ignore);

Предупредить (Warn);

Блокировать (Block).

Слайд 94Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

Слайд 95Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

Кроме цифровых подписей, Windows 2000 имеет следующие

функциональные возможности по защите драйверов и системных файлов:

1. Защита системных файлов (Windows File Protection). По умолчанию эта функция всегда активизирована и позволяет выполнять замену системных файлов только в случае установки следующих видов программного обеспечения:

сервисные пакеты Windows 2000 (с использованием программы Update.exe);

дистрибутивные пакеты типа Hotfix (с использованием Hotfix.exe);

программное обеспечение Windows Update.

2. Проверка системных файлов (System File Checker). Средство проверки системных файлов (System File Checker, Sfc.exe) представляет собой утилиту командной строки. Она сканирует все установленные системные файлы и выполняет проверку их версий при перезагрузке компьютера. Если эта утилита обнаружит, что один из защищаемых системных файлов был замещен, она найдет корректную версию этого файла в каталоге %SystemRoot%\system32\dllcache и запишет ее поверх измененного файла.

Слайд 96Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

3. Верификация цифровой подписи файлов (File Signature

Verification). Верификация цифровой подписи файлов (программа Sigverif) позволяет идентифицировать все установленные на проверяемом компьютере файлы, не имеющие цифровой подписи, и получить об этих файлах следующую информацию: имя файла и путь к нему, дату модификации файла, тип файла и точный номер его версии.

Слайд 97Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

Слайд 98Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

Устранение проблем, связанных с заменой системных файлов

некорректными версиями.

Нужно использовать информацию, собранную программой Sigverif в файле журнала. Для этого необходимо:

1. Запустить программу Sigverif (из командной строки) и в появившемся на экране окне Проверка подписи файла (File Signature Verification) щелкнуть по кнопке Дополнительно (Advanced).

2. В новом окне Дополнительные параметры проверки подписи файла (Advanced File Signature Verification Settings) перейти на вкладку Ведение журнала (Logging) и установить флажок Сохранять результаты проверки подписи в журнале (Save the fib signature verification results to a log file).

3. Перейти в группу Параметры журнала (Logging options) и установить желаемую опцию ведения журнала из следующих возможных:

a) Добавлять к существующему журналу (Append to existing log file);

b) Заменять существующий журнал (Overwrite existing log file).

4. В поле Имя файла журнала (Log file name) можно ввести имя файла журнала.

Слайд 99Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

5. Нажать кнопку ОК. Произойдет возврат в

окно Проверка подписи файла.

6. Для начала сканирования нажать кнопку Начать (Start). Процесс сканирования индицируется индикатором Просмотр файлов (Scanning files). Его можно прервать нажатием кнопки Остановить (Stop).

7. После завершения сканирования на экране появится окно Результаты проверки подписи (Signature Verification Results). В нем будет отображен список файлов, не имеющих цифровой подписи.

Слайд 100Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.1. Защита

системных файлов операционных систем

Слайд 101Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.2. Безопасный

режим загрузки операционной системы

Если при появлении меню загрузки Windows 2000

нажать клавишу F8, то на экране появится меню опций отладки и дополнительных режимов загрузки.

В безопасном режиме Windows 2000 использует параметры по умолчанию: VGA-монитор, драйвер мыши Microsoft и минимальный набор драйверов устройств, необходимый для запуска Windows 2000.

Если при загрузке в безопасном режиме проблемы исчезли, нужно изменить значения параметров по умолчанию и удалить лишние драйверы до полного решения проблемы.

Если несовместимый драйвер вызвал проблему при первой же перезагрузке, то в этом случае поможет опция Загрузка последней удачной конфигурации (Last Know Good Configuration).

Когда пользователь выбирает из меню безопасного режима эту опцию, система при запуске использует информацию ключа реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet и восстанавливает всю конфигурационную информацию, сохраненную после того, как компьютер был в последний раз успешно загружен.

Слайд 102Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.2. Безопасный

режим загрузки операционной системы

Если известен драйвер, вызвавший проблему, список таких

драйверов можно получить с помощью утилиты Sigverif, описанной выше, и можно попробовать другие способы быстрого восстановления.

Можно попробовать использовать такие опции меню безопасного режима, как Безопасный режим (Safe Mode), Безопасный режим с загрузкой сетевых драйверов (Safe Mode with Networking) или Безопасный режим с поддержкой командной строки (Safe Mode with Command Prompt).

После загрузки системы можно будет удалить проблемный драйвер с помощью штатных средств Windows 2000 - Мастера оборудования (Hardware Wizard) или Диспетчера устройств (Device Manager).

Если системный и загрузочный разделы отформатированы для использования файловой системы FAT, можно попытаться загрузить компьютер с помощью загрузочной дискеты MS DOS (или Windows 9x) и вручную удалить или переименовать файл проблемного драйвера.

Слайд 103Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.3. Консоль

восстановления

Консоль восстановления Windows 2000 (Recovery Console) представляет собой консоль с

интерфейсом командной строки, предоставляющую администраторам и пользователям с административными правами необходимый минимум средств, позволяющих выполнить восстановительные процедуры в системе, имеющей проблемы с загрузкой.

Используя консоль восстановления, можно запускать и останавливать сервисы, форматировать диски, выполнять чтение и запись данных на локальные жесткие диски, устранять проблемы с поврежденной главной загрузочной записью (MBR) и поврежденными загрузочными секторами, а также выполнять другие административные задачи.

Существует два способа запуска консоли восстановления. Первый способ предполагает запуск консоли восстановления из программы Windows 2000 Setup. Это можно сделать, если имеется загрузочное устройство CD-ROM или установочные дискеты Windows 2000.

Слайд 104Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.3. Консоль

восстановления

После запуска программы Windows 2000 Setup и завершения процесса начального

копирования файлов появится экран, в котором Setup приглашает к инсталляции системы и предлагает на выбор установить Windows 2000, восстановить поврежденную копию Windows 2000 или завершить программу установки. Нужно нажать клавишу R (восстановление).

После этого будут предложены две опции по восстановлению поврежденной системы: с помощью консоли восстановления или с помощью диска аварийного восстановления.

Для использования консоли нужно нажать клавишу С. После этого будет предложено указать установленную копию Windows 2000, которую требуется восстановить, затем - ввести пароль администратора для этой системы.

Слайд 105Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.3. Консоль

восстановления

Второй способ запуска консоли восстановления предполагает предварительную установку консоли на

жесткий диск и включение ее как одну из доступных опций в меню загрузки системы. В этом случае нужно выполнить следующие действия:

1. Зарегистрироваться в Windows 2000 как администратор.

2. Вставить дистрибутивный компакт-диск Windows 2000 в устройство CD-ROM.

3. Нажать кнопку Нет (No), если будет предложено обновить операционную систему до Windows 2000.

4. В режиме командной строки перейти на дистрибутивный диск Windows 2000 и ввести команду имя_CD-ROM\i386\winnt32.exe/cmdcons. Откроется окно Windows 2000 Setup. Щелкнуть на кнопке Да.

5. Следовать инструкциям, появляющимся на экране.

Слайд 106Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.3. Консоль

восстановления

Интерфейс консоли восстановления представляет собой полноэкранный интерфейс командной строки (как

в MS DOS).

Для вывода доступных команд можно воспользоваться командой help.

Recovery Console запоминает предыдущие введенные команды и позволяет их выбирать с помощью клавиш «вверх» и «вниз».

Для редактирования предыдущей команды можно использовать клавишу Backspace. Для выхода из консоли используется команда exit.

Слайд 107Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.3. Консоль

восстановления

Слайд 108Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.4. Диск

аварийного восстановления

Диск аварийного восстановления (Emergency Repair Disk, ERD) создается после

установки Windows 2000. После каждого применения пакета обновлений, изменения данных системы, замены драйверов нужно повторно создавать ERD. Для изготовления ERD необходимо:

1. Приготовить свободную дискету емкостью 1,44 Мбайт.

2. Запустить программу архивации (Пуск | Программы | Стандартные | Служебные | Архивация данных). В окне программы выбрать из меню Сервис (Tools) команду Создание диска аварийного восстановления (Create an Emergency Repair Disk).

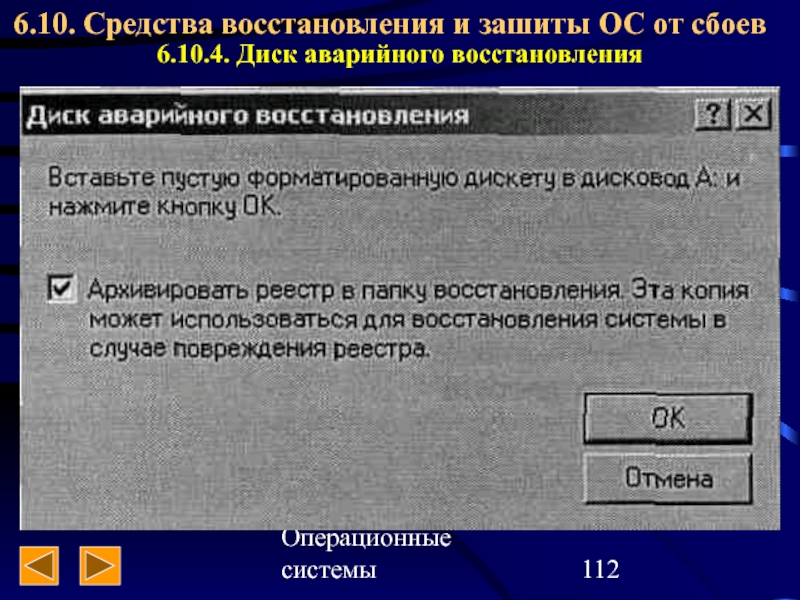

3. На экране появится окно Диск аварийного восстановления. Установить флажок Архивировать реестр в папку восстановления (Also backup the registry to the repair directory). После установки этого флажка резервное копирование реестра будет произведено в папку %SystemRoot%\repair. Процедура аварийного восстановления использует информацию из этой папки.

4. Нажать ОК и программа архивации создаст диск аварийного восстановления.

Слайд 109Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.4. Диск

аварийного восстановления

Подготовленный ERD можно использовать для восстановления системных файлов после

старта компьютера с установочных дискет или установочного компакт-диска Windows 2000.

Вначале аварийного восстановления надо выбрать один из следующих режимов восстановления.

1. Ручное восстановление (Manual Repair) - нажать клавишу М. Выбирать такой режим рекомендуется только администраторам или опытным пользователям. В этом режиме можно выбрать следующие параметры:

Анализ среды загрузки (Inspect Startup Environment) для проверки начального окружения на правильность файлов Windows 2000 в системном разделе. Отсутствующие или поврежденные файлы будут скопированы с установочного компакт-диска, включая файлы Ntldr и Ntdetect.com. Отсутствующий файл Boot.ini будет создан заново;

Слайд 110Операционные системы

6.10. Средства восстановления и зашиты ОС от сбоев

6.10.4. Диск

аварийного восстановления

Проверка системных файлов Windows 2000 (Verify Windows 2000

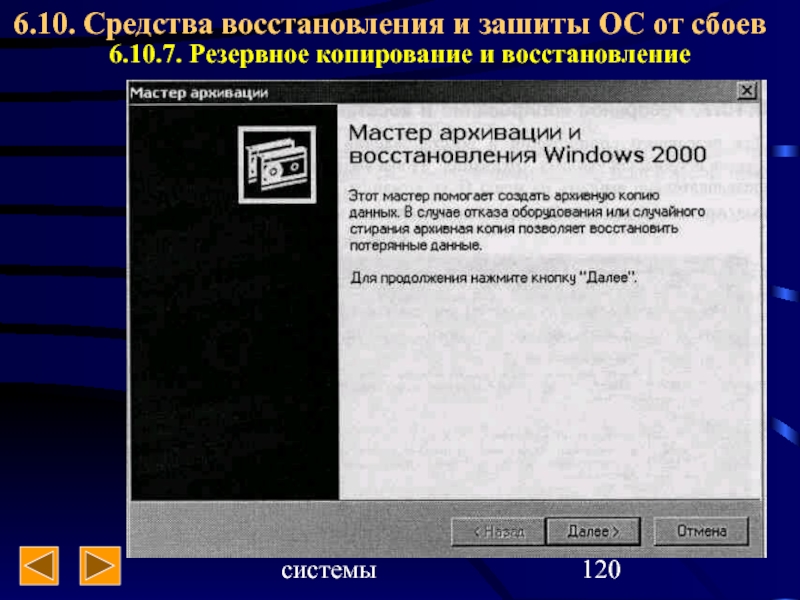

System files) для проверки системных файлов Windows 2000 с использованием контрольных сумм и сравнения их с файлами установочного компакт-диска Windows 2000. Если будет обнаружено несовпадение файла, появится сообщение с именем поврежденного файла и предложением его замены. В процессе восстановления проверяются также наличие и целостность загрузочных файлов, таких как Ntldr и Ntoskrni.exe;