Слайд 1ЧАСТЬ II.

Технологии защиты данных

Слайд 24. Криптографическая защита информации

4.1. Основные понятия криптографической защиты информации

Большинство средств

защиты информации базируется на использовании криптографических шифров и процедур шифрования/расшифрования.

Шифр – совокупность обратимых преобразований множества открытых данных на множество зашифрованных данных, задаваемых ключом и алгоритмом криптографического преобразования (ГОСТ 28147—89 ).

Существует множество разных криптографических алгоритмов.

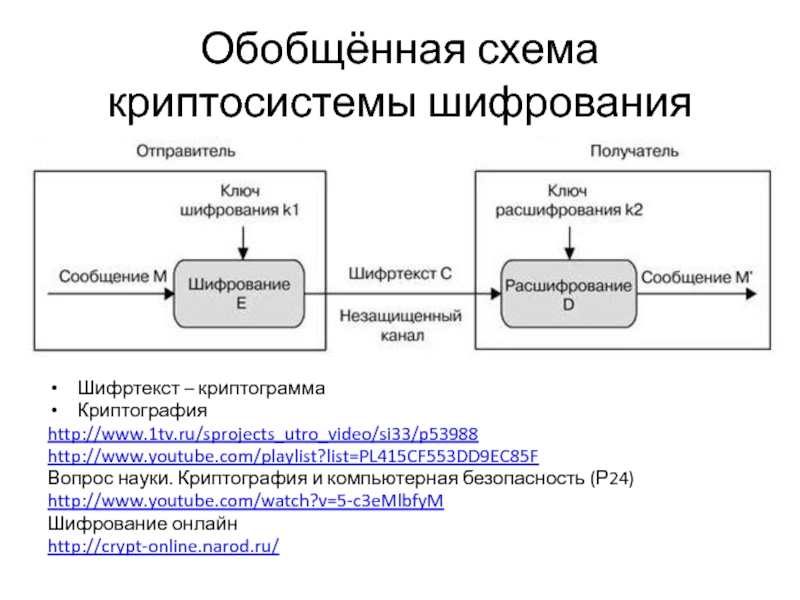

Слайд 3Обобщённая схема криптосистемы шифрования

Шифртекст – криптограмма

Криптография

http://www.1tv.ru/sprojects_utro_video/si33/p53988

http://www.youtube.com/playlist?list=PL415CF553DD9EC85F

Вопрос науки. Криптография и компьютерная

безопасность (Р24)

http://www.youtube.com/watch?v=5-c3eMlbfyM

Шифрование онлайн

http://crypt-online.narod.ru/

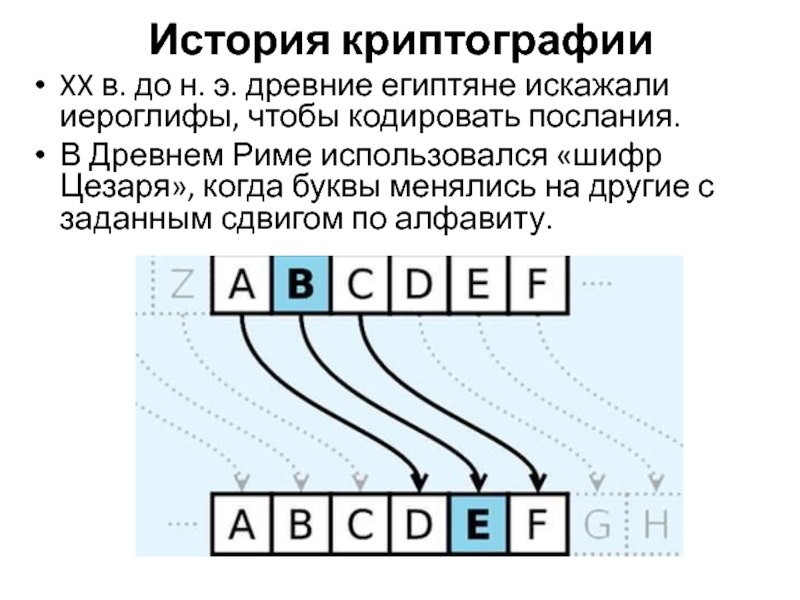

Слайд 4История криптографии

XX в. до н. э. древние египтяне искажали иероглифы,

чтобы кодировать послания.

В Древнем Риме использовался «шифр Цезаря», когда буквы

менялись на другие с заданным сдвигом по алфавиту.

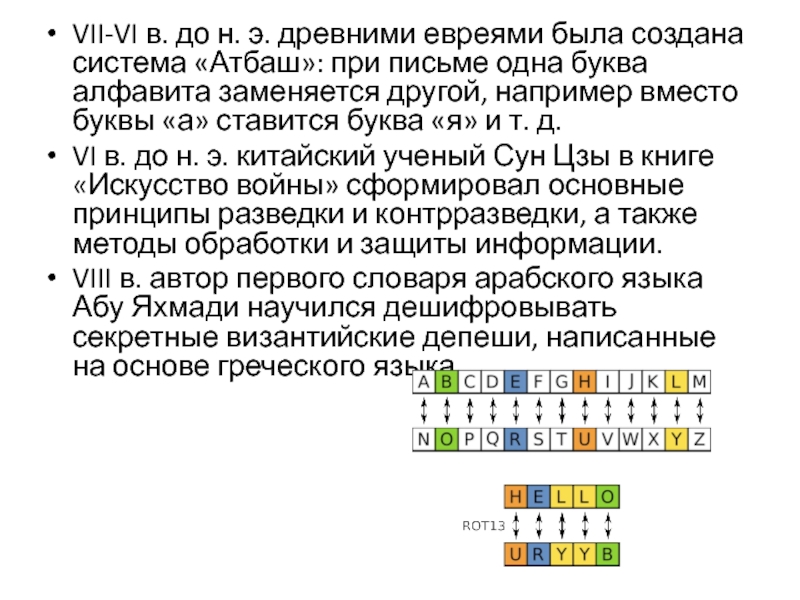

Слайд 5VII-VI в. до н. э. древними евреями была создана система

«Атбаш»: при письме одна буква алфавита заменяется другой, например вместо

буквы «а» ставится буква «я» и т. д.

VI в. до н. э. китайский ученый Сун Цзы в книге «Искусство войны» сформировал основные принципы разведки и контрразведки, а также методы обработки и защиты информации.

VIII в. автор первого словаря арабского языка Абу Яхмади научился дешифровывать секретные византийские депеши, написанные на основе греческого языка.

Слайд 6В XV в. математик из Италии Леон Батиста Альберти разработал

первую математическую модель криптографии. Он же изобрел первое механическое устройство

для шифрования секретных документов. На основе этого изобретения действовали все криптографические устройства вплоть до появления компьютеров.

В XVII в. Фрэнсис Бекон создал устройство, в котором каждой букве алфавита соответствовало пять вариантов шифровки.

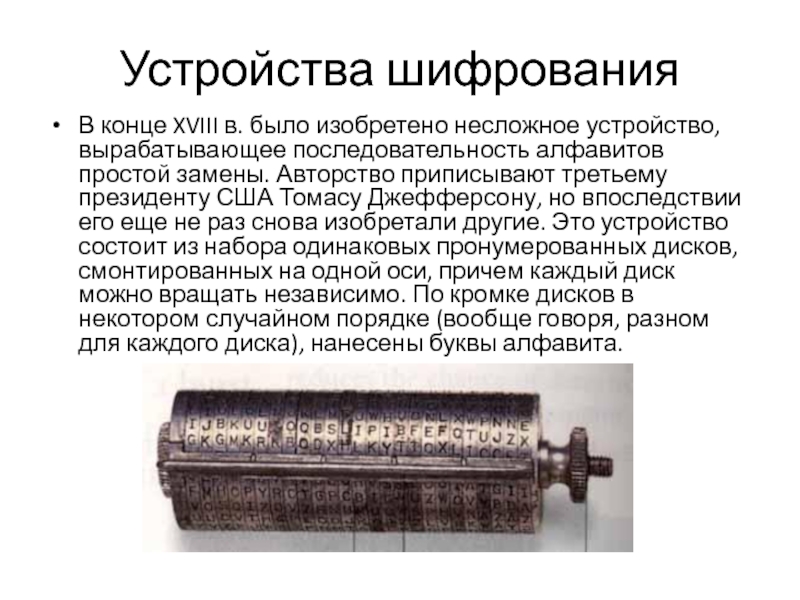

Слайд 7Устройства шифрования

В конце XVIII в. было изобретено несложное устройство, вырабатывающее

последовательность алфавитов простой замены. Авторство приписывают третьему президенту США Томасу

Джефферсону, но впоследствии его еще не раз снова изобретали другие. Это устройство состоит из набора одинаковых пронумерованных дисков, смонтированных на одной оси, причем каждый диск можно вращать независимо. По кромке дисков в некотором случайном порядке (вообще говоря, разном для каждого диска), нанесены буквы алфавита.

Слайд 8Энигма

В 30-е годы XX века германские ученые создали шифровальную машину

«Энигма». Чтобы разгадать принцип ее действия, в Англии была создана

целая группа ученых. Им удалось это сделать только через три года после появления «Энигмы».

Алан Тьюринг

http://www.youtube.com/watch?v=vLpmzMqmGYY

Помимо «Энигмы» у германской разведки был целый ряд шифровальных машин, способных обеспечить высокий уровень конфиденциальности связи. Все они имели широкое обозначение Geheimschreiber (тайнописные машины) и порождали чрезвычайно сложные шифры. Англичанам пришлось создать целый ряд «протокомпьютеров», чтобы расшифровать эти сведения.

У японцев были четыре самые известные шифровальные машины: RED, PURPLE, JADE и CORAL. Все они были взломаны американскими аналитиками.

После войны с изобретением компьютеров началась новая эра криптографии.

Слайд 9Шифромашины

"Нераскрытые тайны": Тайны шифров

http://www.youtube.com/watch?v=kOMgroc6drU

Борис Хагелин. Шифромашина М-209

https://ru.wikipedia.org/wiki/M-209

Энигма

Лоренц

М-100 «Спектр»

К-37 «Кристалл»

Фиалка

Colossus

(компьютер)

Слайд 10Другие методы сокрытия содержания сообщений

использование симпатических ("невидимых") чернил;

использование

микроточек, то есть фотографий сообщения на микропленке, прикрепляемых к письму

в незаметном месте;

вкрапление сообщения в текст другого, письма, причем слова или буквы секретного послания разбросаны, согласно определенному правилу, по всему тексту открытого письма.

Слайд 11Принципы Керкхоффса

Август Керкхоффс, голландский лингвист XIX века, сформулировал три принципа,

которым обязан соответствовать любой хороший шифр.

1. Шифр должен быть стойким

к взлому. Одиночное зашифрованное сообщение может быть в принципе невзламываемым. Однако часто приходится посылать сотни сообщений, зашифрованных по одной и той же схеме, и в этом случае расшифровывать их с каждым разом будет проще. Степень стойкости зависит также от того, сколько времени уйдет на взлом. В идеале это должно быть время, за которое взламываемая информация потеряет актуальность.

2. Шифр должен быть простым в использовании. Имеется в виду, что лучше не пользоваться сложными шифросистемами, так как увеличивается время на кодирование-декодирование сообщения, а также возрастает вероятность использования их с ошибками.

3. Стойкость шифра к взлому полностью зависит от обеспечения секретности ключа, а не алгоритма, поскольку используемым многими людьми алгоритм не может долго находиться в секрете. Ключ же проще сохранить в тайне или в крайнем случае заменить.

Слайд 12Основные определения

Монограф - это одиночная буква любого алфавита.

Диграф -

это любая пара рядом стоящих букв. Так, например, AT -

это диграф.

Триграф состоит из трех рядом стоящих букв; так, например, THE - это триграф.

Полиграф состоит из произвольного числа последовательно записанных букв.

Символ - любой знак (буква, цифра или знак препинания); строка - это любое множество слитно записанных символов.

Длиной строки называется количество символов в ней. Например, A3%$ представляет собой строку длины 5.

Система шифрования, или криптографическая система - это любая система, которую можно использовать для изменения текста сообщения с целью сделать его непонятным для всех, кроме тех, кому оно предназначено.

Слайд 13Зашифрование – процесс применения системы шифрования к исходному сообщению.

Исходный текст

сообщения, до зашифрования, называется открытым текстом, а текст, полученный в

результате зашифрования - шифрованным текстом.

Процесс, обратный зашифрованию, то есть восстановление исходного текста сообщения по шифрованному тексту называется расшифрованием или дешифрованием.

Криптография изучает построение и использование систем шифрования, в том числе их стойкость, слабости и степень уязвимости относительно различных методов вскрытия. Криптограф - это лицо, занимающееся криптографией.

Криптоанализ изучает методы вскрытия систем шифрования. Криптоаналитик (жаргонное "взломщик шифров") - это лицо, занимающееся криптоанализом.

Слайд 14Три этапа дешифрования

Идентификация - определить, какой тип системы шифрования был

использован.

Взлом системы - установить, как именно шифруются сообщения в данной

системе, самая трудоемкая часть работы.

Вскрытие ключей сообщения – связано с дешифрованием отдельных сообщений.

Слайд 15Оценка стойкости системы шифрования

Оценивать стойкость системы шифрования можно для трёх

разных ситуаций:

криптоаналитику известны только шифрованные тексты: если в этих условиях

систему шифрования можно вскрыть за короткое время, то пользоваться ею не следует;

криптоаналитику известны шифрованные тексты и исходные открытые тексты к ним: одинаковые сообщения шифруются как по новой системе, так и по старой, которую криптоаналитик умеет читать.

криптоаналитику известны как шифрованные, так и открытые тексты, которые он сам подобрал: криптограф, желая оценить стойкость созданной им системы, предлагает своим коллегам, играющим роль противника, вскрыть его шифр и позволяет им продиктовать ему тексты для зашифрования. Это - одна из стандартных процедур проверки новых систем.

Вторая и третья ситуации могут возникнуть, если у криптоаналитика есть шпион в организации криптографа. Система шифрования, которую невозможно вскрыть даже в такой ситуации, является действительно стойким шифром.

Слайд 16Коды, обнаруживающие и исправляющие ошибки

Предназначены для обеспечения безошибочной передачи информации,

а не для сокрытия ее содержания.

Эти коды с самых

первых дней существования компьютеров используются для защиты от ошибок в памяти и в данных, записанных на магнитную ленту.

Самые первые версии этих кодов, такие, например, как коды Хэмминга, способны обнаружить и исправить единичную ошибку в шестиразрядном символе.

Слайд 17Пример кода обнаруживающего ошибки:

ISBN (International Standard Book Number -

Международный Стандартный Книжный Номер)

Состоит из десяти знаков (десяти цифр либо

девяти цифр с буквой X на конце, которая обозначает число 10), и позволяет осуществить проверку на отсутствие ошибок в номере ISBN. Проверка выполняется следующим образом: вычислим сумму

(первая цифра)1+(вторая цифра)2+(третья цифра)3+...+(десятая цифра)10.

Эти цифры обычно образуют четыре группы, для удобства отделенные друг от друга пробелами или дефисами. Первая группа цифр обозначает языковую группу, вторая указывает на издателя, третья является серийным номером издателя, а последняя группа - это одиночный проверочный символ.

Полученная сумма (которая называется контрольной суммой) должна быть кратна 11; если это не так, то номер ISBN содержит ошибку.

Слайд 18Например

номер 1-234-56789-X даёт нам контрольную сумму

(1)1+(2)2+(3) 3+(4) 4+(5) 5+(6) 6+(7)

7+(8) 8+(9) 9+(10) 10,

то есть

1+4+9+16+25+36+49+64+81+100=385=3511,

и следовательно, номер правильный. С другой

стороны,

номер 0-987-65432-1 дает контрольную сумму

0+18+24+28+30+30+28+24+18+10=210=1911+1,

и следовательно, должен содержать по крайней мере одну ошибку.

Код ISBN способен обнаружить единичную ошибку, но не способен ее исправить. Если ошибок две или более, проверка может показать, что номер ISBN верен, тогда как на самом деле это может не соответствовать действительности.

Слайд 19В криптографии и криптоанализе часто бывает необходимо сложить две последовательности

чисел или же вычесть одну последовательность из другой.

Такое сложение

и вычитание производится, как правило, не с помощью обычных арифметических действий, а с помощью операций, называемых модульной арифметикой.

В модульной арифметике сложение, вычитание (а также умножение,) выполняется относительно некоторого фиксированного числа, которое называется модуль.

Типичными значениями модулей, используемых в криптографии, являются 2, 10 и 26.

Модульная арифметика

Слайд 20Какой бы модуль мы ни взяли, все встречающиеся числа заменяются

на остатки от деления этих чисел на модуль. Если в

остатке получается отрицательная величина, то к ней прибавляют значение модуля, чтобы остаток стал неотрицательным.

Например, если используется модуль 26, то единственно возможные числа лежат в диапазоне от 0 до 25. Так, если прибавить 17 к 19, то результат равен 10, поскольку 17+19=36, а 36 при делении на 26 дает остаток 10. Чтобы указать, что используется модуль 26, принята форма записи:

17+1910(mod 26).

Если вычесть 19 из 17, то результат (-2) получается отрицательным, поэтому к нему прибавляется 26, и в итоге получается 24.

Символ читается "сравним с", и поэтому мы скажем

"36 сравнимо с 10 по модулю 26" и "-2 сравнимо с 24 по модулю 26".

Слайд 21При сложении по модулю 26 двух числовых последовательностей сформулированные правила

сложения применяются к каждой паре чисел по отдельности, без "переноса"

на следующую пару. Аналогично, при вычитании по модулю 26 одной числовой последовательности из другой правила вычитания применяются к каждой паре чисел по отдельности, без "заимствования" из следующей пары.

Пример 1.1

Сложить по модулю 26 последовательности 15 11 23 06 11 и 17 04 14 19 23.

Решение

15 11 23 06 11

17 04 14 19 23

32 15 37 25 34

(mod 26) 06 15 11 25 08,

и в результате получаем 06 15 11 25 08.

Слайд 22Если модуль равен 10, то используются только числа от 0

до 9; при модуле 2 - только 0 и 1.

Арифметика

по модулю 2, или, как ее обычно называют, двоичная (бинарная) арифметика, имеет особое значение, поскольку в этом случае сложение и вычитание являются идентичными операциями, то есть всегда дают одинаковый результат, а именно:

0 0 1 1 0 0 1 1

+0 1 0 1 -0 1 0 1

0 1 1 2 0 -1 1 0

0 1 1 0 0 1 1 0 (mod 2) в обоих случаях.

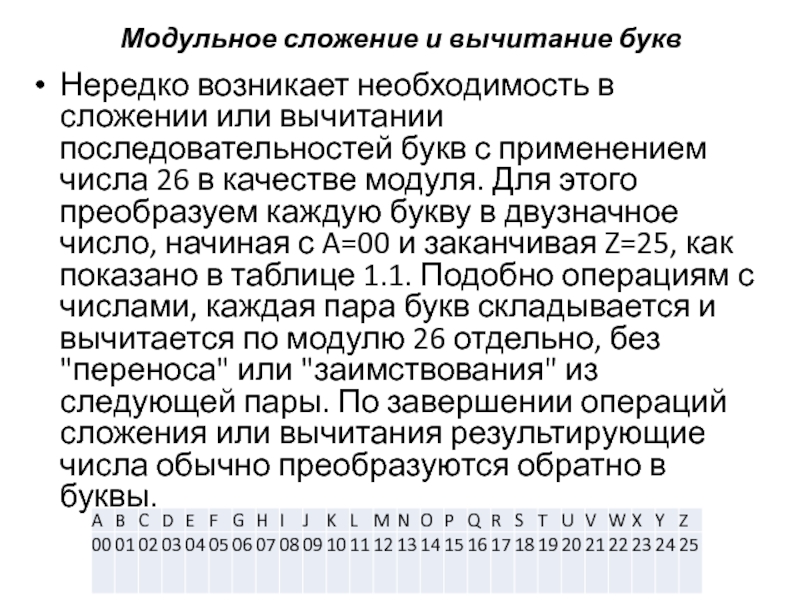

Слайд 23Модульное сложение и вычитание букв

Нередко возникает необходимость в сложении или

вычитании последовательностей букв с применением числа 26 в качестве модуля.

Для этого преобразуем каждую букву в двузначное число, начиная с A=00 и заканчивая Z=25, как показано в таблице 1.1. Подобно операциям с числами, каждая пара букв складывается и вычитается по модулю 26 отдельно, без "переноса" или "заимствования" из следующей пары. По завершении операций сложения или вычитания результирующие числа обычно преобразуются обратно в буквы.

Слайд 24Пример 1.2

Прибавить TODAY к NEVER по модулю 26.

Вычесть NEVER из

TODAY по модулю 26.

Решение

(1) TODAY= 19 14 03 00 24

NEVER= 13 04 21

04 17

Сумма 32 18 24 04 41 06 18 24 04 15 = GSYEP.

(2) TODAY= 19 14 03 00 24

NEVER= 13 04 21 04 17

Разность 06 10 -18-04 07 06 10 08 22 07 = GKIWH.

Слайд 25Шифр Цезаря

http://planetcalc.ru/1434/

В шифре, которым пользовался Юлий Цезарь, каждая буква алфавита

сдвигается на три позиции по циклу, так что A заменяется

на D, B - на E,..., W - на Z, X - на A, Y - на B, и Z - на C.

В принципе можно сдвигать буквы на любое число позиций от 1 до 25. Поэтому шифр Юлия Цезаря имеет 25 вариантов.

Отсюда вытекает, как такой шифр можно вскрыть: запишем шифрованное сообщение, а под ним на 25 строчках выписываем 25 вариантов, которые получаются сдвигом каждой буквы на 1, 2, 3, ... ,25 позиций соответственно. Одна из этих 25 строк будет содержать исходное сообщение.

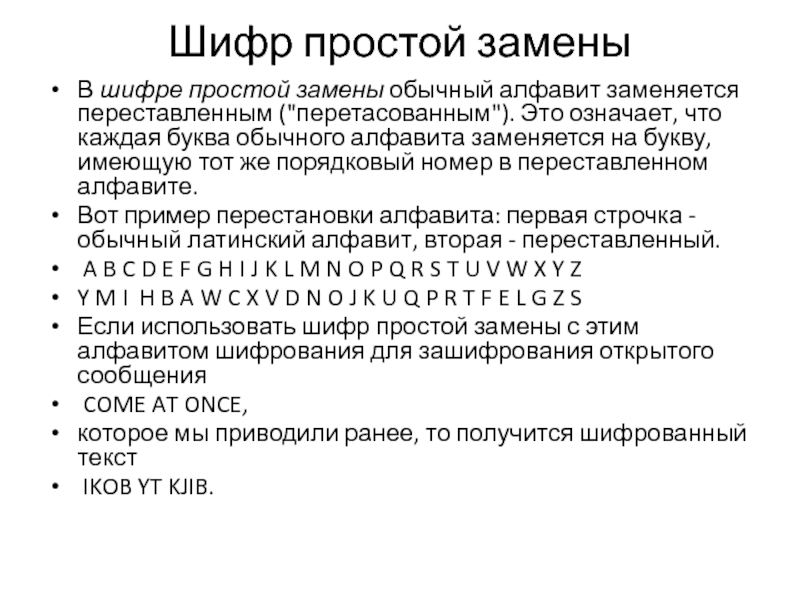

Слайд 26Шифр простой замены

В шифре простой замены обычный алфавит заменяется переставленным

("перетасованным"). Это означает, что каждая буква обычного алфавита заменяется на

букву, имеющую тот же порядковый номер в переставленном алфавите.

Вот пример перестановки алфавита: первая строчка - обычный латинский алфавит, вторая - переставленный.

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Y M I H B A W C X V D N O J K U Q P R T F E L G Z S

Если использовать шифр простой замены с этим алфавитом шифрования для зашифрования открытого сообщения

COME AT ONCE,

которое мы приводили ранее, то получится шифрованный текст

IKOB YT KJIB.

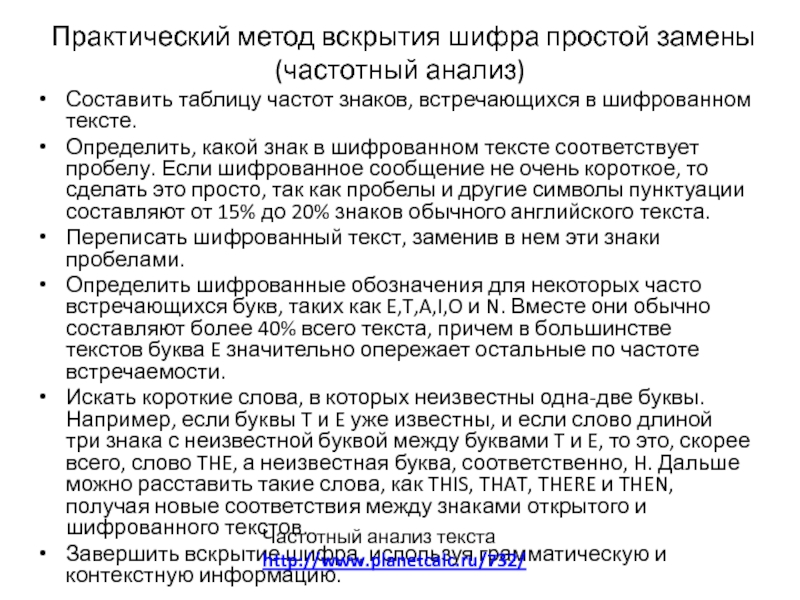

Слайд 27Практический метод вскрытия шифра простой замены (частотный анализ)

Составить таблицу частот

знаков, встречающихся в шифрованном тексте.

Определить, какой знак в шифрованном тексте

соответствует пробелу. Если шифрованное сообщение не очень короткое, то сделать это просто, так как пробелы и другие символы пунктуации составляют от 15% до 20% знаков обычного английского текста.

Переписать шифрованный текст, заменив в нем эти знаки пробелами.

Определить шифрованные обозначения для некоторых часто встречающихся букв, таких как E,T,A,I,O и N. Вместе они обычно составляют более 40% всего текста, причем в большинстве текстов буква E значительно опережает остальные по частоте встречаемости.

Искать короткие слова, в которых неизвестны одна-две буквы. Например, если буквы T и E уже известны, и если слово длиной три знака с неизвестной буквой между буквами T и E, то это, скорее всего, слово THE, а неизвестная буква, соответственно, H. Дальше можно расставить такие слова, как THIS, THAT, THERE и THEN, получая новые соответствия между знаками открытого и шифрованного текстов.

Завершить вскрытие шифра, используя грамматическую и контекстную информацию.

Частотный анализ текста

http://www.planetcalc.ru/732/

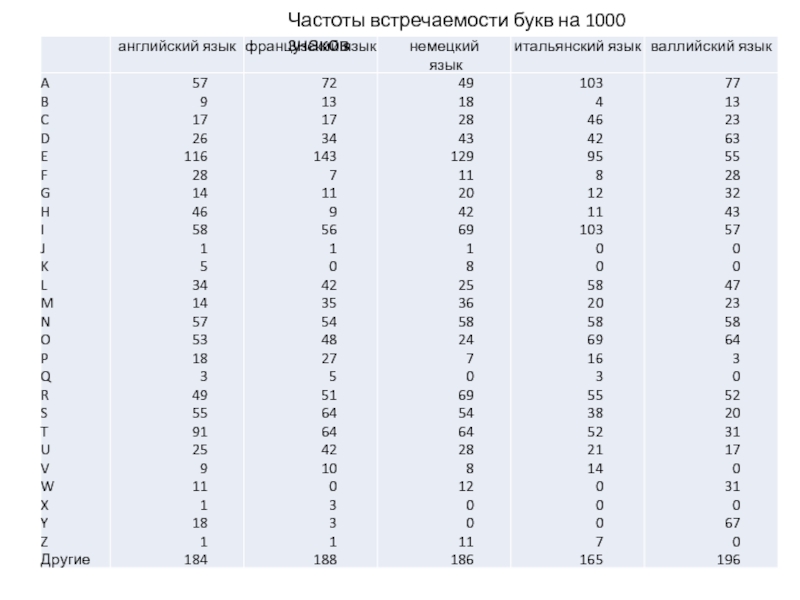

Слайд 28Частоты встречаемости букв на 1000 знаков

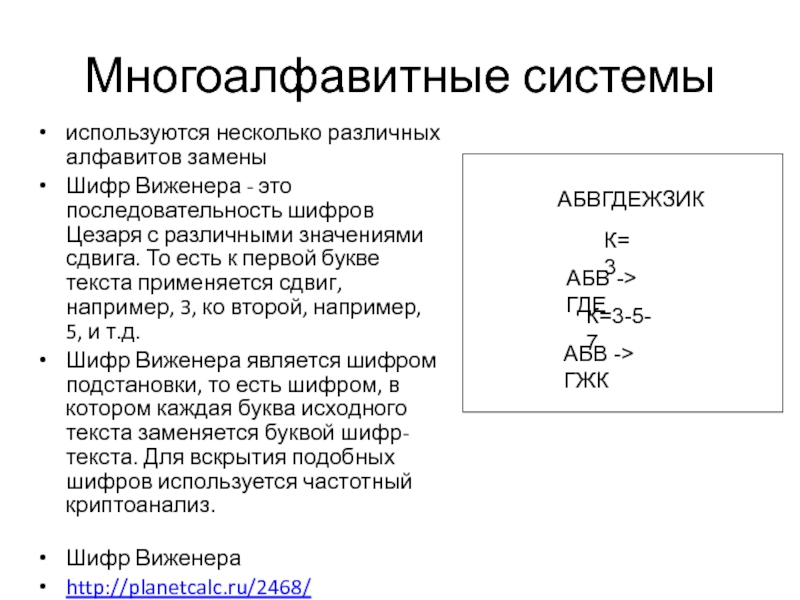

Слайд 29Многоалфавитные системы

используются несколько различных алфавитов замены

Шифр Виженера - это последовательность

шифров Цезаря с различными значениями сдвига. То есть к первой

букве текста применяется сдвиг, например, 3, ко второй, например, 5, и т.д.

Шифр Виженера является шифром подстановки, то есть шифром, в котором каждая буква исходного текста заменяется буквой шифр-текста. Для вскрытия подобных шифров используется частотный криптоанализ.

Шифр Виженера

http://planetcalc.ru/2468/

Слайд 30Перестановочный шифр

Простой перестановочный шифр с фиксированным периодом n подразумевает разбиение

исходного текста на блоки по n символов и использование для

каждого такого блока некоторой перестановки E. Ключом такого шифра является используемая при шифровании перестановочная матрица P или вектор t, указывающий правило перестановки. Таким образом, общее число возможных ключей определяется количеством блоков m в исходном тексте и равно m!. При дешифрации используется матрица перестановки D, являющаяся обратной к матрице P по умножению, то есть D*P=I, где I — единичная матрица.

Шифр Древней Спарты (скитала)

http://www.youtube.com/watch?v=vyRl9nIfZvw

Диск Энея

https://ru.wikipedia.org/wiki/%D0%94%D0%B8%D1%81%D0%BA_%D0%AD%D0%BD%D0%B5%D1%8F

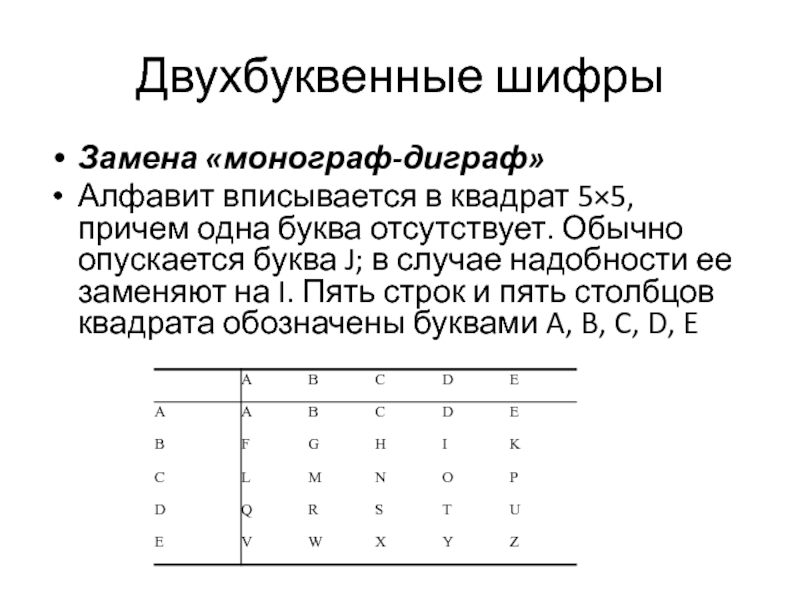

Слайд 31Двухбуквенные шифры

Замена «монограф-диграф»

Алфавит вписывается в квадрат 55, причем одна буква

отсутствует. Обычно опускается буква J; в случае надобности ее заменяют

на I. Пять строк и пять столбцов квадрата обозначены буквами A, B, C, D, E

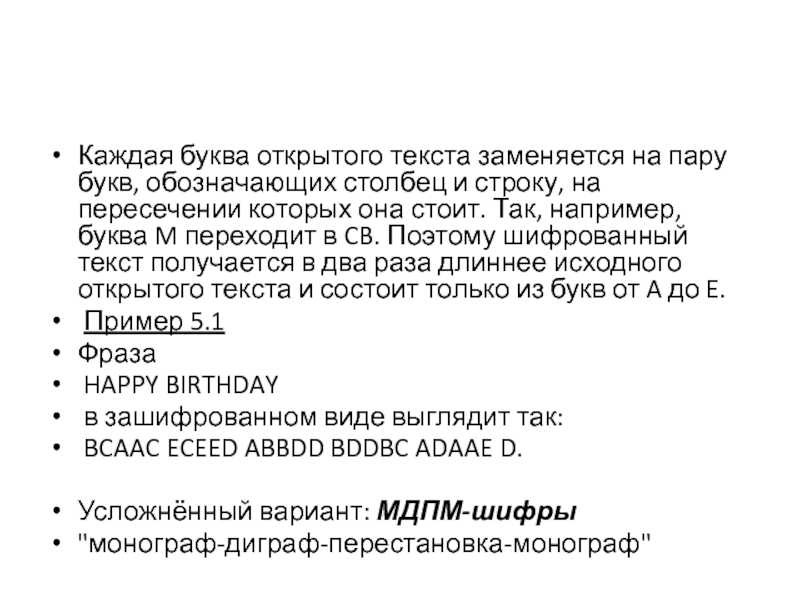

Слайд 32Каждая буква открытого текста заменяется на пару букв, обозначающих столбец

и строку, на пересечении которых она стоит. Так, например, буква

M переходит в CB. Поэтому шифрованный текст получается в два раза длиннее исходного открытого текста и состоит только из букв от A до E.

Пример 5.1

Фраза

HAPPY BIRTHDAY

в зашифрованном виде выглядит так:

BCAAC ECEED ABBDD BDDBC ADAAE D.

Усложнённый вариант: МДПМ-шифры

"монограф-диграф-перестановка-монограф"

Слайд 33Классификация криптографических алгоритмов

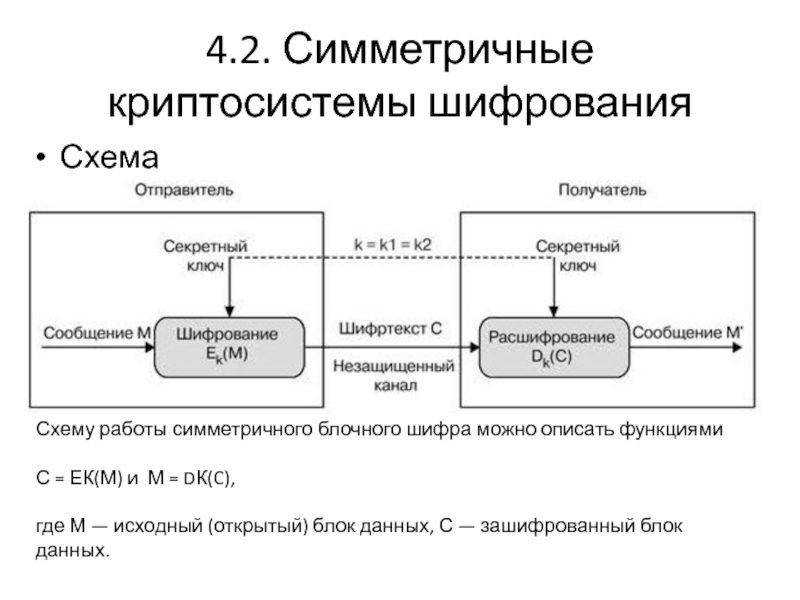

Слайд 344.2. Симметричные криптосистемы шифрования

Схема

Схему работы симметричного блочного шифра можно описать

функциями

С = ЕК(М) и М = DК(C),

где М — исходный

(открытый) блок данных, С — зашифрованный блок данных.

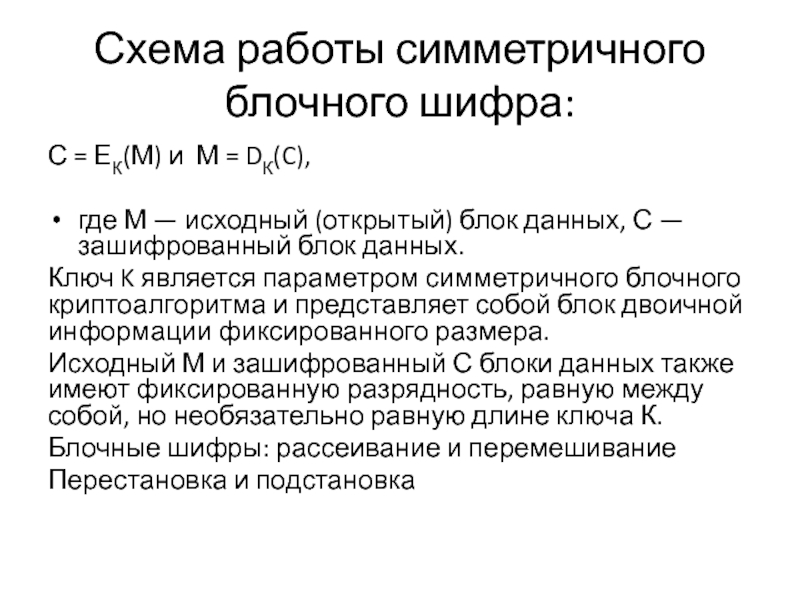

Слайд 36Схема работы симметричного блочного шифра:

С = ЕК(М) и М =

DК(C),

где М — исходный (открытый) блок данных, С — зашифрованный

блок данных.

Ключ K является параметром симметричного блочного криптоалгоритма и представляет собой блок двоичной информации фиксированного размера.

Исходный М и зашифрованный С блоки данных также имеют фиксированную разрядность, равную между собой, но необязательно равную длине ключа К.

Блочные шифры: рассеивание и перемешивание

Перестановка и подстановка

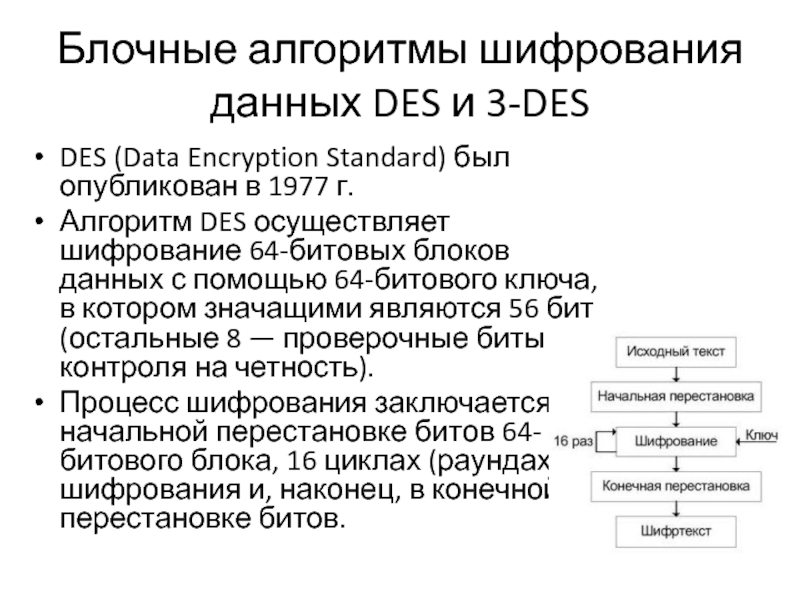

Слайд 37Блочные алгоритмы шифрования данных DES и 3-DES

DES (Data Encryption Standard)

был опубликован в 1977 г.

Алгоритм DES осуществляет шифрование 64-битовых блоков

данных с помощью 64-битового ключа, в котором значащими являются 56 бит (остальные 8 — проверочные биты для контроля на четность).

Процесс шифрования заключается в начальной перестановке битов 64-битового блока, 16 циклах (раундах) шифрования и, наконец, в конечной перестановке битов.

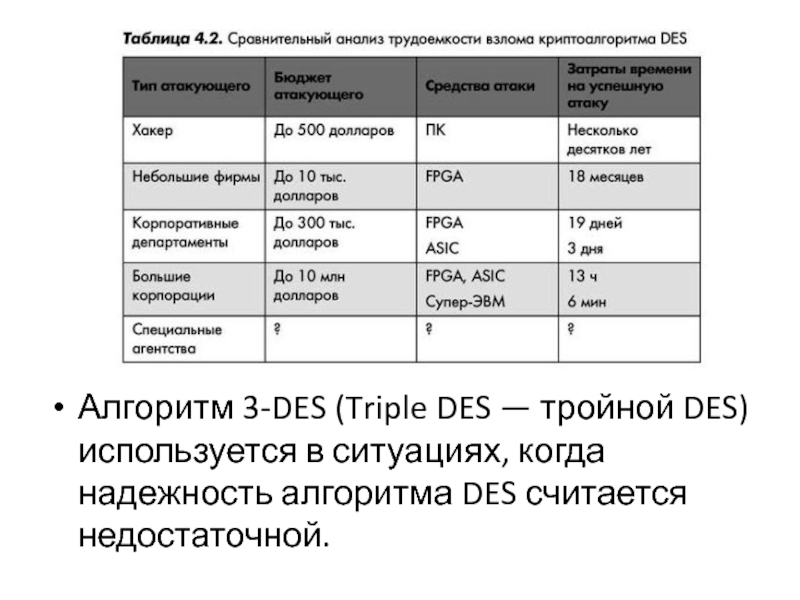

Слайд 38Алгоритм 3-DES (Triple DES — тройной DES) используется в ситуациях,

когда надежность алгоритма DES считается недостаточной.

Слайд 39Криптостойкие симметричные алгоритмы

отечественный стандарт шифрования ГОСТ 28147—89

Стандарт шифрования AES. В

1997 г. Американский институт стандартизации NIST (National Institute of Standards

& Technology)

Другие

IDEA

RC2

RC5

Blowfish

Слайд 40Основные режимы работы блочного симметричного алгоритма

Большинство блочных симметричных криптоалгоритмов непосредственно

преобразуют 64-битовый входной открытый текст в 64-битовый выходной шифрованный текст,

однако данные редко ограничиваются 64 разрядами.

Чтобы воспользоваться блочным симметричным алгоритмом для решения разнообразных криптографических задач, разработаны четыре рабочих режима:

• электронная кодовая книга ЕСВ (Electronic Code Book);

• сцепление блоков шифра СВС (Cipher Block Chaining);

• обратная связь по шифртексту CFB (Cipher Feed Back);

• обратная связь по выходу OFB (Output Feed Back).

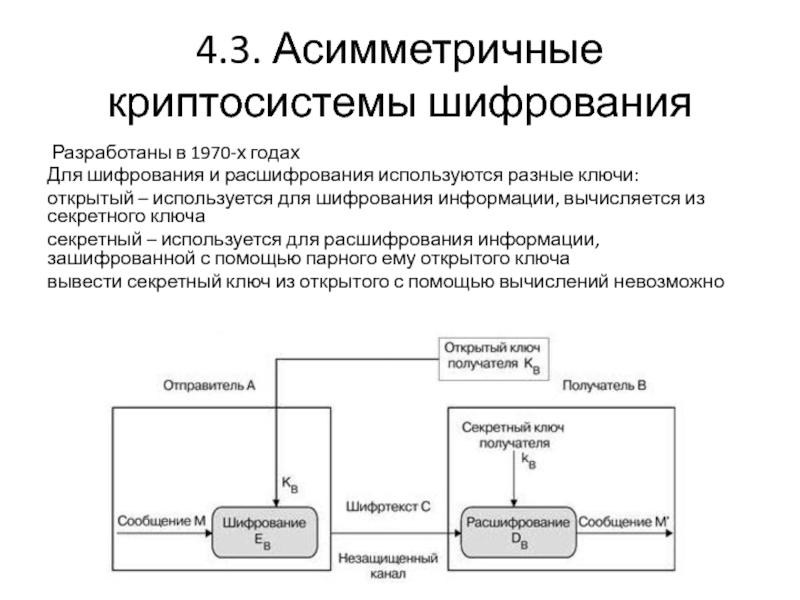

Слайд 414.3. Асимметричные криптосистемы шифрования

Разработаны в 1970-х годах

Для шифрования и расшифрования

используются разные ключи:

открытый – используется для шифрования информации, вычисляется из

секретного ключа

секретный – используется для расшифрования информации, зашифрованной с помощью парного ему открытого ключа

вывести секретный ключ из открытого с помощью вычислений невозможно

Слайд 42Алгоритмы

Алгоритм RSA

Ассиметричные криптосистемы на базе эллиптических кривых

Алгоритм ECES

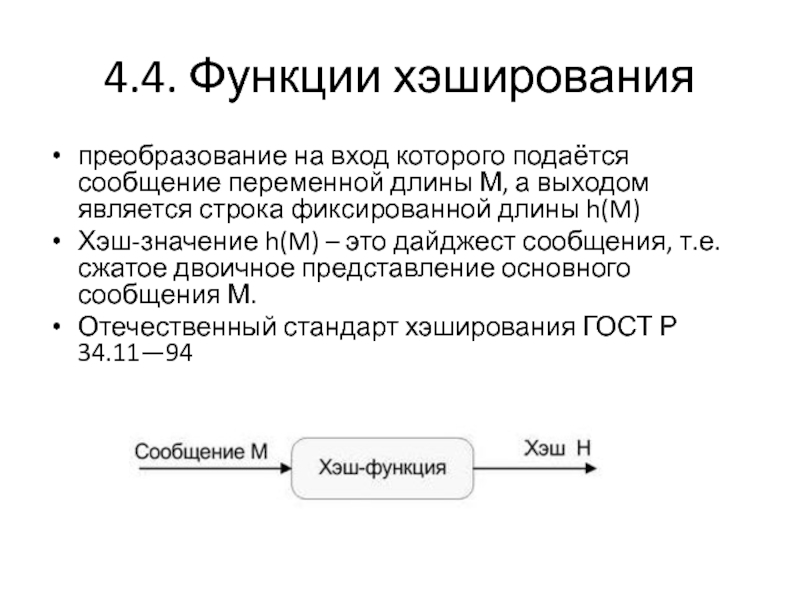

Слайд 434.4. Функции хэширования

преобразование на вход которого подаётся сообщение переменной длины

М, а выходом является строка фиксированной длины h(M)

Хэш-значение h(M) –

это дайджест сообщения, т.е. сжатое двоичное представление основного сообщения М.

Отечественный стандарт хэширования ГОСТ Р 34.11—94

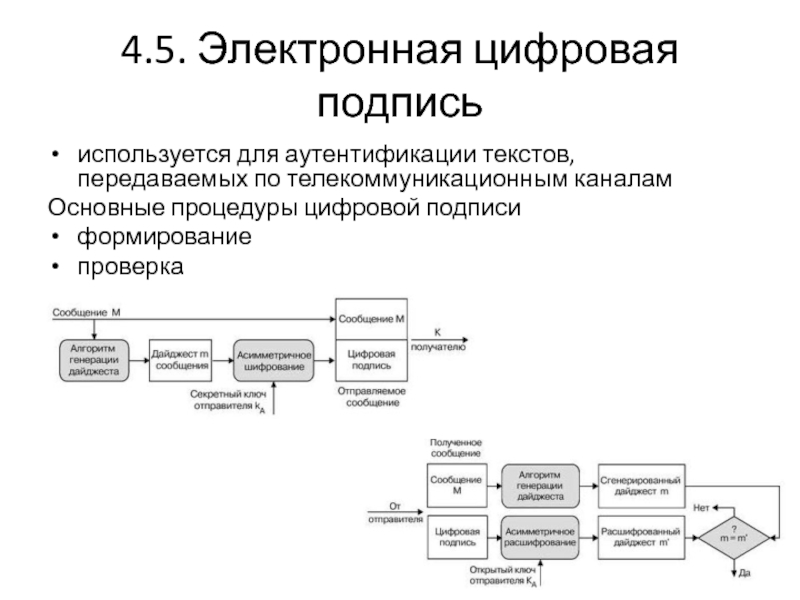

Слайд 444.5. Электронная цифровая подпись

используется для аутентификации текстов, передаваемых по телекоммуникационным

каналам

Основные процедуры цифровой подписи

формирование

проверка

Слайд 45Алгоритмы цифровой подписи

DSA

ECDSA

ГОСТ Р 34.10-94

ГОСТ Р 34.10-2001

Федеральный закон «Об

электронной цифровой подписи» от 10 января 2002 г.

новый – от

6 апреля 2011 г.

Слайд 46 4.6. Управление криптоключами

Распределение ключей

использование комбинированной криптосистемы

метод Диффи-Хеллмана

протоколы управления криптоключами

Слайд 47 4.7. Инфраструктура управления открытыми ключами (PKI)

Принципы функционирования

защита от атаки «человек

в середине»

сертификаты открытых ключей

Логическая структура и компоненты PKI

Слайд 484.8 ЭЦП (электронная цифровая подпись)— реквизит электронного документа, полученный в

результате криптографического преобразования информации с использованием закрытого ключа подписи и

позволяющий установить отсутствие искажения информации в электронном документе с момента формирования подписи и проверить принадлежность подписи владельцу сертификата ключа подписи.

используются специальные аппаратные и программные средства;

не зависит от носителя;

снимает различия между оригиналом документа и его копиями;

механизм ее обслуживания полностью автоматизирован;

отсутствие контроля естественными методами (недостаток);

необходимость лицензирования и соответствующего правового обеспечения

http://www.iecp.ru/ - единый портал ЭЦП в РФ

Слайд 49Сертификат открытого ключа (сертификат ЭП) — цифровой или бумажный документ,

подтверждающий соответствие между открытым ключом и информацией, идентифицирующей владельца ключа.

Содержит информацию о владельце ключа, сведения об открытом ключе, его назначении и области применения, название центра сертификации и т.д.

Открытый ключ может быть использован для организации защищённого канала связи с владельцем двумя способами:

для проверки подписи владельца (аутентификация)

для шифрования посылаемых ему данных (конфиденциальность)

Существует две модели организации инфраструктуры сертификатов: централизованная (PKI) и децентрализованная (реализуемая на основе т. н. сетей доверия), получившая наибольшее распространение в сетях PGP.

Слайд 50Защита ЭЦП достигается средствами криптографии

Метод шифрования – формальный алгоритм, описывающий

порядок преобразования исходящего сообщения в результирующее

Ключ шифрования – набор параметров,

необходимых для применения метода шифрования

статический

динамический

Симметричное шифрование – обе стороны используют один и тот же ключ

Несимметричное шифрование используется пара ключей:

private – личный, закрытый

public – открытый, публичный

Слайд 51Надежность шифров обеспечивается:

секретностью алгоритмов шифрования;

проверкой на криптостойкость

Дайджест сообщения - электронная

печать, уникальная последовательность символов, однозначно соответствующая содержанию сообщения

Хэш-функция – специальная

математическая функция, не обладает свойством обратимости

Слайд 525. Идентификация, аутентификация и управление доступом

Слайд 535.1. Аутентификация, авторизация и администрирование действий пользователей

Идентификатор субъекта

Идентификация

Аутентификация

Авторизация

Администрирование

Категории процессов аутентификации

Пароль

PIN

– персональный идентификационный номер

Динамический (одноразовый) пароль

Система запрос-ответ

Сертификаты и цифровые подписи

Атаки

на протоколы аутентификации

Способы предотвращения атак

Слайд 545.2. Методы аутентификации, использующие пароли

Аутентификация на основе многоразовых паролей

Аутентификация на

основе одноразовых паролей (OTP – One Time Password)

Слайд 555.3. Строгая аутентификация

одно-, двух-, трёхсторонняя аутентификация

Применение смарт-карт:

Карты с памятью –

для хранения информации

микропроцессорные карты (контактные, бесконтактные)

USB-токены – приёмники контактных смарт-карт

Слайд 56Особенности использования PIN-кода

Вероятность угадывания PIN

P=i/mn,

где i – число попыток

угадывания

m – число возможных символов на позиции

n – число позиций

в PIN-коде

Генерация PIN-кода – случайные числа

Слайд 57Криптографические протоколы строгой аутентификации

Строгая аутентификация, основанная на симметричных алгоритмах

Протоколы, основанные

на использовании однонаправленных ключевых хэш-функций

Строгая аутентификация, основанная на асимметричных алгоритмах

Слайд 585.4. Биометрическая аутентификация пользователя

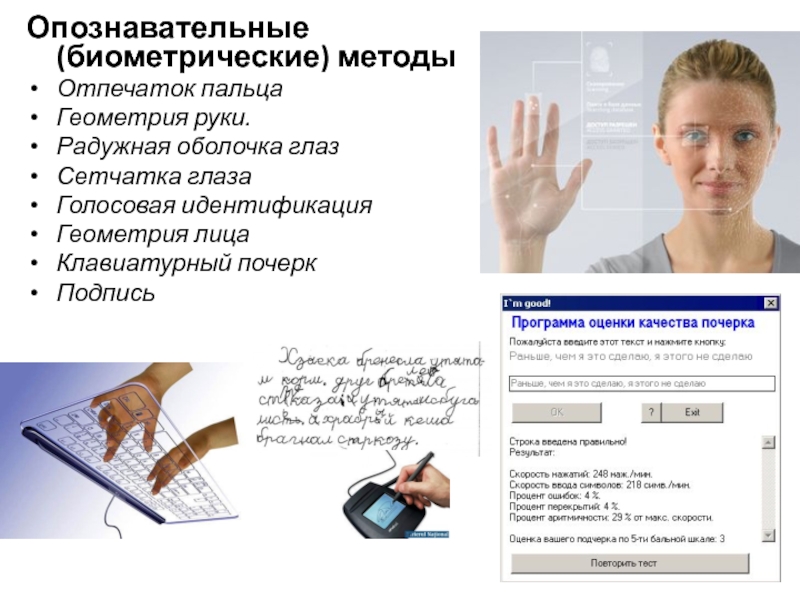

Слайд 59Опознавательные (биометрические) методы

Отпечаток пальца

Геометрия руки.

Радужная оболочка глаз

Сетчатка глаза

Голосовая идентификация

Геометрия лица

Клавиатурный

почерк

Подпись

Слайд 605.5. Управление доступом по схеме однократного входа с авторизацией Single

Sign-On

технология, при использовании которой пользователь переходит из одного раздела портала

в другой без повторной аутентификации.

Простая система однократного входа

Система однократного входа Web SSO

SSO-продукты Single Sign-On – (единая точка входа) уровня предприятия

Слайд 615.6. Управление идентификацией и доступом

IAM – Identity and Accsess Management

– система управления идентификацией и доступом (СУИД)

Базовые возможности:

единое управление

учетными записями в различных системах;

поддержка современных средств аутентификации;

контроль жизненного цикла пользователя в системах предприятия с момента приема сотрудника на работу до его увольнения;

автоматическая синхронизация учетных записей пользователей всех подключаемых систем (прежде всего системы кадрового учета) в соответствии с корпоративными политиками и правилами;

гибкие и понятные средства создания политик и регулирования потоков данных от СУИД к подключенным системам и обратно;

удобный интерфейс конечного пользователя;

средства дизайна, развертывания, конфигурирования, администрирования и мониторинга работы системы;

средства ведения журналов и независимого аудита;

интеграция с внешними системами мониторинга, аудита безопасности и поддержки;

масштабируемость.

Общемировой оборот решений на основе СУИД более 5 млрд. долл.