Слайд 1Государственное бюджетное профессиональное образовательное учреждение города Москвы

«Колледж связи №54»

имени П.М.Вострухина

Выпускная квалификационная работа

«Предотвращение утечки конфиденциальной информации на современном предприятии»

Выполнена

студентом

группы3ОТЗ11-4

Марычевым Д.М.

Руководитель

Чагмавели Н.В.

Москва, 2019

Слайд 2Актуальность темы определяется следующими проблемами:

Безопасность информации – это состояние защищённости информации

от перехвата, утечки по техническим и иным каналам, модификации, блокирования,

уничтожения, несанкционированного доступа к ней, а также от нарушения функционирования или вывода из строя технических и программных средств сбора, обработки, хранения и предоставления информации, информационных и телекоммуникационных систем. Обеспечивается применением комплекса криптографических, инженерно-технических, организационных, правовых и иных мер и средств защиты информации.

Слайд 3Цель работы

Цель выпускной квалификационной работы заключается в Предотвращение утечки конфиденциальной

информации на современном предприятии , используя современные технологии и программу

INFOWATCH

Слайд 4Задачи

Изложение базовых понятий

Описание угроз безопасности

Описание методов защиты

информации на предприятии

Демонстрация создание политики безопасности с помощью программы INFOWATCH

Для

достижения решения задач используются следующие способы: анализ, структурирование материала, проверка источников, практическое взаимодействие с программой INFOWATCH

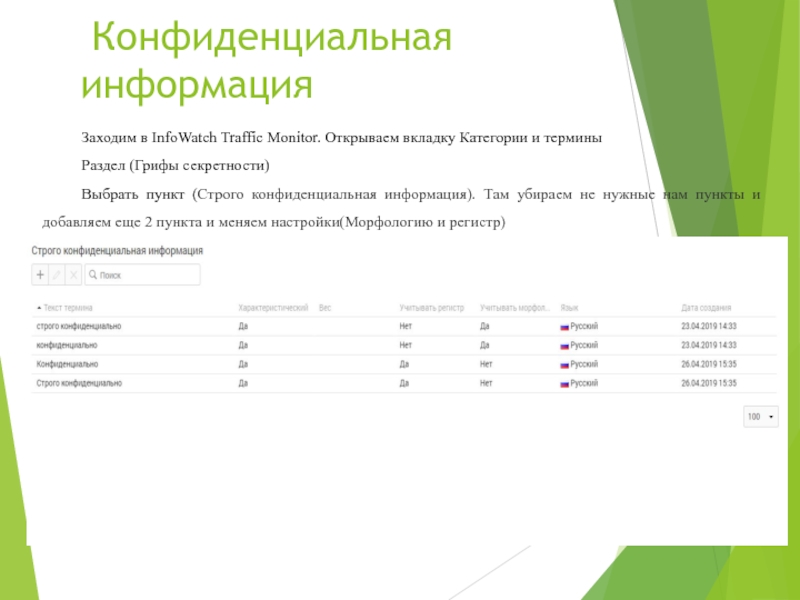

Слайд 5 Конфиденциальная информация

Заходим в InfoWatch Traffic Monitor. Открываем вкладку Категории и термины

Раздел

(Грифы секретности)

Выбрать пункт (Строго конфиденциальная информация). Там убираем не нужные

нам пункты и добавляем еще 2 пункта и меняем настройки(Морфологию и регистр)

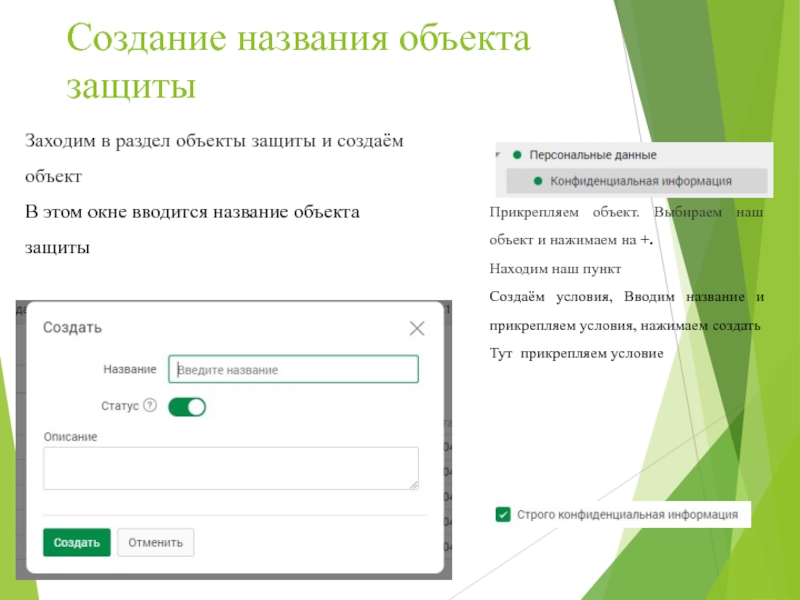

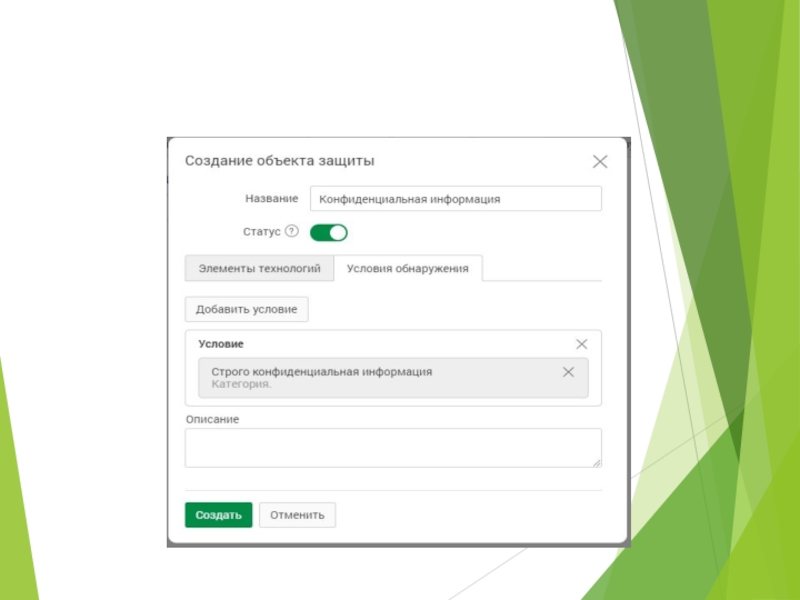

Слайд 6Создание названия объекта защиты

Заходим в раздел объекты защиты и создаём

объект

В этом окне вводится название объекта защиты

Прикрепляем объект. Выбираем наш

объект и нажимаем на +.

Находим наш пункт

Создаём условия, Вводим название и прикрепляем условия, нажимаем создать

Тут прикрепляем условие

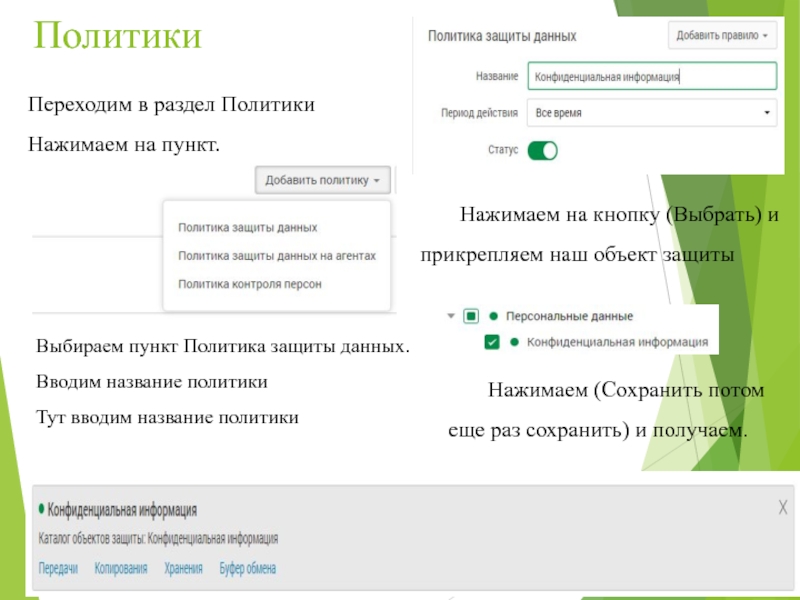

Слайд 8Политики

Переходим в раздел Политики

Нажимаем на пункт.

Выбираем пункт Политика защиты

данных.

Вводим название политики

Тут вводим название политики

Нажимаем на кнопку (Выбрать) и

прикрепляем наш объект защиты

Нажимаем (Сохранить потом еще раз сохранить) и получаем.

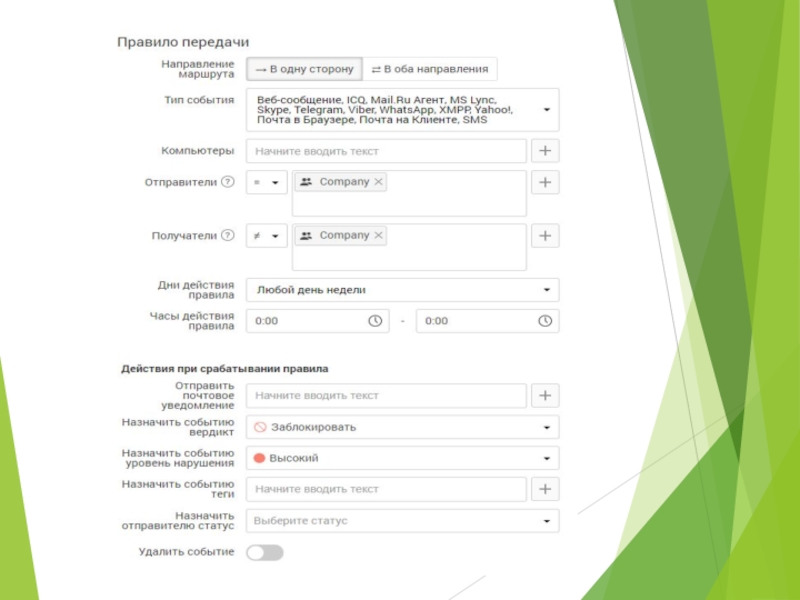

Слайд 9Создание правило передачи

Создаём правило передачи.

Выбираем нашу политику и нажимаем

на пункты

Передачи, добавить правило. (Откроется окно)

Указываем типы событий, указываем отправителя

и получателя, указываем вердикт и уровень нарушения.

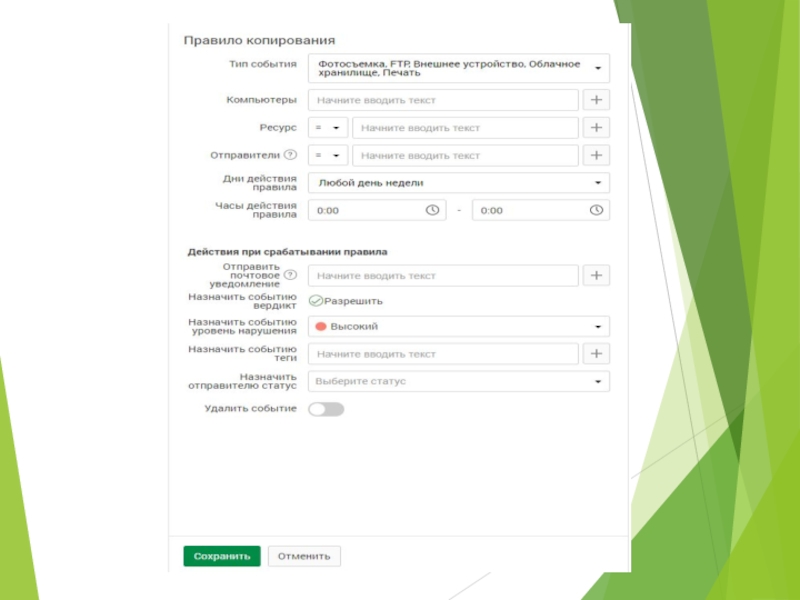

Слайд 11Создание правило копирования

Указываем типы событий, назначаем уровень нарушения. Это правило

будет отслеживать куда и от куда была скопирована информация.

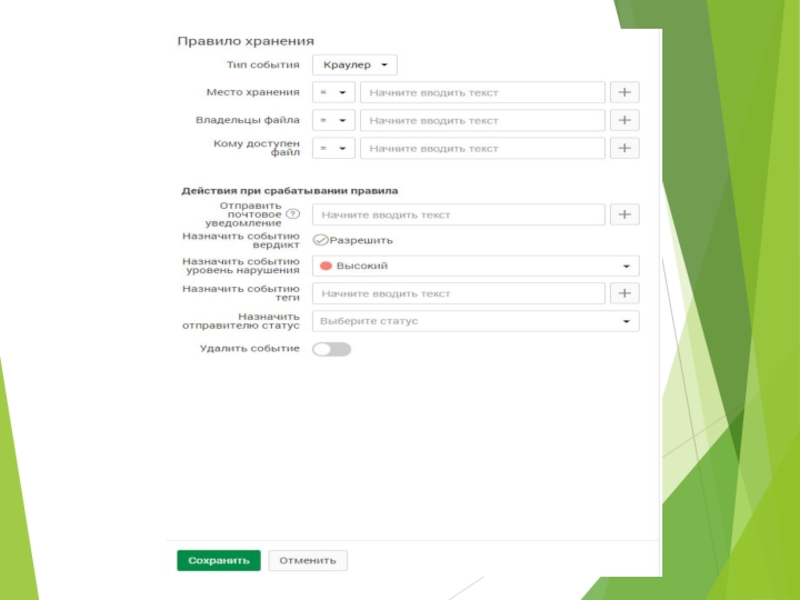

Слайд 13Создание правило хранения

Указываем тип событий. Ставим уровень нарушения. Данный тип

событий будет отслеживать где именно хранится файл.

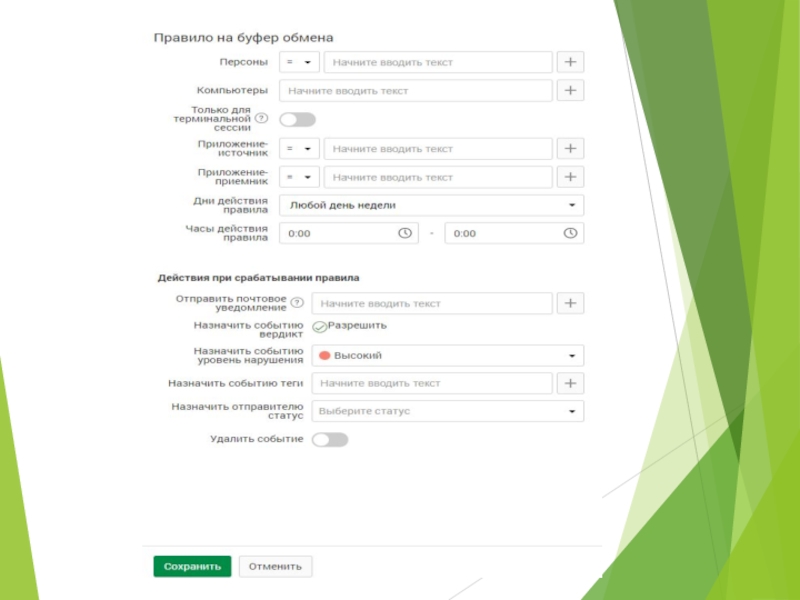

Слайд 15Создание правило на буфер обмен

В этом правиле только ставим уровень

нарушения

Слайд 17Выводы:

Практически любая деятельность в нынешнем обществе тесно связана с получением,

накоплением, хранением, обработкой и использованием разнообразных информационных потоков. Целостность современного

мира как сообщества обеспечивается в основном за счет интенсивного информационного обмена.

Поэтому в новых условиях возникает масса проблем, связанных с обеспечением сохранности и конфиденциальности коммерческой информации как вида интеллектуальной собственности.

В процессе работы были сделаны следующие выводы: под документами, отнесёнными законом к категории конфиденциальной подразумевается информация, используемая предпринимателем в бизнесе и управлении предприятием, банком, компанией или другой структурой, является его собственной, или частной информацией, представляющей значительную ценность для предпринимателя. Эта информация составляет его интеллектуальную собственность. Такая информация в законодательстве именуется конфиденциальной.

Слайд 18Эта информация отражает приоритетные достижения в сфере экономической, предпринимательской и

другой деятельности, разглашение которой может нанести ущерб интересам её собственнику

(в том числе фирме, предприятию).

Угроза безопасности информации предполагает незаконный доступ конкурента к конфиденциальной информации и использования её конкретности для нанесения вреда предприятию.

Система защиты информации представляет собой комплекс организационных, технических и технологических средств, методов и мер, препятствующих незаконному доступу к информации.

Система защиты должна быть многоуровневой с иерархическим доступом к информации, предельно конкретизированной и привязанной к специфике фирмы по структуре используемых методов и средств защиты, она не должна создавать сотрудникам фирмы неудобства в работе.

Слайд 19Комплексность системы защиты достигается формированием ее из различных элементов: правовых,

организационных, технических и программно-аппаратных.

При решении задач по защите информационных ресурсов

компании необходимо разработать политику информационной безопасности предприятия - это основополагающий документ, регламентирующий все мероприятия, реализуемые на предприятии с целью обеспечения компьютерной безопасности. Политика информационной безопасности - это та основа, без которой невозможно приступать ни к выбору, ни к проектированию средств защиты информации, в том числе добавочных.

Система технической защиты информации является ключевым звеном политики информационной безопасности, поэтому выбор системы защиты, равно как и разработка политики информационной безопасности, в общем случае является взаимосвязанной интеграционной процедурой.

Каждая компонента системы защиты должна быть рассчитана на защиту определенного набора возможных каналов несанкционированного доступа.

Для защиты своих информационных ресурсов необходимо использовать современные технологии. На данный момент наиболее рекомендуемой системой защиты конфиденциальной информации является комплексная система защиты информации, включающая в себя все виды компонентов защиты, а именно программную, техническую, внутрисетевую и объектную, имеющую централизованно - распределенную архитектуру, она наиболее полно отвечает современным требованиям по защите информации.