Слайд 1III. ЦИФРОВЫЕ СИГНАЛЬНЫЕ ПРОЦЕССОРЫ

Отличительной особенностью задач цифровой обработки сигналов является

поточный характер обработки больших объемов данных в реальном режиме времени.

Невозможность или неэффективность применения для решения этих задач универсальных процессоров связана, во-первых, с низкой производительностью последних на указанных задачах; во-вторых, с их чрезмерной избыточностью для данных задач. Поэтому для реализации различных алгоритмов цифровой обработки сигналов и систем управления с использованием «оцифрованных» реальных сигналов в реальном масштабе времени используют процессоры специфической архитектуры – цифровые сигнальные процессоры (ЦСП).

Лидером на мировом рынке ЦСП является компания Texas Instruments (TI). Фирмой TI разработано 5 семейств (платформ) ЦСП: от TMS320C2х до TMS320C6х. Платформа ‘С2х предназначена для использования технологий цифровой обработки сигналов в дешевых устройствах массового потребления. Основными областями применения платформы ‘С3х являются цифровое аудио, 3D-графика, видеоконференцсвязь, промышленные роботы, копировально-множительная техника, телекоммуникационные системы. Платформа ‘С4х получила широкое распространение в мультипроцессорных системах. Платформа ‘С5х ориентирована на рынок портативных устройств и мобильной связи.

Платформа ‘С6х предназначена для применения в приложениях, требующих сверхвысокой производительности и высокой точности вычисления результатов: базовые станции беспроводной связи, цифровые системы абонентских линий, модемы, сетевые системы, медицинские системы, ATC, радиолокация, научные системы и т.п.

Слайд 2Процессоры платформы ‘С6х сделаны по новой архитектуре VelociTI – высоко

параллельная и детерминированная архитектура с очень длинным командным словом. Восемь

независимых модулей (функциональных устройств) позволяют параллельно (одновременно) выполнять до восьми команд. Все команды содержат условия их выполнения, что позволяет сократить расходы производительности процессора на выполнение переходов и увеличить степень параллелизма обработки. Характерным для процессоров этой платформы является наличие аппаратного умножителя, позволяющего выполнять умножение двух чисел за один такт. В универсальных процессорах умножение обычно реализуется за несколько тактов, как последовательность операций сдвига и сложения. Процессоры платформы ‘С6х оперируют числами как с фиксированной, так и с плавающей точкой. Это семейство ЦСП имеет рекордную производительность – 1,6 миллиарда команд в секунду при тактовой частоте процессора 2,5 ГГц.

3.1. Структура ЦСП TMS320C6x

Функциональная схема ЦСП TMS320C6x приведена на рис. 54, где цветом выделено ядро ЦСП – центральное процессорное устройство (ЦПУ).

Контроллер прямого доступа в память (ПДП) занимается передачей данных между областями памяти без участия ЦПУ. Кроме того, он используется для начальной загрузки программы в память процессора.

Интерфейс внешней памяти (ИВП) предназначен для обмена данными с внешней памятью и быстродействующими внешними устройствами.

Слайд 3Два 32-разрядных таймера используются для задания временных событий, реализации счетчиков,

генерации импульсов, прерывания процессора. Процесс прерывания заключается в прерывании выполнения

текущей программы и переходе к выполнению некоторой другой программы. По завершении выполнения этой другой программы процессор возвращается к прерванной программе и продолжает ее выполнение.

Слайд 4Логика снижения энергопотребления (ЛСЭ) включает один из трех возможных «спящих»

режимов процессора. В первом режиме тактовые импульсы снимаются только с

ядра процессора, во втором – и с периферии, размещенной на кристалле, а в третьем режиме тактовая частота снимается практически со всего кристалла.

ЦПУ включает в себя 8 независимых функциональных устройств (модулей) – два умножителя (устройства .М) и 6 арифметико-логических устройств (устройства .L, .S и .D). Арифметико-логическое устройство (АЛУ) – это КЦУ, реализующее арифметические (кроме умножения и деления) и логические операции.

Каждая четверка модулей связана с набором регистров общего назначения (РОН), создавая тем самым разделение ядра на сторону А и сторону В. РОН программно доступны, т. е. с помощью соответствующих команд программист может управлять их содержимым. Следовательно, они могут быть использованы для самых различных целей – поддержки различных типов адресации памяти данных, хранения промежуточных результатов вычислений и в качестве источников операндов. РОН каждой стороны представляет собой 16 32-разрядных регистров, связанных с памятью данных двумя шинами – шиной загружаемых из внутренней памяти данных и шиной загружаемых в эту память данных.

Два АЛУ – .D1 и .D2, используются только для формирования исполнительного адреса ячейки памяти данных. При этом шины адреса, управляемые D-устройствами, позволяют использовать адрес, сформированный в РОН одной стороны, для операций с данными в РОН другой стороны. Данные из функциональных устройств сначала помещаются в РОН, а затем по адресам, формируемым D-устройствами, идет обмен с памятью данных. При этом возможна одновременная выборка из памяти данных до 64 разрядов по двум подаваемым адресам.

Слайд 5Один из модулей .L, .S или .M каждой стороны через

соответствующую перекрестную шину (2х или 1х) имеет доступ к РОН

противоположной стороны, причем только как к источникам операнда.

В одном и том же такте к РОН своей стороны возможен доступ всех модулей этой стороны одновременно. Однако к РОН противоположной стороны может иметь только один модуль данной стороны.

Поскольку модули независимы, в каждом такте процессор может выдавать им до восьми 32-разрядных команд, которые могут выполняться параллельно (одновременно), последовательно или параллельно-последовательно. Блок команд, которые выполняются параллельно (в одном такте), называется выполняемым пакетом. Блок команд, содержащий до 8 выполняемых пакетов, называется пакетом выборки. Таким образом, пакет выборки состоит из восьми выполняемых пакетов, если 8 команд выполняются последовательно, из одного выполняемого пакета, если 8 команд выполняются параллельно, и из двух – семи выполняемых пакетов, если 8 команд выполняются параллельно-последовательно.

Процесс обработки команд в ядре начинается загрузкой из программной памяти пакета выборки. Диспетчер команд распределяет каждую из 32-разрядных команд пакета на свой модуль для исполнения. Очередной выполняемый пакет размещается для исполнения в функциональных устройствах в каждом такте. Пакет же выборки из программной памяти не загружается до окончания выполнения текущего пакета выборки.

Слайд 63.2. Структура командной строки ассемблера TMS320C6x

Программа на языке ассемблера должна

быть оформлена в виде текстового файла. Любая командная строка ассемблерной

программы может включать вплоть до семи полей в следующей последовательности: метка, параллельные полосы, условие, команда, функциональное устройство, операнды и комментарий. Поля отделяются друг от друга одним или более пробелами. Внутри поля пробелы запрещены.

Метка определяет строку текста программы или переменную и представляет собой адрес ячейки памяти, которая содержит команду или данные. За меткой сразу следует двоеточие. Если метка не используется, первый столбец командной строки должен содержать пробел.

Метки должны удовлетворять следующим условиям:

-первый символ метки должен быть буквой или символом подчеркивания (_), после которого следует буква;

-метки могут включать вплоть до 32 алфавитно-числовых символов.

Не рекомендуется использовать метку в команде, которая исполняется параллельно с предшествующей командой.

Слайд 7Параллельные линии (||) обозначают команду, которая выполняется параллельно с предшествующей

командой. Для команды, которая не выполняется одновременно с предшествующей командой,

это поле заполняется пробелом.

При исполнении условных и безусловных переходов к командам, выполняющимся параллельно, следует помнить, что все команды с меньшей адресацией игнорируются. Поэтому если конечный результат зависит от выполнения этих команд, переход внутрь выполняемого пакета приведет к ошибочному результату.

Поле условия является не обязательным (дополнительным).

Условные команды представляются в ассемблерном коде с использованием квадратных скобок ([ ]), в которые заключается имя регистра, содержащего условие. Условной может быть любая команда.

Для условий доступно пять регистров РОН: A1, A2, B0, B1 и B2.

Слайд 8Принцип выполнения условных команд показан в табл. 3, где символ

«!» показывает инверсию условия (его отрицание).

Если поле условия не используется,

команда выполняется всегда.

В поле команды записывается мнемоника команды, директива ассемблера или обращение к макрокоманде.

Директивы ассемблера начинаются с точки и являются командами для ассемблера. Они управляют процессом ассемблирования или определяют структуры данных в программе на языке ассемблера. Поэтому на машинный язык (язык двоичных слов) директивы не переводятся.

Мнемоники – это компактная запись команд процессора. Команды процессора выполняются одновременно с обработкой данных программы, а потому переводятся на машинный язык.

Поле модуля не является обязательным. Если поле используется, то начинается с точки, за которой следует имя функционального устройства.

В этом поле можно:

-указать конкретное функциональное устройство (например, .D1);

-указать только функциональный тип устройства (например, .М), а ассемблер сам назначит конкретное устройство (например, .М2);

-ничего не указывать. В этом случае ассемблер сам назначит устройство на основе поля мнемоники и поля операндов.

Когда операнд исходит из РОН противоположной стороны, имя устройства должно включать символ «х», указывая тем самым, что команда использует одну из перекрестных шин. Например, ADD .L1Х A0,В1,A3.

Слайд 9Поле операндов обязательно практически для всех команд и директив. К

операндам в ассемблере предъявляются следующие требования:

-операнды должны располагаться на той

же стороне ЦПУ, что и модуль, выполняющий над ними операцию;

-только один операнд за выполняемый пакет может исходить из РОН противоположной стороны.

В поле операндов через запятую можно указать:

-регистры, которые содержат данные;

-данные в числовой форме;

-адреса операндов (указываются только в командах загрузки и хранения).

РОН поддерживают данные разрядностью от 16 до 40 для чисел с фиксированной запятой и 64-разрядные данные для чисел с плавающей запятой. Величины, превышающие 32 разряда, как, например, 40- и 64-разрядные, загружаются в регистровые пары. При этом 32 младших разряда числа размещаются в чётном по номеру регистре, а остальные 8 или 32 старших разряда в следующем, большим по номеру нечётном регистре. В ядре ЦСП для 40- и 64-разрядных данных можно образовать 16 регистровых пар (табл. 4).

Слайд 10 В синтаксисе языка ассемблера двоеточие между именами регистров обозначает

регистровую пару, причем нечётный регистр указывается первым.

Операндом могут быть константа,

строка символов или выражение.

Допустимы шесть типов констант:

-Двоичное целое. Является строкой до 32-х двоичных цифр, заканчивающейся суффиксом В или b. Например, 01b, 0100В.

-Восьмеричное целое. Является строкой до 11 восьмеричных цифр, заканчивающейся суффиксом Q или q. Например, 10Q, 236q.

-Десятичное целое. Является строкой десятичных цифр без суффикса, определяющей числа от -2 147 483 648 до 4 294 967 295.

-Шестнадцатеричное целое является строкой до 8 шестнадцатеричных символов, заканчивающейся суффиксом H или h. Шестнадцатеричная константа должна начинаться с десятичной цифры. В противном случае она дополняется старшим разрядом, в котором записывается ноль.

-Символьная константа представляет собой единственный символ, заключённый в апострофы;

-Константы текущего ассемблирования.

Если для присвоения символу численного значения используется директива .set, то символ становится численной константой. Однако чтобы использовать эту константу в выражениях, число, которое присваивается этому символу, должно быть абсолютным. Например, К .set 3, но не К .set -3. Директива .set может использоваться и для присвоения символьным константам регистровых имён. В этом случае символ становится синонимом регистра. Например, К .set А2.

Слайд 11Символьная строка является строкой символов, заключённой в двойные кавычки. Например,

14-символьная строка «типовая программа» запишется на ассемблере как "sample program",

а 8-символьная строка «план ''C''» – как "PLAN ""C"" ". Символьные строки используются для имён файлов, названий разделов в соответствующих директивах ассемблера, операндов директив .string.

Выражение – это набор констант и символов, разделённых арифметическими операторами. Значения 32-разрядных величин выражения лежат в диапазоне от -2 147 483 648 до 2 147 483 647 для знаковых величин и от 0 до 4 294 967 295 для величин без знака.

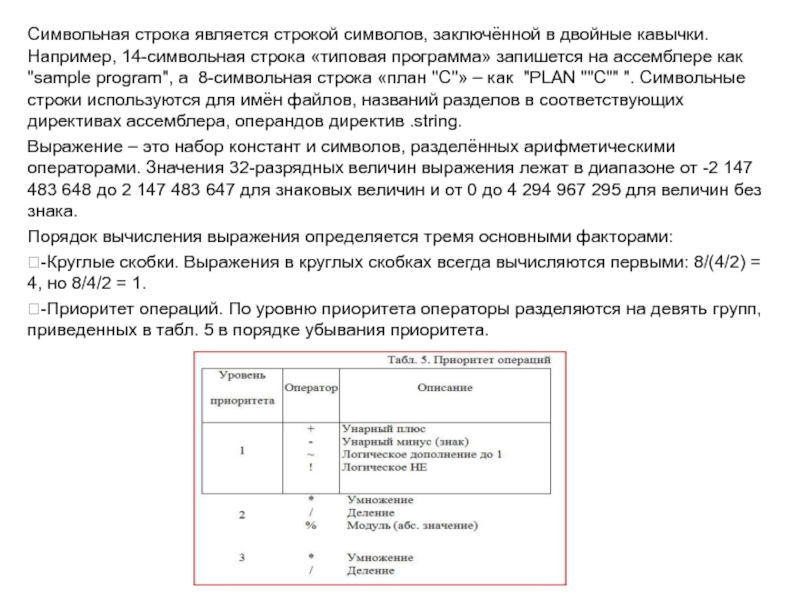

Порядок вычисления выражения определяется тремя основными факторами:

-Круглые скобки. Выражения в круглых скобках всегда вычисляются первыми: 8/(4/2) = 4, но 8/4/2 = 1.

-Приоритет операций. По уровню приоритета операторы разделяются на девять групп, приведенных в табл. 5 в порядке убывания приоритета.

Слайд 12-Вычисление слева направо. Когда порядок вычисления выражения не задан круглыми

скобками, а уровень приоритета операций один и тот же, выражение

вычисляется слева направо за исключением операторов первого уровня приоритета, которые вычисляются справа налево.

Поле комментария не обязательный, но желательный элемент, поскольку обеспечивает документирование программы. При использовании комментариев руководствуются следующими принципами:

-комментарий может начаться в любом столбце командной строки, когда он следует за символом точкой с запятой (;);

-комментарий должен начинаться в первом столбце командной строки, когда следует за символом звездочка (*).

Комментарий может содержать любые символы, включая пробелы.

Слайд 133.3. Особенности команд для чисел с фиксированной запятой

По функциональному признаку

все команды ЦСП можно разделить на 6 групп: пересылки данных,

загрузки и хранения, арифметические, логические, команды перехода и сервисные команды. Мнемоники и описание этих команд для чисел с фиксированной запятой приведены в приложении, поэтому здесь достаточно обратить внимание лишь на особенности (если они есть) их применения.

1.Команды пересылки данных MVК и MVКН применяются для ввода исходных 16-разрядных данных (полуслов). Для ввода 32-разрядного числа (слова) следует использовать обе эти команды, причем в строго определенной последовательности. Сначала командой MVК ввести младшее полуслово, а затем командой MVКН – старшее полуслово, указав в поле операндов все слово.

2.Команды загрузки (LD) и хранения (ST) применяются для загрузки данных из внутренней памяти в РОН и наоборот, соответственно. Последняя буква в мнемонике команд указывает объем данных, участвующих в обмене: W – слово, H – полуслово и В – байт. В двух последних случаях и использовании команды LD старшие разряды регистра-приемника заполняются знаком (старшим разрядом полуслова или байта).

Слайд 14Поле операндов этих команд состоит из двух частей – адресной

части и регистра-приемника или регистра-источника данных. Адресная часть поля операндов

обозначается символом «*» и в командах LD начинает это поле, а в командах ST завершает его.

Команды загрузки/хранения поддерживают базирование и индексацию. Индексация указывается одним знаком операции содержимого регистра адреса и смещения, а базирование – двумя повторяющимися (дублем) знаками. Базирование сочетается с постдекрементом/предек-рементом и постинкрементом/прединкрементом. В случае предекремента или преинкремента дубль знака указывается перед именем регистра адреса, а в случае постдекремента или постинкремента – после имени регистра адреса.

3. Арифметические команды.

Результат вычисления абсолютной величины числа (команда ABS) представляется в дополнительном коде.

При выполнении команд умножения знаковые операнды перемножаются в прямом коде, а результат представляется в дополнительном коде.

4. Логические команды.

Если в команде сравнения используется 40-разрядный операнд, то в операции участвует только число, хранящееся в четном регистре пары.

При арифметическом сдвиге влево и логическом сдвиге освободившиеся разряды регистра-приемника заполняются нулями, а при арифметическом сдвиге вправо – знаком сдвигаемого числа.

Слайд 155. Команда перехода может выполняться по метке (рис. 55) или

по содержимому регистра. В любом случае в слотах задержки можно

размещать другие команды. Поскольку команда требует на выполнение 5 слотов задержки, переход реализуется только в шестом такте. При этом во втором случае содержимое регистра переписывается в счетчик команд, определяя тем самым строку программы, на которую будет произведён переход. Последней командной строкой пакета выборки рис. 55 будет 3 (7) строка.

6. Выполнение сервисных команд вполне понятно из их описания.

3.4. Ограничения целостности ресурса

Ресурсами процессора являются программная память, память данных, функциональные устройства, РОН и перекрёстные линии. Никакие две команды в пределах того же выполняемого пакета не могут использовать одни и те же ресурсы.

1. Ограничения целостности на использование командами одного и того же функционального устройства: две команды, использующие одно и то же функциональное устройство, не могут размещаться в одном выполняемом пакете.

2. Ограничения целостности на перекрестные линии (1X и 2X):

-в одном и том же выполняемом пакете только один модуль (.S, .L или .M) как стороны А, так и стороны В ЦПУ может прочитать исходный операнд из регистра противоположной стороны через перекрестные линии;

Слайд 16-две команды, использующие ту же перекрестную линию, не могут размещаться

в одном и том же выполняемом пакете, поскольку имеется только

одна шина из РОН стороны А в РОН стороны B и одна шина из РОН стороны B в РОН стороны A.

3. Ограничения целостности на чтения регистра: в одном и том же выполняемом пакете не может произойти более четырёх операций чтения того же самого регистра. При этом регистры условий не учитываются.

4. Ограничения целостности на записи в регистр:

-две команды не могут записывать в тот же регистр в том же такте;

-две команды с одинаковым регистром результата могут планироваться параллельно, пока они не пишут в него в одном и том же такте.

5. Ограничения целостности на загрузку и хранение:

-команды загрузки/хранения могут использовать указатель адреса на регистры одной стороны ЦПУ, пока регистры другой его стороны выполняют загрузку или хранение;

-регистр адреса должен находиться на той же стороне ЦПУ, на которой используется устройство .D;

-две команды загрузки/хранения, использующие приёмник/источник одной и той же стороны ЦПУ не могут размещаться в одном и том же выполняемом пакете.

IV. ПРЕОБРАЗОВАТЕЛИ СИГНАЛОВ

Для связи цифровых систем с контрольно-измерительной аппаратурой используются аналого-цифровые (АЦП) и цифро-аналоговые (ЦАП) преобразователи. Как ЦАП, так и АЦП выпускаются в интегральном исполнении. В маркировке микросхем ЦАП используются буквы ПА, а микросхем АЦП – буквы ПВ.

Слайд 17V. СЕТЕВЫЕ ИНФОРМАЦИОННЫЕ ТЕХНОЛОГИИ

Информационная технология – это совокупность методов, производственных

процессов и программно-технических средств, обеспечивающая сбор, обработку, хранение, распространение и

отображение информации с целью снижения трудоемкости процессов использования информационного ресурса, а также повышения их надежности и оперативности.

Информационные технологии характеризуются следующими основными свойствами:

-предметом (объектом) обработки (процесса) являются данные (информация, представленная в формализованном виде и предназначенная для обработки ее техническими средствами, например, ЭВМ);

-целью процесса является получение информации;

-средствами осуществления процесса являются программные, аппаратные и программно-аппаратные вычислительные комплексы;

-выбор управляющих воздействий на процессы должен осуществляться лицами, принимающими решение;

-критериями оптимизации процесса являются своевременность доставки информации пользователю, ее надежность, достоверность, полнота.

С целью обеспечения различным пользователям ЭВМ возможности оперативного обмена информацией, а также увеличения информационных и аппаратных ресурсов создаются вычислительные сети.

Сетью называется совокупность компьютеров, объединенных средствами передачи данных.

В зависимости от удаленности компьютеров сети условно разделяют на локальные и глобальные.

Слайд 185/1. Локальные вычислительные сети

В локальных вычислительных сетях (ЛВС) компьютеры расположены

на расстоянии до нескольких километров и обычно соединены при помощи

скоростных линий связи со скоростью обмена от 10 до 100 и более Мбит/с.

Аппаратные средства ЛВС. Основными аппаратными компонентами ЛВС являются рабочие станции, серверы, интерфейсные платы и кабели.

Рабочие станции (РС) – это, как правило, персональные ЭВМ, являющиеся рабочими местами пользователей сети. Для комфортной работы под управлением Windows XP целесообразно иметь компьютер с частотой работы процессора порядка 3 ГГц и с оперативной памятью не менее 128 Мбайт.

Серверы в ЛВС выполняют функции распределения сетевых ресурсов. Обычно это достаточно мощный персональный компьютер, мини-ЭВМ, большая ЭВМ или специальная ЭВМ-сервер. Совокупность сервера и относящихся к нему РС часто называют доменом.

РС и сервер могут соединяться друг с другом посредством линий передачи данных: витая пара, коаксиальный кабель или оптоволокно. Витая пара используется при расстояниях порядка сотен метров и позволяет передавать данные со скоростью до 155 Мбит/с. Коаксиальный кабель используется при расстояниях до 2 км и позволяет передавать данные со скоростью до 50 Мбит/с. Волоконно-оптический кабель используется при расстояниях в несколько десятков километров и позволяет передавать данные со скоростью до 10 Гбит/с.

Слайд 19Подключение компьютеров к кабелю осуществляется с помощью интерфейсных плат –

сетевых адаптеров (сетевых карт). Сетевой адаптер занимается передачей и приемом

сигналов, циркулирующих по передающей среде, и характеризуется типом шины компьютера, к которому он подключается, разрядностью и топологией образуемой сети.

К дополнительному оборудованию ЛВС относятся:

-концентратор (хаб). Предназначен для объединения компьютеров в пределах сегмента сети. Бывают 10 или 100 мегабитными и в настоящее время широко применяются в сравнительно небольших сетях на витой паре. Концентратор с двумя и более портами называю «повторитель» (репитер). Его основная функция – усиление сигнала, полученного на одном порту, и передача последнего на все другие порты устройства;

-коммутатор (свич). Служит для объединения сегментов сети, которые могут содержать концентраторы и сетевые адаптеры. Коммутатор с двумя портами называют мостом. В соответствии с таблицей маршрутов могут направлять сетевые пакеты с одного порта на другой. Коммутатор, по сравнению с концентратором, вносит большую задержку в распространение сигнала;

-трансивер. Это устройство подключения РС к толстому коаксиальному кабелю;

-коннекторы (соединители) необходимы для соединения сетевых адаптеров компьютеров с тонким кабелем, а также для соединения кабелей друг с другом.

Топология ЛВС. Конфигурация соединения элементов в сеть (топология) во многом определяет важнейшие характеристики сети – надежность, производительность, стоимость и защищенность. Известны три базовые топологии ЛВС: «звезда», «общая шина» и «кольцо».

Слайд 20В случае топологии «звезда» каждый компьютер через специальный сетевой адаптер

подключается отдельным кабелем к центральному узлу (рис. 61). Центральным узлом

служит пассивный соединитель или активный повторитель.

Доступ к сетевым каналам данным осуществляется методом Arcnet, разработанным фирмой Datapoint Corp. Сообщение от одной РС к другой передаются с помощью маркера, создаваемого одной из РС. Если РС хочет передать сообщение, она дожидается прихода маркера и присоединяет к нему свое сообщение, снабженное адресами отправителя и получателя. В режиме ожидания РС ждет прихода маркера, а по его приходу – анализирует заголовок прикрепленного к нему сообщения. Если сообщение предназначено данной РС, то она открепляет его от маркера и прикрепляет новое, при наличии такового.

Недостатком такой структуры является низкая надежность (выход из строя центрального узла приводит к остановке всей сети), а также обычно большая протяженность кабелей. Однако данная топология значительно упрощает взаимодействие узлов ЛВС друг с другом, позволяет использовать более простые сетевые адаптеры.

Слайд 21В топологии «общая шина» (рис. 62) данные от передающего узла

сети распространяются по шине в обе стороны. Доступ к сетевым

каналам данным осуществляется методом Ethernet, разработанным фирмой Xerox. Принадлежность передаваемого по общей шине сообщения определяется включенными в заголовок адресами источника и назначения. Суть метода состоит в том, что РС начинает передачу в том случае, если канал свободен. В противном случае передача сообщений задерживается на некоторое время (для каждой РС свое). Ситуации одновременной передачи данных распознаются автоматически аппаратным способом.

Такая структура обладает высоким быстродействием, простотой наращивания и конфигурирования, легко адаптируется к различным системам. Однако имеет малую протяженность и не позволяет использовать различные типы кабеля в пределах одной сети. Кроме того, быстродействие заметно снижается при одновременной работе 80 – 100 РС.

Слайд 22В топологии «кольцо» (рис. 63) РС сети соединяются кабелем по

замкнутой кривой. Доступ к сетевым каналам данным осуществляется методом Token

Ring, разработанным фирмой IBM. Этот метод отличается от метода Arcnet тем, что имеется механизм приоритета, благодаря которому отдельные РС могут получать маркер быстрее других и удерживать его дольше.

Кольцевая топология используется в сетях, занимающих сравнительно небольшое пространство при любых типах кабелей. Отличается низкой стоимостью, невысоким быстродействием и низкой надежностью.

5.2. Аппаратная база компьютерной телефонии

Для организации связи по телефонным линиям используется модем, подключаемый к компьютеру и позволяющий принимать данные через телефонную сеть. Модем, как устройство связи между компьютером и телефонной линией, предназначен для автоматического преобразования цифровых электрических сигналов в аналоговые (модуляция) и обратно (демодуляция).

Слайд 23Пропускная способность модема (бит/с) определяется произведением скорости передачи информации и

объема цифровой информации в одном аналоговом сигнале. Скорости передачи информации

измеряется в бодах и определяется способностью модема переключаться с одного аналогового сигнала на другой. Объем цифровой информации в одном аналоговом сигнале определяется количеством бит, упакованных в этом сигнале. В настоящее время используются модемы со скоростью передачи от 14400 до 56000 бит/с.

Подключенный к компьютеру модем может находиться в одном из двух режимов работы: режим передачи данных (modem is online) или режим команд. В первом режиме все, что посылает модему компьютер, воспринимается им как данные, которые нужно преобразовывать в аналоговый сигнал и передавать в телефонную линию. Второй режим предназначен для управления модемом. В этом режиме используются специальные команды, выдаваемые компьютером, а сам модем работает самостоятельно.

С целью обойти ограничения по скорости передачи данных и при этом сохранить совместимость с существующими телефонными линиями, разработана цифровая телефонная сеть с интеграцией услуг (Integrated Services Digital Network – ISDN). В основе работы такой сети лежит цифровая обработка сигналов. Отличается она от предшественниц многоканальностью. Для подключения к сети используются два интерфейса: базовый и расширенный. Под интерфейсом понимают совокупность устройств, предназначенных для организации взаимодействия клиентов, имеющих оборудование с различными физическими характеристиками. Базовый интерфейс содержит минимум оборудования и предоставляет абоненту два канала: для голоса или для передачи данных со скоростью 64 Кбит/с и служебный канал, по которому абонентское оборудование обменивается информацией с телефонной сетью.

Слайд 24Расширенный интерфейс является расширением базового интерфейса и предоставляет дополнительно 30

информационных каналов, в которых телефонные номера не привязаны жестко к

каналам. Для передачи данных с высокой скоростью существует специальный протокол (набор правил, определяющий взаимодействие различных абонентских ЭВМ) «инверсного мультиплексирования», позволяющий задействовать несколько информационных каналов одновременно.

В настоящее время для доступа к Internet провайдерами широко предлагается технология ADSL (Asymmetric Digital Subscriber Line) – асимметричная цифровая абонентская линия, позволяющая передавать данные пользователю со скоростью до 8,192 Мбит/с, а от пользователя со скоростью до 768 Кбит/с. Имея линию ADSL, можно одновременно говорить по телефону или передавать факс и работать в сети Internet.

Полоса пропускания телефонной линии при работе ADSL разделяется на два частотных диапазона: ниже 4 кГц (используется для обычной голосовой телефонной связи) и вся доступная полоса частот выше указанной частоты (используется для приема и передачи цифровых данных). Поскольку большинство пользователей Internet получают из сети значительно больший объем данных, чем передает в сеть, для приема данных выделяется более широкая полоса частот, чем для их передачи. Отсюда и название – асимметричная линия.

Слайд 25На рис. 64 показана схема связи по технологии ADSL. Модем

может подключаться к персональному компьютеру (ПК) по сетевому кабелю или

к порту USB. Сплиттер необходим для объединения сигналов от обычного телефона и модема. Сплиттеры клиента и телефонной станции соединяются по существующей телефонной линии. Со сплиттера телефонной станции сигнал поступает на АТС, обеспечивая прохождение голосовой информации. Основная задача мультиплексора доступа ADSL состоит в выделении высокочастотной составляющей сигнала, содержащей цифровые данные, которые через существующую сеть передачи данных, а затем сеть провайдера передаются в Internet.

Рис. 64

Слайд 265.3. Глобальные сети

Глобальные сети бывают четырех основных видов: городские, региональные,

национальные и транснациональные. Примером глобальной транснациональной сети является Internet.

Базовая технология,

применяемая в глобальных сетях – коммутация пакетов. В соответствии с этой технологией, сообщения, передаваемые между двумя компьютерами (называются хостами), разбиваются на модули, называемые пакетами. Пакеты ограничены по размеру, имеют заголовок с полями, содержащими необходимую адресную информацию, а также сопутствующую информацию, необходимую для сборки сообщения из составляющих его пакетов в пункте назначения.

Телекоммуникационные средства глобальных сетей – Маршрутизаторы (роутеры), высокоскоростные линии связи (от 45 Мбит/с до 160 Гбит/с), повторители, мосты и шлюзы.

Маршрутизаторы – это коммуникационные компьютеры, которые хранят входящие пакеты, анализируют их заголовки, используют таблицы маршрутизации для принятия решения, на какой маршрутизатор послать пакет дальше по его пути к пункту назначения, и помещает пакет в исходящую очередь на выбранную выходную линию.

Шлюзы обеспечивают связь между системами, использующие различные коммуникационные протоколы, структуры и форматы данных, языки, сетевые технологии.

Слайд 27Архитектура Internet. Internet – Всемирная сеть, информация в которой хранится

на серверах. Серверы имеют свои адреса и управляются специализированными программами.

Доступ отдельных пользователей к информационным ресурсам Internet обычно осуществляется по телефонной сети через провайдера (некоторая организация, имеющая модемный пул для соединения с клиентами и выхода во Всемирную сеть).

Упрощенная схема построения Internet показана на рис. 65. Любая организация для подключения к Internet специальный компьютер, называемый шлюзом. На нем устанавливается специальное программное обеспечение, осуществляющее обработку всех сообщений, проходящих через шлюз. При этом каждый шлюз имеет свой IP-адрес.

Если поступает сообщение, адресованное ЛВС, к которой подключен шлюз, то оно передается в эту ЛВС. Если же сообщение предназначено для другой сети, то оно передается следующему шлюзу. Каждый шлюз имеет информацию обо всех остальных шлюзах и сетях. Шлюзы обмениваются друг с другом информацией о маршрутизации и состоянии сети, используя специальный шлюзовый протокол.

Слайд 28Основные протоколы обмена. Для подключения пользователя к Internet могут использоваться

различные способы, отличающиеся по стоимости, удобству и объему предоставляемых услуг.

Электронная

почта (E-mail) – наиболее простой и доступный способ доступа в сети Internet. Она позволяет выполнять пересылку любых типов файлов по адресам электронной почты в любую точку планеты за короткий промежуток времени в любое время суток. Работа электронной почты основана на последовательной передаче информации по сети от одного почтового сервера к другому, пока не достигнет адресата. Достоинства – высокая оперативность и низкая стоимость. Недостаток – ограниченность объема пересылаемых файлов.

Usenet разработана как система обмена текстовой информацией. Она позволяет всем пользователям Internet участвовать в групповых дискуссиях, называемых телеконференциями. В настоящее время телеконференции позволяет передавать файлы любых типов. Для работы с телеконференциями наиболее часто используются средства программ просмотра и редактирования Web-документов.

Telnet – это протокол, позволяющий использовать ресурсы удаленного компьютера, т.е. передаче команд от локального компьютера удаленному компьютеру в сети.

FTP – это протокол сети для работы с текстовыми и двоичными файлами. Достоинство – возможность передачи файлов любого типа, вплоть до исполняемых программ. Недостаток – необходимость априорного знания местоположения отыскиваемой информации.

Слайд 29WWW (Всемирная информационная сеть) – гипертекстовая информационно-поисковая система. Гипертекст –

текст, содержащий ссылки на другие тексты, графическую, видео- или звуковую

информацию. В документе гиперссылка представлена выделенным фрагментом текста. Гипертекстовые документы формируются с помощью специального языка HTML (языка разметка гипертекста). Посредством гипертекстовых ссылок, размещенных на Web-страницах, пользователь может быстро переходить от одного документа к другому, от сайта к сайту, от сервера к серверу.

Блоки данных (страницы) WWW размещаются на отдельных компьютерах, называемых Web-серверами и принадлежащих отдельным организациям или частным лицам. Наименьший документ сети, имеющий собственный доменный адрес, называется Web-страницей. Группа тематически объединенных Web-страниц, размещенных на одном сервере, называется сайтом. Web-страницы, предназначенные для использования в качестве начальных, называются порталами. На них содержится все, что может потребоваться пользователю в первый момент: ссылки для доступа к поисковым службам, последние новости, биржевые сводки, результаты спортивных состязаний, сводки погоды, объявления о появлении новых программ, изделий, товаров, услуг.

Программы, предназначенные для просмотра Web-страницы, называют браузерами (обозревателями). В настоящее время браузеры становятся универсальными клиентами, позволяющими получать файлы, почту, новости, видеоконференции, радиопередачи. Наиболее удобными и многофункциональными программами просмотра являются обозреватели Netscape Communicator и Microsoft Internet Explorer. Они позволяют отображать на экране любые документы, созданные в любой операционной среде и на любом компьютере, конфигурация которого обеспечивает работу в сети.

Слайд 30IRC – прямое общение нескольких человек в режиме реального времени.

Этот вид услуг называют еще чат- конференцией.

ICQ – Internet-пейджер, позволяющий

вести двухсторонний обмен информацией в режиме реального времени. Программа автоматически ищет заранее отобранных людей и уведомляет пользователя об их подключении к сети.

Internet Phone – Интернет-телефония. Речь преобразуется в цифровой файл, который передается по сети. Возможна также передача видеоизображения, обмен текстовыми сообщениями, совместное использование графического редактора, обмен файлами.

Адресация. В Internet каждому компьютеру назначается свой уникальный сетевой адрес – IP-адрес, имеющий длину 32 бита и состоящий из 4 частей по 8 битов. Каждая часть может принимать значения от 0 до 255 и отделяется от других частей точкой.

Для удобства пользователя сетевому адресу ставится в соответствие доменный (символьный) адрес, записываемый следующим образом:

<протокол службы>:// <имя компьютера>.<имя домена> [/<путь к файлу>],

где в квадратных скобках указан необязательный элемент адреса. Для пользователей Internet адресами могут быть их регистрационные имена на сервере. В этом случае за именем следует знак @ и все это слева присоединяется к имени компьютера (сервера). Имя домена может состоять из сегментов, разделяемых точкой. Обычно сегменты домена (поддомены) образуют иерархическую структуру: первый слева поддомен, как правило, является названием компьютера, которому присвоен этот адрес, следующий относится к названию организации, где находится этот компьютер, а крайний правый является сокращенным обозначением страны.

Слайд 31Указание адресов Web-страниц выполняется с помощью Унифицированного указателя ресурсов (URL

– Uniform Resource Locator). В общем случае URL включает в

себя указатель на тип ресурса, доменное имя компьютера и необязательную спецификацию файла (папку и имя). Например, в составе URL http://www.firma.ru/catalog/document. htm некоторой страницы компоненты имеют следующий смысл: http указывает на протокол, используемый при адресации; www.firma.ru задает доменное имя компьютера; catalog/document.htm указывает спецификацию файла.

Поиск информации в Internet. Для организации поиска информации на всех WWW-серверах используются следующие основные подходы:

создание Web-индексов. Здесь подразумевается автоматический сбор, просмотр и индексирование информации с помощью специальных поисковых программ. Наиболее популярными их зарубежными представителями являются Alta Vista (http://altavista.digital.com), HotBot (http://www. hotbot.com), Open Text (http://www. opentext.com). Из отечественных – Aport (http://www.aport.ru/), Rambler (http://www. rambler.ru/), Яндекс (http://www.yandex.ru/). Достоинством поисковых систем такого типа является наличие большой базы данных и очень в высокая скорость обработки запросов. Недостаток – низкое качество обработки информации;

создание Web-каталогов. Этот подход предполагает организацию предметно-ориентированной информационной системы с каталогами. Анализ и классификация поступающих данных выполняются квалифицированными специалистами. Популярными зарубежными представителями поисковых систем такого типа являются Yahoo! (http://www.yahoo.com) и Magellan (http://www.magellan.com), а отечественным – Атрус (@Rus) (http://www.atrus.ru/). Достоинством их является высокое качество сортировки информации, недостатком – высокая трудоемкость создания и обновления информации;

Слайд 32-гибридные системы поиска. В таких системах можно пользоваться и индексами

и тематическими каталогами. Представителями гибридных систем поиска являются Lycos (http://www.lycos.com),

Excite (http://www.excite.com) и WebCrawler (http://www.webcrawler.com). Достоинства и недостатки гибридных систем поиска определяются степенью реализации первого и второго принципов хранения и поиска информации;

-онлайновые справочники. Они составляются вручную, но, в отличие от Web-каталогов, не содержат внутренний поисковый механизм, поэтому информацию в них нужно искать самостоятельно. К числу широко известных онлайновых справочников относятся: Whole Internet Catalog (http://nearnet.gnn.com/gnn/wic/index.html), Web Server Directory (http://www.w3.org/hypertext/DataSource/WWW/Servers.html), тематический справочник BigBook (http://www.bigbook.com), алфавитный классификатор Hoovers (http://www.hoovers.com).

5.4. Основы защиты информации

Защита информации необходима для уменьшения вероятности утечки (разглашения), модификации (умышленного искажения) или утраты (уничтожения) информации, представляющей определенную ценность для ее владельца.

Методы защиты информации. Методом защиты информации называют порядок и правила применения определенных принципов и средств защиты информации. При обеспечении информационной безопасности на автономных ЭВМ и в сетях ключевую роль играют программно-аппаратные методы защиты информации: метод эталонных характеристик (получил применение в последние десятилетия), криптографические методы и стеганографические методы.

Слайд 331. Метод эталонных характеристик применяется для решения задач защиты от

несанкционированного доступа и поддержания целостности информации. Он заключается в анализе

аппаратно-программной среды и формировании уникального идентификатора (пароль, секретные и открытые ключи и т.д.) аппаратно-программной среды. Только субъект, обладающий этим уникальным идентификатором, имеет право доступа к информации.

2. Суть криптографического метода защиты информации заключается в преобразовании при помощи ключа открытых данных в зашифрованные данные. Ключ – информация, необходимая для беспрепятственного шифрования и расшифровывания текстов.

Способы шифрования можно разделить на 4 группы: перестановки, замены, аддитивные и комбинированные. При перестановке все буквы исходного текста остаются без изменения, но перемещаются на другие позиции. Перестановки получаются в результате записи исходного текста по разным путям некоторой геометрической фигуры. При замене позиции букв не меняются, но буквы заменяются символами другого алфавита, в частности числами. В аддитивном методе к числам, заменяющим буквы, добавляются числа секретной псевдослучайной числовой последовательности. Комбинированные методы предполагают использование нескольких методов в определенной последовательности.

Современная криптография включает в себя симметричные криптосистемы, криптосистемы с открытым ключом и системы электронной подписи.

В симметричных криптосистемах и для шифрования, и для дешифрования используется один и тот же ключ. Поэтому ключ должен быть секретным и доступен только тем, кому предназначено сообщение.

Слайд 34В системах с открытым ключом используются два ключа – открытый

и закрытый, которые математически связаны друг с другом. Информация шифруется

с помощью открытого ключа, который доступен всем желающим, а расшифровывается с помощью закрытого (секретного) ключа, известного только получателю сообщения.

Электронной (цифровой) подписью (ЭЦП) называется присоединяемое к тексту его криптографическое преобразование, которое позволяет при получении текста другим пользователем проверить авторство и подлинность сообщения. ЭЦП обеспечивает целостность сообщений, передаваемых по незащищенным телекоммуникационным каналам общего пользования в системах обработки информации различного назначения, с гарантированной идентификацией ее автора.

3. Суть стеганографического метода защиты информации заключается в том, что скрываемое сообщение встраивается в некоторый обычный, не привлекающий внимания объект, который открыто транспортируется адресату. При этом скрывается сам факт существования тайного сообщения.

Цифровая стеганография – наука о незаметном и надежном скрытии одних битовых последовательностей в других, имеющих аналоговую природу. Цифровая стеганография использует встраивание информации с целью ее скрытой передачи, встраивание цифровых водяных знаков, встраивание идентификационных номеров, встраивание заголовков.

При скрытой передаче данные маскируются в сигнале (контейнере), в качестве которого могут выступать аудио-, видеосигнал или графическое изображение.

Слайд 35Цифровой водяной знак (ЦВЗ) – специальная метка, незаметно внедряемая в

изображение или другой сигнал с целью контроля его использования. Они

могут применяться для защиты от копирования и несанкционированного использования, защиты авторских прав и интеллектуальной собственности, представленной в цифровом виде.

Метод встраивания идентификационных номеров производителей имеет много общего с технологией ЦВЗ. Отличие заключается в том, что каждая защищенная копия имеет свой уникальный встраиваемый номер. Этот идентификационный номер позволяет производителю отследить, не занялся ли кто-нибудь из покупателей незаконным тиражированием. Если да, то наличие номера быстро укажет виновного.

Метод встраивания заголовков может применяться для подписи медицинских снимков, нанесения легенды на карту и в других случаях. Целью является хранение разнородно представленной информации в едином целом.

Средства защиты информации. Под средством защиты информации понимают техническое, программное средство, вещество и/или материал, предназначенное или используемое для защиты информации.

К основным программно-аппаратным средствам защиты информации можно отнести системы разграничения доступа, межсетевые экраны, системы обнаружения атак, средства анализа защищенности и системы построения VPN.

1. При разграничении доступа к ресурсам компьютерной системы пользователь должен пройти процесс первичного взаимодействия с ней – идентификацию и аутентификацию.

Слайд 36Идентификация – процедура распознавания пользователя по его идентификатору (имени).

Аутентификация –

процедура проверки подлинности, позволяющая убедиться, что пользователь является именно тем,

кем он себя объявляет. При этом субъект может предъявлять системе пароли, персональные идентификационные номера (PIN) и т.п.

После идентификации и аутентификации пользователя система защиты должна определить его полномочия для последующего контроля санкционированности доступа к компьютерным ресурсам.

2. Межсетевой экран (Fire Wall – огненная стена) – это программное или программно-аппаратное средство, реализующее контроль информации, поступающей в компьютерную систему и/или выходящей из нее.

Различают три основных типа межсетевого экрана (МЭ): сегментные, персональные и встраиваемые.

Под сегментными понимают МЭ, установленные на границе двух или более сетей. Таки образом, сегментные МЭ выполняют защиту сетей. Сегментный МЭ можно представить как сетевой маршрутизатор, который помимо основной задачи выполняет и анализ информационных потоков на соответствие требованиям политики безопасности. Информационные потоки, не удовлетворяющие этим требованиям, блокируются.

Персональные МЭ защищают рабочие станции от внешних сетевых угроз и сетевых троянских программ. Среди таких МЭ выделяют пакетные фильтры, прокси-серверы и гибридные МЭ. Пакетные фильтры отслеживают только сетевые пакеты на сетевом и транспортном уровне и не могут отслеживать соответствие пакетов и сетевых приложений. Прокси-серверы отслеживают активность сетевых приложений.

Слайд 37Гибридные МЭ поддерживают функциональность и пакетных фильтров, и мониторов приложений,

что позволяет реализовывать политику безопасности на уровне сетевых приложений и

на пакетном уровне.

Встраиваемые МЭ устанавливаются на прикладных серверах и предназначены для их защиты. Встраиваемые МЭ обеспечивают защиту по принципу персональных фильтрующих МЭ, однако не обеспечивают интерактивности взаимодействия с администратором прикладного сервера.

3. Средства защиты информации на основе методов построения систем обнаружения атак (СОА) условно разделяют на 2 класса:

-СОА на уровне сети анализируют сетевой трафик, вследствие чего они идентифицируют нападения прежде, чем они достигнут атакуемого узла. Анализ заключается в мониторинге сетевого трафика в реальном или близком к реальному времени и использовании, как правило, механизма поиска в трафике определенных строк, которые могут характеризовать несанкционированную деятельность;

-СОА на уровне компьютера пользователя анализирует регистрационные журналы (log, audit trail), создаваемые операционной системой, прикладным программным обеспечением, маршрутизаторами и т.д.

4. Для проведения активного аудита безопасности используются специальные программные средства, выполняющие обследование компьютерной системы с целью выявления уязвимых мест (наличия «дыр») для электронного вторжения, а также, обеспечивающие комплексную оценку степени защищенности от атак нарушителей.

Слайд 38Существуют два метода автоматизации процессов анализа защищенности: использование технологии интеллектуальных

программных агентов и активное тестирование механизмов защиты путем эмуляции действий

злоумышленника по осуществлению попыток сетевого вторжения в компьютерную систему.

В первом случае система защиты строится на архитектуре консоль/ менеджер/агент. На каждую из контролируемых систем устанавливается программный агент, который выполняет настройки программного обеспечения и проверяет их правильность, контролирует целостность файлов и своевременность установки пакетов программных коррекций. Менеджеры посылают управляющие команды всем агентам контролируемого ими домена и сохраняют все данные, полученные от агентов, в центральной базе данных. Администратор управляет менеджерами при помощи графической консоли, позволяющей выбирать, настраивать и создавать политики безопасности, анализировать изменения состояния системы, осуществлять ранжирование уязвимостей и т.п. Все взаимодействия между агентами, менеджерами и управляющей консолью производятся по защищенному клиент-серверному протоколу. Примерами развитых продуктов этого класса является система ESM компании Symantec и System Scanner компании ISS.

Во втором случае применяются сетевые сканеры. Принцип работы сканера заключается в моделировании действий злоумышленника, производящего анализ сети при помощи стандартных сетевых утилит. При этом используются известные уязвимости сетевых служб, сетевых протоколов и операционных систем для осуществления удаленных атак на системные ресурсы и производится документирование удачных попыток.

Слайд 39Одним из наиболее продвинутых коммерческих продуктов этого класса является сетевой

сканер Net Recon компании Symantec, база данных которого содержит около

800 уязвимостей Unix, Windows и NetWare систем и постоянно обновляется через Web.

5. Технология VPN (Virtual Private Network) – виртуальная частная сеть, позволяет использовать сети общего пользования для построения защищенных сетевых соединений. Термин «виртуальная» указывает на то, что соединение между двумя узлами сети не является постоянным и существует только во время прохождения трафика по сети. В основе построения лежит следующая идея: если в глобальной сети есть два узла, которые хотят обменяться информацией, то для обеспечения конфиденциальности и целостности передаваемой по открытым сетям информации необходимо построить виртуальный туннель, доступ к которому должен быть затруднен всем возможным внешним наблюдателям.

Технология VPN выполняет две основные функции: шифрование данных для обеспечения безопасности сетевых соединений и туннелирование высокая скорость обработки запросов. Недостаток – низкое качество обработки информации;

создание Web-каталогов. Этот подход предполагает организацию предметно-ориентированной информационной системы с каталогами. Анализ и классификация поступающих данных выполняются квалифицированными специалистами. Популярными зарубежными представителями поисковых систем такого типа являются Yahoo! (http://www.yahoo.com) и Magellan (http://www.magellan.com), а отечественным – Атрус (@Rus) (http://www.atrus.ru/). Достоинством их является высокое качество сортировки информации, недостатком – высокая трудоемкость создания и обновления информации;

Слайд 40-гибридные системы поиска. В таких системах можно пользоваться и индексами

и тематическими каталогами. Представителями гибридных систем поиска являются Lycos (http://www.lycos.com),

Excite (http://www.excite.com) и WebCrawler (http://www.webcrawler.com). Достоинства и недостатки гибридных систем поиска определяются степенью реализации первого и второго принципов хранения и поиска информации;

-онлайновые справочники. Они составляются вручную, но, в отличие от Web-каталогов, не содержат внутренний поисковый механизм, поэтому информацию в них нужно искать самостоятельно. К числу широко известных онлайновых справочников относятся: Whole Internet Catalog (http://nearnet.gnn.com/gnn/wic/index.html), Web Server Directory (http://www.w3.org/hypertext/DataSource/WWW/Servers.html), тематический справочник BigBook (http://www.bigbook.com), алфавитный классификатор Hoovers (http://www.hoovers.com).

Слайд 41ПРИЛОЖЕНИЕ. Система команд TMS320С6х для чисел с фиксированной запятой

Условные обозначения

в описании команд:

1. R1 – первый операнд, R2 – второй

операнд, R3 – третий операнд, Rsm – смещение, Rbas – регистр адреса, Rres – регистр результата, cstn – n-разрядная константа.

Буква R символизирует как имя регистра общего назначения, так и его содержимое. Константа – n-разрядное целое, непосредственно указываемое в команде.

2. Тип операнда обозначается аббревиатурой: int – 32-разрядное целое (слово), short – короткое (16-разрядное) целое (полуслово), long – длинное (40-разрядное) целое.

Перед каждой аббревиатурой типа буква s означает величину со знаком (число представляется в дополнительном коде), буква u – величину без знака (число представляется в прямом коде), а буква х – что операнд исходит из регистра общего назначения противоположной стороны.

3. Слот задержки (slot) – интервал времени (число тактов) между началом выполнения команды и моментом времени, когда результат становится доступным для чтения.

Например, если slot = 1 и команда объявлена в i-м такте, то результат ее выполнения пишется в Rres в (i + 1)-м такте, а воспользоваться этим результатом можно лишь в (i + 2)-м такте.

Слайд 43

Описание: 16-разрядная константа размещается в Rres, свободные старшие разряды которого

заполняются знаком константы.

MVКН, MVКLН R1,Rres Перемещение 16-разрядной константы

в старшие разряды регистра

Описание: 16 старших (MVКН) или 16 младших (MVКLН) разрядов константы загружаются в старшие разряды Rres. 16 младших разрядов Rres остаются неизменными.

Слайд 44Команды загрузки/хранения

LDB, LDBU, LDH, LDHU, LDW R1,Rres Загрузка

из памяти с 5-разрядной беззнаковой константой или с регистром смещения

Описание: каждая из этих команд загружает из внутренней памяти данных в регистр Rres общего назначения. Синтаксис R1, определяющий правило формирования адреса:

*+Rbas[Rsm] или *+Rbas[ucst5] – положительное смещение. К Rbas добавляется Rsm или ucst5, причём Rbas не изменяется. Исполнительным адресом является результат суммирования;

*-Rbas[Rsm] или *-Rbas[ucst5] – отрицательное смещение. Из Rbas вычитается Rsm или ucst5, причём Rbas не изменяется. Исполнительным адресом является результат вычитания;

Слайд 45*++Rbas[Rsm] или *++Rbas[ucst5] – преинкремент. К Rbas добавляется Rsm или

ucst5, изменяя Rbas. Исполнительным адресом является изменённое содержимое Rbas;

*- -Rbas[Rsm]

или *- -Rbas[ucst5] – предекремент. Из Rbas вычитается Rsm или ucst5, изменяя Rbas. Исполнительным адресом является изменённое содержимое Rbas;

*Rbas++[Rsm] или *Rbas++ [ucst5] – постинкремент. К Rbas добавляется Rsm или ucst5, изменяя Rbas. Исполнительным адресом является содержимое Rbas до его изменения;

*Rbas--[Rsm] или *Rbas--[ucst5] – постдекремент. Из Rbas вычитается Rsm или ucst5, изменяя Rbas. Исполнительным адресом является содержимое Rbas до его изменения.

Если смещение (Rsm или ucst5) не задаётся, ассемблер назначает нулевое смещение, а инкременты и декременты равны 1.

Rbas и Rsm должны быть на той же стороне ЦПУ, что и используемое устройство .D.

Rsm и cst5 до операции по формированию адреса сдвигаются влево на 0 (LDB и LDBU), 1 (LDH и LDHU) или 2 (LDW) разряда.

Адресная арифметика (сложение или вычитание) по умолчанию выполняется в линейном способе. Однако для А4 – А7 и В4 – В7 способ может быть изменён на циклический путём записи соответствующей величины в регистр AMR.

Для команд LDB(U) и LDH(U) загружаются только младшие 8 и 16 бит, соответственно, а остальные разряды Rres заполняются знаком (LDB и LDH) или нулями (LDBU и LDHU). Для LDW заполняются все 32 разряда Rres.

![III. ЦИФРОВЫЕ СИГНАЛЬНЫЕ ПРОЦЕССОРЫ

Отличительной особенностью задач цифровой *++Rbas[Rsm] или *++Rbas[ucst5] – преинкремент. К Rbas добавляется Rsm или ucst5, *++Rbas[Rsm] или *++Rbas[ucst5] – преинкремент. К Rbas добавляется Rsm или ucst5, изменяя Rbas. Исполнительным адресом является изменённое](/img/thumbs/2cd22c86b56608c6ec89d71c4126f32e-800x.jpg)

Слайд 46LDB, LDBU, LDH, LDHU, LDW R1,Rres Загрузка из памяти

с 15-разрядной беззнаковой константой смещения

Описание: каждая из этих команд

загружает из внутренней памяти данных в регистр Rres общего назначения. До операции по формированию адреса (вычитание не поддерживается) cst15 сдвигается влево на 0 (LDB и LDBU), 1 (LDH и LDHU) или 2 (LDW) разряда.

Адресная арифметика всегда выполняется в линейном способе.

Для команд LDB(U) и LDH(U) загружаются только младшие 8 и 16 бит, соответственно, а остальные разряды Rres заполняются знаком (LDB и LDH) или нулями (LDBU и LDHU). Для LDW заполняются все 32 разряда Rres.

Слайд 47STB, STH, STW R,*R1 Загрузка в память с 5-разрядной беззнаковой

константой смещения или с регистром смещения

Описание: каждая из этих команд

загружает во внутреннюю память данных из регистра R общего назначения. Синтаксис R1 и выполнение Rbas и Rsm такие же, как у команд LD.

STB, STH, STW R,*R1 Загрузка в память с 15-разрядной беззнаковой константой смещения

Описание: каждая из этих команд загружает во внутреннюю память данных из регистра R общего назначения. Синтаксис R1 и выполнение Rbas и Rsm такие же, как у команд LD.

Слайд 50Описание: R2 добавляется к R1 (для устройств .L и .S)

или R1 добавляется к R2 (для устройств .D) и результат

устанавливается в Rres.

ADDK cst,Rres Сложение целых с использованием знаковой 16-разрядной константы

Описание: 16-разрядная знаковая константа добавляется к регистру Rres и результат устанавливается в Rres.

ADDU R1,R2,Rres Сложение беззнаковых целых

Слайд 51Описание: R2 добавляется к R1 и результат устанавливается в Rres.

MPY,

MPYU, MPYUS, MPYSU R1,R2,Rres Умножение 16 16 младших

бит знаковых или беззнаковых целых

Описание: 16 младших бит R1 умножаются на 16 младших бит R2 и результат размещается в Rres. В команде MPY оба операнда знаковые. Позиция буквы S в мнемонике команды соответствует знаковому из двух сомножителей R1 и R2, другой из которых – без знака.

Слайд 52MPYН, MPYНU, MPYНUS, MPYНSU R1,R2,Rres Умножение 16 16 старших

бит знаковых или беззнаковых целых

Описание: 16 старших бит R1 умножаются

на 16 старших бит R2 и результат размещается в Rres. В команде MPY оба операнда знаковые. Позиция буквы S в мнемонике команды соответствует знаковому из двух сомножителей R1 и R2, другой из которых – без знака.

Слайд 53MPYНL, MPYНLU, MPYНULS, MPYНSLU R1,R2,Rres Умножение 16 старших бит на

16 младших бит знаковых или беззнаковых целых

Описание: 16 старших бит

R1 умножаются на 16 младших бит R2 и результат размещается в Rres. В команде MPYHL оба операнда знаковые, а в команде MPYHLU – оба беззнаковые. Позиция буквы S в мнемонике команды соответствует знаковому из двух сомножителей R1 и R2, другой из которых – без знака.

Слайд 54MPYLН, MPYLНU, MPYLUНS, MPYLSНU R1,R2,Rres Умножение 16 младших бит

на 16 старших бит знаковых или беззнаковых целых

Описание: 16 младших

бит R1 умножаются на 16 старших бит R2 и результат размещается в Rres. В команде MPYHL оба операнда знаковые, а в команде MPYHLU – оба без знаковые. Позиция буквы S в мнемонике команды соответствует знаковому из двух сомножителей R1 и R2, другой из которых – без знака.

Слайд 55SUB, SUBU R1,R2,Rres Вычитание знакового или беззнакового целого без насыщения

Описание:

R2 вычитается из R1 и результат размещается в Rres.

Слайд 56Логические команды

AND R1,R2,Rres Поразрядное И

Описание: над R1 и R2

выполняется поразрядное И. Результат устанавливается в Rres. Константа распределяется на

32 разрядах.

Слайд 57CMPEQ R1,R2,Rres Сравнение знаковых целых на равенство

Описание:

сравнение R1 с R2. Если R1 = R2, то в

Rres записывается 1. В противном случае в Rres записывается 0.

Слайд 58CMPGT R1,R2,Rres Сравнение знаковых целых в отношении «больше»

Описание: сравнение R1

с R2. Если R1 > R2, то в Rres записывается

1. В противном случае в Rres записывается 0. Если в команде константа указана на месте R2, то ассемблер сам переставит её на первое место.

Слайд 59CMPGTU R1,R2,Rres Сравнение беззнаковых целых в отношении «больше»

Описание:

сравнение R1 с R2. Если R1 > R2, то в

Rres записывается 1. В противном случае в Rres записывается 0. Если в команде константа указана на месте R2, то ассемблер сам переставит её на первое место.

Слайд 60CMPLT R1,R2,Rres Сравнение знаковых целых в отношении «меньше»

Описание: сравнение R1

с R2. Если R1 < R2, то в Rres записывается

1. В противном случае в Rres записывается 0. Если в команде константа указана на месте R2, то ассемблер сам переставит её на первое место.

Слайд 61CMPLTU R1,R2,Rres Сравнение беззнаковых целых в отношении «меньше»

Описание: сравнение

R1 с R2. Если R1 < R2, то в Rres

записывается 1. В противном случае в Rres записывается 0. Если в команде константа указана на месте R2, то ассемблер сам переставит её на первое место.

Слайд 62NOP R1 Нет операции

Описание: R1 задаёт число

тактов, в течение которых никакие операции (за исключением перехода) не

производятся. NOP без операнда рассматривается как NOP 1.

NOT R1,Rres Поразрядное НЕ

Слайд 63

Примечание: константа представляется в дополнительном коде и расширяется знаком вплоть

до 32 бит.

Слайд 64SHL R1,R2,Rrest Арифметический сдвиг влево

Описание: операнд

R1 загружается в Rrest, после чего перемещается влево на число

разрядов, определённых константой R2. Когда в качестве R2 используется регистр, величину сдвига определяют шесть его младших бит. Если 39 < R2 < 64, R1 перемещается влево на 40 разрядов. Освобождающиеся при сдвиге разряды заполняются нулями.

Слайд 65SHR R1,R2,Rrest Арифметический сдвиг вправо

Описание: операнд

R1 загружается в Rrest, после чего перемещается вправо на число

разрядов, определённых константой R2. Результат расширяется знаком. Когда в качестве R2 используется регистр, величину сдвига определяют шесть его младших бит. Если 39 < R2 < 64, R1 перемещается вправо на 40 разрядов.

Слайд 66SHRU R1,R2,Rrest Логический сдвиг вправо

Описание: операнд R1 загружается в

Rrest, после чего перемещается вправо на число разрядов, определённых константой

R2. Результат расширяется нулями. Когда в качестве R2 используется регистр, величину сдвига определяют шесть его младших бит. Если 39 < R2 < 64, R1 перемещается вправо на 40 разрядов.

Слайд 67XOR R1,R2,Rres Исключающее ИЛИ

Описание: поразрядное исключающее ИЛИ выполняется между R1

и R2. Результат устанавливается в Rres. Константа расширена знаком до

32 бит.

Слайд 69Описание: область в R1, заданная константами R2 и R3, сбрасывается

в ноль, и результат устанавливается в Rres. Константа R2 определяет

номер младшего бита (относительно нулевого разряда R1), а константа R3 – номер старшего бита (относительно нулевого разряда R1) области, которая должна очищаться. Константы могут быть определены десятью младшими битами регистра R2, где первая константа является битами с 0 по 4, а вторая – битами с 5 по 9.

ЕХТ R1,R2,R3,Rres Выделение и расширение знаком области бит

Описание: константами R2 и R3 определяется область в R1. Номер старшего бита области равен разности 31–R2 (первая константа), а номер младшего бита области – разности R3 (вторая константа)–R2 (первая константа). Константы могут быть определены как 10 младших бит регистра R2, где первая константа является битами с 5 по 9, а вторая – битами с 0 по 4. Выделенная область переносится в Rres на то же место, которое она занимает в R1, сдвигается влево на число разрядов, равное первой константе, а затем – вправо на число разрядов, равное второй константе. При сдвигах вправо освобождавшиеся разряды заполняются знаком (старшим разрядом области).

Слайд 70ЕХТU R1,R2,R3,Rres Выделение и расширение нулями области бит

Описание: всё также

как и в команде ЕХТ, но при сдвигах вправо освобождавшиеся

разряды заполняются нулём.

Слайд 71

Описание: область в R1, определенная константой R2 и константой R3,

размещается в Rrest, после чего устанавливается во все единицы. Первая

(R2) и вторая (R3) константы определяют (относительно нулевого разряда) номер, соответственно, младшего и старшего разряда области. Константы могут быть определены как десять младших бит регистра R2, причём биты 0 – 4 соответствуют второй константе, а биты 5 – 9 – первой.

![III. ЦИФРОВЫЕ СИГНАЛЬНЫЕ ПРОЦЕССОРЫ

Отличительной особенностью задач цифровой *++Rbas[Rsm] или *++Rbas[ucst5] – преинкремент. К Rbas добавляется Rsm или ucst5, *++Rbas[Rsm] или *++Rbas[ucst5] – преинкремент. К Rbas добавляется Rsm или ucst5, изменяя Rbas. Исполнительным адресом является изменённое](/img/thumbs/2cd22c86b56608c6ec89d71c4126f32e-800x.jpg)