Слайд 1Информационная безопасность

Преподаватель Макарук Р.В

Студент Берхман Д.М.

Слайд 2Понятие ИБ

ИБ-Защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных

воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб

субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры.

Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности.

Слайд 3Понятие ИБ

"Компьютерная безопасность" (как эквивалент или заменитель ИБ) слишком узкий

подход

Компьютеры – только одна из составляющих информационных систем

Безопасность определяется всей

совокупностью составляющих и, в первую очередь, самым слабым звеном, которым в подавляющем большинстве случаев оказывается человек (записавший, например, свой пароль на "горчичнике", прилепленном к монитору).

Слайд 4Угроза – это потенциальная возможность определенным образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую

попытку, – злоумышленником (malicious)

Потенциальные злоумышленники называются источниками угрозы.

Слайд 5Чаще всего угроза является следствием наличия уязвимых мест в защите

информационных систем (таких, например, как возможность доступа посторонних лиц к

критически важному оборудованию или ошибки в программном обеспечении).

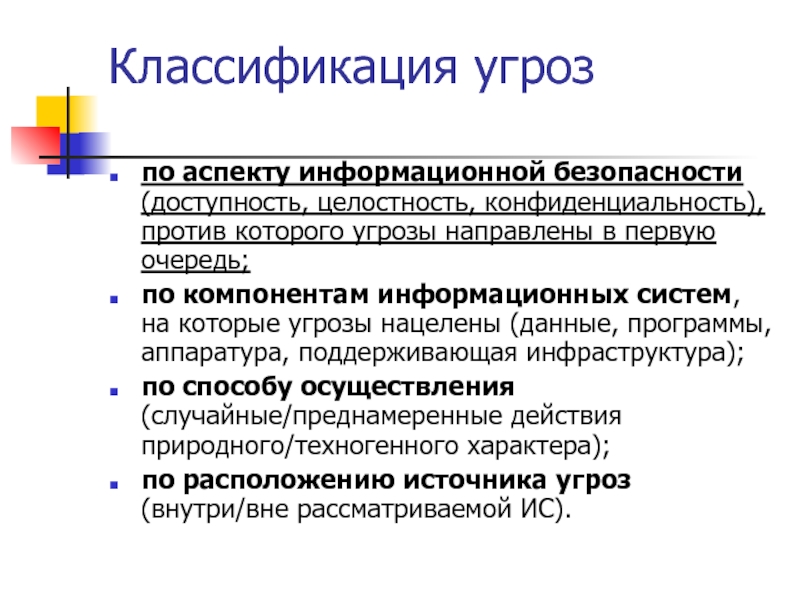

Слайд 6Классификация угроз

по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого

угрозы направлены в первую очередь;

по компонентам информационных систем, на

которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

по расположению источника угроз (внутри/вне рассматриваемой ИС).

Слайд 7Основные угрозы целостности

Статическая целостность

ввести неверные данные;

изменить данные.

Динамическая целостность

нарушение атомарности транзакций,

переупорядочение,

кража,

дублирование данных или внесение

дополнительных сообщений (сетевых пакетов и т.п.).

Соответствующие действия в сетевой среде называются активным прослушиванием.

Слайд 8Основные угрозы конфиденциальности

Служебная информация (пароли)

Предметная информация

Перехват данных - Технические

средства перехвата хорошо проработаны, доступны, просты в эксплуатации, а установить

их, например на кабельную сеть, может кто угодно, так что эту угрозу нужно принимать во внимание по отношению не только к внешним, но и к внутренним коммуникациям

Маскарад-представление за другого

Злоупотребление полномочиями

Откуда берутся базы данных налогоплательщиков

Слайд 9По механизму распространения различают:

вирусы – код, обладающий способностью к распространению

(возможно, с изменениями) путем внедрения в другие программы;

"черви" –

код, способный самостоятельно, то есть без внедрения в другие программы, вызывать распространение своих копий по ИС и их выполнение (для активизации вируса требуется запуск зараженной программы).

Слайд 10Подтверждением сложности проблематики ИБ является параллельный (и довольно быстрый) рост

затрат на защитные мероприятия и количества нарушений ИБ в сочетании

с ростом среднего ущерба от каждого нарушения. (Последнее обстоятельство - еще один довод в пользу важности ИБ.)