Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ подготовка к междисциплинарному государственному

Содержание

- 1. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ подготовка к междисциплинарному государственному

- 2. Вопросы по информационной безопасностиАктуальность

- 3. 1Актуальность проблемы обеспечения информационной

- 4. Отставание в области создания

- 5. Угроза безопасности компьютерной системы -

- 6. Угрозы безопасности информационных технологий.

- 7. Под угрозой безопасности понимается действие или

- 8. Виды, способы защиты информации

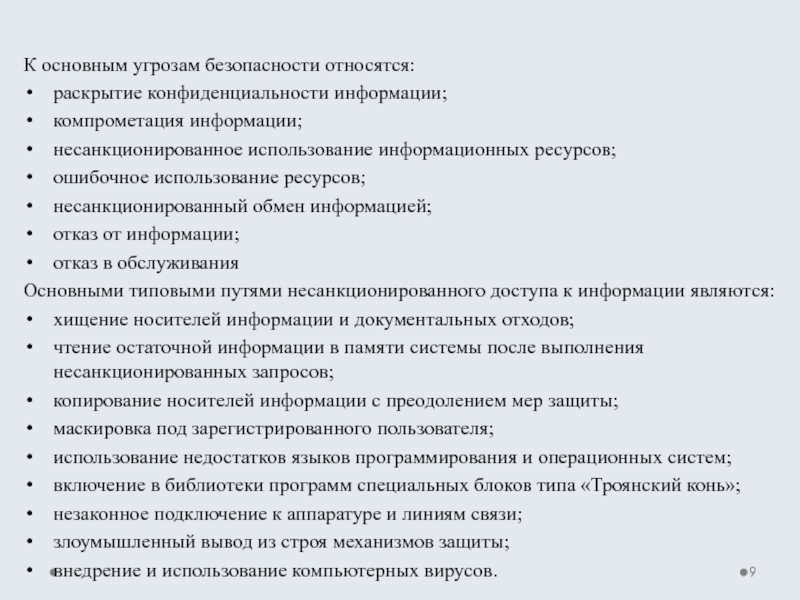

- 9. К основным угрозам безопасности

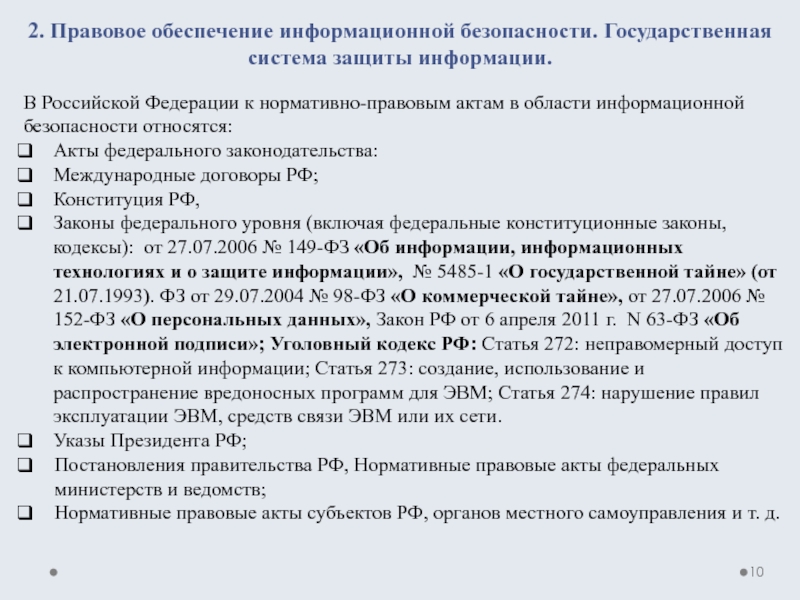

- 10. 2. Правовое обеспечение информационной

- 11. Нормативно техническая база защиты информации в России

- 12. ГОСТ Р - Национальные

- 13. Государственная система защиты информации..

- 14. Государственная система защиты информации.

- 15. Государственная система защиты информации.

- 16. Государственная система защиты информации..

- 17. 3 Криптография. Классы криптографических

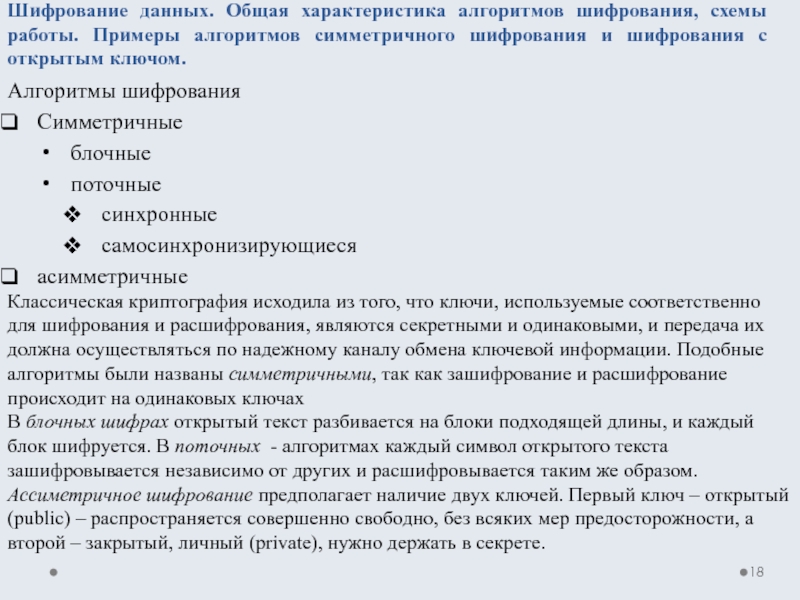

- 18. Шифрование данных. Общая характеристика

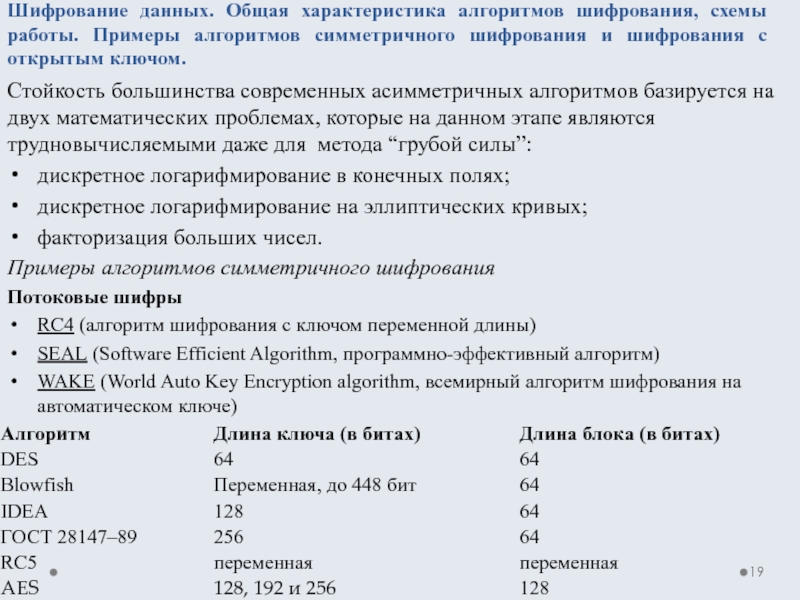

- 19. Шифрование данных. Общая характеристика

- 20. Отечественный стандарт шифрования данных

- 21. Отечественный стандарт шифрования данных

- 22. Отечественный стандарт шифрования данных

- 23. Примеры алгоритмов шифрования с

- 24. 4 Цель аутентификации электронных

- 25. 4 Цель аутентификации электронных

- 26. Слайд 26

- 27. 4 Цель аутентификации электронных

- 28. 5 Российский стандарт электронной

- 29. 5 Российский стандарт электронной

- 30. 5 Российский стандарт электронной

- 31. 5 Российский стандарт электронной

- 32. Сертификат ключа проверки электронной

- 33. 5) ведет реестр выданных

- 34. 6.Ключевые программно-технические механизмы защиты

- 35. 6.Ключевые программно-технические механизмы защиты

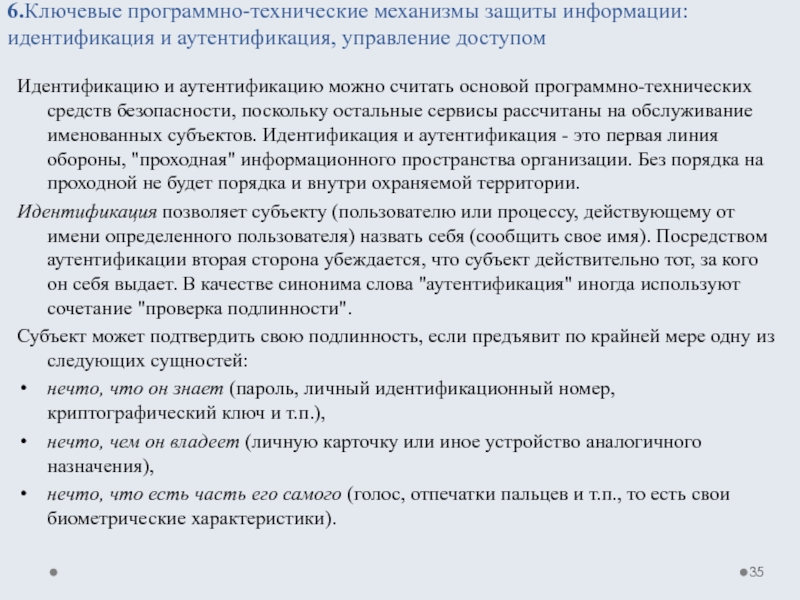

- 36. К сожалению, надежная идентификация и аутентификация затруднена

- 37. 6.Ключевые программно-технические механизмы защиты

- 38. 6.Ключевые программно-технические механизмы защиты

- 39. Использование токенов для

- 40. 6.Ключевые программно-технические механизмы защиты

- 41. Устройства контроля биометрических

- 42. геометрия руки1 Измерение физических черт

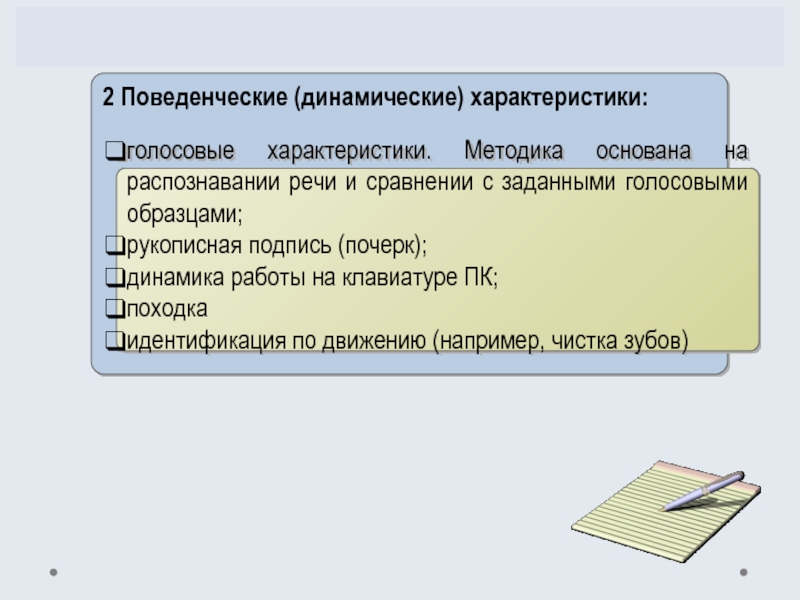

- 43. 2 Поведенческие (динамические) характеристики:голосовые характеристики. Методика основана

- 44. 6.Ключевые программно-технические механизмы защиты

- 45. где 01 – чтение, 10 – запись,

- 46. Тема логического управления доступом - одна из

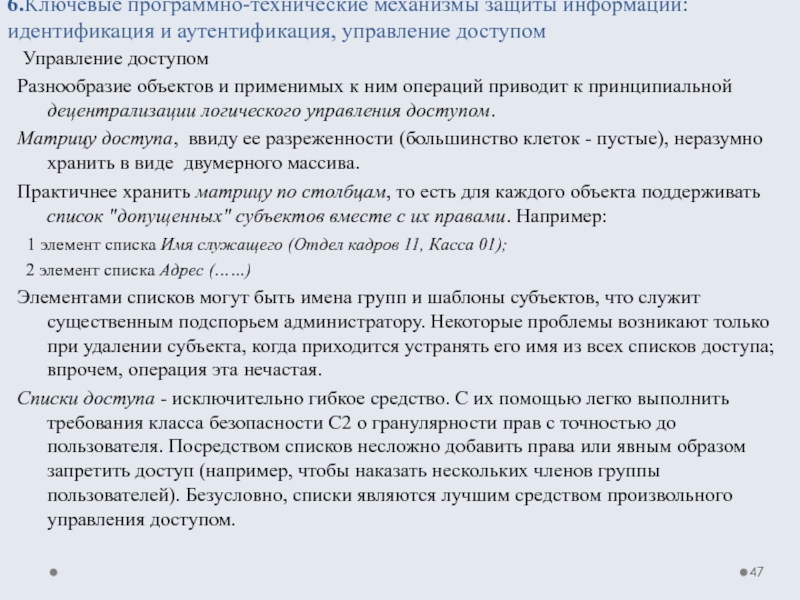

- 47. 6.Ключевые программно-технические механизмы защиты

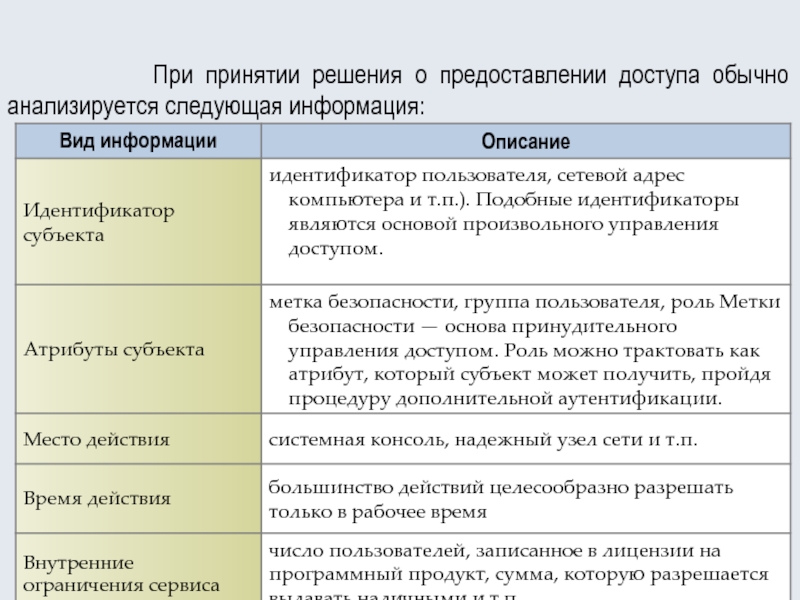

- 48. При принятии решения о предоставлении доступа обычно анализируется следующая информация:

- 49. 6.Ключевые программно-технические механизмы защиты

- 50. 7.Политика и программа информационной

- 51. 7.Политика и программа информационной

- 52. 7.Политика и программа информационной

- 53. 7.Политика и программа информационной

- 54. 7.Политика и программа информационной

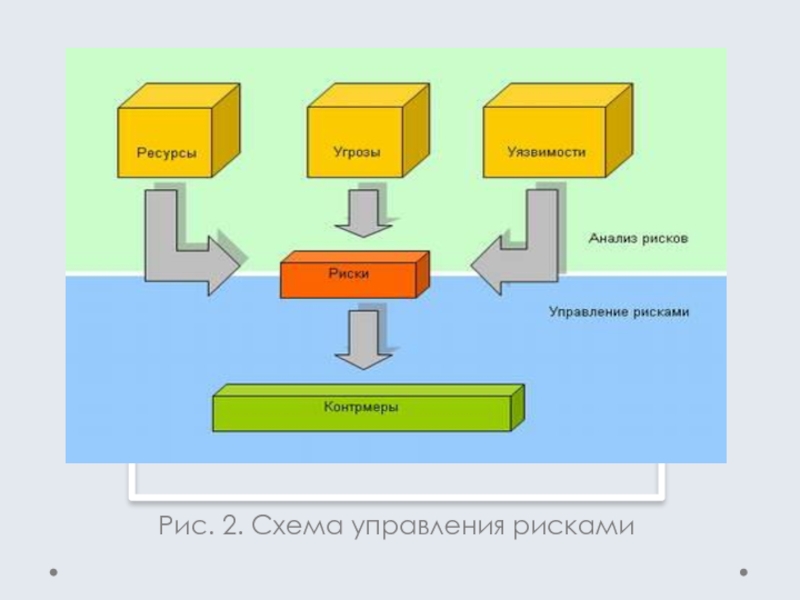

- 55. Рис. 2. Схема управления рисками

- 56. Слайд 56

- 57.

- 58. 7.Политика и программа информационной

- 59. 7.Политика и программа информационной

- 60. 7.Политика и программа информационной

- 61. 8. Безопасность глобальных сетевых

- 62. 8. Безопасность глобальных сетевых

- 63. 8. Безопасность глобальных сетевых

- 64. 8. Безопасность глобальных сетевых

- 65. 8. Безопасность глобальных сетевых

- 66. 8. Безопасность глобальных сетевых

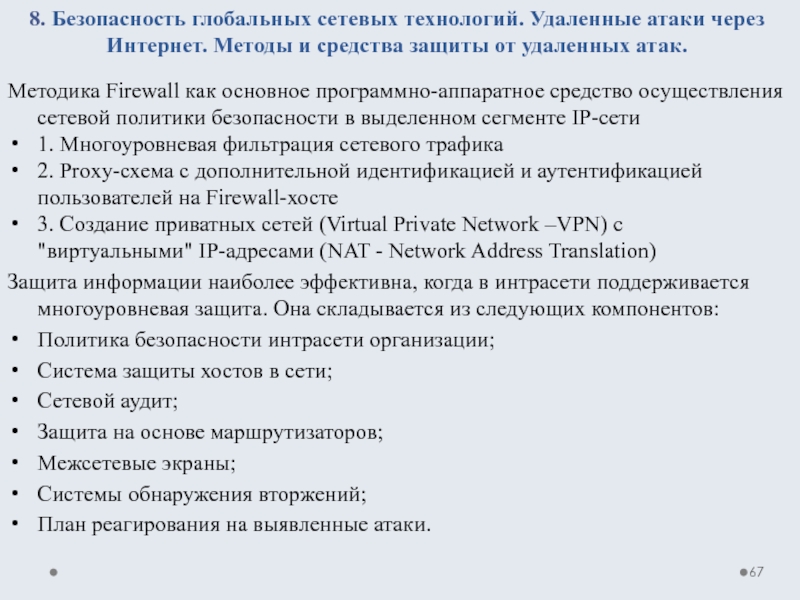

- 67. 8. Безопасность глобальных сетевых

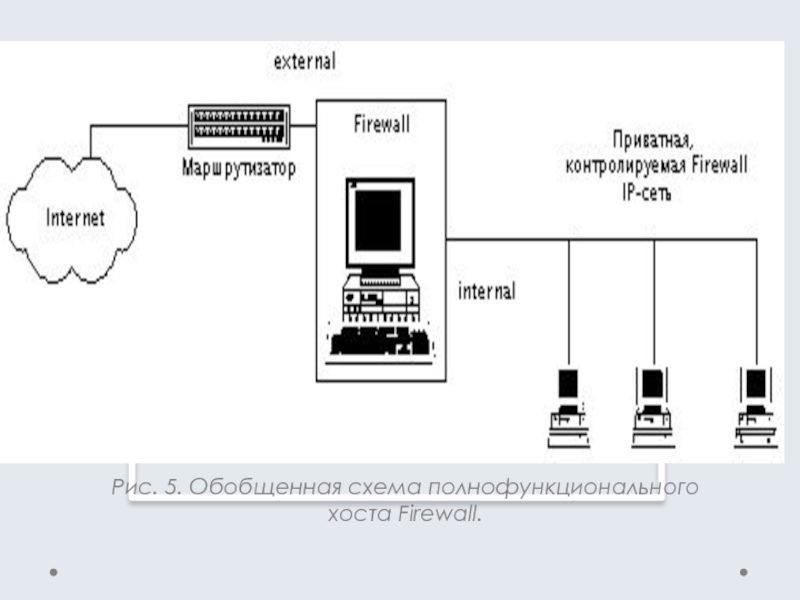

- 68. Рис. 5. Обобщенная схема полнофункционального хоста Firewall.

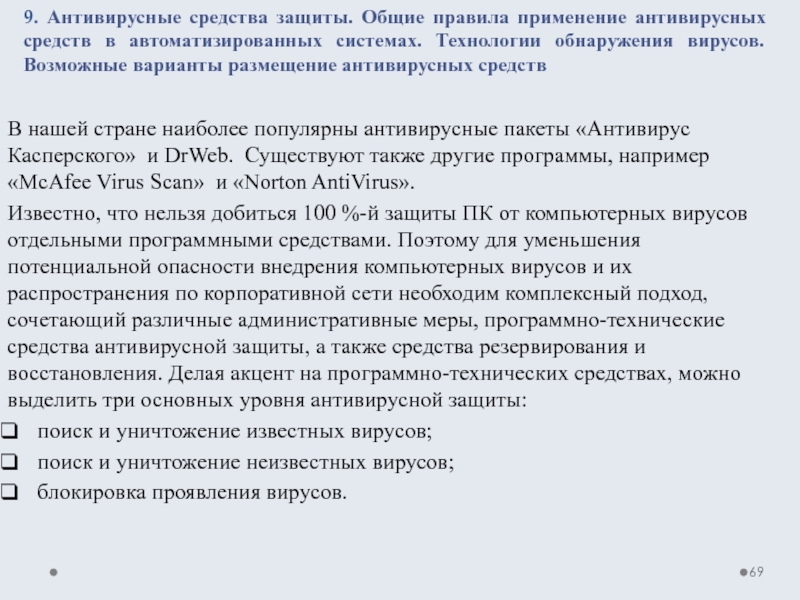

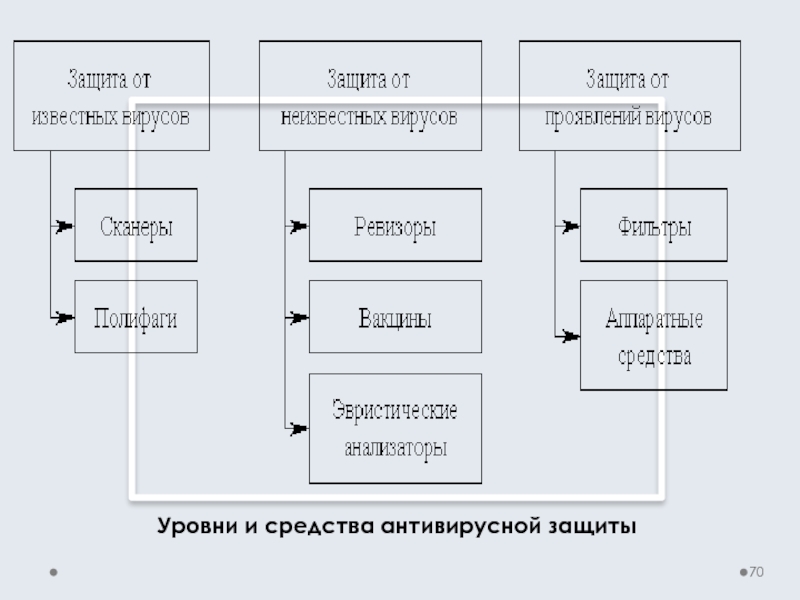

- 69. 9. Антивирусные средства защиты.

- 70. Уровни и средства антивирусной защиты

- 71. 10. Антивирусные средства защиты.

- 72. 10. Антивирусные средства защиты.

- 73. Общие правила применение

- 74. Технологии обнаружения вирусов.

- 75. Возможные варианты

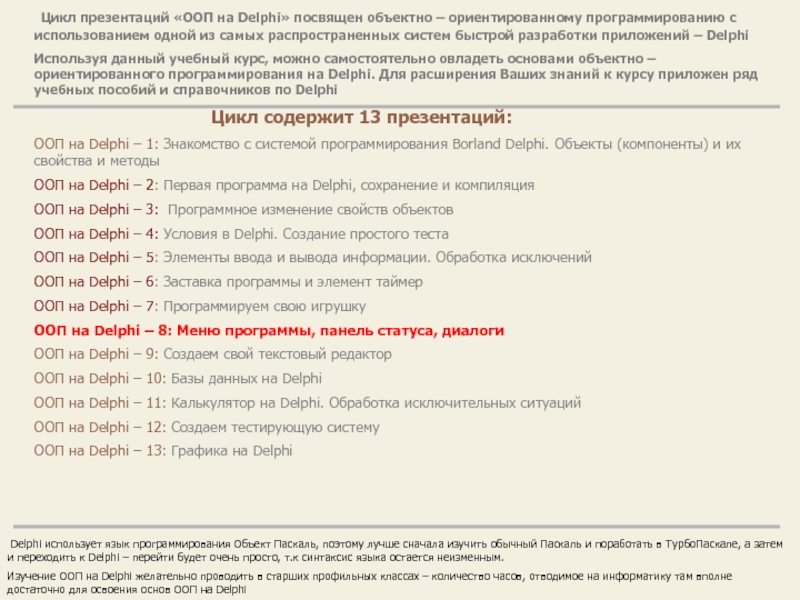

- 76. 3. Криптография. Классы криптографических

- 77. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Лебедева Т.Ф.

2014 г.

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

подготовка к междисциплинарному государственному экзамену

Кемеровский институт

(филиал) РЭУ им. Г.В. Плеханова Экономический факультет

информационных технологийСлайд 2

Вопросы по информационной безопасности

Актуальность проблемы обеспечения информационной безопасности компьютерных систем.

Угрозы безопасности автоматизированных информационных систем

Правовое обеспечение информационной безопасности. Государственная

система защиты информации.Криптография. Классы криптографических систем. Современные симметричные криптосистемы. Отечественный стандарт шифрования данных ГОСТ 28147-89.Шифрование с открытым ключом.

Цель аутентификации электронных документов. Процедура электронной подписи, ее структурные составляющие. Определение хэш-функции.

Российский стандарт электронной подписи. Федеральный закон РФ «Об электронной подписи». Сертификат ключа подписи, Удостоверяющий центр, его функции и обязательства.

Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения информационной безопасности компьютерных систем.

Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы и средства защиты от удаленных атак.

Антивирусные средства защиты. Общие правила применение антивирусных средств в автоматизированных системах. Технологии обнаружения вирусов. Возможные варианты размещение антивирусных средств.

Слайд 3 1Актуальность проблемы обеспечения информационной безопасности компьютерных систем. Угрозы безопасности автоматизированных

информационных систем

Актуальность проблемы защиты информационных технологий в современных

условиях определяется следующими основными факторами:обострением противоречий между объективно существующими потребностями общества в расширении свободного обмена информацией и чрезмерными или наоборот недостаточными ограничениями на ее распространение и использование

расширением сферы использования ЭВМ, многообразием и повсеместным распространением информационно-управляющих систем, высокими темпами увеличения парка средств вычислительной техники и связи

повышением уровня доверия к автоматизированным системам управления и обработки информации, использованием их в критических областях деятельности

вовлечением в процесс информационного взаимодействия все большего числа людей и организаций

количественным и качественным совершенствованием способов доступа пользователей к информационным ресурсам

отношением к информации, как к товару,

многообразием видов угроз и возникновением новых возможных каналов НСД

ростом числа квалифицированных пользователей вычислительной техники и возможностей по созданию ими нежелательных программно-математических воздействий на системы обработки информации

увеличением потерь (ущерба) от уничтожения, фальсификации, разглашения или незаконного тиражирования информации

Слайд 4

Отставание в области создания стройной и непротиворечивой системы законодательно-правового регулирования отношений в

сфере накопления, использования и защиты информации создает условия для возникновения

и широкого распространения "компьютерного хулиганства" и "компьютерной преступности".Еще одним весомым аргументом в пользу усиления внимания к вопросам безопасности вычислительных систем является бурное развитие и широкое распространение так называемых компьютерных вирусов, способных скрытно существовать в системе и совершать потенциально любые несанкционированные действия.

Особую опасность для компьютерных систем представляют злоумышленники, специалисты - профессионалы в области вычислительной техники и программирования, досконально знающие все достоинства и слабые места вычислительных систем и располагающие подробнейшей документацией и самыми совершенными инструментальными и технологическими средствами для анализа и взлома механизмов защиты.

Трудности решения практических задач обеспечения безопасности конкретных АС связаны с отсутствием развитой стройной теории и необходимых научно-технических и методических основ обеспечения защиты информации в современных условиях.

Слайд 5

Угроза безопасности компьютерной системы - это потенциально возможное происшествие, неважно, преднамеренное

или нет, которое может оказать нежелательное воздействие на саму систему,

а также на информацию, хранящуюся в ней. Иначе говоря, угроза - это нечто плохое, что когда-нибудь может произойти.Угроза раскрытия заключается том, что информация становится известной тому, кому не следовало бы ее знать. В терминах компьютерной безопасности угроза раскрытия имеет место всякий раз, когда получен доступ к некоторой конфиденциальной информации, хранящейся в вычислительной системе или передаваемой от одной системы к другой. Иногда вместо слова "раскрытие" используются термины "кража" или «утечка».

Угроза целостности включает в себя любое умышленное изменение (модификацию или даже удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую. Обычно считается, что угрозе раскрытия подвержены в большей степени государственные структуры, а угрозе целостности - деловые или коммерческие.

Угроза отказа в обслуживании возникает всякий раз, когда в результате некоторых действий блокируется доступ к некоторому ресурсу вычислительной системы. Реально блокирование может быть постоянным, так чтобы запрашиваемый ресурс никогда не был получен, или оно может вызвать только задержку запрашиваемого ресурса, достаточно долгую для того, чтобы он стал бесполезным. В таких случаях говорят, что ресурс исчерпан.

Слайд 6

Угрозы безопасности информационных технологий.

Источниками внутренних угроз являются:

1.

Сотрудники организации;

2. Программное обеспечение;

3. Аппаратные средства.

Внутренние угрозы могут проявляться в следующих формах:• ошибки пользователей и системных администраторов;

• нарушения сотрудниками фирмы установленных регламентов сбора, обработки, передачи и уничтожения информации;

• ошибки в работе программного обеспечения;

• отказы и сбои в работе компьютерного оборудования.

К внешним источникам угроз относятся:

1. Kомпьютерные вирусы и вредоносные программы;

2. Организации и отдельные лица;

3. Стихийные бедствия.

Формами проявления внешних угроз являются:

• заражение компьютеров вирусами или вредоносными программами;

• несанкционированный доступ (НСД) к корпоративной информации;

• информационный мониторинг со стороны конкурирующих структур, разведывательных и специальных служб; • действия государственных структур и служб, сопровождающиеся сбором, модификацией, изъятием и уничтожением информации;

• аварии, пожары, техногенные катастрофы.

Слайд 7

Под угрозой безопасности понимается действие или событие, которое может привести к разрушению,

искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и

обрабатываемую информацию, а также программные и аппаратные средства.Угрозы случайные, или непреднамеренные:

ошибки в программном обеспечении,

выходы из строя аппаратных средств,

неправильные действия пользователей или администрации.

Умышленные угрозы преследуют цель нанесения ущерба пользователям АИС и, в свою очередь, подразделяются на активные и пассивные.

Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование.

Активные угрозы имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы. К активным угрозам относятся, например, разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базах данных либо в системах информации и т.д.

Слайд 8

Виды, способы защиты информации в каналах связи.

Защита информации в

каналах и коммутационных узлах систем связи направлена на предотвращение

возможности несанкционированного доступа к конфиденциальной и ценной информации циркулирующей по каналам связи различных видов. В общем случае необходимо считывать все виды угроз, возникающих в каналах и коммуникационных узлах систем связи. Основными типовыми путями утечки информации и несанкционированного доступа к автоматизированным информационным системам, в том числе через каналы телекоммуникации, являются следующие:* перехват электронных излучений;

* принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

* применение подслушивающих устройств (закладок);

* дистанционное фотографирование;

* перехват акустических излучений и восстановление текста принтера;

* хищение носителей информации и производственных отходов;

* считывание данных в массивах других пользователей;

* чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

* копирование носителей информации с преодолением мер зашиты;

* маскировка под зарегистрированного пользователя;

* мистификация (маскировка под запросы системы);

* незаконное подключение к аппаратуре и линиям связи;

* злоумышленный вывод из строя механизмов защиты;

* использование "программных ловушек".

Слайд 9

К основным угрозам безопасности относятся:

раскрытие конфиденциальности информации;

компрометация информации;

несанкционированное использование информационных

ресурсов;

ошибочное использование ресурсов;

несанкционированный обмен информацией;

отказ от информации;

отказ в обслуживания

Основными типовыми

путями несанкционированного доступа к информации являются:хищение носителей информации и документальных отходов;

чтение остаточной информации в памяти системы после выполнения несанкционированных запросов;

копирование носителей информации с преодолением мер защиты;

маскировка под зарегистрированного пользователя;

использование недостатков языков программирования и операционных систем;

включение в библиотеки программ специальных блоков типа «Троянский конь»;

незаконное подключение к аппаратуре и линиям связи;

злоумышленный вывод из строя механизмов защиты;

внедрение и использование компьютерных вирусов.

Слайд 10

2. Правовое обеспечение информационной безопасности. Государственная система защиты информации.

В Российской

Федерации к нормативно-правовым актам в области информационной безопасности относятся:

Акты федерального

законодательства:Международные договоры РФ;

Конституция РФ,

Законы федерального уровня (включая федеральные конституционные законы, кодексы): от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации», № 5485-1 «О государственной тайне» (от 21.07.1993). ФЗ от 29.07.2004 № 98-ФЗ «О коммерческой тайне», от 27.07.2006 № 152-ФЗ «О персональных данных», Закон РФ от 6 апреля 2011 г. N 63-ФЗ «Об электронной подписи»; Уголовный кодекс РФ: Статья 272: неправомерный доступ к компьютерной информации; Статья 273: создание, использование и распространение вредоносных программ для ЭВМ; Статья 274: нарушение правил эксплуатации ЭВМ, средств связи ЭВМ или их сети.

Указы Президента РФ;

Постановления правительства РФ, Нормативные правовые акты федеральных министерств и ведомств;

Нормативные правовые акты субъектов РФ, органов местного самоуправления и т. д.

Слайд 11Нормативно техническая база защиты информации в России

9

К нормативно-методическим документам можно отнести:

Руководящие и нормативные документы Гостехкомиссии России, ФСТЭК, Приказы ФСБ;

Стандарты информационной безопасности, из которых выделяют:

Международные стандарты;

Государственные (национальные) стандарты РФ

Рекомендации по стандартизации;

Методические документы государственных органов России

Методические указания.

Слайд 12

ГОСТ Р - Национальные стандарты Российской Федерации в области защиты

информации:

ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритмы криптографического преобразования»;

ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма»;

ГОСТ Р 34.11-94 «Информационная технология. Криптографическая защита информации. Функция хэширования»;

ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»

Слайд 13

Государственная система защиты информации..

Основные задачи государственной системы защиты информации:

• проведение

единой технической политики, организация и координация работ по защите информации

в оборонной, экономической, политической, научно-технической и других сферах деятельности;• исключение или существенное затруднение добывания информации техническими средствами разведки, а также предотвращение ее утечки по техническим каналам, несанкционированного доступа к ней, предупреждение преднамеренных специальных программно-технических воздействий на информацию с целью ее разрушения, уничтожения, искажения или блокирования в процессе обработки, передачи и хранения;

• принятие в пределах компетенции нормативно-правовых актов, регулирующих отношения в области защиты информации;

• общая организация сил, создание средств защиты информации и средств контроля эффективности ее защиты;

• контроль за проведением работ по защите информации в органах государственного управления, объединениях, на предприятиях, в организациях и учреждениях

Слайд 14

Государственная система защиты информации.

Лицензирование

В Федеральном законе от 8.08.2001 года№

128-ФЗ «О лицензировании отдельных видов деятельности» в Перечень видов деятельности, на

осуществление которых требуется лицензия, включено:• деятельность по распространению шифровальных (криптографических) средств;

• деятельность по техническому обслуживанию шифровальных (криптографических) средств;

• предоставление услуг в области шифрования информации;

• разработка, производство шифровальных (криптографических) средств;

• деятельность по выдаче сертификатов ключей электронных цифровых подписей, регистрации владельцев электронных цифровых подписей, оказанию услуг, связанных с использованием электронных цифровых подписей, и подтверждению подлинности электронных цифровых подписей;

• деятельность по разработке и (или) производству средств защиты конфиденциальной информации;

• деятельность по технической защите конфиденциальной информации;

• деятельность по выявлению электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах (за исключением случая, если указанная деятельность осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя).

.

Слайд 15

Государственная система защиты информации.

Сертификация средств защиты и аттестация объектов

информатизации.

Сертификат соответствия - документ, выданный по правилам системы сертификации для подтверждения

соответствия сертифицированной продукции установленным требованиямСогласно Закону Российской Федерации «О государственной тайне» средства защиты информации должны иметь сертификат, удостоверяющий их соответствие требованиям по защите сведений соответствующей степени секретности. Кроме того, в соответствии с «Положением о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам» (постановление Совета Министров - Правительства Российской Федерации от 15.09.1993 № 912-51) информация, содержащая сведения, отнесенные к государственной или служебной тайне, должна обрабатываться с использованием защищенных систем и средств информатизации и связи или с использованием технических и программных средств защиты, сертифицированных в установленном порядке.

Слайд 16

Государственная система защиты информации..

Органы (подразделения), обеспечивающие информационную безопасность

Государственные органы РФ, контролирующие

деятельность в области защиты информации:

Комитет Государственной думы по безопасности;

Совет безопасности

России;Федеральная служба по техническому и экспортному контролю (ФСТЭК России);

Федеральная служба безопасности Российской Федерации (ФСБ России);

Федеральная служба охраны Российской Федерации (ФСО России);

Служба внешней разведки Российской Федерации (СВР России);

Министерство обороны Российской Федерации (Минобороны России);

Министерство внутренних дел Российской Федерации (МВД России);

Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций (Роскомнадзор).

Службы, организующие защиту информации на уровне предприятия

Служба экономической безопасности; Служба безопасности персонала (Режимный отдел); Кадровая служба; Служба информационной безопасности

Слайд 17 3 Криптография. Классы криптографических систем. Современные симметричные криптосистемы. Отечественный стандарт

шифрования данных ГОСТ 28147-89.Шифрование с открытым ключом.

Криптографические методы могут применяться

для решений следующих проблем безопасности:конфиденциальности передаваемых/хранимых данных;

аутентификации;

целостности хранимых и передаваемых данных;

обеспечения подлинности документов

Базовых методов преобразования информации, которыми располагает криптография, немного, среди них:

шифрование (симметричное и несимметричное);

вычисление хэш-функций;

генерации электронно-цифровой подписи;

генерация последовательности псевдо-случайных чисел

Шифрование — это обратимое преобразование данных с целью их сокрытия от посторонних

Голландский криптограф Керкхофф (1835 – 1903) впервые сформулировал правило стойкости шифра, в соответствии с которым:

Весь механизм преобразований считается известным злоумышленнику;

Надежность алгоритма должна определяться только неизвестным значением секретного ключа.

Слайд 18 Шифрование данных. Общая характеристика алгоритмов шифрования, схемы работы. Примеры алгоритмов

симметричного шифрования и шифрования с открытым ключом.

Алгоритмы шифрования

Симметричные

блочные

поточные

синхронные

самосинхронизирующиеся

асимметричные

Классическая криптография

исходила из того, что ключи, используемые соответственно для шифрования и расшифрования, являются секретными и одинаковыми, и передача их должна осуществляться по надежному каналу обмена ключевой информации. Подобные алгоритмы были названы симметричными, так как зашифрование и расшифрование происходит на одинаковых ключах В блочных шифрах открытый текст разбивается на блоки подходящей длины, и каждый блок шифруется. В поточных - алгоритмах каждый символ открытого текста зашифровывается независимо от других и расшифровывается таким же образом.

Ассиметричное шифрование предполагает наличие двух ключей. Первый ключ – открытый (public) – распространяется совершенно свободно, без всяких мер предосторожности, а второй – закрытый, личный (private), нужно держать в секрете.

Слайд 19 Шифрование данных. Общая характеристика алгоритмов шифрования, схемы работы. Примеры алгоритмов

симметричного шифрования и шифрования с открытым ключом.

Стойкость большинства современных

асимметричных алгоритмов базируется на двух математических проблемах, которые на данном этапе являются трудновычисляемыми даже для метода “грубой силы”:дискретное логарифмирование в конечных полях;

дискретное логарифмирование на эллиптических кривых;

факторизация больших чисел.

Примеры алгоритмов симметричного шифрования

Потоковые шифры

RC4 (алгоритм шифрования с ключом переменной длины)

SEAL (Software Efficient Algorithm, программно-эффективный алгоритм)

WAKE (World Auto Key Encryption algorithm, всемирный алгоритм шифрования на автоматическом ключе)

Слайд 20

Отечественный стандарт шифрования данных ГОСТ 28147-89.

Описание стандарта шифрования Российской Федерации

содержится в документе, озаглавленном «Алгоритм криптографического преобразования данных ГОСТ 28147-89».

То, что в его названии вместо термина «шифрование» фигурирует более общее понятие «криптографическое преобразование», вовсе не случайно. Помимо нескольких тесно связанных между собой процедур шифрования, в документе описан один построенный на общих принципах с ними алгоритм выработки имитовставки. Последняя является не чем иным, как криптографической контрольной комбинацией, то есть кодом, вырабатываемым из исходных данных с использованием секретного ключа с целью имитозащиты, или защиты данных от внесения в них несанкционированных изменений.Документ, задающий ГОСТ 28147–89, содержит описание алгоритмов нескольких уровней. На самом верхнем находятся практические алгоритмы, предназначенные для шифрования массивов данных и выработки для них имитовставки. Все они опираются на три алгоритма низшего уровня, называемые в тексте ГОСТа циклами. Эти фундаментальные алгоритмы упоминаются в дальнейшем как базовые циклы, чтобы отличать их от всех прочих циклов. Они имеют следующие названия и обозначения, последние приведены в скобках и смысл их будет объяснен позже:

цикл зашифрования (32-З);

цикл расшифрования (32-Р);

цикл выработки имитовставки (16-З).

Слайд 21

Отечественный стандарт шифрования данных ГОСТ 28147-89.

В свою очередь, каждый из

базовых циклов представляет собой многократное повторение одной единственной процедуры, называемой

для определенности далее основным шагом криптопреобразования.Ключевая информация

В ГОСТе ключевая информация состоит из двух структур данных:

1. Ключ является массивом из восьми 32-битовых элементов кода, далее он обозначается символом K: K ={Ki} 0 ≤ i ≤ 7.

В ГОСТе элементы ключа используются как 32-разрядные целые числа без знака: 0 ≤ Ki ≤ 2^32.

Размер ключа составляет 32*·8 = 256 бит или 32 байта.

2. Таблица замен может быть представлена в виде матрицы размера 8 x16, содержащей 4-битовые элементы, которые можно представить в виде целых чисел от 0 до 15.

Строки таблицы замен называются узлами замен, они должны содержать различные значения, то есть каждый узел замен должен содержать 16 различных чисел от 0 до 15 в произвольном порядке.

Таблица замен обозначается символом H: H = {Hi,j}

0≤ i ≤ 7 , 0 ≤ j ≤ 15

0 ≤ Hi,j ≤ 15.

Таким образом, общий объем таблицы замен равен:

8 узлов x 16 элементов/узел x 4 бита/элемент = 512 бит или 64

Слайд 22

Отечественный стандарт шифрования данных ГОСТ 28147-89.

Основные режимы шифрования.

ГОСТ 28147-89 предусматривает

три следующих режима шифрования данных:

простая замена,

гаммирование,

гаммирование с обратной связью,

и один

дополнительный режим выработки имитовставки.В любом из этих режимов данные обрабатываются блоками по 64 бита, на которые разбивается массив, подвергаемый криптографическому преобразованию, именно поэтому ГОСТ относится к блочным шифрам. Однако в двух режимах гаммирования есть возможность обработки неполного блока данных размером меньше 8 байт, что существенно при шифровании массивов данных с произвольным размером, который может быть не кратным 8 байтам.

Слайд 23

Примеры алгоритмов шифрования с открытым ключом.

Виды асимметричных шифров

RSA (Rivest-Shamir-Adleman)

DSA (Digital Signature

Algorithm)

Elgamal (Шифросистема Эль-Гамаля)

Diffie-Hellman (Обмен ключами Диффи — Хелмана)

ECDSA (Elliptic Curve Digital Signature Algorithm) — алгоритм

с открытым ключом для создания цифровой подписи.ГОСТ Р 34.10-2001 «ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи») — российский стандарт, описывающий алгоритмы формирования и проверки электронной цифровой подписи. Принят и введён в действие Постановлением Госстандарта России от 12 сентября 2001 года вместо ГОСТ Р 34.10-94. ГОСТ Р 34.10-2001 основан на эллиптических кривых. Его стойкость основывается на сложности вычисления дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТ Р 34.11-94.

Слайд 24 4 Цель аутентификации электронных документов. Процедура электронной подписи, ее структурные

составляющие. Определение хэш-функции.

По сети передаются данные об акциях, облигациях, приказы,

сигналы. Участники передачи нуждаются в защите от множества злоумышленных действий, к которым относятся:Отказ от выполненных действий. Субъект утверждает, что он не посылал некоторый документ, хотя на самом деле он его послал.

Модификация документа. Получатель модифицирует полученный документ и утверждает, что именно такую версию документа он и получил.

Подделка. Субъект фабрикует сообщение и утверждает, что оно ему прислано.

Перехват. Злоумышленник С перехватывает сообщение, посланное А к В с целью модификации.

Маскировка. Посылка сообщения от чужого имени.

Повтор. Злоумышленник С посылает повторно сообщение от А к Б, перехваченное им ранее.

Для аутентификации (подтверждения) сообщения М, отправленного пользователем А пользователю В необходимо:

Отправитель А должен ввести в М подпись, в которой содержится дополнительная информация, зависящая от М, и от известного только пользователю А закрытого ключа Ка.

Необходимо, чтобы правильную подпись в сообщении для пользователя В нельзя было составить без Ка.

Для предупреждения повторного использования устаревших сообщений процедура составления подписи должна зависеть от времени.

Пользователь В должен иметь возможность удостовериться, что подпись M: SIG{Ka, M, Id B} есть правильная подпись документа М пользователем А.

Слайд 25 4 Цель аутентификации электронных документов. Процедура электронной подписи, ее структурные

составляющие. Определение хэш-функции.

Общая схема работы с ЭП:

1) При выполнении операции

вычисления ЭЦП в СКЗИ загружается подписанный автором текст документа. Затем вычисляется значение хэш-функции. В нашей стране длина хэш-кода равна 256 битам. 2) Затем хэш-код зашифровывается с использованием асимметричного алгоритма шифрования на секретном ключе подписывающего абонента сети (автора). Так как длина хэш-кода невелика, операция шифрования занимает не слишком много времени.

3) Результат такого шифрования и называется ЭЦП документа, которая передается вместе с исходным документом проверяющему абоненту.

4) Проверяющий абонент выполняет три операции:

а) вычисляет хэш-код полученного сообщения (документа);

б) с использованием асимметричного алгоритма и открытого ключа подписывающего абонента сети (автора) расшифровывает ЭЦП;

в) сравнивает результат с вычисленным им на первом этапе хэш-кодом. В случае совпадения делается вывод о том, что подпись верна, то есть автором документа действительно является подписавший и текст не изменен.

Если в процессе передачи в текст документа было внесено некоторое изменение (преднамеренное или случайное, из-за помехи в канале связи), то вычисленный проверяющим абонентом хэш-код будет отличаться от того, который он получит после расшифрования ЭЦП.

Если же для формирования ЭЦП был использован секретный ключ, отличный от секретного ключа абонента-автора, то результат сравнения тоже будет отрицательным.

Таким образом, механизм формирования и проверки ЭЦП может быть применен для контроля целостности электронных документов и доказательства авторства.

Секретный ключ хранится каждым пользователем в тайне и непосредственно используется при создании подписи под документом. Открытый ключ позволяет получателю сообщения удостовериться в авторстве и целостности сообщения путем проверки его ЭЦП.

Слайд 27 4 Цель аутентификации электронных документов. Процедура электронной подписи, ее структурные

составляющие. Определение хэш-функции.

Хэш-функция (hash, hash-function) – это преобразование, получающее из

данных произвольной длины некое значение (свертку) фиксированной длины. Простейшими примерами являются контрольные суммы (например, crc32). Криптографические хэш-функции отличаются от программистских следующими двумя свойствами: необратимостью и свободностью от коллизий. Обозначим: m - исходные данные,

h(m) – хэш-функция от них.

Необратимость означает, что если известно число h0, то трудно подобрать m такое, что h(m) = h0.

Свободность от коллизий означает, что трудно подобрать такие m1 и m2, что m1 не равно m2, но h (m1) = h (m2).

Российский стандарт вычисления хэш-функции ГОСТ Р34.11-94. Длина свертки - 256 бит (очень удобно для формирования по парольной фразе ключа для стандарта шифрования данных ГОСТ 28147-89).

Национальный институт стандартов и технологий (НИСТ) США на своем веб-сайте http://www.nist.gov/sha/ опубликовал спецификации новых алгоритмов хеширования SHA-256, SHA-384 и SHA-512, цель которых - обеспечить уровень криптостойкости хэша, соответствующий длинам ключей нового стандарта шифрования DES.

Напомним, что n-битный хэш - это отображение сообщения произвольной длины в n-битную псевдослучайную последовательность (хэш-значение). Криптографический хэш, как особая разновидность такой функции, это n-битный хэш, обладающий свойствами «однонаправленности» и «стойкости к коллизиям».

До настоящего времени наиболее популярными хэш-функциями были созданные Роном Райвистом алгоритмы MD4 и MD5, генерирующие хэш-коды длиной n=128, и алгоритм SHA-1, разработанный в АНБ США и порождающий хэш-код длиной n=160.

Слайд 28 5 Российский стандарт электронной подписи. Федеральный закон РФ «Об электронной

подписи». Сертификат ключа подписи, Удостоверяющий центр, его функции и обязательства.

Схема

электронной подписи обычно включает в себя: алгоритм генерации ключевых пар пользователя;

функцию вычисления подписи;

функцию проверки подписи.

Электронную подпись обеспечивает:

Американские стандарты электронной цифровой подписи: DSA,ECDSA

Российские стандарты электронной цифровой подписи: ГОСТ Р 34.10-94 (в настоящее время не действует), ГОСТ Р 34.10-2001

Стандарт PKCS#1 описывает, в частности, схему электронной цифровой подписи на основе алгоритма RSA

ElGamal

Вероятностная схема подписи Рабина

Сертификат ключа подписи – документ (на бумаге или электронный), который идентифицирует пользователя для других участников документооборота. Сертификат ключа подписи содержит открытый ключ ЭП пользователя.

В России юридически значимый сертификат электронной подписи выдаёт удостоверяющий центр.

Сертификат имеет структуру: серийный номер сертификата; объектный идентификатор алгоритма электронной подписи; имя удостоверяющего центра; срок годности (время действия сертификата); имя владельца сертификата; открытые ключи владельца сертификата (ключей может быть несколько); электронная подпись, сгенерированная с использованием секретного ключа удостоверяющего центра (подписывается результат хэширования всей информации, хранящейся в сертификате).

Слайд 29 5 Российский стандарт электронной подписи. Федеральный закон РФ «Об электронной

подписи». Сертификат ключа подписи, Удостоверяющий центр, его функции и обязательства.

ГОСТ

Р34.10-94 "Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма".01.06. 2002 года вступил в силу новый стандарт ЭЦП - ГОСТ Р 34.10-2001, разработанный специалистами ФАПСИ (задача дискретного логарифмирования в группе точек эллиптической кривой). Алгоритмы создания и проверки ЭЦП, базирующиеся на математическом аппарате эллиптических кривых, являются более стойкими по сравнению со схемами, базирующимися на сложности решения задач дискретного логарифмирования в простом поле.

Действия по работе с ЭП можно разделить на 4 этапа:

Подготовка к выработке ЭП.

Генерация ключей.

Вычисление ЭП.

Проверка ЭП.

Российский стандарт ЭЦП: ГОСТ Р 34.10-2001 Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи

Данный алгоритм разработан главным управлением безопасности связи ФАПСИ (Федерального агентства правительственной связи и информации) при Президенте Российской Федерации при участии Всероссийского научно-исследовательского института стандартизации. Разрабатывался взамен ГОСТа Р 34.10-94 для обеспечения большей стойкости алгоритма.

ГОСТ Р 34.10-2001 основан на эллиптических кривых. Его стойкость основывается на сложности взятия дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТу Р 34.11.

Слайд 30 5 Российский стандарт электронной подписи. Федеральный закон РФ «Об электронной

подписи». Сертификат ключа подписи, Удостоверяющий центр, его функции и обязательства.

Закон

РФ от 6 апреля 2011 г. N 63-ФЗ «Об электронной подписи».Принятие нового закона вызвано необходимостью устранить некоторые недостатки существующего законодательства, а также привести российские принципы регулирования электронных подписей в соответствие с европейскими нормами.

Согласно новому закону, электронная подпись определяется как информация в электронно-цифровой форме, которая используется для идентификации физического или юридического лица.

Определены три вида электронной подписи:

простая,

усиленная и

квалифицированная электронная подпись.

Средства, с помощью которых осуществляется создание подписи и её проверка, должны соответствовать установленным требованиям и содержать элементы криптографии. Закон регулирует выдачу и использование сертификатов ключа подписи, а также аккредитацию и оказание услуг удостоверяющих центров. Предусмотрены механизмы признания иностранных электронных подписей.

Государственные организации и службы сейчас переводятся на электронный формат взаимодействия, для чего им нужны инструменты организации юридически значимого документооборота. Легитимность электронных документов опирается на ФЗ-63 «Об электронной подписи», где предусмотрена простая электронная подпись (ЭП), неквалифицированная ЭП (НЭП) и квалифицированная (КЭП). Первая может вообще обойтись без криптографических преобразований, а средства изготовления последней должны отвечать требованиям российских регуляторов.

Слайд 31 5 Российский стандарт электронной подписи. Федеральный закон РФ «Об электронной

подписи». Сертификат ключа подписи, Удостоверяющий центр, его функции и обязательства.

«Использование

усиленной квалифицированной электронной подписи минимизирует риск опротестования электронного документа», — заверил Юрий Маслов, коммерческий директор «Крипто-ПРО».Однако для применения КЭП требуются сертификаты, выданные аккредитованным удостоверяющим центром, и сертифицированное в ФСБ средство изготовления подписи. Причем название средства с его версией должно быть указано в сертификате. Только при соблюдении этих условий можно сформировать КЭП, легитимность которой не требует дополнительных договоров. Для использования двух других типов электронной подписи нужна дополнительная юридическая подготовка в виде различных договоров. Впрочем, по-прежнему законодательно признается и электронно-цифровая подпись, введенная ФЗ-1, но она должна выйти из обращения с 1 июля 2013 года

За выдачу сертификата ЭЦП отвечают удостоверяющие центры. Они подтверждают подлинность информации о владельце электронной подписи и его полномочиях. Удостоверяющим центром может стать организация, которая пропишет соответствующий вид деятельности в уставе и получит необходимые разрешения и лицензии. В данный момент на территории РФ активно работают около 100 удостоверяющих центров. Большую часть рынка делят между собой 7-10 крупнейших УЦ.

Слайд 32

Сертификат ключа проверки электронной подписи прекращает свое действие:

1) в связи

с истечением установленного срока его действия;

2) на основании заявления владельца

сертификата ключа проверки электронной подписи, подаваемого в форме документа на бумажном носителе или в форме электронного документа;3) в случае прекращения деятельности удостоверяющего центра без перехода его функций другим лицам;

4) в иных случаях, установленных настоящим Федеральным законом, другими федеральными законами, принимаемыми в соответствии с ними нормативными правовыми актами или соглашением между удостоверяющим центром и владельцем сертификата ключа проверки электронной подписи.

Удостоверяющий центр обеспечивает следующую функциональность ( ФЗ №63 «Об электронной подписи):

1) создает сертификаты ключей проверки электронных подписей и выдает такие сертификаты лицам, обратившимся за их получением (заявителям);

2) устанавливает сроки действия сертификатов ключей проверки электронных подписей;

3) аннулирует выданные этим удостоверяющим центром сертификаты ключей проверки электронных подписей;

4) выдает по обращению заявителя средства электронной подписи, содержащие ключ электронной подписи и ключ проверки электронной подписи (в том числе созданные удостоверяющим центром)

Слайд 33

5) ведет реестр выданных и аннулированных этим удостоверяющим центром сертификатов

ключей проверки электронных подписей (далее - реестр сертификатов), в том

числе включающий в себя информацию, содержащуюся в выданных этим удостоверяющим центром сертификатах ключей проверки электронных подписей, и информацию о датах прекращения действия или аннулирования сертификатов ключей проверки электронных подписей и об основаниях таких прекращения или аннулирования;6) устанавливает порядок ведения реестра сертификатов, не являющихся квалифицированными, и порядок доступа к нему, а также обеспечивает доступ лиц к информации, содержащейся в реестре сертификатов, в том числе с использованием информационно-телекоммуникационной сети "Интернет";

7) создает по обращениям заявителей ключи электронных подписей и ключи проверки электронных подписей;

8) проверяет уникальность ключей проверки электронных подписей в реестре сертификатов;

9) осуществляет по обращениям участников электронного взаимодействия проверку электронных подписей;

10) осуществляет иную связанную с использованием электронной подписи деятельность.

Слайд 34

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Идентификацию

и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные

сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация - это первая линия обороны, "проходная" информационного пространства организации. Без порядка на проходной не будет порядка и внутри охраняемой территории.Идентификация позволяет субъекту (пользователю или процессу, действующему от имени определенного пользователя) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова "аутентификация" иногда используют сочетание "проверка подлинности".

Субъект может подтвердить свою подлинность, если предъявит по крайней мере одну из следующих сущностей:

нечто, что он знает (пароль, личный идентификационный номер, криптографический ключ и т.п.),

нечто, чем он владеет (личную карточку или иное устройство аналогичного назначения),

нечто, что есть часть его самого (голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики).

Слайд 35

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Идентификацию

и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные

сервисы рассчитаны на обслуживание именованных субъектов. Идентификация и аутентификация - это первая линия обороны, "проходная" информационного пространства организации. Без порядка на проходной не будет порядка и внутри охраняемой территории.Идентификация позволяет субъекту (пользователю или процессу, действующему от имени определенного пользователя) назвать себя (сообщить свое имя). Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает. В качестве синонима слова "аутентификация" иногда используют сочетание "проверка подлинности".

Субъект может подтвердить свою подлинность, если предъявит по крайней мере одну из следующих сущностей:

нечто, что он знает (пароль, личный идентификационный номер, криптографический ключ и т.п.),

нечто, чем он владеет (личную карточку или иное устройство аналогичного назначения),

нечто, что есть часть его самого (голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики).

Слайд 36К сожалению, надежная идентификация и аутентификация затруднена по ряду принципиальных

причин:

компьютерная система основывается на информации в том виде, как она

была получена; строго говоря, источник информации остается неизвестным1

имеется противоречие между надежностью аутентификации с одной стороны, и удобствами пользователя и системного администратора с другой

3

чем надежнее средство защиты, тем оно дороже. Особенно дороги средства измерения биометрических характеристик.

4

почти все аутентификационные сущности можно узнать, украсть или подделать.

2

Слайд 37

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Достоинства

парольной аутентификации

Простота и привычность. Пароли давно встроены в операционные системы

и иные сервисы. При правильном использовании можно обеспечить надежный уровень безопасности.Надежность паролей основывается на особенности помнить их и хранить в тайне.

Недостатки

1) Иногда пароли с самого начала не являются тайной, так как имеют стандартные значения, указанные в документации, и далеко не всегда после установки системы производится их смена.

2) Ввод пароля можно подсмотреть - подглядывание из-за плеча (можно использовать оптические приборы).

3) Пароли нередко сообщают коллегам, чтобы те смогли выполнить какие-либо нестандартные действия (например, подменить на некоторое время владельца пароля). Тайна, которую знают двое, уже не тайна.

4) Пароль можно угадать методом грубой силы (использование специальных программ, словарей), Если файл паролей зашифрован, но доступен на чтение, его можно перекачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор (алгоритм шифрования предполагается известным).

Слайд 38

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Пароли

на ПК нередко используются для управления логическим доступом. Многочисленные пароли

трудно использовать и администрировать.Пароли уязвимы по отношению к электронному перехвату. Это наиболее принципиальный недостаток, который нельзя компенсировать улучшением администрирования или обучением пользователей. Практически единственный выход — использование криптографии для шифрования паролей перед передачей по линиям связи.

Меры предосторожности при работе с паролем

Следующие меры позволяют значительно повысить надежность парольной защиты:

Пароли никогда не следует хранить в информационной системе в явном виде, они должны быть зашифрованы.

Пароль никогда не отображается явно и не печатается.

3. Управление сроком действия паролей, их периодическая смена;

4. Система никогда не должна вырабатывать пароль в конце сеанса связи.

5. Правильный выбор пароля, наложение технических ограничений (пароль должен быть не слишком коротким, он должен содержать буквы, цифры, знаки пунктуации и т.п.);

6. Ограничение доступа к файлу паролей;

7. Ограничение числа неудачных попыток входа в систему (это затруднит применение метода грубой силы);

8. Обучение пользователей;

9. Использование программных генераторов паролей

Слайд 39

Использование токенов для аутентификации

Токен - это

предмет (устройство), владение которым подтверждает подлинность пользователя. Токен (авторизации) (Security token) —

это компактное устройство в виде USB-брелока, которое служит для авторизации пользователя, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения любых персональных данных; также называется «ключ»Различают токены с памятью (пассивные, которые только хранят, но не обрабатывают информацию) и интеллектуальные токены (активные).

Самой распространенной разновидностью токенов с памятью являются карточки с магнитной полосой. Для использования подобных токенов необходимо устройство чтения, снабженное также клавиатурой и процессором. Обычно пользователь набирает на этой клавиатуре свой личный идентификационный номер, после чего процессор проверяет его совпадение с тем, что записано на карточке, а также подлинность самой карточки.

Слайд 40

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Достоинством

биометрической аутентификации является то, что для самого аутентифицируемого лица -

это самый легкий подход. Ему не нужно ничего запоминать или хранить, все за него делает сама система.Недостатки:

В биометрических методиках используется дорогое оборудование, сложное в настройке, установке, эксплуатации.

При дистанционном использовании биометрические показания подвержены риску перехвата, а владелец не может что-либо изменить, как в случае с паролем.

Биометрическая аппаратура чувствительна к различным физиологическим изменениям

Пока биометрические методики применяются только в специфических организациях с высокими требованиями к безопасности, чаще всего для физического контроля доступа.

Слайд 41

Устройства контроля биометрических характеристик

Биометрические характеристики

– это физические особенности, уникальные для каждого человека.

Сканер отпечатков

пальцев в ноутбукеДо появления компьютеров использовались такие характеристики, как рукописная подпись, отпечатки пальцев, портрет или письменное описание внешнего вида человека.

Все биометрические методики можно разделить на две группы:

Слайд 432 Поведенческие (динамические) характеристики:

голосовые характеристики. Методика основана на распознавании речи

и сравнении с заданными голосовыми образцами;

рукописная подпись (почерк);

динамика работы на

клавиатуре ПК;походка

идентификация по движению (например, чистка зубов)

Слайд 44

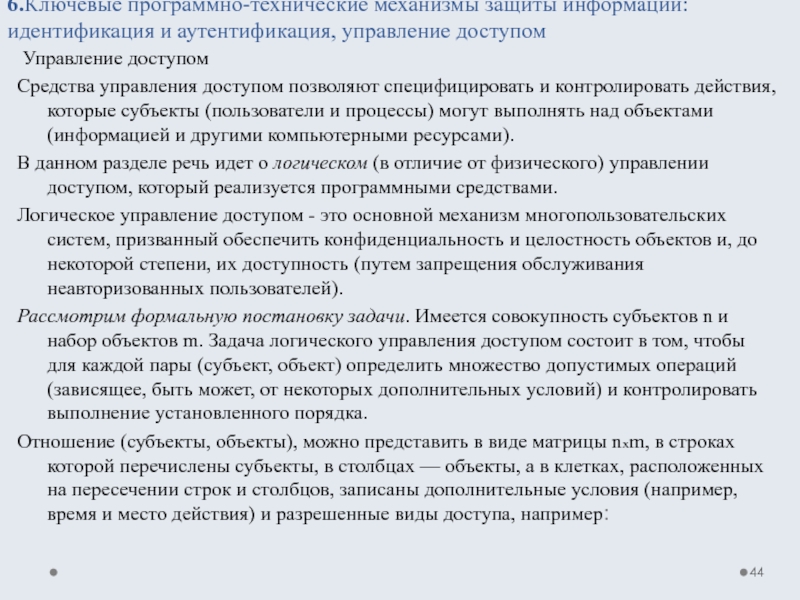

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Управление доступом

Средства управления доступом позволяют специфицировать и контролировать действия,

которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь идет о логическом (в отличие от физического) управлении доступом, который реализуется программными средствами.

Логическое управление доступом - это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей).

Рассмотрим формальную постановку задачи. Имеется совокупность субъектов n и набор объектов m. Задача логического управления доступом состоит в том, чтобы для каждой пары (субъект, объект) определить множество допустимых операций (зависящее, быть может, от некоторых дополнительных условий) и контролировать выполнение установленного порядка.

Отношение (субъекты, объекты), можно представить в виде матрицы nxm, в строках которой перечислены субъекты, в столбцах — объекты, а в клетках, расположенных на пересечении строк и столбцов, записаны дополнительные условия (например, время и место действия) и разрешенные виды доступа, например:

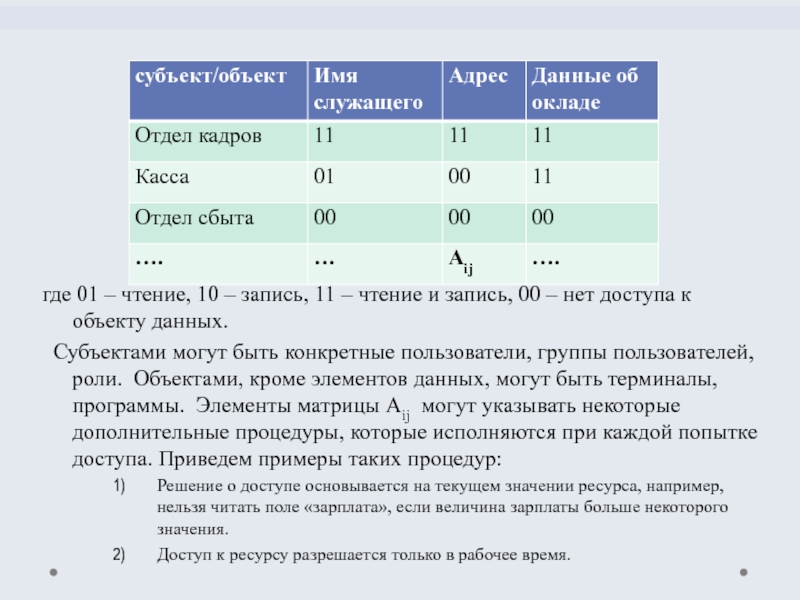

Слайд 45

где 01 – чтение, 10 – запись, 11 – чтение

и запись, 00 – нет доступа к объекту данных.

Субъектами

могут быть конкретные пользователи, группы пользователей, роли. Объектами, кроме элементов данных, могут быть терминалы, программы. Элементы матрицы Аij могут указывать некоторые дополнительные процедуры, которые исполняются при каждой попытке доступа. Приведем примеры таких процедур:Решение о доступе основывается на текущем значении ресурса, например, нельзя читать поле «зарплата», если величина зарплаты больше некоторого значения.

Доступ к ресурсу разрешается только в рабочее время.

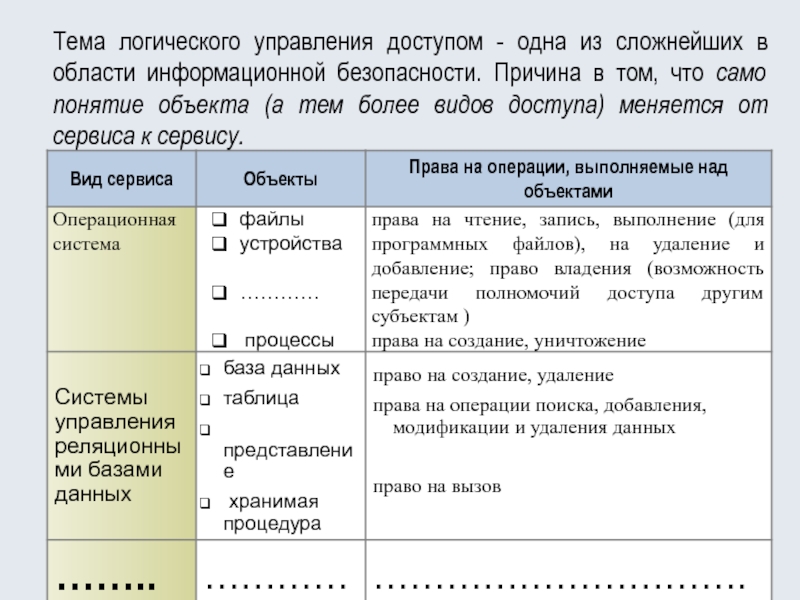

Слайд 46Тема логического управления доступом - одна из сложнейших в области

информационной безопасности. Причина в том, что само понятие объекта (а

тем более видов доступа) меняется от сервиса к сервису.Слайд 47

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Управление доступом

Разнообразие объектов и применимых к ним операций приводит

к принципиальной децентрализации логического управления доступом. Матрицу доступа, ввиду ее разреженности (большинство клеток - пустые), неразумно хранить в виде двумерного массива.

Практичнее хранить матрицу по столбцам, то есть для каждого объекта поддерживать список "допущенных" субъектов вместе с их правами. Например:

1 элемент списка Имя служащего (Отдел кадров 11, Касса 01);

2 элемент списка Адрес (……)

Элементами списков могут быть имена групп и шаблоны субъектов, что служит существенным подспорьем администратору. Некоторые проблемы возникают только при удалении субъекта, когда приходится устранять его имя из всех списков доступа; впрочем, операция эта нечастая.

Списки доступа - исключительно гибкое средство. С их помощью легко выполнить требования класса безопасности С2 о гранулярности прав с точностью до пользователя. Посредством списков несложно добавить права или явным образом запретить доступ (например, чтобы наказать нескольких членов группы пользователей). Безусловно, списки являются лучшим средством произвольного управления доступом.

Слайд 49

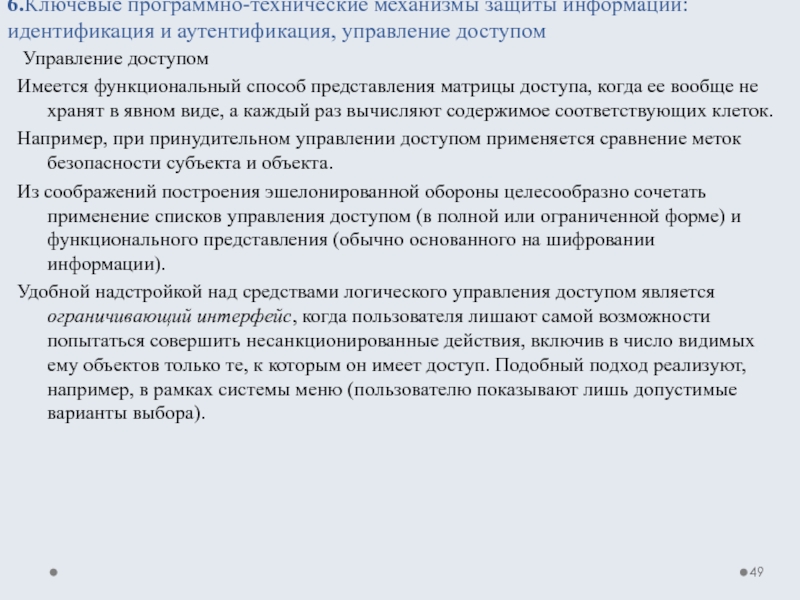

6.Ключевые программно-технические механизмы защиты информации: идентификация и аутентификация, управление доступом

Управление доступом

Имеется функциональный способ представления матрицы доступа, когда ее

вообще не хранят в явном виде, а каждый раз вычисляют содержимое соответствующих клеток. Например, при принудительном управлении доступом применяется сравнение меток безопасности субъекта и объекта.

Из соображений построения эшелонированной обороны целесообразно сочетать применение списков управления доступом (в полной или ограниченной форме) и функционального представления (обычно основанного на шифровании информации).

Удобной надстройкой над средствами логического управления доступом является ограничивающий интерфейс, когда пользователя лишают самой возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ. Подобный подход реализуют, например, в рамках системы меню (пользователю показывают лишь допустимые варианты выбора).

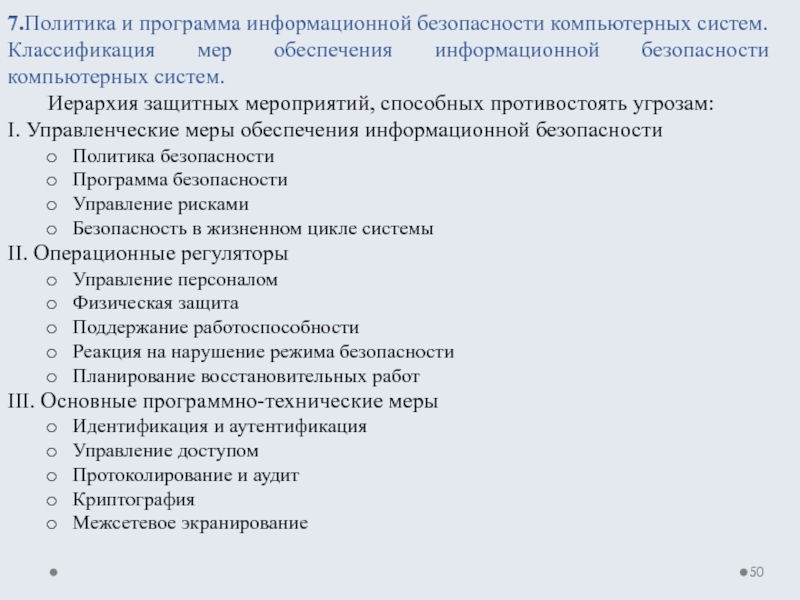

Слайд 50 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

Иерархия защитных мероприятий, способных противостоять угрозам:

I.

Управленческие меры обеспечения информационной безопасности Политика безопасности

Программа безопасности

Управление рисками

Безопасность в жизненном цикле системы

II. Операционные регуляторы

Управление персоналом

Физическая защита

Поддержание работоспособности

Реакция на нарушение режима безопасности

Планирование восстановительных работ

III. Основные программно-технические меры

Идентификация и аутентификация

Управление доступом

Протоколирование и аудит

Криптография

Межсетевое экранирование

Слайд 51 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

Под политикой безопасности понимают совокупность документированных управленческих

решений, направленных на защиту информации и ассоциированных с ней ресурсов. К верхнему уровню можно отнести решения, затрагивающие организацию в целом и исходящие от руководства организации. Примерный список подобных решений может включать в себя следующие элементы: решение сформировать или пересмотреть комплексную программу обеспечения ИБ,

определение ответственных за продвижение программы, формулировка целей, которые преследует организация в области информационной безопасности,

определение общих направлений в достижении этих целей,

обеспечение базы для соблюдения законов и правил,

формулировка управленческих решений по тем вопросам реализации программы безопасности, которые должны рассматриваться на уровне организации в целом.

Слайд 52 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

К среднему уровню можно отнести вопросы, касающиеся

отдельных аспектов информационной безопасности, но важные для различных систем, эксплуатируемых организацией. Примеры таких вопросов: отношение к передовым (но, возможно, недостаточно проверенным) технологиям,

доступ к Internet (как сочетать свободу получения информации с защитой от внешних угроз?),

использование домашних компьютеров,

применение пользователями неофициального программного обеспечения и т.д.

Слайд 53 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

Политика безопасности нижнего уровня относится к конкретным

сервисам. Она включает в себя два аспекта — цели и правила их достижения, поэтому ее порой трудно отделить от вопросов реализации т.е. программы безопасности. В отличие от двух верхних уровней, рассматриваемая политика должна быть гораздо детальнее. Программа безопасности - управленческий аспект

Программу верхнего уровня возглавляет лицо, отвечающее за ИБ организации.

У этой программы следующие главные цели:

Управление рисками (оценка рисков, выбор эффективных средств защиты).

Координация деятельности в области информационной безопасности, пополнение и распределение ресурсов.

Стратегическое планирование.

Контроль деятельности в области ИБ.

Девиз -"эффективность и экономия".

Слайд 54 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

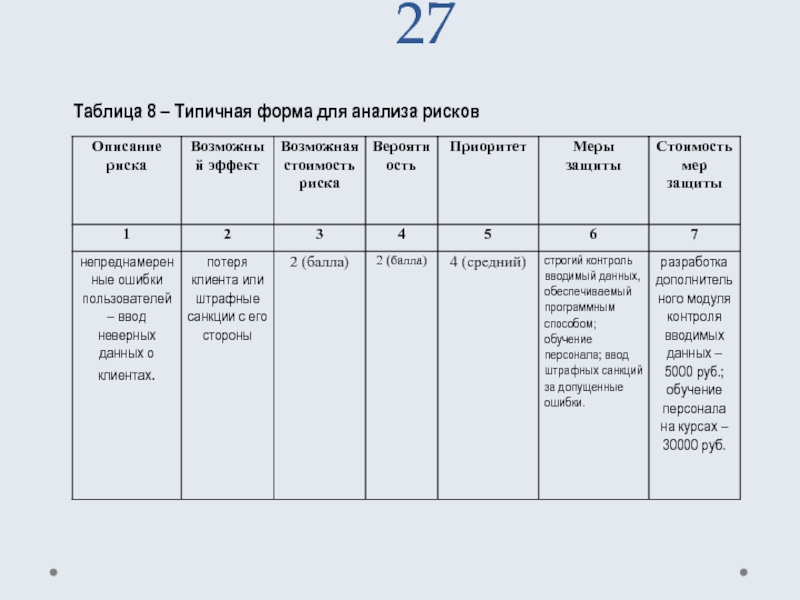

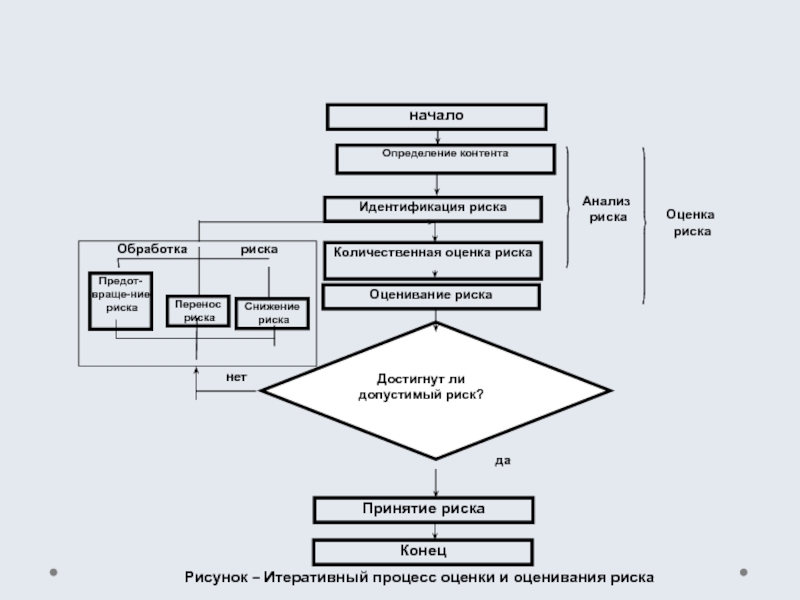

Анализ и управление рисками при реализации ИБ

Одним

из важнейших аспектов реализации политики ИБ является анализ угроз, оценка их достоверности и тяжести вероятных последствий. Риск появляется там, где есть угрозы. Риск – это сочетание вероятности нанесения ущерба и тяжести этого ущербаПроцесс управления рисками можно подразделить на следующие этапы:

идентификация активов и ценности ресурсов, нуждающихся в защите;

выбор анализируемых объектов и степени детальности их рассмотрения;

анализ угроз и их последствий, определение слабостей в защите;

классификация рисков, выбор методологии оценки рисков и проведение оценки;

выбор, реализация и проверка защитных мер;

оценка остаточного риска.

Политика ИБ включает разработку стратегии управления рисками разных классов.

Слайд 58 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

4 Безопасность в жизненном цикле системы

Если синхронизировать

программу безопасности нижнего уровня с жизненным циклом защищаемого сервиса, можно добиться большего эффекта с меньшими затратами. Известно, что добавить новую возможность к уже готовой системе на порядок труднее и дороже, чем изначально запроектировать и реализовать ее. То же справедливо и для информационной безопасности.Выделим в жизненном цикле следующие этапы:

Инициация. На этом этапе выявляется необходимость в приобретении нового сервиса, документируется его предполагаемое назначение.

Закупка. На этом этапе составляются спецификации, прорабатываются варианты закупки, выполняется собственно закупка.

Установка. Сервис устанавливается, конфигурируется, тестируется и вводится в эксплуатацию.

Эксплуатация. На этом этапе сервис не только работает и администрируется, но и подвергается модификациям.

Выведение из эксплуатации. Происходит переход на новый сервис.

Слайд 59 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

II Операционные регуляторы:

1 Управление персоналом

Управление персоналом начинается

с приема нового сотрудника на работу и даже раньше — с составления описания должности. Уже на этом этапе желательно привлечение специалиста по информационной безопасности для определения компьютерных привилегий, ассоциируемых с должностью. Существует два общих принципа, которые следует иметь в виду: разделение обязанностей,

минимизация привилегий.

2 Физическая защита

физическое управление доступом

противопожарные меры

защита поддерживающей инфраструктуры

защита от перехвата данных, в частности, путем контроля за побочными электромагнитными излучениями (ПЭМИН)

защита мобильных систем

Слайд 60 7.Политика и программа информационной безопасности компьютерных систем. Классификация мер обеспечения

информационной безопасности компьютерных систем.

3 Поддержание работоспособности

поддержка пользователей

поддержка программного обеспечения

конфигурационное управление

резервное

копированиеуправление носителями

документирование

регламентные работы

4 Реакция на нарушение режима безопасностиблокирование нарушителя и уменьшение наносимого вреда,

недопущение повторных нарушений.

5 Планирование восстановительных работ

1)выявление критически важных функций, установление приоритетов

2) идентификация ресурсов, необходимых для выполнения критически важных функций

3) определение перечня возможных аварий

4) разработка стратегии восстановительных работ

5) подготовка к реализации выбранной стратегии

6) проверка стратегии

Программно-технические меры образуют последний и самый важный рубеж информационной защиты

Слайд 61 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

Атака на компьютерную систему -

это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости. Таким образом, атака - это реализация угрозы. Основной особенностью любой сетевой системы является то, что ее компоненты распределены в пространстве и связь между ними физически осуществляется при помощи сетевых соединений (коаксиальный кабель, витая пара, оптоволокно и т. п.) и программно при помощи механизма сообщений.

При этом все управляющие сообщения и данные, пересылаемые между объектами распределенной вычислительной системы (ВС), передаются по сетевым соединениям в виде пакетов обмена.

К сетевым системам наряду с обычными (локальными) атаками, осуществляемыми в пределах одной компьютерной системы, применим специфический вид атак, обусловленный распределенностью ресурсов и информации в пространстве.

Это так называемые сетевые (или удаленные) атаки.

Слайд 62 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

Удаленные атаки характерны тем:

1)

что злоумышленник может находиться за тысячи километров от атакуемого объекта, 2) что нападению может подвергаться не конкретный компьютер, а информация, передающаяся по сетевым соединениям. Под удаленной атакой (УА) будем понимать информационное разрушающее воздействие на распределенную ВС, программно осуществляемое по каналам связи.

Классификация удаленных атак на РВС

1)По характеру воздействия

пассивное (класс 1.1)

активное (класс 1.2)

2). По цели воздействия

нарушение конфиденциальности информации либо ресурсов системы

(класс 2.1)

нарушение целостности информации (класс 2.2)

нарушение работоспособности (доступности) системы (класс 2.3)

3). По условию начала осуществления воздействия

Атака по запросу от атакуемого объекта (класс 3.1)

Атака по наступлению ожидаемого события на атакуемом объекте (класс 3.2

Безусловная атака (класс 3.3)

Слайд 63 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

4). По наличию обратной связи

с атакуемым объектом с обратной связью (класс 4.1)

без обратной связи (однонаправленная атака) (класс 4.2)

5) По расположению субъекта атаки относительно атакуемого объекта

внутрисегментное (класс 5.1)

межсегментное (класс 5.2)

6). По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

физический (класс 6.1)

канальный (класс 6.2)

сетевой (класс 6.3)

транспортный (класс 6.4)

сеансовый (класс 6.5)

представительный (класс 6.6)

прикладной (класс 6.7)

Типовая удаленная атака - это удаленное информационное разрушающее воздействие, программно осуществляемое по каналам связи и характерное для любой распределенной ВС.

Введение этого понятия в совокупности с описанием механизмов реализации типовых УА позволяет предложить методику исследования безопасности, инвариантную по отношению к виду распределенной ВС.

Слайд 64 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

Характеристика и механизмы реализации типовых

удаленных атак 1. Анализ сетевого трафика

2. Подмена доверенного объекта или субъекта распределенной ВС

недостаточная идентификация и аутентификация ее удаленных друг от друга объектов.

3. Ложный объект распределенной ВС

4. Отказ в обслуживании

Принципы создания защищенных систем связи в РВС

1. Выделенный канал связи между объектами распределенной ВС

2. Виртуальный канал как средство обеспечения дополнительной идентификации/аутентификации объектов в распределенной ВС

3. Контроль за маршрутом сообщения в распределенной ВС

4. Контроль за виртуальными соединениями в распределенной ВС

5. Проектирование распределенной ВС с полностью определенной информацией о ее объектах с целью исключения алгоритмов удаленного поиска

Аксиома безопасности. Принципы доступности, удобства, быстродействия и функциональности вычислительной системы антагонистичны принципам ее безопасности.

Слайд 65 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

Методы защиты от удаленных атак

в сети Internet1 Административные методы защиты от удаленных атак

2 Программно-аппаратные методы защиты от удаленных атак в сети Internet

К программно-аппаратным средствам обеспечения информационной безопасности средств связи в вычислительных сетях относятся:

аппаратные шифраторы сетевого трафика;

методика Firewall, реализуемая на базе программно-аппаратных средств;

Системы мониторинга сетей:

Системы обнаружения и предотвращения вторжений (IDS/IPS).

Системы предотвращения утечек конфиденциальной информации (DLP-системы).

защищенные сетевые криптопротоколы;

программно-аппаратные анализаторы сетевого трафика;

защищенные сетевые ОС.

Слайд 66 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

Межсетевое экранирование следует рассматривать как

самостоятельный (причем принципиально важный) сервис безопасности. Сетевые реализации данного сервиса, называемые межсетевые экранами (предлагаемый перевод английского термина firewall, нем. брандмауэр), распространены весьма широко; сложилась терминология, оформилась классификация механизмов.Экран - это средство разграничения доступа клиентов из одного множества к серверам из другого множества. Экран выполняет свои функции, контролируя все информационные потоки между двумя множествами систем.

Классификация анализируемых межсетевых экранов

экранирующих концентраторах (канальный уровень),

маршрутизаторах (сетевой уровень),

транспортном экранировании (транспортный уровень),

шлюзах сеансового уровня (сеансовый уровень),

и прикладных экранах (прикладной уровень).

МЭ устанавливают для защиты локальной сети организации, имеющей выход в открытую среду, подобную Internet.

Другой пример экрана - устройство защиты порта, контролирующее доступ к коммуникационному порту компьютера до и независимо от всех прочих системных защитных средств.

.

Слайд 67 8. Безопасность глобальных сетевых технологий. Удаленные атаки через Интернет. Методы

и средства защиты от удаленных атак.

Методика Firewall как основное программно-аппаратное

средство осуществления сетевой политики безопасности в выделенном сегменте IP-сети 1. Многоуровневая фильтрация сетевого трафика

2. Proxy-схема с дополнительной идентификацией и аутентификацией пользователей на Firewall-хосте

3. Создание приватных сетей (Virtual Private Network –VPN) с "виртуальными" IP-адресами (NAT - Network Address Translation)

Защита информации наиболее эффективна, когда в интрасети поддерживается многоуровневая защита. Она складывается из следующих компонентов:

Политика безопасности интрасети организации;

Система защиты хостов в сети;

Сетевой аудит;

Защита на основе маршрутизаторов;

Межсетевые экраны;

Системы обнаружения вторжений;

План реагирования на выявленные атаки.

Слайд 69 9. Антивирусные средства защиты. Общие правила применение антивирусных средств в

автоматизированных системах. Технологии обнаружения вирусов. Возможные варианты размещение антивирусных средств

В

нашей стране наиболее популярны антивирусные пакеты «Антивирус Касперского» и DrWeb. Существуют также другие программы, например «McAfee Virus Scan» и «Norton AntiVirus». Известно, что нельзя добиться 100 %-й защиты ПК от компьютерных вирусов отдельными программными средствами. Поэтому для уменьшения потенциальной опасности внедрения компьютерных вирусов и их распространения по корпоративной сети необходим комплексный подход, сочетающий различные административные меры, программно-технические средства антивирусной защиты, а также средства резервирования и восстановления. Делая акцент на программно-технических средствах, можно выделить три основных уровня антивирусной защиты:

поиск и уничтожение известных вирусов;

поиск и уничтожение неизвестных вирусов;

блокировка проявления вирусов.

Слайд 71 10. Антивирусные средства защиты. Общие правила применение антивирусных средств в

автоматизированных системах. Технологии обнаружения вирусов. Возможные варианты размещение антивирусных средств.

Антивирусная защита, как средство нейтрализации угроз.Методики обнаружения и защиты от вирусов:

Сканирование — последовательный просмотр проверяемых файлов в поиске сигнатур известных вирусов. Используется только для поиска уже известных и изученных вирусов. Неэффективно для обнаружения шифрующихся и полиморфных вирусов, способных полностью изменять свой код при заражении новой программы или загрузочного сектора;

Эвристический анализ — обнаружение ранее неизвестных вирусов;

Использование антивирусных мониторов — автоматическая проверка всех запускаемых программ, создаваемых, открываемых и сохраняемых документов, файлов программ и документов, полученных через Интернет или скопированных на жесткий диск с дискеты или компакт-диска;

Обнаружение изменений — обнаружение изменений, внесенных в предварительно запомненные программой-ревизором характеристики всех областей диска;

Использование антивирусов, встроенных в BIOS компьютера — контроль обращений к главной загрузочной записи жестких дисков и к загрузочным секторам дисков и дискет.

Слайд 72 10. Антивирусные средства защиты. Общие правила применение антивирусных средств в

автоматизированных системах. Технологии обнаружения вирусов. Возможные варианты размещение антивирусных средств.

Антивирусная защита, как средство нейтрализации угроз.Для защиты корпоративной интрасети используют специальные антивирусные прокси-серверы и брандмауэры, сканирующие проходящий через них трафик и удаляющие из него вредоносные программные компоненты.

Защита файловых серверов осуществляется с использованием антивирусных мониторов, проверяющих автоматически все файлы сервера, к которым идет обращение по сети;

Защита почтовых серверов осуществляется с использованием антивирусов, специально предназначенных для проверки почтового трафика;

Защита серверов систем документооборота осуществляется путем сканирования в режиме реального времени почты и файлов вложения с удалением вредоносных программ, обнаружения макрокомандных вирусов и троянских программ в формах и макросов.

Абсолютной защиты от вредоносных программ не существует, но с помощью некоторых правил можно существенно снизить риск заражения компьютера:

Только лицензионные антивирусные средства гарантируют заявленную защиту.

Необходимо детально настроить свой антивирус.

Слайд 73

Общие правила применение антивирусных средств в автоматизированных системах..

Обновление антивирусных

средств должно происходить в автоматическом режиме. Допускается работа антивируса с

обновлениями не старше 72 часов.Антивирусный контроль всех дисков и файлов рабочих станций должен проводиться еженедельно.

Желательно никогда не отключать антивирусный монитор.

Обязательному антивирусному контролю подлежит любая информация, получаемая по телекоммуникационным каналам связи и на съемных носителях.

Устанавливаемое программное обеспечение должно быть предварительно проверено на наличие вирусов.

Вы должны уметь работать и настраивать свое антивирусное ПО.

Использовать современные операционные системы, не дающие изменять важные файлы без ведома пользователя;

Своевременно устанавливать обновления;

Если существует режим автоматического обновления, то включить его;

Использовать ПО, обеспечивающее проактивную защиту от угроз

Постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора,;

Ограничить физический доступ к компьютеру посторонних лиц;

Использовать внешние носители информации только от проверенных источников;

Не открывать компьютерные файлы, полученные из ненадёжных источников;

Использовать персональный Firewall (аппаратный или программный), контролирующий выход в сеть Интернет с персонального компьютера на основании политик, которые устанавливает сам пользователь.

Слайд 74

Технологии обнаружения вирусов. угроз.

Технологии, применяемые в антивирусах, можно разбить на

две группы:

Сигнатурный анализ - метод обнаружения вирусов, заключающийся в проверке

наличия в файлах сигнатур вирусов. Для проведения проверки антивирусу необходим набор вирусных сигнатур, который хранится в антивирусной базе, которая нуждается периодическом обновлении для поддержания актуальности антивируса. Возможность обнаруживать лишь уже известные вирусы (против новых вирусов сигнатурный сканер бессилен). С другой стороны, наличие сигнатур вирусов предполагает возможность лечения инфицированных файлов, обнаруженных при помощи сигнатурного анализа.Технологии вероятностного анализа в свою очередь подразделяются на три категории:

Эвристический анализ - технология, основанная на вероятностных алгоритмах, результатом работы которых является выявление подозрительных объектов. Технология проверяет структуру файла, его соответствие вирусным шаблонам, проверяет содержимого файла на предмет наличия модификаций. Данная технология не способна на 100% определить вирус перед ней или нет.

Поведенческий анализ – технология, в которой решение о характере проверяемого объекта принимается на основе анализа выполняемых им операций. Узко применима на практике, так как большинство действий, характерных для вирусов, могут выполняться и обычными приложениями. Наибольшую известность получили поведенческие анализаторы скриптов и макросов, поскольку соответствующие вирусы практически всегда выполняют ряд однотипных действий.

Анализ контрольных сумм - это способ отслеживания изменений в объектах компьютерной системы. На основании анализа характера изменений - одновременность, массовость, идентичные изменения длин файлов - можно делать вывод о заражении системы.

Слайд 75 Возможные варианты размещение антивирусных средств. Антивирусная защита, как средство

нейтрализации угроз.

Схема размещения элементов многовендорной антивирусной защиты:

уровень шлюза, на котором