Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

ИНФОРМАЦИОННЫЕ ВОЙНЫ

Содержание

- 1. ИНФОРМАЦИОННЫЕ ВОЙНЫ

- 2. Информационные войныИнформационная война – вооруженный конфликт, в

- 3. Цель информационной войныЦель ИВ: военное поражение противникаМожет

- 4. Управление сознанием и поведением личности в

- 5. Манипулирование информациейПсихологическое манипулирование основано на управляющем воздействии

- 6. Уровни ведения информационной войны1. Стратегический2. Оперативный3. Тактический4. Инструментальный

- 7. 1. СтратегическийОрганизационная форма: Информационная война (ИВ)Цель: Военное

- 8. 2. ОперативныйОрганизационная форма: Информационная операция (ИО)Цель: внедрение

- 9. 3. ТактическийОрганизационная форма: Информационная атака (ИА)Цель: внедрение

- 10. 4. ИнструментальныйОрганизационная форма: Отдельные способы, методы и

- 11. Информационная операцияСША, FM 3-13 «Information Operations», 2016

- 12. Слайд 12

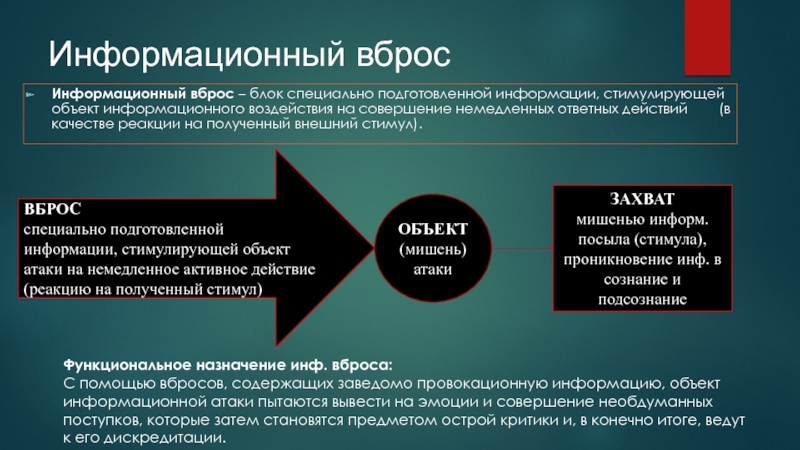

- 13. Информационный вбросИнформационный вброс – блок специально подготовленной

- 14. Примеры вбросовВнешниеВнутренние

- 15. «Пограничное» психоэмоциональное состояниеОпределение: «Пограничным» называется состояние, соответствующее

- 16. Период экспозициипериод информационной «тишины», разделяющий два последовательных

- 17. Роль периода экспозицииДля срабатывания этого эффекта информационная

- 18. Подготовительный этап информационной операцииНачалу любой операции информационной

- 19. Помимо решения задач стратегического планирования, на этапе

- 20. Выбор объекта (мишени) информационной атаки 1. Индивидуальные

- 21. Выбор референтных каналов распространения информацииДля доведения управляющего

- 22. Референтные каналы: какими они бывают? Доверие к

- 23. Как залезть в мозг высокопоставленному чиновнику или

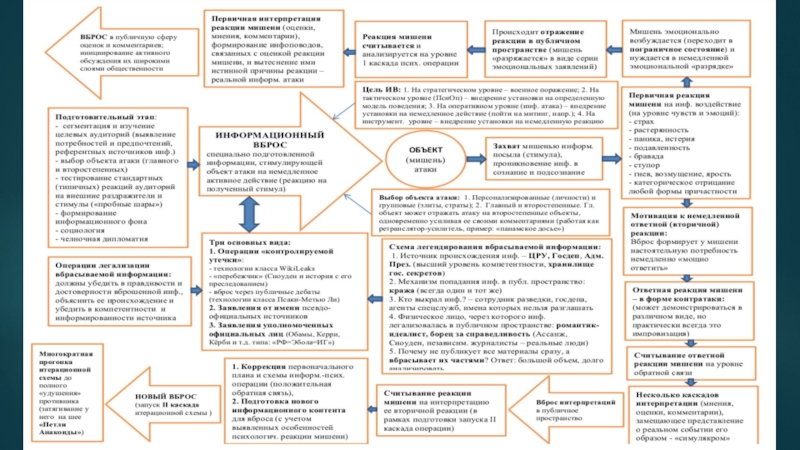

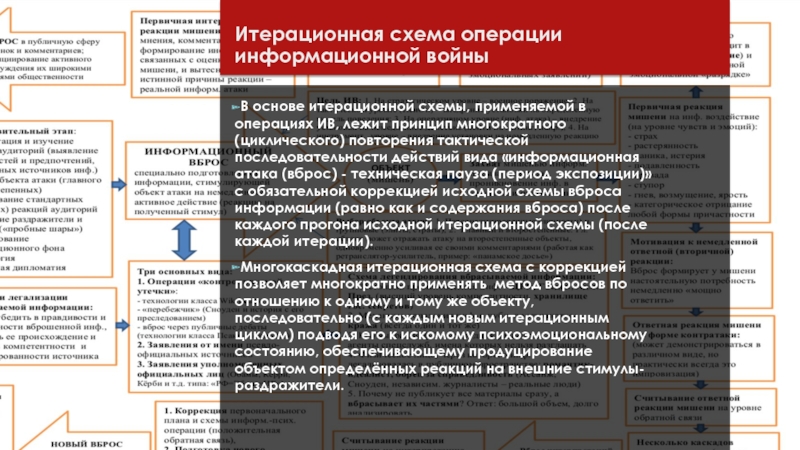

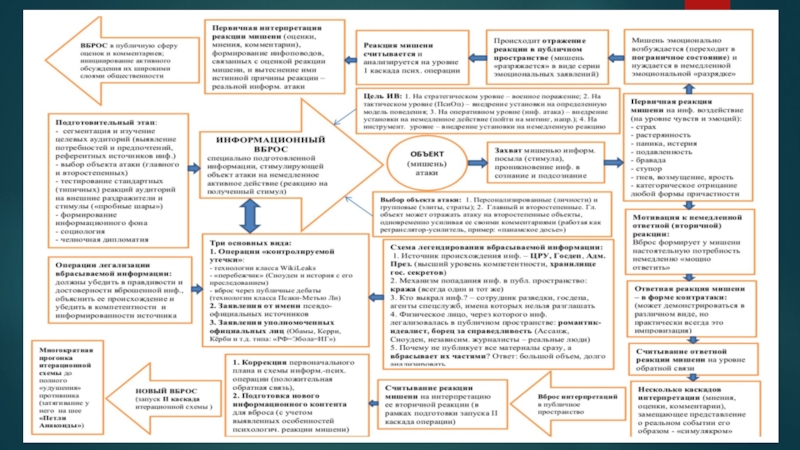

- 24. Итерационная схема операции информационной войныВ основе итерационной

- 25. АлгоритмДействие схемы операции ИВ представляет собой многократно

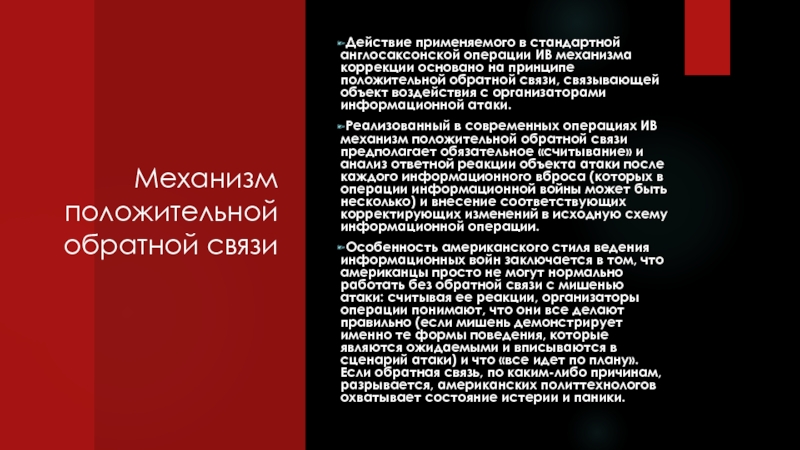

- 26. Механизм положительной обратной связи Действие применяемого в

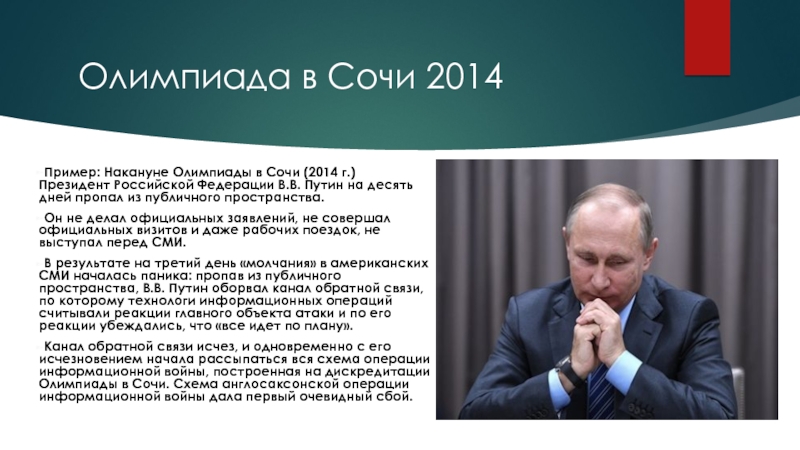

- 27. Олимпиада в Сочи 2014Пример: Накануне Олимпиады в

- 28. Слайд 28

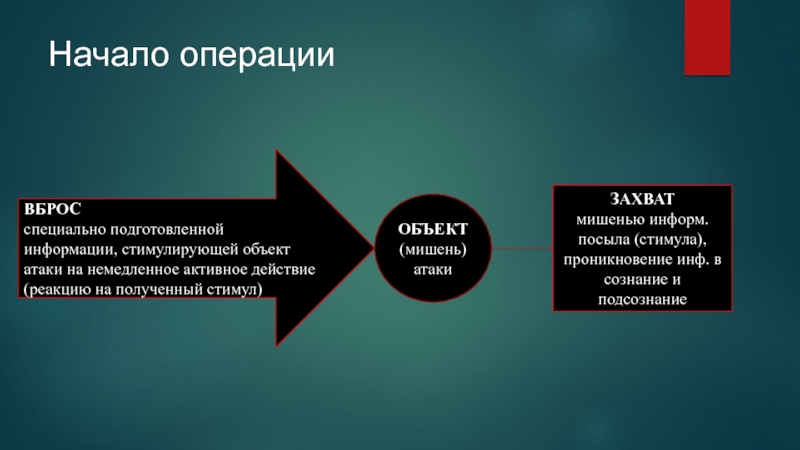

- 29. Начало операцииВБРОСспециально подготовленной информации, стимулирующей объект атаки

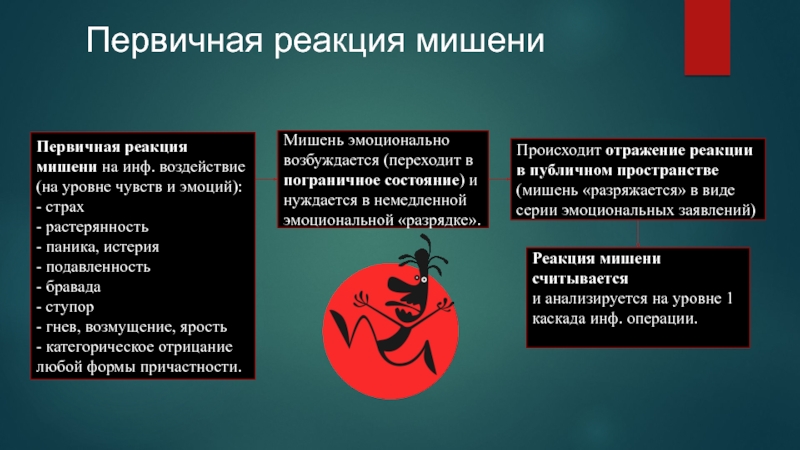

- 30. Первичная реакция мишениПервичная реакция мишени на инф.

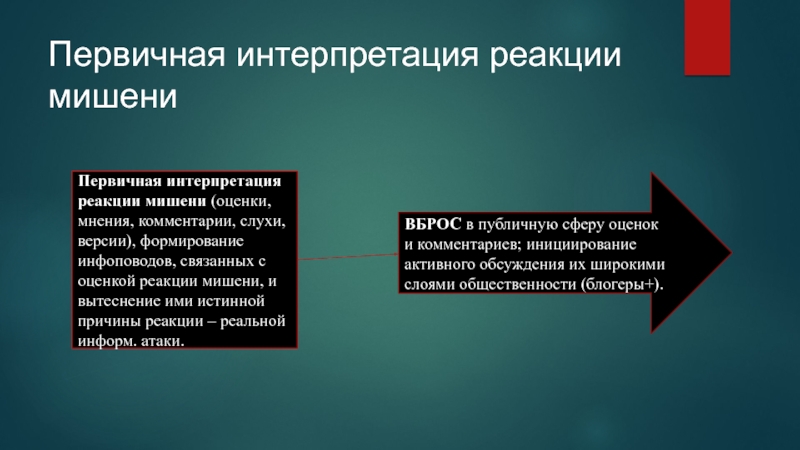

- 31. Первичная интерпретация реакции мишениПервичная интерпретация реакции мишени

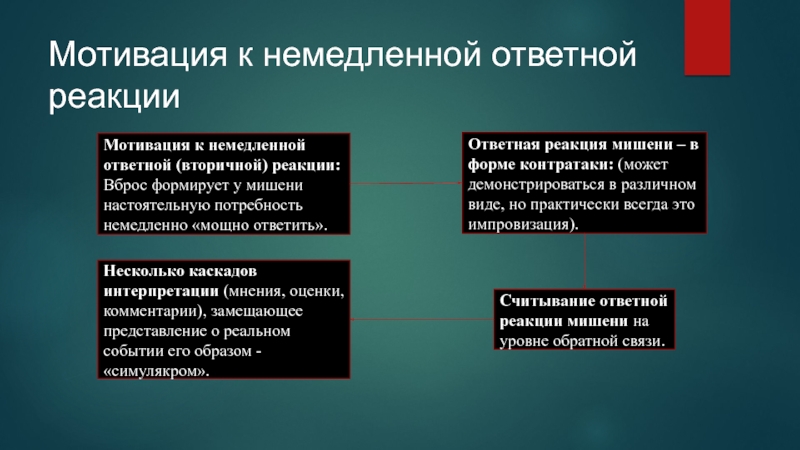

- 32. Мотивация к немедленной ответной реакцииМотивация к немедленной

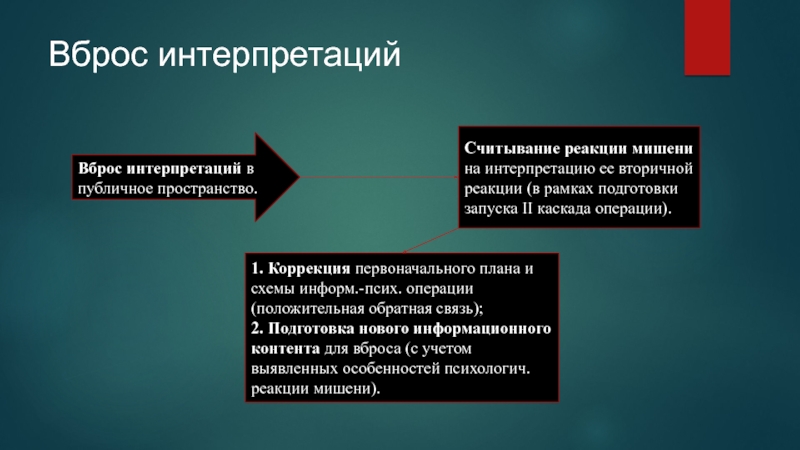

- 33. Вброс интерпретацийВброс интерпретаций в публичное пространство.Считывание реакции

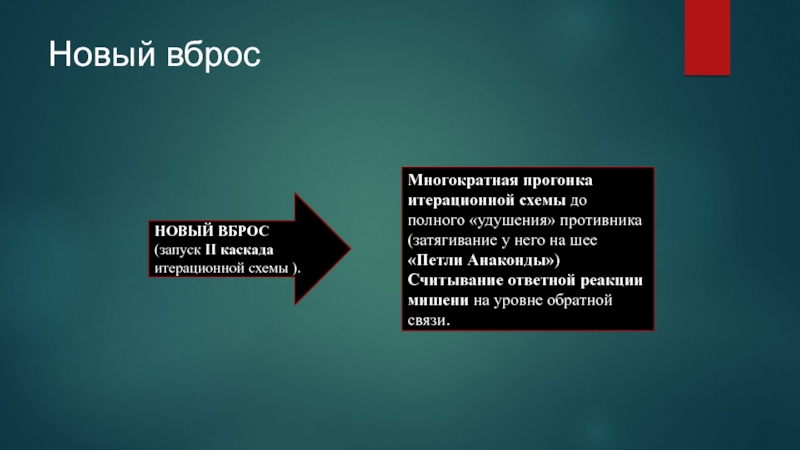

- 34. Новый вбросНОВЫЙ ВБРОС (запуск II каскада итерационной

- 35. Операции легализации вбрасываемой информацииОперации легализации вбрасываемой информации

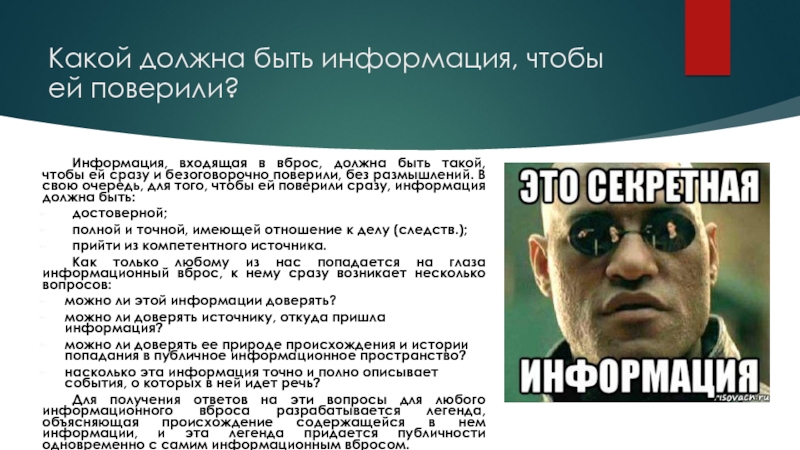

- 36. Какой должна быть информация, чтобы ей поверили? Информация,

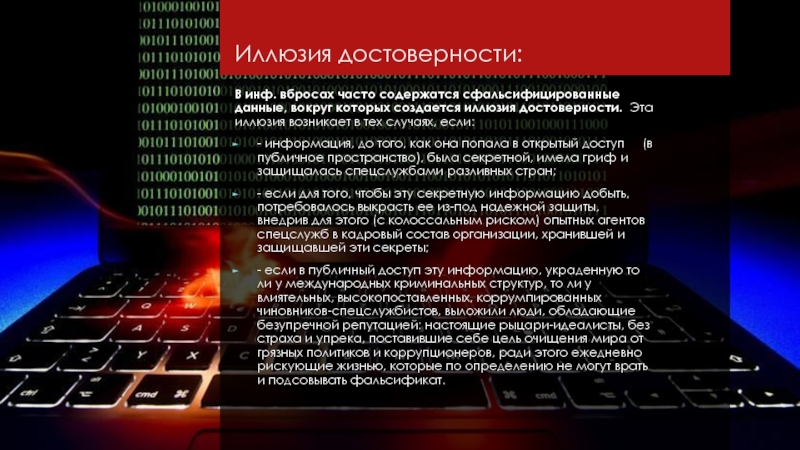

- 37. Иллюзия достоверности:В инф. вбросах часто содержатся сфальсифицированные

- 38. Основные виды операций легализации1. Операции «контролируемой утечки»:-

- 39. Контролируемая утечка«Контролируемая утечка» – это специальная разведывательная

- 40. ПРИМЕРЫ1) История о том, как Хиллари Клинтон

- 41. PANAMA PAPERS В 2016 году в распоряжении крупнейших

- 42. ПРОСЛУШКА ЖУРНАЛИСТОВ 14 мая 2013 года информационное агентство

- 43. РЕАКЦИЯ ЦРУЦРУ в апреле-мае 2012 года отслеживали

- 44. Технологии класса «WikiLeaks» Технологии класса «WikiLeaks» широко

- 45. Операция «перебежчик» Операции «перебежчик» - одни из

- 46. Э. Сноуден, сотрудник АНБ, 1983 года рождения,

- 47. Технологии класса «Псаки-Метью Ли»В основе данного вида

- 48. Схема операции: - журналисты одного из рейтинговых

- 49. СХЕМА ЛЕГАЛИЗАЦИИ:Внешне в этих операциях все выглядит

- 50. Официальные заявления уполномоченных официальных лиц (президентов США

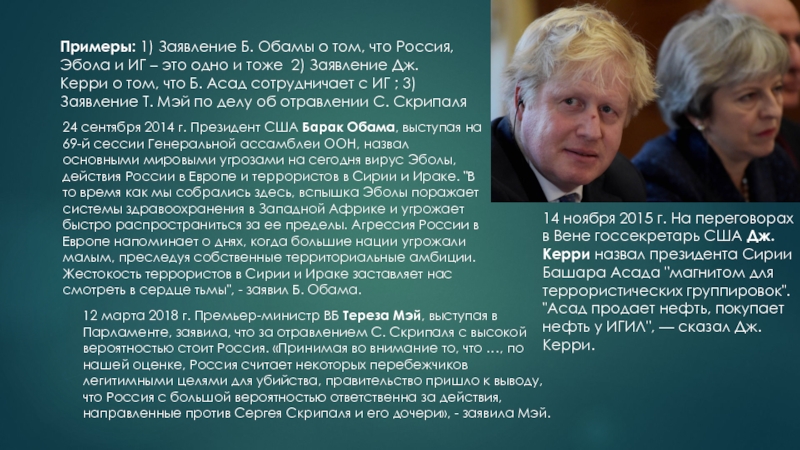

- 51. Примеры: 1) Заявление Б. Обамы о том,

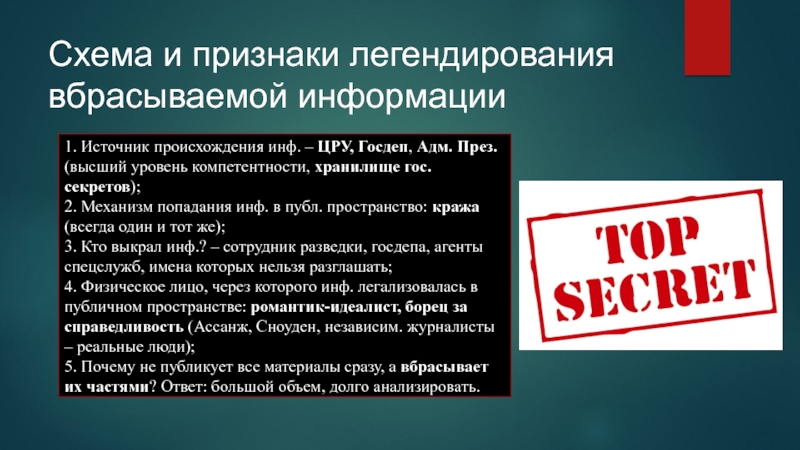

- 52. Схема и признаки легендирования вбрасываемой информации1. Источник

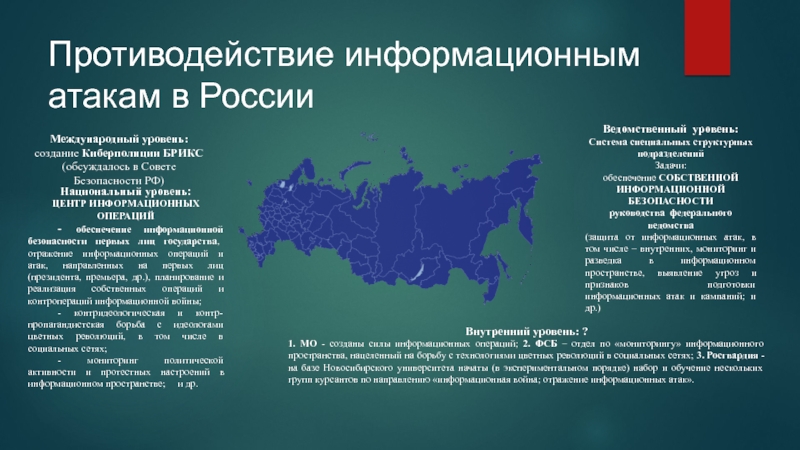

- 53. Противодействие информационным атакам в РоссииНациональный уровень: ЦЕНТР

- 54. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1ИНФОРМАЦИОННЫЕ ВОЙНЫ

Манойло Андрей Викторович

доктор политических наук, профессор,

член Научного совета

при Совете Безопасности

Слайд 2Информационные войны

Информационная война – вооруженный конфликт, в котором столкновение сторон

происходит в форме информационных операций с применением информационного оружия.

Структурно современная

информационная война состоит из последовательности информационных операций, объединенных единым замыслом и согласованных по целям, задачам, формам и методам информационного воздействия.Слайд 3Цель информационной войны

Цель ИВ: военное поражение противника

Может достигаться 2 основными

способами:

1. Путем физического уничтожения.

2. Путем добровольного подчинения

(достигается

путем применения технологий скрытого управления сознанием и подсознанием человека).Главные задачи информационной войны:

сломить волю противника к сопротивлению и подчинить его сознание своей воле.

1) разделить и поляризовать общество, 2) разорвать его на множество клочков и фрагментов, 3) заставить эти фрагменты искренне ненавидеть друг друга с тем, чтобы затем 4) столкнуть их между собой, инициировав борьбу на уничтожение, или 5)объединить их агрессию в единый поток и 6) направить его против действующей власти.

1999: Г. Грачев, И. Мельник «Цель ИВ - обеспечение добровольной подчиняемости личности» (в кн. «Манипулирование личностью»)

Слайд 4Управление сознанием

и поведением личности в ИВ

Добровольная подчиняемость личности обеспечивается

применением технологий внешнего управления сознанием и поведением человека

Управление бывает 2

видов: открытое и скрытоеВ основе открытого управления лежат методы убеждения (суггестии)

В основе скрытого управления лежат методы и технологии психологического манипулирования

Манипулирование – это скрытое управление сознанием и поведением человека в интересах манипулятора, осуществляемое путем сознательного введения его в заблуждение относительно истинных целей, задач и интересов манипулятора, использующего объект манипулирования как средство для достижения собственных целей.

Квалифицирующий признак манипулирования, отличающий его от других видов и форм введения в заблуждение, – наличие обязательной корыстной составляющей. + Риски манипулятора

Слайд 5Манипулирование информацией

Психологическое манипулирование основано на управляющем воздействии истинной или ложной

информации:

1. Манипулирование истинной информацией

(доведение до объекта манипулирования заведомо

неполной информации, создающей искаженное представление о реальных событиях и их причинах)2. Манипулирование ложной информацией (обман)

Пример манипулирования истинной информацией – вырывание фразы из контекста

Д. Медведев: Денег нет, но вы держитесь!

Е. Ревенко – о кокаине: Вот она - минута славы! О Единой России наконец-то узнали колумбийские наркобароны! Как долго мы этого ждали!

П. Толстой: Пейте боярышник и жуйте дубовую кору!

Слайд 6Уровни ведения информационной войны

1. Стратегический

2. Оперативный

3. Тактический

4. Инструментальный

Слайд 71. Стратегический

Организационная форма: Информационная война (ИВ)

Цель: Военное поражение противника. Может

достигаться либо

уничтожением, либо подчинением его воли

Как уровни

связаны между собой? Информационная война – это последовательность информационных операций, объединенных

единым замыслом и согласованных по целям, задачам, объектам,

формам и методам инф. воздействия

Число вбросов: четыре и более(и не менее двух ИО)

Слайд 82. Оперативный

Организационная форма: Информационная операция (ИО)

Цель: внедрение в сознание и

подсознание человека программных

установок на следование определенной модели поведения, выгодной

организаторам информационной операции.

Как уровни связаны между собой? Информационная операция – это

последовательность информационных атак, объединенных единым

замыслом и согласованных по целям, задачам, объектам, формам и

методам инф. воздействия

Число вбросов: не менее двух

Слайд 93. Тактический

Организационная форма: Информационная атака (ИА)

Цель: внедрение в сознание и

подсознание личности программных

установок на совершение немедленного ответного действия –

как правило, в ответ на сигнальный импульс со стороны какого-либо

внешнего раздражителя

Как уровни связаны между собой? Информационная атака – это

оперативная комбинация отдельных способов, методов и инструментов

инф. воздействия, объединенных единым замыслом и согласованных по

целям, задачам, объектам инф. воздействия

Число вбросов: всегда только один

Слайд 104. Инструментальный

Организационная форма: Отдельные способы, методы и инструменты

инф.-псих. воздействия

Цель:

получение немедленной ответной реакции на внешний

информационный импульс-раздражитель (по принципу

«стимул-реакция»)

Слайд 11Информационная операция

США, FM 3-13 «Information Operations», 2016 г. + FM

33-1.1 «Психологические операции», 1988: Информационная операция – это проводимая в

мирное или военное время плановая пропагандистская и психологическая деятельность, рассчитанная на иностранные дружественные, враждебные или нейтральные аудитории с тем, чтобы влиять на их отношение и поведение в благоприятном направлении для достижения как политических, так и военных целей.В российской практике под информационной операцией понимают последовательность информационных вбросов, разделенных периодами экспозиции, объединенных единым замыслом и согласованных по времени, целям, задачам, объектам и инструментам информационного воздействия.

В деятельности спецслужб: Информационные операции – это оперативные комбинации на каналах ОТКС (открытых телекоммуникационных сетей)

Слайд 13Информационный вброс

Информационный вброс – блок специально подготовленной информации, стимулирующей объект

информационного воздействия на совершение немедленных ответных действий

(в качестве реакции на полученный внешний стимул).ВБРОС

специально подготовленной информации, стимулирующей объект атаки на немедленное активное действие (реакцию на полученный стимул)

ОБЪЕКТ (мишень) атаки

ЗАХВАТ

мишенью информ. посыла (стимула), проникновение инф. в сознание и подсознание

Функциональное назначение инф. вброса:

С помощью вбросов, содержащих заведомо провокационную информацию, объект информационной атаки пытаются вывести на эмоции и совершение необдуманных поступков, которые затем становятся предметом острой критики и, в конечно итоге, ведут к его дискредитации.

Слайд 15«Пограничное» психоэмоциональное состояние

Определение: «Пограничным» называется состояние, соответствующее высшей точке эмоционального

напряжения человека, в котором он практически полностью утрачивает контроль над

своими эмоциями.«Пограничное» состояние не относится к расстройствам психики, но и нормой уже не является. Продолжительное пребывание в «пограничном» состоянии ведет к истощению нервной системы, неврозам, предрасположенности к реактивным проявлениям в поведении (срывам, немотивированной агрессии, истерикам и т.д.) и к разного рода патологиям.

Перейдя в это состояние, человек в течение определенного времени (до реактивной разрядки) находится в крайне нестабильном психическом состоянии, из которого он с легкостью может в любую секунду под влиянием любого, даже самого незначительного, внешнего раздражителя скатиться либо в состояние агрессии, либо в состояние паники или истерии.

Часто таким раздражителем становится случайно попавший под горячую руку журналист или журналистка, задавший не вовремя и не к месту не очень удобный вопрос.

Слайд 16Период экспозиции

период информационной «тишины», разделяющий два последовательных вброса, предназначенный для

считывания и анализа реакции объекта (мишени) воздействия на вброшенную в

его адрес стимулирующую информацию (с помощью обязательно присутствующего в схеме операции ИВ механизма положительной обратной связи). В схеме операции ИВ периоды экспозиции — это технические паузы; их присутствие обязательно.Слайд 17Роль периода экспозиции

Для срабатывания этого эффекта информационная тишина в промежутках

между вбросами должна быть полной: любая, даже самая незначительная информация,

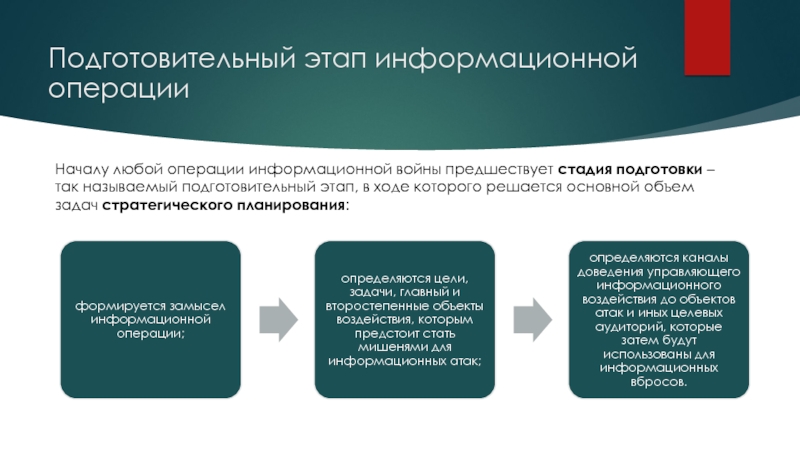

просочившаяся (случайно или преднамеренно) от организаторов информационной операции, способна внести в ситуацию элементы определенности и тогда объект, не владеющий всей полнотой информации о происходящем и поэтому интенсивно «варящийся в собственном соку», нащупав точку опоры, может неожиданно успокоиться и начать действовать разумно и рационально.Слайд 18Подготовительный этап информационной операции

Началу любой операции информационной войны предшествует стадия

подготовки – так называемый подготовительный этап, в ходе которого решается

основной объем задач стратегического планирования:Слайд 19Помимо решения задач стратегического планирования, на этапе подготовки разворачивается активная

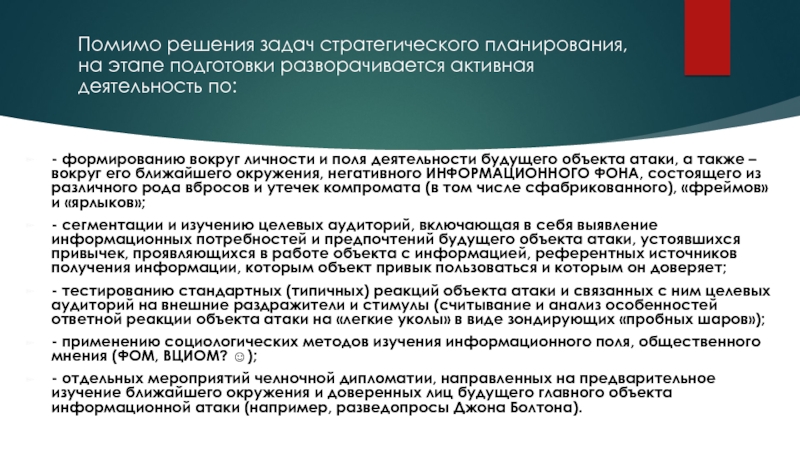

деятельность по:

- формированию вокруг личности и поля деятельности будущего объекта

атаки, а также – вокруг его ближайшего окружения, негативного ИНФОРМАЦИОННОГО ФОНА, состоящего из различного рода вбросов и утечек компромата (в том числе сфабрикованного), «фреймов» и «ярлыков»;- сегментации и изучению целевых аудиторий, включающая в себя выявление информационных потребностей и предпочтений будущего объекта атаки, устоявшихся привычек, проявляющихся в работе объекта с информацией, референтных источников получения информации, которым объект привык пользоваться и которым он доверяет;

- тестированию стандартных (типичных) реакций объекта атаки и связанных с ним целевых аудиторий на внешние раздражители и стимулы (считывание и анализ особенностей ответной реакции объекта атаки на «легкие уколы» в виде зондирующих «пробных шаров»);

- применению социологических методов изучения информационного поля, общественного мнения (ФОМ, ВЦИОМ? );

- отдельных мероприятий челночной дипломатии, направленных на предварительное изучение ближайшего окружения и доверенных лиц будущего главного объекта информационной атаки (например, разведопросы Джона Болтона).

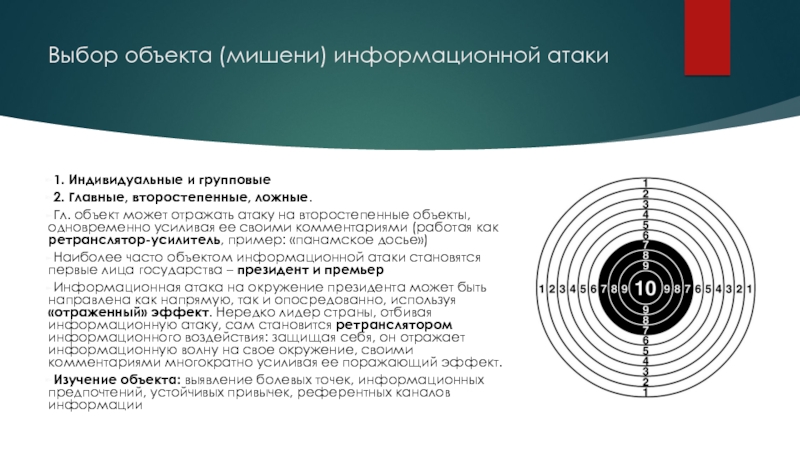

Слайд 20Выбор объекта (мишени) информационной атаки

1. Индивидуальные и групповые

2. Главные,

второстепенные, ложные.

Гл. объект может отражать атаку на второстепенные объекты, одновременно

усиливая ее своими комментариями (работая как ретранслятор-усилитель, пример: «панамское досье»)Наиболее часто объектом информационной атаки становятся первые лица государства – президент и премьер

Информационная атака на окружение президента может быть направлена как напрямую, так и опосредованно, используя «отраженный» эффект. Нередко лидер страны, отбивая информационную атаку, сам становится ретранслятором информационного воздействия: защищая себя, он отражает информационную волну на свое окружение, своими комментариями многократно усиливая ее поражающий эффект.

Изучение объекта: выявление болевых точек, информационных предпочтений, устойчивых привычек, референтных каналов информации

Слайд 21Выбор референтных каналов распространения информации

Для доведения управляющего воздействия до объекта

(мишени) атаки в операциях информационной войны используют только те каналы

распространения информации, которым объект доверяет. Такие каналы называются РЕФЕРЕНТНЫМИ.Информацию, идущую по любым другим каналам, объект просто не воспринимает, не видит и не захватывает.

У каждого человека есть собственные референтные каналы, которым он доверяет.

Слайд 22Референтные каналы:

какими они бывают?

Доверие к тому или иному каналу

определяется не только качеством контента, но и выработанной годами устоявшейся

привычкой.Газеты (Известия, Коммерсант и т.д.)

Федеральные телеканалы

Крупные международные информационные агентства

Доверенные лица

Слайд 23Как залезть в мозг высокопоставленному чиновнику или президенту страны?

1. В

том случае, если объект атаки является высокопоставленным федеральным чиновником, который

не верит никому, кроме очень узкого круга особо доверенных лиц, и получает информацию только из их рук, ситуация с получением доступа к референтному каналу немного усложняется, но не намного.2. Вброс всегда можно осуществить, используя доверенных лиц объекта как ретрансляторов информации: доверенные лица также имеют свои референтные каналы получения информации, на которые можно настроиться. В этом случае вбрасываемая информация обязательно попадет в сводку, ложащуюся на стол «первому».

Слайд 24Итерационная схема операции информационной войны

В основе итерационной схемы, применяемой в

операциях ИВ, лежит принцип многократного (циклического) повторения тактической последовательности действий

вида «информационная атака (вброс) - техническая пауза (период экспозиции)» с обязательной коррекцией исходной схемы вброса информации (равно как и содержания вброса) после каждого прогона исходной итерационной схемы (после каждой итерации).Многокаскадная итерационная схема с коррекцией позволяет многократно применять метод вбросов по отношению к одному и тому же объекту, последовательно (с каждым новым итерационным циклом) подводя его к искомому психоэмоциональному состоянию, обеспечивающему продуцирование объектом определённых реакций на внешние стимулы-раздражители.

Слайд 25Алгоритм

Действие схемы операции ИВ представляет собой многократно повторяющийся (циклический) процесс,

в ходе которого объект подвергается прямой информационной атаке (в форме

вброса информации, провоцирующей объект атаки на немедленное действие).Его ответная реакция (со всеми характерными для данного человека индивидуальными особенностями) считывается по каналам обратной связи, анализируется и поступает в механизм коррекции.

На основании выявленных индивидуальных особенностей реагирования объекта атаки на внешние информационные раздражители определяются его «болевые точки», темы и поводы, выводящие человека из состояния равновесия и способные мгновенно его возбудить и довести до крайне неустойчивого «пограничного» психоэмоционального состояния, в котором он теряет способность контролировать себя и свои действия.

С учетом выявленных «болевых точек» содержание исходного информационного вброса корректируется таким образом, чтобы сфокусировать информационное воздействие именно на этих проблемах, воспринимаемых объектом атаки наиболее болезненным образом.

Слайд 26Механизм положительной обратной связи

Действие применяемого в стандартной англосаксонской операции ИВ

механизма коррекции основано на принципе положительной обратной связи, связывающей объект

воздействия с организаторами информационной атаки.Реализованный в современных операциях ИВ механизм положительной обратной связи предполагает обязательное «считывание» и анализ ответной реакции объекта атаки после каждого информационного вброса (которых в операции информационной войны может быть несколько) и внесение соответствующих корректирующих изменений в исходную схему информационной операции.

Особенность американского стиля ведения информационных войн заключается в том, что американцы просто не могут нормально работать без обратной связи с мишенью атаки: считывая ее реакции, организаторы операции понимают, что они все делают правильно (если мишень демонстрирует именно те формы поведения, которые являются ожидаемыми и вписываются в сценарий атаки) и что «все идет по плану». Если обратная связь, по каким-либо причинам, разрывается, американских политтехнологов охватывает состояние истерии и паники.

Слайд 27Олимпиада в Сочи 2014

Пример: Накануне Олимпиады в Сочи (2014 г.)

Президент Российской Федерации В.В. Путин на десять дней пропал из

публичного пространства.Он не делал официальных заявлений, не совершал официальных визитов и даже рабочих поездок, не выступал перед СМИ.

В результате на третий день «молчания» в американских СМИ началась паника: пропав из публичного пространства, В.В. Путин оборвал канал обратной связи, по которому технологи информационных операций считывали реакции главного объекта атаки и по его реакции убеждались, что «все идет по плану».

Канал обратной связи исчез, и одновременно с его исчезновением начала рассыпаться вся схема операции информационной войны, построенная на дискредитации Олимпиады в Сочи. Схема англосаксонской операции информационной войны дала первый очевидный сбой.

Слайд 29Начало операции

ВБРОС

специально подготовленной информации, стимулирующей объект атаки на немедленное активное

действие (реакцию на полученный стимул)

ОБЪЕКТ (мишень) атаки

ЗАХВАТ

мишенью информ. посыла (стимула),

проникновение инф. в сознание и подсознаниеСлайд 30Первичная реакция мишени

Первичная реакция мишени на инф. воздействие (на уровне

чувств и эмоций):

- страх

- растерянность

- паника, истерия

- подавленность

- бравада

- ступор

-

гнев, возмущение, ярость- категорическое отрицание любой формы причастности.

Мишень эмоционально возбуждается (переходит в пограничное состояние) и нуждается в немедленной эмоциональной «разрядке».

Реакция мишени считывается

и анализируется на уровне 1 каскада инф. операции.

Происходит отражение реакции в публичном пространстве (мишень «разряжается» в виде серии эмоциональных заявлений)

Слайд 31Первичная интерпретация реакции мишени

Первичная интерпретация реакции мишени (оценки, мнения, комментарии,

слухи, версии), формирование инфоповодов, связанных с оценкой реакции мишени, и

вытеснение ими истинной причины реакции – реальной информ. атаки.ВБРОС в публичную сферу оценок и комментариев; инициирование активного обсуждения их широкими слоями общественности (блогеры+).

Слайд 32Мотивация к немедленной ответной реакции

Мотивация к немедленной ответной (вторичной) реакции:

Вброс

формирует у мишени настоятельную потребность немедленно «мощно ответить».

Ответная реакция

мишени – в форме контратаки: (может демонстрироваться в различном виде, но практически всегда это импровизация). Считывание ответной реакции мишени на уровне обратной связи.

Несколько каскадов интерпретации (мнения, оценки, комментарии), замещающее представление о реальном событии его образом - «симулякром».

Слайд 33Вброс интерпретаций

Вброс интерпретаций в публичное пространство.

Считывание реакции мишени на интерпретацию

ее вторичной реакции (в рамках подготовки запуска II каскада операции).

1.

Коррекция первоначального плана и схемы информ.-псих. операции (положительная обратная связь); 2. Подготовка нового информационного контента для вброса (с учетом выявленных особенностей психологич. реакции мишени).

Слайд 34Новый вброс

НОВЫЙ ВБРОС (запуск II каскада итерационной схемы ).

Многократная прогонка

итерационной схемы до полного «удушения» противника (затягивание у него на

шее «Петли Анаконды»)Считывание ответной реакции мишени на уровне обратной связи.

Слайд 35Операции легализации вбрасываемой информации

Операции легализации вбрасываемой информации (операции прикрытия):

Цель

– легендирование вбрасываемой информации;

должны убедить в правдивости и достоверности вброшенной

инф., объяснить ее происхождение и убедить в компетентности и информированности источника.Слайд 36Какой должна быть информация, чтобы ей поверили?

Информация, входящая в вброс,

должна быть такой, чтобы ей сразу и безоговорочно поверили, без

размышлений. В свою очередь, для того, чтобы ей поверили сразу, информация должна быть:достоверной;

полной и точной, имеющей отношение к делу (следств.);

прийти из компетентного источника.

Как только любому из нас попадается на глаза информационный вброс, к нему сразу возникает несколько вопросов:

можно ли этой информации доверять?

можно ли доверять источнику, откуда пришла информация?

можно ли доверять ее природе происхождения и истории попадания в публичное информационное пространство?

насколько эта информация точно и полно описывает события, о которых в ней идет речь?

Для получения ответов на эти вопросы для любого информационного вброса разрабатывается легенда, объясняющая происхождение содержащейся в нем информации, и эта легенда придается публичности одновременно с самим информационным вбросом.

Слайд 37Иллюзия достоверности:

В инф. вбросах часто содержатся сфальсифицированные данные, вокруг которых

создается иллюзия достоверности. Эта иллюзия возникает в тех случаях, если:

-

информация, до того, как она попала в открытый доступ (в публичное пространство), была секретной, имела гриф и защищалась спецслужбами разливных стран; - если для того, чтобы эту секретную информацию добыть, потребовалось выкрасть ее из-под надежной защиты, внедрив для этого (с колоссальным риском) опытных агентов спецслужб в кадровый состав организации, хранившей и защищавшей эти секреты;

- если в публичный доступ эту информацию, украденную то ли у международных криминальных структур, то ли у влиятельных, высокопоставленных, коррумпированных чиновников-спецслужбистов, выложили люди, обладающие безупречной репутацией: настоящие рыцари-идеалисты, без страха и упрека, поставившие себе цель очищения мира от грязных политиков и коррупционеров, ради этого ежедневно рискующие жизнью, которые по определению не могут врать и подсовывать фальсификат.

Слайд 38Основные виды операций легализации

1. Операции «контролируемой утечки»:

- провокация кражи секретных

сведений;

- технологии класса WikiLeaks;

- «перебежчик» (Сноуден и история с его

преследованием);- вброс через публичные дебаты (технологии класса Псаки-Метью Ли).

2. Заявления от имени псевдо-официальных источников.

3. Заявления уполномоченных официальных лиц (Обамы, Керри, Кёрби и т.д. типа: «РФ=Эбола=ИГ»).

Слайд 39Контролируемая утечка

«Контролируемая утечка» – это специальная разведывательная операция, цель которой

– дезинформация противника путем передачи ему под видом достоверной информации

заведомо ложных или специально сфабрикованных под конкретную задачу сведений секретного характера, с целью создания иллюзии случайной утраты этих сведений секретоносителями из-за проявленных ими халатности или неосторожности.В разведывательных операциях такого типа секретные сведения умышленно теряются секретоносителем (забываются в гостиничных номерах, теряются по пути следования и т.д.), либо остаются на некоторое время без присмотра и в этот самый момент становятся достоянием третьих лиц (журналистов, аккредитивных на секретном объекте, установленных разведчиков противника или их агентуры), которые затем и придают их огласке, организовав вброс в информационное пространство.

.

Слайд 40ПРИМЕРЫ

1) История о том, как Хиллари Клинтон оставила в гостинице

папку с документами 2) «Панамское досье» 3) ЦРУ прослушивает журналистов

(скандал) .24 сентября 2016 года американский телеканал АВС, сославшись на итоги расследования ФБР, заявил, что во время визита в Россию в качестве госсекретаря Х. Клинтон оставила папку с секретными документами в своем гостиничном номере. «Когда именно это случилось и что лежало в папке, не сообщается. При этом в ФБР отмечают — папка с государственными тайнами вообще не должна была появляться в гостинице».

Слайд 41PANAMA PAPERS

В 2016 году в распоряжении крупнейших мировых СМИ оказались

миллионы докуMossack Fonsecaментов панамской офшорной компании «Mossack Fonseca», которые свидетельствуют,

что компания помогала клиентам отмывать деньги, избегать санкций и уходить от налогов.В расследовании, проведенном «Международным консорциумом журналистских расследований» (ICIJ) и «Центром по исследованию коррупции и организованной преступности» (OCCRP), упоминаются 72 бывших и нынешних главы различных государств, содержатся данные о секретных офшорных компаниях, связанных с семьями и сподвижниками Х. Мубарака, М. Каддафи, Б. Асада, Т. Блэра» и др.

Упоминается там и С. Ролдугин – друг детства В.В. Путина, известный музыкант-виолончелист, которого Запад обвинил в хранении офшорных счетов президента РФ.

Слайд 42ПРОСЛУШКА ЖУРНАЛИСТОВ

14 мая 2013 года информационное агентство

«Associated Press» (AP)

«предъявило обвинение властям

Америки в незаконном прослушивании телефонных

разговоров своих сотрудников.

Агентство отправило жалобу генеральному прокурору США Эрику Холдеру.

По версии пострадавших, прослушивались

несколько десятков телефонных линий агентства.

Агентство называет произошедшее "масштабным и

беспрецедентным вмешательством" в работу

журналистов по сбору информации.

"Телефоны агентства и личные номера

репортеров прослушивались. Я узнал об этом в

прошлую пятницу. Этому не может быть никакого оправдания", – заявил исполнительный директор Associated Press Гэри Пруитт.

По одной из версий, прослушка объясняется работой агентства над историей о предотвращении теракта агентами ЦРУ. В мае 2012 года стало известно, что спецслужбы США не дали преступникам из "Аль-Каиды" взорвать самолет. Выяснилось, что телефонные номера журналистов и редакторов, которые писали на эту тему, прослушивались»

Слайд 43РЕАКЦИЯ ЦРУ

ЦРУ в апреле-мае 2012 года отслеживали и записывали исходящие

звонки с личных и рабочих телефонов сотрудников агентства, с телефонов

корпунктов AP в Нью-Йорке, Вашингтоне и Хартфорде, штат Коннектикут, а также из корпункта в Палате представителей Конгресса США. В общей сложности велось прослушивание 20 телефонных линий, используемых агентством и его журналистами.Американские СМИ связывают прослушку телефонов AP с расследованием ФБР, связанным с публикацией АР от 7 мая 2012 года. Тогда «Associated Press» сообщило о предотвращенном теракте, который «Аль-Каида» планировала устроить на борту одного из самолетов, летевших в США. В своем сообщении агентство также раскрывало некоторые подробности спецоперации, проведенной ЦРУ в Йемене.

Глава ЦРУ Джон Бреннан назвал публикацию журналистами подробностей этой операции «несанкционированным и опасным раскрытием засекреченной информации». Расследованием этой темы занимались шестеро журналистов из тех, чьи звонки могли прослушиваться. В феврале 2013 года в рамках этого расследования директор ЦРУ Джон Бреннан был допрошен уже в качестве подозреваемого в соучастии. ФБР подозревало его в передаче информации о спецоперации агентству AP. Бреннан все предположения и подозрения категорически опроверг.

Слайд 44Технологии класса «WikiLeaks»

Технологии класса «WikiLeaks» широко используются в

целях сокрытия, маскировки и легализации вбрасываемой информации.

Их действие основано

на факторах, ограничивающих способность человеческого сознания критически воспринимать, усваивать и анализировать поступающую ему извне информацию, если поток падающей на человека информации - избыточен. Не случайно на определенной фазе разразившегося в 2016 году скандала с панамскими офшорами («The Panama Papers») именно на сайте «WikiLeaks» появился массив документов, из которых следовало, что главной целью панамского досье было скомпрометировать именно Президента Российской Федерации – при всем при том, что о В.В. Путине в документах «панамского досье» не было сказано ни слова

Слайд 45Операция «перебежчик»

Операции «перебежчик» - одни из самых известных в

истории специальных служб. Это операции по дезинформации противника путем засылки

к нему агента-перебежчика. Перебежчик переходит на сторону противника, принося с собой особо ценные, охраняемые, секретные сведения.Если перебежчик является агентом спецслужб и специально засылается к врагу, то сведения, передаваемые им противнику, могут носить ложный характер, способный ввести руководство противника в заблуждение и тем самым повлиять на принятие им управленческих решений.

Часто встречается схема, в которой сотрудника спецслужб, склоняющегося к измене Родине (переходу на сторону противника), специально накачивают сведениями секретного характера, часть которых ловко подделана самими спецслужбами, а затем дают ему возможность перебежать к противнику, имитируя в некоторых случаях для правдоподобности погоню

Слайд 46 Э. Сноуден, сотрудник АНБ, 1983

года рождения, в 2013 году

бежал из

США, похитив и унеся с собой

секретные документы

и файлы этой специальной службы, составляющие

гостайну.

Предварительно в начале июня

2013 года Сноуден передал газетам

The Guardian и The Washington Post

секретную информацию АНБ,

касающуюся тотальной слежки

американских спецслужб за переговорами между гражданами различных государств.

Свои действия идеалист Э. Сноуден объяснял как борьбу за свободу и права человека против преступного разведывательного сообщества США, грубо эти права нарушающие.

Однако есть основания полагать, что причиной побега Сноудена стало не стремление его к восстановлению справедливости, а затяжной конфликт с сослуживцами, вызванный сложным характером американца, в ходе которого Сноудена внутри АНБ просто начали травить.

В результате его побег стал, скорее всего, не актом борьбы, а актом мести, которую затем сам Сноуден облек в форму самопожертвования ради «выведения на чистую воду» преступников, свивших гнездо в спецслужбах США.

СНОУДЕН

Слайд 47Технологии класса «Псаки-Метью Ли»

В основе данного вида технологий легализации лежит

два предельно простых, но при этом исключительно эффективных базовых психологических

эффекта: эффект присоединения и эффект (психологического) слияния.Последовательное использование этих эффектов при организации информационного воздействия на зрительскую аудиторию и дали технологию, получившую название по именам двум главным действующих лиц – технологию класса «Псаки-Метью Ли».

Слайд 48Схема операции:

- журналисты одного из рейтинговых телевизионных каналов (CNN

или Sky News) выпускают в эфир сюжет, связанный с резонансными

расследованиями и разоблачениями,… в котором они выдвигают обвинения против объекта информационной атаки, ссылаясь на секретные сведения, переданные им неназванными высокопоставленными сотрудниками Госдепа или Разведывательного сообщества США,

… пожелавшими при этом ( в силу вполне известных причин) остаться неизвестными.

Нас убеждают в том, что эти личности реально существуют и дают разоблачительные показания; но проверить сам факт их существования нет никакой возможности.

ПРИМЕР: «Дело Литвиненко» – заявления, сделанные журналистами британского телеканала «Sky News» от имени пожелавших остаться неизвестными высокопоставленных сотрудников американской разведки.

Заявления от имени псевдоофициальных лиц

(анонимов, выдающих себя за высокопоставленных

чиновников Государственного департамента США или ЦРУ, пожелавших остаться неизвестными)

Слайд 49СХЕМА ЛЕГАЛИЗАЦИИ:

Внешне в этих операциях

все выглядит логично

и заслуживающим

доверия:

журналисты публикуют сведения, полученные

из собственных компетентных источников, личные данные которых они имеют полное право не раскрывать (особенно, в том случае, если речь идет о передаче этими источниками журналистам секретной информации, за которой охотятся спецслужбы); в компетентности и осведомленности высокопоставленных сотрудников Государственного департамента США или разведки никто не станет сомневаться, с этим обычно соглашаются по умолчанию;

нежелание конфиденциальных источников раскрывать себя также представляется понятным и обоснованным, так как их раскрытие может привести к немедленному аресту по обвинению в госизмене

Слайд 50Официальные заявления уполномоченных официальных лиц

(президентов США Д. Трампа, Б.

Обамы, госсекретаря Д. Керри,

официального представителя Администрации Президента США

Д.

Кёрби и других лиц, облеченных властью).Принцип действия операции:

официальное лицо уровня президента страны или его заместитель от своего лица заявляют, что та или иная вброшенная в публичное пространство информация – правдива, достоверна и получена от компетентного источника.

при этом он как бы ручается своим весом, авторитетом и репутацией за достоверность сведений, содержащихся в вбросе, и призывает поверить ему на слово.

СХЕМА ЛЕГАЛИЗАЦИИ:

- столь высокие чиновники, облеченные колоссальной властью и не менее колоссальным доверием избирателей, просто в принципе не могут публично говорить неправду;

- президенту виднее, что происходит в стране и в мире на самом деле («жираф большой – ему видней»).

Слайд 51Примеры: 1) Заявление Б. Обамы о том, что Россия, Эбола

и ИГ – это одно и тоже 2) Заявление Дж.

Керри о том, что Б. Асад сотрудничает с ИГ ; 3) Заявление Т. Мэй по делу об отравлении С. Скрипаля24 сентября 2014 г. Президент США Барак Обама, выступая на 69-й сессии Генеральной ассамблеи ООН, назвал основными мировыми угрозами на сегодня вирус Эболы, действия России в Европе и террористов в Сирии и Ираке. "В то время как мы собрались здесь, вспышка Эболы поражает системы здравоохранения в Западной Африке и угрожает быстро распространиться за ее пределы. Агрессия России в Европе напоминает о днях, когда большие нации угрожали малым, преследуя собственные территориальные амбиции. Жестокость террористов в Сирии и Ираке заставляет нас смотреть в сердце тьмы", - заявил Б. Обама.

14 ноября 2015 г. На переговорах в Вене госсекретарь США Дж. Керри назвал президента Сирии Башара Асада "магнитом для террористических группировок". "Асад продает нефть, покупает нефть у ИГИЛ", — сказал Дж. Керри.

12 марта 2018 г. Премьер-министр ВБ Тереза Мэй, выступая в Парламенте, заявила, что за отравлением С. Скрипаля с высокой вероятностью стоит Россия. «Принимая во внимание то, что …, по нашей оценке, Россия считает некоторых перебежчиков легитимными целями для убийства, правительство пришло к выводу, что Россия с большой вероятностью ответственна за действия, направленные против Сергея Скрипаля и его дочери», - заявила Мэй.

Слайд 52Схема и признаки легендирования вбрасываемой информации

1. Источник происхождения инф. –

ЦРУ, Госдеп, Адм. През. (высший уровень компетентности, хранилище гос. секретов);

2.

Механизм попадания инф. в публ. пространство: кража (всегда один и тот же);3. Кто выкрал инф.? – сотрудник разведки, госдепа, агенты спецслужб, имена которых нельзя разглашать;

4. Физическое лицо, через которого инф. легализовалась в публичном пространстве: романтик-идеалист, борец за справедливость (Ассанж, Сноуден, независим. журналисты – реальные люди);

5. Почему не публикует все материалы сразу, а вбрасывает их частями? Ответ: большой объем, долго анализировать.

Слайд 53Противодействие информационным атакам в России

Национальный уровень:

ЦЕНТР ИНФОРМАЦИОННЫХ ОПЕРАЦИЙ

- обеспечение

информационной безопасности первых лиц государства, отражение информационных операций и атак,

направленных на первых лиц (президента, премьера, др.), планирование и реализация собственных операций и контропераций информационной войны;- контридеологическая и контр-пропагандистская борьба с идеологами цветных революций, в том числе в социальных сетях;

- мониторинг политической активности и протестных настроений в информационном пространстве; и др.

Ведомственный уровень:

Система специальных структурных подразделений

Задачи:

обеспечение СОБСТВЕННОЙ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

руководства федерального ведомства

(защита от информационных атак, в том числе – внутренних, мониторинг и разведка в информационном пространстве, выявление угроз и признаков подготовки информационных атак и кампаний; и др.)

Международный уровень: создание Киберполиции БРИКС

(обсуждалось в Совете Безопасности РФ)

Внутренний уровень: ?

1. МО - созданы силы информационных операций; 2. ФСБ – отдел по «мониторингу» информационного пространства, нацеленный на борьбу с технологиями цветных революций в социальных сетях; 3. Росгвардия - на базе Новосибирского университета начаты (в экспериментальном порядке) набор и обучение нескольких групп курсантов по направлению «информационная война; отражение информационных атак».