Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Изменение политики контроля устройств

Содержание

- 1. Изменение политики контроля устройств

- 2. Цель: Научиться производить конфигурацию политик контроля устройств.По

- 3. Практическое занятие № 2 Изменение политики контроля

- 4. Настройку политики контроля можно выполнить: индивидуально для

- 5. Для изменения политики контроля:1. Вызовите оснастку "Групповая

- 6. По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

- 7. Появится окно свойств устройства:По заказу ФГУ ГНИИ

- 8. По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

- 9. По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

- 10. По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

- 11. Изменение режима работыДля изменения режима работы механизма:1.

- 12. В правой части окна появится список параметров

- 13. По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

- 14. Утверждение конфигурацииВ "мягком" и "жестком" режимах работы

- 15. Пояснение. Утверждение аппаратной конфигурации не требуется при

- 16. Для утверждения конфигурации:1. Вызовите контекстное меню к

- 17. По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

- 18. Практическая частьПроизведите конфигурацию политики.Результат: Выполнив работу, вы

- 19. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Практическое занятие № 2

Изменение политики контроля устройств

По заказу ФГУ ГНИИ

ИТТ «Информика»

Слайд 2Цель:

Научиться производить конфигурацию политик контроля устройств.

По заказу ФГУ ГНИИ

ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Слайд 3Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Изменение политики

контроля устройств заключается в установке или отмене параметра "Не контролировать

параметры устройства". Используя этот параметр, можно добавлять или удалять устройства из списка контролируемых устройств.Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Слайд 4Настройку политики контроля можно выполнить:

индивидуально для каждого устройства,

для

класса или группы устройств с использованием принципа наследования параметров, что

является более предпочтительным.По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 5Для изменения политики контроля:

1. Вызовите оснастку "Групповая политика" или оснастку

"Локальная политика безопасности".

2. Откройте узел "Параметры Secret Net" и выберите

папку "Устройства".По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 6По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет

Кафедра защиты информации, zik@ncstu.ru

В правой части появится список устройств. Параметр

контроля объектов может быть унаследован от вышестоящих объектов или задан явно. В списке объекты, для которых параметр контроля задан явно, помечаются отметкой зеленого цвета.По умолчанию для групп и устройств параметр контроля задан явно, а для классов — наследуется от групп.

3. Выберите в списке устройство (объект), для которого необходимо изменить параметр контроля, и вызовите окно настройки его свойств.

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

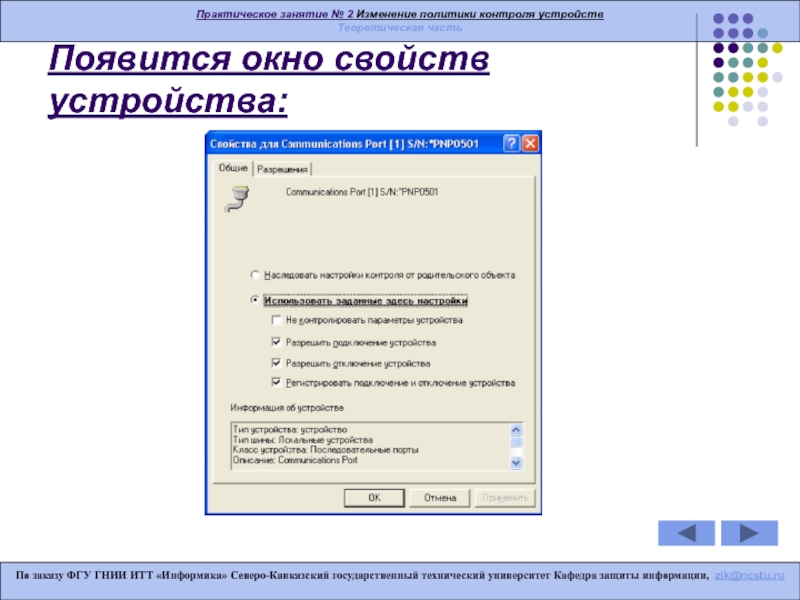

Слайд 7Появится окно свойств устройства:

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский

государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2

Изменение политики контроля устройствТеоретическая часть

Слайд 8По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет

Кафедра защиты информации, zik@ncstu.ru

Для объектов с явно заданными параметрами контроля

поле "Использовать заданные здесь настройки" содержит отметку. Если отметка отсутствует, это означает, что параметр контроля для данного объекта наследуется от вышестоящего объекта (для устройства вышестоящим является класс, а для класса — группа).По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 9По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет

Кафедра защиты информации, zik@ncstu.ru

4. Если данное устройство должно наследовать политику

от вышестоящего элемента иерархии (группы или класса), установите отметку в поле "Наследовать настройки контроля от родительского объекта". Если для данного устройства требуется задать явно политику контроля, установите отметку в поле "Использовать заданные здесь настройки" и измените нужным образом состояние выключателя "Не контролировать параметры устройства:удалите отметку — чтобы включить контроль устройства;

установите отметку — если нужно снять устройство с контроля;

5. Нажмите кнопку "OK".

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 10По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет

Кафедра защиты информации, zik@ncstu.ru

6. Повторите действия 3–5. для настройки другого

устройства (класса, группы).Изменение перечня регистрируемых событий. Для проведения аудита, связанного с работой механизма контроля аппаратной конфигурации, необходимо выполнить настройку регистрации событий. Для этого следует указать, какие события категории "Контроль конфигурации" должны регистрироваться в журнале безопасности Secret Net 5.0.

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 11Изменение режима работы

Для изменения режима работы механизма:

1. Вызовите оснастку "Групповая

политика" или оснастку "Локальная политика безопасности".

2. В узле "Параметры Secret

Net" выберите папку "Настройки подсистем". По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

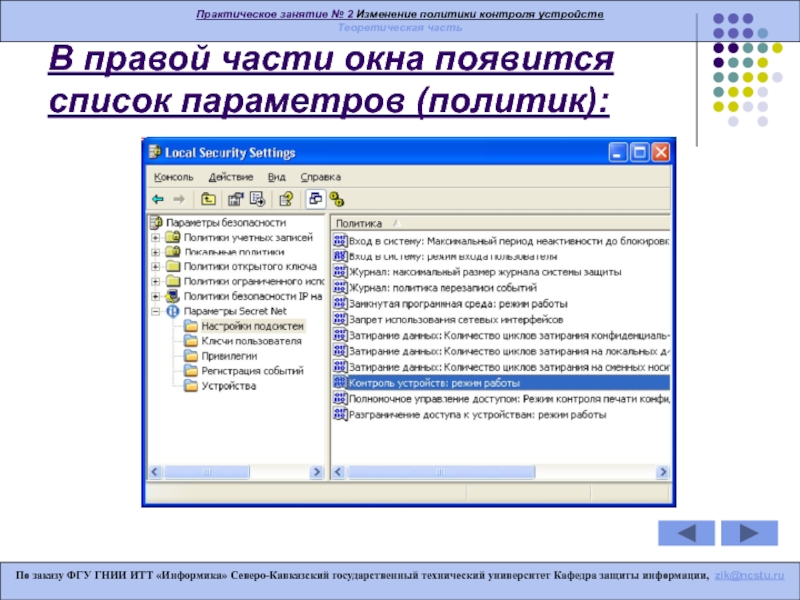

Слайд 12В правой части окна появится список параметров (политик):

По заказу

ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты

информации, zik@ncstu.ruПрактическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 13По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет

Кафедра защиты информации, zik@ncstu.ru

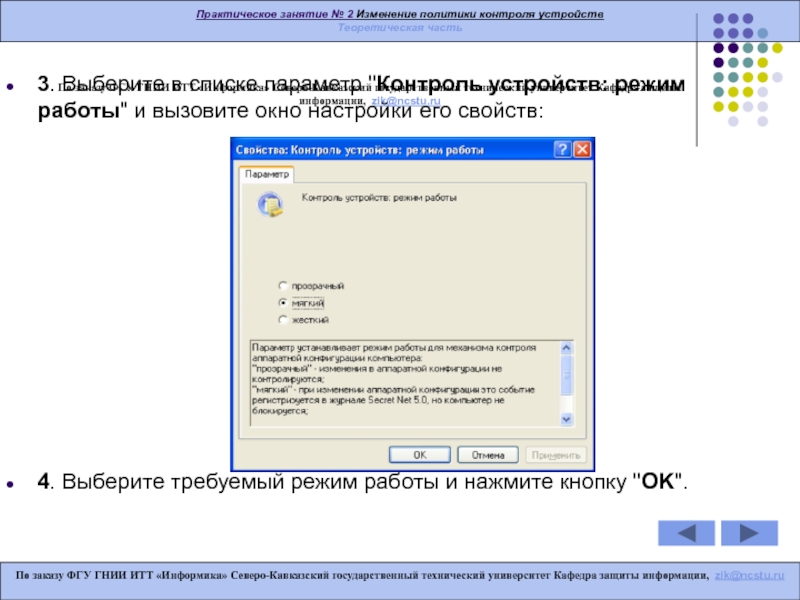

3. Выберите в списке параметр "Контроль устройств:

режим работы" и вызовите окно настройки его свойств: 4. Выберите требуемый режим работы и нажмите кнопку "OK".

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 14Утверждение конфигурации

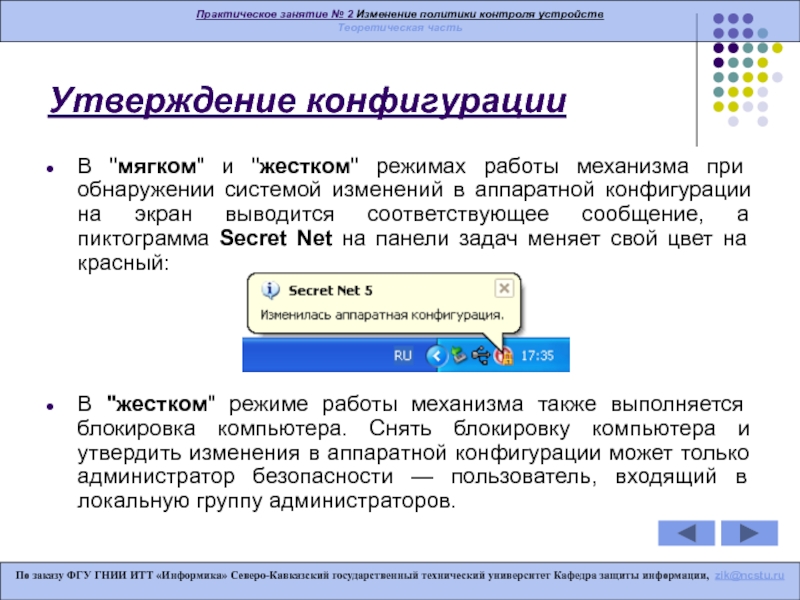

В "мягком" и "жестком" режимах работы механизма при обнаружении

системой изменений в аппаратной конфигурации на экран выводится соответствующее сообщение,

а пиктограмма Secret Net на панели задач меняет свой цвет на красный:В "жестком" режиме работы механизма также выполняется блокировка компьютера. Снять блокировку компьютера и утвердить изменения в аппаратной конфигурации может только администратор безопасности — пользователь, входящий в локальную группу администраторов.

По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 15Пояснение.

Утверждение аппаратной конфигурации не требуется при "прозрачном" режиме работы

и в случае, когда устройство не входит в перечень контролируемых

устройств. В этих случаях изменения сразу автоматически попадают в базу данных.По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

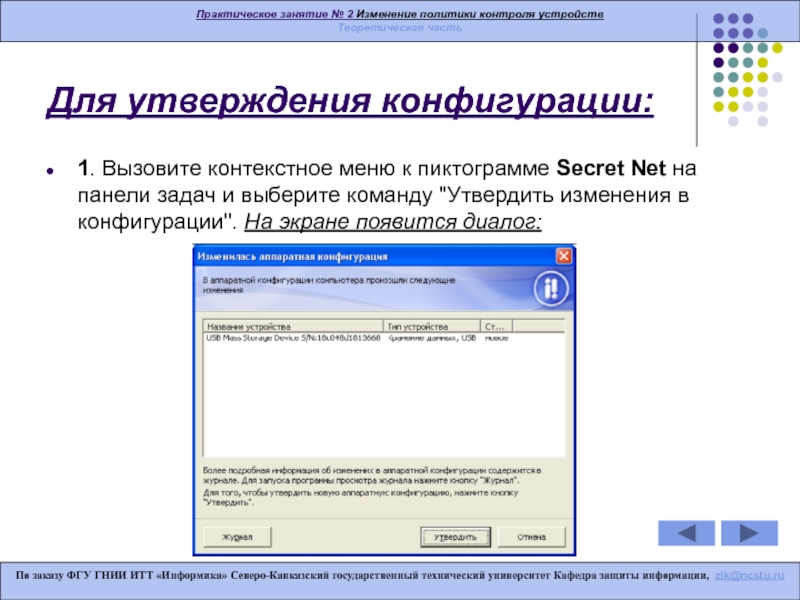

Слайд 16Для утверждения конфигурации:

1. Вызовите контекстное меню к пиктограмме Secret Net

на панели задач и выберите команду "Утвердить изменения в конфигурации".

На экране появится диалог:По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 17По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет

Кафедра защиты информации, zik@ncstu.ru

2. Нажмите кнопку "Утвердить" для утверждения изменений.

В

результате подключенное или отключенное устройство (или устройства) будет учтено в составе эталонной аппаратной конфигурации. При этом пиктограмма Secret Net на панели задач примет обычный цвет — синий.По заказу ФГУ ГНИИ ИТТ «Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ru

Практическое занятие № 2 Изменение политики контроля устройств

Теоретическая часть

Слайд 18Практическая часть

Произведите конфигурацию политики.

Результат: Выполнив работу, вы научитесь конфигурировать политики

контроля устройств на примере Secter Net.

По заказу ФГУ ГНИИ ИТТ

«Информика» Северо-Кавказский государственный технический университет Кафедра защиты информации, zik@ncstu.ruПрактическое занятие № 2 Изменение политики контроля устройств

Практическая часть