Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

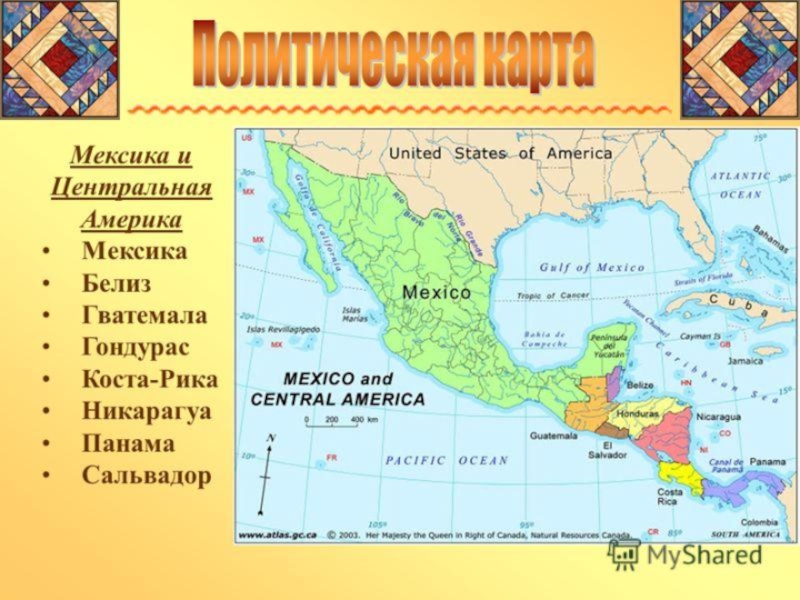

- География

- Геометрия

- Детские презентации

- Информатика

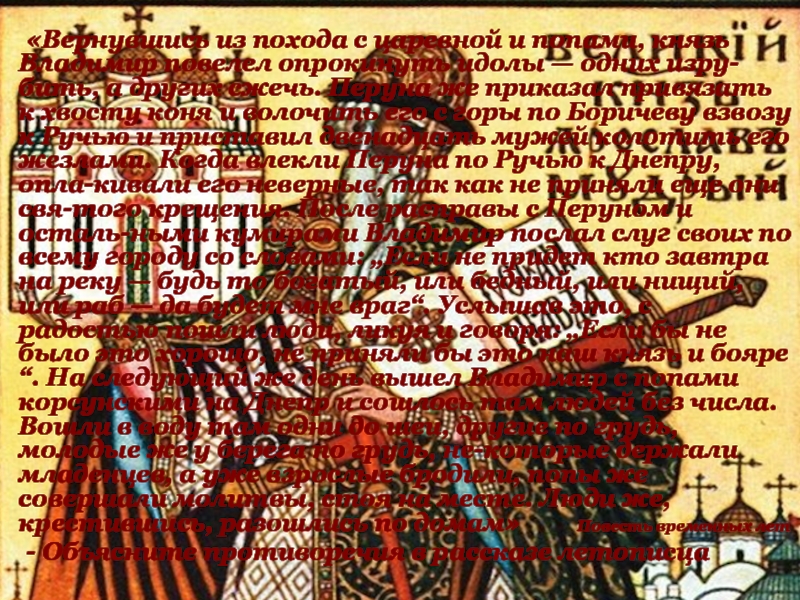

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

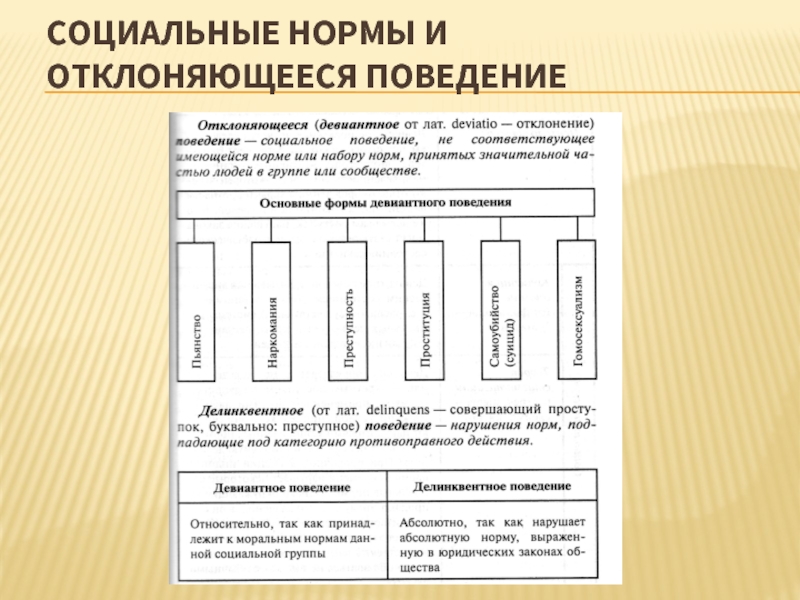

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Ключевые компоненты информационной безопасности

Содержание

- 1. Ключевые компоненты информационной безопасности

- 2. Ключевые компоненты информационной безопасности

- 3. Уязвимости технологий:отсутствие определенных функций безопасности, бреши и

- 4. «Человеческий фактор"некомпетентность, непрофессионализм,отсутствие опыта,шантаж,подкуп.

- 5. Процессы должны обеспечивать эффективное взаимодействие технологий и

- 6. Подход Microsoft к обеспечению ИТ-безопасности

- 7. Конфиденциальность - каждый пользователь должен сам управлять

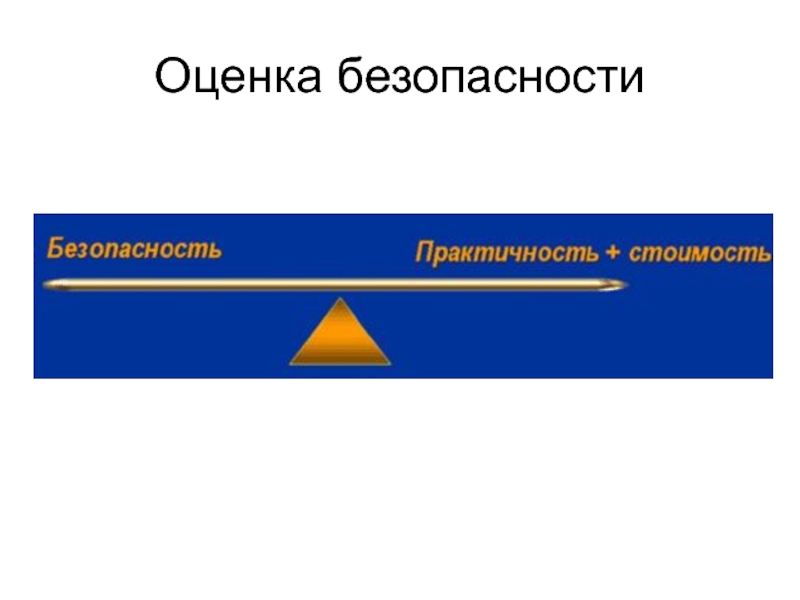

- 8. Оценка безопасности

- 9. Модель угроз и процесс обеспечения ИТ-безопасности

- 10. Эффективное решение безопасности возможно тогда и только

- 11. Слайд 11

- 12. Слайд 12

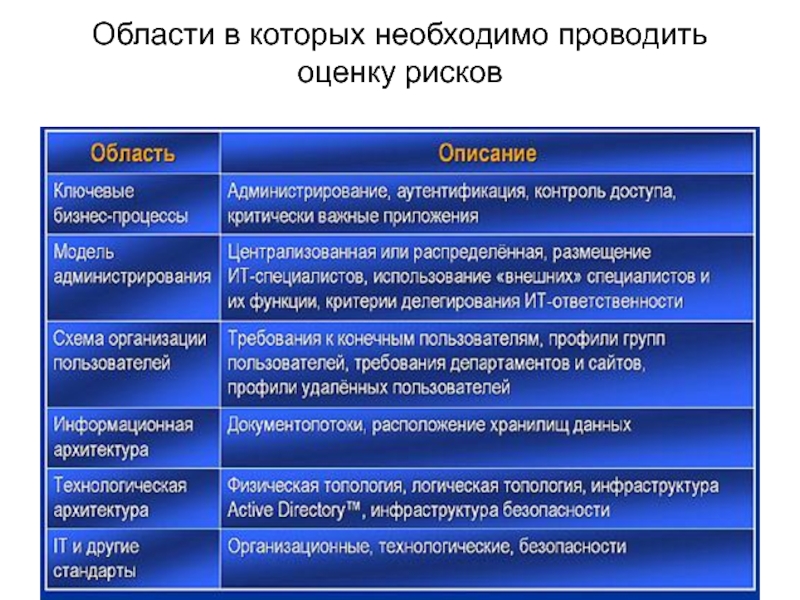

- 13. Области в которых необходимо проводить оценку рисков

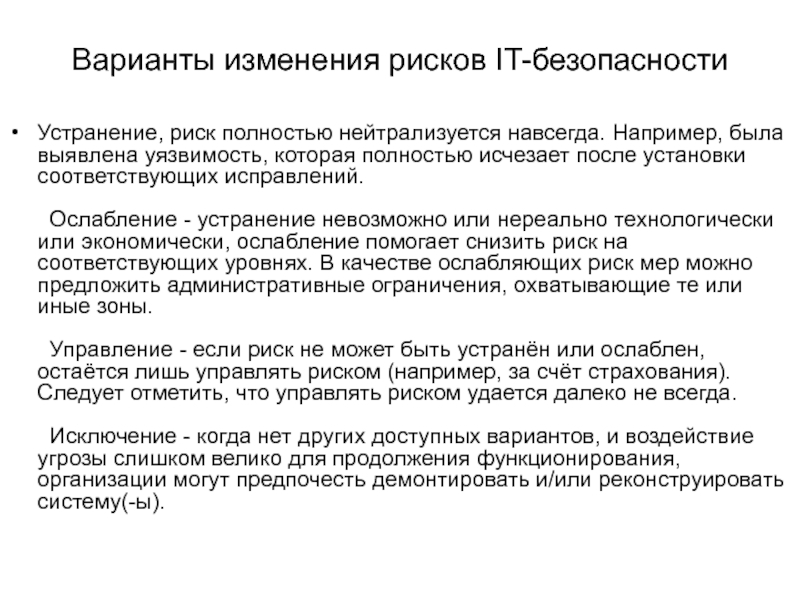

- 14. Варианты изменения рисков IT-безопасностиУстранение, риск полностью нейтрализуется

- 15. Скачать презентанцию

Ключевые компоненты информационной безопасности

Слайды и текст этой презентации

Слайд 3Уязвимости технологий:

отсутствие определенных функций безопасности,

бреши и ошибки в продуктах,

стандартам.

Слайд 5Процессы должны обеспечивать эффективное взаимодействие технологий и людей, в том

числе они должны обеспечивать создание безопасной ИТ-инфраструктуры.

Слайд 7

Конфиденциальность - каждый пользователь должен сам управлять своими документами и

правами на осуществление тех или иных действий с ними.

Надежность

подразумевает, что пользователь может получить доступ к ресурсам при необходимости, а также должен быть уверен в работоспособности ожидаемого уровня.

Бизнес-интеграция - это, помощь пользователям в поиске требуемых решений.