Слайд 1КОНТРОЛЬ ЦЕЛОСТНОСТИ

Лекция 16

Слайд 2Контроль целостности

Процесс контроля целостности обеспечивается введением в передаваемую информацию избыточности.

Это достигается добавлением к сообщению некоторой проверочной комбинации. Такая комбинация

вычисляется согласно определенным алгоритмам и играет роль индикатора, с помощью которого проверяется целостность сообщения. Именно этот момент дает возможность проверить, были ли изменены данные третьей стороной. Вероятность того, что данные были изменены, служит мерой имитостойкости шифра.

Дополнительную избыточную информацию, вносимую в сообщение, называют имитовставкой. Вырабатываться имитовставка может как до начала, так и одновременно с шифрованием сообщения.

Слайд 3Криптографические примитивы

Основные свойства сообщения, обеспечиваемые криптографической защитой:

конфиденциальность – невозможность ознакомления

с сообщением посторонних лиц;

аутентичность – включает в себя аутентичность отправителя,

целостность сообщения и невозможность отрицания авторства.

Проверка целостности сообщения гарантирует невозможность его модификации из-за подмены злоумышленником или случайного искажения.

Защитить передаваемую информацию можно путём добавления к ней некоторого контрольного поля - контрольной суммы. В зависимости от того, на основе какой информации и по каким правилам вырабатывается эта сумма, различают алгоритмы вычисления хеш-функций, имитовставки и электронной цифровой подписи (ЭЦП).

Слайд 4Хеш-функции

Хеш-функция – это преобразование, отображающее множество битовых строк произвольной длины

на множество битовых строк фиксированной длины.

Криптографически стойкой называют хеш-функцию,

удовлетворяющую следующим свойствам:

вычислительно сложно найти текст, который при хешировании выдаст заданный хеш;

вычислительно сложно найти коллизию – т.е. пару исходных текстов, которые дадут одинаковое значение хеша.

Под словосочетанием «вычислительно сложно» подразумевается, что для выполнения вычислений за разумное время необходима вычислительная мощность и/или объём оперативной памяти, превосходящий реально доступный на данном уровне развития вычислительной техники.

Недостатком использования хеш-функции (бесключевой) для защиты информации является тот факт, что значение хеша зависит только от передаваемого сообщения. То есть, злоумышленник может изменить сообщение, и затем заново вычислить значение хеша, введя принимающую сторону в заблуждение.

Слайд 5Схема вычисления ХЭШ-функции

Схема вычисления значения h(M) хэш-функции h для сообщения

М обычно включает в себя:

• алгоритм вычисления шаговой функции хэширования g;

• итеративную процедуру вычисления хэш-функции И.

Схема вычисления значения хэш-функции для сообщения M= М1 М2...Мn.

Слайд 6Схема алгоритма SHA-1 (1)

Хэш –функцией в криптографии называется преобразование информации,

переводящее строку битов произвольной длины в строку битов фиксированной длины.

Известные

хэш-функции: MD2, MD4 и MD5, SHA, SHS, ГОСТ Р 34.11-94 и другие.

Secure Hash Algorithm SHA-1

Прежде всего исходное сообщение М дополняют так, чтобы оно стало кратным 512 битам. Дополнительная набивка выполняется следующим образом: сначала добавляется 1, затем следует столько нулей, сколько необходимо для получения сообщения, которое на 64 бита короче, чем кратное 512, и, наконец, добавляют 64-битовое представление длины исходного сообщения.

Инициализируются пять 32-битных переменных в виде:

А = 0 х 6 7 4 5 2 3 0 1

В = 0 х E F C D A B 8 9

C = 0 х 9 8 B A D C F E

D = 0 х 1 0 3 2 5 4 7 6

E = 0 х C 3 D 2 E 1 F 0

Слайд 7Схема алгоритма SHA-1 (2)

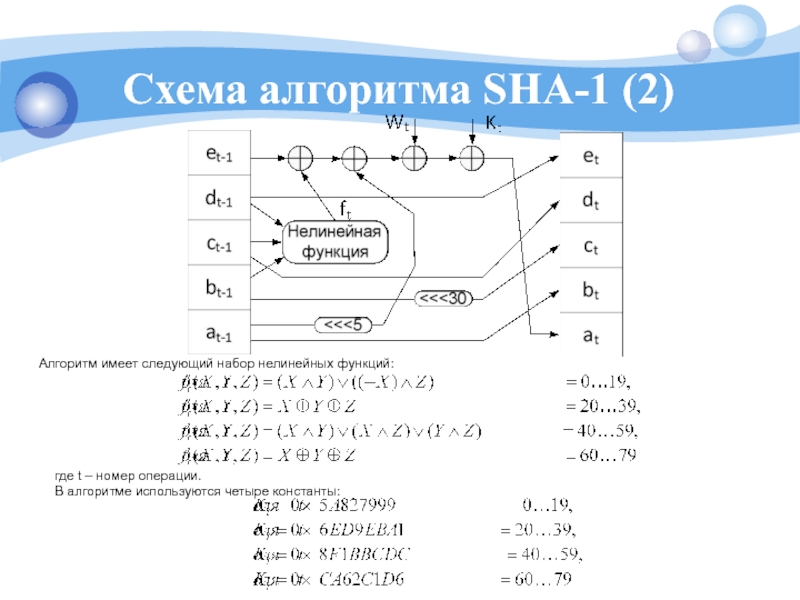

Алгоритм имеет следующий набор нелинейных функций:

где t –

номер операции.

В алгоритме используются четыре константы:

Слайд 8Схема алгоритма SHA-1 (3)

Блок сообщения преобразуется из шестнадцати 32-битовых

слов (М0….М15) в восемьдесят 32-битных слов(W0…W79) с помощью следующего алгоритма:

Wt =Mt для t = 0…15

Wt = (Wt-3 Wt-8 Wt-14 Wt-16) << 1 для t = 16…79 (*)

где t – номер операции (для t = 1…80); <<< S – циклический сдвиг влево на S бит.

A, B, C, D, E присваиваются a, b, c, d, e. Работает схема в течении главного цикла, во время которого вычисляется текущее значение хэш-функции. Этот главный цикл состоит из четырёх циклов, а каждый цикл из 20 микроциклов, т.е. всего используется 80 микроциклов для вычисления текущего значения хэш-функции. При этом каждый цикл функции ft имеет указанное значение, значение kt определено. Информация блока составляет 512 бит разбиваемых на шестнадцать 32-битных слов Мt. В первых 16 микроциклах берутся эти значения Мt, а в последних – по формуле (*). Полученные значения at, bt, ct, dt, et, суммируются с A, B, C, D, E и становятся A, B, C, D, E и т.д. В итоге получаем 160 битовое значение хэш-функции.

С учетом введенных обозначений главный цикл из восьмидесяти операций программно можно описать так:

FOR t = 0 до 79

TEMP = (a<<<5)+ft(b,c,d)+e+Wt+Kt

E=d

D=c

C=(b<<<30)

B=a

A=TEMP

Слайд 97 алгоритмов семейства хэш-функций MD 4 (1)

Все представленные 7 алгоритмов

– обобщение более раннего и простого алгоритма MD4.

1.MD4 – 3

раунда по 16 шагов в каждом,

выходная строка – 128 бит.

2.MD5 – 4 раунда по 16 шагов в каждом,

выходная строка – 128 бит.

3.SHA-1 – 4 раунда по 20 шагов в каждом,

выходная строка – 160 бит.

4.RIPEMD – 160 – 5 раундов по 16 шагов в каждом,

выходная строка – 160 бит.

Слайд 107 алгоритмов семейства хэш-функций MD 4 (2)

5-7 алгоритмы семейства MD

4 относятся к SHA-2

5.SHA-256 – 64 раунда по одному шагу,

выходная

строка – 256 бит.

6. SHA-512 – 80 раундов по одному шагу,

выходная строка – 512 бит.

7. SHA-384 – 80 раундов по одному шагу,

выходная строка – урезана до 384 бит.

Слайд 11ГОСТ Р34.11-94

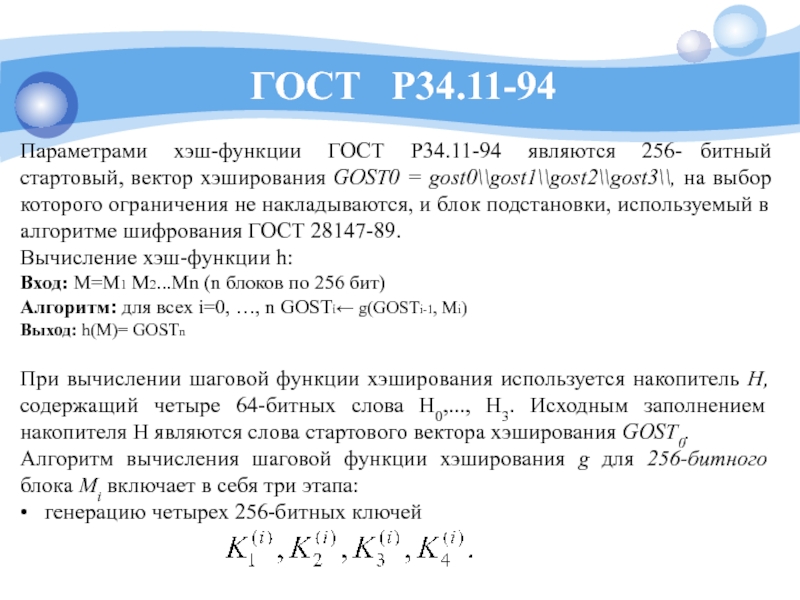

Параметрами хэш-функции ГОСТ Р34.11-94

являются 256- битный стартовый, вектор хэширования GOST0 = gost0\\gost1\\gost2\\gost3\\,

на выбор которого ограничения не накладываются, и блок подстановки, используемый в алгоритме шифрования ГОСТ 28147-89.

Вычисление хэш-функции h:

Вход: M=М1 М2...Мn (n блоков по 256 бит)

Алгоритм: для всех i=0, …, n GOSTi← g(GOSTi-1, Mi)

Выход: h(M)= GOSTn

При вычислении шаговой функции хэширования используется накопитель Н, содержащий четыре 64-битных слова H0,..., H3. Исходным заполнением накопителя H являются слова стартового вектора хэширования GOST0.

Алгоритм вычисления шаговой функции хэширования g для 256-битного блока Мi включает в себя три этапа:

• генерацию четырех 256-битных ключей

Слайд 12Структура функции сжатия ГОСТ Р34.11 – 94

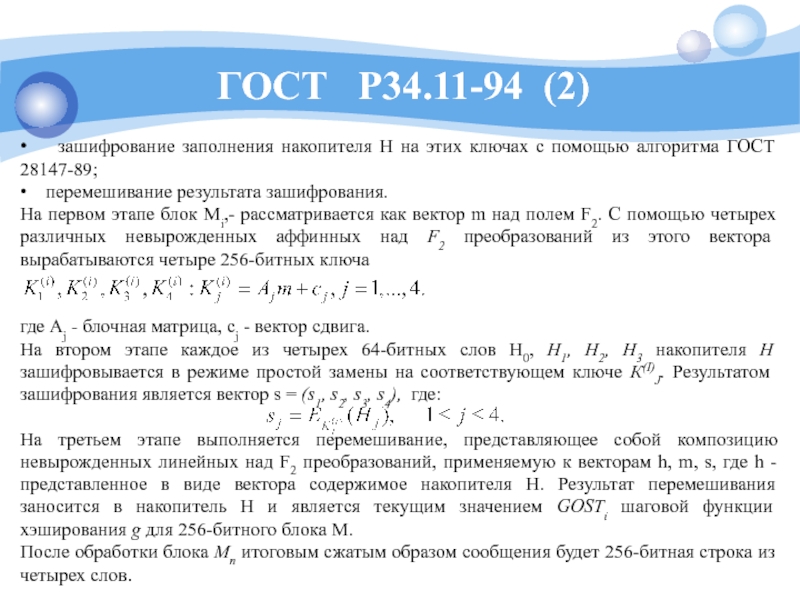

Слайд 13ГОСТ Р34.11-94 (2)

• зашифрование заполнения накопителя H на

этих ключах с помощью алгоритма ГОСТ 28147-89;

• перемешивание результата

зашифрования.

На первом этапе блок Mi,- рассматривается как вектор m над полем F2. С помощью четырех различных невырожденных аффинных над F2 преобразований из этого вектора вырабатываются четыре 256-битных ключа

где Aj - блочная матрица, сj - вектор сдвига.

На втором этапе каждое из четырех 64-битных слов H0, Н1, H2, H3 накопителя Н зашифровывается в режиме простой замены на соответствующем ключе К(I)J. Результатом зашифрования является вектор s = (s1, s2, s3, s4), где:

На третьем этапе выполняется перемешивание, представляющее собой композицию невырожденных линейных над F2 преобразований, применяемую к векторам h, m, s, где h - представленное в виде вектора содержимое накопителя H. Результат перемешивания заносится в накопитель H и является текущим значением GOSTi шаговой функции хэширования g для 256-битного блока M.

После обработки блока Мп итоговым сжатым образом сообщения будет 256-битная строка из четырех слов.

Слайд 14Алгоритмы выработки имитовставки

Для защиты от атак подмены сообщения и вычисления

нового значения хеша применяются алгоритмы выработки имитовставки. В англоязычной литературе

такие алгоритмы называют MAC – Message Authenfication Code – код аутентификации сообщения. Такие алгоритмы похожи на алгоритмы хеширования, с той разницей, что имитовставка зависит не только от исходного текста, но и от ключа. Злоумышленник, не знающий ключа, не сможет рассчитать имитовставку для изменённого сообщения. Таким образом, имитовставка может обеспечить все необходимые свойства сообщений – аутентификацию отправителя, целостность, невозможность отрицания авторства.

К недостаткам имитовставки можно отнести использование одного и того же ключа для выработки и для проверки имитовставки, что порождает проблемы распределения ключей, присущие всем методам симметричной криптографии.

Слайд 15Режим сцепления блоков

Зашифрование

В режиме сцепления блоков СВС (Сipfer Block Chaining)

шифротекст для каждого блока Сi получается путем зашифрования по базовому

алгоритму, например, DES ECB, суммы по mod 2 соответствующего блока открытого текста и шифротекста предыдущего блока.IV – начальный вектор. DES ECB Ш – шифрование в режиме ECB.Для получения шифротекста первого блока используется начальный вектор IV вместо шифротекста предыдущего блока.

В канал связи для расшифрования направляются блоки шифротекста С1…..Cn и инициализирующий вектор IV.

Последний блок зависит от ключа, вектора IV и каждого бита открытого текста. Этот блок называется кодом аутентификации сообщения.

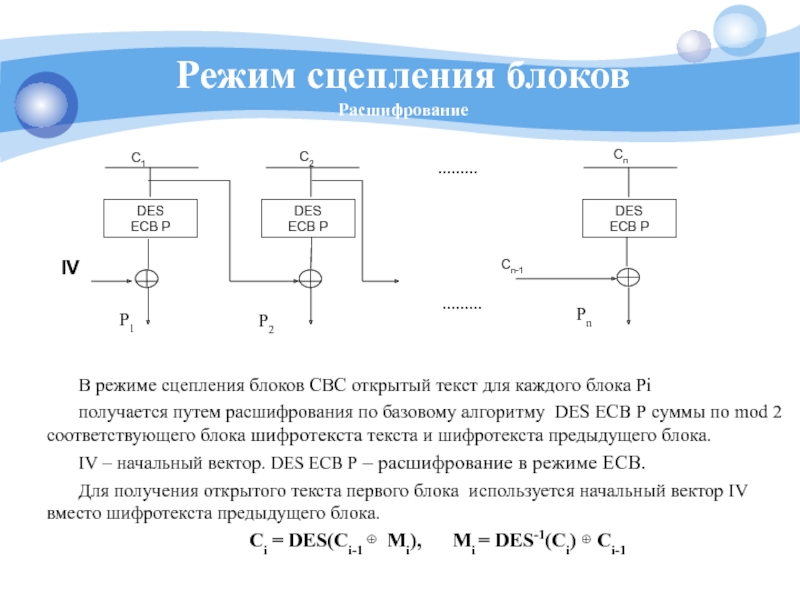

Слайд 16Режим сцепления блоков

Расшифрование

DES

ECB Р

DES

ECB Р

DES

ECB Р

P1

Pn

P2

Cn-1

С1

Сn

С2

………

………

IV

В режиме сцепления блоков

СВС открытый текст для каждого блока Pi

получается путем расшифрования по

базовому алгоритму DES ECB Р суммы по mod 2 соответствующего блока шифротекста текста и шифротекста предыдущего блока.

IV – начальный вектор. DES ECB Р – расшифрование в режиме ECB.

Для получения открытого текста первого блока используется начальный вектор IV вместо шифротекста предыдущего блока.

Ci = DES(Ci-1 Mi), Mi = DES-1(Ci) Ci-1

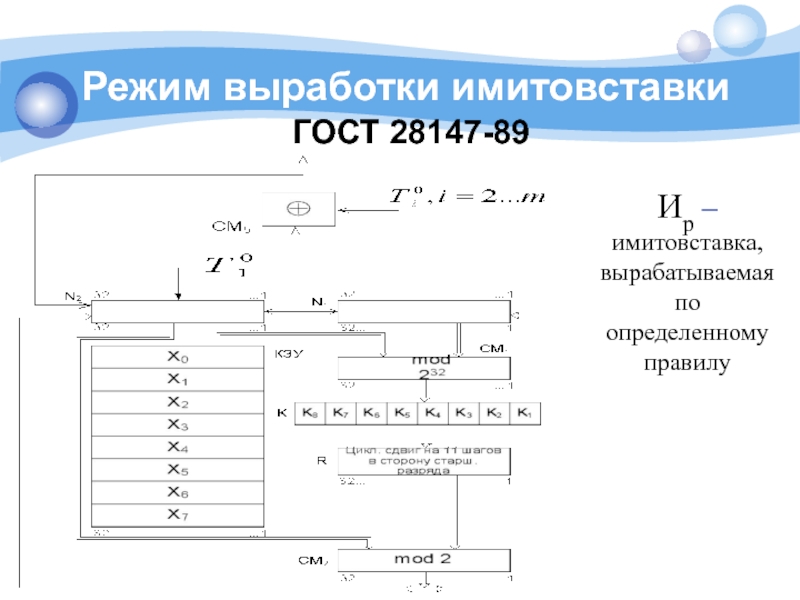

Слайд 17Режим выработки имитовставки

ГОСТ 28147-89

Ир – имитовставка, вырабатываемая по определенному

правилу

Слайд 18Алгоритмы ЭЦП

Для решения проблем МАС, связанных с трудностями распределения ключей

в симметричных системах, применяются алгоритмы электронной цифровой подписи (ЭЦП). Эти

алгоритмы являются важной частью современных информационных систем,

В алгоритмах ЭЦП используется не один ключ, а ключевая пара. Один из ключей в этой паре называется открытым, второй – закрытым (секретным, личным). Открытый ключ известен всем участникам, желающим получать сообщения от данного отправителя и проверять его подписи. Закрытый ключ известен только отправителю сообщения.

Формирование ЭЦП осуществляется отправителем на основе сообщения и закрытого ключа. Проверка ЭЦП осуществляется получателем с помощью сообщения, открытого ключа отправителя и цифровой подписи. Таким образом, обеспечивается аутентификация, целостность и неотрицание авторства – сформировать верную подпись для сообщения может только отправитель, знающий закрытый ключ.

Слайд 19Недостатки ЭЦП

Такие системы позволяют обеспечить безопасную коммуникацию даже тогда, когда

нет возможности распределить ключи по безопасному каналу. Однако схемы ЭЦП

не свободны от недостатков. Как правило, вычисление подписи требует б'ольших затрат времени, чем формирование имитовставки. Генерация ключевой пары занимает ещё больше времени. Кроме того, необходимо контролировать передаваемые открытые ключи, чтобы злоумышленник не мог, перехватив их, организовать атаку «человек посередине».

Слайд 20Дополнение

Имитовставка, является функцией сообщения x, =f(x). Она может служить для

целей аутентификации сообщения и проверки его целостности. Поэтому имитовставки можно

разделить на два класса:

код проверки целостности сообщения (MDC, англ. modification detection code), для проверки целостности данных (но не аутентификации), вычисляется путем хэширования сообщения;

код аутентификации сообщения (MAC, англ. message authentication code), для защиты данных от фальсификации, вычисляется с помощью хэширования сообщения с использованием секретного ключа.