Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция 10. ИТ и право. Технологии компьютерных преступлений (1,2) Лекция 11

Содержание

- 1. Лекция 10. ИТ и право. Технологии компьютерных преступлений (1,2) Лекция 11

- 2. ПЛАН:1. Информационные технологии и право2. Технологии компьютерных преступлений3. Меры защиты информационной безопасности4. Физическая безопасность

- 3. новая отрасль законодательства РФ, представляющая совокупность правовых

- 4. Исходя из ст.2 правомерно предположить, что средства

- 5. Создает механизмы защиты отдельных элементов новых информационных

- 6. Создает систему правового регулирования отношений, возникающих при

- 7. Регулирует исключительные авторские права на программы для

- 8. В отношении программ для ЭВМ и баз

- 9. Регулирует отношения, возникающие в связи с отнесением

- 10. Согласно ст. 5, в числе документов, входящих

- 11. Регулирует обширную область правоотношений, возникающих при передаче

- 12. Важнейшим элементом реализуемой в законе концепции является

- 13. 2. Технологии компьютерных преступленийОсновные виды преступлений, связанных

- 14. 3) Разработка и распространение компьютерных вирусов.

- 15. 5) Подделка компьютерной информации. К подделке

- 16. 1. Идентификация пользователей; 2. Аутентификация пользователей;

- 17. Защищать целостность информации. 1. Проверять точность

- 18. Защищать системные программы. Если ПО используется

- 19. Сделать меры защиты более адекватными с помощью

- 20. 1. Идентификация пользователей; 2. Аутентификация пользователей;

- 21. 1. Разработать, задокументировать и периодически обновлять политики

- 22. 1. Необходимо разработать списки персонала, которым будет

- 23. 1. Необходимо иметь систему правления доступом во

- 24. 1. В процессе мониторинга должны использоваться устройства

- 25. 1. Оборудование необходимо защищать от перебоев в

- 26. 1. Должна быть выделена зона регистрации посетителейКонтроль

- 27. Ответить на вопросы теста!Какой закон существуют в

- 28. Назначение пароля в ИС?скрытие копирования участков магнитной

- 29. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Лекция 10. ИТ и право. Технологии компьютерных преступлений (1,2) Лекция 11.

Меры защиты информационной безопасности. Физическая безопасность (3,4)

Слайд 2ПЛАН:

1. Информационные технологии и право

2. Технологии компьютерных преступлений

3. Меры защиты

информационной безопасности

4. Физическая безопасность

Слайд 3новая отрасль законодательства РФ, представляющая совокупность правовых норм, регулирующих комплекс

общественных отношений, возникающих в процессе эксплуатации ЭВМ, системы ЭВМ или

их сети.1. Информационные технологии и право

КОМПЬЮТЕРНОЕ ПРАВО -

Слайд 4Исходя из ст.2 правомерно предположить, что средства массовой информации могут

создаваться и распространяться не только с помощью печатных изданий, теле-,

видеопрограмм, но и с использованием новых информационных технологий.Законодательство России в области компьютерного права начало формироваться с конца 1991 года и включает 9 основных законов:

1. Закон «О средствах массовой информации» (27.12.91 г. N 2124-I)

Слайд 5Создает механизмы защиты отдельных элементов новых информационных технологий, в первую

очередь, технических средств вычислительной техники и телекоммуникационного оборудования, как объектов

промышленной собственности.2. Патентный закон РФ (от 23.09.92 г. N 3517-I)

Слайд 6Создает систему правового регулирования отношений, возникающих при создании, правовой охране

и использовании топологий интегральных микросхем.

3. Закон «О правовой охране топологий

интегральных микросхем» (от 23.09.92 г. N 3526-I)Интегральная микросхема (ИМС) является основным электронным элементом компьютера.

Слайд 7Регулирует исключительные авторские права на программы для ЭВМ и базы

данных (как личные, так и имущественные)

4. Закон «О правовой охране

программ для электронных вычислительных машин и баз данных» (от 23.09.92 г. N 3523-I)Программам для ЭВМ предоставляется правовая охрана как произведениям литературы, а базам данных – как сборникам.»

Слайд 8В отношении программ для ЭВМ и баз данных рассматриваемый закон

как более поздний вносит ряд уточнений: - не допускается воспроизведение

программ для ЭВМ в личных целях без согласия автора и без выплаты авторского вознаграждения (ст. 18); - установлены правила свободного воспроизведения программ для ЭВМ и баз данных, декомпилирования программ для ЭВМ (ст. 25).5. Закон «Об авторском праве и смежных правах» (от 9.07.93 г. N 5351-I)

Слайд 9Регулирует отношения, возникающие в связи с отнесением сведений к государственной

тайне, их рассекречиванием и защитой в интересах обеспечения безопасности РФ.

6.

Закон «О государственной тайне» (от 21.07.93 г. N 5485-I)В качестве носителей сведений, составляющих государственную тайну, рассматриваются «материальные объекты, в которых сведения, составляющие государственную тайну, находят свое отображение в виде символов, образов, сигналов, технических решений и процессов».

В связи с этим закон применяется и к сведениям, составляющим государственную тайну и хранимым в памяти ЭВМ.

Слайд 10Согласно ст. 5, в числе документов, входящих в состав обязательного

бесплатного экземпляра и обязательного платного экземпляра, указаны «электронные издания, включающие

программы для ЭВМ и базы данных или представляющие собой программы для ЭВМ и базы данных».7. Закон «Об обязательном экземпляре документов» (от 29.12.94 г. N 77-ФЗ)

Слайд 11Регулирует обширную область правоотношений, возникающих при передаче информации по каналам

связи (при осуществлении удаленного доступа пользователей к базам данных, обмене

электронными сообщениями и других ситуациях).8. Закон «О связи» (от 16.02.95 г. N 15-ФЗ)

Слайд 12Важнейшим элементом реализуемой в законе концепции является объявление информационных ресурсов

объектом права собственности и включение их в состав имущества (ст.

6). Устанавливается право собственности на отдельные документы и отдельные массивы документов, документы и массивы документов в информационных системах (ст. 4), а также право собственности на информационные системы, технологии и средства их обеспечения (ст. 17).9.Закон «Об информации, информатизации и защите информации» (от 20.02.95 г. N 24-ФЗ).

Слайд 132. Технологии компьютерных преступлений

Основные виды преступлений, связанных с вмешательством в

работу компьютеров:

1) Несанкционированный доступ к информации, хранящейся в компьютере. Осуществляется

с использованием чужого имени, изменением физических адресов технических устройств.2) Ввод в программное обеспечение «логических бомб», которые срабатывают при выполнении определенных условий и частично или полностью выводят из строя компьютерную систему.

Слайд 14 3) Разработка и распространение компьютерных вирусов. "Троянские кони" обладают свойствами переходить

через коммуникационные сети из одной системы в другую, распространяясь как

вирусное заболевание.Основные методы, использовавшиеся для совершения компьютерных преступлений:

4) Преступная небрежность в разработке, изготовлении и эксплуатации программно-вычислительных комплексов, приведшая к тяжким последствиям.

Слайд 15 5) Подделка компьютерной информации. К подделке информации можно отнести также подтасовку

результатов выборов, голосований, референдумов и т.п.

Основные методы, использовавшиеся для

совершения компьютерных преступлений:6) Хищение компьютерной информации.

Слайд 16 1. Идентификация пользователей; 2. Аутентификация пользователей; 3. Защищать пароль; 4. Серьезно относиться к

администрированию паролей; 5. Разработка процедуры авторизации; 6. Защита файлов; 7. Предосторожности при

работе.3. Меры защиты информационной безопасности

Контролировать доступ как к информации в компьютере, так и к прикладным программам:

Слайд 17Защищать целостность информации.

1. Проверять точность информации;

2. Проверять точность

вводимых данных; 3. Проводить проверки на корректность связей с другими данными; 4.

Проводить проверки на разумность.Слайд 18Защищать системные программы.

Если ПО используется совместно, защищать его от

скрытой модификации при помощи политики безопасности, мер защиты при его

разработке и контроле за ним в его жизненном цикле, а также обучения пользователей в области безопасности.

1. Должен быть разработан и поддерживаться каталог прикладных программ.

2. Должны быть внедрены меры защиты по предотвращению получения, изменения или добавления программ неавторизованными людьми через удаленные терминалы.

Слайд 19Сделать меры защиты более адекватными с помощью привлечения организаций, занимающихся

тестированием информационной безопасности.

Должны иметься контрольные журналы для наблюдения за

тем, кто из пользователей обновлял критические информационные файлы..Рассмотреть вопрос о коммуникационной безопасности.

Данные, передаваемые по незащищенным линиям, могут быть перехвачены.

Слайд 20 1. Идентификация пользователей; 2. Аутентификация пользователей; 3. Защищать пароль; 4. Серьезно относиться к

администрированию паролей: 5. Разработка процедуры авторизации; 6. Защита файлов; 7. Предосторожности при

работе.3. Меры защиты информационной безопасности

Контролировать доступ как к информации в компьютере, так и к прикладным программам:

Слайд 211. Разработать, задокументировать и периодически обновлять политики физической защиты и

защиты среды информационной системы; 2. Необходимо разработать процедуры и меры, связанные

с реализацией политики физической защиты и защиты средств информационной системы.4. ФИЗИЧЕСКАЯ БЕЗОПАСНОСТЬ

Нормативное обеспечение

Слайд 221. Необходимо разработать списки персонала, которым будет разрешен доступ в

соответствии с политикой безопасности, а также механизм идентификации (бейджи, информационные

карты и т.п.);Персонал и уровни доступа

2. Соответствующие должностные лица должны рассматривать и утверждать списки доступа, а также пересматривать списки в соответствии с установленной периодичностью.

Слайд 231. Необходимо иметь систему правления доступом во всех точках доступа

к информационным ресурсам и активам

Управление физическим доступом

2. Доступ в помещения

и здания должен быть предоставлен только авторизованному персоналу

3. Необходимо регулярно анализировать и пересматривать права доступа сотрудников в зоны безопасности

Слайд 241. В процессе мониторинга должны использоваться устройства наблюдения и сигнализации

реального времени

Мониторинг физического доступа

2. Контроль физического доступа к помещениям должен

обеспечиваться использованием самых жестких методов идентификации/аутентификацииСлайд 251. Оборудование необходимо защищать от перебоев в подаче электроэнергии

Защита оборудования

2.

Необходимо обеспечить противопожарную защиту, а также защиту от других экологических

и техногенных катастроф3. Необходимо защищать телекоммуникационные кабельные сети от пере-хвата информации или повреждения

Слайд 261. Должна быть выделена зона регистрации посетителей

Контроль посетителей

2. Должны вестись

журналы учета доступа посетителей

3. Должны использоваться автоматизированные средства ведения журналов

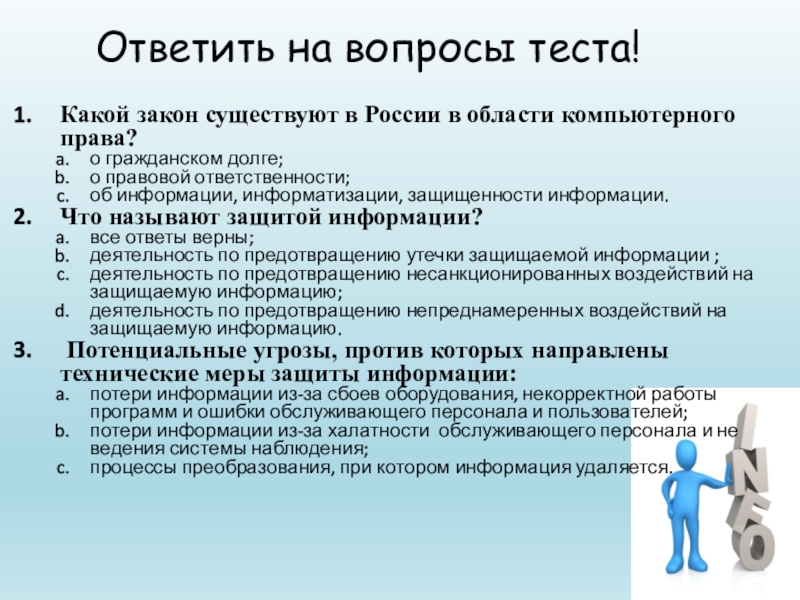

учета доступа посетителейСлайд 27Ответить на вопросы теста!

Какой закон существуют в России в области

компьютерного права?

о гражданском долге;

о правовой ответственности;

об информации, информатизации, защищенности

информации.Что называют защитой информации?

все ответы верны;

деятельность по предотвращению утечки защищаемой информации ;

деятельность по предотвращению несанкционированных воздействий на защищаемую информацию;

деятельность по предотвращению непреднамеренных воздействий на защищаемую информацию.

Потенциальные угрозы, против которых направлены технические меры защиты информации:

потери информации из-за сбоев оборудования, некорректной работы программ и ошибки обслуживающего персонала и пользователей;

потери информации из-за халатности обслуживающего персонала и не ведения системы наблюдения;

процессы преобразования, при котором информация удаляется.

Слайд 28Назначение пароля в ИС?

скрытие копирования участков магнитной ленты из ОЗУ

в ПЗУ;

механизм управления доступом, средство защиты и безопасность личной информации;

технические меры защиты и средство защиты данных.

Троянской программой является...

программа, вредоносное действие которой выражается в удалении и/или модификации системных файлов компьютера;

программа, заражающая компьютер независимо от действий пользователя;

вредоносная программа, которая сама не размножается, а выдает себя за что-то полезное, тем самым пытаясь побудить пользователя переписать и установить на свой компьютер программу самостоятельно