Слайд 1Лекция 8

Учебно-исследовательская САПР «Архитектурно-планировочные решения и генплан». Защита информации в

информационных системах

Содержание лекции

Структура УИ САПР и структура БД.

Структура БЗ.

Обучающий модуль.

Процесс создания баз данных.

Виды угроз безопасности систем.

Методы и средства защиты информации.

Слайд 28.1 Структура УИ САПР АПР и БД

Структура УИ САПР состоит

из трех достаточно самостоятельных частей:

1) база данных и база

знаний;

2) проектные задачи;

3) обучающие функции.

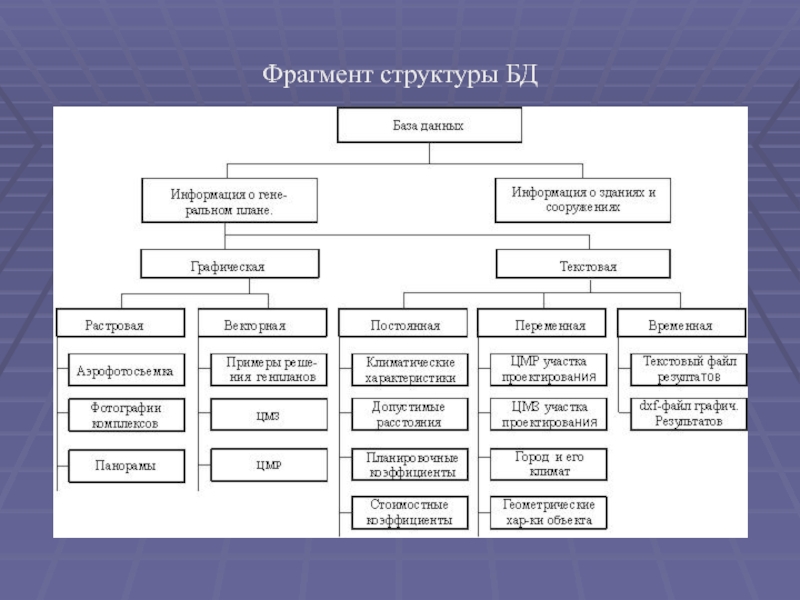

БД представляет собой совокупность информационных файлов, содержащих данные, необходимые для решения компоновочных и сетевых задач, возникающих при проектировании промышленных предприятий на эскизной стадии.

Вся информация разделена на 2 группы: графическая и текстовая.

Слайд 3Графическая часть БД состоит из растровой и векторной информации.

Графическая

часть БД состоит из растровой и векторной информации. Растровая информация

представляет собой сканированные изображения фотографий отдельных зданий, их групп и целых ансамблей; она предназначена для ознакомления с существующими примерами проектных решений, а ее поиск возможен по типологической принадлежности объекта.

Векторная информация содержит примеры решений генеральных планов, участки реальных ЦММ и ЦМЗ.

Слайд 4Текстовая информация сведена к 3 группам:

1) временная информация, включающая в

себя данные, зависящие от конкретных условий строительства, градостроительной ситуации, климата,

грунтов и пр.;

2) переменная информация, представляющая собой результаты решений и используемая в качестве входной информации для решения других задач;

3) постоянная информация, состоящая из нормативных сведений и не зависящая ни от района строительства, ни от типа проектируемого предприятия.

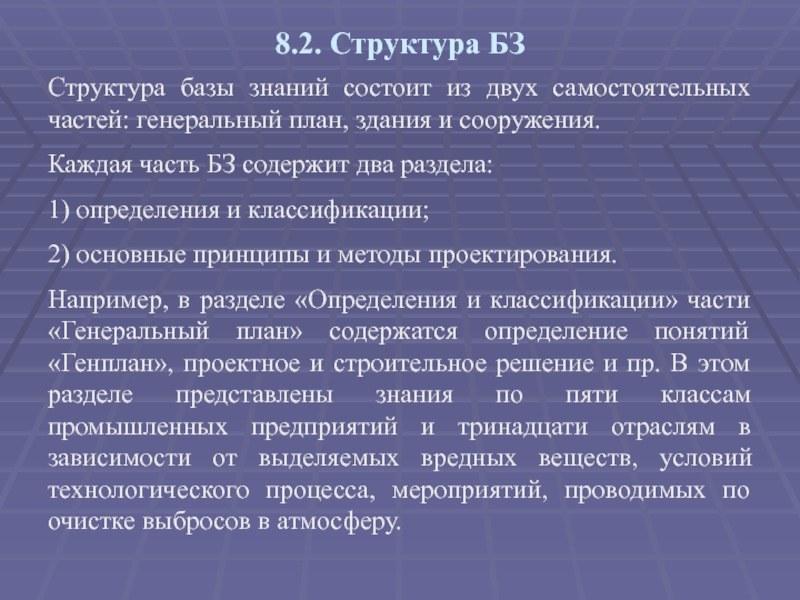

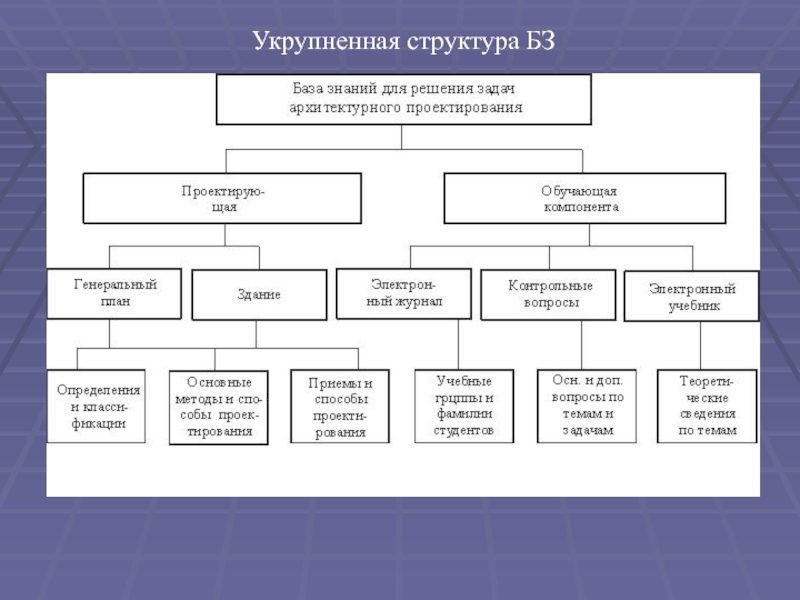

Слайд 6Структура базы знаний состоит из двух самостоятельных частей: генеральный план,

здания и сооружения.

Каждая часть БЗ содержит два раздела:

1) определения и

классификации;

2) основные принципы и методы проектирования.

Например, в разделе «Определения и классификации» части «Генеральный план» содержатся определение понятий «Генплан», проектное и строительное решение и пр. В этом разделе представлены знания по пяти классам промышленных предприятий и тринадцати отраслям в зависимости от выделяемых вредных веществ, условий технологического процесса, мероприятий, проводимых по очистке выбросов в атмосферу.

8.2. Структура БЗ

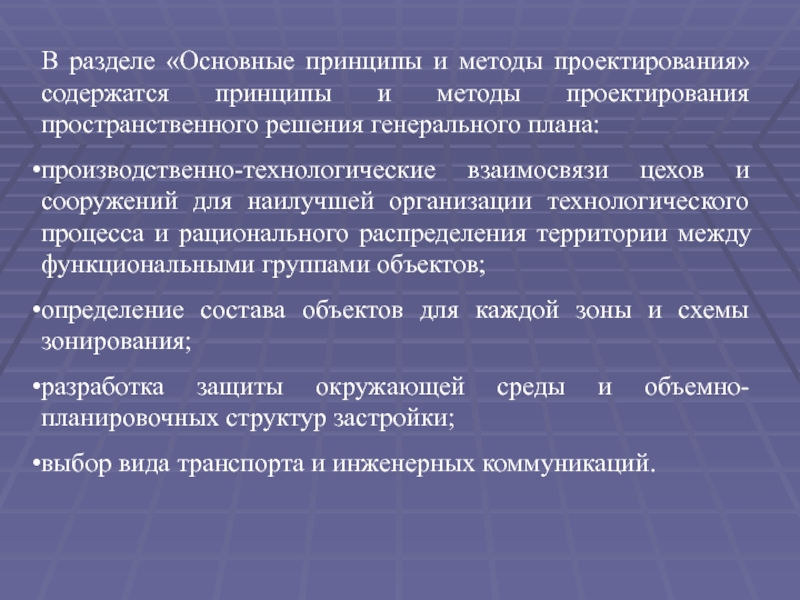

Слайд 7В разделе «Основные принципы и методы проектирования» содержатся принципы и

методы проектирования пространственного решения генерального плана:

производственно-технологические взаимосвязи цехов и сооружений

для наилучшей организации технологического процесса и рационального распределения территории между функциональными группами объектов;

определение состава объектов для каждой зоны и схемы зонирования;

разработка защиты окружающей среды и объемно-планировочных структур застройки;

выбор вида транспорта и инженерных коммуникаций.

Слайд 98.3. Обучающая компонента

Блок-схема алгоритма обучающей компоненты

Слайд 10Для осуществления процесса обучения системой предусмотрено три режима работы: 1)

тренажер; 2) зачет; 3) курсовая работа.

При работе в режиме «Тренажер»

обучаемому разрешается использовать и опробовать все виды и этапы работы без фиксации полученной оценки.

При работе в режиме «Зачет», производится регистрация в электронном журнале. В этот же журнал проставляются баллы за все этапы обучения и суммарный (зачетный) балл.

При работе в режиме «Курсовая работа» не осуществляется работа в блоке 1 – «Теоретическая подготовка» и не проверяется промежуточное количество баллов. Оценивается только лишь результат решения проектной задачи.

Слайд 11УИ САПР АПР и ГП рассчитана на два вида пользователей.

Первый – студент; он в соответствии со сценарием обучения может

работать в любом режиме, получая знания и осуществляя их контроль. Второй – преподаватель (автор теоретического курса, контрольных вопросов и оценивающей их бальной системы). Для каждого вида пользователей предусмотрен свой интерфейс. Причем, для того, чтобы получить доступ к корректировке теоретического курса и контрольных вопросов необходимо ввести специальный код доступа.

Блок контроля знаний построен таким образом, что файл БД может содержать любое количество вопросов, однако рекомендуется – не менее 100. Преподаватель может разделить вопросы на сложные и более легкие и определить правила формирования теста.

Слайд 12Набор вопросов из файла БД в тест осуществляется автоматически на

основании использования датчика случайных чисел. Система предусматривает различные варианты построения

вопросов и ответов на них.

1. Одиночный выбор. Вопрос предполагает только один правильный ответ (да/нет, правильно/ неправильно и т.п.).

2. Множественный выбор. Следует выбрать ответ на поставленный вопрос из предложенного списка, в котором каждый ответ оценен определенным количеством баллов.

3. Ответ по шаблону. Предполагает, что в ответ на вопрос необходимо набрать с клавиатуры соответствующий термин или формулу.

4. Выбор последовательности. В ответ на вопрос необходимо указать правильную последовательность номеров предложенных в качестве запроса.

Слайд 138.4. Защита информации в ИС. Виды угроз безопасности систем

Под безопасностью

ИС понимается защищенность системы от случайного или преднамеренного вмешательства в

нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному воздействию, или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Слайд 14Угрозы делят на случайные и умышленные.

Умышленные угрозы разделяются на пассивные

и активные.

Пассивные угрозы, как правило, направлены на несанкционированное использование информационных

ресурсов, без оказания действия на их функционирование.

Активные угрозы имеют целью нарушение нормального функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы.

Умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние.

Слайд 15К основным угрозам безопасности информации относят:

- утечку конфиденциальной информации;

- несанкционированное

использование информационных ресурсов;

- компрометацию информации;

- ошибочное использование информационных ресурсов;

- несанкционированный

обмен информацией между абонентами;

- отказ от информации;

- нарушение информационного обслуживания;

- незаконное использование привилегий.

Слайд 16Информационные инфекции

Вредоносные программы классифицируются:

Логические бомбы используются для искажения или уничтожения

информации, реже с их помощью осуществляются кража или мошенничество.

Троянский конь

– программа, выполняющая в дополнение к основным, дополнительные действия, не предусмотренные в документации. Троянский конь представляет собой дополнительный блок команд, тем или иным образом вставленный в исходную безвредную программу, которая затем передается (дарится, продается, подменивается) пользователям ИС. Этот блок команд начинает действовать при наступлении некоторого условия (даты, времени, по команде извне и т.п.). радикальным способом защиты от этой угрозы является создание замкнутой среды использования программ.

Слайд 17Вирус – программа, которая может заражать другие программы путем включения

в них модифицированной копии, обладающей способностью к дальнейшему размножению. Считается,

что вирус обладает двумя основными особенностями:

1) способностью к саморазмножению;

2) способностью к вмешательству в вычислительный процесс (т.е. к получению возможности управления).

Червь – программа, распространяющаяся через сеть и не оставляющая своей копии на магнитном носителе. Червь использует механизмы поддержки сети для определения узла, который может быть заражен. Затем с помощью тех же механизмов передает свое тело или его часть на этот узел и либо активизируется, либо ждет для этого подходящих условий.

Слайд 18Захватчик паролей – это программы, специально предназначенные для воровства паролей.

При попытке обращения пользователя к терминалу системы на экран выводится

информация, необходимая для окончания сеанса работы. При повторной попытке входа, пользователь вводит имя и пароль, которые пересылаются владельцу программы-захватчика, после чего выводится сообщение об ошибке, а ввод передается операционной системе.

Атака – злонамеренные действия взломщика (попытки реализации им любого вида угроз). Среди таких атак часто выделяют «маскарад» и «взлом системы», которые могут быть результатом реализации разнообразных угроз.

Под «маскарадом» понимается выполнение каких-либо действий одним пользователем ИС от имени другого пользователя, которому эти действия разрешены.

Слайд 19Под взломом системы понимают умышленное проникновение в систему, когда взломщик

не имеет санкционированных параметров для входа. Способы взлома могут быть

различными, иногда используются рассмотренные ранее угрозами. Противостоять взлому может ограничение попыток неправильного ввода пароля, с последующей блокировкой терминала и уведомлением администратора в случае нарушения.

Люк – скрытая, недокументированная точка входа в программный модуль. Люки вставляются в программу обычно на этапе отладки для облегчения работы: модуль можно вызывать в разных местах, что позволяет отлаживать отдельные части программы независимо. Наличие люка позволяет вызывать программу нестандартным образом, что отражается на системе защиты.

Слайд 208.5. Оценка безопасности ИС

Показатель защищенности ИС – характеристика средств

системы, влияющая на защищенность и описываемая определенной группой требований, варьируемых

по уровню и глубине в зависимости от класса защищенности. Для оценки реальной безопасности ИС могут применяться различные критерии.

В США вопросами стандартизации и разработки нормативных требований на защиту информации занимается Национальный центр компьютерной безопасности министерства обороны США (NCSC – National Computer Security Center). Центр еще в 1986 г. издал критерии безопасности компьютерных систем (TCSEC – Trusted Computer System Evaluation Criteria). Этот документ обычно называют Оранжевой книгой.

Слайд 21NCSC считает безопасной систему, которая посредством специальных механизмов защиты контролирует

доступ информации таким образом, что только имеющие соответствующие полномочия лица

или процессы, выполняющиеся от их имени, могут получить доступ на чтение, запись, создание или удаление информации.

В Оранжевой книге приняты следующие уровни безопасности систем:

А – высший класс;

В – промежуточный класс;

С – низкий уровень безопасности;

Д – класс систем, не прошедших испытания на более высокий уровень безопасности систем.

Слайд 22В России документы по безопасности систем разработаны Государственной технической комиссией

при Президенте РФ.

Установлены 9 классов защищенности, каждый из которых

характеризуется минимальной совокупностью требований по защите. Защитные мероприятия охватывают:

- управление доступом;

- регистрацию и учет (ведение журналов и статистики);

- криптографию (использование различных механизмов шифрования);

- законодательные меры;

- физические меры.

Слайд 238.6. Методы и средства защиты информации

Защита информации представляет собой систему,

состоящую из комплекса программно-технических средств и организационных решений.

Организационные решения предусматривают:

-

учет, хранение и выдачу пользователям информации, паролей и ключей;

- ведение служебной информации (генерация паролей, ключей, сопровождение правил разграничения доступа);

- оперативный контроль за функционированием системы защиты секретной информации;

Слайд 24- контроль соответствия общесистемной программной среды эталону;

- приемку включенных в

автоматизированную технологию программных средств;

- регистрацию и анализ действий пользователей;

сигнализацию опасных

событий и т.п.

Техническими, аппаратными средствами являются устройства, встраиваемые непосредственно в вычислительную технику или сопрягаемые с ней по стандартному интерфейсу (электронные ключи).

Программные средства, как правило, используют различные механизмы шифрования (криптографии). Криптография – это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Слайд 25Сущность криптографии: готовое к передаче сообщение зашифровывается, преобразуется в закрытый

текст. Санкционированный пользователь дешифрует его посредством обратного преобразования криптограммы. Наряду

с шифрованием применяются следующие механизмы безопасности:

- цифровая (электронная) подпись – основана на формировании криптографической подписи отправителем и дешифровке ее получателем;

- контроль доступа – осуществление проверки полномочий программ и пользователей в конечной и промежуточных точках на доступ к ресурсам;

- обеспечение целостности данных – отправитель дополняет передаваемый блок данных криптографической суммой, а получатель сравнивает ее с криптографическим значением, соответствующим передаваемому блоку и др.