Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Лекция № 14 АНАЛИЗ РИСКА И ФОРМЫ АТАК НА ИНФОРМАЦИЮ В ИНФОРМАЦИОННЫХ СИСТЕМАХ

Содержание

- 1. Лекция № 14 АНАЛИЗ РИСКА И ФОРМЫ АТАК НА ИНФОРМАЦИЮ В ИНФОРМАЦИОННЫХ СИСТЕМАХ

- 2. 2Особенности угроз информации в информационных системах.Методология анализов рисков в информационных системах. Модель нарушителя информационных систем.Учебные вопросы

- 3. Российская Федерация. Федеральный закон от 27 июля

- 4. Особенности угроз информации в информационных системах.Учебный вопрос №1

- 5. По цели воздействия различают три типа угроз

- 6. Компоненты АС подверженные внешнему воздействию:аппаратные средства –

- 7. Примеры угроз информационной системы

- 8. Основные каналы несанкционированного доступавсе штатные каналы доступа

- 9. Пути реализации угроз безопасности АС

- 10. Методология анализов рисков в информационных системах.Учебный вопрос №2

- 11. Анализ риска необходим для следующего:выявления уязвимости АС

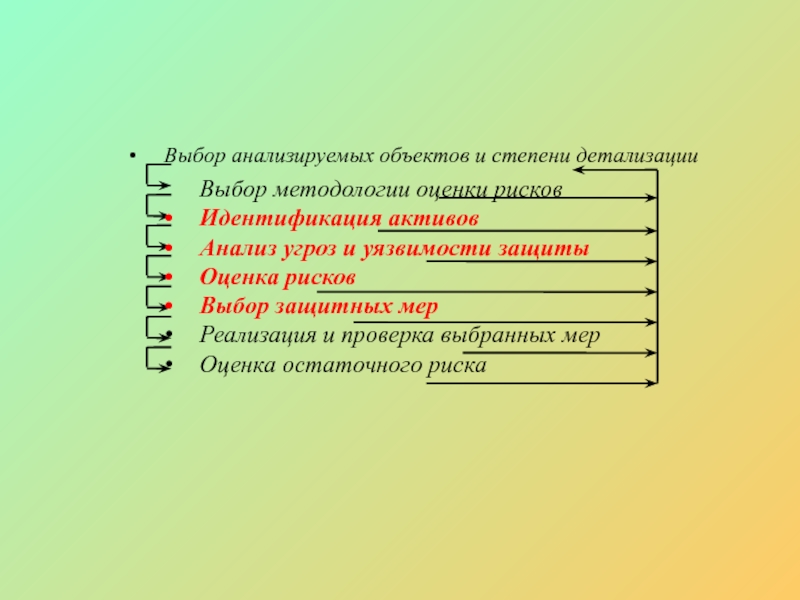

- 12. Выбор анализируемых объектов и степени детализации Выбор

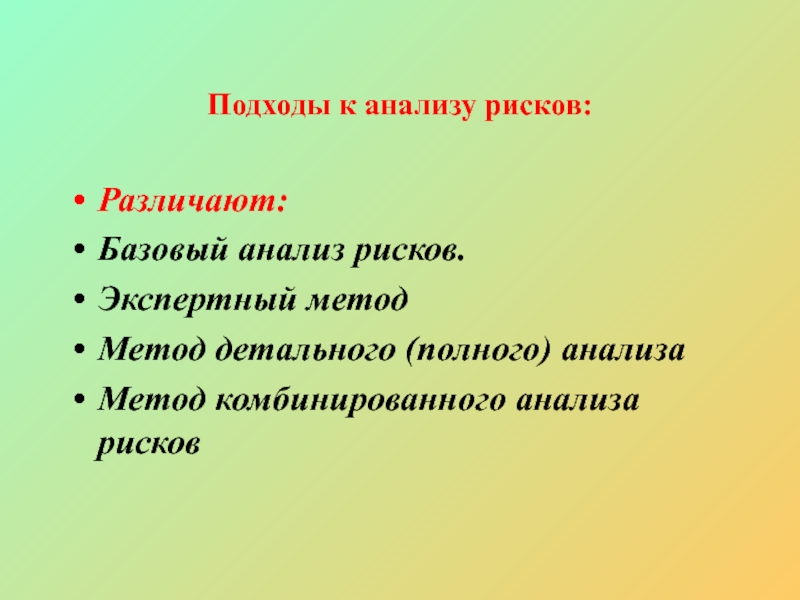

- 13. Подходы к анализу рисков:Различают: Базовый анализ рисков. Экспертный методМетод детального (полного) анализаМетод комбинированного анализа рисков

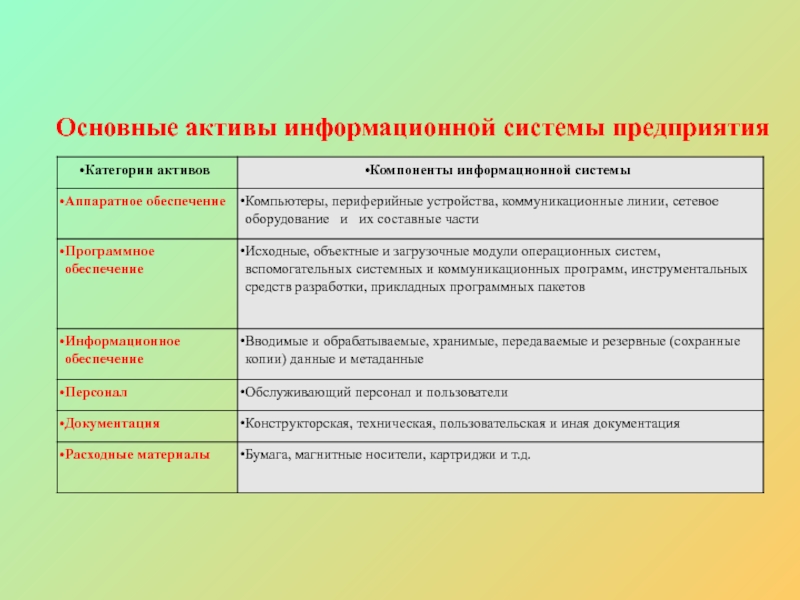

- 14. Основные активы информационной системы предприятия

- 15. Ранжирование угроз.

- 16. Оценивание показателей частоты повторяемости и возможного ущерба от риска.

- 17. Оценивание уровней рисков.

- 18. Модель нарушителя информационных систем Учебный вопрос №3

- 19. Слайд 19

- 20. Скачать презентанцию

2Особенности угроз информации в информационных системах.Методология анализов рисков в информационных системах. Модель нарушителя информационных систем.Учебные вопросы

Слайды и текст этой презентации

Слайд 22

Особенности угроз информации в информационных системах.

Методология анализов рисков в информационных

системах.

Модель нарушителя информационных систем.

Учебные вопросы

Слайд 3Российская Федерация. Федеральный закон от 27 июля 2006 г. № 149-ФЗ

«Об информации, информационных технологиях и о защите информации».

Е.Б.Белов и

другие. Основы информационной безопасности. Учебное пособие для ВУЗов. –М.: Горячая линия –Телеком, 2006, -544 с.3. В.П.Мельников и другие. Информационная безопасность и защита информации. Учебное пособие. –М.: Академия, 2007, -336 с.

4. В.Ярочкин. Безопасность информационных систем. –М., Ось-89, 1996 г., 320с.

Литература

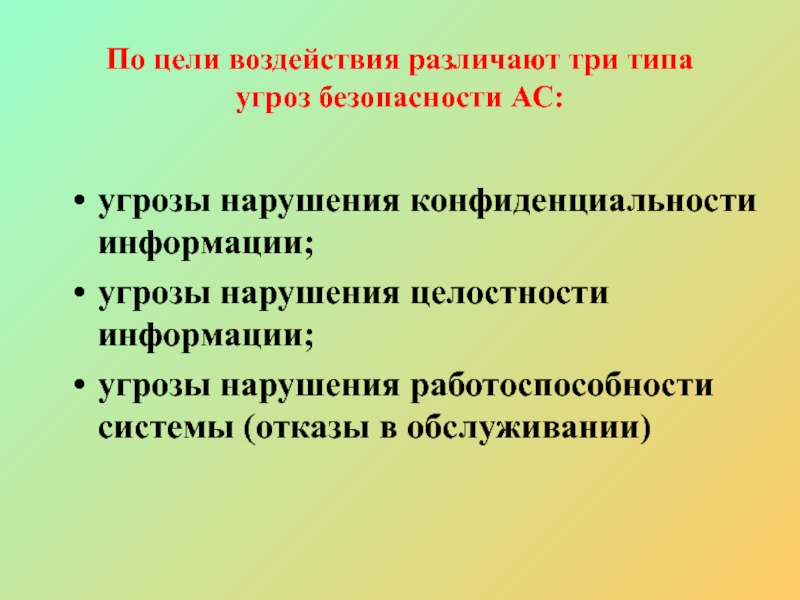

Слайд 5По цели воздействия различают три типа угроз безопасности АС:

угрозы нарушения

конфиденциальности информации;

угрозы нарушения целостности информации;

угрозы нарушения работоспособности системы (отказы в

обслуживании) Слайд 6Компоненты АС подверженные внешнему воздействию:

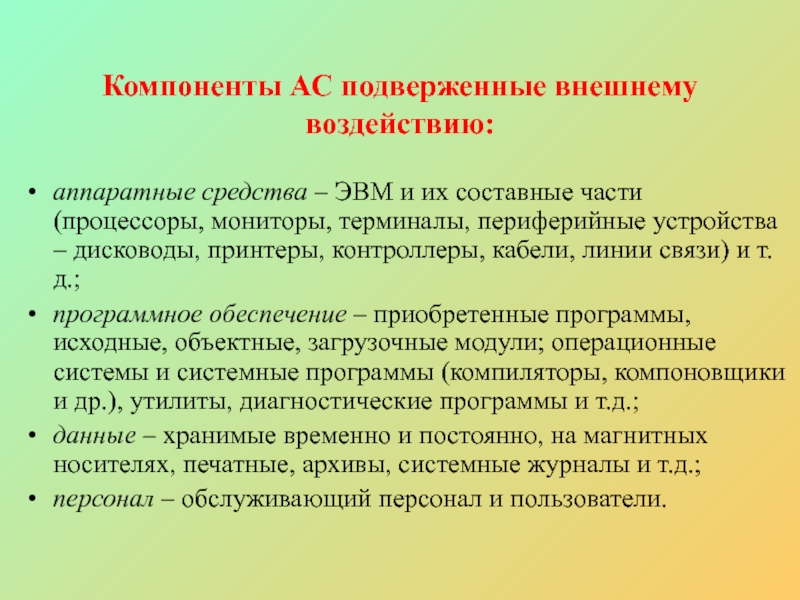

аппаратные средства – ЭВМ и их

составные части (процессоры, мониторы, терминалы, периферийные устройства – дисководы, принтеры,

контроллеры, кабели, линии связи) и т.д.;программное обеспечение – приобретенные программы, исходные, объектные, загрузочные модули; операционные системы и системные программы (компиляторы, компоновщики и др.), утилиты, диагностические программы и т.д.;

данные – хранимые временно и постоянно, на магнитных носителях, печатные, архивы, системные журналы и т.д.;

персонал – обслуживающий персонал и пользователи.

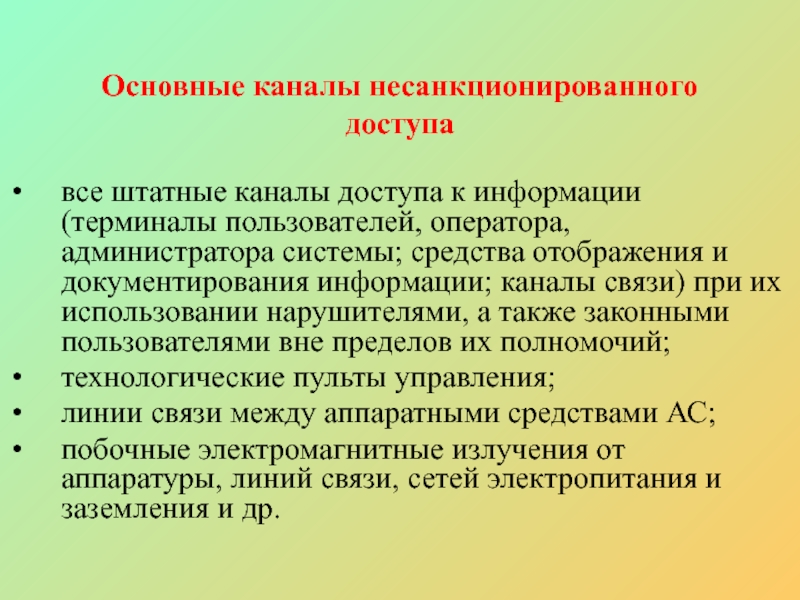

Слайд 8Основные каналы несанкционированного доступа

все штатные каналы доступа к информации (терминалы

пользователей, оператора, администратора системы; средства отображения и документирования информации; каналы

связи) при их использовании нарушителями, а также законными пользователями вне пределов их полномочий;технологические пульты управления;

линии связи между аппаратными средствами АС;

побочные электромагнитные излучения от аппаратуры, линий связи, сетей электропитания и заземления и др.

Слайд 11Анализ риска необходим для следующего:

выявления уязвимости АС и ее системы

защиты,

определения необходимых и достаточных затрат на ОБИ,

выбора конкретных

мер, методов, средств и систем защиты, повышения информированности и компетентности персонала АС.

Слайд 12Выбор анализируемых объектов и степени детализации

Выбор методологии оценки рисков

Идентификация активов

Анализ угроз и уязвимости защиты

Оценка рисков

Выбор защитных мер

Реализация

и проверка выбранных мер Оценка остаточного риска