целостности информации в компьютерных сетях, отдельных вычислительных комплексах и ЭВМ

Назначение

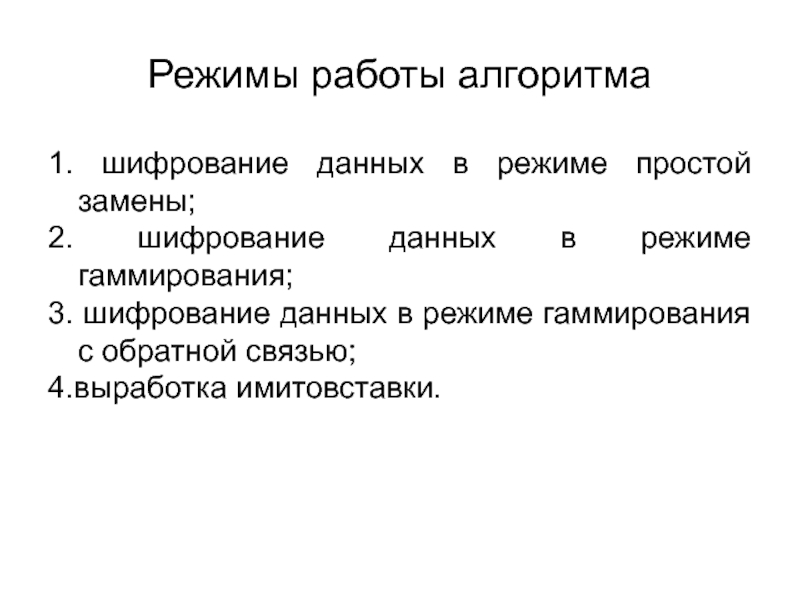

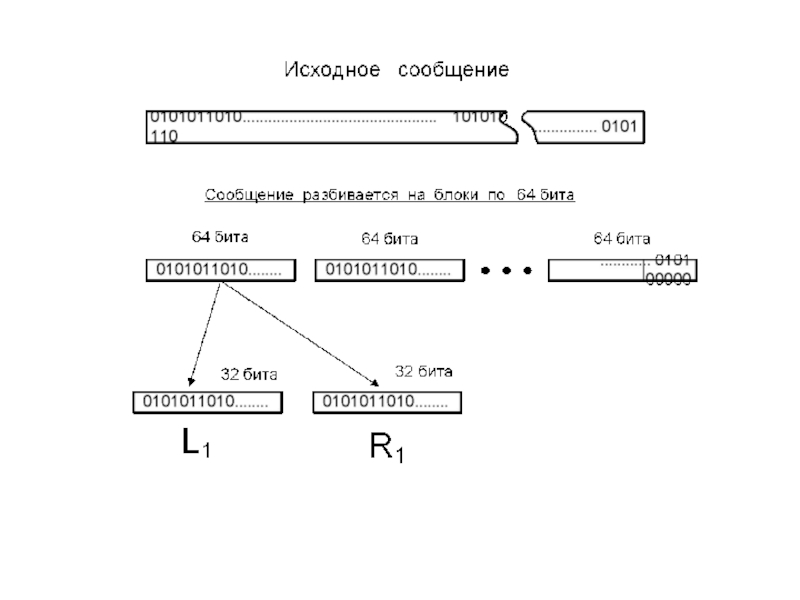

Алгоритм криптографического преобразования данных предназначен для обеспечения конфиденциальности и целостности информации в компьютерных сетях, отдельных вычислительных комплексах и ЭВМ

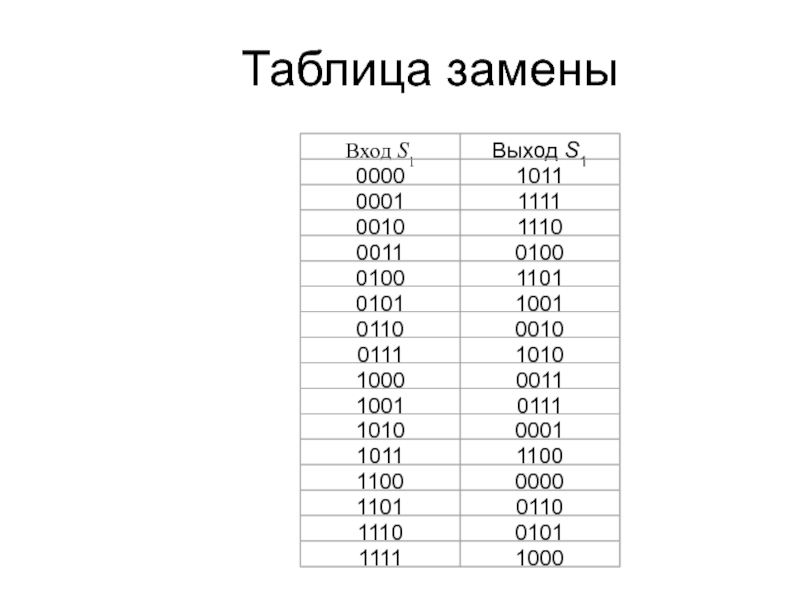

![Стандарт шифрования ГОСТ 28147-89 Уравнения преобразованийa(j) = {f [(a(j – 1) + K(j-1)mod8) mod232] + b(j – 1)} mod2,b(j) = a(j – 1); при j Уравнения преобразованийa(j) = {f [(a(j – 1) + K(j-1)mod8) mod232] + b(j – 1)} mod2,b(j) = a(j – 1); при j = 1, …, 24;a(j) = {f](/img/thumbs/0a3e7419a6d76b124bc9d3835c4008f7-800x.jpg)