Слайд 1Механизмы безопасности компьютерных сетей

Слайд 2Идентификация и аутентификации применяются для ограничения доступа случайных и незаконных

субъектов (пользователи, процессы) информационных систем к ее объектам (аппаратные, программные

и информационные ресурсы).

Общий алгоритм работы таких систем заключается в том, чтобы получить от субъекта (например, пользователя) информацию, удостоверяющую его личность, проверить ее подлинность и затем предоставить (или не предоставить) этому пользователю возможность работы с системой.

Наличие процедур аутентификации и/или идентификации пользователей является обязательным условием любой защищенной системы, поскольку все механизмы защиты информации рассчитаны на работу с поименованными субъектами и объектами информационных систем.

Слайд 3Идентификация – присвоение субъектам и объектам доступа личного идентификатора и

сравнение его с заданным.

Аутентификация (установление подлинности) – проверка принадлежности субъекту

доступа предъявленного им идентификатора и подтверждение его подлинности. Другими словами, аутентификация заключается в проверке: является ли подключающийся субъект тем, за кого он себя выдает.

В качестве идентификаторов обычно используют:

– набор символов (пароль, секретный ключ, персональный идентификатор и т. п.), который пользователь запоминает или для их запоминания использует специальные средства хранения (электронные ключи);

– физиологические параметры человека (отпечатки пальцев, рисунок радужной оболочки глаза и т. п.) или особенности поведения (особенности работы на клавиатуре и т. п.).

Наиболее распространенными простыми и привычными являются методы аутентификации, основанные на паролях – конфиденциальных идентификаторах субъектов.

Слайд 4Парольные методы аутентификации по степени изменяемости паролей делятся на:

– методы,

использующие постоянные (многократно используемые) пароли;

– методы, использующие одноразовые (динамично изменяющиеся)

пароли.

Использование одноразовых или динамически меняющихся паролей является более надежным методом парольной защиты.

В последнее время получили распространение комбинированные методы идентификации и аутентификации, требующие, помимо знания пароля, наличие карточки (token) – специального устройства, подтверждающего подлинность субъекта.

Карточки разделяют на два типа:

– пассивные (карточки с памятью);

– активные (интеллектуальные карточки).

Слайд 5Самыми распространенными являются пассивные карточки с магнитной полосой, которые считываются

специальным устройством, имеющим клавиатуру и процессор.

При использовании указанной карточки

пользователь вводит свой идентификационный номер.

В случае его совпадения с электронным вариантом, закодированным в карточке, пользователь получает доступ в систему.

Это позволяет достоверно установить лицо, получившее доступ к системе и исключить несанкционированное использование карточки злоумышленником (например, при ее утере).

Такой способ часто называют двухкомпонентной аутентификацией.

Интеллектуальные карточки кроме памяти имеют собственный микропроцессор.

Это позволяет реализовать различные варианты парольных методов защиты, например, многоразовые пароли, динамически меняющиеся пароли.

Слайд 6Методы аутентификации, основанные на измерении биометрических параметров человека, обеспечивают почти

100 % идентификацию, решая проблемы утери или утраты паролей и

личных идентификаторов.

Однако эти методы нельзя использовать при идентификации процессов или данных (объектов данных), они только начинают развиваться, требуют пока сложного и дорогостоящего оборудования.

Это обусловливает их использование пока только на особо важных объектах.

Примерами внедрения указанных методов являются системы идентификации пользователя по рисунку радужной оболочки глаза, по почерку, по тембру голоса и др.

Новейшим направлением аутентификации является доказательство подлинности удаленного пользователя по его местонахождению.

Данный защитный механизм основан на использовании системы космической навигации, типа GPS (Global Positioning System).

Слайд 7Общая процедура идентификации и аутентификации пользователя при его доступе в

защищенную информационную систему заключается в следующем.

Пользователь предоставляет системе свой

личный идентификатор (например, вводит пароль или предоставляет палец для сканирования отпечатка).

Далее система сравнивает полученный идентификатор со всеми хранящимися в ее базе идентификаторами.

Если в процессе аутентификации подлинность субъекта установлена, то система защиты информации должна определить его полномочия (совокупность прав).

Это необходимо для последующего контроля и разграничения доступа к ресурсам.

В целом аутентификация по уровню информационной безопасности делится на три категории:

1. Статическая аутентификация.

2. Устойчивая аутентификация.

3. Постоянная аутентификация.

Слайд 8Первая категория обеспечивает защиту только от несанкционированных действий в системах,

где нарушитель не может во время сеанса работы прочитать аутентификационную

информацию.

Примером средства статической аутентификации являются традиционные постоянные пароли.

Устойчивая аутентификация использует динамические данные аутентификации, меняющиеся с каждым сеансом работы.

Реализациями устойчивой аутентификации являются системы, использующие одноразовые пароли и электронные подписи.

Устойчивая аутентификация обеспечивает защиту от атак, где злоумышленник может перехватить аутентификационную информацию и использовать ее в следующих сеансах работы.

Постоянная аутентификация обеспечивает идентификацию каждого блока передаваемых данных, что предохраняет их от несанкционированной модификации или вставки.

Примером реализации указанной категории аутентификации является использование алгоритмов генерации электронных подписей для каждого бита пересылаемой информации.

Слайд 9Криптография и шифрование

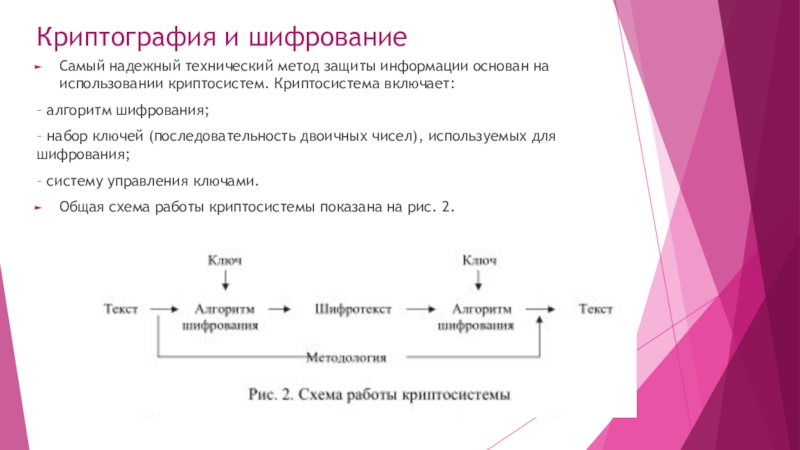

Самый надежный технический метод защиты информации основан на

использовании криптосистем. Криптосистема включает:

– алгоритм шифрования;

– набор ключей (последовательность двоичных

чисел), используемых для шифрования;

– систему управления ключами.

Общая схема работы криптосистемы показана на рис. 2.

Слайд 10Криптосистемы решают такие проблемы информационной безопасности как обеспечение конфиденциальности, целостности

данных, а также аутентификацию данных и их источников.

Криптографические методы защиты

являются обязательным элементом безопасных информационных систем.

Особое значение криптографические методы получили с развитием распределенных открытых сетей, в которых нет возможности обеспечить физическую защиту каналов связи.

Основным классификационным признаком систем шифрования данных является способ их функционирования.

По способу функционирования системы шифрования данных делят на два класса:

– системы "прозрачного" шифрования;

– системы, специально вызываемые для осуществления шифрования.

Слайд 11В системах "прозрачного" шифрования (шифрование "налету") криптографические преобразования осуществляются в

режиме реального времени, незаметно для пользователя.

Например, пользователь записывает подготовленный

в текстовом редакторе документ на защищаемый диск, а система защиты в процессе записи выполняет его шифрование.

Системы второго класса обычно представляют собой утилиты (программы), которые необходимо специально вызывать для выполнения шифрования.

Как уже отмечалось, особое значение криптографические преобразования имеют при передаче данных по распределенным вычислительным сетям.

Для защиты данных в распределенных сетях используются два подхода: канальное шифрование и оконечное (абонентское) шифрование.

Слайд 12В случае канального шифрования защищается вся информация, передаваемая по каналу

связи, включая служебную.

Этот способ шифрования обладает следующим достоинством –

встраивание процедур шифрования на канальный уровень позволяет использовать аппаратные средства, что способствует повышению производительности системы.

Оконечное (абонентское) шифрование позволяет обеспечить конфиденциальность данных, передаваемых между двумя абонентами.

В этом случае защищается только содержание сообщений, вся служебная информация остается открытой.

Классические криптографические методы делятся на два основных типа:

симметричные (шифрование секретным ключом)

асимметричные (шифрование открытым ключом).

Слайд 13В симметричных методах для шифрования и расшифровывания используется один и

тот же секретный ключ.

Наиболее известным стандартом на симметричное шифрование

с закрытым ключом является стандарт для обработки информации в государственных учреждениях США DES (Data Encryption Standard).

Асимметричные методы используют два взаимосвязанных ключа: для шифрования и расшифрования.

Один ключ является закрытым и известным только получателю. Его используют для расшифрования.

Второй из ключей является открытым, т. е. он может быть общедоступным по сети и опубликован вместе с адресом пользователя.

Его используют для выполнения шифрования.

В настоящее время наиболее известным и надежным является асимметричный алгоритм RSA (Rivest, Shamir, Adleman).

Слайд 14Для контроля целостности передаваемых по сетям данных используется электронная цифровая

подпись, которая реализуется по методу шифрования с открытым ключом.

Электронная цифровая

подпись представляет собой относительно небольшое количество дополнительной аутентифицирующей информации, передаваемой вместе с подписываемым текстом.

Отправитель формирует цифровую подпись, используя секретный ключ отправителя. Получатель проверяет подпись, используя открытый ключ отправителя.

Безопасность любой криптосистемы определяется используемыми криптографическими ключами.

В случае ненадежного управления ключами злоумышленник может завладеть ключевой информацией и получить полный доступ ко всей информации в системе или сети. Различают следующие виды функций управления ключами: генерация, хранение и распределение ключей.

Способы генерации ключей для симметричных и асимметричных криптосистем различны. Для генерации ключей симметричных криптосистем используются аппаратные и программные средства генерации случайных чисел.

Генерация ключей для асимметричных криптосистем более сложна, так как ключи должны обладать определенными математическими свойствами.

Слайд 15Функция хранения предполагает организацию безопасного хранения, учета и удаления ключевой

информации.

Для обеспечения безопасного хранения ключей применяют их шифрование с

помощью других ключей.

Такой подход приводит к концепции иерархии ключей. В иерархию ключей

обычно входит главный ключ (т. е. мастер-ключ), ключ шифрования ключей и ключ шифрования данных. Следует отметить, что генерация и хранение мастер-ключа является наиболее критическим вопросом криптозащиты.

Распределение – самый ответственный процесс в управлении ключами.

Этот процесс должен гарантировать скрытность распределяемых ключей, а также быть оперативным и точным. Между пользователями сети ключи распределяют двумя способами:

– с помощью прямого обмена сеансовыми ключами;

– используя один или несколько центров распределения ключей.

Слайд 16После выполнения идентификации и аутентификации подсистема защиты устанавливает полномочия (совокупность

прав) субъекта для последующего контроля санкционированного использования объектов информационной системы.

Обычно

полномочия субъекта представляются: списком ресурсов, доступным пользователю и правами по доступу к каждому ресурсу из списка.

Существуют следующие методы разграничения доступа:

1. Разграничение доступа по спискам.

2. Использование матрицы установления полномочий.

3. Разграничение доступа по уровням секретности и категориям.

4. Парольное разграничение доступа.

Слайд 17Парольное разграничение, очевидно, представляет использование методов доступа субъектов к объектам

по паролю.

При этом используются все методы парольной защиты.

Очевидно,

что постоянное использование паролей создает неудобства пользователям и временные задержки.

Поэтому указанные методы используют в исключительных ситуациях. На практике обычно сочетают различные методы разграничения доступа.

Например, первые три метода усиливают парольной защитой.

В ГОСТ Р 50739-95 "Средства вычислительной техники.

Защита от несанкционированного доступа к информации" и в документах Гостехкомиссии РФ определены два вида (принципа) разграничения доступа:

– дискретное управление доступом;

– мандатное управление доступом.

Слайд 18Дискретное управление доступом представляет собой разграничение доступа между поименованными субъектами

и поименованными объектами.

Субъект с определенным правом доступа может передать это

право любому другому субъекту.

Данный вид организуется на базе методов разграничения по спискам или с помощью матрицы.

Мандатное управление доступом основано на сопоставлении меток конфиденциальности информации, содержащейся в объектах (файлы, папки, рисунки) и официального разрешения (допуска) субъекта к информации соответствующего уровня конфиденциальности.

При внимательном рассмотрении можно заметить, что дискретное управление доступом есть ничто иное, как произвольное управление доступом, а мандатное управление реализует принудительное управление доступом.