Слайд 1Методы и средства

защиты информации

Слайд 2Каналы утечки информации

Обстоятельства, усложняющие защиту информации:

1) массовое распространение средств ЭВТ;

2)

усложнение шифровальных технологий;

3) необходимость защиты различных тайн (государственной, военной, промышленной,

коммерческой, финансовой);

4) постоянно расширяющиеся возможности несанкционированных действий над информацией.

Слайд 3Каналы утечки информации

Технические каналы утечки информации принято делить на следующие

типы:

1) радиоканалы (электромагнитные излучения радиодиапазона);

2) акустические каналы (распространение звука в

звукопередающей среде);

3) электрические каналы (напряжения и токи в токопроводящих коммуникациях);

4) оптические каналы (электромагнитные излучения в инфракрасной, видимой и ультрафиолетовой части спектра);

5) материально-вещественные каналы (бумага, фото, магнитные носители, отходы и т.д.).

Слайд 4Каналы утечки информации

Классификация методов и средств несанкционированного получения информации из

автоматизированной системы (АС):

1) по виду доступа:

локального доступа

удалённого доступа

2) по уровню

доступа:

гостевого уровня (Guest)

пользовательского уровня

административного уровня (Administrator, root)

системного уровня (SYSTEM)

неограниченного уровня

Слайд 5Каналы утечки информации

Классификация методов и средств несанкционированного получения информации из

автоматизированной системы (АС):

3) по характеру действий злоумышленника:

копирование информации

модификация информации

уничтожение информации

внедрение

информации

4) по кратности доступа:

однократного (разового) доступа

многократного доступа

Слайд 6Каналы утечки информации

Классификация методов и средств несанкционированного получения информации из

автоматизированной системы (АС):

5) по направленности действий злоумышленника:

получение системной информации (пароли,

ключи шифрования, списки учётных записей и др.)

получение прикладной информации (обычно для получения доступа к системной информации)

6) по тяжести последствий:

неопасные (сканирование портов, попытки установления соединений и т.п.)

потенциально опасные (получение доступа к содержимому подсистем хранения данных, попытки подбора паролей и т.п.)

опасные (получение доступа с высоким уровнем полномочий, модификация информации в АС, копирование системной и прикладной информации, создание собственной информации и т.п.)

чрезвычайно опасные (уничтожение информации, блокирование доступа легальных пользователей к АС и т.п.)

Слайд 7Аспекты проблемы защиты данных

Наиболее эффективной может быть только комплексная система

защиты информации, сочетающая следующие аспекты:

1) законодательный (использование законодательных актов, регламентирующих

права и обязанности физических и юридических лиц, а также государства в области защиты информации);

Слайд 8Аспекты проблемы защиты данных

2) морально-этический (создание и поддержание на объекте

такой моральной атмосферы, в которой нарушение регламентированных правил поведения оценивалось

бы большинством сотрудников резко негативно);

3) физический (создание физических препятствий для доступа посторонних лиц к охраняемой информации);

Слайд 9Аспекты проблемы защиты данных

4) административный (организация соответствующего режима секретности, пропускного

и внутреннего режима);

5) технический (обеспечение оборудования встроенными средствами защиты);

6) криптографический

(применение шифрования и кодирования для сокрытия обрабатываемой и передаваемой информации от несанкционированного доступа);

7) программный (применение программных средств разграничения доступа).

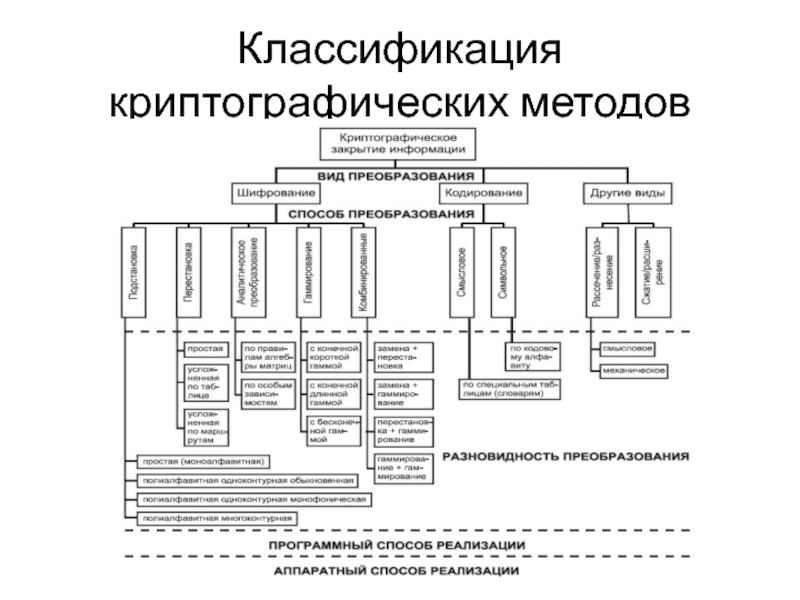

Слайд 10Классификация

криптографических методов

Слайд 11Классификация

криптографических методов

Под шифрованием понимается такой вид криптографического закрытия информации,

при котором преобразованию подвергается каждый символ защищаемого сообщения.

Слайд 12Классификация

криптографических методов

Кодирование – вид криптографического закрытия информации, когда элементы

данных заменяются заранее выбранными кодами (цифровыми, буквенными, буквенно-цифровыми сочетаниями и

т.п.).

Смысловое кодирование: кодируемые элементы имеют вполне определённый смысл (слова, предложения, группы предложений).

Символьное кодирование: кодируется каждый символ защищаемого текста.

Слайд 13Классификация

криптографических методов

Метод рассечения-разнесения: массив данных делится на элементы, каждый

из которых в отдельности не позволяет раскрыть содержание защищаемой информации.

Такие элементы разносятся по разным областям памяти/носителям информации.

Сжатие – замена часто встречающихся последовательностей символов заранее выбранными символами или последовательностями символов.

Слайд 14Классификация

криптографических методов

Основные требования к методам защитного преобразования:

1) метод должен

быть достаточно устойчивым к попыткам раскрыть исходный текст, имея только

зашифрованный текст;

2) объём ключа не должен затруднять его запоминание и пересылку;

3) алгоритм преобразования не должен быть очень сложным: затраты на защиту должны быть адекватны заданному уровню сохранности информации;

4) ошибки в шифровании не должны вызывать потерю информации;

5) длина зашифрованного текста не должна превышать длину исходного текста;

6) необходимые временные и стоимостные ресурсы на преобразование определяются требуемой степенью защиты информации.

Слайд 15Классификация

криптографических методов

Другие способы классификации криптоалгоритмов:

1) по наличию ключа:

а) тайнопись

(без ключа);

б) криптография с ключом:

- симметричные криптоалгоритмы;

- асимметричные криптоалгоритмы;

Слайд 16Классификация

криптографических методов

Другие способы классификации криптоалгоритмов:

2) по размеру блока информации:

а)

потоковые;

б) блочные.

Слайд 17Шифрование методом подстановки

Символы шифруемого текста заменяются другими символами, взятыми из

одного (моноалфавитная подстановка) или нескольких (полиалфавитная подстановка) алфавитов.

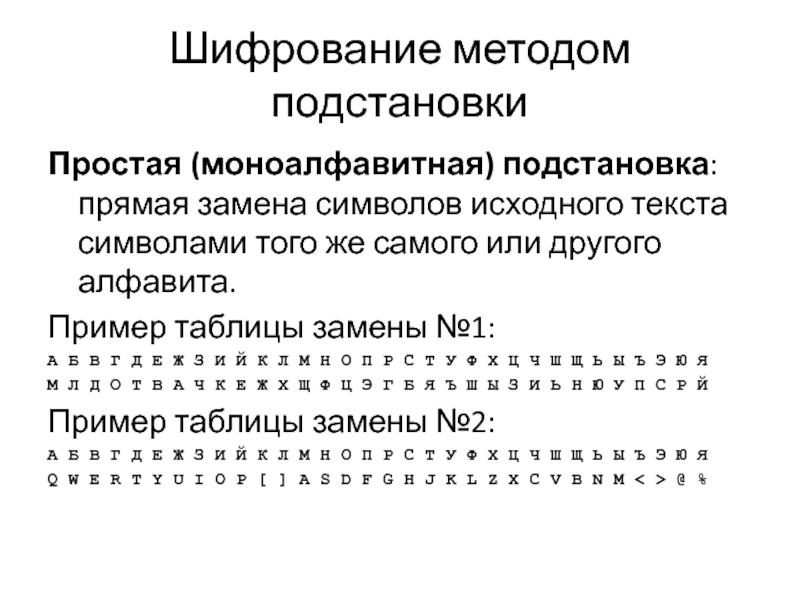

Слайд 18Шифрование методом подстановки

Простая (моноалфавитная) подстановка: прямая замена символов исходного текста

символами того же самого или другого алфавита.

Пример таблицы замены №1:

А

Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ы Ъ Э Ю Я

М Л Д О Т В А Ч К Е Ж Х Щ Ф Ц Э Г Б Я Ъ Ш Ы З И Ь Н Ю У П С Р Й

Пример таблицы замены №2:

А Б В Г Д Е Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ы Ъ Э Ю Я

Q W E R T Y U I O P [ ] A S D F G H J K L Z X C V B N M < > @ %

Слайд 19Шифрование методом подстановки

Простая (моноалфавитная) подстановка

Стойкость метода: низкая, т.к. полностью сохраняются

статистические свойства исходного текста.

Атака на шифр: статистический анализ при длине

сообщения более 20-30 символов.

Применимость: шифрование коротких сообщений (до 15-20 символов).

Слайд 20Шифрование методом подстановки

Полиалфавитная одноконтурная обыкновенная подстановка: для замены символов исходного

текста используется несколько алфавитов, причем смена алфавитов происходит последовательно и

циклически, т.е. первый символ заменяется соответствующим символом первого алфавита, второй — символом второго алфавита и т.д. до тех пор, пока не будут использованы все выбранные алфавиты. После этого использование алфавитов повторяется.

Слайд 21Шифрование методом подстановки: алгоритм Вижинера

Полиалфавитная одноконтурная обыкновенная подстановка: алгоритм Вижинера.

Используется таблица Вижинера – матрица NxN символов, где N –

количество символов алфавита.

Слайд 22Шифрование методом подстановки: алгоритм Вижинера

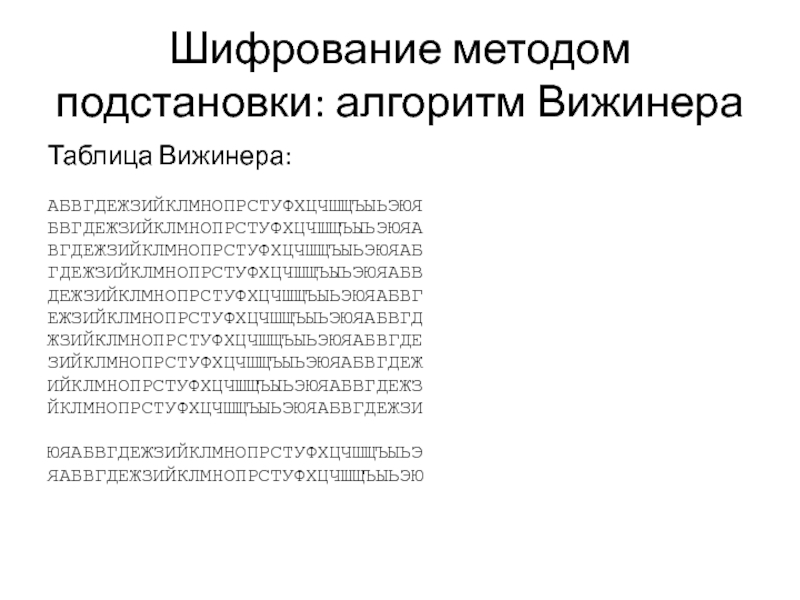

Таблица Вижинера:

АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ

БВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯА

ВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБ

ГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВ

ДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГ

ЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГД

ЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕ

ЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖ

ИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖЗ

ЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯАБВГДЕЖЗИ

ЮЯАБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭ

ЯАБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮ

Слайд 23Шифрование методом подстановки: алгоритм Вижинера

Алгоритм:

под каждой буквой шифруемого текста циклически

записывается ключ;

каждая буква шифруемого текста заменяется буквами, которые находятся в

матрице по адресу (строка – символ ключа, столбец – символ шифруемого текста).

Слайд 24Шифрование методом подстановки: алгоритм Вижинера

Пример.

Текст: алгоритм вижинера

Ключ: занятие

Процесс:

алгоритм вижинера -

текст

занятиез анятиеза – циклический ключ

злрнврчу вхеъхкча - шифровка

Слайд 25Шифрование методом подстановки: алгоритм Вижинера

Стойкость: определяется длиной ключа, равна стойкости

простой подстановки, умноженной на длину ключа.

Атака на шифр: статистический анализ

при достаточной длине сообщения.

Применимость: шифрование коротких сообщений.

Меры по повышению криптостойкости:

1) алфавиты получаются не сдвигом основного алфавита, а представляют его случайную перестановку;

2) ключ – не слово, а последовательность случайных чисел для выбора строк таблицы Вижинера.

Слайд 26Шифрование методом подстановки

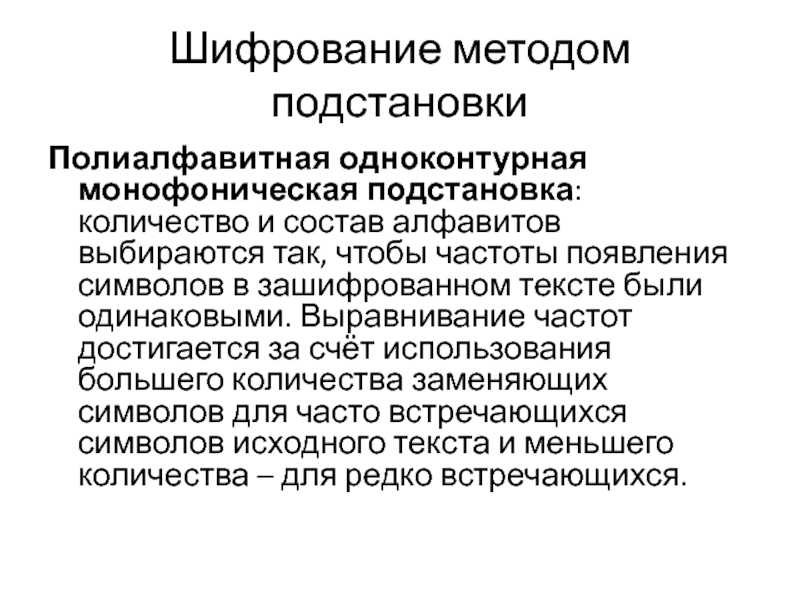

Полиалфавитная одноконтурная монофоническая подстановка: количество и состав алфавитов

выбираются так, чтобы частоты появления символов в зашифрованном тексте были

одинаковыми. Выравнивание частот достигается за счёт использования большего количества заменяющих символов для часто встречающихся символов исходного текста и меньшего количества – для редко встречающихся.

Слайд 27Шифрование методом подстановки

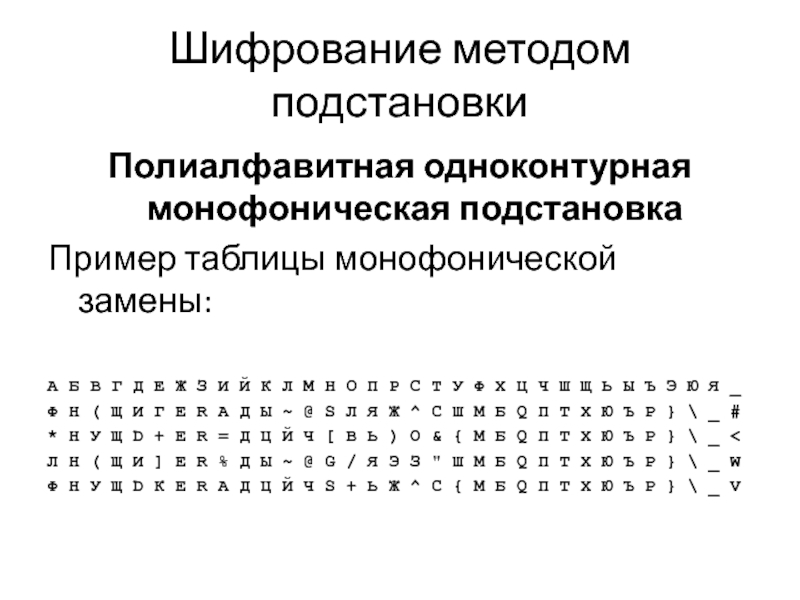

Полиалфавитная одноконтурная монофоническая подстановка

Пример таблицы монофонической замены:

А Б

В Г Д Е Ж З И Й К Л

М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ь Ы Ъ Э Ю Я _

Ф Н ( Щ И Г Е R A Д Ы ~ @ S Л Я Ж ^ C Ш М Б Q П Т Х Ю Ъ Р } \ _ #

* Н У Щ D + Е R = Д Ц Й Ч [ В Ь ) O & { М Б Q П Т Х Ю Ъ Р } \ _ <

Л Н ( Щ И ] Е R % Д Ы ~ @ G / Я Э З " Ш М Б Q П Т Х Ю Ъ Р } \ _ W

Ф Н У Щ D К Е R A Д Ц Й Ч S + Ь Ж ^ C { М Б Q П Т Х Ю Ъ Р } \ _ V

Слайд 28Шифрование методом подстановки

Полиалфавитная одноконтурная монофоническая подстановка

Процесс шифрования: действия такие же,

как при использовании метода простой замены, но после каждого использования

символа замены соответствующий ему столбец циклически сдвигается вверх на одну позицию.

Слайд 29Шифрование методом подстановки

Полиалфавитная одноконтурная монофоническая подстановка

Стойкость: высокая, теоретически шифр взлому

не поддаётся.

Атака на шифр: статистический анализ, т.к. строго монофоническую подстановку

на практике реализовать достаточно трудно.

Применимость: шифрование коротких сообщений (важно: длина сообщения диктует количество строк в таблице замены).

Слайд 30Шифрование методом подстановки

Полиалфавитная многоконтурная подстановка: при шифровании применяется несколько наборов

(контуров) алфавитов, используемых циклически, причём каждый контур имеет свой индивидуальный

период применения. Частный случай такой подстановки – замена по таблице Вижинера при использовании нескольких ключей, каждый из которых имеет свой период применения.

Слайд 31Шифрование методом перестановки

Перестановка – метод шифрования, при котором изменяется только

порядок следования символов исходного текста, при этом сами символы не

изменяются.

Слайд 32Шифрование методом перестановки

Простая перестановка: выбирается размер блока шифрования в виде

таблицы из n столбцов и m строк и формируется ключевая

последовательность из натурального ряда чисел случайной перестановкой.

Алгоритм шифрования одного блока:

1) исходный текст записывается построчно в таблицу;

2) зашифрованный текст выписывается по столбцам в порядке возрастания номеров колонок в соответствии с выбранной ключевой последовательностью.

Слайд 33Шифрование методом перестановки

Простая перестановка

Пример шифрования.

Исходный текст: у вас продаётся славянский

шкаф

Ключ: 3-8-1-5-2-6-4-7

Шифртекст: ваа_стякуосипясфаёвш_снар_к__длй

Слайд 34Шифрование методом перестановки

Простая перестановка

Алгоритм расшифровывания:

подготовить таблицу, записать ключевую последовательность в

заголовок;

выделить очередной блок текста;

зашифрованный текст вписывается по столбцам в порядке

возрастания номеров колонок в соответствии с номерами в заголовке таблицы;

выписать сообщение построчно;

повторять пункты 2-4, пока не закончится зашифрованное сообщение.

Слайд 35Шифрование методом перестановки

Усложнённая перестановка по таблице: для шифрования используется специальная

таблица, в которую введены усложняющие элементы. Эти элементы – не

используемые при шифровании ячейки, количество и расположение которых является дополнительным ключом шифрования.

Алгоритмы шифрования и расшифровывания полностью аналогичны алгоритмам простой перестановки, размер блока равен (m x n – s), где s – количество не используемых ячеек.

Слайд 36Шифрование методом перестановки

Усложнённая перестановка по маршрутам: для формирования последовательности перестановки

символов применяются маршруты типа гамильтоновских, при этом в качестве графа

используется гиперкуб заданной размерности.

Ключ шифра: размерность гиперкуба, количество и вид выбираемых для шифрования маршрутов.

Слайд 37Шифрование методом перестановки

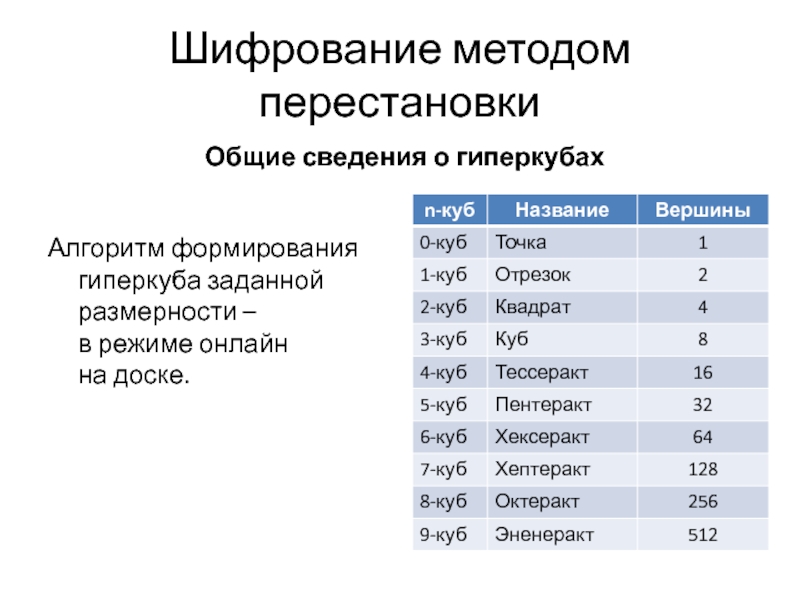

Общие сведения о гиперкубах

Алгоритм формирования

гиперкуба заданной

размерности

–

в режиме онлайн

на доске.

Слайд 38Шифрование методом перестановки

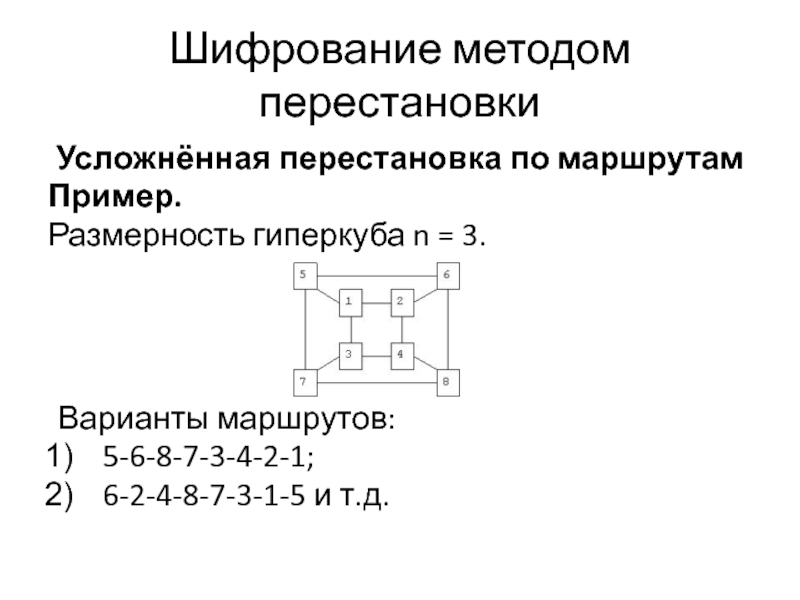

Усложнённая перестановка по маршрутам

Пример.

Размерность гиперкуба n = 3.

Варианты

маршрутов:

5-6-8-7-3-4-2-1;

6-2-4-8-7-3-1-5 и т.д.

Слайд 39Шифрование методом перестановки

Усложнённая перестановка по маршрутам

Алгоритмы шифрования и расшифровывания: выбирается

последовательность маршрутов, в соответствии с которыми будет производиться криптографическое преобразование.

Слайд 40Шифрование методом перестановки

Другие способы шифрования

Перестановка с использованием магических квадратов.

Перестановка с

применением решёток (трафаретов).

Частная (пользовательская) перестановка.

Слайд 41Шифрование методом перестановки

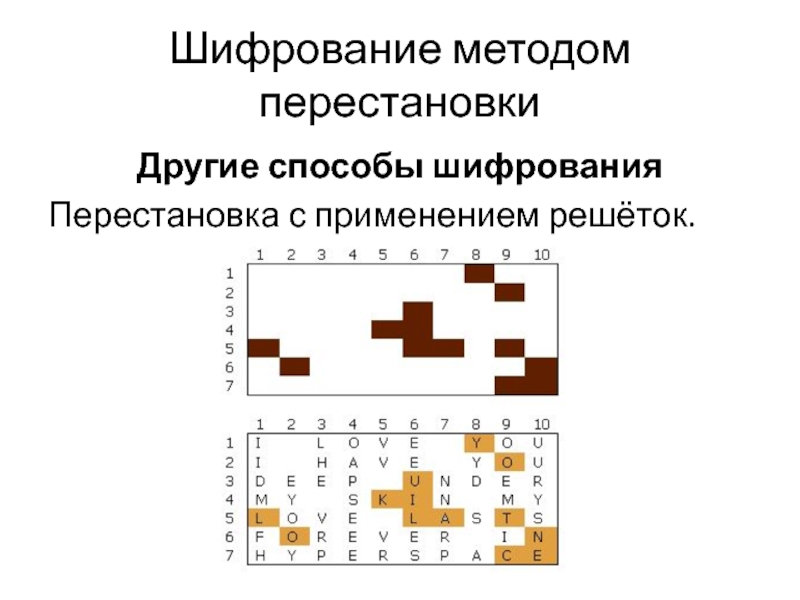

Другие способы шифрования

Перестановка с применением решёток.

Слайд 42Аналитическое преобразование

Для шифрования могут использоваться аналитические преобразования.

Широкое распространение получили методы

шифрования, основанные на использовании матричной алгебры.

Слайд 43Аналитическое преобразование

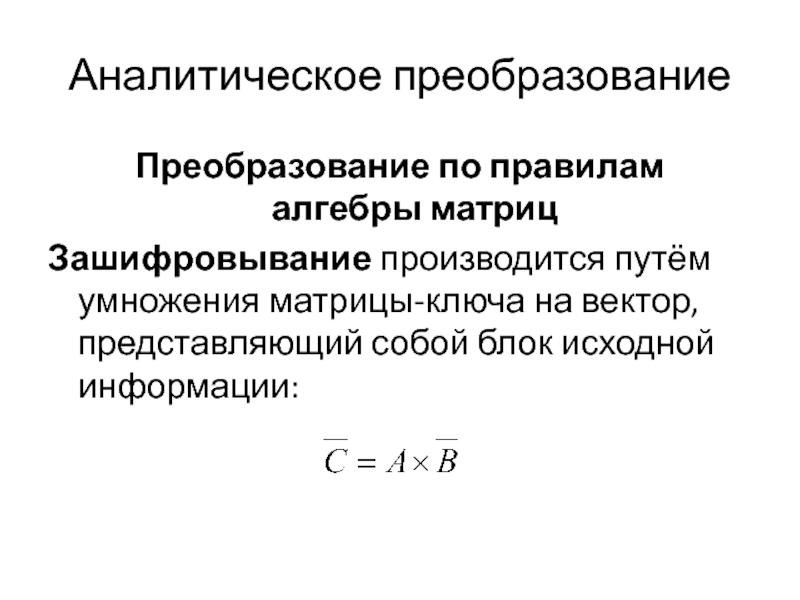

Преобразование по правилам

алгебры матриц

Зашифровывание производится путём умножения матрицы-ключа

на вектор, представляющий собой блок исходной информации:

Слайд 44Аналитическое преобразование

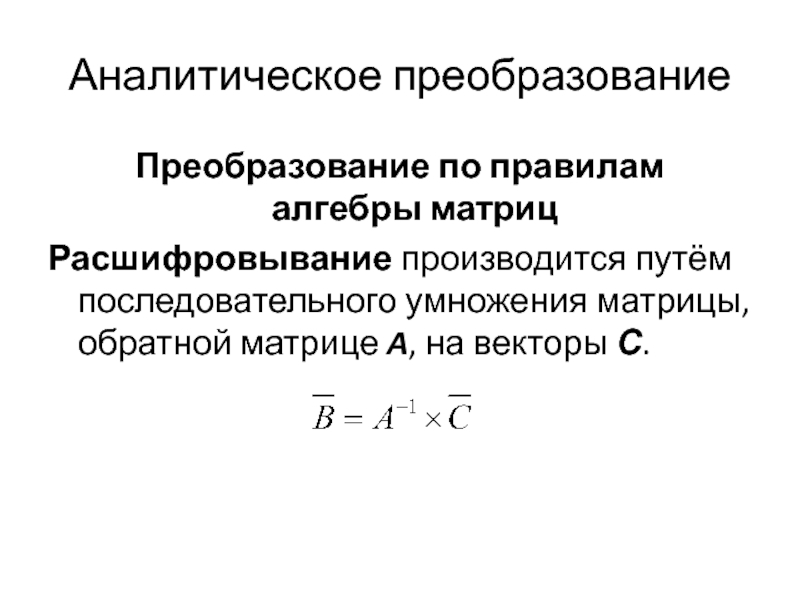

Преобразование по правилам

алгебры матриц

Расшифровывание производится путём последовательного умножения

матрицы, обратной матрице A, на векторы С.

Слайд 45Аналитическое преобразование

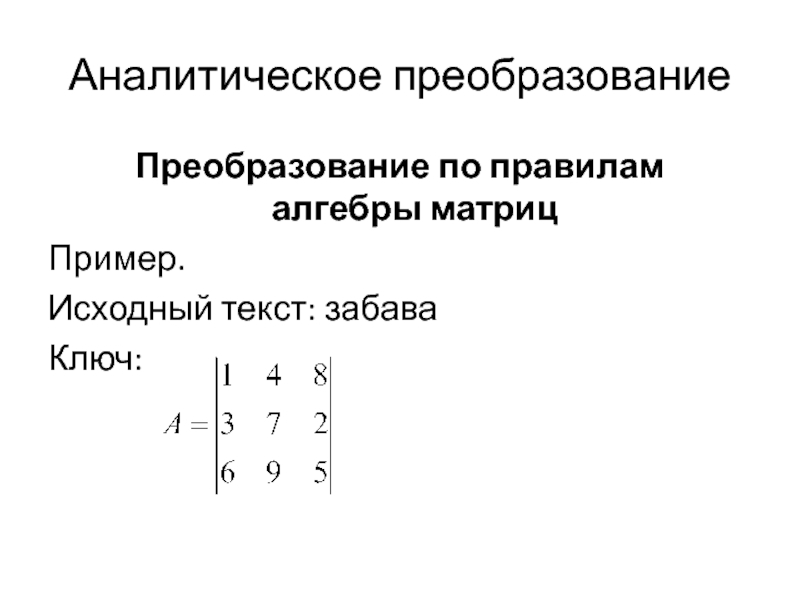

Преобразование по правилам

алгебры матриц

Пример.

Исходный текст: забава

Ключ:

Слайд 46Аналитическое преобразование

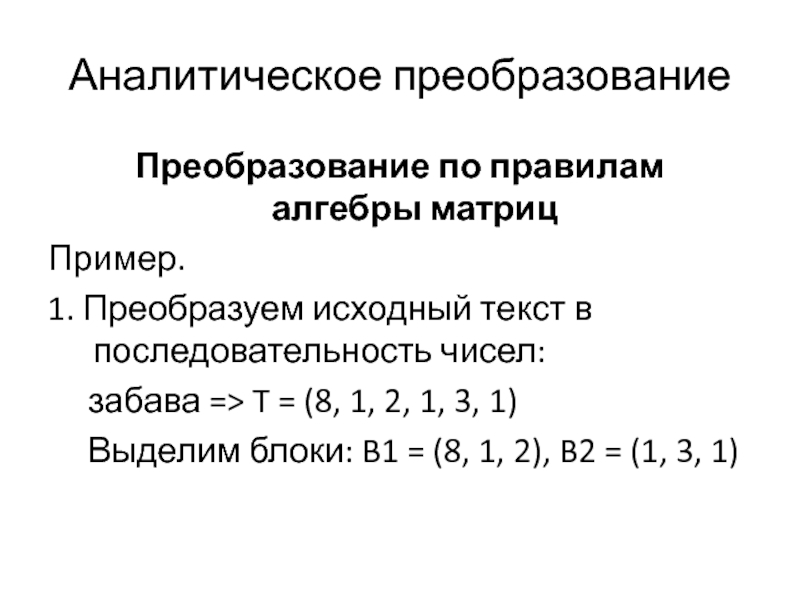

Преобразование по правилам

алгебры матриц

Пример.

1. Преобразуем исходный текст в

последовательность чисел:

забава => T = (8, 1, 2, 1,

3, 1)

Выделим блоки: B1 = (8, 1, 2), B2 = (1, 3, 1)

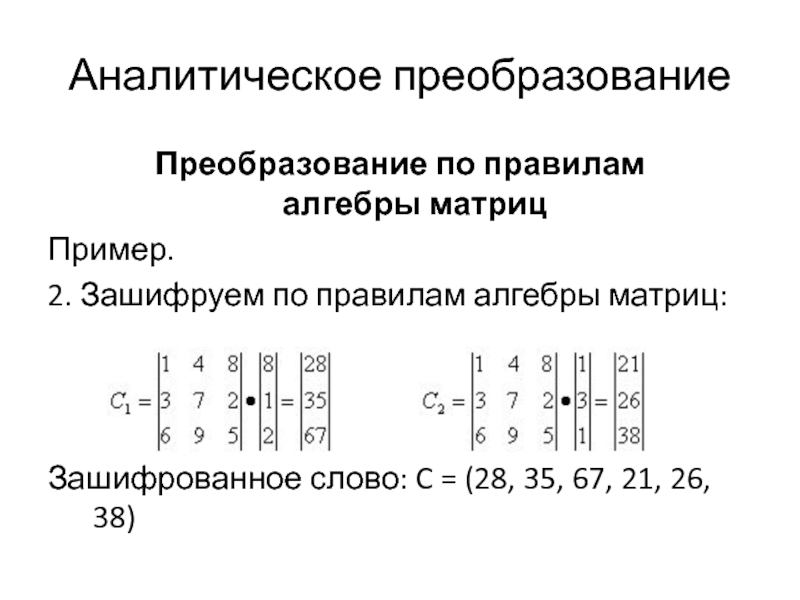

Слайд 47Аналитическое преобразование

Преобразование по правилам

алгебры матриц

Пример.

2. Зашифруем по правилам алгебры

матриц:

Зашифрованное слово: C = (28, 35, 67, 21, 26, 38)

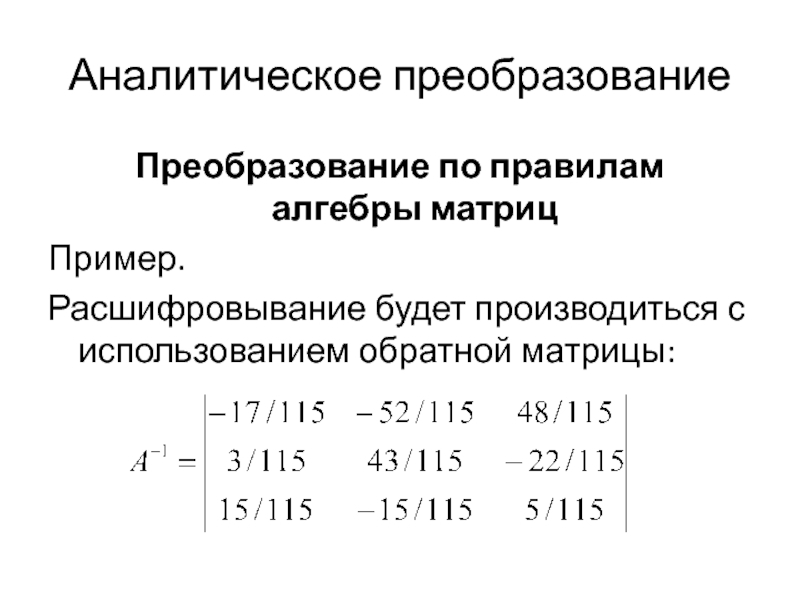

Слайд 48Аналитическое преобразование

Преобразование по правилам

алгебры матриц

Пример.

Расшифровывание будет производиться с использованием

обратной матрицы:

Слайд 49Шифрование методом гаммирования

Суть метода: символы шифруемого текста последовательно складываются с

символами некоторой специальной последовательности, которая называется гаммой. Иногда такой метод

представляют как наложение гаммы на исходный текст, поэтому он получил название «гаммирование».

Слайд 50Шифрование методом гаммирования

Два способа наложения гаммы на исходный текст:

1) символы

исходного текста и гаммы представляются в виде двоичного кода, а

затем соответствующие разряды складываются по модулю 2 (могут использоваться и другие логические операции, что приводит к появлению ещё одного ключа – типа преобразования);

Слайд 51Шифрование методом гаммирования

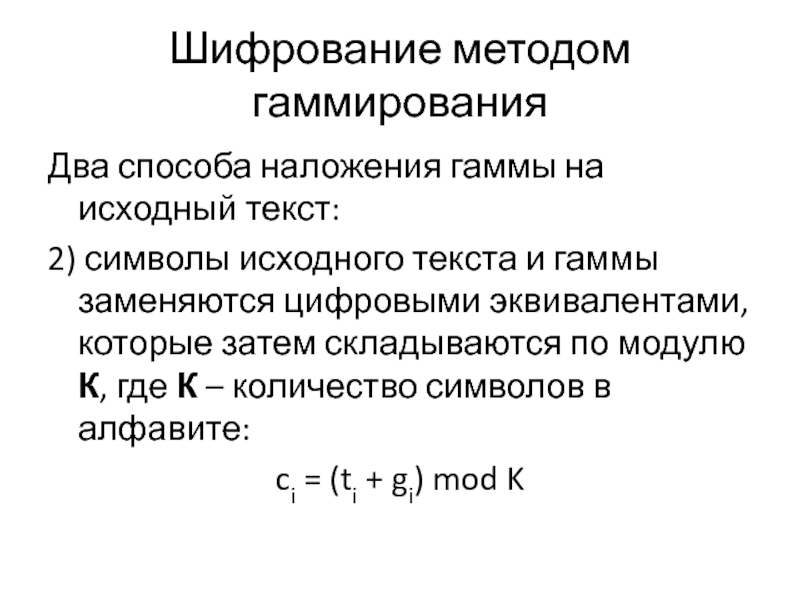

Два способа наложения гаммы на исходный текст:

2) символы

исходного текста и гаммы заменяются цифровыми эквивалентами, которые затем складываются

по модулю К, где К – количество символов в алфавите:

ci = (ti + gi) mod K

Слайд 52Шифрование методом гаммирования

Стойкость шифра определяется свойствами гаммы – периодом последовательности

и статистическими характеристиками.

Для шифрования используются равномерно распределённые случайные величины, т.е.

в пределах периода у символов гаммы не должно быть взаимозависимостей (закономерностей).

Слайд 53Шифрование методом гаммирования

Разновидности метода гаммирования:

1) шифрование с конечной гаммой;

2) шифрование

с бесконечной гаммой.

При хороших статистических свойствах гаммы стойкость шифрования определяется

только длиной периода. Если длина периода гаммы превышает длину шифруемого текста, то такой шифр теоретически является абсолютно стойким, т.е. его нельзя вскрыть при помощи статистической обработки зашифрованного текста.

Пример бесконечной гаммы: последовательность цифр числа Пи или е.

Слайд 54Шифрование методом гаммирования

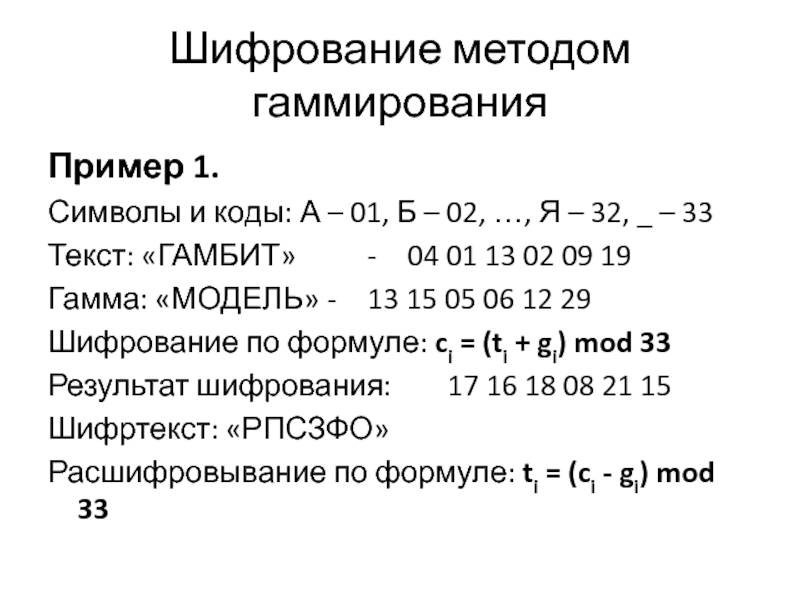

Пример 1.

Символы и коды: А – 01, Б

– 02, …, Я – 32, _ – 33

Текст: «ГАМБИТ» - 04

01 13 02 09 19

Гамма: «МОДЕЛЬ» - 13 15 05 06 12 29

Шифрование по формуле: ci = (ti + gi) mod 33

Результат шифрования: 17 16 18 08 21 15

Шифртекст: «РПСЗФО»

Расшифровывание по формуле: ti = (ci - gi) mod 33

Слайд 55Шифрование методом гаммирования

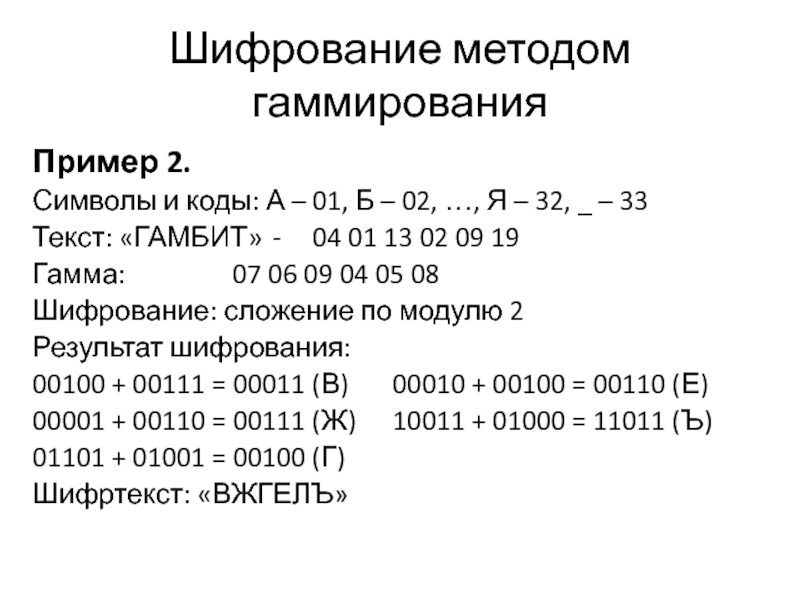

Пример 2.

Символы и коды: А – 01, Б

– 02, …, Я – 32, _ – 33

Текст: «ГАМБИТ» - 04

01 13 02 09 19

Гамма: 07 06 09 04 05 08

Шифрование: сложение по модулю 2

Результат шифрования:

00100 + 00111 = 00011 (В) 00010 + 00100 = 00110 (Е)

00001 + 00110 = 00111 (Ж) 10011 + 01000 = 11011 (Ъ)

01101 + 01001 = 00100 (Г)

Шифртекст: «ВЖГЕЛЪ»

Слайд 56Генераторы случайных чисел

Ранее было сказано: «Для шифрования используются равномерно распределённые

случайные величины».

Если в распределении присутствует какое-либо смещение, то результат решения

любой задачи, использующей ТАКИЕ случайные величины, будет неверным.

Слайд 57Генераторы случайных чисел

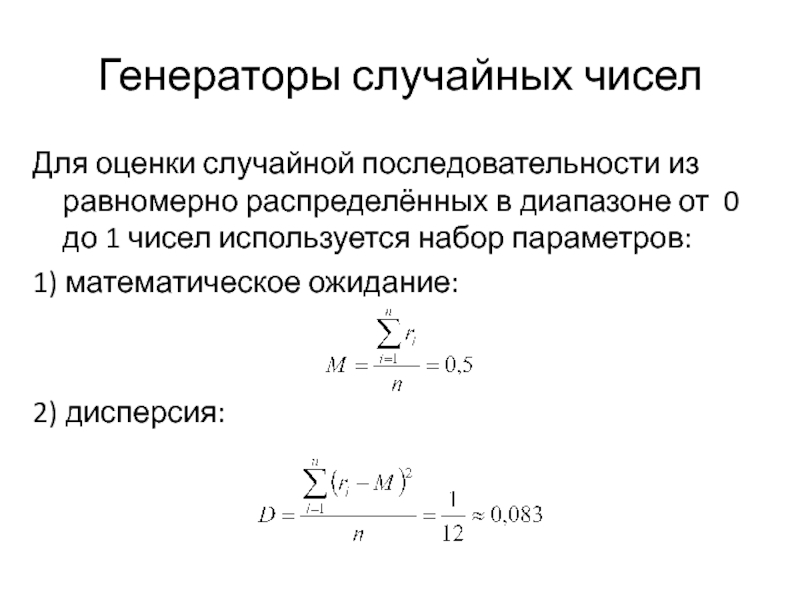

Для оценки случайной последовательности из равномерно распределённых в

диапазоне от 0 до 1 чисел используется набор параметров:

1) математическое

ожидание:

2) дисперсия:

Слайд 58Генераторы случайных чисел

Генераторы случайных чисел по способу получения чисел делятся

на:

физические;

табличные;

алгоритмические.

Слайд 59Генераторы случайных чисел

Физические генераторы

В качестве физических ГСЧ могут выступать различные

предметы, приборы, устройства:

монета;

игральная кость;

поделённый на секторы барабан со стрелкой;

шумящее устройство

(например, транзистор);

...

Слайд 60Генераторы случайных чисел

Физические ГСЧ

Примеры использования монеты как ГСЧ.

Алгоритм 1: при

каждом подбрасывании монеты очередной интервал разбивается на две равные части.

Выпадение «решки» (0) приводит к выбору левого интервала, выпадение «орла» (1) – правого. Таким образом можно получить любую точку исходного интервала. Например, для последовательности «100110100» интервалы менялись следующим образом: [0, 1] – (1) – [0.5, 1] – (0) – [0.5, 0.75] – (0) – [0.5; 0.625] – (1) – [0.5625; 0.6250] – (1) – [0,59375; 0.62500] – (0) – [0,59375; 0,609375] – (1) – [0,6015625; 0,609375] – (0) – [0,6015625; 0,60546875] – (0) – [0,6015625; 0,603515625].

Слайд 61Генераторы случайных чисел

Физические ГСЧ

Примеры использования монеты как ГСЧ.

Алгоритм 2: полученная

в ходе подбрасывания монеты двоичная последовательность разбивается на группы по

1, 2, 3,… двоичных числа. Формируя на основе групп вещественные числа, получаем случайные числа в некоторой системе счисления. Например, из последовательности «100110100» при разбиении на триады получается число «0.4648», или 4*8-1+6*8-2+4*8-3=0.6015625

Слайд 62Генераторы случайных чисел

Табличные ГСЧ

Табличные ГСЧ в качестве источника случайных чисел

используют специальным образом составленные таблицы, содержащие не зависящие друг от

друга цифры или числа. На основе таких таблиц можно получить равномерно распределённые случайные числа, задаваясь правилом просмотра таблицы.

Слайд 63Генераторы случайных чисел

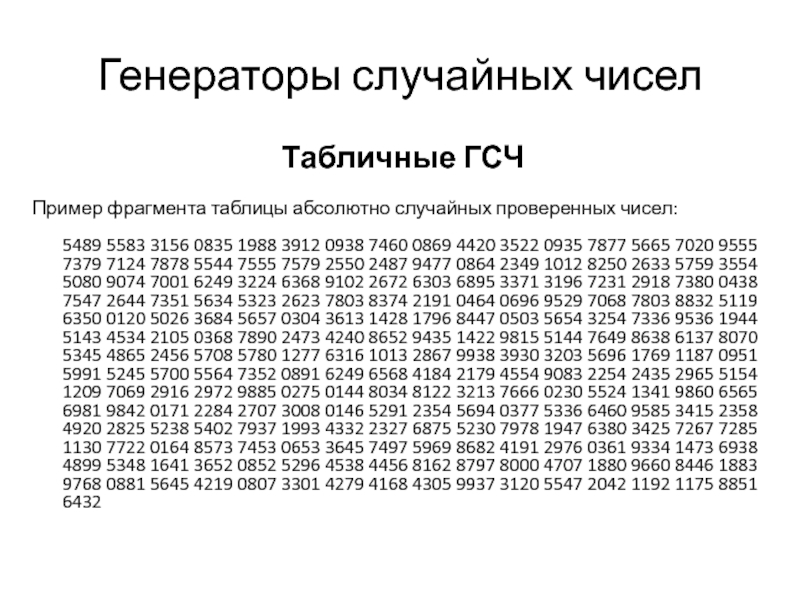

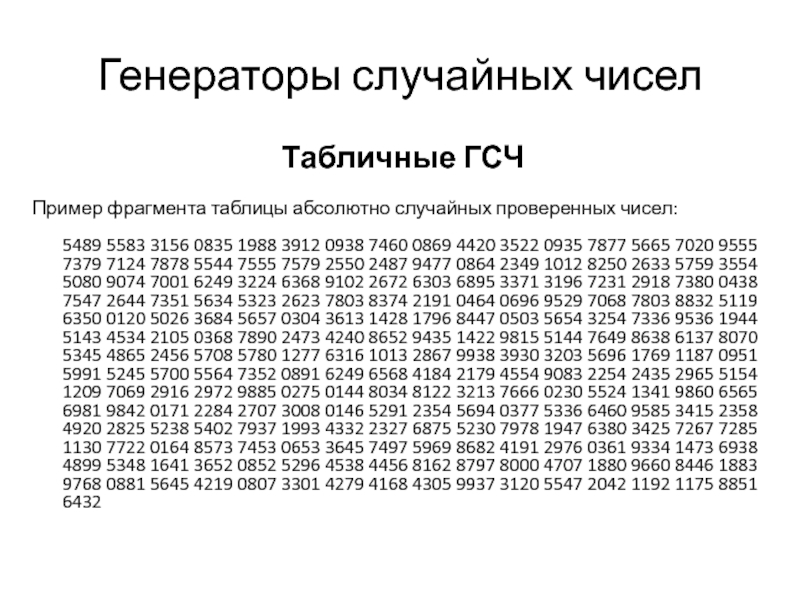

Табличные ГСЧ

Пример фрагмента таблицы абсолютно случайных проверенных чисел:

5489

5583 3156 0835 1988 3912 0938 7460 0869 4420 3522

0935 7877 5665 7020 9555 7379 7124 7878 5544 7555 7579 2550 2487 9477 0864 2349 1012 8250 2633 5759 3554 5080 9074 7001 6249 3224 6368 9102 2672 6303 6895 3371 3196 7231 2918 7380 0438 7547 2644 7351 5634 5323 2623 7803 8374 2191 0464 0696 9529 7068 7803 8832 5119 6350 0120 5026 3684 5657 0304 3613 1428 1796 8447 0503 5654 3254 7336 9536 1944 5143 4534 2105 0368 7890 2473 4240 8652 9435 1422 9815 5144 7649 8638 6137 8070 5345 4865 2456 5708 5780 1277 6316 1013 2867 9938 3930 3203 5696 1769 1187 0951 5991 5245 5700 5564 7352 0891 6249 6568 4184 2179 4554 9083 2254 2435 2965 5154 1209 7069 2916 2972 9885 0275 0144 8034 8122 3213 7666 0230 5524 1341 9860 6565 6981 9842 0171 2284 2707 3008 0146 5291 2354 5694 0377 5336 6460 9585 3415 2358 4920 2825 5238 5402 7937 1993 4332 2327 6875 5230 7978 1947 6380 3425 7267 7285 1130 7722 0164 8573 7453 0653 3645 7497 5969 8682 4191 2976 0361 9334 1473 6938 4899 5348 1641 3652 0852 5296 4538 4456 8162 8797 8000 4707 1880 9660 8446 1883 9768 0881 5645 4219 0807 3301 4279 4168 4305 9937 3120 5547 2042 1192 1175 8851 6432

Слайд 64Генераторы случайных чисел

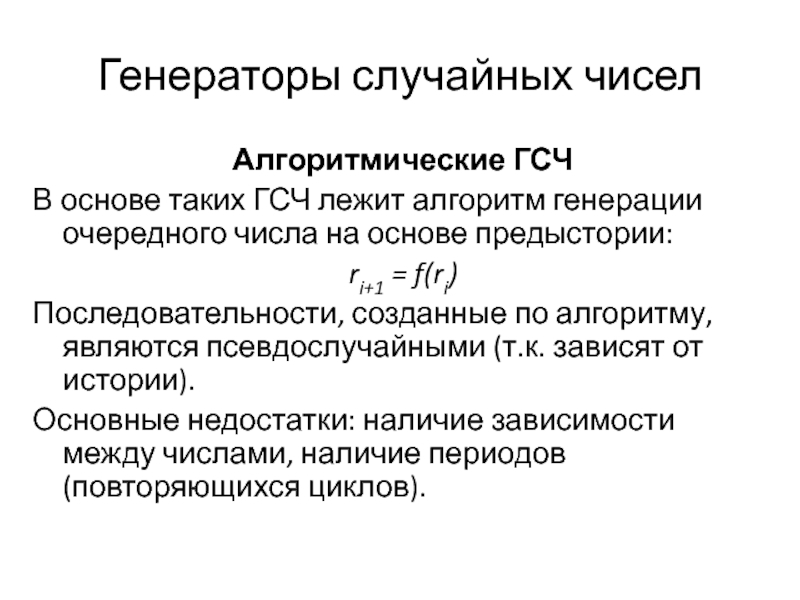

Алгоритмические ГСЧ

В основе таких ГСЧ лежит алгоритм генерации

очередного числа на основе предыстории:

ri+1 = f(ri)

Последовательности, созданные по алгоритму,

являются псевдослучайными (т.к. зависят от истории).

Основные недостатки: наличие зависимости между числами, наличие периодов (повторяющихся циклов).

Слайд 65Генераторы случайных чисел

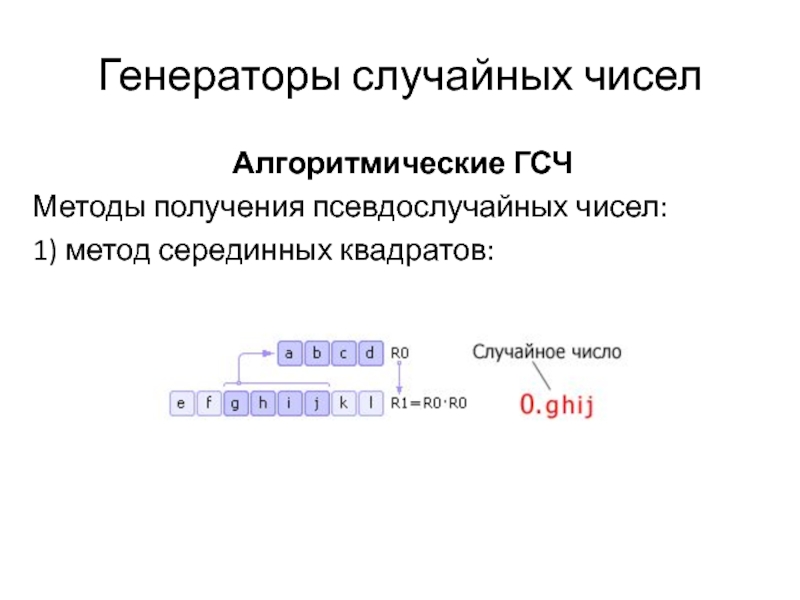

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

1) метод серединных квадратов:

Слайд 66Генераторы случайных чисел

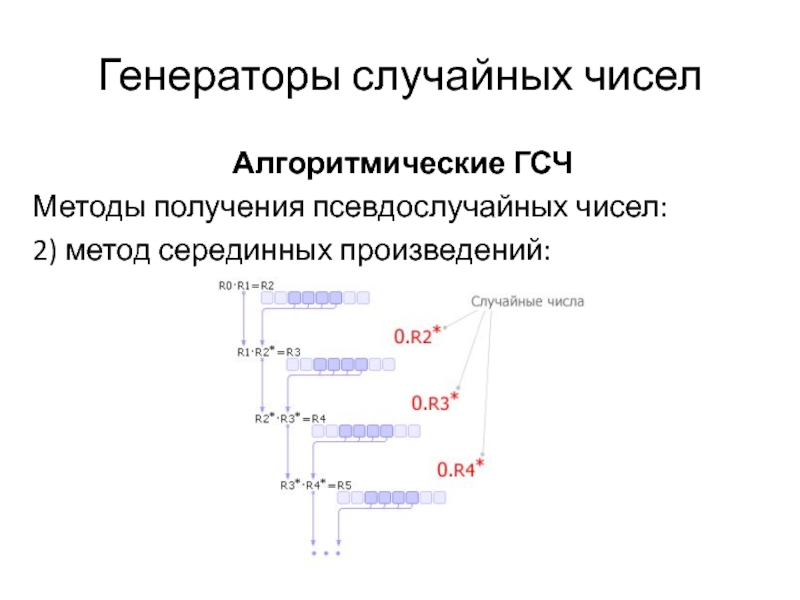

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

2) метод серединных произведений:

Слайд 67Генераторы случайных чисел

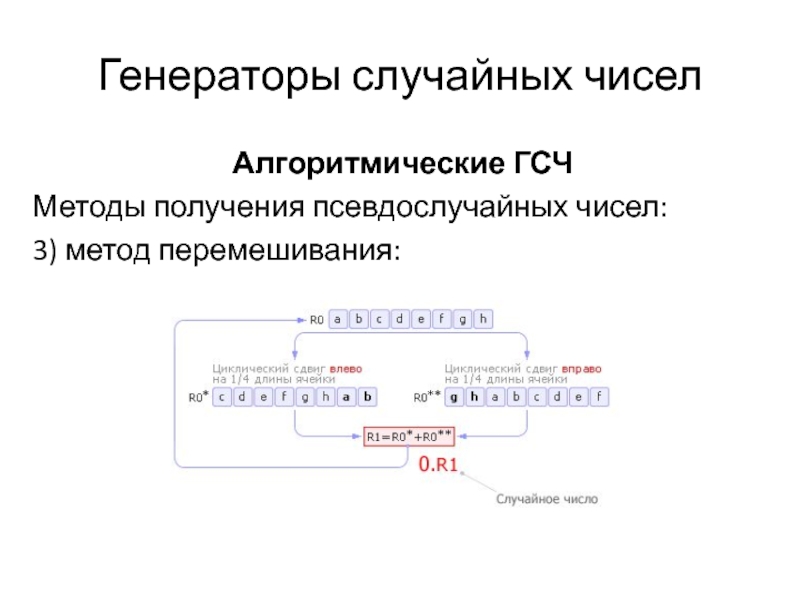

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

3) метод перемешивания:

Слайд 68Генераторы случайных чисел

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

4) линейный конгруэнтный метод:

ri+1

= (k · ri + b) mod M,

где

M –

модуль (0 < M);

k – множитель (0 ≤ k < M);

b – приращение (0 ≤ b < M);

r0 – начальное значение (0 ≤ r0 < M).

Слайд 69Генераторы случайных чисел

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

4) линейный конгруэнтный метод:

для

качественного генератора требуется правильно подобрать коэффициенты. Необходимо, чтобы число M

было довольно большим, так как период не может иметь больше M элементов. С другой стороны, деление, использующееся в этом методе, является довольно медленной операцией, поэтому для двоичной вычислительной машины логичным будет выбор M = 2N, т.к. в этом случае нахождение остатка от деления сводится к двоичной логической операции «AND». Также широко распространён выбор наибольшего простого числа M, меньшего, чем 2N, например, 231–1.

Длина периода зависит от значений M, k и b.

Слайд 70Генераторы случайных чисел

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

4) линейный конгруэнтный метод:

Пример

1.

M = 2N, k = 3+8*q (или k = 5+8*q),

b = 0, r0 – нечётно. При таких исходных данных длина числовой последовательности равна М/4.

Улучшение: k = 1 + 4*q, b – нечётно, величина периода составляет М. Хорошие результаты получаются при k, имеющем значения 69069 и 71365.

Слайд 71Генераторы случайных чисел

Алгоритмические ГСЧ

Методы получения псевдослучайных чисел:

4) линейный конгруэнтный метод:

Пример

2.

M = 231-1, k = 1220703125, b = 7, r0

= 7. При таких исходных данных длина числовой последовательности примерно равна 7000000.

Слайд 72Генераторы случайных чисел

Скремблеры

Суть скремблирования заключается в побитном изменении проходящего через

систему потока данных. Практически единственной операцией, используемой в скремблерах, является

XOR – "побитное исключающее ИЛИ". Параллельно прохождению информационного потока в скремблере по определенному правилу генерируется битовый поток – кодирующий поток. Как прямое, так и обратное шифрование осуществляется наложением по XOR кодирующей последовательности на исходную битовую последовательность данных.

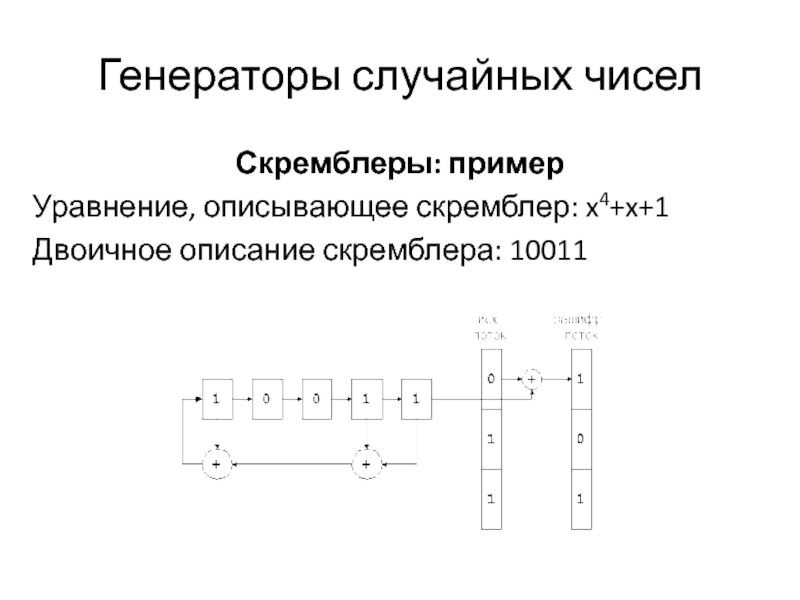

Слайд 73Генераторы случайных чисел

Скремблеры: пример

Уравнение, описывающее скремблер: x4+x+1

Двоичное описание скремблера: 10011

Слайд 74Генераторы случайных чисел

Скремблеры: алгоритм работы

Выбираются значения определённых разрядов регистра и

складываются по XOR между собой.

Все разряды сдвигаются на один бит

в сторону младшего разряда.

На освободившееся место в старшем разряде записывается вычисленное значение из п.1.

Значение выпавшего младшего разряда попадает в кодирующую последовательность.

Слайд 75Генераторы случайных чисел

Скремблеры

Достоинства:

1) простота как программной, так и аппаратной реализации;

2)

каждый бит выходной последовательности зависит только от одного бита входной

последовательности, поэтому при помехах в линиях передачи искажается только один бит, а не группа битов (блок).

Слайд 76Генераторы случайных чисел

Скремблеры

Недостатки:

1) проблема синхронизации приёмной и передающей сторон; при

любой рассинхронизации передаваемая информация теряется;

2) зацикливание при долгой работе.

Слайд 77Алгоритм шифрования DES

Общая схема шифрования

Структурная схема алгоритма

Режимы использования

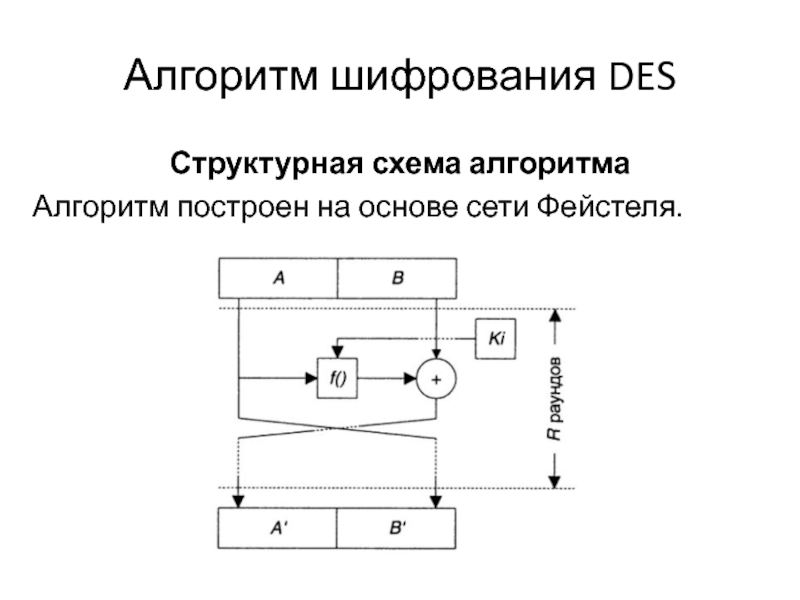

Слайд 78Алгоритм шифрования DES

Структурная схема алгоритма

Алгоритм построен на основе сети Фейстеля.

Слайд 79Алгоритм шифрования DES

Режимы использования

Электронная кодовая книга ECB (Electronic Code Book)

Сцепление

блоков шифра CBC (Cipher Block Chaining)

Обратная связь по шифротексту CFB

(Cipher Feed Back)

Обратная связь по выходу OFB (Output Feed Back)

Слайд 80Алгоритм шифрования DES

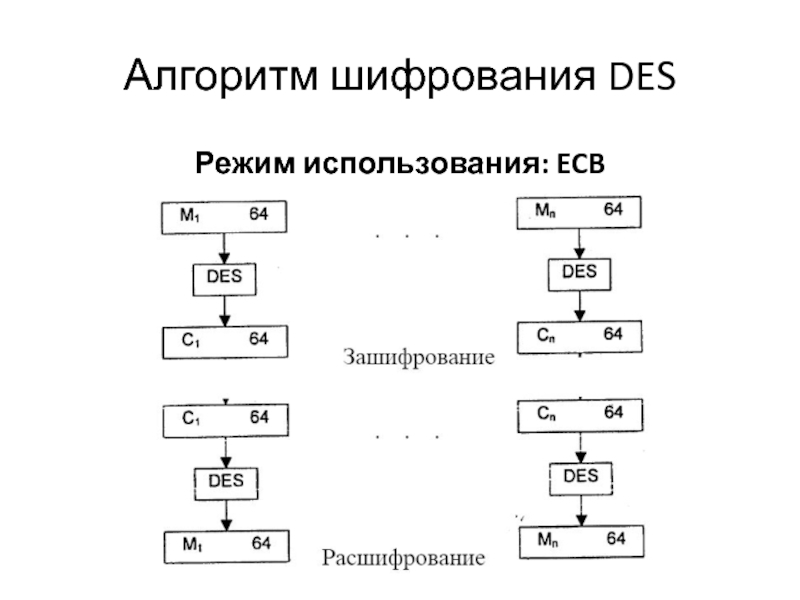

Режим использования: ECB

Слайд 81Алгоритм шифрования DES

Режим использования: ECB

Текст обрабатывается блоками по 64 бита,

при этом каждый блок шифруется одним и тем же ключом.

Если

длина текста превышает 64 бита, то текст делится на блоки по 64 бита, к последнему блоку в случае необходимости добавляются заполнители.

Достоинство: простота реализации.

Недостатки: низкая криптостойкость, т.к. для одинаковых входных блоков данных получаются одинаковые шифрованные блоки.

Слайд 82Алгоритм шифрования DES

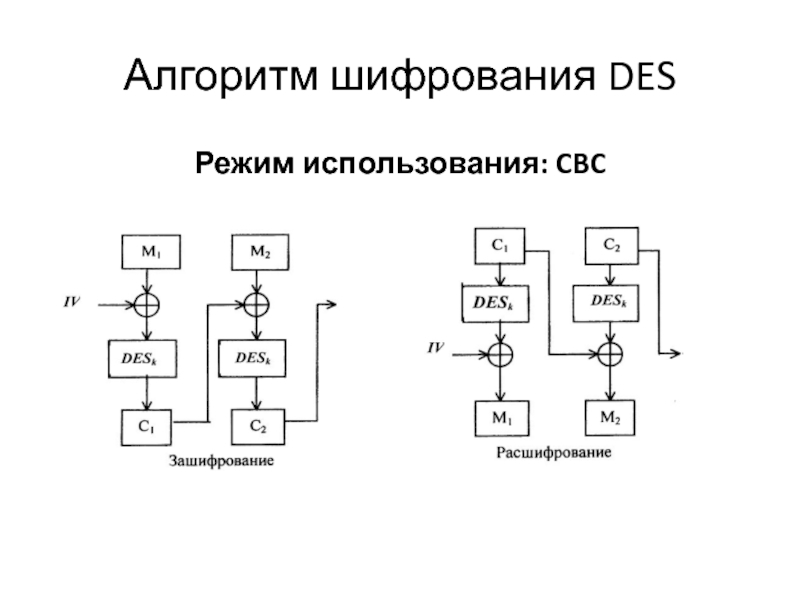

Режим использования: CBC

Слайд 83Алгоритм шифрования DES

Режим использования: CBC

Особенность: при шифровании входное значение задаётся

равным XOR-разности текущего блока открытого текста и полученного на предыдущем

шаге блока шифрованного текста. На первом шаге шифрования для XOR используется начальный секретный вектор IV.

Достоинство: нет повторов шифрованных блоков при одинаковых входных данных.

Слайд 84Алгоритм шифрования DES

Режим использования: CFB

Слайд 85Алгоритм шифрования DES

Режим использования: CFB

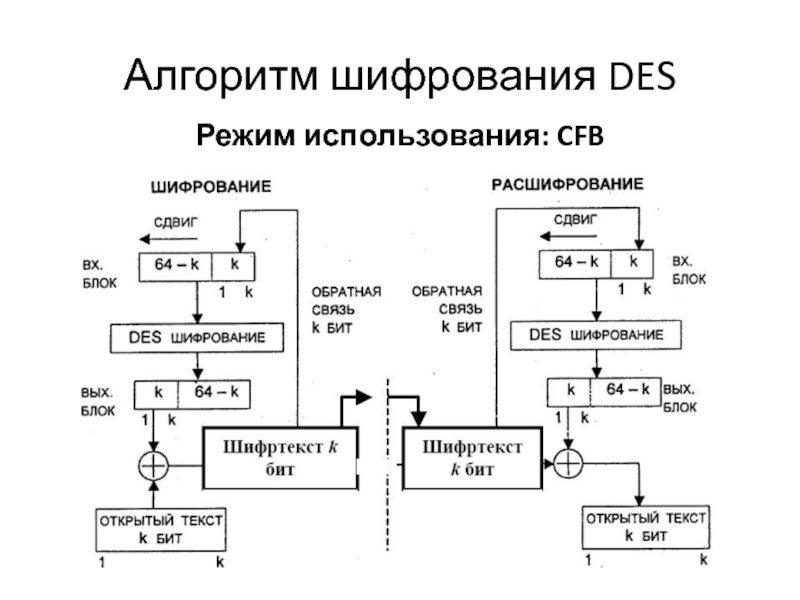

Процесс шифрования: на входе функции шифрования

размещается 64-битовый регистр сдвига, в котором записан вектор инициализации IV.

Главные k битов шифрования связываются операцией XOR с первой порцией открытого текста для получения первой порции шифртекста, которая подаётся на линию передачи. Содержимое регистра смещается влево на k битов, а на освободившееся место записывается значение полученной шифровки. Процесс повторяется, пока не будут зашифрованы все элементы открытого текста.

Слайд 86Алгоритм шифрования DES

Режим использования: CFB

Достоинства:

1) нет необходимости дополнять открытый

текст до целого числа блоков;

2) возможность реализации потокового шифрования/расшифрования.

Слайд 87Алгоритм шифрования DES

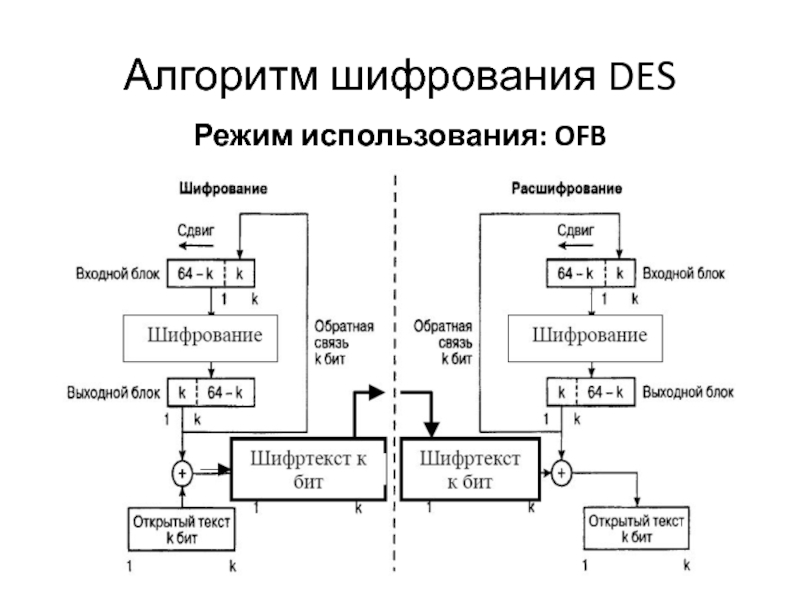

Режим использования: OFB

Слайд 88Алгоритм шифрования DES

Режим использования: OFB

Режим похож на предыдущий, только в

качестве обратной связи не используется получаемый шифртекст.

Существует модификация этой схемы,

считающаяся более криптостойкой: в качестве обратной связи выступают не k битов, а весь результат шифрования.

Слайд 89Алгоритм шифрования DES

Режим использования: OFB

Достоинства:

возможность реализации потокового режима шифрования/расшифрования;

есть возможность

сгенерировать шифрующую последовательность заранее на основе ключа и вектора инициализации,

что может положительно сказаться на общей производительности системы, использующей шифрование.

Слайд 90Алгоритм шифрования DES

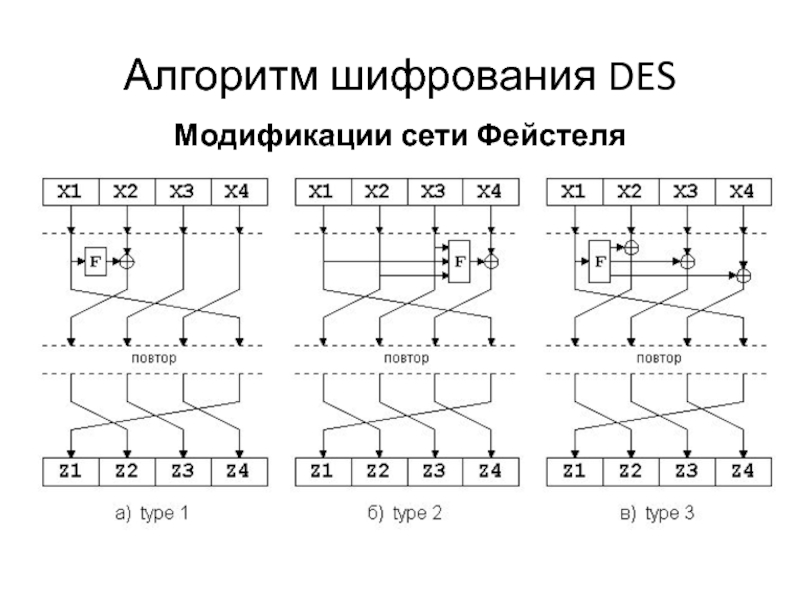

Модификации сети Фейстеля

При увеличении размеров блоков информации усложняется

алгоритм преобразования (для блока 128 битов применяются математические функции по

модулю 64), поэтому на практике чаще всего применяется модифицированная сеть Фейстеля, позволяющая использовать математические функции с достаточно короткими аргументами (8, 16, 32 бита).

Слайд 91Алгоритм шифрования DES

Модификации сети Фейстеля

Слайд 92Алгоритм шифрования DES

Модификации сети Фейстеля

Для преобразования могут использоваться различные операции:

математические

(сложение, XOR, умножение по модулю 2N и 2N+1);

битовые сдвиги (арифметические

и циклические);

различные табличные подстановки.

В преобразованиях операндами являются данные, а параметрами операций обычно являются числа, получаемые на основе ключа.

Слайд 93Алгоритм шифрования DES

Модификации сети Фейстеля

Основные преимущества алгоритмов на основе сети

Фейстеля:

для прямого и обратного преобразования может быть использован один и

тот же код или аппаратура;

криптографическая стойкость, регулируемая количеством раундов преобразования и разрядностью ключа;

большая степень изученности свойств алгоритма.

Слайд 94Алгоритм шифрования DES

Алгоритмы на основе сети Фейстеля

1. ГОСТ 28147-89 (блок

– 64 бита, ключ – 256 бит).

2. BlowFish (блок –

64 бита, ключ – 32-448 бит).

3. IDEA (International Data Encryption Algorithm) (блок – 64 бита, ключ – 128 бит).

3. MARS (разраб. IBM) (блок – 128 бит, ключ – 128-1048 бит).

4. TEA (Tiny Encryption Algorithm) (блок – 64 бита, ключ – 128 бит).

Слайд 95Асимметричные алгоритмы

Слабое место всех симметричных систем шифрования: проблема распределения ключей.

В общем случае, для передачи ключа от отправителя получателю крайне

желательно использовать криптосистему.

В основе асимметричных систем лежат принципы:

1) для шифрования используется один ключ, для расшифрования – другой;

2) процедура шифрования необратима при известном ключе шифрования;

3) зная открытый ключ, невозможно (чрезвычайно трудно) вычислить закрытый ключ.

Слайд 96Асимметричные алгоритмы: RSA

Рональд Ривест (R.Rivest), Ади Шамир (A.Shamir) и Леонард

Адльман (L.Adleman) предложили использовать возведение в степень по модулю, при

этом числа должны быть достаточно большими. В алгоритме используется тот факт, что нахождение больших простых чисел в вычислительном отношении осуществляется легко, но разложение на множители произведения двух таких чисел практически невыполнимо. Доказано, что раскрытие шифра RSA эквивалентно такому разложению. Поэтому для любой длины ключа можно дать нижнюю оценку числа операций для раскрытия шифра, а с учетом производительности современных компьютеров оценить и необходимое на это время.

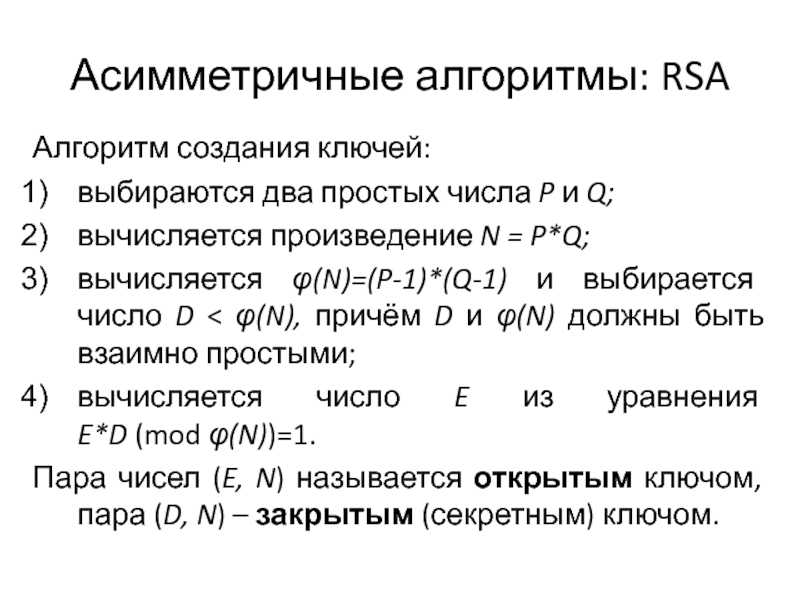

Слайд 97Асимметричные алгоритмы: RSA

Алгоритм создания ключей:

выбираются два простых числа P и

Q;

вычисляется произведение N = P*Q;

вычисляется φ(N)=(P-1)*(Q-1) и выбирается число D

< φ(N), причём D и φ(N) должны быть взаимно простыми;

вычисляется число E из уравнения

E*D (mod φ(N))=1.

Пара чисел (E, N) называется открытым ключом, пара (D, N) – закрытым (секретным) ключом.

Слайд 98Асимметричные алгоритмы: RSA

Таким образом, для сохранения секретности сообщения получатель создаёт

пару ключей (E, D) и защищает значения D, P, Q.

Шифруемый

текст разбивается на блоки, каждый из которых представляется числом от 0 до (N-1).

Шифрование выполняется по формуле:

C = ME (mod N)

Расшифрование выполняется по формуле:

M = CD (mod N)

Слайд 99Асимметричные алгоритмы: RSA

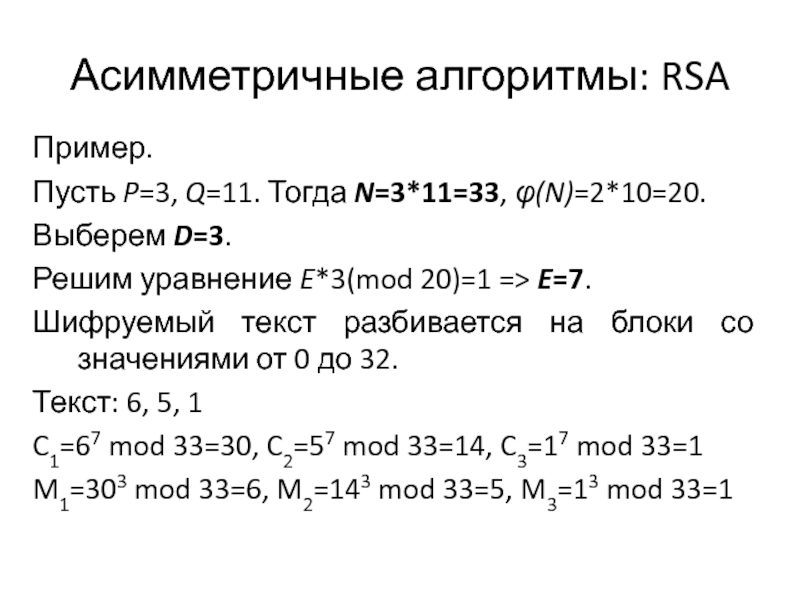

Пример.

Пусть P=3, Q=11. Тогда N=3*11=33, φ(N)=2*10=20.

Выберем D=3.

Решим уравнение

E*3(mod 20)=1 => E=7.

Шифруемый текст разбивается на блоки со значениями

от 0 до 32.

Текст: 6, 5, 1

C1=67 mod 33=30, C2=57 mod 33=14, C3=17 mod 33=1

M1=303 mod 33=6, M2=143 mod 33=5, M3=13 mod 33=1

Слайд 100Асимметричные алгоритмы: RSA

Криптостойкость алгоритма основывается на вычислительной трудоёмкости разложения числа

на произведение простых чисел (проблема факторизации числа). Современные RSA-ключи имеют

размер примерно 200 бит, однако в некоторых случаях могут использоваться и ключи длиной более 2000 бит.

Слайд 101Асимметричные алгоритмы: RSA

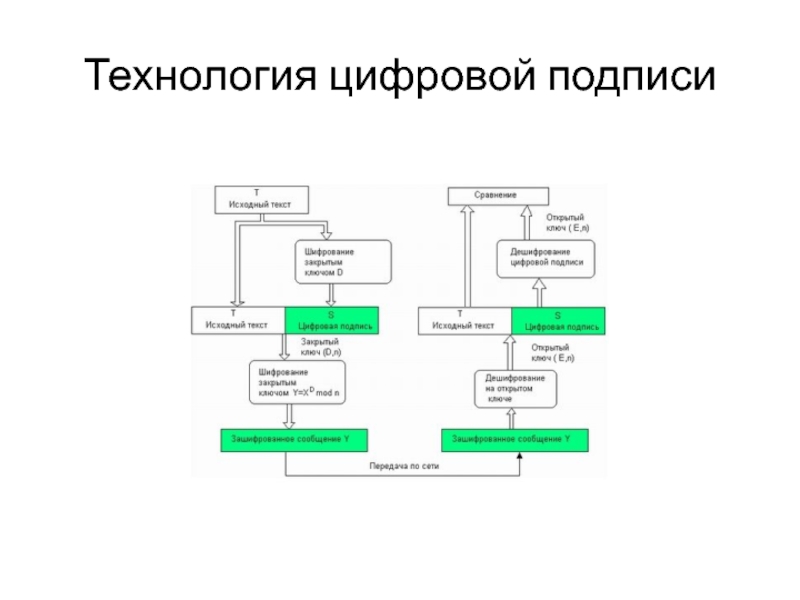

На базе алгоритма RSA реализуется цифровая (электронная) подпись,

когда некоторый текст служит подтверждением авторства.

Слайд 102Асимметричные алгоритмы: RSA

Достоинства:

1) высокая криптостойкость;

2) регулируемый уровень криптостойкости.

Недостатки:

1) достаточно

большие вычислительные затраты на шифрование по сравнению с симметричными алгоритмами

(разница может достигать значения 1000 раз по сравнению с алгоритмом DES).

Слайд 103Симметричный алгоритм: AES

К концу XX века DES потерял свою актуальность.

В

1997 году был объявлен конкурс на новый стандарт симметричного алгоритма

шифрования с обязательными требованиями:

128-битный размер блока данных;

поддержка ключей размером 128, 192 и 256 битов.

Слайд 104Симметричный алгоритм: AES

Дополнительно были рекомендации:

структура должна быть ясной, простой и

обоснованной (необходимо для всестороннего анализа алгоритма);

высокая скорость шифрования на всех

потенциальных аппаратных платформах;

возможность распараллеливания операций;

минимальные требования к памяти;

стойкость к известным методам криптоанализа.

Слайд 105Симметричный алгоритм: AES

В финал конкурса вышли 5 алгоритмов:

MARS;

RC6;

Serpent;

TwoFish;

Rijndael.

Слайд 106Симметричный алгоритм: AES

Алгоритмы MARS, RC6, Serpent и TwoFish основаны на

сети Фейстеля.

Алгоритм Rijndael – победитель конкурса – сеть Фейстеля не

использует, все преобразования здесь выполняются над отдельными байтами, столбцами и строками двумерных массивов байтов размером 4х4, 4х6 или 4х8.

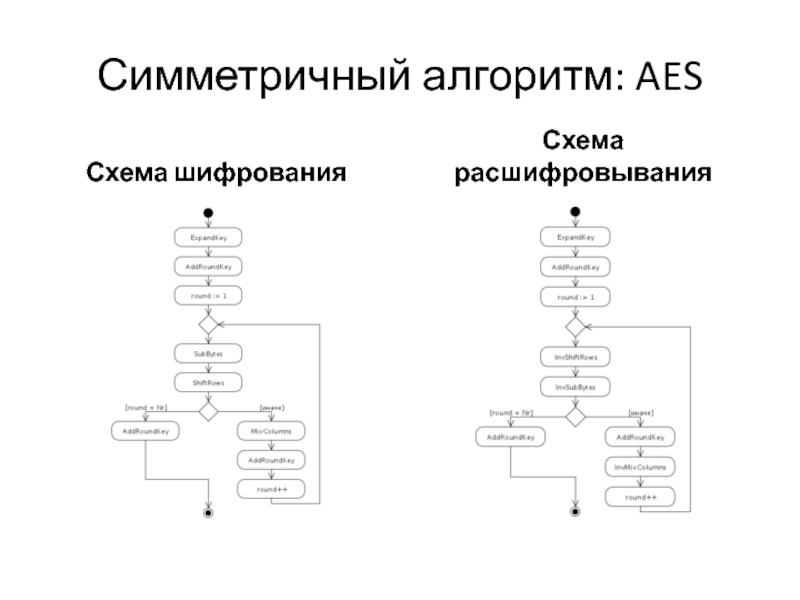

Слайд 107Симметричный алгоритм: AES

Схема шифрования

Схема расшифровывания

Слайд 108Симметричный алгоритм: AES

Для шифрования в алгоритме AES применяются следующие процедуры

преобразования данных:

1. ExpandKey — Вычисление раундных ключей для всех раундов.

2.

SubBytes — Подстановка байтов с помощью таблицы подстановок;

3. ShiftRows — Циклический сдвиг строк в форме на различные величины;

4. MixColumns — Смешивание данных внутри каждого столбца формы;

5. AddRoundKey — Сложение ключа раунда с формой.

Слайд 109Симметричный алгоритм: AES

Для шифрования в алгоритме AES применяются следующие процедуры

преобразования данных:

1. ExpandKey — Вычисление раундных ключей для всех раундов.

2.

SubBytes — Подстановка байтов с помощью таблицы подстановок;

3. ShiftRows — Циклический сдвиг строк в форме на различные величины;

4. MixColumns — Смешивание данных внутри каждого столбца формы;

5. AddRoundKey — Сложение ключа раунда с формой.

Слайд 110Технология цифровой подписи

Электронная цифровая подпись (ЭП, ЭЦП) — информация в

электронной форме, присоединенная к другой информации в электронной форме (электронный

документ) или иным образом связанная с такой информацией.

Слайд 111Технология цифровой подписи

По своему существу электронная подпись представляет собой реквизит

электронного документа, позволяющий установить отсутствие искажения информации в электронном документе

с момента формирования ЭП и проверить принадлежность подписи владельцу сертификата ключа ЭП. Значение реквизита получается в результате криптографического преобразования информации с использованием закрытого ключа ЭП.

Слайд 112Технология цифровой подписи

Назначение:

контроль целостности принятой информации и защита от подделки;

реализация

аутентичности – гарантия того, что источником информации является заявленный автор;

реализация

апеллируемости – невозможность отказа от авторства.

Слайд 113Технология цифровой подписи

Требования к ЭЦП:

подпись должна быть двоичным кодом, зависящим

от подписываемого сообщения;

подпись должна использовать некоторую уникальную для пользователя информацию;

простота

процедуры подписывания;

простота распознавания и проверки подписи;

вычислительно сложно фальсифицировать подпись (создание нового сообщения для существующей подписи или создание новой подписи для существующего сообщения).

Слайд 114Технология цифровой подписи

Подписанный документ получается из неподписанного добавлением одной и

более электронных подписей, которые должны содержать следующую информацию:

дату подписи;

срок окончания

действия ключа данной подписи;

информацию о лице, подписавшем документ (например, ФИО, должность в фирме, название фирмы);

собственно ЭП для данного документа.

Слайд 115Технология цифровой подписи

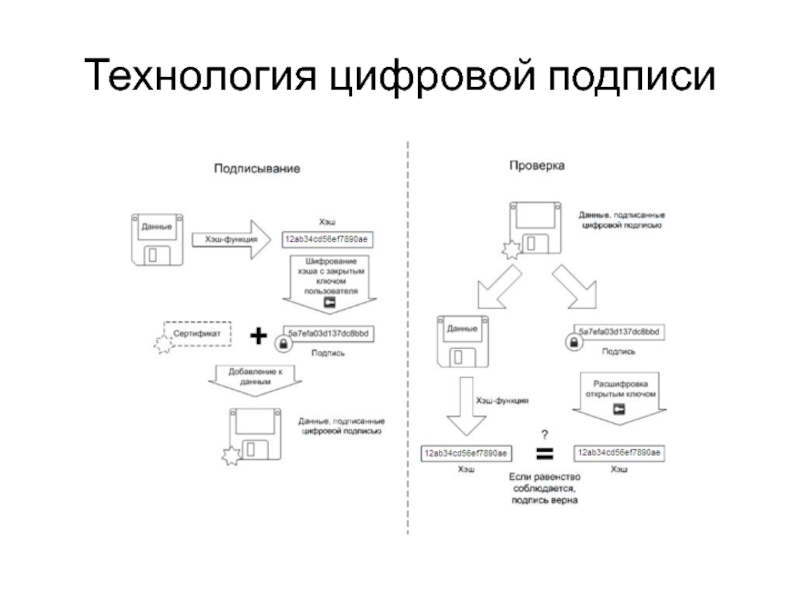

Поскольку подписываемые документы — переменного (и как правило

достаточно большого) объёма, в схемах ЭП зачастую подпись ставится не

на сам документ, а на его хеш. Для вычисления хэша используются криптографические хеш-функции, что гарантирует выявление изменений документа при проверке подписи. Хеш-функции не являются частью алгоритма ЭП, поэтому в схеме может быть использована любая надёжная хеш-функция.

Слайд 116Технология цифровой подписи

Преимущества использования хеш-функций :

1) вычислительная сложность. Обычно хеш

цифрового документа делается во много раз меньшего объёма, чем объём

исходного документа, и алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы ЭП, поэтому формировать хэш документа и подписывать его получается намного быстрее, чем подписывать сам документ;

Слайд 117Технология цифровой подписи

Преимущества использования хеш-функций :

2) совместимость. Большинство алгоритмов оперирует

со строками бит данных, но некоторые используют другие представления. Хеш-функцию

можно использовать для преобразования произвольного входного текста в подходящий формат;

Слайд 118Технология цифровой подписи

Преимущества использования хеш-функций :

3) целостность. Без использования хеш-функции

большой электронный документ в некоторых схемах нужно разделять на достаточно

малые блоки для применения ЭП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.

Слайд 119Технология цифровой подписи

Стоит заметить, что использование хеш-функции не обязательно при

электронной подписи, а сама функция не является частью алгоритма ЭП,

поэтому хеш-функция может использоваться любая или не использоваться вообще.

Слайд 122Технология цифровой подписи

На текущий момент разработано множество алгоритмов формирования ЭЦП:

RSA;

Эль

Гамаля (EGSA);

модификация EGSA (США): DSA (Digital Signature Algorithm) + SHA

(Secure Hash Algorithm) = DSS (Digital Signature Standard);

ГОСТ 34.10-94 похож на DSA и основан на симметричном алгоритме ГОСТ 28147-89;

алгоритм на базе эллиптических кривых (ECDSA);

цифровые подписи с дополнительными функциональными свойствами (базовая схема подписи + специальный протокол для достижения нужных свойств).