Слайд 1Информационная безопасность

Лебедева Т.Ф.

Слайд 2Основные понятия информационной безопасности

1

Литература

Основная:

Коноплева, И.А. Управление безопасностью и безопасность бизнеса: Учебное пособие / И.А. Коноплева, И.А. Богданов. Под ред. И.А. Коноплевой- М.: ИНФРА-М, 2008.

Степанов, Е. А. Информационная безопасность и защита информации [Текст] : учеб. пособие для вузов / Е. А. Степанов, И. К. Корнеев. - М. : ИНФРА-М, 2001.

Лебедева Т.Ф. Информационная безопасность [Текст]: Методические указания по выполнению лабораторных работ и контрольной работы для студентов специальности 080801«Прикладная информатика в (экономике)» направлений 230700 «Прикладная информатика» профиля «Прикладная информатика в экономике», 080500 «Бизнес-информатика» всех форм обучения /Т.Ф. Лебедева. – Кемерово: Кемеровский институт (филиал) РГТЭУ, 2010.

Слайд 3Основные понятия информационной безопасности

1

Литература

Дополнительная:

Голенищев, Э. П. Информационное обеспечение систем управления [Текст] / Э. П. Голенищев, И. В. Клименко. - Ростов н/Д : Феникс, 2010

Гафнер, В. В. Информационная безопасность [Текст] : учеб. пособие для вузов / В. В. Гафнер. - Ростов н/Д : Феникс, 2010.

Анин, Б. Ю. Защита компьютерной информации [Текст] / Б. Ю. Анин. - Спб. : БХВ-Петербург, 2000

Киреева Г.И. Антивирусное обслуживание компьютера: учебное пособие [текст] /Г.И. Киреева - М: МГУК,1999

Домарёв В.В. Защита информации и безопасность компьютерных систем [текст] / В.В. Домарев - Киев: Диасофт, 1999

Зима В.М. Безопасность глобальных сетевых технологий [текст] / В.М. Зима - Спб.:БХВ-Петербург, 2003

Девьянин П.Н. Теоретические основы компьютерной безопасности: учебное пособие для вузов [текст] / П.Н. Девьянин, О.О. Михальский, Д.И. Правиков, А. Ю. Шербаков.-М.: Радио и связь, 2000

Голдовский И.А. Безопасность платежей в Интернете [текст] /И.Б. Голдовский - Спб.:Питер

Слайд 4Основные понятия информационной безопасности

1

Аспекты информации:

Информация - сведения (сообщения, данные) независимо от формы их представления; . (Закон РФ "Об информации, информационных технологиях и защите информации" (ФЗ РФ 27.07.2006 г.)

Информация - это фундаментальная философская категория.

Информация - это важнейший ресурс, на добывание которого тратятся огромные силы и средства.

Информация – это ценный товар, производством и сбытом которого занято огромное количество людей.

Информация – это сила, приводящая в движение производственные силы мощности, армии, общественные структуры, ранящая и поднимающая людей.

Компьютерная информация – это информация, представленная в доступной для восприятия компьютерной форме, зафиксированная в памяти компьютера, на машинном носителе или передаваемая по телекоммуникационным каналам.

Информация – продукт человеческой деятельности, который в готовом виде всегда и всем кажется дешевым. Ее принято считать ценной лишь тогда, когда ее можно использовать, причем ее полезность сильно зависит от полноты, точности, достоверности и актуальности.

Информационный ресурс – это отдельные документы, массивы документов в библиотеках, архивах, фондах, банков данных и др. информационных системах.

Слайд 5Основные понятия информационной безопасности

При этом под термином «информационная безопасность» на

уровне государства понимается «состояние защищенности информационной среды общества, обеспечивающее ее

формирование и развитие в интересах граждан, организаций и государства».

Под информационной безопасностью (ИБ) или безопасностью информационных технологий подразумевают защищенность информации, передаваемой, накапливаемой, обрабатываемой и хранимой в информационно- вычислительных системах от случайных или преднамеренных воздействий внутреннего или внешнего характера, чреватых нанесением ущерба владельцам информационно ресурса или пользователям информации.

Пользователи информации в компьютерных системах – это субъекты, обращающиеся к информационно – вычислительным системам за необходимой информацией.

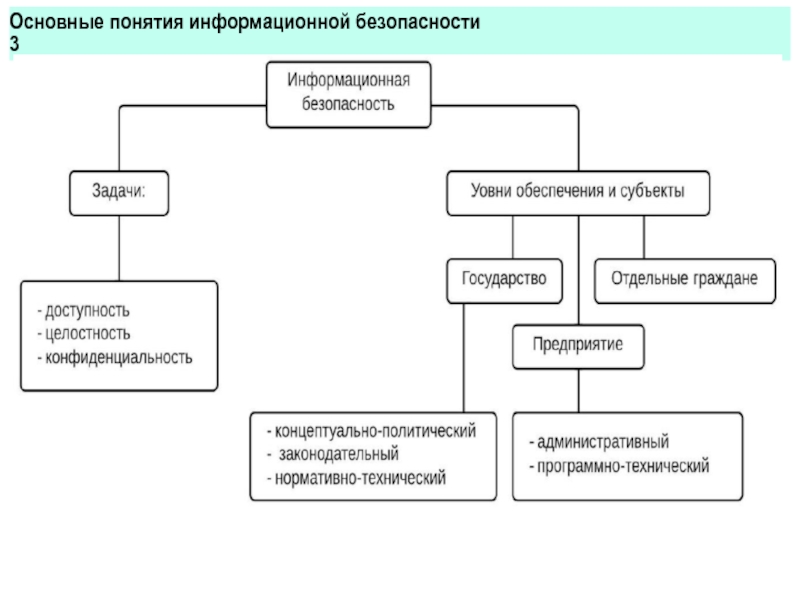

Информационная безопасность - это многомерная и многогранная область действия, в которой успех может принести только систематический комплексный подход.

Проблему обеспечения информационную безопасность можно классифицировать по 3-м группам признаков:

Задачи

Уровни обеспечения

Субъекты, заинтересованные в информационной безопасности.

Слайд 6Основные понятия информационной безопасности

Слайд 7Основные понятия информационной безопасности

4

Доступность – возможность за приемлемое время получить информационные услуги, а также предотвращение несанкционированного отказа в получении информации.

Целостность – предотвращение несанкционированной модификации или нарушения информации.

Конфиденциальность – предотвращение несанкционированного ознакомления с информацией.

На концептуально – политическом уровне принимаются документы, которые определяют основные направления государственной политики информационной безопасности, задачи и средства достижения поставленных целей. Примером такого документа является Доктрина информационной безопасности РФ.

На законодательном уровне создается и поддерживается комплекс мер, направленных на правовое регулирование обеспечения информационной безопасности, которая отражается в законах, указах президента, постановлениях правительства.

На нормативно – техническом уровне разрабатываются стандарты, руководящие материалы, методические документы, регламентирующие процессы разработки, внедрения и эксплуатации средств обеспечения информационной безопасности (Руководящие документы Гостехкомиссии при президенте РФ 1992г.). Важной задачей этого уровня в настоящее время является, в частности, приведение в соответствие российских стандартов с международным уровнем информационных технологий вообще и ИБ в частности.

Слайд 8Основные понятия информационной безопасности

5

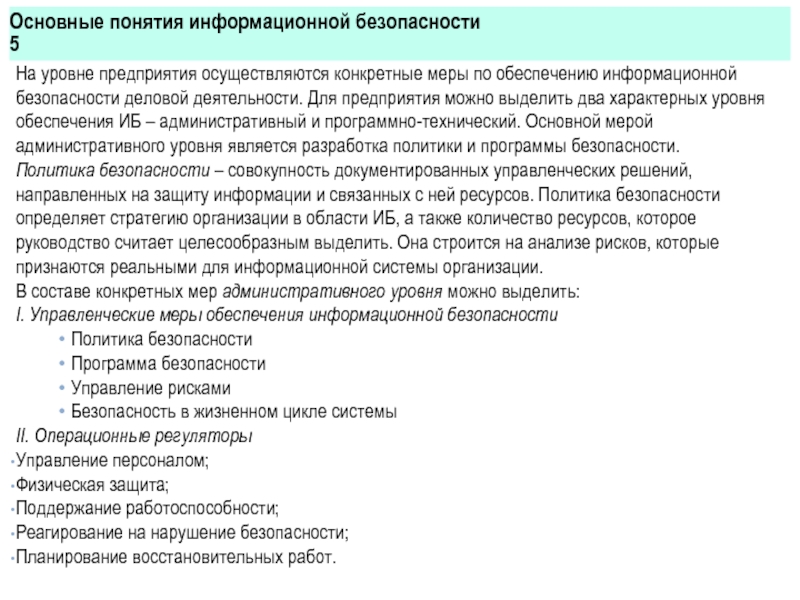

На уровне предприятия осуществляются конкретные меры по обеспечению информационной безопасности деловой деятельности. Для предприятия можно выделить два характерных уровня обеспечения ИБ – административный и программно-технический. Основной мерой административного уровня является разработка политики и программы безопасности.

Политика безопасности – совокупность документированных управленческих решений, направленных на защиту информации и связанных с ней ресурсов. Политика безопасности определяет стратегию организации в области ИБ, а также количество ресурсов, которое руководство считает целесообразным выделить. Она строится на анализе рисков, которые признаются реальными для информационной системы организации.

В составе конкретных мер административного уровня можно выделить:

I. Управленческие меры обеспечения информационной безопасности

Политика безопасности

Программа безопасности

Управление рисками

Безопасность в жизненном цикле системы

II. Операционные регуляторы

Управление персоналом;

Физическая защита;

Поддержание работоспособности;

Реагирование на нарушение безопасности;

Планирование восстановительных работ.

Слайд 9Основные понятия информационной безопасности

6

III. На программно-техническом уровне доступны следующие механизмы безопасности:

Идентификация и аутентификация;

Управление доступом;

Протоколирование и аудит;

Криптографические средства защиты;

Межсетевое экранирование (брандмауэр, firewall).

На уровне отдельных граждан: граждане являются самым незащищенным в правовом отношении субъектом правовых отношений (нет законов о защите индивидуальной информации, номеров телефонов, почтовых рассылок (данные паспорта)).

Слайд 10Основные понятия информационной безопасности

7

Актуальность обеспечения информационной безопасности

По мнению экспертов, при полном рассекречивании информации коммерческой фирмы она просуществует:

52% экспертов считают, что несколько часов, 48% - несколько дней.

Если речь идет о банках, то 33% - несколько часов, 67% - несколько дней.

Причины убытков компании, пренебрегающей защитой информации:

- ошибки персонал 65%

- вирусы 63%

- неработоспособность 51%

- злоумышленные действия работников 32%

злоумышленные действия внешних работников 18%

- промышленный шпионаж 6%

- неизвестные причины 15%

Слайд 11Основные понятия информационной безопасности

8

Основные причины обострения проблемы обеспечения безопасности информационных технологий

Бурное развитие средств вычислительной техники привело к созданию большого числа разного рода автоматизированных информационных и управляющих систем, к возникновению принципиально новых информационных технологий.

Неправомерное искажение или фальсификация, уничтожение или разглашение определенной части информации, равно как и дезорганизация процессов ее обработки и передачи в информационно-управляюших системах наносят серьезный материальный и моральный урон многим субъектам (государству, юридическим и физическим лицам), участвующим в процессах автоматизированного информационного взаимодействия.

Жизненно важные интересы этих субъектов заключаются в том,

чтобы определенная часть информации, касающаяся их экономических, политических и других сторон деятельности, конфиденциальная коммерческая и персональная информация, была бы постоянно легко доступна

и в то же время надежно защищена от неправомерного ее использования: нежелательного разглашения, фальсификации, незаконного тиражирования, блокирования или уничтожения.

Слайд 12Основные понятия информационной безопасности

9

Актуальность проблемы защиты информационных технологий в современных условиях определяется следующими основными факторами:

обострением противоречий между объективно существующими потребностями общества в расширении свободного обмена информацией и чрезмерными или наоборот недостаточными ограничениями на ее распространение и использование

расширением сферы использования ЭВМ, многообразием и повсеместным распространением информационно-управляющих систем, высокими темпами увеличения парка средств вычислительной техники и связи

повышением уровня доверия к автоматизированным системам управления и обработки информации, использованием их в критических областях деятельности

вовлечением в процесс информационного взаимодействия все большего числа людей и организаций

количественным и качественным совершенствованием способов доступа пользователей к информационным ресурсам

отношением к информации, как к товару,

многообразием видов угроз и возникновением новых возможных каналов НСД

ростом числа квалифицированных пользователей вычислительной техники и возможностей по созданию ими нежелательных программно-математических воздействий на системы обработки информации

увеличением потерь (ущерба) от уничтожения, фальсификации, разглашения или незаконного тиражирования информации (возрастанием уязвимости различных затрагиваемых субъектов)

Слайд 13Обеспечение информационной безопасности на государственном уровне

10

Концептуально – политический уровень

Доктрина в области информационной безопасности РФ

Государственная

политика Российской федерации в области защиты информации (ЗИ) сформировалась в начале 90-х годов и базируется на соблюдении баланса интересов личности, общества и государства в информационной сфере.

Доктрина в области информационной безопасности РФ была утверждена 9 сентября 2000 г. президентом. Она развивает концепцию национальной безопасности применительно к информационной сфере.

Доктрина информационной безопасности Российской Федерации представляет собой совокупность официальных взглядов на цели, задачи, принципы и основные направления обеспечения информационной безопасности Российской Федерации.

Настоящая Доктрина служит основой для:

Формирования государственной политики в области обеспечения информационной безопасности Российской Федерации;

Подготовки предложений по совершенствованию правового, методического, научно - технического и организационного обеспечения информационной безопасности Российской Федерации;

Разработки целевых программ обеспечения информационной безопасности Российской Федерации.

Слайд 14Обеспечение информационной безопасности на государственном уровне

11

I. Информационная безопасность Российской Федерации

1. Национальные интересы РФ в

информационной сфере и их обеспечение

2. Виды угроз информационной безопасности РФ

3. Источники угроз информационной безопасности РФ

4. Состояние информационной безопасности РФ и основные задачи по ее обеспечению

II. Методы обеспечения информационной безопасности РФ

III. Основные положения государственной политики обеспечения информационной безопасности Российской Федерации и первоочередные мероприятия по ее реализации.

IV. Организационная основа системы обеспечения информационной безопасности

Российской Федерации

Доктрина определяет следующие основные принципы государственной политики:

Соблюдение конституции РФ, законодательства, общепризнанных принципов и норм международного права. Ст.29 Конституции РФ гласит, что каждый имеет право свободно искать, получать, передавать, производить и распространять информацию любым законным способом.

Открытость в реализации функций федеральных органов власти и общественных объединений, предусматривающая информированность общества об их деятельности с учетом ограничений, установленных законодательством РФ.

Правовое равенство всех участников процесса информационного взаимодействия вне зависимости от их политического, социального и экономического статуса.

Приоритетное развитие отечественных современных информационных и телекоммуникационных технологий.

Слайд 15Обеспечение информационной безопасности на государственном уровне

12

Доктриной определены следующие функции государства в области ИБ:

Осуществлять контроль

за разработкой, созданием, развитием, использованием, экспортом и импортом средств защиты информации посредством их сертификации и лицензирования деятельности в области безопасности.

Проводить необходимую протекционистскую политику в отношении производителей средств информации и защиты информации на территории РФ и защищать внутренний рынок от проникновения на него некачественных информационных продуктов и средств информатизации.

Способствовать предоставлению физическим и юридическим лицам доступа к мировым информационным ресурсам и глобальным информационным сетям.

Слайд 16Обеспечение информационной безопасности на государственном уровне

13

Мероприятия по реализации государственной политики обеспечения информационной безопасности РФ,

определяемые Доктриной:

Разработка и внедрение механизмов реализации правовых норм, регулирующих отношения в информационной сфере.

Принятие и реализация федеральных программ в области повышения правовой культуры и компьютерной грамотности граждан, создание безопасных ИТ, обеспечение технологической независимости страны в области создания и эксплуатации информационно – технологических систем оборонного значения.

Гармонизация отечественных стандартов в области информатизации и обеспечения информационной безопасности автоматизирующих систем управления, информационных и телекоммуникационных систем общего и специального значения.

К первоочередным задачам в области обеспечения информационной безопасности, согласно выводам отнесены:

Разработка и внедрение механизмов реализации действующего законодательства, регулирующего отношения в информационной сфере;

Пресечение компьютерной преступности (включая методическое и технологическое обеспечение следственной, оперативно-розыскной деятельности правоохранительных органов, специальных служб, судебных разбирательств, в том числе подготовку кадров в этой сфере);

Повышение правовой и информационной культуры, а также компьютерной грамотности граждан.

Слайд 17Обеспечение информационной безопасности на государственном уровне

14

Доктриной определены следующие функции государства в области ИБ:

Осуществлять контроль

за разработкой, созданием, развитием, использованием, экспортом и импортом средств защиты информации посредством их сертификации и лицензирования деятельности в области безопасности.

Проводить необходимую протекционистскую политику в отношении производителей средств информации и защиты информации на территории РФ и защищать внутренний рынок от проникновения на него некачественных информационных продуктов и средств информатизации.

Способствовать предоставлению физическим и юридическим лицам доступа к мировым информационным ресурсам и глобальным информационным сетям.

Слайд 18Обеспечение информационной безопасности на государственном уровне

15

К объектам государственной защиты в области информационной безопасности РФ

относятся:

Все виды информационных ресурсов (ИР)

Права граждан, юридических лиц, государства на получение, распространение, использование информации, защиту конфиденциальной информации и интеллектуальной собственности.

Система формирования, распространения, использования ИР, включающая ИС разного класса и назначения, библиотеки, архивы, БД и БнД, ИТ, регламенты и процедуры сбора, обработки и передачи, хранения информации, научно-технический персонал.

Информационная инфраструктура, включающая центры обработки и анализа информации, каналы информационного обмена, системы и средства защиты информации.

Система формирования общественного сознания (мировоззрение, общественные ценности, социально допустимые стереотипы поведения)

Слайд 19Обеспечение информационной безопасности на государственном уровне

16

В соответствии с концепцией ИБ основные положения государственной политики

в области защиты информации заключается в следующем:

Ограничение доступа к информации есть исключение из общего принципа открытости информации и осуществляется только на основе законодательства.

Ответственность за сохранность информации, ее засекречивание и рассекречивание персонифицируется.

Доступ к какой-либо информации, а также вводимые ограничения доступа осуществляется с учетом определенного законом права собственности на эту информацию.

Государство формирует нормативно – правовую базу, регламентирующую права, обязанности и ответственность всех субъектов, действующих в информационной сфере.

Государство осуществляет контроль за созданием и использованием средств защиты информации посредством их обязательной сертификации и лицензирования деятельности в области защиты информации.

Государство проводит протекционистскую политику, поддерживающую деятельность отечественных производителей средств информации и защиты информации.

Государство способствует предоставлению гражданам доступа к МИР, глобальным информационным сетям.

Государство стремится к отказу от зарубежных информационных технологий для информатизации органов государственной власти и управления по мере создания конкурентоспособных отечественных информационных технологий и средств информатизации.

Государство формирует федеральную программу информационной безопасности, объединяющую усилия государственных организаций и коммерческих структур.

Слайд 20Обеспечение информационной безопасности на государственном уровне

17

Правовая база защиты информации в РФ

1.Закон РФ "О Государственной

тайне" (в ред. - Федерального закона от 06.10.97 N 131-ФЗ)

2. Закон РФ "О коммерческой тайне" (от 29 июля 2004г.)

3.Закон РФ "О техническом регулировании" (от 27 декабря 2002 г. N 184-ФЗ)

4.Закон РФ "Об информации, информационных технологиях и защите информации" (ФЗ РФ №24-ФЗ от 2006г.

5.Закон РФ "Об электронной цифровой подписи" (ФЗ РФ №1-ФЗ от 10.01.02. Принят Гос. Думой 13.12.01)

6.Закон РФ "О правовой охране программ для электронных вычислительных машин и баз данных" (Закон РФ N 3523-1. Дата введения 23.09.92)

7.Закон РФ "Об участии в международном информационном обмене" (Федеральный Закон РФ N 85-ФЗ. Принят Гос. Думой 04.07.96)

8.Закон РФ "О сертификации продукции и услуг" (Закон РФ N 5151-1. Дата введения 10.06.93. В ред. Федерального Закона N 211-ФЗ от 27.12.95)

9.Закон РФ "О банках и банковской деятельности" (Закон РФ N 395-1. Дата введения 02.12.90.В ред.Федерального закона от 03.02.96 № 17-ФЗ

10. Закон РФ «О персональных данных» 2006 г.

11. Закон РФ от 6 апреля 2011 г. N 63-ФЗ «Об электронной подписи»

Ответственность за компьютерные преступления предусматривает уголовный кодекс.

Статья 272: неправомерный доступ к компьютерной информации.

Статья 273: создание, использование и распространение вредоносных программ для ЭВМ.

Статья 274: нарушение правил эксплуатации ЭВМ, средств связи ЭВМ или их сети.

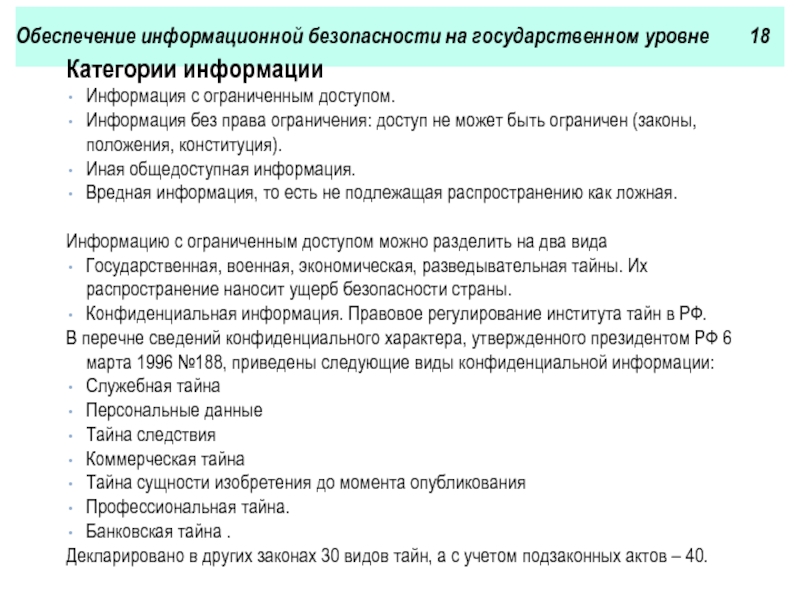

Слайд 21Обеспечение информационной безопасности на государственном уровне 18

Категории

информации

Информация с ограниченным доступом.

Информация без права ограничения: доступ не может

быть ограничен (законы, положения, конституция).

Иная общедоступная информация.

Вредная информация, то есть не подлежащая распространению как ложная.

Информацию с ограниченным доступом можно разделить на два вида

Государственная, военная, экономическая, разведывательная тайны. Их распространение наносит ущерб безопасности страны.

Конфиденциальная информация. Правовое регулирование института тайн в РФ.

В перечне сведений конфиденциального характера, утвержденного президентом РФ 6 марта 1996 №188, приведены следующие виды конфиденциальной информации:

Служебная тайна

Персональные данные

Тайна следствия

Коммерческая тайна

Тайна сущности изобретения до момента опубликования

Профессиональная тайна.

Банковская тайна .

Декларировано в других законах 30 видов тайн, а с учетом подзаконных актов – 40.

Слайд 22Обеспечение информационной безопасности на государственном уровне: институт тайн

19

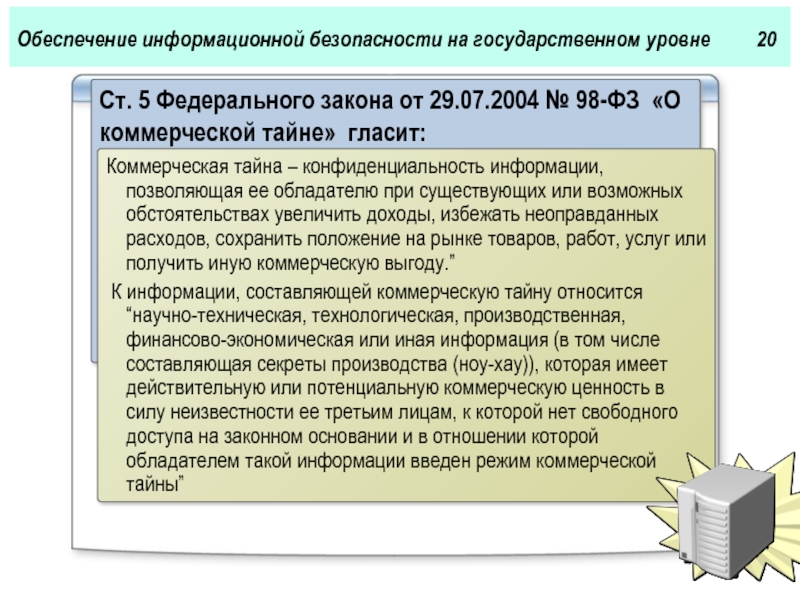

Слайд 23 Обеспечение информационной безопасности на государственном уровне

20

Ст. 5 Федерального закона от 29.07.2004 № 98-ФЗ «О коммерческой

тайне» гласит:

Коммерческая тайна – конфиденциальность информации, позволяющая ее обладателю при существующих или возможных обстоятельствах увеличить доходы, избежать неоправданных расходов, сохранить положение на рынке товаров, работ, услуг или получить иную коммерческую выгоду.”

К информации, составляющей коммерческую тайну относится “научно-техническая, технологическая, производственная, финансово-экономическая или иная информация (в том числе составляющая секреты производства (ноу-хау)), которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к которой нет свободного доступа на законном основании и в отношении которой обладателем такой информации введен режим коммерческой тайны”

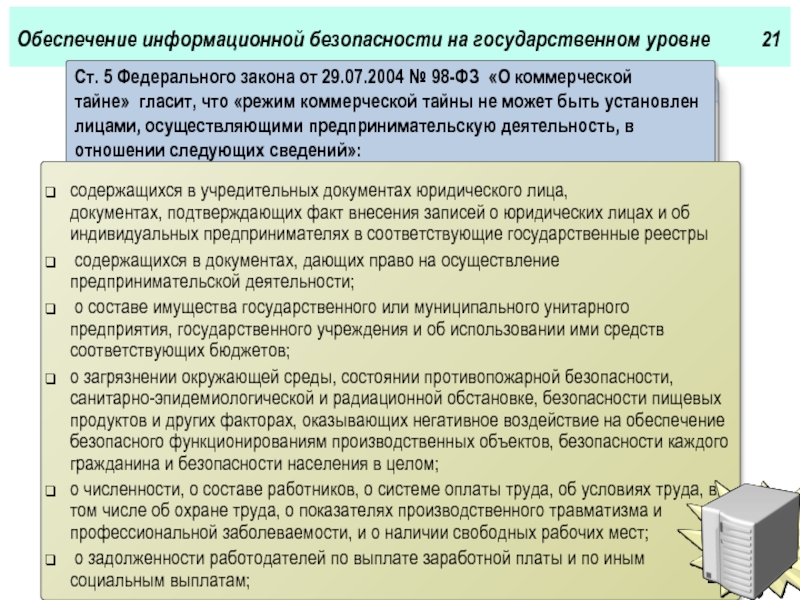

Слайд 24 Обеспечение информационной безопасности на государственном уровне

21

Ст. 5 Федерального закона от 29.07.2004 № 98-ФЗ «О коммерческой

тайне» гласит, что «режим коммерческой тайны не может быть установлен лицами, осуществляющими предпринимательскую деятельность, в отношении следующих сведений»:

содержащихся в учредительных документах юридического лица,

документах, подтверждающих факт внесения записей о юридических лицах и об индивидуальных предпринимателях в соответствующие государственные реестры

содержащихся в документах, дающих право на осуществление предпринимательской деятельности;

о составе имущества государственного или муниципального унитарного предприятия, государственного учреждения и об использовании ими средств соответствующих бюджетов;

о загрязнении окружающей среды, состоянии противопожарной безопасности, санитарно-эпидемиологической и радиационной обстановке, безопасности пищевых продуктов и других факторах, оказывающих негативное воздействие на обеспечение безопасного функционированиям производственных объектов, безопасности каждого гражданина и безопасности населения в целом;

о численности, о составе работников, о системе оплаты труда, об условиях труда, в том числе об охране труда, о показателях производственного травматизма и профессиональной заболеваемости, и о наличии свободных рабочих мест;

о задолженности работодателей по выплате заработной платы и по иным социальным выплатам;

Слайд 25 Обеспечение информационной безопасности на государственном уровне

22

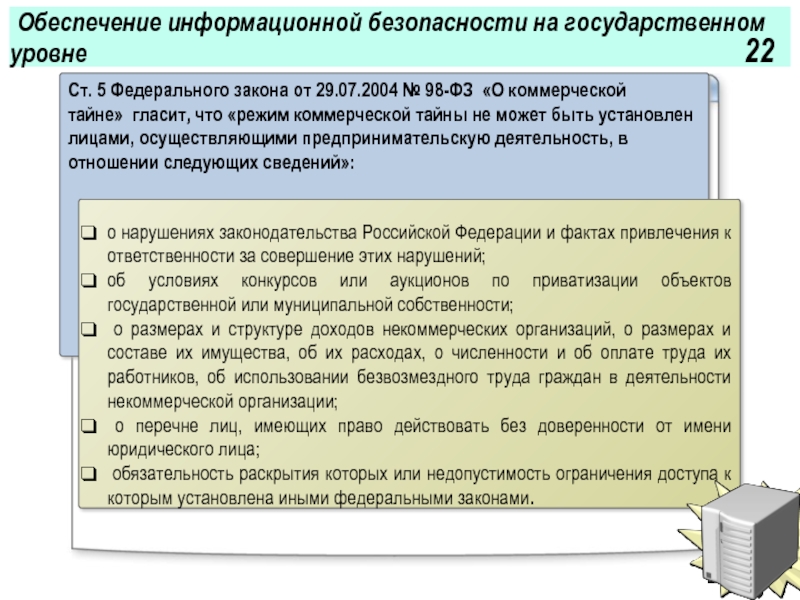

Ст. 5 Федерального закона от 29.07.2004 № 98-ФЗ «О коммерческой тайне» гласит, что «режим коммерческой тайны не может быть установлен лицами, осуществляющими предпринимательскую деятельность, в отношении следующих сведений»:

о нарушениях законодательства Российской Федерации и фактах привлечения к ответственности за совершение этих нарушений;

об условиях конкурсов или аукционов по приватизации объектов государственной или муниципальной собственности;

о размерах и структуре доходов некоммерческих организаций, о размерах и составе их имущества, об их расходах, о численности и об оплате труда их работников, об использовании безвозмездного труда граждан в деятельности некоммерческой организации;

о перечне лиц, имеющих право действовать без доверенности от имени юридического лица;

обязательность раскрытия которых или недопустимость ограничения доступа к которым установлена иными федеральными законами.

Слайд 26Обеспечение информационной безопасности на государственном уровне 23

Категории

информации

Приведенный перечень тайн может потребоваться для того, чтобы поставить перед

администрацией предприятия вопрос об обеспечении соответствующей защиты информации.

Конфиденциальной считается такая коммерческая информация, разглашение которой может нанести ущерб интересам фирмы. Делится на два подвида:

Информация с ограниченным доступом: сведения, разглашения которых причиняет ущерб тактическим интересам, таким как срыв конкретного контакта, снижение % прибыли от сделки.

Секретная информация: ее разглашение наносит серьезный ущерб стратегическим интересам фирмы и может поставить под угрозу ее существование. Ее составляют сведения, ознакомление с которыми позволяет конкурентам, неразборчивым в средствах, подорвать репутацию фирмы в глазах партнеров, причинить ей значительный финансовый ущерб, привести к конфликту с государственными органами, поставить в зависимость от криминальных структур.

Слайд 27 Обеспечение информационной безопасности на государственном уровне

24

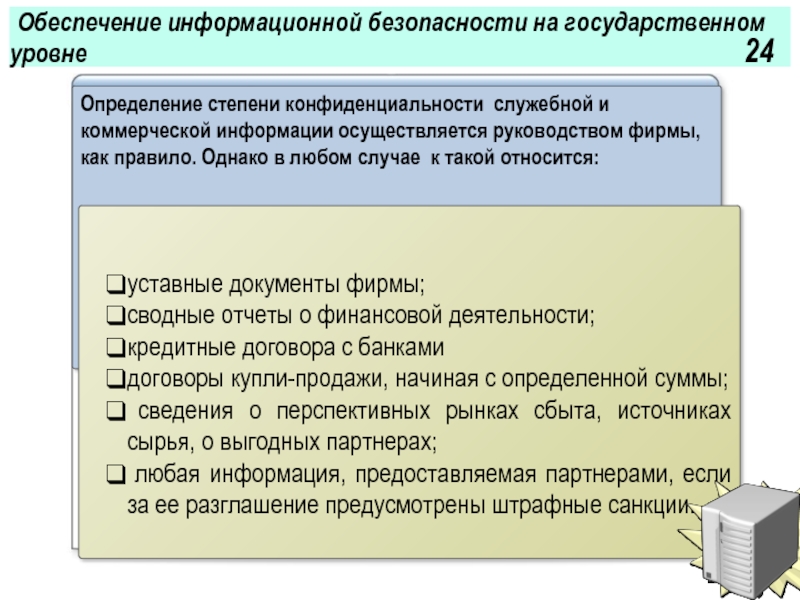

Определение степени конфиденциальности служебной и коммерческой информации осуществляется руководством фирмы, как правило. Однако в любом случае к такой относится:

уставные документы фирмы;

сводные отчеты о финансовой деятельности;

кредитные договора с банками

договоры купли-продажи, начиная с определенной суммы;

сведения о перспективных рынках сбыта, источниках сырья, о выгодных партнерах;

любая информация, предоставляемая партнерами, если за ее разглашение предусмотрены штрафные санкции.

Слайд 28Обеспечение информационной безопасности на государственном уровне Нормативно техническая база защиты

информации в России

25

К нормативно-методическим документам можно отнести:

Руководящие и нормативные документы Гостехкомиссии России, ФСТЭК, Приказы ФСБ;

Стандарты информационной безопасности, из которых выделяют:

Международные стандарты;

Государственные (национальные) стандарты РФ

Рекомендации по стандартизации;

Методические документы государственных органов России

Методические указания.

Слайд 29 Обеспечение информационной безопасности на государственном уровне Нормативно техническая база

защиты информации в России

26

Документы Государственной технической комиссии (Гостехкомиссии) при президенте РФ:

Руководящий документ. Концепция защиты средств вычислительной техники и автоматизированных систем от несанкционированного доступа к информации. 1992.

Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения. 1992

Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности. 1992

Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации.1992

Руководящий документ. Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации. 1997

Руководящий документ. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей. 1999

Руководство по разработке профилей защиты и заданий по безопасности. 2003

Слайд 30 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая база

защиты информации в России

27

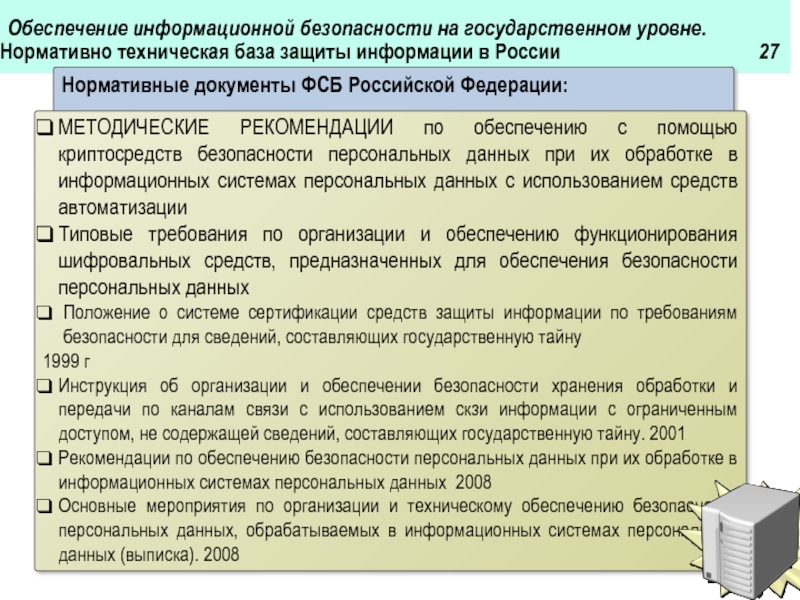

Нормативные документы ФСБ Российской Федерации:

МЕТОДИЧЕСКИЕ РЕКОМЕНДАЦИИ по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации

Типовые требования по организации и обеспечению функционирования шифровальных средств, предназначенных для обеспечения безопасности персональных данных

Положение о системе сертификации средств защиты информации по требованиям безопасности для сведений, составляющих государственную тайну

1999 г

Инструкция об организации и обеспечении безопасности хранения обработки и передачи по каналам связи с использованием скзи информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну. 2001

Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных 2008

Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных (выписка). 2008

Слайд 31 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая

база защиты информации в России

28

Нормативные и руководящие документы Федеральной службы по техническому и экспортному контролю (ФСТЭК) Российской Федерации:

Положение о методах и способах защиты информации в информационных системах персональных. 2010 г

Требования о защите информации, содержащейся в информационных системах общего пользования

Руководящие документы ФСТЭК по защите ключевых систем информационной инфраструктуры (КСИИ)

Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных

Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных

Слайд 32Обеспечение информационной безопасности на государственном уровне. Нормативно техническая база

защиты информации в России

29

В 1990 г. Международной организацией по стандартизации (ISO) была начата разработка международного стандарта критериев оценки для общего использования. Версия 1.0 ОК была завершена в январе 1996 г. и одобрена ISO в апреле 1996 г. Бета-версия 2.0 ОК появилась в октябре 1997 г.

В результате этих работ появился Международный стандарт ISO/IEC 15408-99 "Критерии оценки безопасности информационных технологий" или так называемые "Общие критерии".

В России аналогичный стандарт подготовлен в 2001 г. Это ГОСТ Р ИСО/МЭК 15408-1-2001 «Критерии оценки безопасности информационных технологий».

Данный стандарт содержит общие критерии (ОК) оценки безопасности информационных технологий. Стандарт предназначен в качестве руководства при разработке и приобретении коммерческих продуктов или систем с функциями безопасности ИТ.

ОК применимы к мерам безопасности ИТ, реализуемым аппаратными, программно-аппаратными и программными средствами. Критерии для оценки специфических качеств криптографических алгоритмов не входят в ОК

ОК безопасности продуктов и систем ИТ предназначены в основном для потребителей, разработчиков и оценщиков.

ОК предоставляют потребителям, независимую от реализации структуру, называемую профилем защиты (ПЗ), для выражения их специфических требований к мерам безопасности ИТ в объекте оценки.

Гармонизация российских стандартов с международными стандартами:

ГОСТ Р ИСО/МЭК 15408 – «Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности ИТ».

Состоит из 3 частей:

сокращения, определения и т.п.;

11 групп базовых задач обеспечения безопасности

цели, методы, уровни обеспечения, гарантии качества

Слайд 33 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая

база защиты информации в России

30

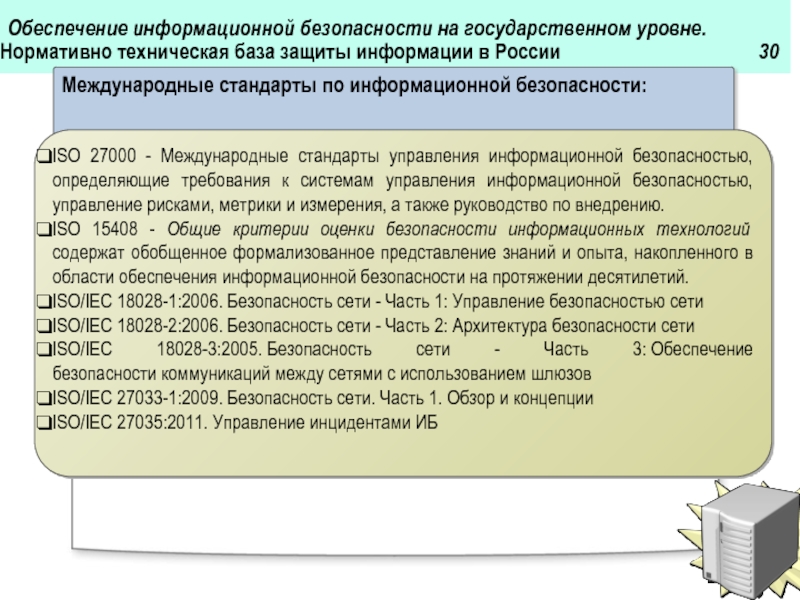

Международные стандарты по информационной безопасности:

ISO 27000 - Международные стандарты управления информационной безопасностью, определяющие требования к системам управления информационной безопасностью, управление рисками, метрики и измерения, а также руководство по внедрению.

ISO 15408 - Общие критерии оценки безопасности информационных технологий содержат обобщенное формализованное представление знаний и опыта, накопленного в области обеспечения информационной безопасности на протяжении десятилетий.

ISO/IEC 18028-1:2006. Безопасность сети - Часть 1: Управление безопасностью сети

ISO/IEC 18028-2:2006. Безопасность сети - Часть 2: Архитектура безопасности сети

ISO/IEC 18028-3:2005. Безопасность сети - Часть 3: Обеспечение безопасности коммуникаций между сетями с использованием шлюзов

ISO/IEC 27033-1:2009. Безопасность сети. Часть 1. Обзор и концепции

ISO/IEC 27035:2011. Управление инцидентами ИБ

Слайд 34 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая

база защиты информации в России

31

ГОСТ Р - Национальные стандарты Российской Федерации в области защиты информации:

:

ГОСТ Р 50739-95 Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования

ГОСТ Р 51583-2000 Порядок создания автоматизированных систем в защищенном исполнении

ГОСТ Р 52069.0-2003 Защита информации. Система стандартов. ОСНОВНЫЕ ПОЛОЖЕНИЯГОСТ Р 51188-98 защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство

ГОСТ Р 50922-2006. Защита информации. Основные термины и определения

ГОСТ Р 53113.1-2008 Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения

ГОСТ Р 53113.2-2009 Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов. Часть 2.

Слайд 35 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая

база защиты информации в России

32

ГОСТ Р - Национальные стандарты Российской Федерации в области защиты информации:

:

ГОСТ Р ИСО/МЭК 18045-2008 Методология оценки безопасности информационных технологий

ГОСТ Р ИСО/МЭК 15408-1-2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель

ГОСТ Р ИСО/МЭК 15408-2-2008 - Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности

ГОСТ Р ИСО/МЭК 15408-3-2008 Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности

ГОСТ Р ИСО/МЭК ТО 15446-2008 Руководство по разработке профилей защиты и заданий по безопасности

ГОСТ Р ИСО/МЭК ТО 19795-3-2009 Особенности проведения испытаний при различных биометрических модальностях

Слайд 36 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая

база защиты информации в России

33

ГОСТ Р - Национальные стандарты Российской Федерации в области защиты информации:

:

ГОСТ Р 53114-2008 Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения

ГОСТ Р 53113.2-2009 Рекомендации по организации защиты информации, информационных технологий и автоматизированных систем от атак с использованием скрытых каналов

ГОСТ Р ИСО/МЭК ТО 19791-2008 Информационная технология. Методы и средства обеспечения безопасности. Оценка безопасности автоматизированных систем

ГОСТ Р ИСО/МЭК 27004-2011 Информационная технология. Методы и средства обеспечения безопасности. Менеджмент информационной безопасности. Измерения

ГОСТ Р 53131-2008 Защита информации. Рекомендации по услугам восстановления после чрезвычайных ситуаций функций и механизмов безопасности информационных и телекоммуникационных технологий. Общие положения

ГОСТ Р 54581-2011 Информационная технология. Методы и средства обеспечения безопасности. Основы доверия к безопасности ИТ. Часть 1. Обзор и основы

Слайд 37 Обеспечение информационной безопасности на государственном уровне. Нормативно техническая

база защиты информации в России

34

ГОСТ Р - Национальные стандарты Российской Федерации в области защиты информации:

ГОСТ 28147-89 «Системы обработки информации. Защита криптографическая. Алгоритмы криптографического преобразования»;

ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма»;

ГОСТ Р 34.11-94 «Информационная технология. Криптографическая защита информации. Функция хэширования»;

ГОСТ Р 34.10-2001 «Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи»

Слайд 38Правовая основа системы лицензирования и сертификации в РФ

35

Для обеспечения защиты

государственной тайны и конфиденциальной информации в РФ действует Государственная система защиты информации (ГСЗИ), которая включает:

Совокупность органов (ФСБ, ФСТЭК, СБ), сил и средств, осуществляющих деятельность в области защиты информации (ЗИ);

Систему лицензирования деятельности в области ЗИ;

Систему сертификации средств ЗИ;

Систему подготовки и переподготовки специалистов в области ЗИ.

Необходимость введения государством механизма лицензирования и сертификации в области защиты информации определяется следующими причинами:

Выполнение работ, в процессе реализации которых могут использоваться сведения, составляющие государственную тайну, может осуществляться, наряду с государственными учреждениями и организациями, - предприятиями и учреждениями негосударственного сектора, как это принято в большинстве цивилизованных стран;

Органы государственной власти, Вооруженные Силы и спецслужбы перестали быть исключительными потребителями средств ЗИ.

Слайд 39Правовая основа системы лицензирования и сертификации в РФ

36

Наиболее приемлемым, а

может быть и единственно приемлемым способом воздействия государства на данную сферу, установления разумного контроля в этой области является формирование системы лицензирования.

Лицензирование - это процесс передачи или получения в отношении физических или юридических лиц прав на проведение определенных работ. Получить право или разрешение на определенную деятельность может не каждый субъект, а только отвечающий определенным критериям в соответствии с правилами лицензирования.

Лицензия - документ, дающий право на осуществление указанного вида деятельности в течении определенного времени.

Перечень видов деятельности в области ЗИ, на которые выдаются лицензии, определен Законом РФ - "О лицензировании отдельных видов деятельности", принятом в августе 2001 года. К ним, в частности, относится:

Разработка, производство, распространение, техническое обслуживание и предоставление услуг в области шифрования информации; шифровальных (криптографических) средств, защищенных с использованием шифровальных (криптографических) средств информационных систем, телекоммуникационных систем;

Слайд 40Правовая основа системы лицензирования и сертификации в РФ

37

Деятельность по выдаче

сертификатов ключей электронных цифровых подписей, регистрации владельцев электронных цифровых подписей, оказанию услуг, связанных с использованием электронных цифровых подписей, и подтверждению подлинности электронных цифровых подписей;

Деятельность по выявлению электронных устройств, предназначенных для негласного получения информации, в помещениях и технических средствах (за исключением случая, если указанная деятельность осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя);

Деятельность по разработке и (или) производству средств защиты конфиденциальной информации;

Деятельность по технической защите конфиденциальной информации;

Разработка, производство, реализация и приобретение в целях продажи специальных технических средств, предназначенных для негласного получения информации, индивидуальными предпринимателями и юридическими лицами, осуществляющими предпринимательскую деятельность.

Слайд 41Правовая основа системы лицензирования и сертификации в РФ

38

Для получения лицензии

предприятие обязано предъявить определенный перечень документов.

К заявлению на получение лицензии необходимо приложить следующие документы:

Копия свидетельства о государственной регистрации предприятия;

Копии учредительных документов, заверенных нотариусом;

Копии документов на право собственности или аренды имущества, необходимого для ведения заявленной деятельности;

Справка налогового органа о постановке на учет;

Представление органов государственной власти РФ с ходатайством о выдаче лицензии;

Документ, подтверждающий оплату рассмотрения заявления.

Слайд 42Правовая основа системы лицензирования и сертификации в РФ

39

Например, к коммерческому

банку, претендующему на получение лицензии на эксплуатацию шифровальных средств для защиты конфиденциальной информации, предъявляются требования по:

Наличию и составу необходимых аппаратно-программных средств и помещений; размещению, охране и специальному оборудованию помещений, в которых находятся средства криптографической ЗИ;

Обеспечению режима и порядка доступа к средствам криптографической ЗИ; обеспечению необходимой технической и эксплуатационной документацией;

Уровню квалификации и подготовленности специалистов в области защиты и эксплуатации автоматизированных систем (АС);

Режиму эксплуатации и хранения средств криптографической ЗИ.

Слайд 43Правовая основа системы лицензирования и сертификации в РФ

40

Система лицензирования обеспечивает

в отношении АС выполнение 3 основных требований к защищаемой информации:

Доступность;

Целостность;

Конфиденциальность.

Лицензирование в области производства средств ЗИ и на предмет предоставления услуг в области ЗИ производится по тем же принципам, за исключением того, что не во всех случаях здесь речь идет о работе со сведениями, составляющими государственную тайну.

Поэтому при производстве средств ЗИ прежде всего проверяется научный и технологический потенциал, имеющийся у предприятия-производителя, другие производственные факторы, а также наличие и действенность системы безопасности. По организациям, оказывающим услуги в области ЗИ, может идти речь о мероприятиях по проверке компьютерной и оргтехники в отношении опасных в информационном плане излучений и наличия несанкционированных устройств, проверке помещений на предмет наличия в них устройств скрытого съема информации и т.д.

Сертификация – подтверждение соответствия продукции или услуг установленным требованиям или стандартам.

Сертификат на средство защиты информации – документ, подтверждающий соответствие средства защиты информации требованиям по безопасности информации.

Слайд 44Направления защиты информации в информационных системах. Характеристика направлений защиты информации

41

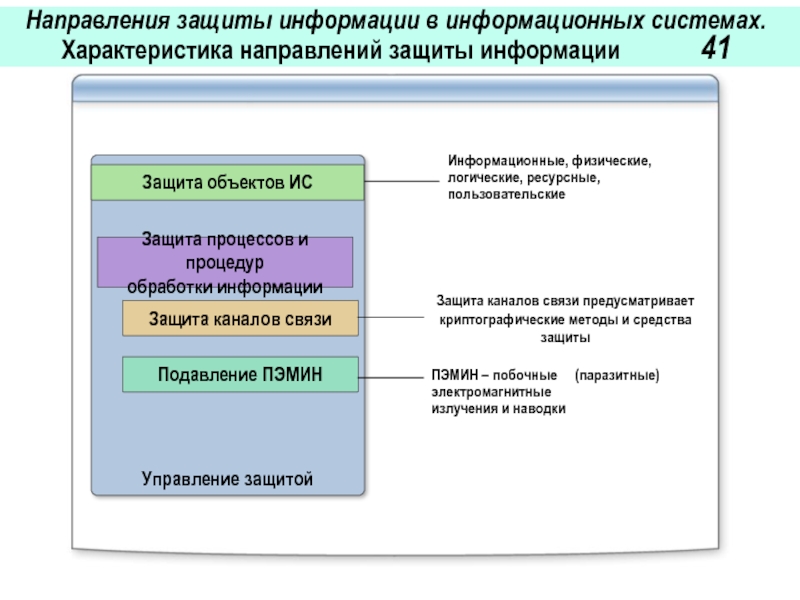

Управление защитой

Слайд 45Направления защиты информации в информационных системах. Характеристика направлений защиты информации

42

1.Защита объектов информационной системы (ИС)

Объекты информационной безопасности могут быть следующих видов:

Информационные объекты – любая информация (сообщения, сведения, файлы, БД) в любых форматах ее представления (аналоговая, цифровая, виртуальная, мысленная).

Ресурсные объекты - все компоненты ИС, ее аппаратное и программное обеспечение, процедуры, протоколы и т.д. (начиная с ОС и заканчивая выключателем сети)..

Физические объекты – территория, здания, помещения, средства связи, компьютерная техника.

Пользовательские объекты – это люди, которые используют ресурсы ИС, имея доступ через терминалы и рабочие станции.

Логические объекты – логические операции или процедуры, результатом которых является определенный вывод или признак.

2. Защита процессов и процедур обработки информации

Под процессом обработки данных будем понимать установленную последовательность процедур, операций преобразования информации, реализуемых при функционировании системы.

Это направление включает защиту:

процессов обработки данных;

программ;

исполняемых файлов;

от загрузки программного обеспечения;

от программных закладок и вирусов.

Слайд 46Направления защиты информации в информационных системах. Характеристика направлений защиты информации

43

3.Защита каналов связи

Информация должна быть конфиденциальной как в процессе ее перемещения в пределах внутренней локальной сети, так и при передаче в другие ИС по каналам связи. Защита каналов связи предусматривает криптографические методы и средства защиты.

Криптографические средства защиты - специальные методы и средства защиты информации, в результате которого маскируется ее содержание.

5. Управление защитой

Управление защитой - это контроль за распределением информации в ИС, за функционированием ИС и событиями, связанными с нарушением защиты информации.

Цель управления защитой – поддержание целостности системы защиты информации и повышение эффективности мероприятий по защите информации, выявление и устранение каналов утечки информации.

Слайд 47Направления защиты информации в информационных системах. Характеристика направлений защиты информации

44

4. Подавление ПЭМИН

Наибольшую опасность с точки зрения утечки информации предоставляют побочные (паразитные) непреднамеренные излучения технических средств, участвующих в процессе передачи, обработки и хранения секретной информации.

Под утечкой информации по каналам ПЭМИН понимается возможность доступа к информации в ИС путем перехвата и соответствующей обработки побочных излучений технических средств.

Канал утечки включает технические средства передачи, обработки, или хранения секретной информации, среду распространения паразитных излучений и средства перехвата паразитных излучений. Среда распространения - например, грунт в районе контура заземления.

Носителями информации являются электрические и электромагнитные поля и сигналы, образующиеся в результате работы средств обработки информации или воздействия опасного сигнала на средства обработки информации на системы жизнеобеспечения. Источниками таких излучений могут быть мониторы, средства связи (телефон, телеграф, громко говорящая директорская связь); средства и системы звукоусиления, звуковоспроизведения; средства охранной сигнализации.

Слайд 48Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

45

Информация, хранимая в БД, должна быть надежно защищена. Так как к БД обращаются многие пользователи, то особенно важно, чтобы элементы данных и связи между ними не разрушались.

Защита БД означает защиту собственно данных и их контролируемое использование на рабочих местах, а так же защиту любой сопутствующей информации, извлекаемой из этих данных.

Для СУБД и БД важны 3 аспекта информационной безопасности:

Доступность

Целостность

Конфиденциальность.

Слайд 49Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

46

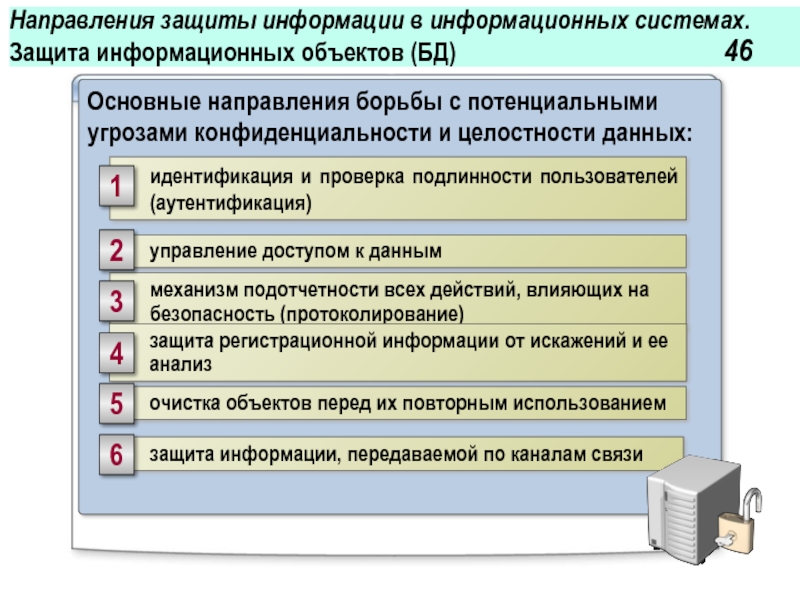

Основные направления борьбы с потенциальными угрозами конфиденциальности и целостности данных:

идентификация и проверка подлинности пользователей (аутентификация)

1

механизм подотчетности всех действий, влияющих на безопасность (протоколирование)

3

защита регистрационной информации от искажений и ее анализ

4

управление доступом к данным

2

очистка объектов перед их повторным использованием

5

защита информации, передаваемой по каналам связи

6

Слайд 50Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

47

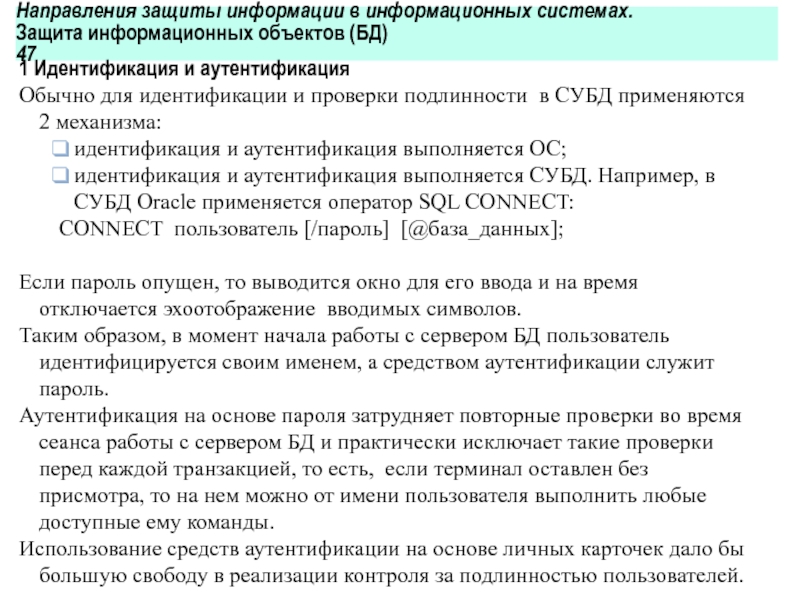

1 Идентификация и аутентификация

Обычно для идентификации и проверки подлинности в СУБД применяются 2 механизма:

идентификация и аутентификация выполняется ОС;

идентификация и аутентификация выполняется СУБД. Например, в СУБД Oracle применяется оператор SQL CONNECT:

CONNECT пользователь [/пароль] [@база_данных];

Если пароль опущен, то выводится окно для его ввода и на время отключается эхоотображение вводимых символов.

Таким образом, в момент начала работы с сервером БД пользователь идентифицируется своим именем, а средством аутентификации служит пароль.

Аутентификация на основе пароля затрудняет повторные проверки во время сеанса работы с сервером БД и практически исключает такие проверки перед каждой транзакцией, то есть, если терминал оставлен без присмотра, то на нем можно от имени пользователя выполнить любые доступные ему команды.

Использование средств аутентификации на основе личных карточек дало бы большую свободу в реализации контроля за подлинностью пользователей.

Слайд 51Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

48

2. Управление доступом

В современных СУБД поддерживается один из двух широко распространенных подходов к управлению доступом:

избирательный (дискреционный) и

обязательный (мандатный, полномочный).

В случае обязательного управления каждому объекту данных присваивается некоторый классификационный уровень, а каждому пользователю некоторый уровень допуска.

При таком подходе допуском к определенному объекту обладают только пользователи с соответствующим уровнем допуска. Такие схемы статичны и жестки.

В случае избирательного управления некий пользователь обладает различными правами с различными объектами. Независимо от того, какие схемы используются, все решения относительно доступа пользователей принимаются на стратегическом уровне, а не на техническом уровне.

Слайд 52Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом

49

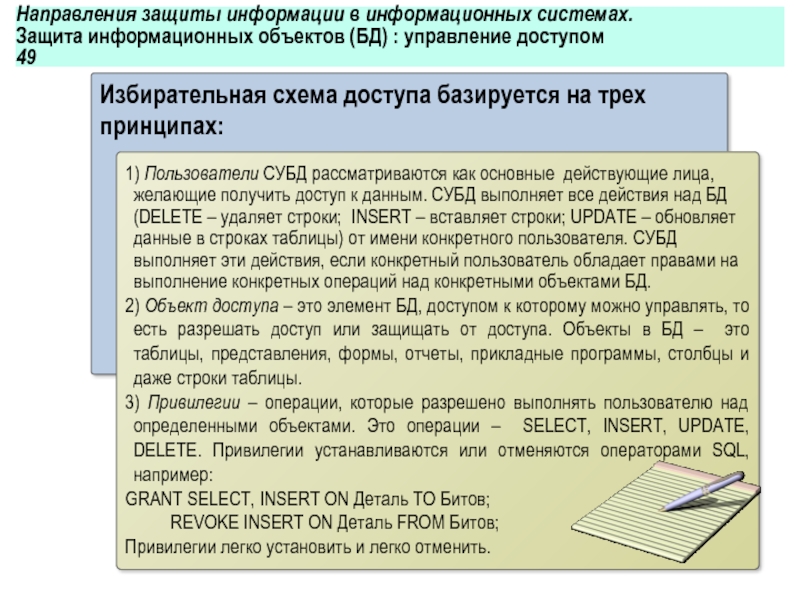

Избирательная схема доступа базируется на трех принципах:

1) Пользователи СУБД рассматриваются как основные действующие лица, желающие получить доступ к данным. СУБД выполняет все действия над БД (DELETE – удаляет строки; INSERT – вставляет строки; UPDATE – обновляет данные в строках таблицы) от имени конкретного пользователя. СУБД выполняет эти действия, если конкретный пользователь обладает правами на выполнение конкретных операций над конкретными объектами БД.

2) Объект доступа – это элемент БД, доступом к которому можно управлять, то есть разрешать доступ или защищать от доступа. Объекты в БД – это таблицы, представления, формы, отчеты, прикладные программы, столбцы и даже строки таблицы.

3) Привилегии – операции, которые разрешено выполнять пользователю над определенными объектами. Это операции – SELECT, INSERT, UPDATE, DELETE. Привилегии устанавливаются или отменяются операторами SQL, например:

GRANT SELECT, INSERT ON Деталь TO Битов;

REVOKE INSERT ON Деталь FROM Битов;

Привилегии легко установить и легко отменить.

Слайд 53Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом 50

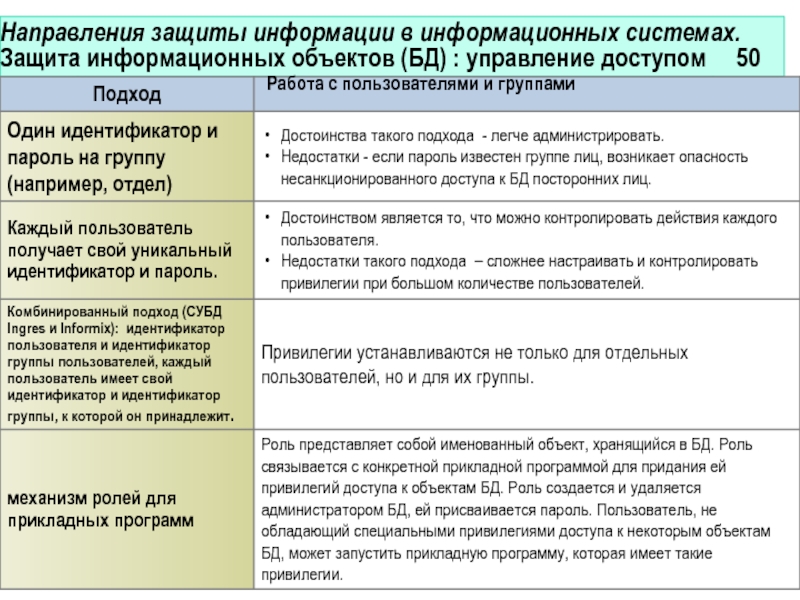

Работа с пользователями и группами

Слайд 54Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом

51

Пример: Пусть в организации работает служащий Битов. По характеру работы он часто обращается к таблице Заработная_плата и является членом группы «Учет». Для пользователей этой группы разрешено выполнение операции SELECT над таблицей Заработная_плата

Для выборки данных из этой таблицы он должен в начале сеанса ввести свой пароль. Никто из группы «Учет» не имеет права на выполнение операции UPDATE. Для обновления таблицы Заработная_плата необходимо запустить прикладную программу «Контроль заработной платы», которая имеет привилегии обновления таблицы Заработная_плата и выполняет специальные проверки корректности этой операции. Чтобы программа могла обновлять, администратор БД создает и помещает в БД роль Обновить_заработную_плату.

GREATE ROLE Обновить_заработную_плату WITH PASSWORD= «ДТЗ110»;

Оператор GRANT SELECT, UPDATE ON Заработная_плата TO ROLE Обновить_заработную_плату ;

предоставляет этой роли привилегии на выполнение операций выбора и обновления таблицы Заработная_плата.

Если пользователь Битов запускает программу «Контроль заработной платы», то программа имеет привилегии роли Обновить_заработную_плату.

Слайд 55Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом

52

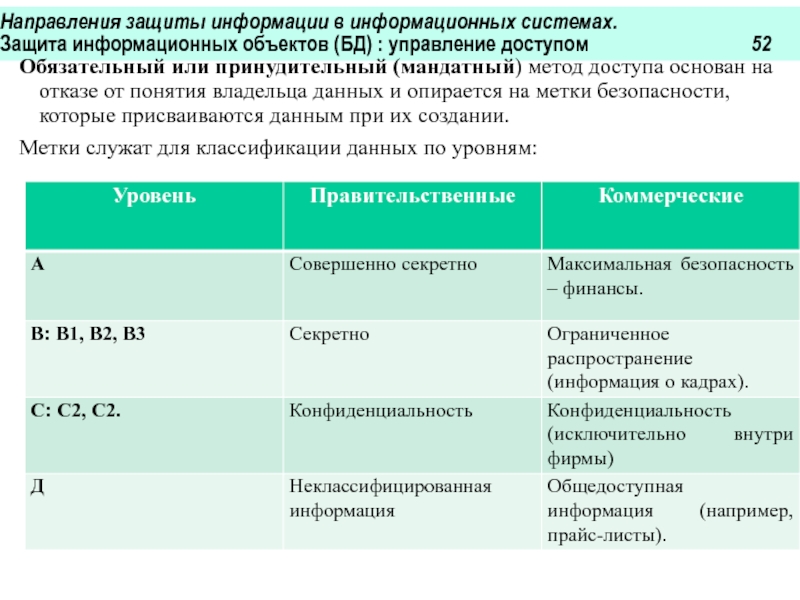

Обязательный или принудительный (мандатный) метод доступа основан на отказе от понятия владельца данных и опирается на метки безопасности, которые присваиваются данным при их создании.

Метки служат для классификации данных по уровням:

Слайд 56Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом

53

Данные расклассифицированы по уровням безопасности, метками. Конкретный пользователь может оперировать с данными, расположенными на том уровне секретности, который соответствует его статусу.

Правила доступа:

Пользователь i имеет доступ к объекту j, если его уровень допуска больше либо равен уровню классификации объекта j.

Пользователь i может модифицировать объект j только, если его уровень равен уровню классификации объекта j. (любая информация, записанная пользователем i, автоматически приобретает его уровень классификации).

В СУБД INGRES/Enhanced Security к каждой реляционной таблице неявно добавляется столбец, содержащий метки безопасности строк таблицы. Метка безопасности состоит из трех компонентов:

Уровень секретности. Смысл этого компонента зависит от приложения. В частности, возможен традиционный спектр уровней от "совершенно секретно" до "несекретно".

Категории. Понятие категории позволяет разделить данные на "отсеки" и тем самым повысить надежность системы безопасности. В коммерческих приложениях категориями могут служить "финансы", "кадры", "материальные ценности" и т.п.

Области. На практике компонент "область" может действительно иметь географический смысл, обозначая, например, страну, к которой относятся данные.

Слайд 57Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом

54

Каждый пользователь СУБД INGRES/Enhanced Security характеризуется степенью благонадежности, которая также определяется меткой безопасности, присвоенной данному пользователю. Пользователь может получить доступ к данным, если степень его благонадежности удовлетворяет требованиям соответствующей метки безопасности. Более точно:

Уровень секретности пользователя должен быть не ниже уровня секретности данных;

Набор категорий, заданных в метке безопасности данных, должен целиком содержаться в метке безопасности пользователя;

Набор областей, заданных в метке безопасности пользователя, должен целиком содержаться в метке безопасности данных.

Рассмотрим пример. Пусть данные имеют уровень секретности "конфиденциально", принадлежат категории "финансы" и относятся к областям "Россия" и "СНГ".

Далее, пусть степень благонадежности пользователя характеризуется меткой безопасности с уровнем секретности "совершенно секретно", категориями "финансы" и "кадры", а также областью "Россия". Такой пользователь получит доступ к данным. Если бы, однако, в метке пользователя была указана только категории "кадры", в доступе к данным ему было бы отказано, несмотря на его "совершенно секретный" уровень.

Слайд 58Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: управление доступом

55

Когда пользователь производит выборку данных из таблицы, он получает только те строки, меткам безопасности которых удовлетворяет степень его благонадежности. Для совместимости с обычными версиями СУБД, столбец с метками безопасности не включается в результирующую информацию.

Отметим, что механизм меток безопасности не отменяет, а дополняет произвольное управление доступом. Пользователи по-прежнему могут оперировать с таблицами только в рамках своих привилегий, но даже при наличии привилегии SELECT им доступна, вообще говоря, только часть данных. Строки таблицы, отмеченные как строки уровня максимальной безопасности, может увидеть только пользователь, у которого наивысший уровень.

.

Методы обязательного управления доступом получили распространение в любой военной системе. Некоторые коммерческие СУБД обеспечивают обязательную защиту на уровне класса В1, а ниже используется избирательный метод для доступа к данным.

СУБД, в которых поддерживаются методы обязательной защиты, называются системами с многоуровневой защитой, а также – надежными системами.

По оценкам экспертов концепция многоуровневой безопасности в ближайшие годы будет использована в большинстве коммерческих СУБД.

Слайд 59Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: Угрозы, специфичные для СУБД

56

Главный источник угроз, специфичных для СУБД, лежит в самой природе SQL. Механизм процедур и правил дает возможность выстраивать цепочки действий, позволяя неявным образом попутно передавать право на выполнение процедур, даже не имея полномочий на это. Рассмотрим несколько угроз, возникающих при использовании злоумышленниками средств языка SQL:

1) Получение информации путем логических выводов. Можно извлечь из БД информацию, на получение которой стандартными средствами у пользователя не хватит привилегий.

Пример: БД состоит из 2-х таблиц. В первой хранится информация о пациентах (анкетные данные, диагноз, назначения и т.п.), а во второй - сведения о врачах (расписание мероприятий, перечень пациентов и т.п.). Если пользователь имеет право доступа только к таблице врачей, он может получить косвенную информацию о диагнозах пациентов, так как врачи специализируются на лечении определенных болезней.

Основным средством борьбы с подобными угрозами помимо тщательного проектирования модели данных является механизм размножения строк - в состав первичного ключа явно или неявно включается метка безопасности. За счет чего появляется возможность хранить в таблице несколько экземпляров строк с одинаковыми значениями «содержательных» ключевых полей. Наиболее естественно размножение строк реализуется в СУБД, поддерживающих метки безопасности (например, в СУБД INGRES/Enhanced Security), однако и стандартными SQL-средствами можно получить удовлетворительное решение.

Слайд 60Направления защиты информации в информационных системах.

Защита информационных объектов (БД)

: Угрозы, специфичные для СУБД

57

2) Агрегирование данных – это метод получения новой информации путем комбинирования данных, добытых легальных образом из разных таблиц. Агрегированная информация может оказаться более секретной, чем каждый из компонентов ее составивший.

Повышение уровня секретности данных при агрегировании вполне известно. Это следствие закона перехода количества в качество.

Бороться с агрегированием можно за счет тщательного проектирования модели данных и максимального ограничения доступа пользователей к информации.

3) Покушение на высокую доступность. Если пользователю доступны все возможности SQL, он может затруднить работу других пользователей, инициировав длительную транзакцию, захватывающую большое число таблиц.

Современные многопотоковые серверы СУБД отражают лишь самые прямолинейные атаки, например, запуски в «часы пик» операции массовой загрузки данных.

Рекомендуется не предоставлять пользователям непосредственного SQL-доступа к БД, используя в качестве фильтров серверы приложений.

Клиент -> Сервер приложений-> сервер БД