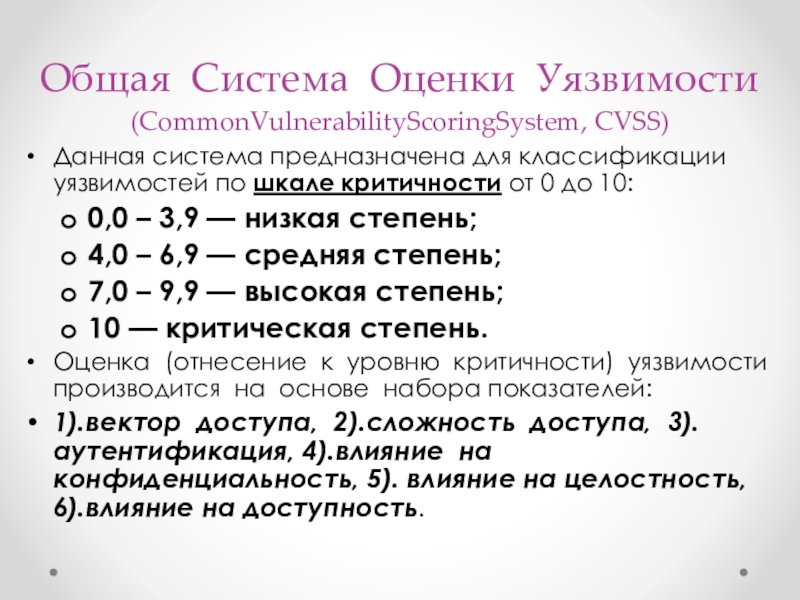

уязвимостей по шкале критичности от 0 до 10:

0,0 – 3,9

— низкая степень;4,0 – 6,9 — средняя степень;

7,0 – 9,9 — высокая степень;

10 — критическая степень.

Оценка (отнесение к уровню критичности) уязвимости производится на основе набора показателей:

1).вектор доступа, 2).сложность доступа, 3).аутентификация, 4).влияние на конфиденциальность, 5). влияние на целостность, 6).влияние на доступность.