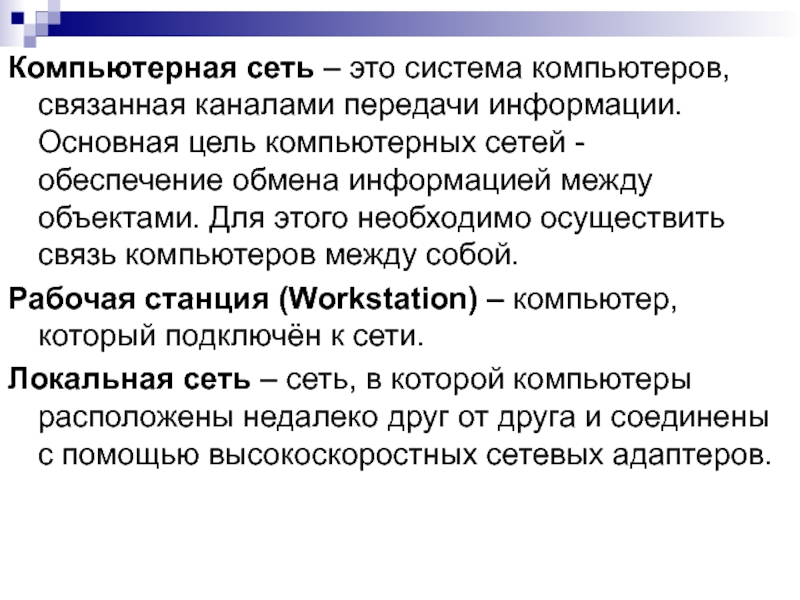

Основная цель компьютерных сетей - обеспечение обмена информацией между объектами.

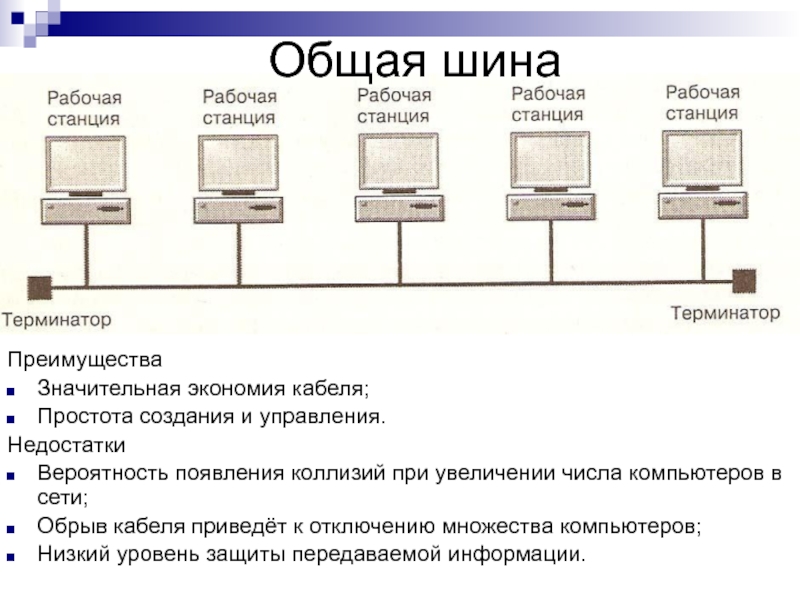

Для этого необходимо осуществить связь компьютеров между собой.Рабочая станция (Workstation) – компьютер, который подключён к сети.

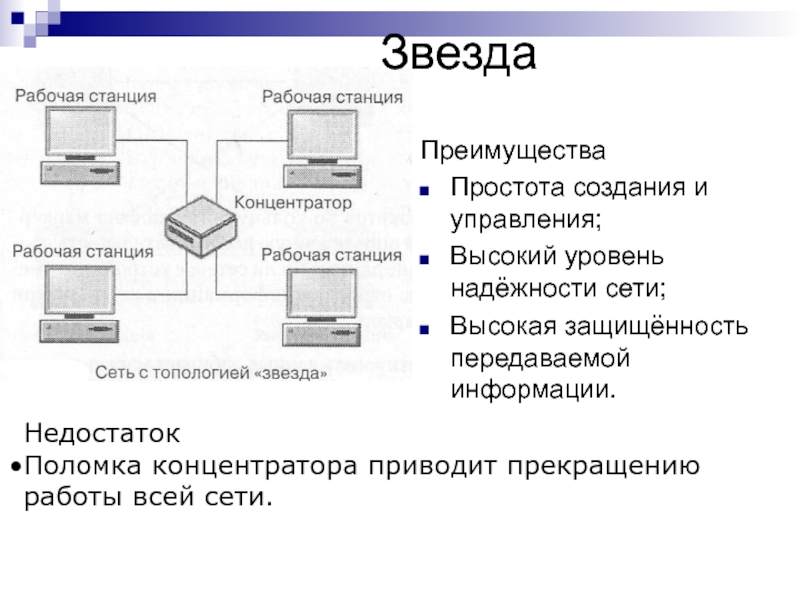

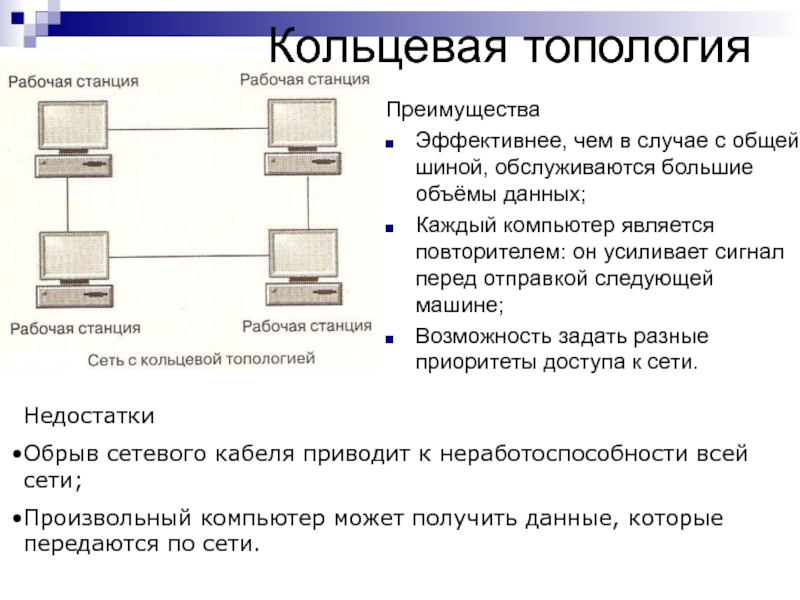

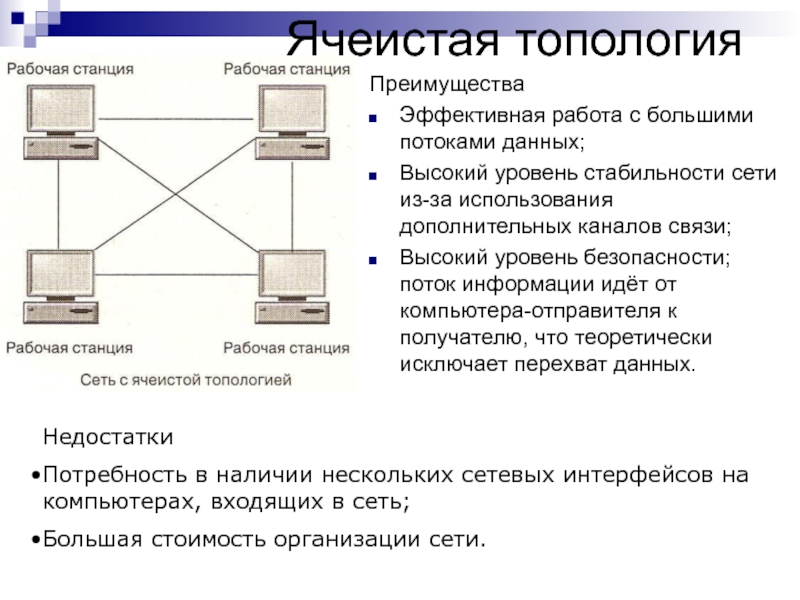

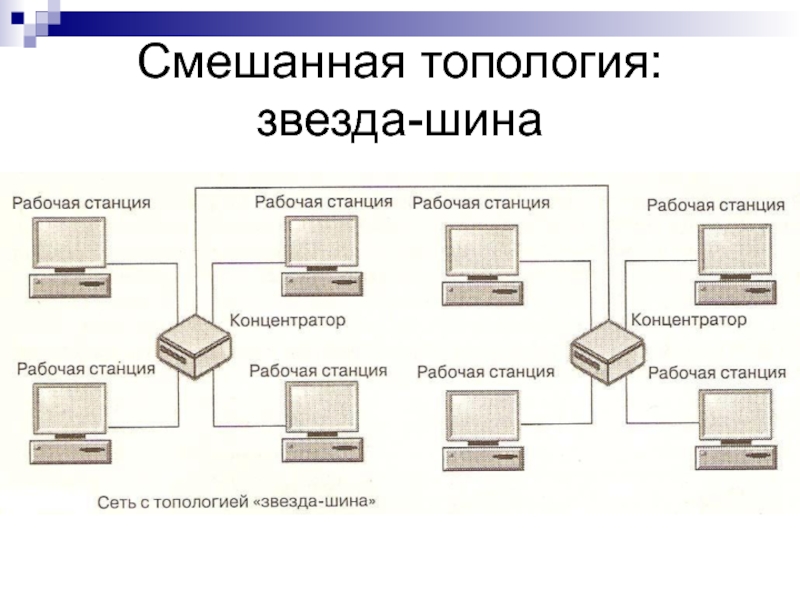

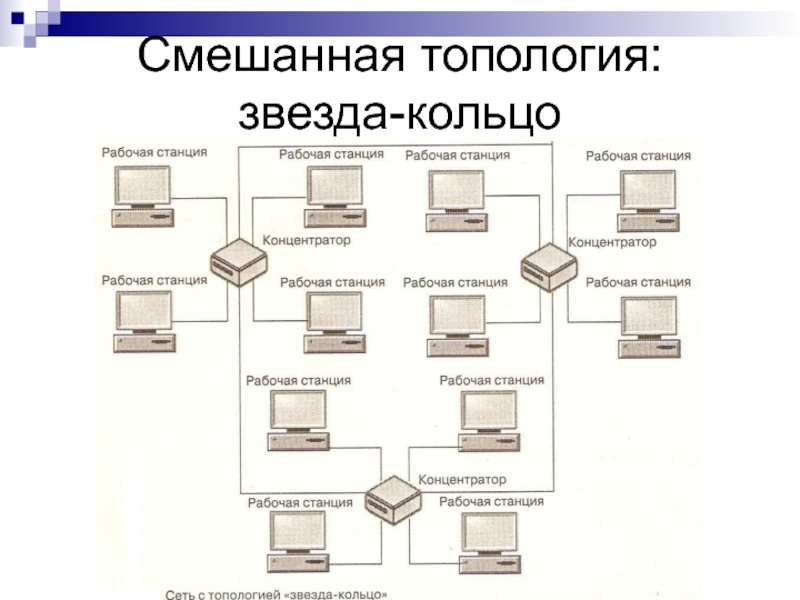

Локальная сеть – сеть, в которой компьютеры расположены недалеко друг от друга и соединены с помощью высокоскоростных сетевых адаптеров.