Слайд 1Практика построения систем защиты информации в ведущих мировых компаниях

Лекция №

Слайд 21. Практика компании IBM в области защиты информации

В компании IBM

считается что, разработка корпоративных руководящих документов в области безопасности должна

начинаться с создания политики информационной безопасности компании. При этом рекомендуется использовать международный стандарт ISO 17799:2005

Компания IBM выделяет следующие основные этапы разработки политики безопасности:

Определение информационных рисков компании, способных нанести максимальный ущерб для разработки в дальнейшем процедур и мер по предупреждению их возникновения,

Разработка политики безопасности, которая описывает меры защиты информационных активов, адекватных целям и задачам бизнеса.

Выработка планов действий в чрезвычайных ситуациях и в случаях, когда выбранные меры защиты не смогли предотвратить инциденты в области безопасности.

Оценка остаточных информационных рисков и принятие решения о дополнительных инвестициях в средства и меры безопасности.

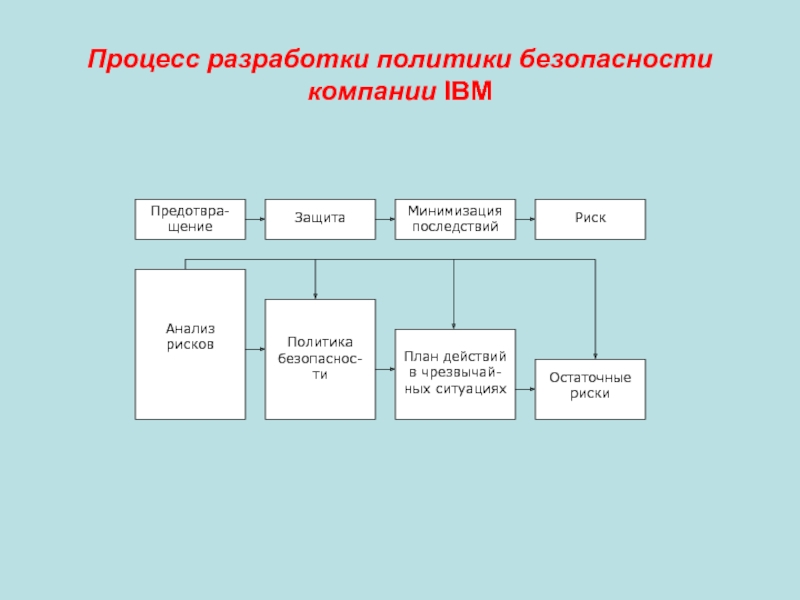

Слайд 3Процесс разработки политики безопасности компании IBM

Слайд 4По мнению специалистов IBM, политика безопасности компании должна содержать явный

ответ на вопрос: «Что требуется защитить?»

При этом политика безопасности является

первым стратегическим документом, который необходимо создать.

Предполагается, что политика безопасности компании будет содержать:

определение информационной безопасности с описанием позиции и намерений руководства компании по ее обеспечению;

описание требований по безопасности, которые включают:

соответствие требованиям законодательства и контрактных обязательств;

обучение вопросам информационной безопасности;

предупреждение и обнаружение вирусных атак;

определение ролей и обязанностей по различным аспектам общей программы информационной безопасности;

описание требований и процесса отчетности по инцидентам, связанным с информационной безопасностью;

описание процесса поддержки политики безопасности.

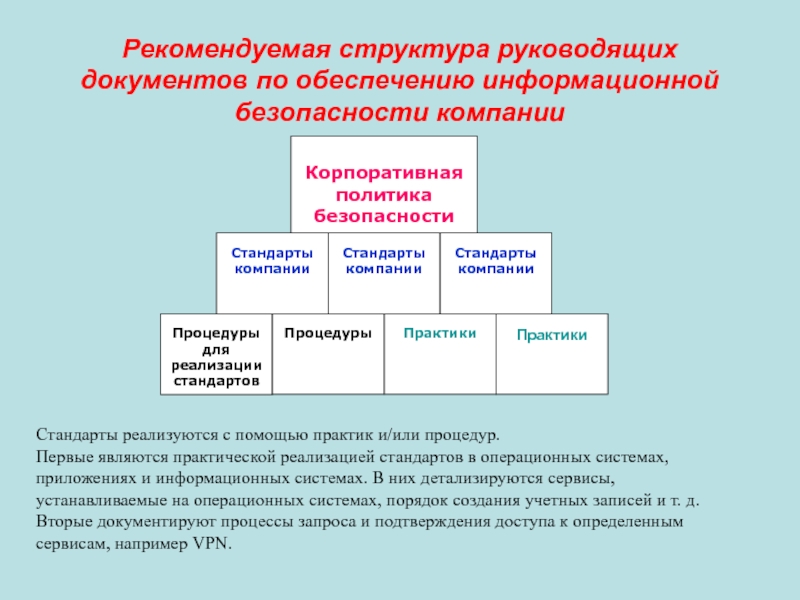

Слайд 5Рекомендуемая структура руководящих документов по обеспечению информационной безопасности компании

Стандарты реализуются

с помощью практик и/или процедур.

Первые являются практической реализацией стандартов

в операционных системах, приложениях и информационных системах. В них детализируются сервисы, устанавливаемые на операционных системах, порядок создания учетных записей и т. д.

Вторые документируют процессы запроса и подтверждения доступа к определенным сервисам, например VPN.

Слайд 6

Рассмотрим особенности предлагаемого подхода к построению системы безопасности в компании

IВМ на конкретном примере.

Проблемная ситуация: сотрудники загружают программное обеспечение из

Интернета, что приводит к заражению вирусами, а в конечном счете к уменьшению производительности их работы.

Решение:

В политику безопасности добавляется строка «информационные ресурсы компании могут быть использованы только для выполнения служебных обязанностей». Политика безопасности доступна для ознакомления всем сотрудникам компании.

Создается стандарт безопасности, в котором описывается, какие сервисы и программное обеспечение разрешены для использования сотрудниками.

Практика безопасности описывает способы настройки операционной системы в соответствии с требованиями стандарта безопасности.

Процедура безопасности описывает процесс запроса и получения разрешения на использование дополнительных сервисов или установку дополнительного программного обеспечения сотрудниками.

Устанавливаются дополнительные сервисы для контроля выполнения требований политики безопасности.

Слайд 72. Практика компании Cisco Systems в разработке

сетевой политики безопасности

В компании

Cisco рекомендуют создавать политики сетевой безопасности, которые описывают роли и

обязанности сотрудников компании для надлежащей защиты корпоративной конфиденциальной информации.

Начинать следует с разработки главной политики безопасности, в которой четко нужно прописать общие цели и задачи организации режима информационной безопасности компании.

Следующий шаг - создание политики допустимого использования для партнеров, чтобы проинформировать их о доступной им информации. При этом следует четко изложить любые действия, которые будут восприниматься как враждебные, а также описать возможные способы реагирования при обнаружении таких действий.

В заключении необходимо создать политику допустимого использования для администраторов, где будут описаны процедуры администрирования учетных записей сотрудников, внедрения политики и проверки привилегий. Также, если в компании существуют определенные политики использования паролей или категорирования информации, они должны быть здесь упомянуты. Далее необходимо проверить названные политики на непротиворечивость и полноту, а также убедиться в том, что сформулированные требования к администраторам нашли свое отображение в планах по обучению.

Слайд 83. Практика компании Microsoft в области информационной безопасности

Компания Microsoft обладает

сложной корпоративной инфраструктурой, которая состоит из 5 тысяч серверов. В

штате компании работает более 55 тысяч сотрудников. Сотрудники очень хорошо подготовлены технически, и 95% из них обладают администраторскими полномочиями на своих компьютерах.

Более 300 тысяч компьютеров компании, на которых используется более 1600 приложений, расположены в 400 представительствах по всему миру.

В сеть компании ежедневно поступает приблизительно 8 миллионов почтовых сообщений из вне, и приблизительно 6,5 миллионов почтовых сообщений циркулирует ежедневно в сети самой компании, доступ к которой имеют 30 тысяч партнеров.

Уникальная инфраструктура по разработке продуктов, тестированию и поддержке, исходный код продуктов требуют особой защиты. Ежемесячно осуществляется свыше 100 тысяч попыток вторжения в сеть компании. В почтовую систему ежемесячно поступает свыше 125 тысяч почтовых сообщений, зараженных вирусами (примерно 800 новых вирусов в день) и 2,4 миллиона почтовых сообщений со спамом ежедневно.

Слайд 9Для обеспечения информационной безопасности Microsoft использует управление информационными рисками, под

которым понимается процесс определения, оценки и уменьшения рисков на постоянной

основе.

Управление рисками безопасности позволяет найти разумный баланс между стоимостью средств/мер защиты и требованиями бизнеса.

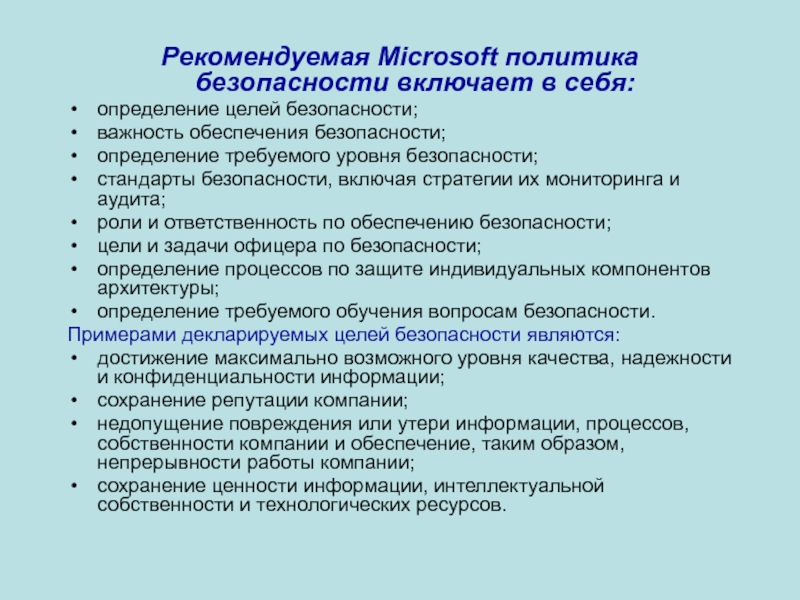

Слайд 10Рекомендуемая Microsoft политика безопасности включает в себя:

определение целей безопасности;

важность обеспечения

безопасности;

определение требуемого уровня безопасности;

стандарты безопасности, включая стратегии их мониторинга и

аудита;

роли и ответственность по обеспечению безопасности;

цели и задачи офицера по безопасности;

определение процессов по защите индивидуальных компонентов архитектуры;

определение требуемого обучения вопросам безопасности.

Примерами декларируемых целей безопасности являются:

достижение максимально возможного уровня качества, надежности и конфиденциальности информации;

сохранение репутации компании;

недопущение повреждения или утери информации, процессов, собственности компании и обеспечение, таким образом, непрерывности работы компании;

сохранение ценности информации, интеллектуальной собственности и технологических ресурсов.

Слайд 11Конец занятия !

Желаю всем приятного отдыха !