известные только им двоим. Сторонним лицам неизвестен сам алгоритм шифрования.

II.

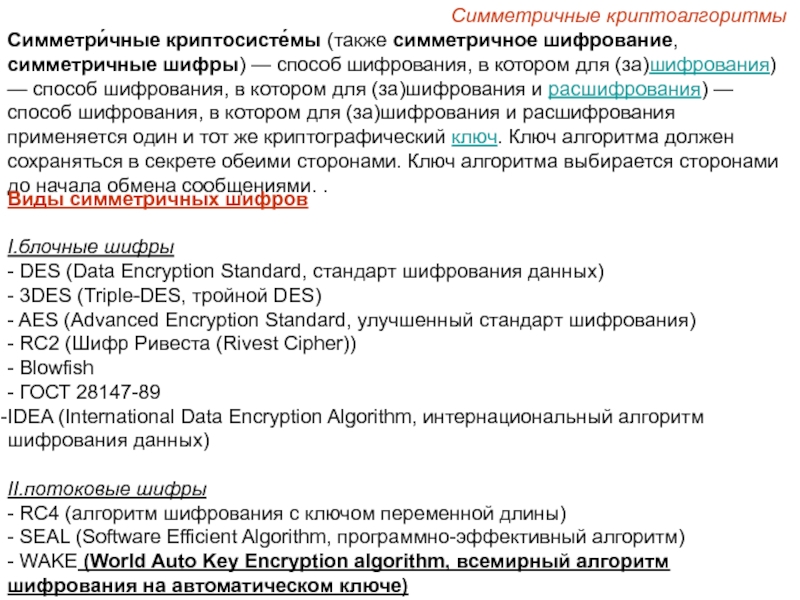

Криптография с ключом. Алгоритм воздействия на передаваемые данные известен всем сторонним лицам, но он зависит от некоторого параметра — «ключа», которым обладают только отправитель и получатель.A. Симметричные криптоалгоритмы. Для зашифровки и расшифровки сообщения используется один и тот же блок информации (ключ).

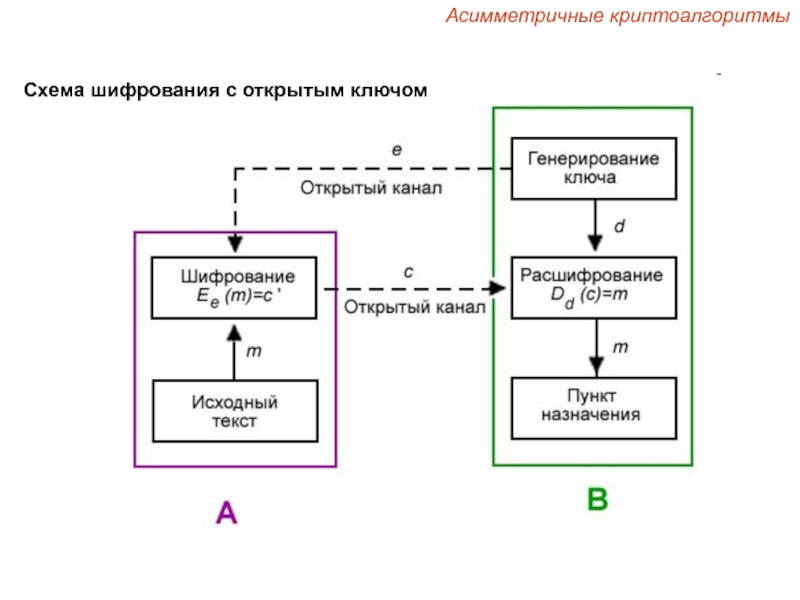

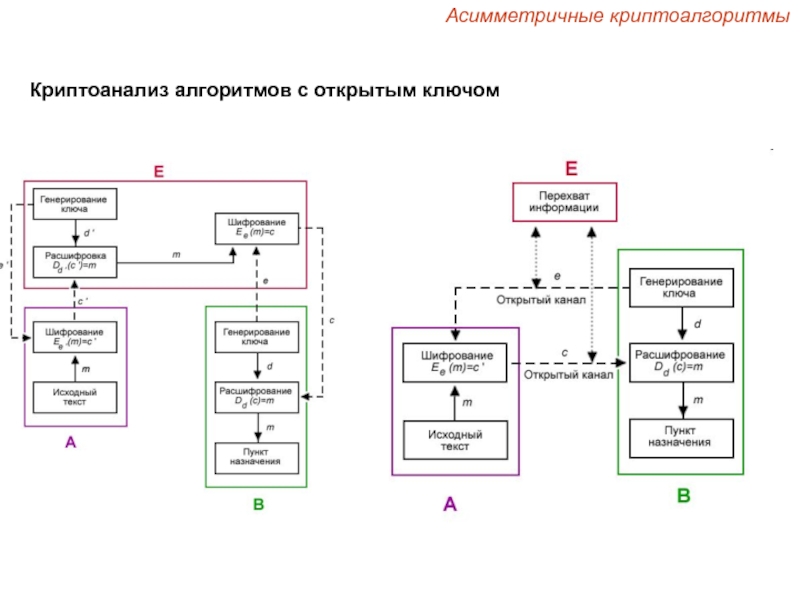

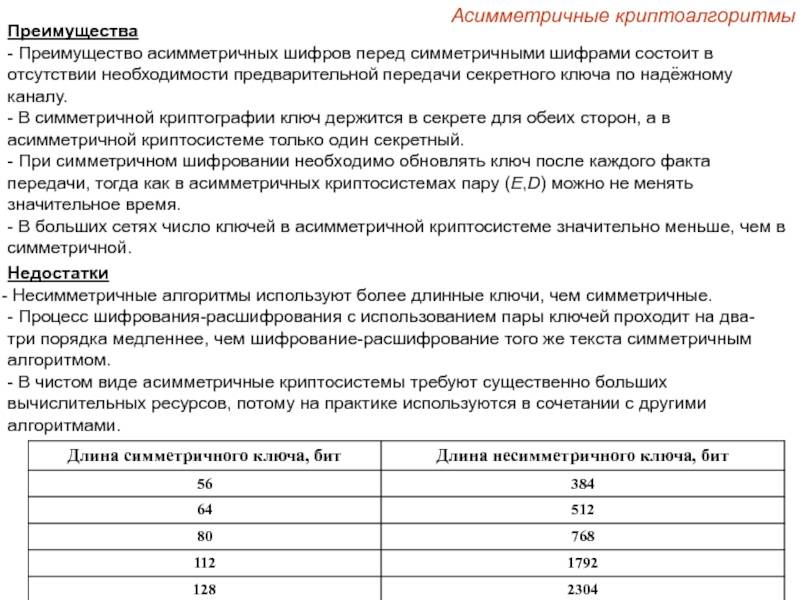

B. Асимметричные криптоалгоритмы. Алгоритм таков, что для зашифровки сообщения используется один («открытый») ключ, известный всем желающим, а для расшифровки — другой («закрытый»), существующий только у получателя.