Слайд 1Тема Защита информации в экономических информационных системах (ЭИС)

Понятие угрозы

информации, виды угроз, необходимость защиты экономической информации в компьютерных системах.

Методы и средства защиты экономической информации, их назначение.

Основные виды защиты экономической информации, роль криптографических и других способов защиты информации.

Слайд 2Понятие угрозы информации, виды угроз, необходимость защиты экономической информации в

компьютерных системах.

Понятие угрозы информации.

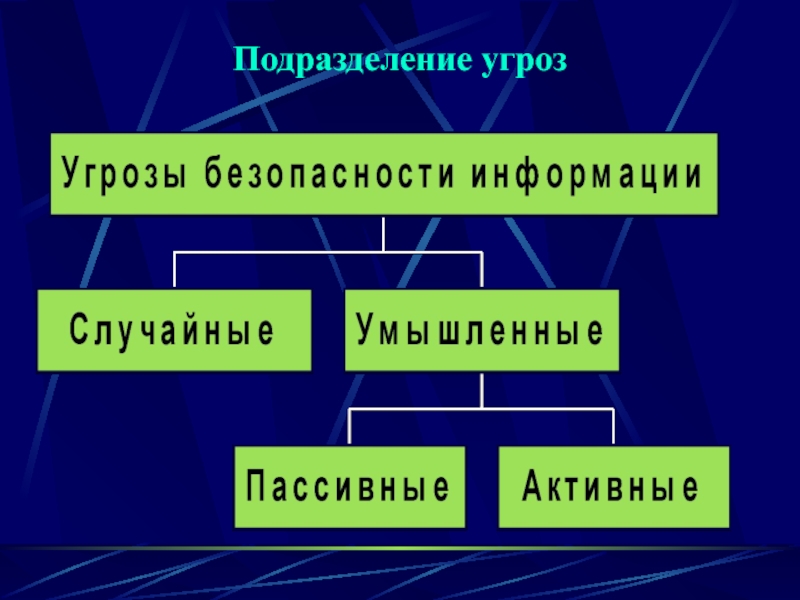

Подразделение угроз.

Виды угроз.

Пути несанкционированного доступа

Слайд 3Понятие угрозы информации

Под угрозой безопасности информации понимается действие или событие,

которое может привести к разрушению, искажению и ли несанкционированному использованию

информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства

Слайд 5Основные угрозы

раскрытие конфиденциальной информации;

компрометация информации;

несанкционированное использование информационных ресурсов;

ошибочное использование информационных

ресурсов;

несанкционированный обмен информацией;

отказ от информации;

отказ в обслуживании.

Слайд 6Пути несанкционированного доступа

перехват электронных излучений;

принудительное электромагнитное облучение линий связи;

применение

подслушивающих устройств;

дистанционное фотографирование;

перехват акустических излучений и восстановление текста принтера;

хищение носителей

информации и документальных отходов;

Слайд 7Пути несанкционированного доступа

чтение остаточной информации в памяти системы после

выполнения санкционированных запросов;

копирование носителей информации с преодолением мер защиты;

маскировка под

зарегистрированного пользователя;

мистификация (маскировка под запросы системы);

Слайд 8Пути несанкционированного доступа

использование программных ловушек;

использование недостатков языков программирования и

операционных систем;

включение в библиотеки программ специальных блоков типа «Троянский конь»;

незаконное

подключение к аппаратуре и линиям связи;

злоумышленный вывод из строя механизмов защиты;

внедрение и использование компьютерных вирусов.

Слайд 9Методы и средства защиты экономической информации, их назначение.

Классификация методов

и средств.

Характеристика методов и средств.

Слайд 11Препятствие

Метод физического преграждения пути злоумышленнику к защищаемой информации (к

аппаратуре, носителям информации и т.д.).

Слайд 12Управление доступом

Метод защиты информации регулированием использования всех ресурсов компьютерной

информационной системы.

Слайд 13Маскировка

Метод защиты информации путем ее криптографического закрытия .

Слайд 14Регламентирование

Метод защиты информации, создающий такие условия автоматизированной обработки, хранения

и передачи защищаемой информации, при которых возможности несанкционированного доступа сводились

бы к минимуму.

Слайд 15Принуждение

Метод защиты информации, при котором пользователи и персонал системы

вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под

угрозой материальной, административной или уголовной ответственности.

Слайд 16Побуждение

Метод защиты информации, который побуждает пользователя и персонал

системы не нарушать установленный порядок за счет соблюдения сложившихся моральных

и этических норм (как регламентированных, так и неписаных).

Слайд 17Технические средства

Аппаратные технические средства - устройства, встраиваемые непосредственно в

вычислительную технику или устройства, которые сопрягаются с ней по стандартному

интерфейсу.

Физические технические средства - автономные устройства и системы (замки на дверях, где размещена аппаратура, решетки на дверях, электронно-механическое оборудование охранной сигнализации).

Слайд 18Программные средства

Представляют собой программное обеспечение, специально предназначенное для выполнения функций

защиты информации.

Слайд 19Организационные средства

Представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в

процессе создания и эксплуатации вычислительной техники, аппаратуры телекоммуникаций для обеспечения

защиты информации.

Слайд 20Морально-этические средства

Реализуются в виде различных норм (традиций), которые складываются

по мере распространения вычислительной техники и средств связи в обществе.

Пример: Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США.

Слайд 21Законодательные средства

Определяются законодательными актами, которые регламентируют правила пользования, обработки

и передачи информации ограниченного доступа и устанавливают меры ответственности за

нарушение этих правил.

Слайд 22Основные виды защиты экономической информации, роль криптографических и других способов

защиты информации.

Сущность криптографических методов

Шифрующий ключ

Симметричное и асимметричное шифрование

Другие

механизмы безопасности

Слайд 23Сущность криптографических методов

Подготовленное для передачи сообщение, зашифровывается, в результате чего

превращается в шифрограмму или закрытый текст.

Санкционированный пользователь получает сообщение,

дешифрует или раскрывает его посредством обратного преобразования криптограммы, вследствие чего получается исходный открытый текст.

Слайд 24Шифрующий ключ

Методу преобразования в криптографической системе соответствует использование специального алгоритма,

действие которого запускается так называемым шифрующим ключом – битовой последовательностью.

Схема генератора ключа может представлять собой либо набор инструкций команд, либо часть (узел) аппаратуры, либо компьютерную программу .

Слайд 25Симметричное и асимметричное шифрование

Симметричное основывается на использовании одного и того

же секретного ключа для шифрования и дешифрования.

Асимметричное характеризуется

тем, что для шифрования используется один ключ, являющийся общедоступным, а для дешифрования – другой, являющийся секретным, при этом знание общедоступного ключа не позволяет определить секретный ключ.

Слайд 26Другие механизмы шифрования

цифровая (электронная) подпись;

контроль доступа;

обеспечение целостности данных;

обеспечения аутентификации;

постановка графика;

управление

маршрутизацией;

арбитраж и освидетельствование.

Слайд 27Механизмы цифровой подписи

Основываются на алгоритмах асимметричного шифрования.

Включают две процедуры: формирование

подписи отправителем и ее опознавание (верификацию) получателем.

Первая процедура обеспечивает шифрование

блока данных либо его дополнение криптографической контрольной суммой, причем в обоих случаях используется секретный ключ отправителя.

Вторая процедура основывается на использовании общедоступного ключа, знания которого достаточно для опознавания отправителя

Слайд 28Механизмы контроля доступа

Осуществляют проверку полномочий объектов АИТ (программ и

пользователей) на доступ к ресурсам сети.

При доступе к ресурсу через

соединение контроль выполняется как в точке инициализации, так и в промежуточных точках, а также в конечной точке

Слайд 29Механизмы обеспечения целостности

Реализуются шифрованием отдельных блоков и потока данных

посредством использования ключей, изменяемых в зависимости от предшествующих блоков

Слайд 30Обеспечение аутентификации

В основе лежит проверка взаимодействующих объектов.

Различают одностороннюю аутентификацию

и взаимную.

В первом случае один из взаимодействующих объектов проверяет подлинность

другого.

Во втором случае проверка является взаимной

Слайд 31Механизмы постановки графика

Основываются на генерации объектами АИТ фиктивных блоков,

их шифровании и организации передачи по каналам связи.

Этим нейтрализуется

возможность получения информации посредством наблюдения на внешними характеристиками потоков, циркулирующих по каналам связи.

Слайд 32Механизмы управления маршрутизацией

Обеспечивают выбор маршрутов движения информации по коммуникационной

сети таким образом, чтобы исключить передачу сведений по скомпрометированным (небезопасным),

физически ненадежным каналам.

Слайд 33Механизмы арбитража

Обеспечивают подтверждение характеристик данных, передаваемых между объектами АИТ,

третьей стороной (арбитром).

Для этого вся информация, отправляемая или получаемая объектами,

проходит и через арбитра, что позволяет последнему впоследствии подтверждать упомянутые характеристики.