Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Военно-специальная подготовка Тема 5 Занятие 5.7 Лекция 3 Сетевые сервисы ОС

Содержание

- 1. Военно-специальная подготовка Тема 5 Занятие 5.7 Лекция 3 Сетевые сервисы ОС

- 2. Содержание занятияСлужбы разрешения именDNS (Domain Name Service)

- 3. 1 Службы разрешения имен 1.1 Проблема разрешения

- 4. Методы перевода имен в адресаШирокое распространение получили

- 5. 1.2 Таблица узловФайл /etc/hostsНедостатки этого механизма разрешения

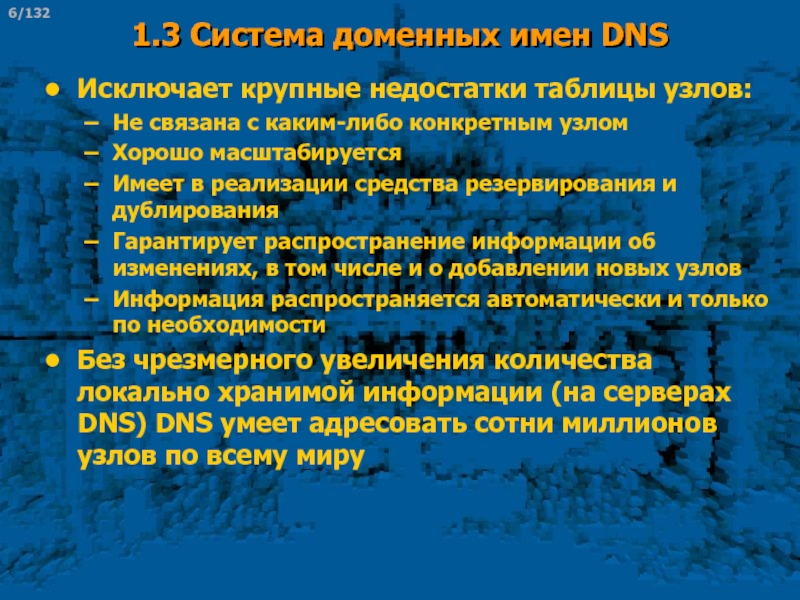

- 6. 1.3 Система доменных имен DNSИсключает крупные недостатки

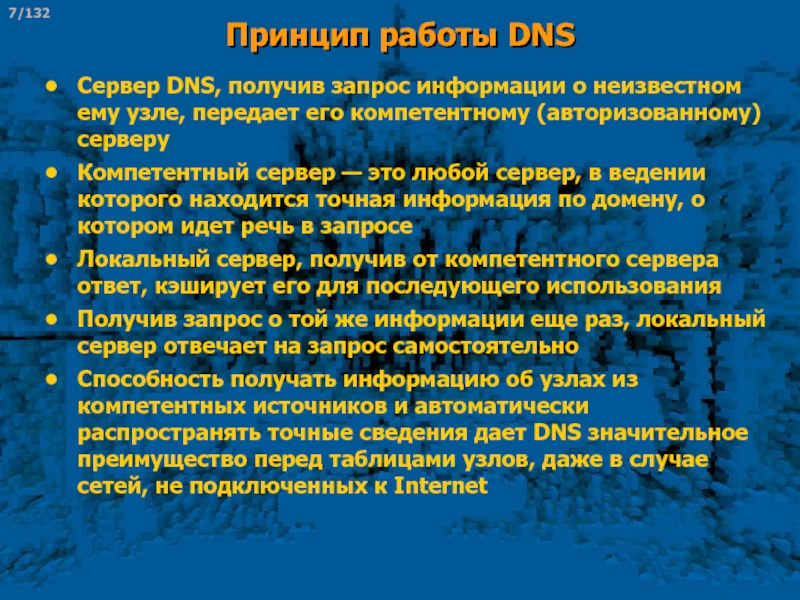

- 7. Принцип работы DNSСервер DNS, получив запрос информации

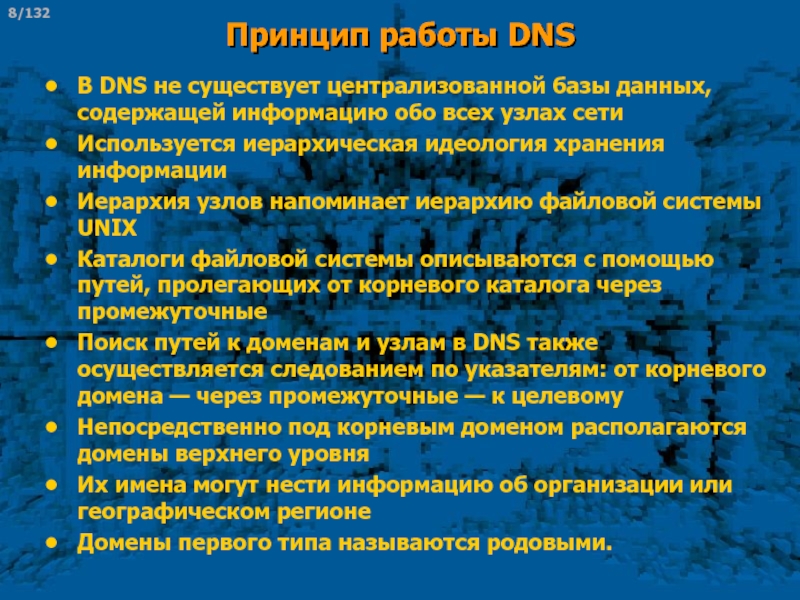

- 8. Принцип работы DNSВ DNS не существует централизованной

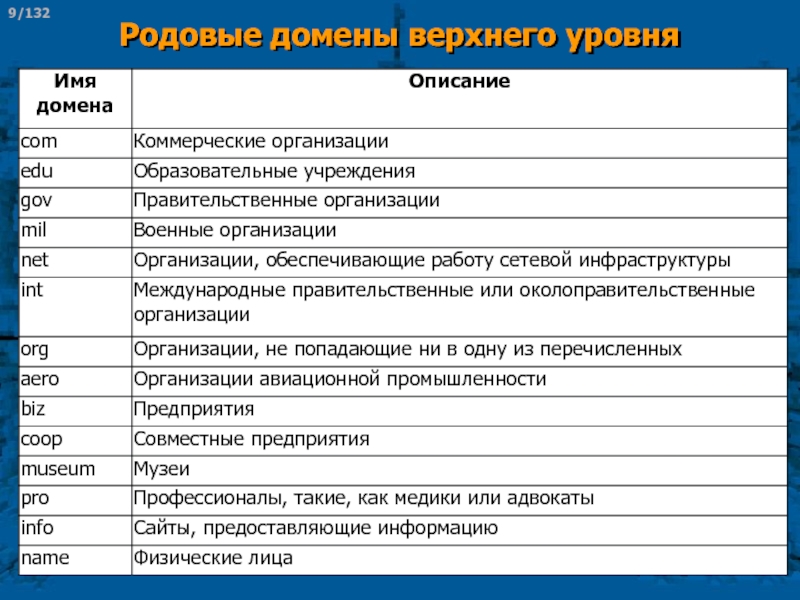

- 9. Родовые домены верхнего уровня

- 10. Формы имен доменовАбсолютная (полностью определенная) формаОтражает иерархию

- 11. Программное обеспечение DNSДве категории ПО DNSПоисковые анализаторы

- 12. Классификация серверов именОснована на способах их настройкиОсновные

- 13. Классификация серверов именКеширующие (caching-only)Получают ответы на все

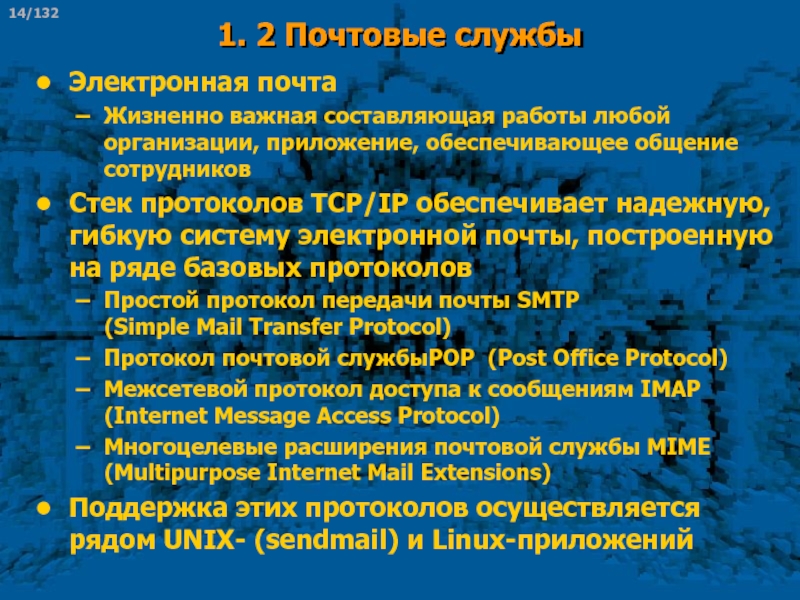

- 14. 1. 2 Почтовые службыЭлектронная почтаЖизненно важная составляющая

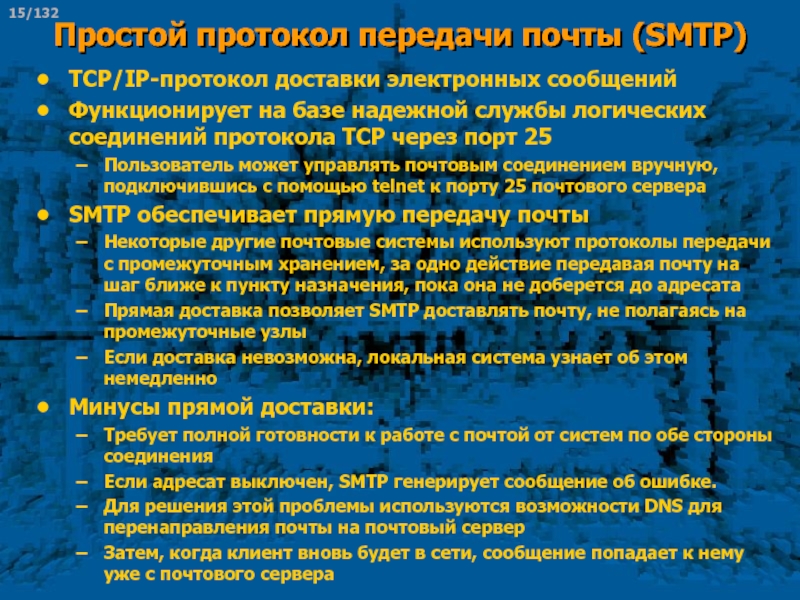

- 15. Простой протокол передачи почты (SMTP)TCP/IP-протокол доставки электронных

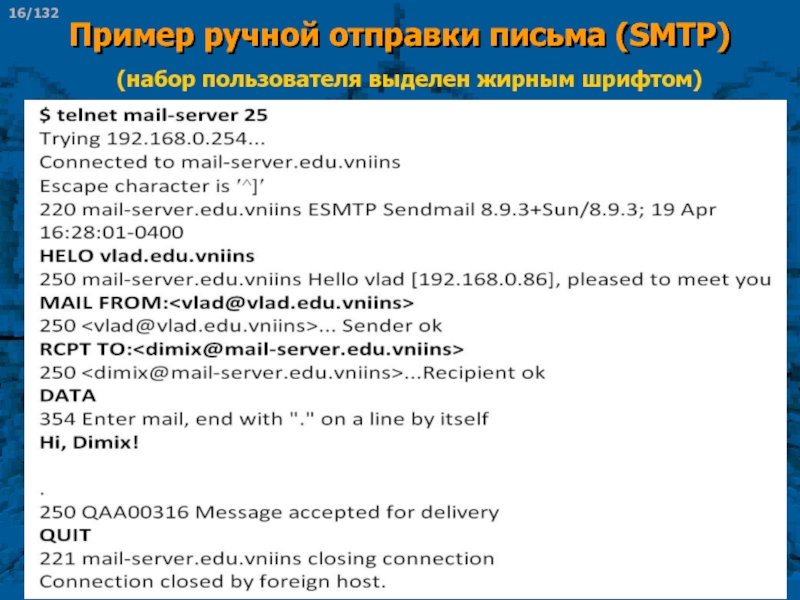

- 16. Пример ручной отправки письма (SMTP)(набор пользователя выделен жирным шрифтом)

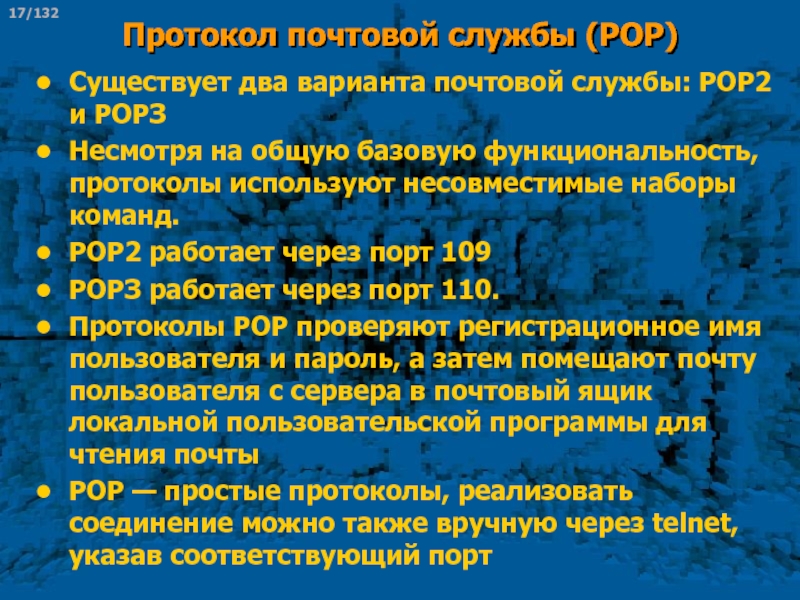

- 17. Протокол почтовой службы (POP)Существует два варианта почтовой

- 18. Протокол почтовой службы (POP)Набор команд позволяет: Указать

- 19. Межсетевой протокол доступа к сообщениямIMAP является альтернативой

- 20. Межсетевой протокол доступа к сообщениямПротокол IMAP сложнее

- 21. Многоцелевые расширения почтовой службыMIME (Multipurpose Internet Mail

- 22. Многоцелевые расширения почтовой службыMIME определяет методы кодирования,

- 23. 1.3 Серверы файлов и печати. Совместный

- 24. Совместный доступ к файлам по протоколу

- 25. Копирование файлов по сети (FTP)Протокол передачи файлов

- 26. Копирование файлов по сети (FTP)Протокол до сих

- 27. Серверы настройкиМощные возможности стека протоколов TCP/IP повышают

- 28. Протоколы распространения информации о сетевых настройкахПротокол обратного

- 29. Выделение адресов DHCPСпособы выделения адресов DHCP:Выдача администратором

- 30. Динамическое выделение адресов DHCPПолезно в сетях с

- 31. Порядок обмена служебными пакетами DHCPКлиент посылает широковещательный

- 32. 2 Служба доменных имен DNSВ ОС МСВС

- 33. Настройка DNS-клиентаНастройка клиента производится посредством файла /etc/resolv.conf

- 34. Настройка DNS-сервераСводится к двум группам действий:Настройке сервера

- 35. Основной сервер имен DNSЯвляется компетентным (авторитетным) источником

- 36. Подчиненный сервер имен DNSПодчиненный (вторичный) сервер имен

- 37. Специальный кэширующий сервер имен DNSНе хранит файлы

- 38. Файлы настройки сервера namedНастройка демона named требует

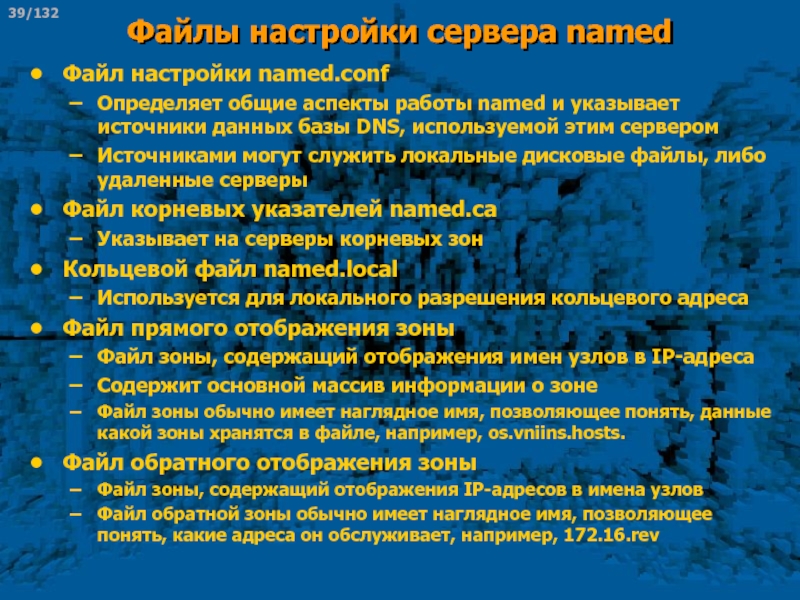

- 39. Файлы настройки сервера namedФайл настройки named.confОпределяет общие

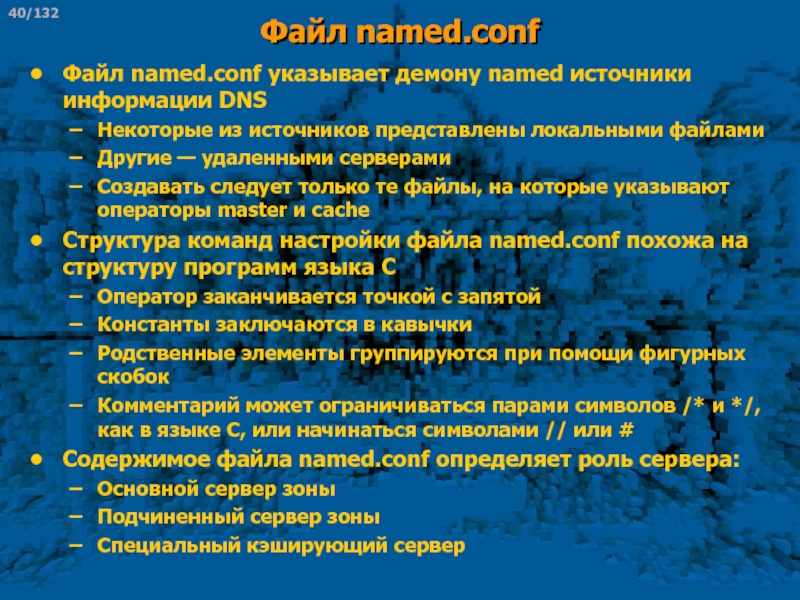

- 40. Файл named.confФайл named.conf указывает демону named источники

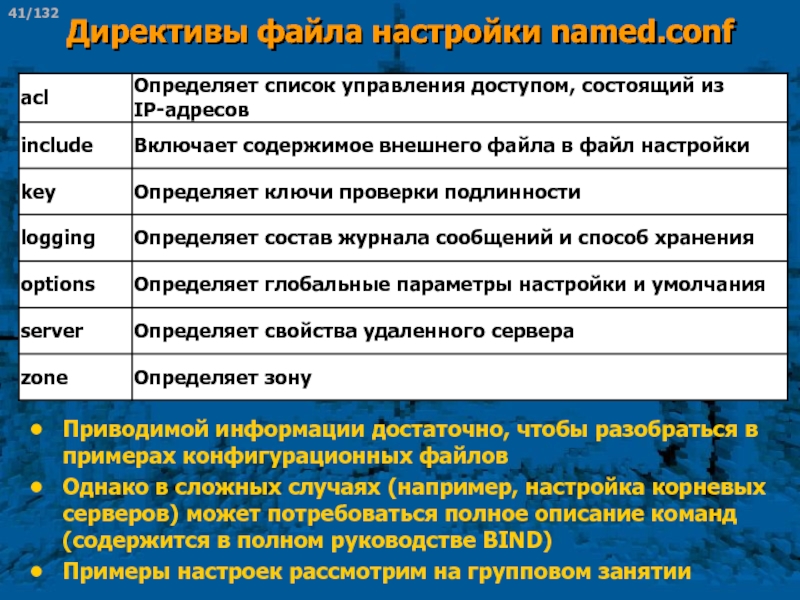

- 41. Директивы файла настройки named.confПриводимой информации достаточно, чтобы

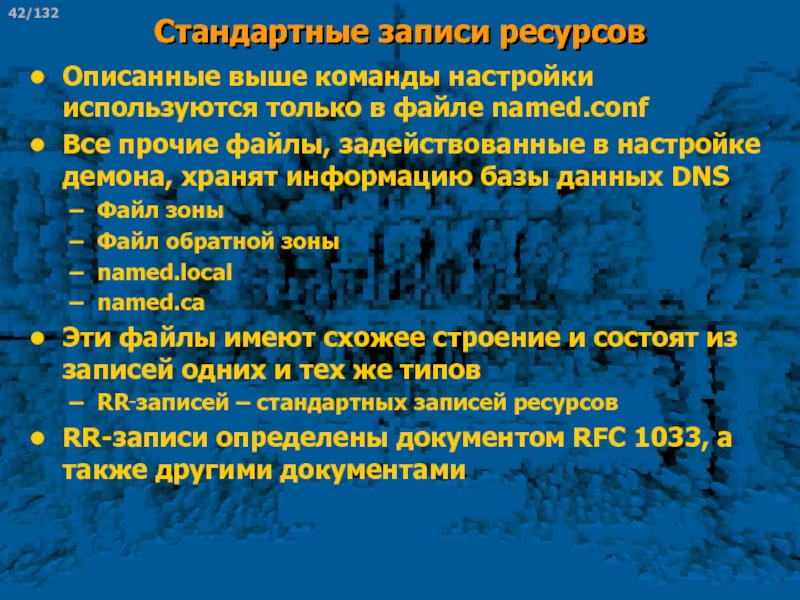

- 42. Стандартные записи ресурсовОписанные выше команды настройки используются

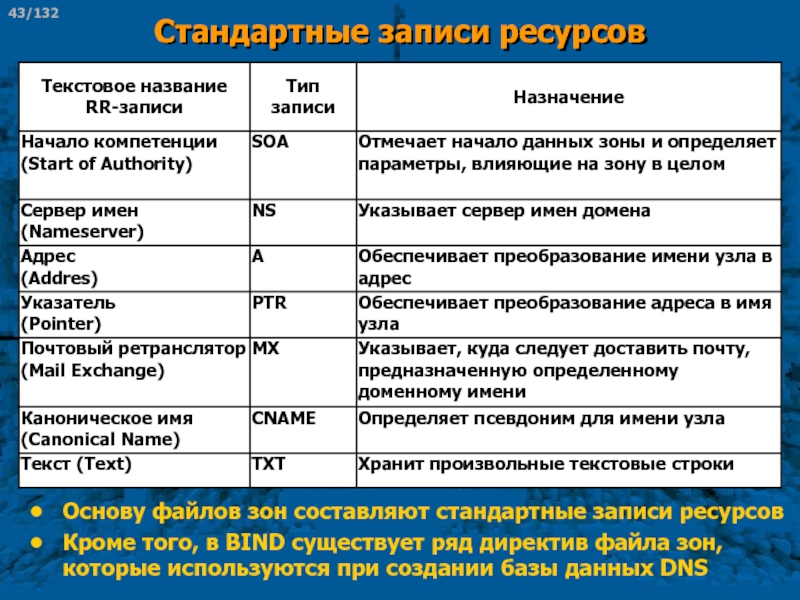

- 43. Стандартные записи ресурсовОснову файлов зон составляют стандартные

- 44. Формат RR-записи DNS[имя] [ttl] IN тип данныеимяИмя

- 45. Формат RR-записи DNS[имя] [ttl] IN тип данныеttlВремя

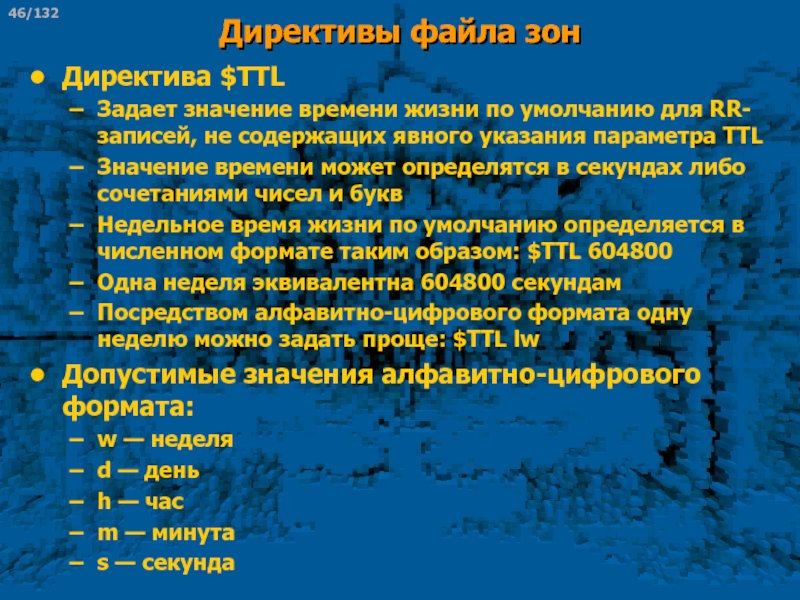

- 46. Директивы файла зонДиректива $TTLЗадает значение времени жизни

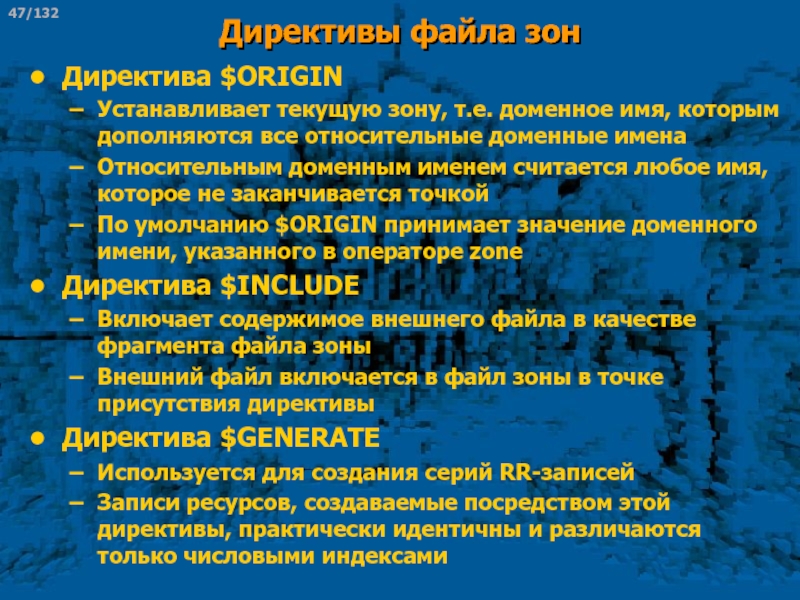

- 47. Директивы файла зонДиректива $ORIGINУстанавливает текущую зону, т.е.

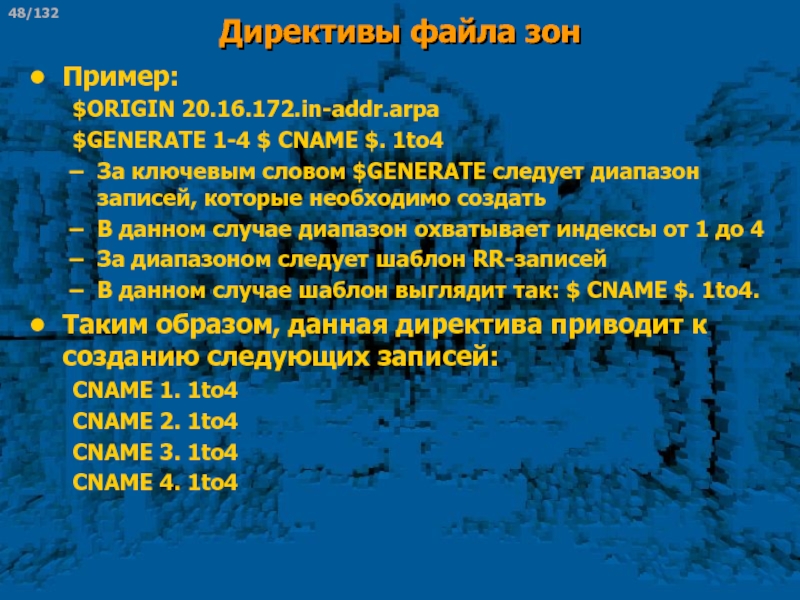

- 48. Директивы файла зонПример:$ORIGIN 20.16.172.in-addr.arpa $GENERATE 1-4 $

- 49. Директивы файла зонУчитывая, что текущей зоной является

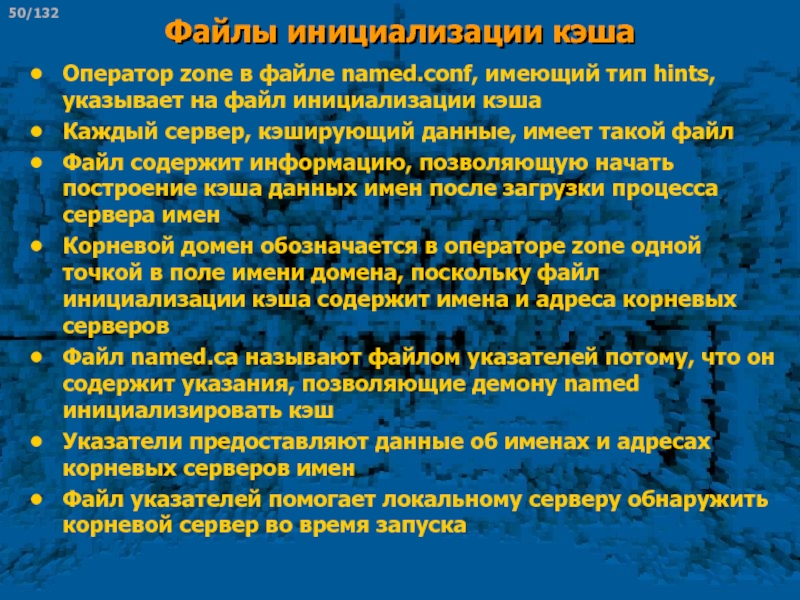

- 50. Файлы инициализации кэшаОператор zone в файле named.conf,

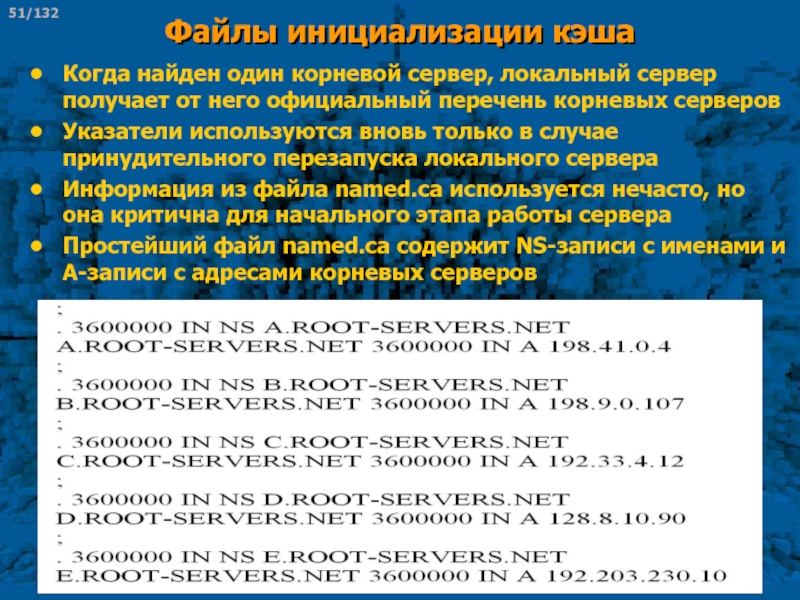

- 51. Файлы инициализации кэшаКогда найден один корневой сервер,

- 52. Файлы инициализации кэшаДанный файл содержит только NS-

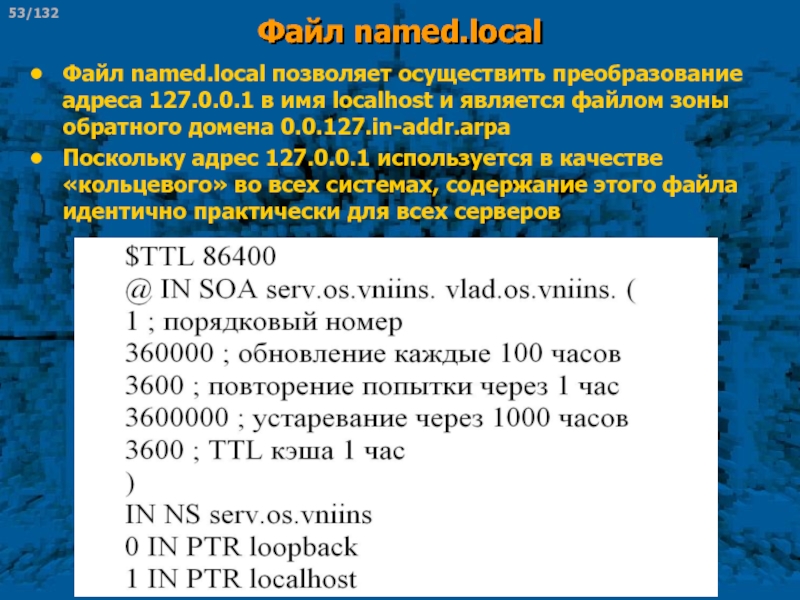

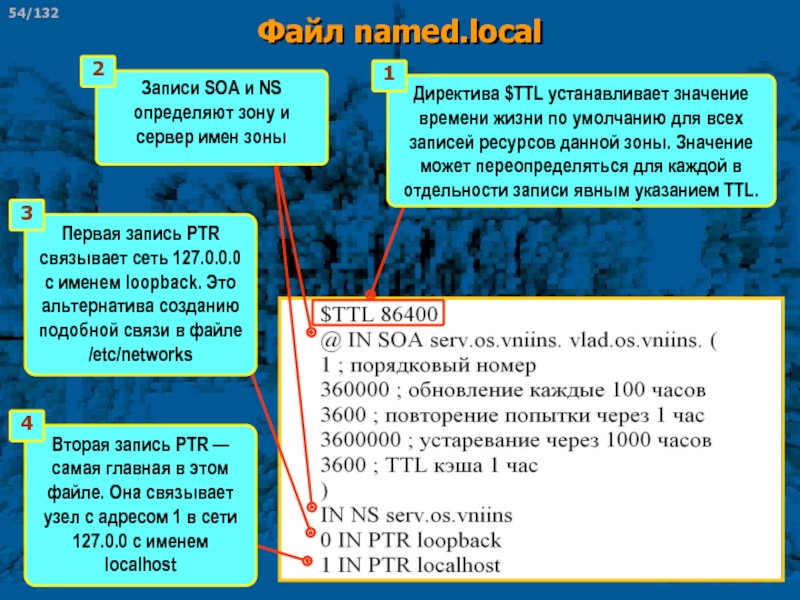

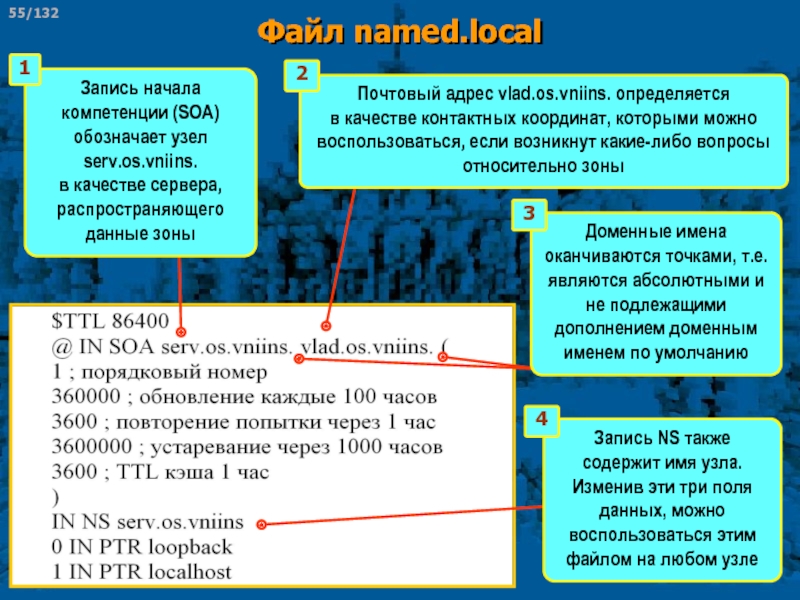

- 53. Файл named.localФайл named.local позволяет осуществить преобразование адреса

- 54. Файл named.localДиректива $TTL устанавливает значение времени жизни

- 55. Файл named.localЗапись начала компетенции (SOA) обозначает узел

- 56. Файлы инициализации кэшаИтак, изменив только три поля

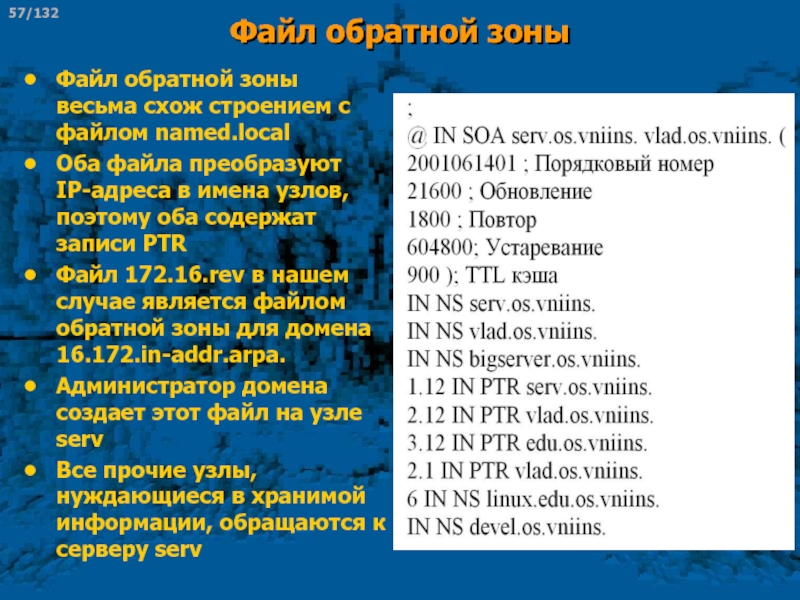

- 57. Файл обратной зоныФайл обратной зоны весьма схож

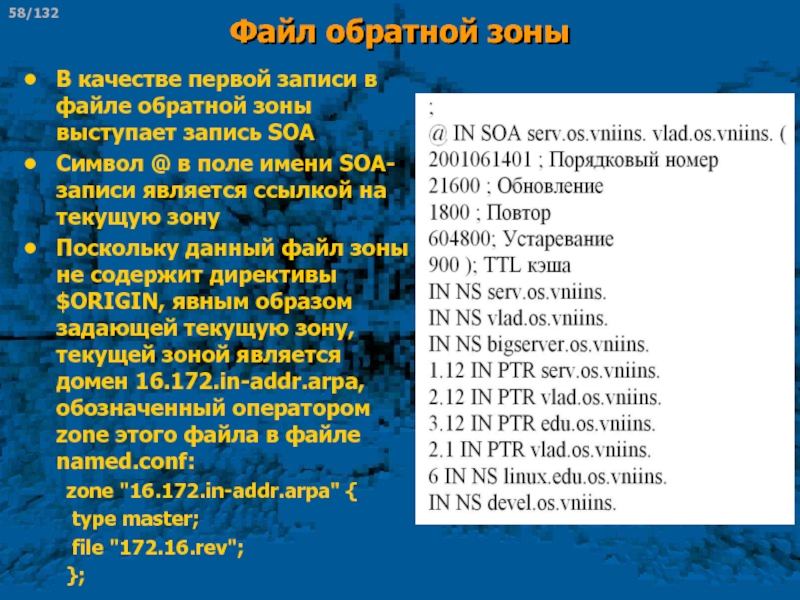

- 58. Файл обратной зоныВ качестве первой записи в

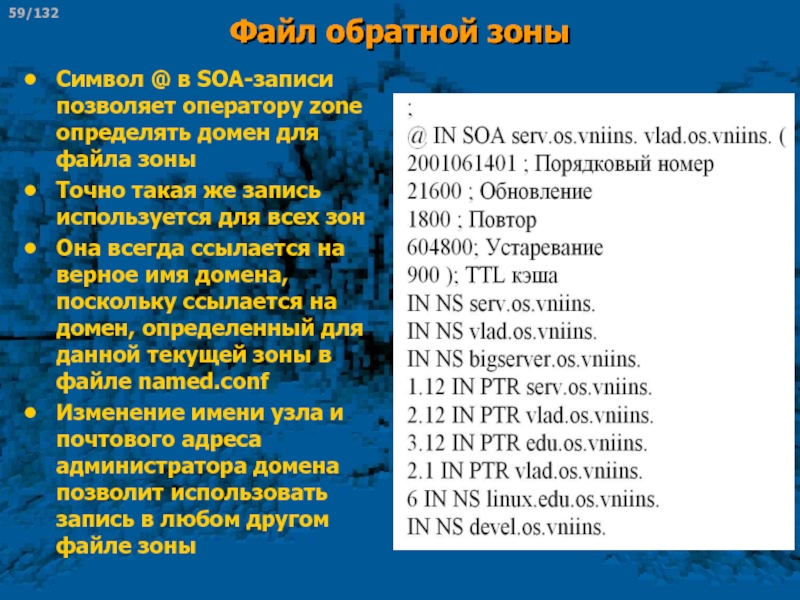

- 59. Файл обратной зоныСимвол @ в SOA-записи позволяет

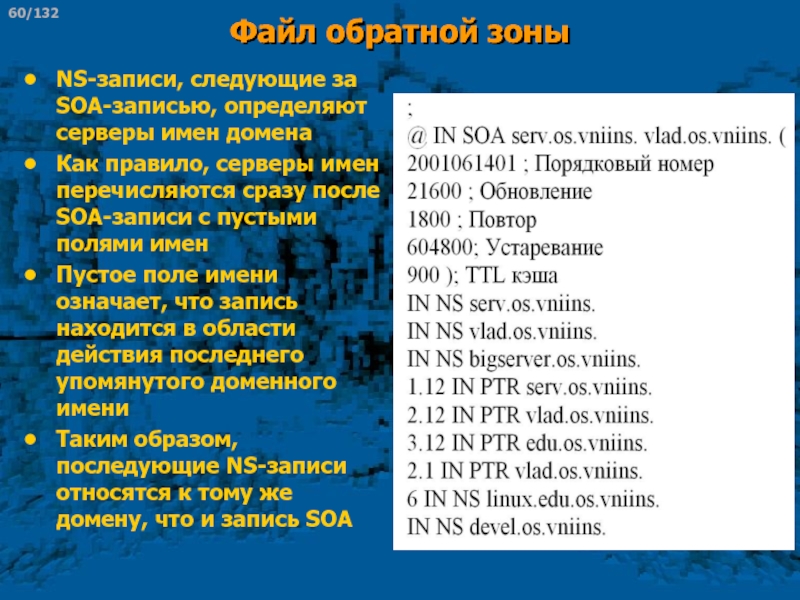

- 60. Файл обратной зоныNS-записи, следующие за SOA-записью, определяют

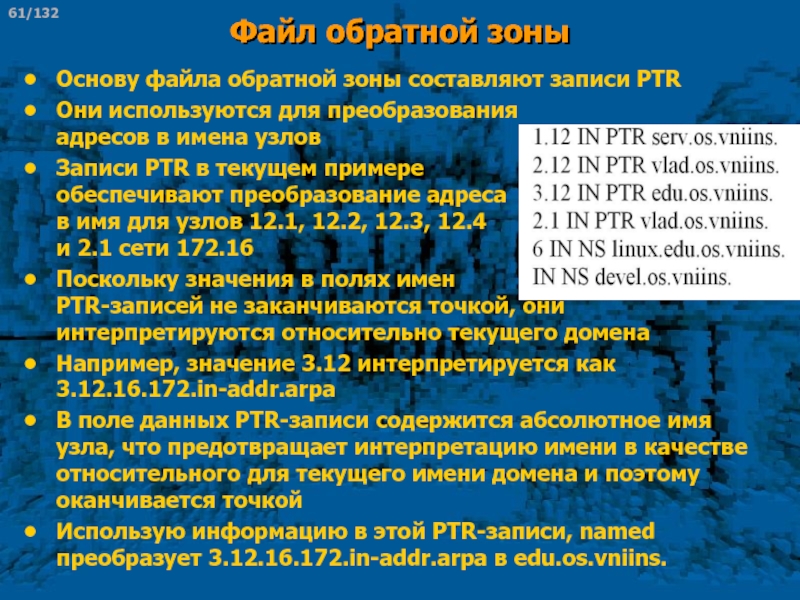

- 61. Файл обратной зоныОснову файла обратной зоны составляют

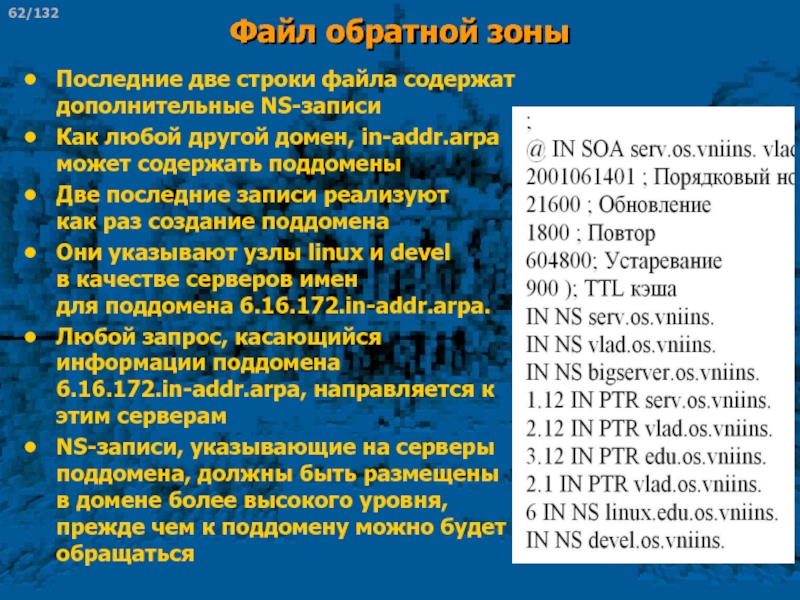

- 62. Файл обратной зоныПоследние две строки файла содержат

- 63. Файл обратной зоныДоменные имена — сущность не

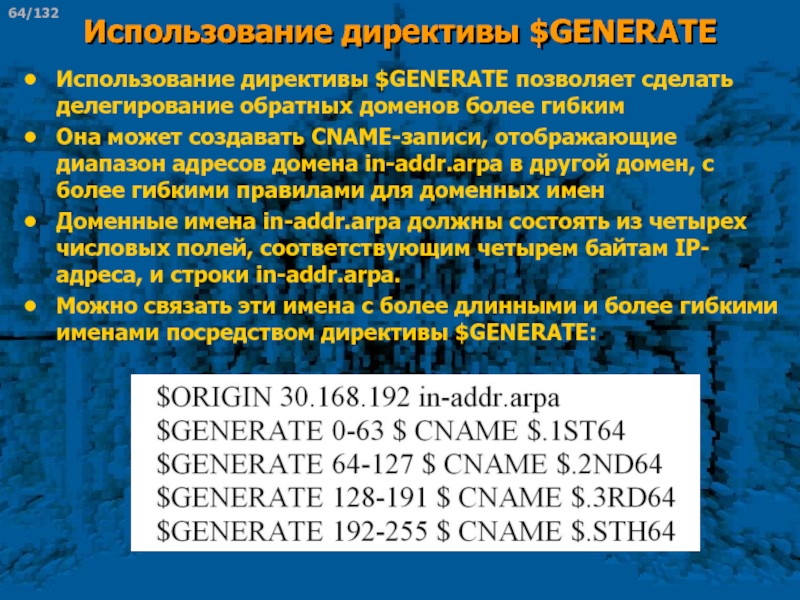

- 64. Использование директивы $GENERATEИспользование директивы $GENERATE позволяет сделать

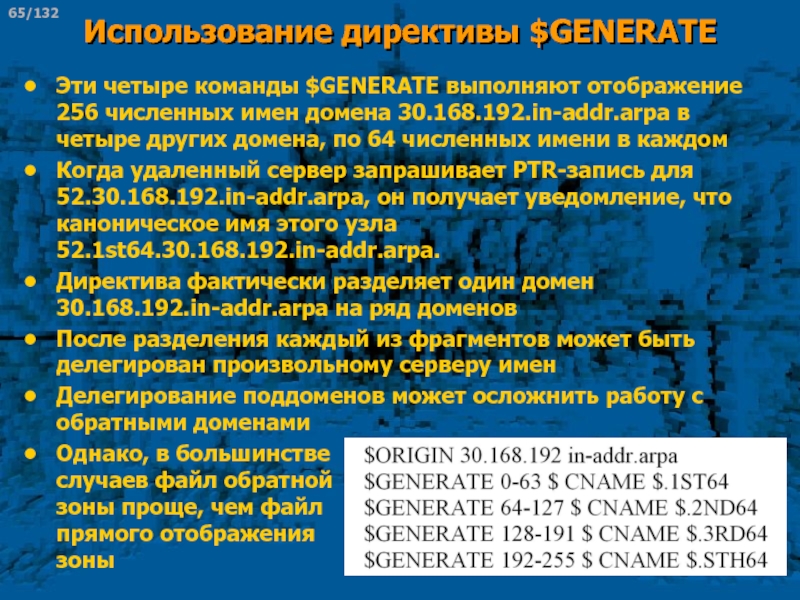

- 65. Использование директивы $GENERATEЭти четыре команды $GENERATE выполняют

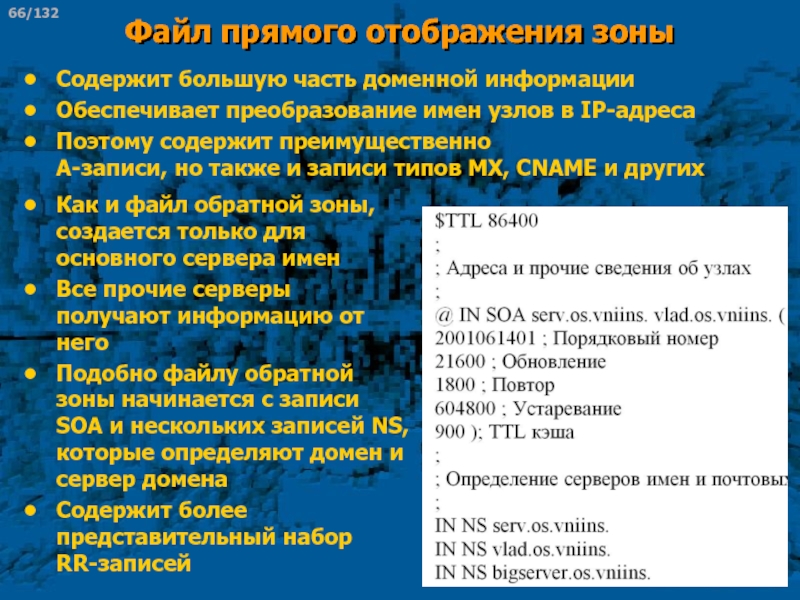

- 66. Файл прямого отображения зоныКак и файл обратной

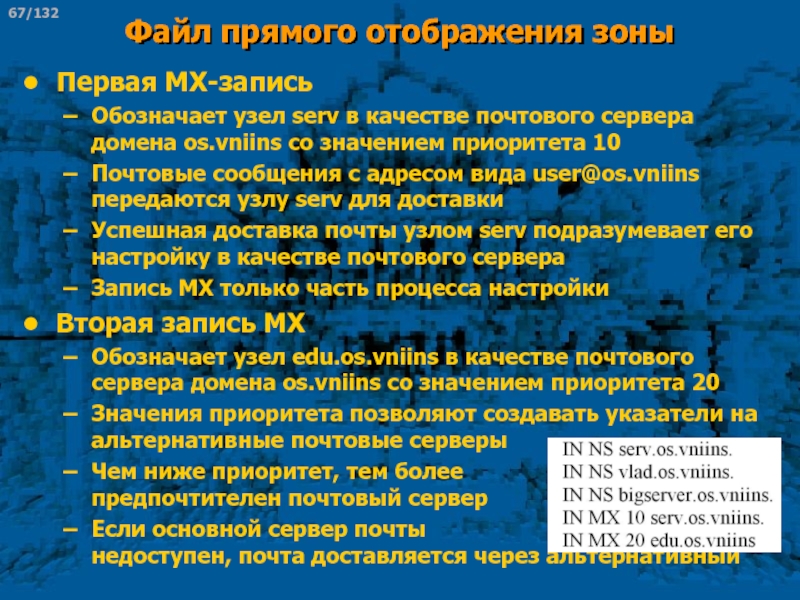

- 67. Файл прямого отображения зоныПервая МХ-запись Обозначает узел

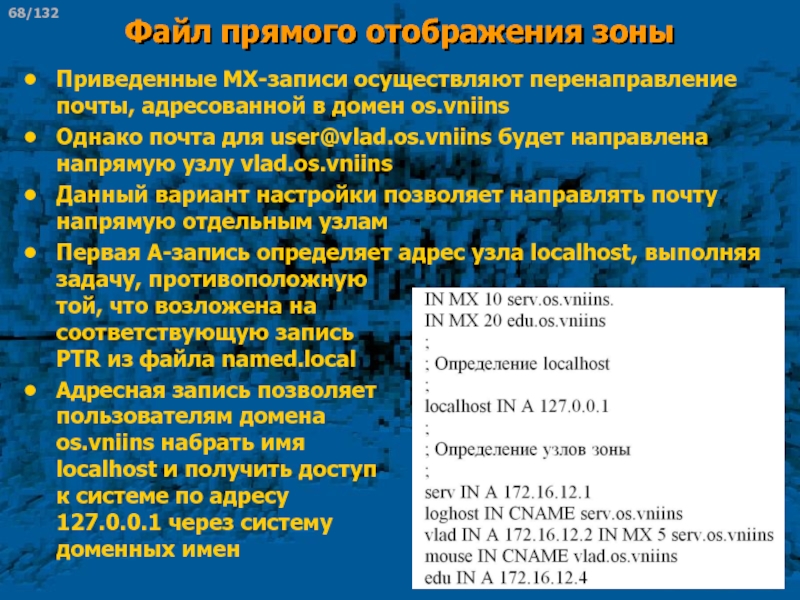

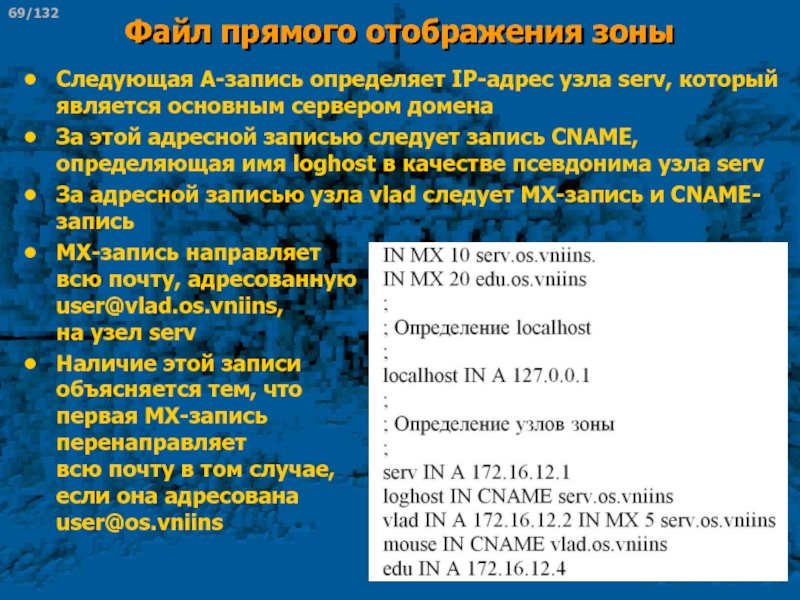

- 68. Файл прямого отображения зоныПриведенные МХ-записи осуществляют перенаправление

- 69. Файл прямого отображения зоныСледующая А-запись определяет IP-адрес

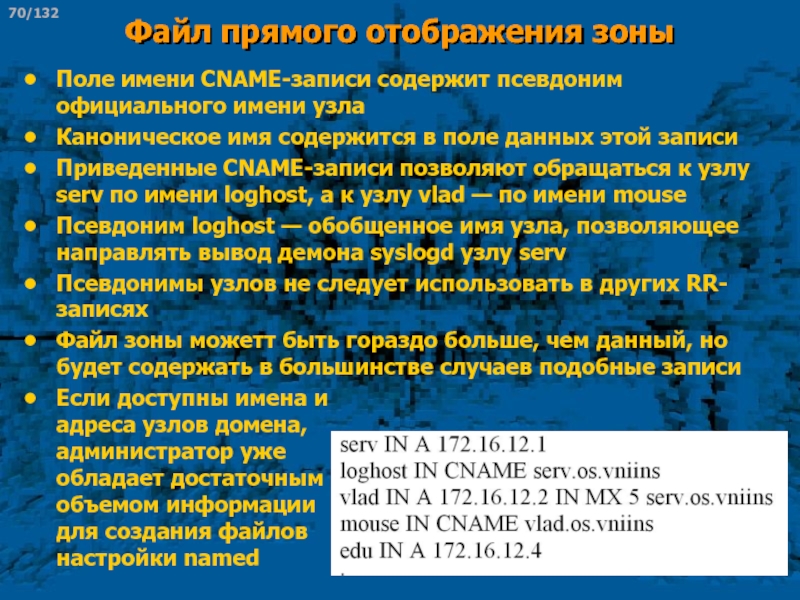

- 70. Файл прямого отображения зоныПоле имени CNAME-записи содержит

- 71. Управление процессом namedПосле создания файла named.conf и

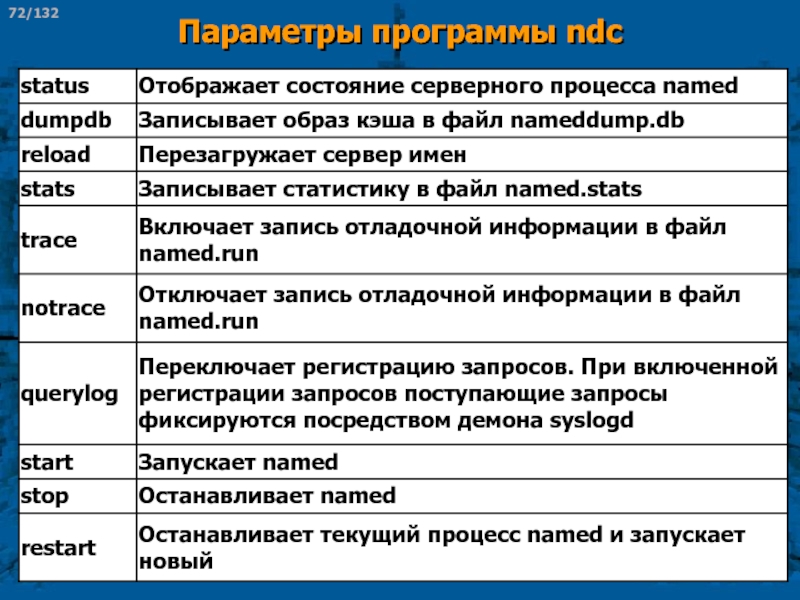

- 72. Параметры программы ndc

- 73. 2.3 Клиентские программы системы именnslookup — это

- 74. Программа nslookupnslookup позволяет:Запрашивать RR-записи любого из стандартных

- 75. 3 Протокол и сервер DHCP 3.1 Протоколы

- 76. Главные особенности DHCPОбратная совместимость с протоколом инициализации

- 77. 3.2 Настройка сервера DHCP файл dhcpd.confНастройки dhcpd

- 78. Файл dhcpd.confКроме общих параметров существуют еще так

- 79. 4 Сетевая файловая система NFSNFS предназначена для

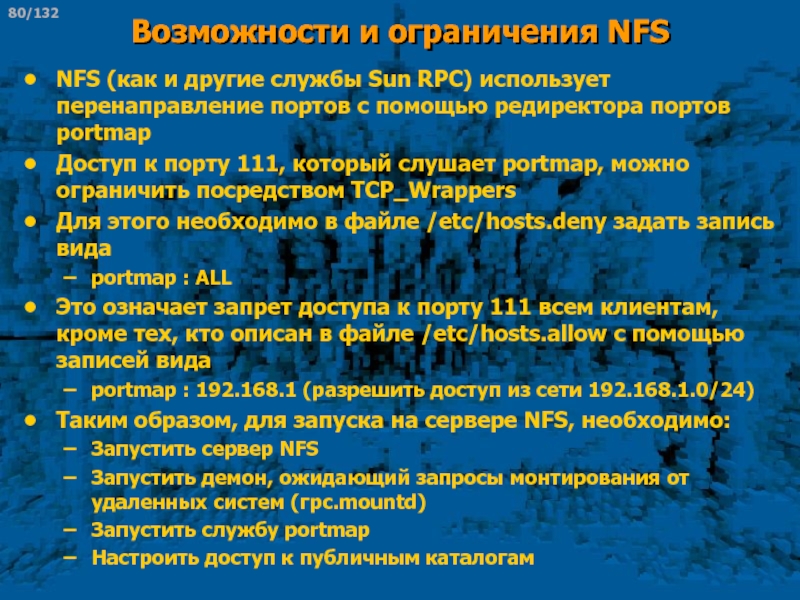

- 80. Возможности и ограничения NFSNFS (как и другие

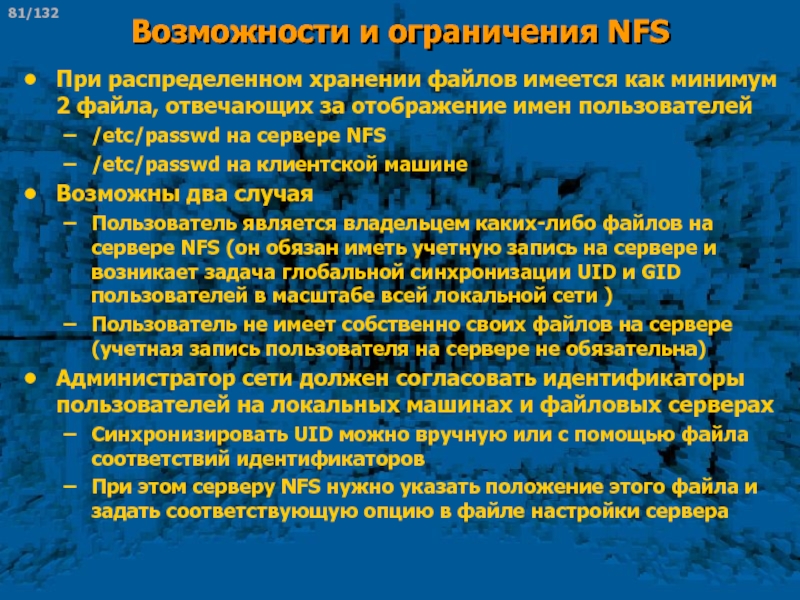

- 81. Возможности и ограничения NFSПри распределенном хранении файлов

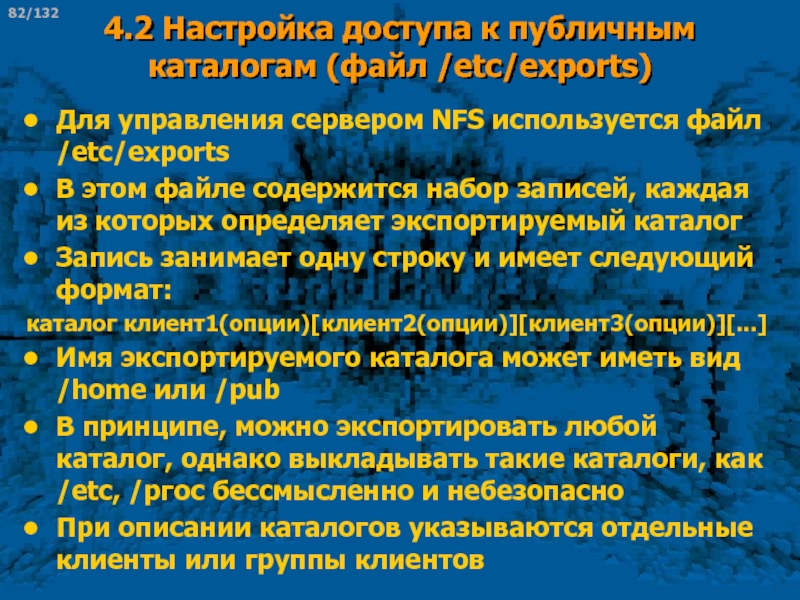

- 82. 4.2 Настройка доступа к публичным каталогам (файл

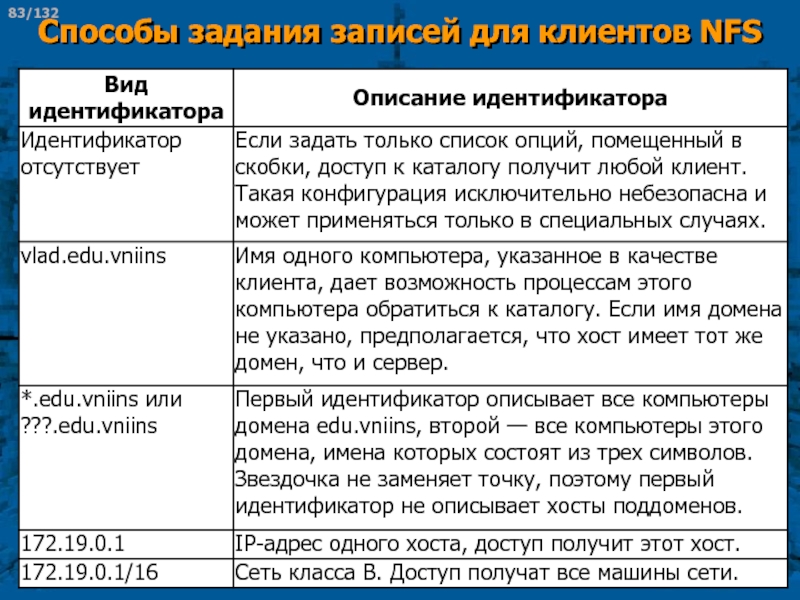

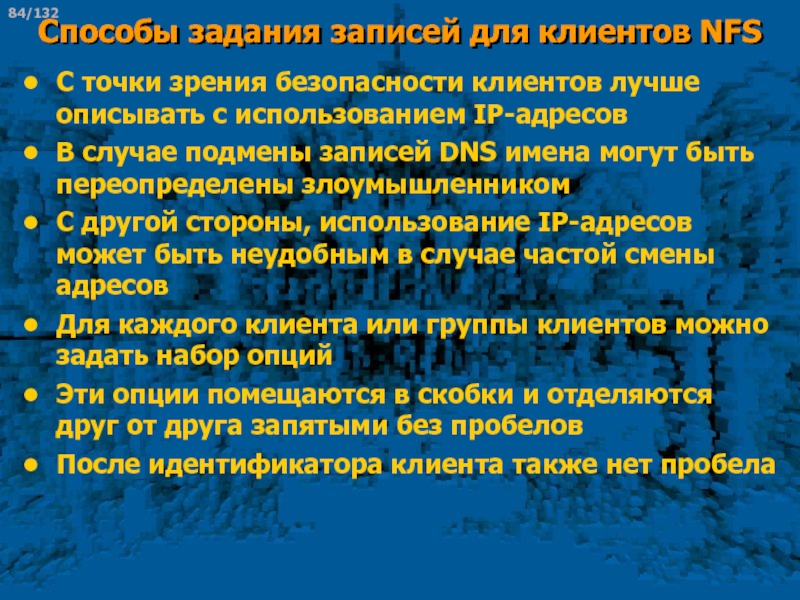

- 83. Способы задания записей для клиентов NFS

- 84. Способы задания записей для клиентов NFSС точки

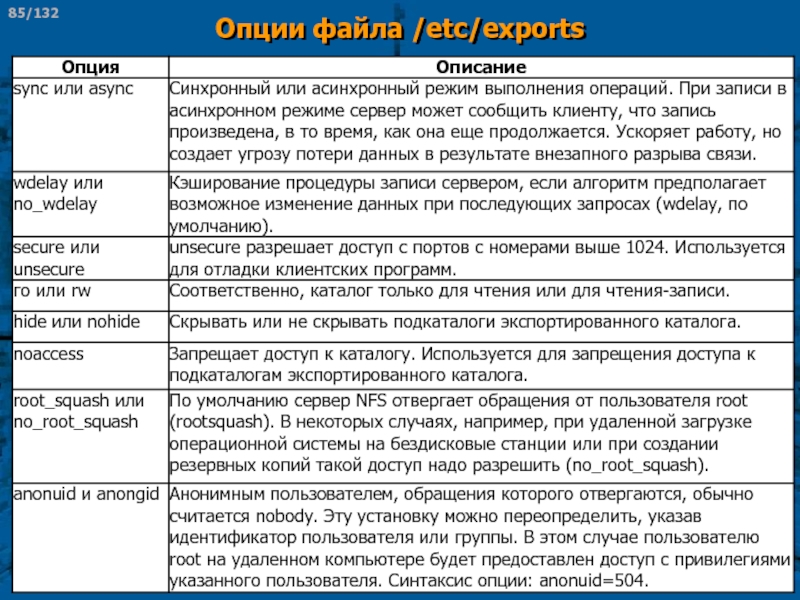

- 85. Опции файла /etc/exports

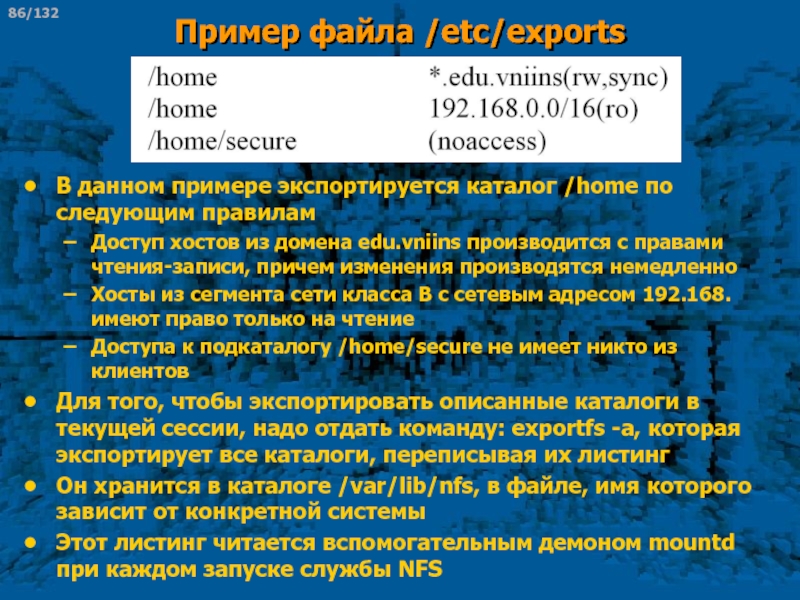

- 86. Пример файла /etc/exportsВ данном примере экспортируется каталог

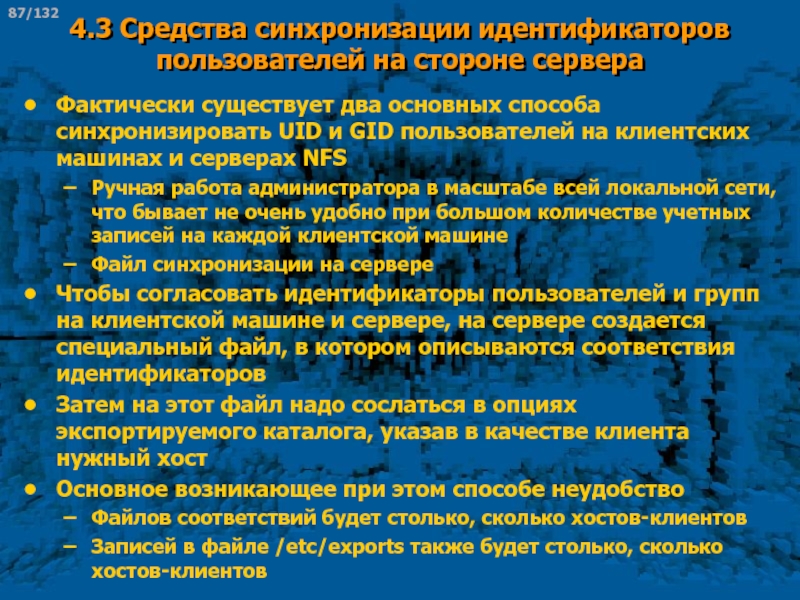

- 87. 4.3 Средства синхронизации идентификаторов пользователей на стороне

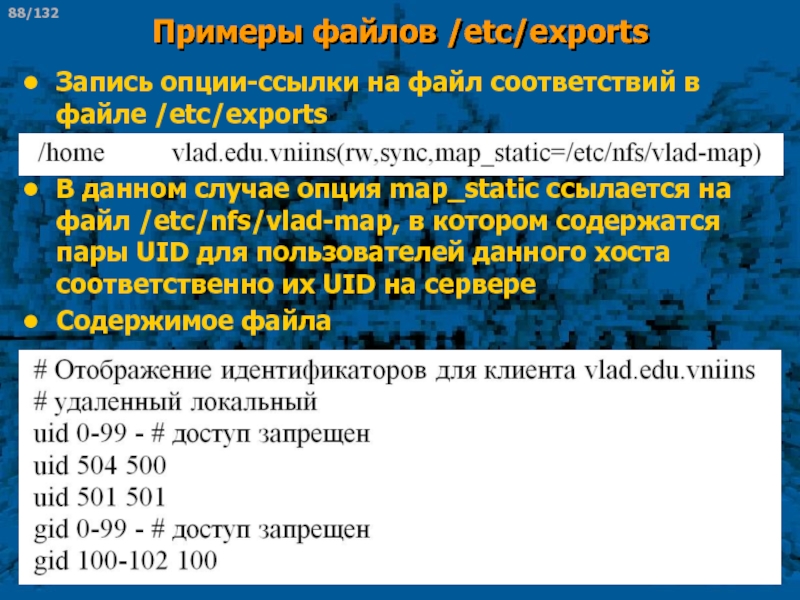

- 88. Примеры файлов /etc/exports Запись опции-ссылки на файл

- 89. Способы задания записей для клиентов NFSВ таком

- 90. 4.4 Запуск NFSПосле того, как экспортированные каталоги

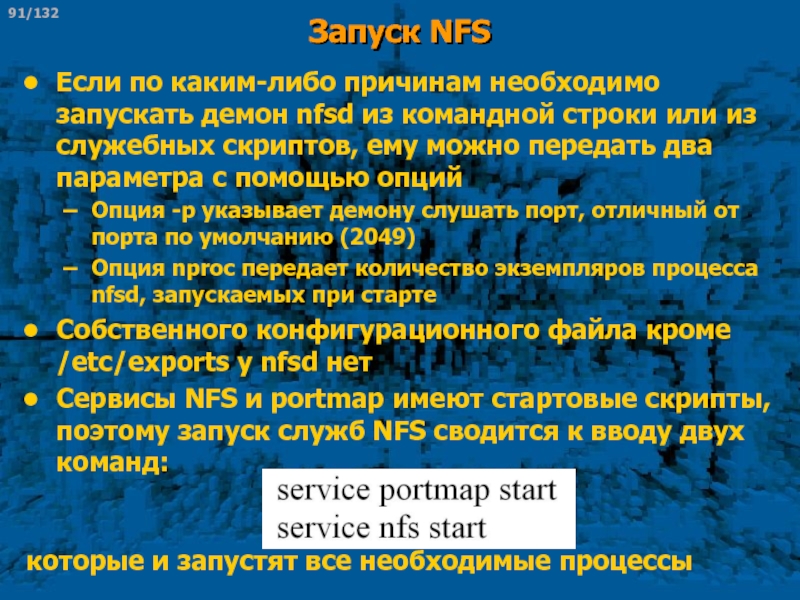

- 91. Запуск NFSЕсли по каким-либо причинам необходимо запускать

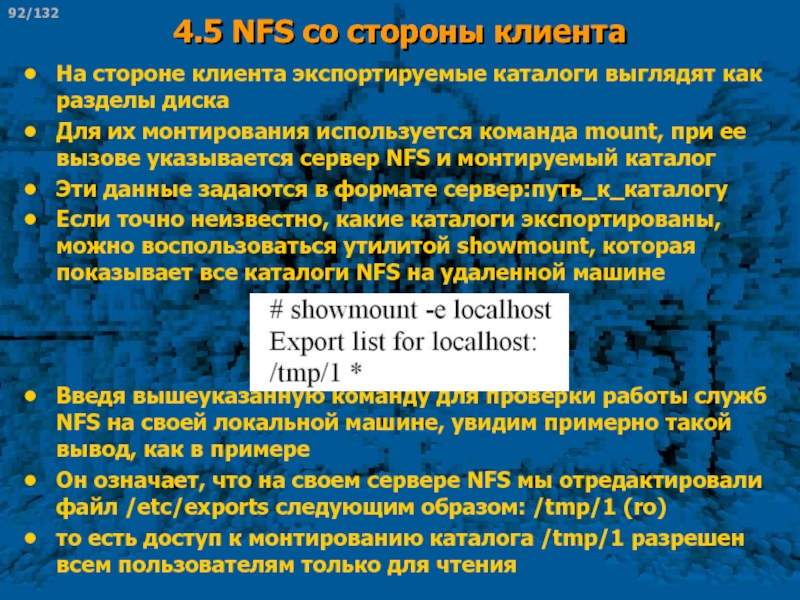

- 92. 4.5 NFS со стороны клиентаНа стороне клиента

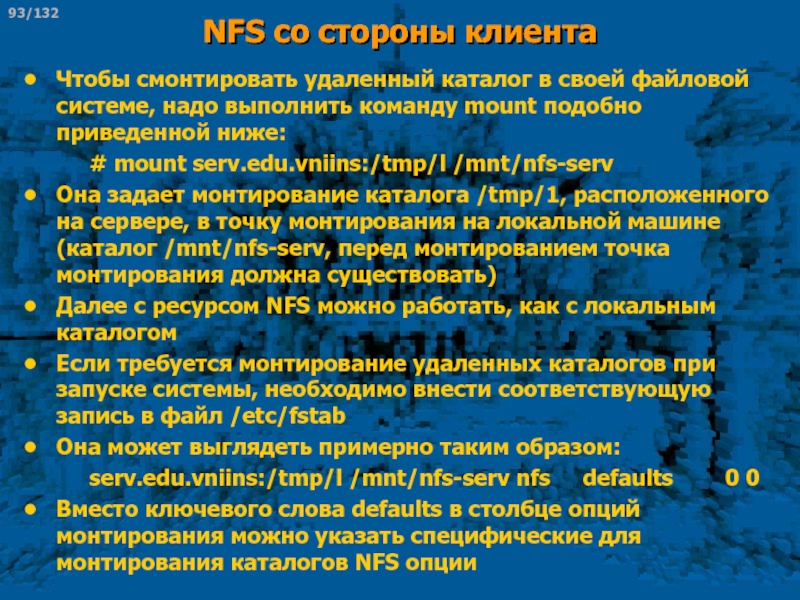

- 93. NFS со стороны клиентаЧтобы смонтировать удаленный каталог

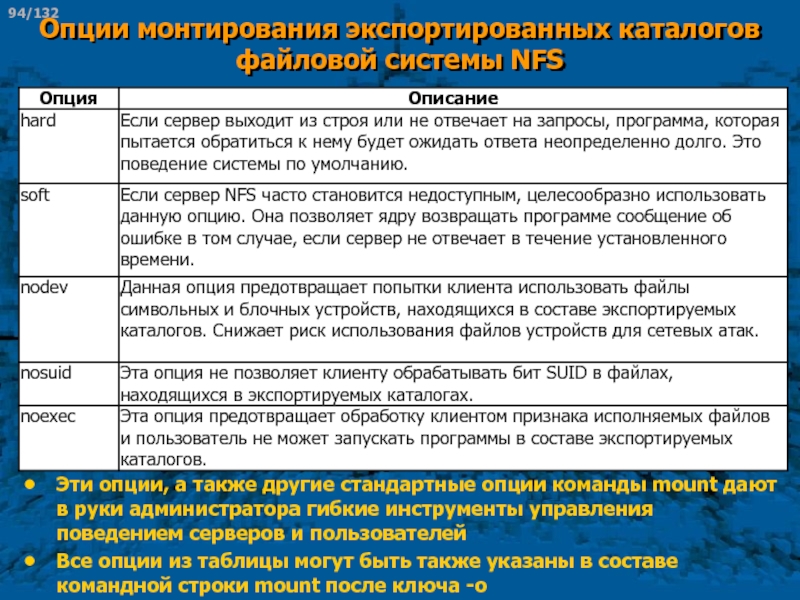

- 94. Опции монтирования экспортированных каталогов файловой системы NFSЭти

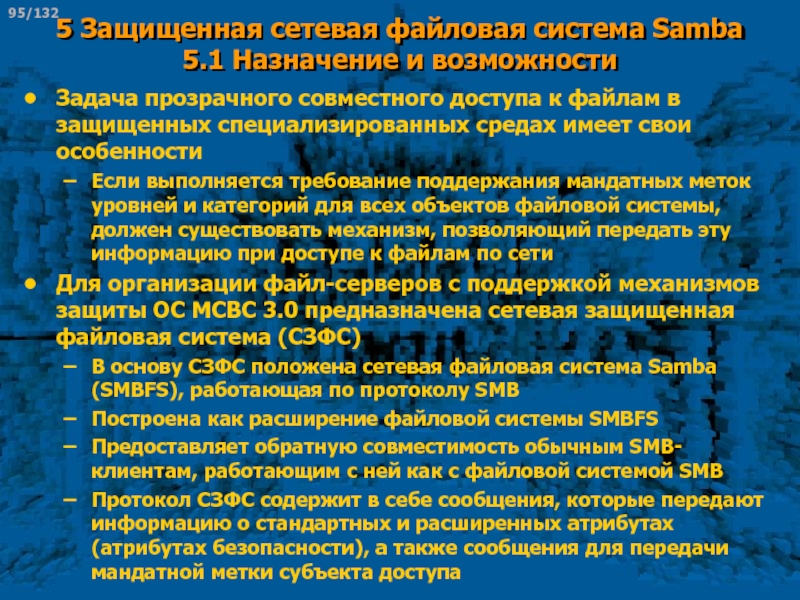

- 95. 5 Защищенная сетевая файловая система Samba 5.1

- 96. Защищенная сетевая файловая системаУсловием корректного функционирования СЗФС

- 97. Защищенная сетевая файловая системаПри подключении клиента сервер

- 98. Защищенная сетевая файловая системаС точки зрения пользователя

- 99. Защищенная сетевая файловая системаДля того, что бы

- 100. 5.2 Состав СЗФССервисная служба smbd обеспечивает работу

- 101. Состав СЗФСУтилиты для управления Samba-пользователями smbadduser и

- 102. 5.3 Настройка сервера СЗФССЗФС устанавливается одновременно с

- 103. Конфигурационный файл smb.confВ разделе [global] описаны параметры,

- 104. Конфигурационный файл smb.confПосле создания конфигурационного файла необходимо

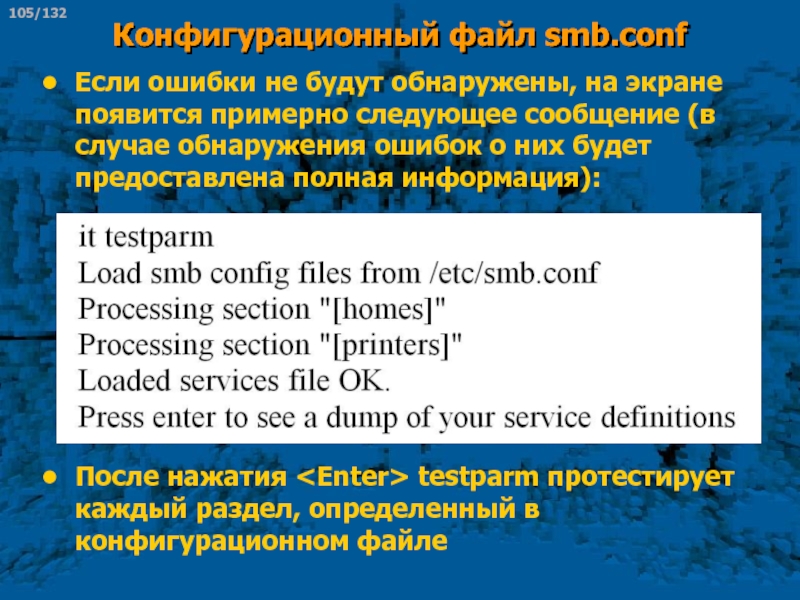

- 105. Конфигурационный файл smb.confЕсли ошибки не будут обнаружены,

- 106. 5.4 Запуск сервера. Доступ к серверу СЗФССервер

- 107. Запуск сервера. Доступ к серверу СЗФСОпции командной

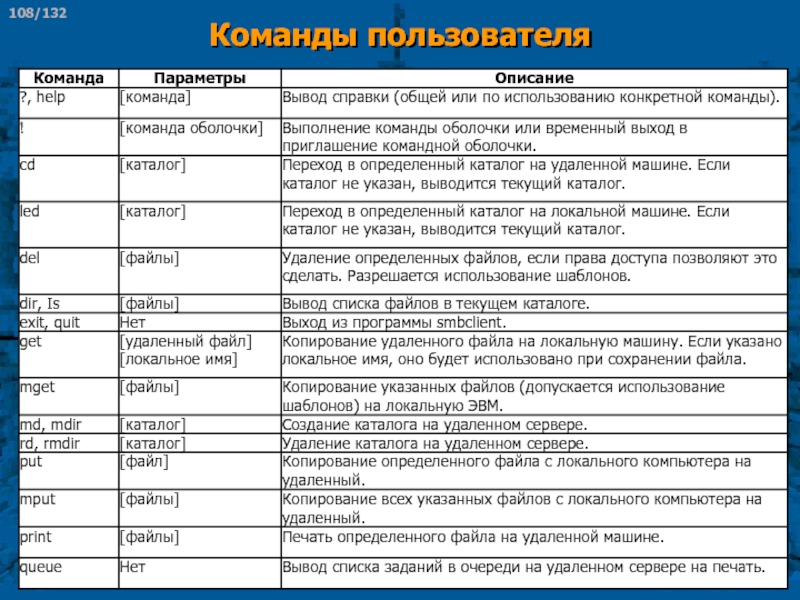

- 108. Команды пользователя

- 109. Монтирование удаленной файловой системы на сервере

- 110. 5.5 Пользователи Samba-СЗФСДля большей безопасности файлового сервера

- 111. Пользователи Samba-СЗФСПосле создания пользователей с ограниченными правами

- 112. 6 Сервер FTPВ ОС МСВС 3.0 используются серверы

- 113. Сервер FTPЧерез клиентскую утилиту ftp пользователь получает

- 114. Сервер FTPПротокол прикладного уровня FTP работает поверх

- 115. 6.2 Исполняемые файлыДля работы FTP-сервера необходимы пакеты

- 116. 6.3 Конфигурационный файлКонфигурационный файл /etc/vsftp/vsftp.conf содержит множество

- 117. Конфигурационный файлМожно создать набор опций, допускающих использование

- 118. 7 Система единого времениДля множества жизненных задач

- 119. Система единого времениИз-за особенностей процедур синхронизации, клиентские

- 120. Система единого времениИз протоколов прикладного уровня, обеспечивающих

- 121. Система единого времениАтомные часы, устройства приема радиосигналов

- 122. Система единого времениВ большинстве случаев от локальной

- 123. 7.2 Пакет ntpПрограммный пакет сервера точного времени

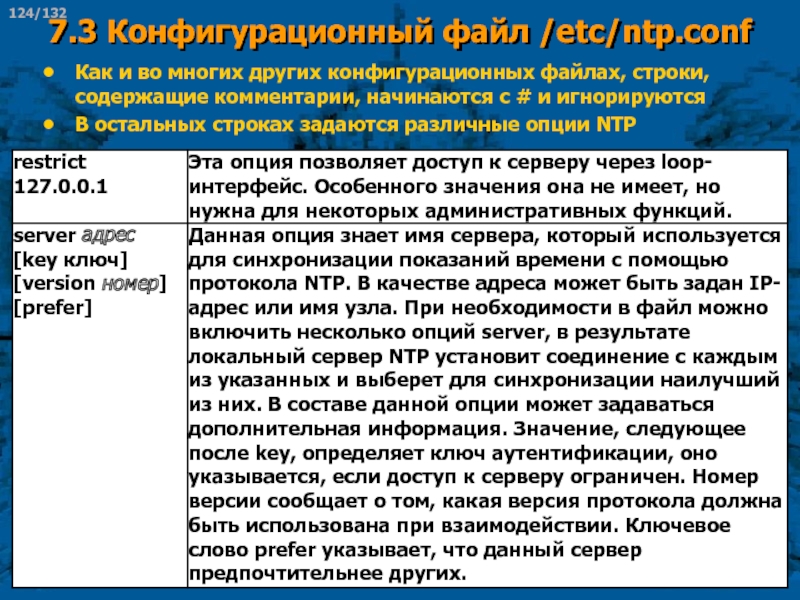

- 124. 7.3 Конфигурационный файл /etc/ntp.confКак и во многих

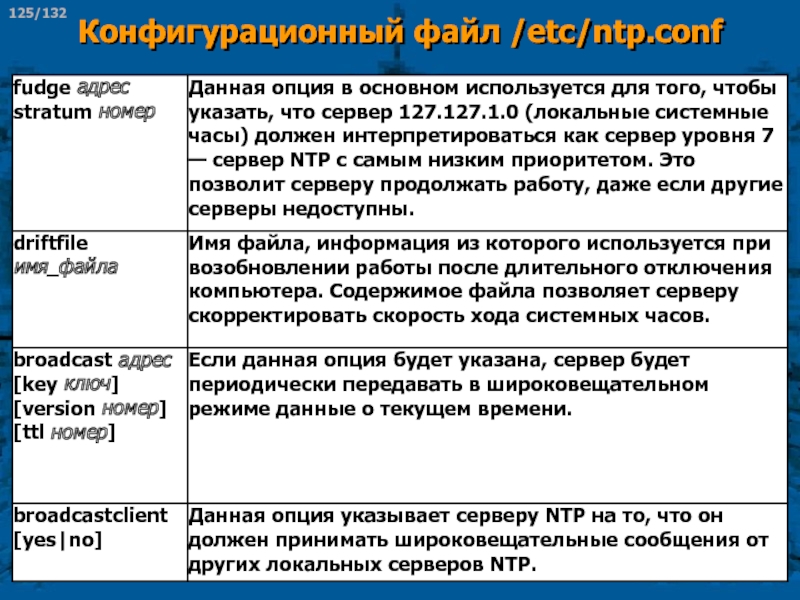

- 125. Конфигурационный файл /etc/ntp.conf

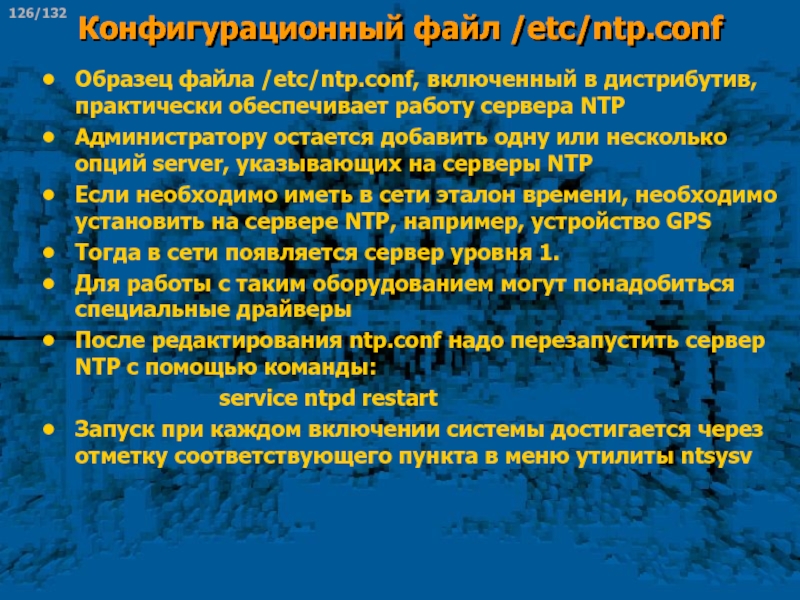

- 126. Конфигурационный файл /etc/ntp.confОбразец файла /etc/ntp.conf, включенный в

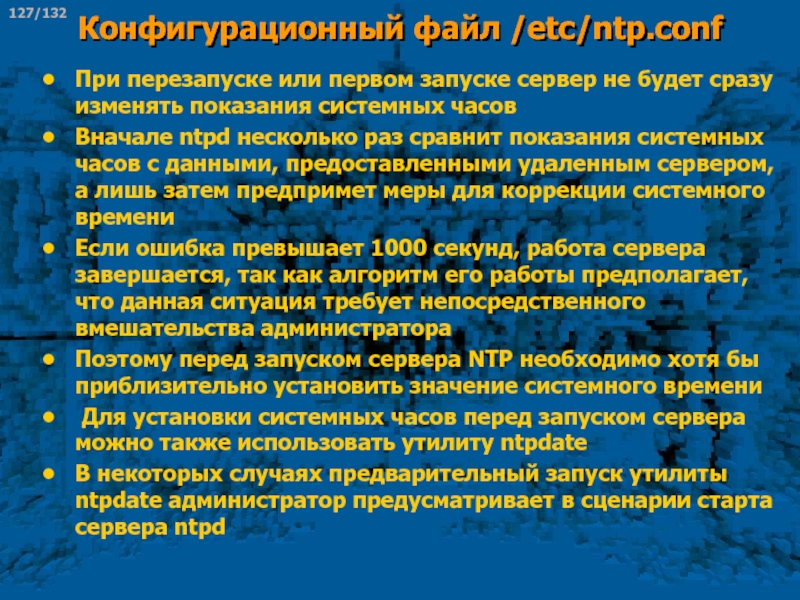

- 127. Конфигурационный файл /etc/ntp.confПри перезапуске или первом запуске

- 128. 7.4 Операции ntpdПомимо визуального контроля показаний системных

- 129. Операции ntpdДля того, чтобы все поля вывода

- 130. 7.5 Клиентские средства NTPВ простой сети на

- 131. Клиентские средства NTPДля того, чтобы воспользоваться возможностями

- 132. ЗаключениеСлужбы разрешения именDNS (Domain Name Service) —

- 133. Скачать презентанцию

Слайды и текст этой презентации

Слайд 2Содержание занятия

Службы разрешения имен

DNS (Domain Name Service) — служба доменных

имен

Протокол динамической настройки хоста и сервер DHCP

Сетевая файловая система NFS

Samba

в МСВС — защищенная сетевая файловая системаСервер FTP

Система единого времени

Слайд 31 Службы разрешения имен

1.1 Проблема разрешения имен

Документ RFC 791:

Имя показывает

искомый объект

Адрес показывает его местонахождение

Маршрут определяет способ попасть в нужную

точкуИмена, адреса и маршруты в равной степени требуют внимания сетевого администратора

Как распространять имена и их соответствия адресам по сети?

Преимущество имен – их можно запоминать

Имя несет осмысленную информацию об адресате

Перевод имен в адреса нельзя считать частной проблемой

Имя должно правильно интерпретироваться в масштабе всей сети сетей

IP-адреса могут быть одинаковыми в разных локальных сетях

Это скрывается, ex, процедурой преобразования адресов

Имена должны быть преобразуемы к правильным адресам на любом узле сети

Слайд 4Методы перевода имен в адреса

Широкое распространение получили два метода перевода

имен в адреса

Локальный

Глобальный

Локальный основан на поиске соответствия в локальном файле-базе

данных узлов на данном компьютереЭтот файл получил название таблицы узлов

в ОС МСВС 3.0 — /etc/hosts

Более современный (и глобальный) метод связан с применением распределенной базы данных DNS

Domain Name System – система доменных имен

Слайд 51.2 Таблица узлов

Файл /etc/hosts

Недостатки этого механизма разрешения имен:

Сложность сопровождения и

распределения файла по большой сети

Файл не несет информации о узлах

внешних сетейИнформация об изменениях не распространяется автоматически

Достоинства метода:

файл, содержащий информацию о принципиально важных узлах сети (шлюзах, серверах служб) может работать в отсутствии или при сбоях системы DNS

в маленьких сетях DNS не имеет преимущества в удобстве сопровождения перед локальным разрешением имен.

Слайд 61.3 Система доменных имен DNS

Исключает крупные недостатки таблицы узлов:

Не

связана с каким-либо конкретным узлом

Хорошо масштабируется

Имеет в реализации средства резервирования

и дублированияГарантирует распространение информации об изменениях, в том числе и о добавлении новых узлов

Информация распространяется автоматически и только по необходимости

Без чрезмерного увеличения количества локально хранимой информации (на серверах DNS) DNS умеет адресовать сотни миллионов узлов по всему миру

Слайд 7Принцип работы DNS

Сервер DNS, получив запрос информации о неизвестном ему

узле, передает его компетентному (авторизованному) серверу

Компетентный сервер — это любой

сервер, в ведении которого находится точная информация по домену, о котором идет речь в запросеЛокальный сервер, получив от компетентного сервера ответ, кэширует его для последующего использования

Получив запрос о той же информации еще раз, локальный сервер отвечает на запрос самостоятельно

Способность получать информацию об узлах из компетентных источников и автоматически распространять точные сведения дает DNS значительное преимущество перед таблицами узлов, даже в случае сетей, не подключенных к Internet

Слайд 8Принцип работы DNS

В DNS не существует централизованной базы данных, содержащей

информацию обо всех узлах сети

Используется иерархическая идеология хранения информации

Иерархия узлов

напоминает иерархию файловой системы UNIXКаталоги файловой системы описываются с помощью путей, пролегающих от корневого каталога через промежуточные

Поиск путей к доменам и узлам в DNS также осуществляется следованием по указателям: от корневого домена — через промежуточные — к целевому

Непосредственно под корневым доменом располагаются домены верхнего уровня

Их имена могут нести информацию об организации или географическом регионе

Домены первого типа называются родовыми.

Слайд 10Формы имен доменов

Абсолютная (полностью определенная) форма

Отражает иерархию доменов

Абсолютное имя домена

записывается в направлении от частного (имя узла) к общему (домену

верхнего уровня) и разделяется точкамиАбсолютное доменное имя начинается с имени конкретного узла и заканчивается именем домена верхнего уровня

Форма записи относительно домена по умолчанию

Аналогично записи путей в UNIX относительно текущего рабочего каталога

При создании запроса к серверу имен DNS добавляет к вводу пользователя имя домена по умолчанию

Например, если доменом по умолчанию является company.com, пользователь может опускать расширение company.com для всех узлов этого домена

Обратиться к узлу department. company.com можно по имени deparment

Обычно, домен по умолчанию добавляется в случае, когда в воде пользователя отсутствует завершающая точка

К каждому доменному имени система добавляет точку в конце — имя корневого домена

Слайд 11Программное обеспечение DNS

Две категории ПО DNS

Поисковые анализаторы (resolvers, клиент DNS)

– программные модули, формирующие запросы

Серверы имен – это процессы, реагирующие

на запросыПоисковый анализатор не является отдельным процессом

Это библиотека подпрограмм, которая используется любой программой, нуждающейся в функции поиска адресов

Библиотека умеет задавать серверам имен вопросы, касающиеся информации об узлах

Чистый DNS-клиент

Компьютер, на котором не работает локальный процесс сервера имен

Он полагается на другие узлы для работы со службой имен

Обычно чистыми DNS-клиентами оказываются однопользовательские системы

В любых более-менее крупных системах обычно существует локальный процесс сервера имен

Слайд 12Классификация серверов имен

Основана на способах их настройки

Основные (master, ведущие, первичные)

Серверы,

служащие источниками всех данных по домену

Загружают информацию о домене непосредственно

с диска, из файла, созданного администратором доменаЯвляются компетентными (authoritative), обладают полной информацией по обслуживаемым доменам и всегда дают правильные ответы

Домену нужен лишь один основной сервер для домена

Подчиненные (slave, ведомые, вторичные)

Получают полную базу данных (БД) домена от основного сервера

БД для отдельного домена называется файлом зоны; копирование этой БД на подчиненный сервер называется передачей зоны

Также являются компетентными для своих доменов

Слайд 13Классификация серверов имен

Кеширующие (caching-only)

Получают ответы на все запросы от других

серверов имен

Получив ответ на вопрос, кешируют информацию и в будущем

используют ее, чтобы самостоятельно отвечать на запросы Большинство серверов имен практикует кеширование

Кеширующие серверы используют исключительно этот метод для построения базы данных домена

Кеширующие серверы являются некомпетентными, их информация получается из вторых рук и не полна

Система серверов имен легко масштабируется

При добавлении новой системы в сеть достаточно изменить базу данных на первичном сервере

Информация автоматически распространяется по всем сетям, сервера которых получают зону полностью, либо кешируют отдельные ответы

Слайд 141. 2 Почтовые службы

Электронная почта

Жизненно важная составляющая работы любой организации,

приложение, обеспечивающее общение сотрудников

Стек протоколов TCP/IP обеспечивает надежную, гибкую систему

электронной почты, построенную на ряде базовых протоколовПростой протокол передачи почты SMTP (Simple Mail Transfer Protocol)

Протокол почтовой службыPOP (Post Office Protocol)

Межсетевой протокол доступа к сообщениям IMAP (Internet Message Access Protocol)

Многоцелевые расширения почтовой службы MIME (Multipurpose Internet Mail Extensions)

Поддержка этих протоколов осуществляется рядом UNIX- (sendmail) и Linux-приложений

Слайд 15Простой протокол передачи почты (SMTP)

TCP/IP-протокол доставки электронных сообщений

Функционирует на базе

надежной службы логических соединений протокола TCP через порт 25

Пользователь может

управлять почтовым соединением вручную, подключившись с помощью telnet к порту 25 почтового сервераSMTP обеспечивает прямую передачу почты

Некоторые другие почтовые системы используют протоколы передачи с промежуточным хранением, за одно действие передавая почту на шаг ближе к пункту назначения, пока она не доберется до адресата

Прямая доставка позволяет SMTP доставлять почту, не полагаясь на промежуточные узлы

Если доставка невозможна, локальная система узнает об этом немедленно

Минусы прямой доставки:

Требует полной готовности к работе с почтой от систем по обе стороны соединения

Если адресат выключен, SMTP генерирует сообщение об ошибке.

Для решения этой проблемы используются возможности DNS для перенаправления почты на почтовый сервер

Затем, когда клиент вновь будет в сети, сообщение попадает к нему уже с почтового сервера

Слайд 17Протокол почтовой службы (POP)

Существует два варианта почтовой службы: РОР2 и

РОРЗ

Несмотря на общую базовую функциональность, протоколы используют несовместимые наборы команд.

РОР2 работает через порт 109

РОРЗ работает через порт 110.

Протоколы POP проверяют регистрационное имя пользователя и пароль, а затем помещают почту пользователя с сервера в почтовый ящик локальной пользовательской программы для чтения почты

POP — простые протоколы, реализовать соединение можно также вручную через telnet, указав соответствующий порт

Слайд 18Протокол почтовой службы (POP)

Набор команд позволяет:

Указать имя учетной записи

и пароль

Отобразить информацию о непрочитанных сообщениях,

Извлечь, поместить, удалить сообщение

и выполнить другие необходимые действияВсе эти подробности обычно скрыты от пользователя за интерфейсом почтовой программы-клиента, установленной у него на компьютере

Удаление отдельных сообщений на клиентской машине никак не влияет на содержимое почтового ящика на сервере

Все сообщения считаются единым блоком, который либо удаляется, либо сохраняется после передачи писем клиенту

Клиенты электронной почты, испытывающие необходимость удаленно управлять почтовым ящиком на сервере, используют на серверах протокол IMAP

Слайд 19Межсетевой протокол доступа к сообщениям

IMAP является альтернативой протоколу POP

Содержит те

же базовые средства, что и POP

Обладает также функциями для синхронизации

почтовых ящиковРеализует чтение отдельных сообщений как на клиентской машине, так и прямо на сервере

Тем самым обеспечивает актуальность почтовых ящиков и той, и другой системы

Для надежной, последовательной передачи данных IMAP использует протокол TCP и порт 143 (или 220)

Подобно POP, он работает по модели запрос-ответ и содержит небольшое число команд

Слайд 20Межсетевой протокол доступа к сообщениям

Протокол IMAP сложнее протокола POP

IMAP вплотную

подходит к той границе, за которой набор команд вручную уже

неэффективенНа практике ручной набор применяется редко

Единственной возможно необходимой проверкой является проверка работоспособности сервера imapd

Чтобы выполнить такой запрос, надо соединиться с помощью telnet с соответствующим портом (143 или 220)

Признаком работоспособности является факт установления соединения

Соединение можно мягко разорвать с помощью команды LOGOUT

Слайд 21Многоцелевые расширения почтовой службы

MIME (Multipurpose Internet Mail Extentions) — расширение

существующей почтовой системы TCP/IP

Занимается различением характера данных, а не способами

доставкиДополняет почтовые протоколы в двух аспектах, не определенных стандартом RFC 822:

Поддержка различных типов данных

Почтовая система, определяемая стандартом, доставляет 7-битные ASCII-данные

Этого не достаточно для пересылки данных в других алфавитах или бинарных данных

Поддержка сложного наполнения сообщений

В стандарте подробно описаны заголовки сообщений, но нет достаточно подробного описания тела электронного сообщения

Слайд 22Многоцелевые расширения почтовой службы

MIME определяет методы кодирования, позволяющие передавать различные

виды данных, и структуру сообщения, позволяющую передавать в одном письме

несколько объектовMIME устанавливает типы данных, перенос которых не планировался при разработке SMTP

Чтобы справиться с новшествами, был разработан метод расширения протокола — SMTP Service Extentions

Документ RFC 1869 определяет простой механизм, позволяющий системам SMTP согласовывать использование расширений

В частности, определена новая команда приветствия — EHLO, и приемлемые ответы на эту команду

Получив такое приветствие, система может выдать список расширений, которые она поддерживает

Реализации, понимающие команду EHLO, известны в качестве систем ESMTP (расширенный SMTP)

ESMTP и MIME — важные механизмы для передачи с помощью электронной почты данных, отличных от ASCII-текста

Слайд 231.3 Серверы файлов и печати. Совместный доступ к файлам Сетевая прозрачность

доступа к файлам (NFS и SMB)

Корректно построенная система совместного доступа

к файлам не требует копирования файлов по сетиОна организует доступ к файлам на уровне отдельных записей, позволяя клиенту прочитать запись из файла, хранимого на удаленном сервере, изменить эту запись и снова записать ее в файл, не копируя файл целиком с сервера на локальную систему и обратно

Совместный доступ к файлам прозрачен для пользователя и прикладных программ, работающих в системе пользователя

Совместный доступ позволяет пользователям и программам обращаться к файлам так, как если бы они хранились локально

В идеальной среде совместного доступа к файлам пользователь вообще не знает и не стремиться узнать, где на самом деле хранятся файлы

Слайд 24Совместный доступ к файлам

по протоколу TCP/IP в гетерогенных средах

NetBIOS/Server

Message Block

(NetBIOS/Блок серверных сообщений)

Базовая система сетевого ввода-вывода разработки IBM,

используется в WindowsUNIX-системы способны действовать в качестве файловых серверов и серверов печати для клиентов Windows при помощи программного пакета Samba, который реализует протоколы NetBIOS и SMB

Сетевая файловая система NFS (Network File System)

Разработка Sun Microsystems в целях поддержки бездисковых рабочих станций

Используется преимущественно для приложений в локальных сетях

Реализации Samba и NFS имеются в ОС МСВС 3.0

Слайд 25Копирование файлов по сети (FTP)

Протокол передачи файлов FTP

(File Transfer

Protocol)

Более архаичная и простая служба в отличие от систем, осуществляющих

совместный доступ к файлам на условиях сетевой прозрачностиПозволяет копировать файлы по сети из хранилищ общего доступа или в них

Не безопасный протокол

В случае авторизованного доступа к серверу передает пароли по сети в открытом виде

Злоумышленник, получивший доступ в сеть, прослушивая сеть может отследить эти пароли

Если пользователи беспечны и имеют общие пароли и для доступа к FTP, и к почте, и к более безопасным серверам, таким как SSH, потенциальному нарушителю будет где развернуться

Слайд 26Копирование файлов по сети (FTP)

Протокол до сих пор широко применяется

и не до конца вытеснен более безопасными протоколами, такими, как

SFTP, т.к.Набор команд FTP прост и стандартен для множества реализаций серверов

Имеются встроенные клиенты в файловые менеджеры, например, Midnight Commander

К одному серверу FTP легко организовать доступ из различных ОС

Для повышения безопасности FTP рекомендуется

Настраивать сервера на анонимный доступ (чтобы открытые пароли не передавались по сети)

Ограничивать права пользователей

Можно разрешить всем записывать и читать из определенного каталога, но запретить стирать файлы

Можно использовать серверы как общедоступные хранилища файлов только для чтения

Слайд 27Серверы настройки

Мощные возможности стека протоколов TCP/IP повышают также и их

сложность

TCP/IP требует информации об аппаратной части, адресах и маршрутах в

процессе инициализации стека

(в большинстве случаев — в процессе загрузки системы)Стек TCP/IP не зависит от аппаратной части, значит, информацию нельзя зашить в оборудование, как это делается в других системах

Информация должна исходить от администратора сети

Серверы настройки позволяют администратору распространять информацию о сетевых настройках централизованно

Конечный пользователь избавляется от необходимости быть в курсе сетевой политики

Повышается качество информации о настройках

Слайд 28Протоколы распространения информации

о сетевых настройках

Протокол обратного разрешения адресов RARP

Возвращает IP-адрес

по аппаратному адресу

Протокол сетевой загрузки ВООТР

Осуществляет распространение большего

объема информации и позволяет себя наращиватьПротокол динамического конфигурирования хоста DHCP

Развитие протокола ВООТР

Он в основном и используется

Сервер DHCP поддерживает также клиентов ВООТР

Позволяет распространять полный набор данных настройки

Как правило, это не требуется, потому что TCP/IP позволяет использовать многие значения по умолчанию

Для администратора интересен главным образом своим алгоритмом автоматического выделения адресов

Слайд 29Выделение адресов DHCP

Способы выделения адресов DHCP:

Выдача администратором фиксированных постоянных адресов

При

этом DHCP способен исключить адреса из диапазонов адресов, выдаваемых автоматически

Ручное

выделение адресовКак это делается в протоколе ВООТР (например, клиентам ВООТР)

Автоматическое выделение из диапазона выдаваемых адресов

Динамическое выделение адресов

Сервер назначает адрес клиенту на ограниченное время (аренда адреса)

По окончании этого периода сервер может возвратить адрес в пул выдаваемых адресов

Наиболее эффективное применение DHCP

Слайд 30Динамическое выделение адресов DHCP

Полезно в сетях с добавлением и удалением

узлов

Адреса используются только по необходимости,

нет «мертвых» адресов

Но использовать динамическое

выделение для всех систем невозможноСерверы имен, почтовые серверы, прочие системы совместного доступа должны иметь постоянный адрес

Сервер DHCP передает настройки клиенту в результате обмена служебными пакетами между портами UDP 67 (сервер) и UDP 68 (клиент)

Это отличает DHCP от других клиент-серверных архитектур, где клиенты используют эфемерный порт

В начале обмена клиент еще не знает своего IP-адреса, поэтому сервер посылает первичный ответ всем узлам сети на определенный порт

Это гарантирует получение информации адресатом

Слайд 31Порядок обмена служебными пакетами DHCP

Клиент посылает широковещательный запрос серверу

Сервер отвечает

широковещательным ответом, содержащим параметры настройки, на порт 68 всем машинам

сетиКлиент отвечает согласием на настройки

Поскольку используется UDP, клиент может получить несколько пакетов настройки одного содержания, но отвечает только одним пакетом

Сервер подтверждает получение согласия на настройки

Если в цепочке обмена где-то произойдет сбой (например, потеря пакета), протокол сработает заново, воспроизведя весь обмен сначала

DHCP предоставляет гибкие инструменты для настройки сетевых параметров машин сети

Проблема взаимодействия сервера имен DNS и сервера динамической настройки:

При смене IP-адреса хост не меняет свое сетевое имя

Решается в системе DDNS (динамический DNS)

Слайд 322 Служба доменных имен DNS

В ОС МСВС 3.0 система DNS

присутствует в виде пакета BIND (Berkeley Internet Name Domain)

BIND —

это программный пакет, работающий по модели клиент-серверКлиентская часть называется DNS-клиентом

Клиент генерирует запросы информации, связанной с доменными именами, и передает их серверу

Сервер DNS отвечает на эти запросы

Серверная сторона BIND реализована в виде демона named

2.1 Служба DNS в ОС МСВС 3.0

Слайд 33Настройка DNS-клиента

Настройка клиента производится посредством файла /etc/resolv.conf

DNS-клиент (resolver) не

является самостоятельным отдельным процессом:

Это библиотека подпрограмм сетевых процессов

Чтение

файла /etc/resolv.conf происходит в начале работы процесса, нуждающегося в DNS-клиенте, и на время жизни этого процесса кэшируетсяЕсли файл настройки не найден, DNS-клиент пытается подключиться к DNS-серверу на локальном узле

И хотя такой подход часто срабатывает, опытные администраторы не советуют им пользоваться

Применение настроек по умолчанию лишает администратора возможности полного контроля над DNS-клиентом и делает его уязвимым для различий в установках по умолчанию, которые могут отличатся в различных ОС

На любой системе, работающей с BIND, следует создавать собственную версию файла настройки DNS-клиента

Слайд 34Настройка DNS-сервера

Сводится к двум группам действий:

Настройке сервера DNS;

Созданию файлов базы

данных сервера имен (файлов зон)

Зона — это сегмент пространства доменных

имен, который входит в компетенцию определенного сервера именНе может содержать домен, делегированный другому серверу

Здесь домен — это часть иерархии доменов, обозначенная именем домена, зона — пакет информации о домене, хранящийся в файле базы данных DNS

Файл зоны – это файл содержащий информацию о домене

Вариант настройки сервера определяется типом службы, доступ к которой необходимо обеспечить

Чистый клиент (сервер не запущен и не используется)

Специальный кэширующий сервер

Основной сервер (ведущий, master)

Подчиненный сервер (вторичный, slave)

Три последних варианта требуют запуска на локальной системе серверного процесса named

Слайд 35Основной сервер имен DNS

Является компетентным (авторитетным) источником сведений о конкретной

зоне

Загружает информацию из локального дискового файла, создаваемого администратором домена

Этот файл

(файл зоны) содержит наиболее актуальную информацию о сегменте иерархии доменов, подчиненных данному серверу именЯвляется компетентным

Может ответить на любой запрос относительно зоны с полной уверенностью

Его настройка требует полного набора файлов:

Файлов зон или зон прямого и обратного отображения

Файла named.conf

Файла корневых указателей

Кольцевого файла

Ни один другой вариант настройки не требует столь обширного набора файлов

Слайд 36Подчиненный сервер имен DNS

Подчиненный (вторичный) сервер имен получает всю информацию

зоны от основного сервера

Данные зоны передаются основным сервером и сохраняются

подчиненным сервером в локальном файлеТакая передача называется передачей зоны

Подчиненный сервер хранит полную копию всех данных зоны

Является компетентным сервером (может компетентно отвечать на запросы относительно этой зоны)

Настройка подчиненного сервера имен не требует создания локальных файлов зон

Эти файлы копируются с основного сервера

Однако должны обязательно присутствовать

Файл загрузки

Файл кэширования

Кольцевой файл

Слайд 37Специальный кэширующий сервер имен DNS

Не хранит файлы зон

Узнает все

ответы на запросы от других серверов

Кэширует полученный ответ и использует

впоследствии для ответа на идентичные запросыВ принципе, все серверы используют кэшированную информацию, но только специальный кеширующий сервер имен полностью полагается на этот метод

Кэширующий сервер не считается компетентным

Получаемая от него информация — не из первых рук

Требует только присутствия загрузочного файла и файла кэширования

Однако обычно присутствует еще и кольцевой файл

Наиболее распространенный вариант настройки

После варианта чистого DNS-клиента является самым простым

Слайд 38Файлы настройки сервера named

Настройка демона named требует присутствия нескольких файлов

Полный

набор файлов настройки

Файл настройки

Файл корневых указателей

Кольцевой файл

Файл прямого отображения зоны

Файл

обратного отображения зоныВсем этим файлам администратор может дать любые имена

Однако, для того, чтобы облегчить коллегам сопровождение системы, следует придерживаться неких общих соглашений и наглядных имен файлов

Слайд 39Файлы настройки сервера named

Файл настройки named.conf

Определяет общие аспекты работы named

и указывает источники данных базы DNS, используемой этим сервером

Источниками могут

служить локальные дисковые файлы, либо удаленные серверы Файл корневых указателей named.ca

Указывает на серверы корневых зон

Кольцевой файл named.local

Используется для локального разрешения кольцевого адреса

Файл прямого отображения зоны

Файл зоны, содержащий отображения имен узлов в IP-адреса

Содержит основной массив информации о зоне

Файл зоны обычно имеет наглядное имя, позволяющее понять, данные какой зоны хранятся в файле, например, os.vniins.hosts.

Файл обратного отображения зоны

Файл зоны, содержащий отображения IP-адресов в имена узлов

Файл обратной зоны обычно имеет наглядное имя, позволяющее понять, какие адреса он обслуживает, например, 172.16.rev

Слайд 40Файл named.conf

Файл named.conf указывает демону named источники информации DNS

Некоторые из

источников представлены локальными файлами

Другие — удаленными серверами

Создавать следует только те

файлы, на которые указывают операторы master и cacheСтруктура команд настройки файла named.conf похожа на структуру программ языка С

Оператор заканчивается точкой с запятой

Константы заключаются в кавычки

Родственные элементы группируются при помощи фигурных скобок

Комментарий может ограничиваться парами символов /* и */, как в языке С, или начинаться символами // или #

Содержимое файла named.conf определяет роль сервера:

Основной сервер зоны

Подчиненный сервер зоны

Специальный кэширующий сервер

Слайд 41Директивы файла настройки named.conf

Приводимой информации достаточно, чтобы разобраться в примерах

конфигурационных файлов

Однако в сложных случаях (например, настройка корневых серверов) может

потребоваться полное описание команд (содержится в полном руководстве BIND)Примеры настроек рассмотрим на групповом занятии

Слайд 42Стандартные записи ресурсов

Описанные выше команды настройки используются только в файле

named.conf

Все прочие файлы, задействованные в настройке демона, хранят информацию базы

данных DNSФайл зоны

Файл обратной зоны

named.local

named.ca

Эти файлы имеют схожее строение и состоят из записей одних и тех же типов

RR‑записей – стандартных записей ресурсов

RR-записи определены документом RFC 1033, а также другими документами

Слайд 43Стандартные записи ресурсов

Основу файлов зон составляют стандартные записи ресурсов

Кроме того,

в BIND существует ряд директив файла зон, которые используются при

создании базы данных DNSСлайд 44Формат RR-записи DNS

[имя] [ttl] IN тип данные

имя

Имя доменного объекта, с

которым связана запись

Это может быть конкретный узел либо целый домен

Строка

в поле имени интерпретируется относительно текущего домена, за исключением случая, когда заканчивается точкойПустое поле имени (т.е. содержащее исключительно пробелы) означает, что запись относится к последнему из упомянутых доменных объектов

Например, если за адресной (А) записью для узла следует МХ-запись с пустым полем имени, считается, что обе записи относятся к вышеописанному узлу

Слайд 45Формат RR-записи DNS

[имя] [ttl] IN тип данные

ttl

Время жизни определяет продолжительность

хранения записи в кэше удаленной системы в секундах

Как правило,

это поле остается пустым, и в таком случае используется время жизни по умолчанию, установленное для всей зоны в целом при помощи директивы $TTLIN

Указывает, что запись имеет класс Internet. Существуют и другие классы, но они редко применяются.

тип

Указывает тип записи

данные

Информация, присущая данному типу RR-записи. Например, в случае адресной (А) записи поле данных содержит IP-адрес

Слайд 46Директивы файла зон

Директива $TTL

Задает значение времени жизни по умолчанию для

RR-записей, не содержащих явного указания параметра TTL

Значение времени может определятся

в секундах либо сочетаниями чисел и буквНедельное время жизни по умолчанию определяется в численном формате таким образом: $TTL 604800

Одна неделя эквивалентна 604800 секундам

Посредством алфавитно-цифрового формата одну неделю можно задать проще: $TTL lw

Допустимые значения алфавитно-цифрового формата:

w — неделя

d — день

h — час

m — минута

s — секунда

Слайд 47Директивы файла зон

Директива $ORIGIN

Устанавливает текущую зону, т.е. доменное имя, которым

дополняются все относительные доменные имена

Относительным доменным именем считается любое имя,

которое не заканчивается точкойПо умолчанию $ORIGIN принимает значение доменного имени, указанного в операторе zone

Директива $INCLUDE

Включает содержимое внешнего файла в качестве фрагмента файла зоны

Внешний файл включается в файл зоны в точке присутствия директивы

Директива $GENERATE

Используется для создания серий RR-записей

Записи ресурсов, создаваемые посредством этой директивы, практически идентичны и различаются только числовыми индексами

Слайд 48Директивы файла зон

Пример:

$ORIGIN 20.16.172.in-addr.arpa

$GENERATE 1-4 $ CNAME $. 1to4

За

ключевым словом $GENERATE следует диапазон записей, которые необходимо создать

В

данном случае диапазон охватывает индексы от 1 до 4 За диапазоном следует шаблон RR-записей

В данном случае шаблон выглядит так: $ CNAME $. 1to4.

Таким образом, данная директива приводит к созданию следующих записей:

CNAME 1. 1to4

CNAME 2. 1to4

CNAME 3. 1to4

CNAME 4. 1to4

Слайд 49Директивы файла зон

Учитывая, что текущей зоной является 20.16.172.in-addr.arpa, данные записи

ресурсов идентичны следующим записям:

1.20.16.172.in-addr.arpa CNAME 1. 1to4.20.16.172.in-addr.arpa.

2.20.16.172.in-addr.arpa CNAME 2. 1to4.20.16.172.in-addr.arpa.

3.20.16.172.in-addr.arpa

CNAME 3. 1to4.20.16.172.in-addr.arpa.4.20.16.172.in-addr.arpa CNAME 4. 1to4.20.16.172.in-addr.arpa.

Эти записи полезны для делегирования обратных поддоменов

За исключением named.conf, все файлы настройки BIND состоят из стандартных записей ресурсов и директив

Все четыре оставшихся файла настройки — файлы базы данных

Два из них, named.ca и named.local существуют на каждом сервере независимо от его типа

Слайд 50Файлы инициализации кэша

Оператор zone в файле named.conf, имеющий тип hints,

указывает на файл инициализации кэша

Каждый сервер, кэширующий данные, имеет такой

файлФайл содержит информацию, позволяющую начать построение кэша данных имен после загрузки процесса сервера имен

Корневой домен обозначается в операторе zone одной точкой в поле имени домена, поскольку файл инициализации кэша содержит имена и адреса корневых серверов

Файл named.ca называют файлом указателей потому, что он содержит указания, позволяющие демону named инициализировать кэш

Указатели предоставляют данные об именах и адресах корневых серверов имен

Файл указателей помогает локальному серверу обнаружить корневой сервер во время запуска

Слайд 51Файлы инициализации кэша

Когда найден один корневой сервер, локальный сервер получает

от него официальный перечень корневых серверов

Указатели используются вновь только в

случае принудительного перезапуска локального сервераИнформация из файла named.ca используется нечасто, но она критична для начального этапа работы сервера

Простейший файл named.ca содержит NS-записи с именами и А-записи с адресами корневых серверов

Слайд 52Файлы инициализации кэша

Данный файл содержит только NS- и А-записи

Каждая NS-запись

определяет сервер имен для корневого домена (.)

Соответствующая А‑запись содержит

адрес для каждого корневого сервераЗначение TTL для всех записей равно 3600000, что примерно соответствует 42 дням

Файл named.ca должен обновляться раз в несколько месяцев, чтобы информация о корневых серверах всегда была актуальной (кроме случаев, когда DNS-сервер работает в локальной сети без выхода в Интернет)

Если сеть не имеет выхода во внешний мир, named.ca должен хранить информацию о крупных серверах локальной сети

Слайд 53Файл named.local

Файл named.local позволяет осуществить преобразование адреса 127.0.0.1 в имя

localhost и является файлом зоны обратного домена 0.0.127.in-addr.arpa

Поскольку адрес 127.0.0.1

используется в качестве «кольцевого» во всех системах, содержание этого файла идентично практически для всех серверовСлайд 54Файл named.local

Директива $TTL устанавливает значение времени жизни по умолчанию для

всех записей ресурсов данной зоны. Значение может переопределяться для каждой

в отдельности записи явным указанием TTL.1

Записи SOA и NS определяют зону и сервер имен зоны

2

Первая запись PTR связывает сеть 127.0.0.0 с именем loopback. Это альтернатива созданию подобной связи в файле /etc/networks

3

Вторая запись PTR — самая главная в этом файле. Она связывает узел с адресом 1 в сети 127.0.0 с именем localhost

4

Слайд 55Файл named.local

Запись начала компетенции (SOA) обозначает узел serv.os.vniins.

в качестве

сервера, распространяющего данные зоны

1

Почтовый адрес vlad.os.vniins. определяется

в качестве контактных

координат, которыми можно воспользоваться, если возникнут какие-либо вопросы относительно зоны2

Запись NS также содержит имя узла.

Изменив эти три поля данных, можно воспользоваться этим файлом на любом узле

4

Доменные имена оканчиваются точками, т.е. являются абсолютными и не подлежащими дополнением доменным именем по умолчанию

3

Слайд 56Файлы инициализации кэша

Итак, изменив только три поля данных, можно воспользоваться

файлом инициализации кэша на любом узле

Файлы named.conf, named.ca и named.local

позволяют полностью настроить кэширующий сервер или подчиненный серверПростейший способ создать файлы — скопировать образцы, изменив их под свои условия

Оставшиеся файлы настройки более сложны, но и менее востребованы, если брать общее число всех серверов имен

Полный набор файлов настройки нужен лишь основному серверу домена, а в каждом домене основной сервер только один

Слайд 57Файл обратной зоны

Файл обратной зоны весьма схож строением с файлом

named.local

Оба файла преобразуют

IP-адреса в имена узлов, поэтому оба содержат

записи PTRФайл 172.16.rev в нашем случае является файлом обратной зоны для домена 16.172.in-addr.arpa.

Администратор домена создает этот файл на узле serv

Все прочие узлы, нуждающиеся в хранимой информации, обращаются к серверу serv

Слайд 58Файл обратной зоны

В качестве первой записи в файле обратной зоны

выступает запись SOA

Символ @ в поле имени SOA-записи является ссылкой

на текущую зонуПоскольку данный файл зоны не содержит директивы $ORIGIN, явным образом задающей текущую зону, текущей зоной является домен 16.172.in-addr.arpa, обозначенный оператором zone этого файла в файле named.conf:

zone "16.172.in-addr.arpa" {

type master;

file "172.16.rev";

};

Слайд 59Файл обратной зоны

Символ @ в SOA-записи позволяет оператору zone определять

домен для файла зоны

Точно такая же запись используется для всех

зонОна всегда ссылается на верное имя домена, поскольку ссылается на домен, определенный для данной текущей зоны в файле named.conf

Изменение имени узла и почтового адреса администратора домена позволит использовать запись в любом другом файле зоны

Слайд 60Файл обратной зоны

NS-записи, следующие за SOA-записью, определяют серверы имен домена

Как

правило, серверы имен перечисляются сразу после SOA-записи с пустыми полями

именПустое поле имени означает, что запись находится в области действия последнего упомянутого доменного имени

Таким образом, последующие NS-записи относятся к тому же домену, что и запись SOA

Слайд 61Файл обратной зоны

Основу файла обратной зоны составляют записи PTR

Они используются

для преобразования

адресов в имена узлов

Записи PTR в текущем примере

обеспечивают преобразование адреса

в имя для узлов 12.1, 12.2, 12.3, 12.4

и 2.1 сети 172.16 Поскольку значения в полях имен PTR-записей не заканчиваются точкой, они интерпретируются относительно текущего домена

Например, значение 3.12 интерпретируется как 3.12.16.172.in-addr.arpa

В поле данных PTR-записи содержится абсолютное имя узла, что предотвращает интерпретацию имени в качестве относительного для текущего имени домена и поэтому оканчивается точкой

Использую информацию в этой PTR-записи, named преобразует 3.12.16.172.in-addr.arpa в edu.os.vniins.

Слайд 62Файл обратной зоны

Последние две строки файла содержат дополнительные NS-записи

Как любой

другой домен, in-addr.arpa может содержать поддомены

Две последние записи реализуют

как раз создание поддомена Они указывают узлы linux и devel в качестве серверов имен для поддомена 6.16.172.in-addr.arpa.

Любой запрос, касающийся информации поддомена 6.16.172.in-addr.arpa, направляется к этим серверам

NS-записи, указывающие на серверы поддомена, должны быть размещены в домене более высокого уровня, прежде чем к поддомену можно будет обращаться

Слайд 63Файл обратной зоны

Доменные имена — сущность не тождественная IP-адресам

Структура этих

объектов различна

Когда IP-адрес преобразуется в доменное имя in-addr.arpa, 4

байта адреса интерпретируются в качестве 4 компонентов одного имениIP-адрес — 32 непрерывных бита, а не 4 отдельных байта

Подсети разделяют адресное пространство IP, а маски подсетей — побитовые, то есть не ограниченные рамками отдельных байтов

Ограничение поддоменов рамками байтов делает их менее гибкими, чем подсети, которые эти поддомены должны поддерживать.

В текущем примере домен in-addr.arpa делегирует поддомен по границе байта, то есть каждый байт адреса считается самостоятельным «именем»

Таков простейший механизм делегирования обратных поддоменов, но в отдельных случаях он может оказаться недостаточно гибким

Слайд 64Использование директивы $GENERATE

Использование директивы $GENERATE позволяет сделать делегирование обратных доменов

более гибким

Она может создавать CNAME-записи, отображающие диапазон адресов домена in-addr.arpa

в другой домен, с более гибкими правилами для доменных имен Доменные имена in-addr.arpa должны состоять из четырех числовых полей, соответствующим четырем байтам IP-адреса, и строки in-addr.arpa.

Можно связать эти имена с более длинными и более гибкими именами посредством директивы $GENERATE:

Слайд 65Использование директивы $GENERATE

Эти четыре команды $GENERATE выполняют отображение 256 численных

имен домена 30.168.192.in-addr.arpa в четыре других домена, по 64 численных

имени в каждомКогда удаленный сервер запрашивает PTR-запись для 52.30.168.192.in-addr.arpa, он получает уведомление, что каноническое имя этого узла 52.1st64.30.168.192.in-addr.arpa.

Директива фактически разделяет один домен 30.168.192.in-addr.arpa на ряд доменов

После разделения каждый из фрагментов может быть делегирован произвольному серверу имен

Делегирование поддоменов может осложнить работу с обратными доменами

Однако, в большинстве случаев файл обратной зоны проще, чем файл прямого отображения зоны

Слайд 66Файл прямого отображения зоны

Как и файл обратной зоны, создается только

для основного сервера имен

Все прочие серверы получают информацию от него

Подобно файлу обратной зоны начинается с записи SOA и нескольких записей NS, которые определяют домен и сервер домена

Содержит более представительный набор RR-записей

Содержит большую часть доменной информации

Обеспечивает преобразование имен узлов в IP-адреса

Поэтому содержит преимущественно

А-записи, но также и записи типов MX, CNAME и других

Слайд 67Файл прямого отображения зоны

Первая МХ-запись

Обозначает узел serv в качестве

почтового сервера домена os.vniins со значением приоритета 10

Почтовые сообщения с

адресом вида user@os.vniins передаются узлу serv для доставки Успешная доставка почты узлом serv подразумевает его настройку в качестве почтового сервера

Запись MX только часть процесса настройки

Вторая запись MX

Обозначает узел edu.os.vniins в качестве почтового сервера домена os.vniins со значением приоритета 20

Значения приоритета позволяют создавать указатели на альтернативные почтовые серверы

Чем ниже приоритет, тем более предпочтителен почтовый сервер

Если основной сервер почты недоступен, почта доставляется через альтернативный

Слайд 68Файл прямого отображения зоны

Приведенные МХ-записи осуществляют перенаправление почты, адресованной в

домен os.vniins

Однако почта для user@vlad.os.vniins будет направлена напрямую узлу vlad.os.vniins

Данный

вариант настройки позволяет направлять почту напрямую отдельным узламПервая А-запись определяет адрес узла localhost, выполняя задачу, противоположную той, что возложена на соответствующую запись PTR из файла named.local

Адресная запись позволяет пользователям домена os.vniins набрать имя localhost и получить доступ к системе по адресу 127.0.0.1 через систему доменных имен

Слайд 69Файл прямого отображения зоны

Следующая А-запись определяет IP-адрес узла serv, который

является основным сервером домена

За этой адресной записью следует запись

CNAME, определяющая имя loghost в качестве псевдонима узла servЗа адресной записью узла vlad следует МХ-запись и CNAME-запись

МХ-запись направляет всю почту, адресованную user@vlad.os.vniins, на узел serv

Наличие этой записи объясняется тем, что первая МХ-запись перенаправляет всю почту в том случае, если она адресована user@os.vniins

Слайд 70Файл прямого отображения зоны

Поле имени CNAME-записи содержит псевдоним официального имени

узла

Каноническое имя содержится в поле данных этой записи

Приведенные CNAME-записи

позволяют обращаться к узлу

serv по имени loghost, а к узлу vlad — по имени mouseПсевдоним loghost — обобщенное имя узла, позволяющее направлять вывод демона syslogd узлу serv

Псевдонимы узлов не следует использовать в других RR-записях

Файл зоны можетт быть гораздо больше, чем данный, но будет содержать в большинстве случаев подобные записи

Если доступны имена и адреса узлов домена, администратор уже обладает достаточным объемом информации для создания файлов настройки named

Слайд 71Управление процессом named

После создания файла named.conf и необходимых файлов зон

процесс может быть запущен

named обычно запускается в процессе загрузки системы

из загрузочного сценария /etc/rc.d/init.d/named. Загрузочный сценарий, как обычно, может выполнятся с помощью команды service named с параметрами start, stop, status и тому подобными

Более эффективным средством управления сервером DNS является программа ndc в составе пакета BIND 8 или rndc в составе BIND 9

При первом запуске named администратору следует обращать внимание на сообщения об ошибках, которые процесс заносит в файл /var/log/messages

Как только сервер заработает, нужно воспользоваться программой nslookup, чтобы обратиться к серверу и убедиться, что он предоставляет корректные сведения

Слайд 732.3 Клиентские программы системы имен

nslookup — это инструмент отладки, который

входит в состав пакета BIND

Программа позволяет пользователю напрямую обращаться к

серверу имен с запросами и получать любую информацию, хранимую в распределенной базе данных DNSКоманда nslookup позволяет определить факт работоспособности сервера и корректировать его настройки, а также запросить информацию, которой владеют удаленные серверы

Программа позволяет выполнять запросы в диалоговом режиме либо при помощи параметров командной строки

Однако чаще всего nslookup используется в интерактивном режиме

Чтобы приступить к работе в диалоговом режиме, необходимо выполнить команду nslookup без аргументов

Завершается диалоговый сеанс с помощью горячих клавиш Ctrl+D или набором exit в приглашении nslookup

Слайд 74Программа nslookup

nslookup позволяет:

Запрашивать RR-записи любого из стандартных типов

Напрямую обращаться к

компетентным серверам доменов

Записывать содержимое файла зоны в локальный файл для

анализаДля получения информации о других возможностях программы, следует воспользоваться командой help в приглашении nslookup

По умолчанию выполняет запрос А-записей

При помощи команды set type можно запросить любой тип записей, либо выполнить специальный запрос с типом ANY

ANY позволяет получить все доступные RR-записи для конкретного узла

При помощи команды server можно изменить сервер, к которому обращены запросы

Особенно полезно в случае необходимости обратиться за информацией непосредственно к компетентному серверу

Слайд 753 Протокол и сервер DHCP

3.1 Протоколы начальной инициализации хостов

Протокол начальной

инициализации ВООТР (Bootstrap Protocol) – первый протокол всесторонней настройки

ВООТР предоставляет

всю информацию, обычно необходимую для настройки TCP/IP, начиная с адреса IP-клиента и заканчивая сервером печатиВООТР простой и эффективный протокол

Положен в основу протокола динамической настройки узлов DHCP (Dynamic Host Configuration Protocol)

DHCP работает через те же порты, что и ВООТР

67 и 68 UDP-порты

Этот протокол обладает всеми возможностями ВООТР и имеет ряд важных расширений

Слайд 76Главные особенности DHCP

Обратная совместимость с протоколом инициализации ВООТР

Сервер DHCP способен

поддерживать клиентов ВООТР

Полноценная настройка

Сервер DHCP предоставляет клиентам полный набор параметров

настройки TCP/IPАдминистратор получает возможность управлять всеми настройками пользователей

Динамическое назначение адресов

Сервер DHCP позволяет выделять постоянные адреса вручную либо автоматически, а временные адреса — динамически

Администратор сети выбирает механизм назначения адресов, исходя из нужд сети и систем клиентов

В операционных системах ВНИИНС используются серверы dhcpd версии 3.0

Слайд 773.2 Настройка сервера DHCP файл dhcpd.conf

Настройки dhcpd хранятся в файле

/etc/dhcpd.conf

Файл настройки содержит инструкции, которые определяют, какие подсети и

узлы обслуживает сервер и какую информацию настройки он им предоставляет dhcpd.conf — обычный текстовый файл, сходный по форме с файлом исходного текста на языке С

Все строки, начинающиеся символом решетки, являются комментариями

Конструкция каждой строки есть реализация шаблона параметр — значение

Параметр может быть общим, или предваряться ключевым словом option

Параметры, следующие за словом option — это ключи настройки

Они также состоят из имени ключа и его значения

Имена параметров и ключей имеют описательный характер, поэтому об их назначении легко догадаться

Слайд 78Файл dhcpd.conf

Кроме общих параметров существуют еще так называемые операторы топологии

сети

Иногда в документации такие операторы называются «объявлениями», поскольку декларируют

определенные факты, относящиеся к топологии сети Каждый из операторов топологии может многократно встречаться в файле настройки

Операторы определяют иерархическую структуру, shared-network содержит подсети, а подсети включают хосты

Настройка сервера DHCP, обычно сводящаяся к редактированию файла конфигурации, редко вызывает сложности

Запуск сервера можно осуществить с помощью команды services dhcpd start или включить одним из известных способов в список служб, запускаемых при старте системы

Пример файла dhcpd.conf и описание параметров и ключей рассмотрим на групповом занятии

Слайд 794 Сетевая файловая система NFS

NFS предназначена для прозрачного доступа к

удаленным файлам на уровне записей (без необходимости копирования всего файла

по сети)В идеальном случае пользователь даже не обязан знать, где именно в сети и на каком сервере файлы хранятся

NFS может использоваться только для обработки несекретной информации или для загрузки по сети ОС на бездисковые рабочие станции

NFS основана на технологии Sun RPC

обеспечиваются условия, при которых вызов удаленной процедуры выглядит с точки зрения пользователя как вызов локальной процедуры (в данном случае — файловой операции)

Такая прозрачность доступа к удаленным файловым системам является как достоинством (простота использования и настройки), так и недостатком (небезопасная архитектура в плане возможных злонамеренных действий)

4.1 Возможности и ограничения NFS

Слайд 80Возможности и ограничения NFS

NFS (как и другие службы Sun RPC)

использует перенаправление портов с помощью редиректора портов portmap

Доступ к порту

111, который слушает portmap, можно ограничить посредством TCP_WrappersДля этого необходимо в файле /etc/hosts.deny задать запись вида

portmap : ALL

Это означает запрет доступа к порту 111 всем клиентам, кроме тех, кто описан в файле /etc/hosts.allow с помощью записей вида

portmap : 192.168.1 (разрешить доступ из сети 192.168.1.0/24)

Таким образом, для запуска на сервере NFS, необходимо:

Запустить сервер NFS

Запустить демон, ожидающий запросы монтирования от удаленных систем (грс.mountd)

Запустить службу portmap

Настроить доступ к публичным каталогам

Слайд 81Возможности и ограничения NFS

При распределенном хранении файлов имеется как минимум

2 файла, отвечающих за отображение имен пользователей

/etc/passwd на сервере

NFS /etc/passwd на клиентской машине

Возможны два случая

Пользователь является владельцем каких-либо файлов на сервере NFS (он обязан иметь учетную запись на сервере и возникает задача глобальной синхронизации UID и GID пользователей в масштабе всей локальной сети )

Пользователь не имеет собственно своих файлов на сервере (учетная запись пользователя на сервере не обязательна)

Администратор сети должен согласовать идентификаторы пользователей на локальных машинах и файловых серверах

Синхронизировать UID можно вручную или с помощью файла соответствий идентификаторов

При этом серверу NFS нужно указать положение этого файла и задать соответствующую опцию в файле настройки сервера

Слайд 824.2 Настройка доступа к публичным каталогам (файл /etc/exports)

Для управления сервером

NFS используется файл /etc/exports

В этом файле содержится набор записей,

каждая из которых определяет экспортируемый каталог Запись занимает одну строку и имеет следующий формат:

каталог клиент1(опции)[клиент2(опции)][клиент3(опции)][...]

Имя экспортируемого каталога может иметь вид /home или /pub

В принципе, можно экспортировать любой каталог, однако выкладывать такие каталоги, как /etc, /ргос бессмысленно и небезопасно

При описании каталогов указываются отдельные клиенты или группы клиентов

Слайд 84Способы задания записей для клиентов NFS

С точки зрения безопасности клиентов

лучше описывать с использованием IP-адресов

В случае подмены записей DNS имена

могут быть переопределены злоумышленникомС другой стороны, использование IP-адресов может быть неудобным в случае частой смены адресов

Для каждого клиента или группы клиентов можно задать набор опций

Эти опции помещаются в скобки и отделяются друг от друга запятыми без пробелов

После идентификатора клиента также нет пробела

Слайд 86Пример файла /etc/exports

В данном примере экспортируется каталог /home по следующим

правилам

Доступ хостов из домена edu.vniins производится с правами чтения-записи, причем

изменения производятся немедленноХосты из сегмента сети класса В с сетевым адресом 192.168. имеют право только на чтение

Доступа к подкаталогу /home/secure не имеет никто из клиентов

Для того, чтобы экспортировать описанные каталоги в текущей сессии, надо отдать команду: exportfs -а, которая экспортирует все каталоги, переписывая их листинг

Он хранится в каталоге /var/lib/nfs, в файле, имя которого зависит от конкретной системы

Этот листинг читается вспомогательным демоном mountd при каждом запуске службы NFS

Слайд 874.3 Средства синхронизации идентификаторов пользователей на стороне сервера

Фактически существует два

основных способа синхронизировать UID и GID пользователей на клиентских машинах

и серверах NFSРучная работа администратора в масштабе всей локальной сети, что бывает не очень удобно при большом количестве учетных записей на каждой клиентской машине

Файл синхронизации на сервере

Чтобы согласовать идентификаторы пользователей и групп на клиентской машине и сервере, на сервере создается специальный файл, в котором описываются соответствия идентификаторов

Затем на этот файл надо сослаться в опциях экспортируемого каталога, указав в качестве клиента нужный хост

Основное возникающее при этом способе неудобство

Файлов соответствий будет столько, сколько хостов-клиентов

Записей в файле /etc/exports также будет столько, сколько хостов-клиентов

Слайд 88Примеры файлов /etc/exports

Запись опции-ссылки на файл соответствий в файле

/etc/exports

В данном случае опция map_static ссылается на файл /etc/nfs/vlad-map, в

котором содержатся пары UID для пользователей данного хоста соответственно их UID на сервереСодержимое файла

Слайд 89Способы задания записей для клиентов NFS

В таком файле необходимо задать

идентификаторы всех пользователей

Например, в примере указан UID 501, который отображается

в тот же идентификатор на сервереОтсутствующий UID приведет к некорректному отображению и станет источником проблем

В примере также явным образом указано, что попытки обращений процессов с UID меньше 100 должны отвергаться

Аналогичное правило задано для идентификаторов групп

Как и в случае синхронизации вручную, имена пользователей и групп на клиенте и сервере могут различаться

Как видно из примера, имена в файле соответствий отсутствуют

Несмотря на то, что данная ситуация не мешает нормальной работе, во избежание путаницы желательно все же согласовать имена пользователей в масштабе всей локальной сети

Слайд 904.4 Запуск NFS

После того, как экспортированные каталоги описаны в файле

/etc/exports и перезаписана таблица доступных каталогов с помощью команды exportfs,

можно запустить сервис NFSПоскольку службы NFS основаны на технологии Sun RPC, для работы необходим запуск редиректора портов portmap

Все служебные процессы NFS запускаются вместе с сервером nfsd, portmap нужно запускать отдельно

Если имеется ввиду запускать сервер NFS при каждом старте машины, следует сделать соответствующие настройки с помощью утилит ntsysv или chkconfig

При запуске сервиса NFS стартуют также следующие службы

Демон квот NFS rpc.quotad

Несколько экземпляров демона nfsd

Служба блокировки открытых файлов lockd

Демон ввода-вывода программ RPC - rpciod

Демон удаленного монтирования грс.mountd

Слайд 91Запуск NFS

Если по каким-либо причинам необходимо запускать демон nfsd из

командной строки или из служебных скриптов, ему можно передать два

параметра с помощью опцийОпция -р указывает демону слушать порт, отличный от порта по умолчанию (2049)

Опция nproc передает количество экземпляров процесса nfsd, запускаемых при старте

Собственного конфигурационного файла кроме /etc/exports у nfsd нет

Сервисы NFS и portmap имеют стартовые скрипты, поэтому запуск служб NFS сводится к вводу двух команд:

которые и запустят все необходимые процессы

Слайд 924.5 NFS со стороны клиента

На стороне клиента экспортируемые каталоги выглядят

как разделы диска

Для их монтирования используется команда mount, при ее

вызове указывается сервер NFS и монтируемый каталогЭти данные задаются в формате сервер:путь_к_каталогу

Если точно неизвестно, какие каталоги экспортированы, можно воспользоваться утилитой showmount, которая показывает все каталоги NFS на удаленной машине

Введя вышеуказанную команду для проверки работы служб NFS на своей локальной машине, увидим примерно такой вывод, как в примере

Он означает, что на своем сервере NFS мы отредактировали файл /etc/exports следующим образом: /tmp/1 (ro)

то есть доступ к монтированию каталога /tmp/1 разрешен всем пользователям только для чтения

Слайд 93NFS со стороны клиента

Чтобы смонтировать удаленный каталог в своей файловой

системе, надо выполнить команду mount подобно приведенной ниже:

# mount serv.edu.vniins:/tmp/l

/mnt/nfs-servОна задает монтирование каталога /tmp/1, расположенного на сервере, в точку монтирования на локальной машине (каталог /mnt/nfs-serv, перед монтированием точка монтирования должна существовать)

Далее с ресурсом NFS можно работать, как с локальным каталогом

Если требуется монтирование удаленных каталогов при запуске системы, необходимо внести соответствующую запись в файл /etc/fstab

Она может выглядеть примерно таким образом:

serv.edu.vniins:/tmp/l /mnt/nfs-serv nfs defaults 0 0

Вместо ключевого слова defaults в столбце опций монтирования можно указать специфические для монтирования каталогов NFS опции

Слайд 94Опции монтирования экспортированных каталогов файловой системы NFS

Эти опции, а также

другие стандартные опции команды mount дают в руки администратора гибкие

инструменты управления поведением серверов и пользователейВсе опции из таблицы могут быть также указаны в составе командной строки mount после ключа -о

Слайд 955 Защищенная сетевая файловая система Samba

5.1 Назначение и возможности

Задача прозрачного

совместного доступа к файлам в защищенных специализированных средах имеет свои

особенностиЕсли выполняется требование поддержания мандатных меток уровней и категорий для всех объектов файловой системы, должен существовать механизм, позволяющий передать эту информацию при доступе к файлам по сети

Для организации файл-серверов с поддержкой механизмов защиты ОС МСВС 3.0 предназначена сетевая защищенная файловая система (СЗФС)

В основу СЗФС положена сетевая файловая система Samba (SMBFS), работающая по протоколу SMB

Построена как расширение файловой системы SMBFS

Предоставляет обратную совместимость обычным SMB-клиентам, работающим с ней как с файловой системой SMB

Протокол СЗФС содержит в себе сообщения, которые передают информацию о стандартных и расширенных атрибутах (атрибутах безопасности), а также сообщения для передачи мандатной метки субъекта доступа

Слайд 96Защищенная сетевая файловая система

Условием корректного функционирования СЗФС является единое пространство

пользователей

Оно обеспечивает в рамках данной сети однозначное соответствие между логическим

именем пользователя и его идентификатором (а также именем группы и ее идентификатором) на всех компьютерах (рабочих станциях и серверах), на которых данный пользователь может работать Иначе говоря, для корректной работы СЗФС необходима синхронизация UID/GID пользователей в системах клиента и сервера, так как информация о пользователях и группах передается в сеть в численных значениях

СЗФС состоит из сервера и клиента

Сервер представляет собой расширенный сервер Samba и выполняет следующие задачи

Управление разделяемыми ресурсами

Контроль доступа к разделяемым ресурсам

Слайд 97Защищенная сетевая файловая система

При подключении клиента сервер устанавливает классификационную метку

процесса, обслуживающего запросы клиента, в соответствии с классификационной меткой этого

клиентаЭтим обеспечивается мандатный контроль доступа к разделяемым файлам на стороне сервера

Клиент представляет собой сетевую файловую систему в составе системы управления файлами ядра сетевой защищенной операционной системы (СЗОС) и реализует интерфейс между виртуальной файловой системой ядра СЗОС и сервером СЗФС

Клиент СЗФС выполняет следующие задачи:

Отображение каталогов и файлов смонтированного сетевого ресурса

Передача на сервер дополнительной информации о классификационной метке пользователя (процесса), работающего с разделяемым ресурсом

Слайд 98Защищенная сетевая файловая система

С точки зрения пользователя СЗФС выглядит как

стандартная файловая система, поддерживающая все механизмы защиты СЗОС и позволяющая

работать с удаленной файловой системой с помощью стандартных утилитС точки зрения администратора управление СЗФС практически не отличается от администрирования SMBFS в других Linux-системах, однако администратору необходимо учитывать следующее

Установка флагов аудита на файлах СЗФС приводит к тому, что аудит выполняется как на сервере, так и на клиенте

На сервере аудит выполняется от имени сервера, на клиенте — от имени субъекта доступа

Проверка контроля доступа к файлам осуществляется как на клиенте, так и на сервере, поэтому повышение полномочий клиента не приводит к получению доступа к файлам уже смонтированной файловой системы

Проще говоря, для корректной работы СЗФС необходимо выполнять операцию монтирования от имени и с атрибутами того пользователя, который и будет работать с файловой системой

Слайд 99Защищенная сетевая файловая система

Для того, что бы обычный пользователь мог

смонтировать и размонтировать файловую систему командой mount (или при помощи

графической утилиты монтирования elk-esa-smb), строка о ресурсе должна присутствовать в системном файле /etc/fstab с параметром user (или users)Для удаленного управления файлами администратор может смонтировать файловую систему от своего имени и далее производить действия над атрибутами безопасности обычным образом (с помощью команд chmac, setfaud и др.)

Из-за наличия в СЗФС кэша запросов, при изменении расширенных атрибутов непосредственно на сервере, имеется задержка по доставке изменений на клиентскую машину. Задержка не превышает минуты.

СЗФС предоставляет следующие базовые возможности:

Разделение файловых систем ОС МСВС 3.0 операционными системами Windows 95, Windows 98 и Windows NT и наоборот

Совместное использование принтеров, подключенных к системе ОС МСВС 3.0, операционными системами Windows 95, Windows 98 и Windows NT и наоборот

Слайд 1005.2 Состав СЗФС

Сервисная служба smbd обеспечивает работу службы печати и

разделения файлов для клиентов, таких как Windows для рабочих групп,

Windows NT и LanManager.Конфигурационные параметры сервисной службы smbd описываются в файле smb.conf

Сервисная служба nmbd обеспечивает работу службы имен NetBIOS, а также может использоваться для запроса других сервисных служб имен

Служба smbclient реализует простейший клиент, который может использоваться для доступа к другим серверам и для печати на принтерах, подключенных к серверам

Слайд 101Состав СЗФС

Утилиты для управления Samba-пользователями smbadduser и smbpasswd

Эти пользователи

заводятся администратором файлового сервера, но не имеют в системе домашнего

каталога и доступа к командному интерпретаторуУтилита testparm позволяет протестировать конфигурационный файл smb.conf

Утилита smbstatus сообщает, кто в настоящее время пользуется сервером smbd

Помимо этого, в составе ОС МСВС 3.0 находится графическая утилита elk-esa-smb, которая устанавливается по умолчанию и позволяет настроить пользовательский доступ к ресурсам СЗФС в системе графического интерфейса

Слайд 1025.3 Настройка сервера СЗФС

СЗФС устанавливается одновременно с ОС МСВС 3.0

или впоследствии с использованием RPM

Настройка СЗФС в ОС МСВС 3.0

осуществляется посредством настройки параметров главного конфигурационного файлаГлавный конфигурационный файл называется smb.conf и находится в каталоге /etc

Файл smb.conf состоит из именованных разделов, начинающихся с имени раздела в квадратных скобках (например, с [global])

Внутри каждого раздела находится ряд параметров в виде «key = value»

Файл конфигурации содержит три специальных раздела: [global], [homes] и [printers] и несколько пользовательских разделов

Слайд 103Конфигурационный файл smb.conf

В разделе [global] описаны параметры, управляющие сервером smb

в целом, а также находятся значения параметров по умолчанию для

других разделовРаздел [homes] позволяет пользователям подключаться к рабочим каталогам пользователей без их явного описания

При запросе клиентом определенной службы сервер ищет соответствующее ей описание в файле и, если такового нет, просматривает раздел [homes]

Если этот раздел существует, сервер просматривает файл паролей для поиска рабочего каталога пользователя, сделавшего запрос, и, найдя его, делает его доступным по сети

В разделе [printers] описаны параметры управления печатью при отсутствии иного явного описания

Раздел [printers] используется для предоставления доступа к принтерам, определенным в файле /etc/printcap

После настройки параметров сервера по умолчанию можно создать разделяемые каталоги, доступ к которым могут получать определенные пользователи, группы пользователей или все пользователи

Слайд 104Конфигурационный файл smb.conf

После создания конфигурационного файла необходимо протестировать его корректность

при помощи утилиты testparm

Программа testparm проверяет наличие в файле

/etc/smb.conf внутренних противоречий и несоответствийЕсли программа не обнаружила ошибок, то можно надеяться, что при запуске smbd конфигурационный файл будет загружен без проблем

Применение testparm не дает гарантии, что все сервисы и ресурсы, описанные в конфигурации, доступны и будут корректно работать

Синтаксис утилиты следующий:

testparm [configfile [hostname hostip]]

Параметр «configfile» определяет местоположение конфигурационного файла (если это не файл /etc/smb.conf)

Параметр «hostname hostip» указывает программе testparm проверить доступ к сервисам со стороны узла, определяемого параметром

Слайд 105Конфигурационный файл smb.conf

Если ошибки не будут обнаружены, на экране появится

примерно следующее сообщение (в случае обнаружения ошибок о них будет

предоставлена полная информация):После нажатия

Слайд 1065.4 Запуск сервера. Доступ к серверу СЗФС

Сервер состоит из двух

сервисных программ

smbd обеспечивает работу службы разделения файлов и принтеров

nmbd

поддерживает имена NetBIOSСервер запускается либо из инициализирующих сценариев, либо из xinetd в качестве системного сервиса

Если сервер запускается из сценариев инициализации, для запуска и остановки работы сервера можно воспользоваться командой:

/etc/rc.d/init.d/smb start:stop или service smb startstop

Доступ пользователей к ресурсам сервера осуществляется с помощью программы smbclient