Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Вредоносное программное обеспечение

Содержание

- 1. Вредоносное программное обеспечение

- 2. Вредоносное ПООписание. Классификация.

- 3. Вредоносный код - программное обеспечение или его

- 4. По способу проникновенияСобственно вредоносный код (вирусы)Вредоносный код,

- 5. 1.Собственно вредоносный код Классификация вирусов относительно их степени опасности, выполненная в Лаборатории Касперского

- 6. 2. Уязвимости и эксплоитыПримеры:Переполнения буфераВисящие указателиSQL-инъекция Абсолютная защита практически не достижима

- 7. 3.Программные закладки - скрыто внедренный код в

- 8. 3.Программные закладкиПрограммные закладки могут:вносить произвольные искажения в

- 9. 3.Программные закладки

- 10. 3. Программные закладкиУсловия функционирования:программная закладка должна попасть

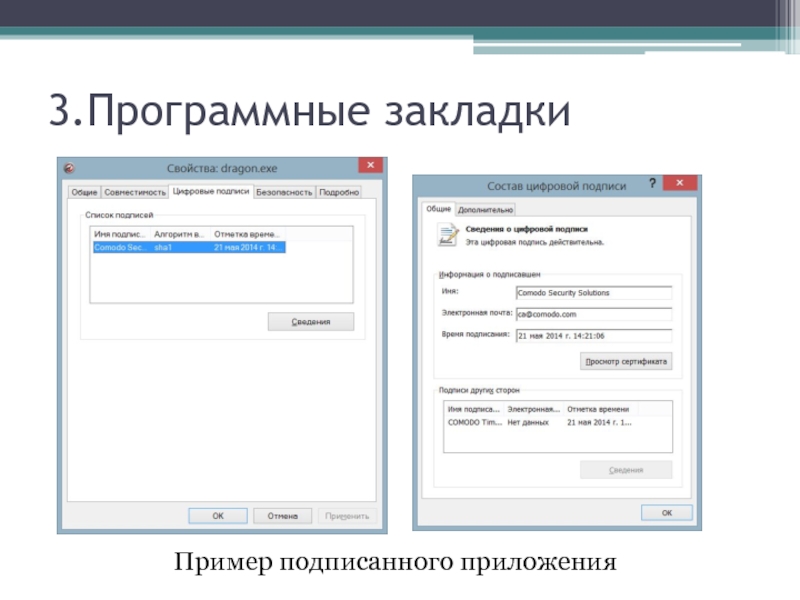

- 11. 3.Программные закладкиПример подписанного приложения

- 12. Вредоносное ПООбнаружение. Методы защиты.

- 13. Вредоносный код - программное обеспечение или его

- 14. По способу проникновенияСобственно вредоносный код (вирусы)Вредоносный код,

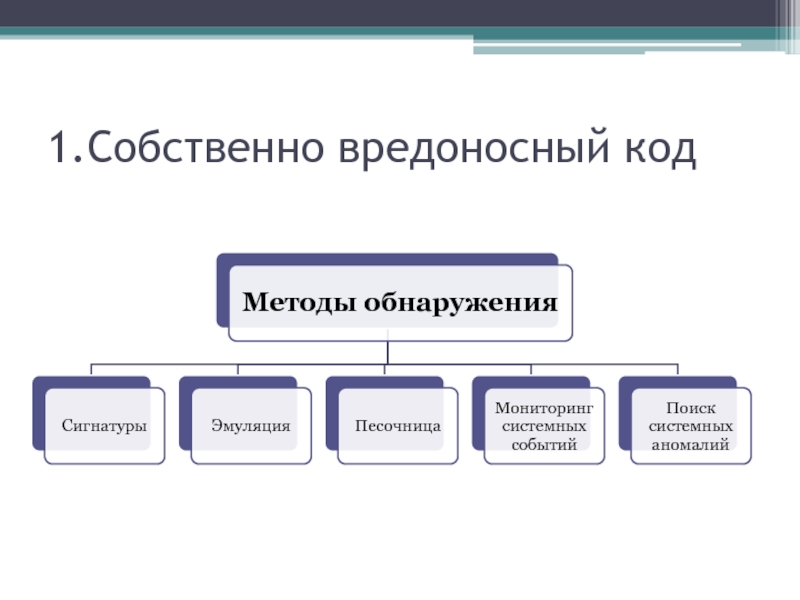

- 15. 1.Собственно вредоносный код

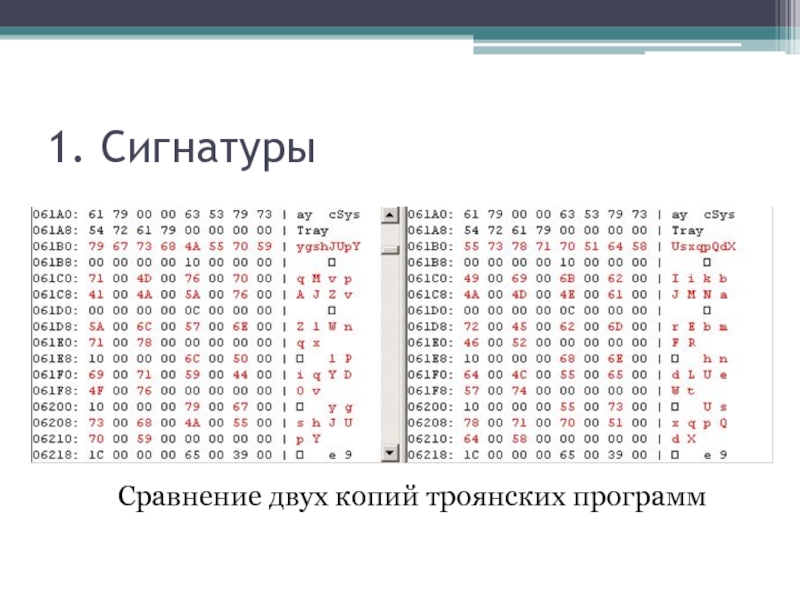

- 16. 1. СигнатурыСравнение двух копий троянских программ

- 17. 1. Эмуляция Эмулятор разбирает байтовый код программы на

- 18. 1. Виртуализация «Песочница» Виртуализация в том ее виде,

- 19. 1. Мониторинг системных событий Технически такой способ сбора

- 20. 1. Поиск системных аномалийДанный метод основан на

- 21. 2. Средства анализа уязвимостей

- 22. 3.Программные закладкиУниверсальным средством защиты от внедрения программных

- 23. Общие рекомендации по защите от вредоносного ПО

- 24. Скачать презентанцию

Вредоносное ПООписание. Классификация.

Слайды и текст этой презентации

Слайд 4По способу проникновения

Собственно вредоносный код (вирусы)

Вредоносный код, использующий уязвимости ОС

или приложений (эксплоиты)

Вредоносный код, внедряющийся как часть легального ПО (программные

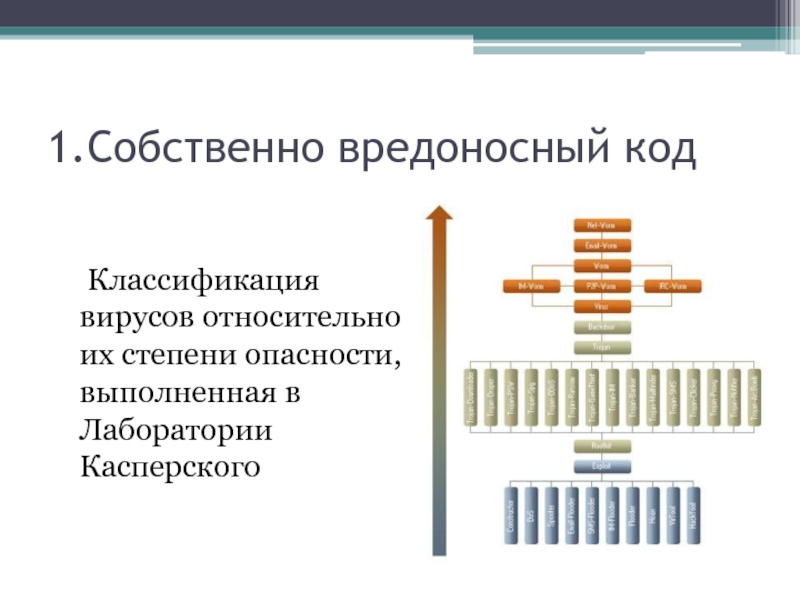

закладки)Слайд 51.Собственно вредоносный код

Классификация вирусов относительно их степени опасности, выполненная в

Лаборатории Касперского

Слайд 62. Уязвимости и эксплоиты

Примеры:

Переполнения буфера

Висящие указатели

SQL-инъекция

Абсолютная защита практически не достижима

Слайд 73.Программные закладки -

скрыто внедренный код в защищенную систему, который

позволяет злоумышленнику осуществлять несанкционированный доступ к ресурсам системы на основе

изменения свойств системы защиты.Слайд 83.Программные закладки

Программные закладки могут:

вносить произвольные искажения в коды программ, находящихся

в оперативной памяти компьютера;

переносить фрагменты информации из одних областей оперативной

или внешней памяти компьютера в другие;искажать выводимую на внешние компьютерные устройства или в канал связи информацию, полученную в результате работы других программ.

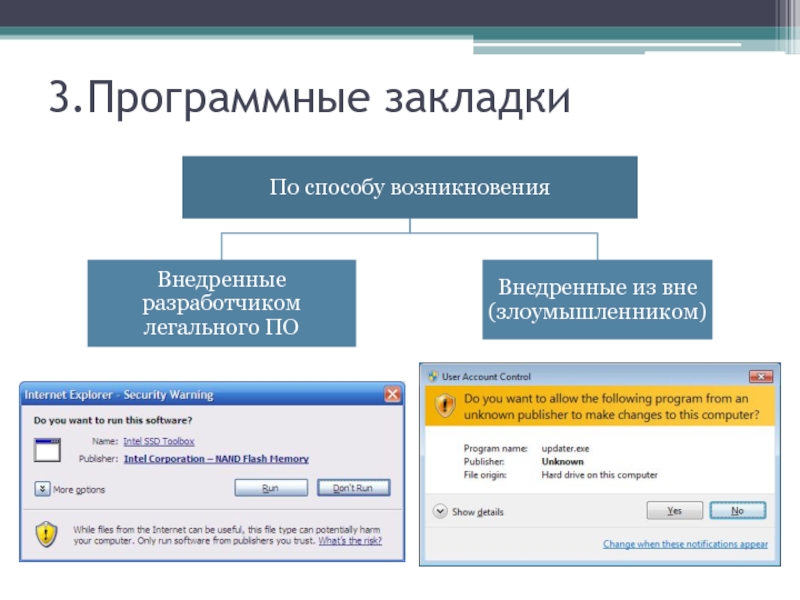

Слайд 103. Программные закладки

Условия функционирования:

программная закладка должна попасть в оперативную память;

должен

быть выполнен ряд активизирующих условий, зависящих от типа программной закладки.

Слайд 13Вредоносный код -

программное обеспечение или его часть, созданное с

целью несанкционированного использования ресурсов ПК или причинения вреда владельцу информации,

путем копирования, искажения, удаления или подмены информации.Слайд 14По способу проникновения

Собственно вредоносный код (вирусы)

Вредоносный код, использующий уязвимости ОС

или приложений (эксплоиты)

Вредоносный код, внедряющийся как часть легального ПО (программные

закладки)Слайд 171. Эмуляция

Эмулятор разбирает байтовый код программы на команды и каждую

команду запускает в виртуальной копии компьютера. Это позволяет средству защиты

наблюдать за поведением программы, не ставя под угрозу операционную систему и данные пользователяСлайд 181. Виртуализация «Песочница»

Виртуализация в том ее виде, в котором она

используется в «песочницах», представляет собой логическое продолжение эмуляции. А именно:

«песочница» уже работает с исполняющейся в реальной среде программой, но все еще ее контролирует.Слайд 191. Мониторинг системных событий

Технически такой способ сбора информации реализуется посредством

перехватов функций операционной системы. Таким образом, перехватив вызов некой системной

функции, механизм-перехватчик получает информацию о том, что определенная программа совершает определенное действие в системе.Слайд 201. Поиск системных аномалий

Данный метод основан на следующих положениях:

операционная

среда вместе со всеми выполняющимися в ней программами — это

интегральная система;ей присуще некое «системное состояние»;

если в среде исполняется вредоносный код, то состояние системы является «нездоровым» и отличается от состояния «здоровой» системы, в которой вредоносного кода нет.

Слайд 223.Программные закладки

Универсальным средством защиты от внедрения программных закладок является создание

изолированного компьютера:

Система использует BIOS, не содержащий программных закладок;

ОС проверена на

наличие закладок;Установлена неизменность BIOS и операционной системы для данного сеанса;

На компьютере не запускалось и не запускается никаких иных программ, кроме уже прошедших проверку на присутствие в них закладок;

Исключен запуск проверенных программ в каких-либо иных условиях. кроме перечисленных выше, т. е. вне изолированного компьютера.