computer hardware and software;

1.1. Компьютер – объект или цель преступления:

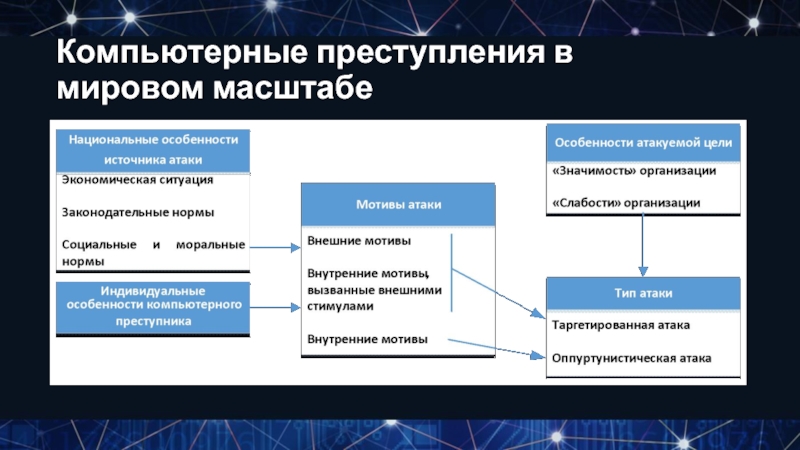

кража компьютерной информации, сбои, уничтожение данных, сервисов или ПО. Типы атак: вирусы и вредоносное ПО, DDoS.

1.2. Компьютер – оружие или инструмент. Объект атаки – это человек, компания, государство. Мошенничество (fraud), кража идентичности (личности) (identity theft), распространение нелегального непристойного или оскорбительного контента (порнография и детская порнография), а также для преследований и угроз (cyber bullying), спам и фишинг.

2. Cyber-enabled crime – many ‘traditional’ crimes have taken a new turn with the advent of the Internet, such as crimes against children, financial crimes and even terrorism.

Компьютер – вспомогательный инструмент для выполнения преступления в реальном мире: кражи, убийства и пр. Компьютер может быть использован для поиска сообщников, сбора информации о жертве и т.д.

Типы компьютерных преступлений