Разделы презентаций

- Разное

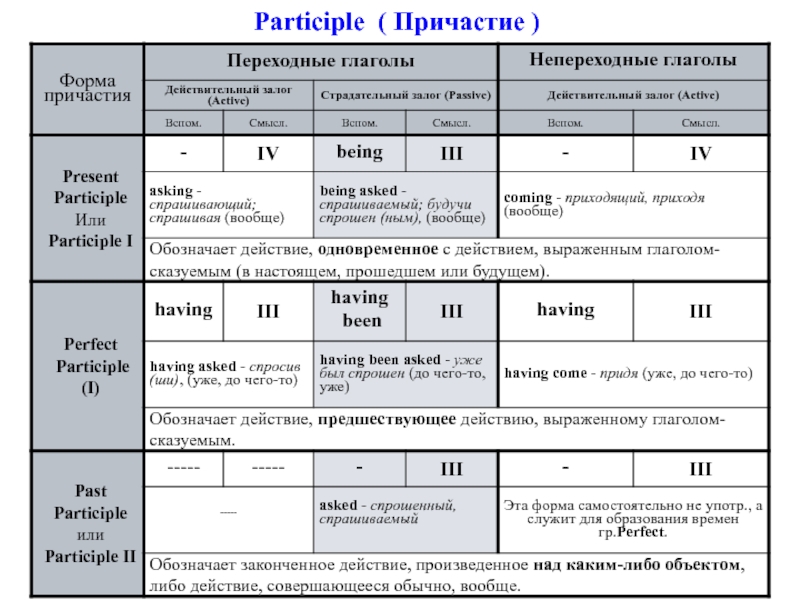

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

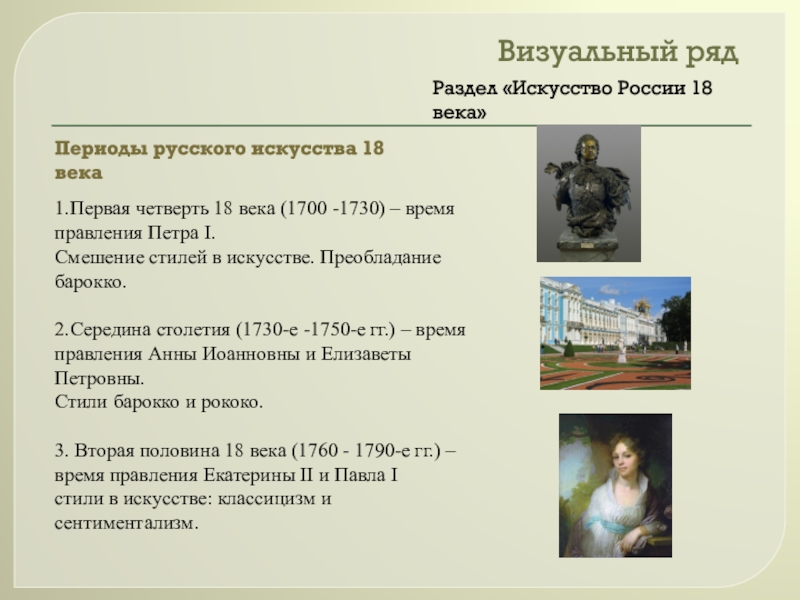

- История

- Литература

- Математика

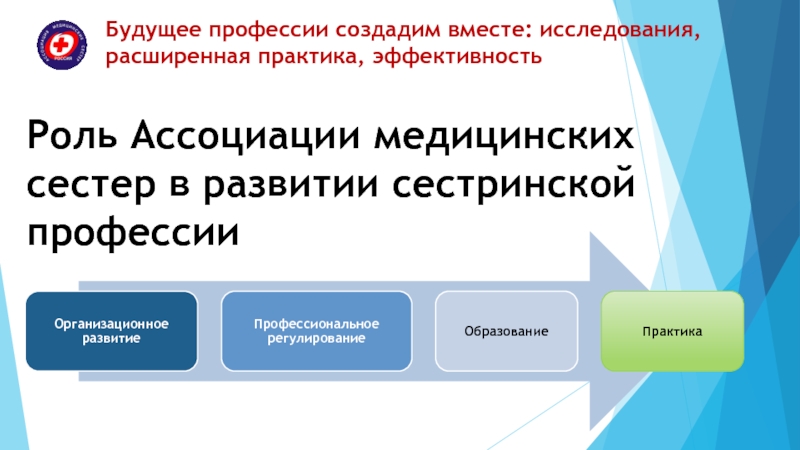

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Защита данных

Содержание

- 1. Защита данных

- 2. Monday, August 12, 2019СОДЕРЖАНИЕСистема защитыУправление правами доступаМеханизмы

- 3. Monday, August 12, 2019Безопасность данныхКомплекс мер по

- 4. Monday, August 12, 2019Система защитыСистема защиты –

- 5. Monday, August 12, 2019Управление правами доступаОпределить права

- 6. Monday, August 12, 2019Механизмы обеспечения защитыРегистрация пользователей

- 7. Monday, August 12, 2019Создание пользователейЛюбой пользователь для

- 8. Monday, August 12, 2019Создание ролейРоль - это

- 9. Monday, August 12, 2019Предоставление и отмена ролей

- 10. Monday, August 12, 2019Предоставление привилегий на объекты

- 11. Monday, August 12, 2019Отмена привилегий на объекты

- 12. Monday, August 12, 2019Условия предоставления привилегийИногда оказывается

- 13. Monday, August 12, 2019Идентификация и подтверждение

- 14. Monday, August 12, 2019Ведение журнала доступаРегистрация ВСЕХ

- 15. Monday, August 12, 2019Обход системы защитыК носителям

- 16. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Лекция 11. Защита данных

Национальный авиационный университет

Факультет компьютерных наук

Кафедра инженерии программного

обеспечения

Слайд 2Monday, August 12, 2019

СОДЕРЖАНИЕ

Система защиты

Управление правами доступа

Механизмы обеспечения защиты

Автоматическое

ведение журналов

Обход системы защиты

Слайд 3Monday, August 12, 2019

Безопасность данных

Комплекс мер по поддержанию безопасности:

Организационно-методические мероприятия.

Правовые

и юридические меры .

Технические средства защиты .

Программные средства защиты .

Под

безопасностью данных в базе понимают защиту данных от случайного или преднамеренного доступа к ним лиц, не имеющих на это права, от несанкционированного раскрытия, изменения или разрушения.Слайд 4Monday, August 12, 2019

Система защиты

Система защиты – это совокупность мер,

предпринимаемых в системе баз данных для обеспечения требуемого уровня безопасности.

Методы

обеспечения защиты:

Избирательный метод защиты предполагает, что пользователи имеют различные права по доступу к различным объектам базы данных. Разные пользователи могут иметь разные права доступа к одним и тем же объектам. Избирательный метод более гибкий,

Обязательный метод предполагает, что каждому объекту базы данных присваивается некоторый уровень секретности, а каждому пользователю присваивается некоторый уровень доступа.

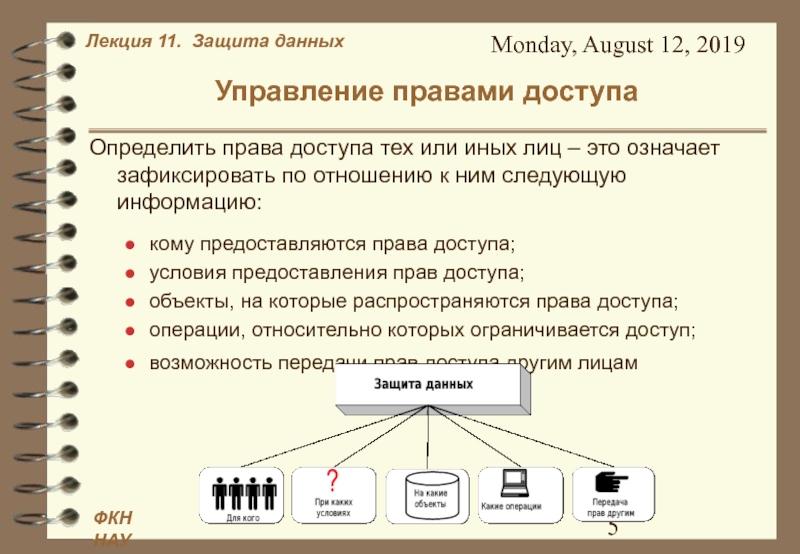

Слайд 5Monday, August 12, 2019

Управление правами доступа

Определить права доступа тех или

иных лиц – это означает зафиксировать по отношению к ним

следующую информацию:кому предоставляются права доступа;

условия предоставления прав доступа;

объекты, на которые распространяются права доступа;

операции, относительно которых ограничивается доступ;

возможность передачи прав доступа другим лицам

Слайд 6Monday, August 12, 2019

Механизмы обеспечения защиты

Регистрация пользователей и ролей.

Управление правами

доступа.

Идентификация и подтверждение подлинности.

Автоматическое ведение журналов.

Шифровка данных.

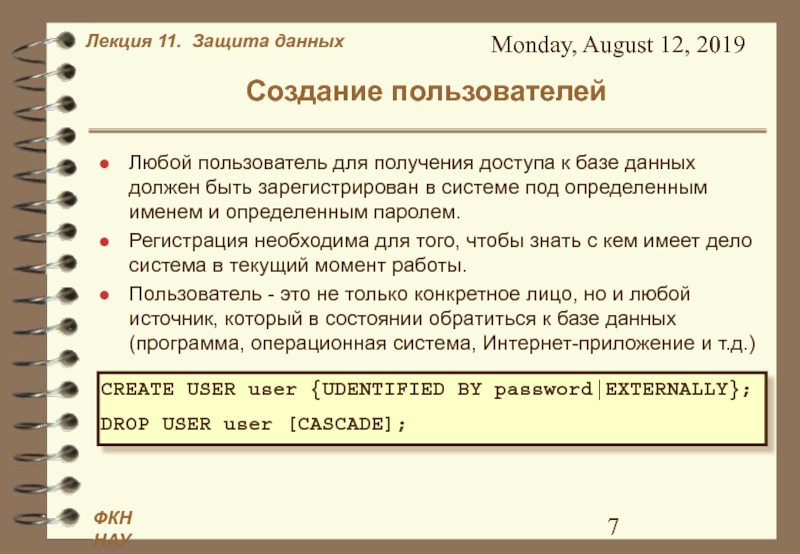

Слайд 7Monday, August 12, 2019

Создание пользователей

Любой пользователь для получения доступа к

базе данных должен быть зарегистрирован в системе под определенным именем

и определенным паролем.Регистрация необходима для того, чтобы знать с кем имеет дело система в текущий момент работы.

Пользователь - это не только конкретное лицо, но и любой источник, который в состоянии обратиться к базе данных (программа, операционная система, Интернет-приложение и т.д.)

CREATE USER user {UDENTIFIED BY password|EXTERNALLY};

DROP USER user [CASCADE];

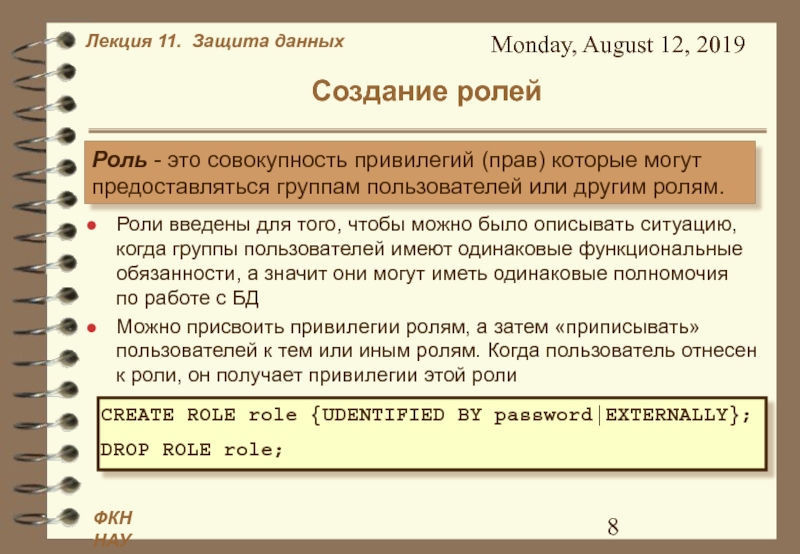

Слайд 8Monday, August 12, 2019

Создание ролей

Роль - это совокупность привилегий (прав)

которые могут предоставляться группам пользователей или другим ролям.

Роли введены для

того, чтобы можно было описывать ситуацию, когда группы пользователей имеют одинаковые функциональные обязанности, а значит они могут иметь одинаковые полномочия по работе с БДМожно присвоить привилегии ролям, а затем «приписывать» пользователей к тем или иным ролям. Когда пользователь отнесен к роли, он получает привилегии этой роли

CREATE ROLE role {UDENTIFIED BY password|EXTERNALLY};

DROP ROLE role;

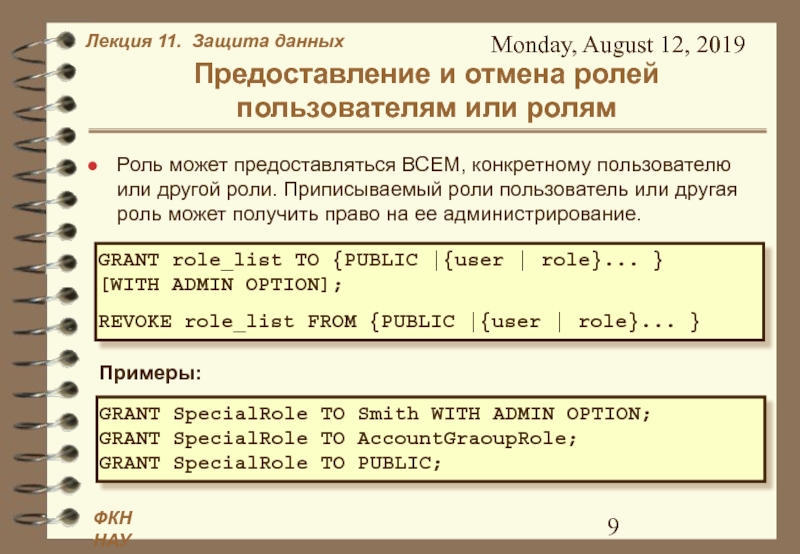

Слайд 9Monday, August 12, 2019

Предоставление и отмена ролей

пользователям или ролям

Роль

может предоставляться ВСЕМ, конкретному пользователю или другой роли. Приписываемый роли

пользователь или другая роль может получить право на ее администрирование.GRANT role_list TO {PUBLIC |{user | role}... }

[WITH ADMIN OPTION];

REVOKE role_list FROM {PUBLIC |{user | role}... }

Примеры:

GRANT SpecialRole TO Smith WITH ADMIN OPTION;

GRANT SpecialRole TO AccountGraoupRole;

GRANT SpecialRole TO PUBLIC;

Слайд 10Monday, August 12, 2019

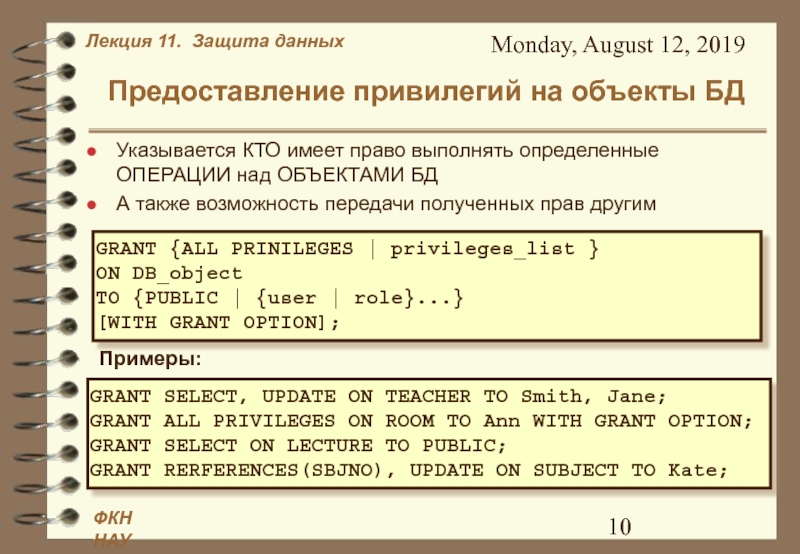

Предоставление привилегий на объекты БД

Указывается КТО имеет

право выполнять определенные ОПЕРАЦИИ над ОБЪЕКТАМИ БД

А также возможность передачи

полученных прав другим GRANT {ALL PRINILEGES | privileges_list }

ON DB_object

TO {PUBLIC | {user | role}...}

[WITH GRANT OPTION];

Примеры:

GRANT SELECT, UPDATE ON TEACHER TO Smith, Jane;

GRANT ALL PRIVILEGES ON ROOM TO Ann WITH GRANT OPTION;

GRANT SELECT ON LECTURE TO PUBLIC;

GRANT RERFERENCES(SBJNO), UPDATE ON SUBJECT TO Kate;

Слайд 11Monday, August 12, 2019

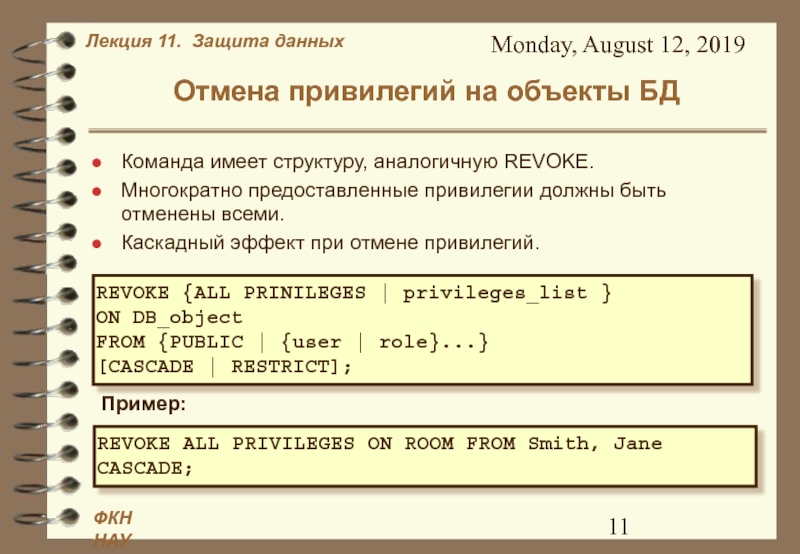

Отмена привилегий на объекты БД

Команда имеет структуру,

аналогичную REVOKE.

Многократно предоставленные привилегии должны быть отменены всеми.

Каскадный эффект при

отмене привилегий.REVOKE {ALL PRINILEGES | privileges_list }

ON DB_object

FROM {PUBLIC | {user | role}...}

[CASCADE | RESTRICT];

Пример:

REVOKE ALL PRIVILEGES ON ROOM FROM Smith, Jane

CASCADE;

Слайд 12Monday, August 12, 2019

Условия предоставления привилегий

Иногда оказывается полезным специфицировать условия,

при выполнении которых пользователям предоставляются указываемые права доступа. Примеры:

временные характеристики,

например, специфицируемые права доступа действуют только между 16 и 17 часами первого понедельника каждого месяца;локализация компьютеров в локальной сети, например, специфицируемые права доступа действуют только для компьютеров, установленных в плановом отделе.

В большинстве СУБД нет явных возможностей по описанию таких дополнительных условий по ограничению прав доступа. Все они должны быть реализованы в конкретной прикладной системе, если в этом имеется необходимость

Слайд 13Monday, August 12, 2019

Идентификация и подтверждение

подлинности

Перед началом работы с

базой данных пользователь должен идентифицировать себя. Для этого указывается имя

пользователя. Кроме того, учитывая, что имя пользователя может носить общедоступный характер, пользователь также должен подтвердить подлинность указанного имени, введя пароль, который известен только системе и самому пользователю.В общем случае эти два шага – идентификация и подтверждение подлинности – выполняются однократно при подключении к базе данных и остаются в силе до окончания сеанса работы с базой данных конкретного пользователя

Слайд 14Monday, August 12, 2019

Ведение журнала доступа

Регистрация ВСЕХ попыток подключения к

системе БД, включая и безуспешные. Эта регистрация должна быть максимально

полной (кто подключался или пытался подключиться, с какого терминала или узла сети, в какое время и т.д.) ;Регистрация действий пользователей по использованию ВСЕХ ресурсов системы, включая и данные, а также других действий и событий, которые тем или иным образом могут повлиять на защиту данных .

Предоставление администратору возможности просмотра ВСЕХ собранных данных и их анализа, выявления опасных с точки зрения системы защиты событий, установления их причины и пользователей, ответственных за нарушение политики безопасности.

Слайд 15Monday, August 12, 2019

Обход системы защиты

К носителям данных базы данных

можно получить доступ в обход системы защиты. неадекватно изменить их

содержимое или даже уничтожить их .Наиболее эффективными средствами борьбы с такой угрозой является использование методов шифровки (криптографии).

В идеальном случае используемый метод шифровки должен быть таким, чтобы либо "затраты" на дешифровку превосходили "выигрыш" от доступа к данным, либо чтобы время дешифровки превосходило время, на протяжении которого данные рассматриваются как секретные .

В системах с распределенными базами данных опасность представляют различные формы перехвата передаваемых данных.