атаки

Изменение данных

«Угаданный ключ»

Подмена доверенного субъекта – хакер выдает

себя за санкционированного пользователя (подмена IP-адреса)

Перехват сеанса – хакер переключает установленное

соединение на новый хост

Посредничество в обмене незашифрованными ключами

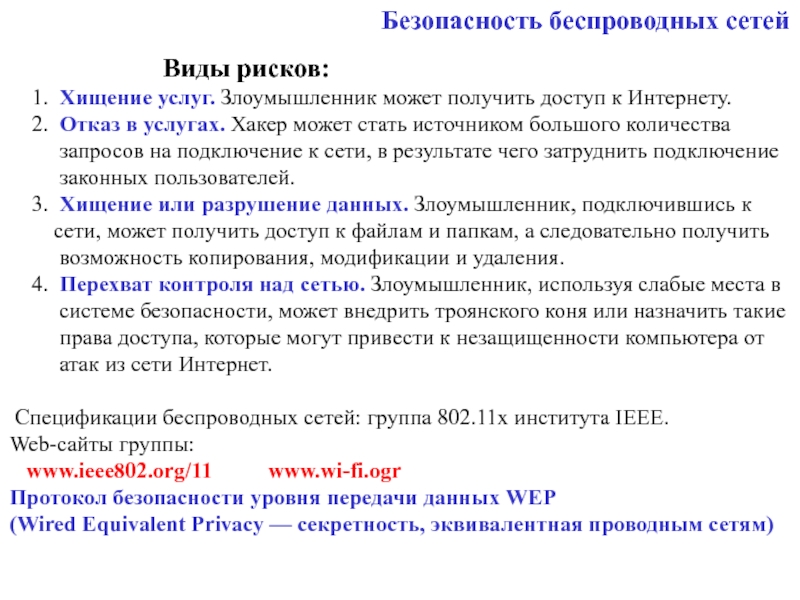

«Отказ в обслуживании»

Атаки на уровне приложений – использование слабостей

системного ПО (HTTP, FTP)

Злоупотребление доверием

Вирусы и приложения типа «троянский конь»

Сетевая разведка – сбор информации о сети