Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

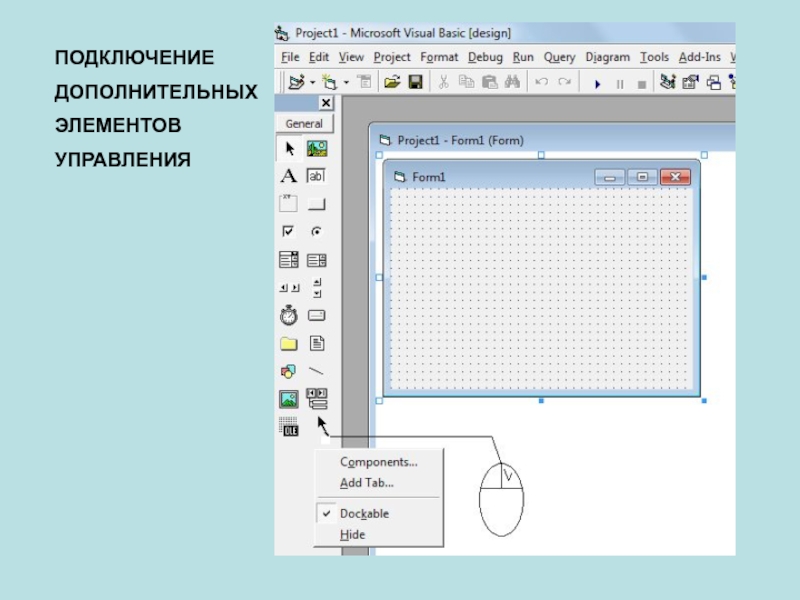

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Введение в криптографию

Содержание

- 1. Введение в криптографию

- 2. Слайд 2

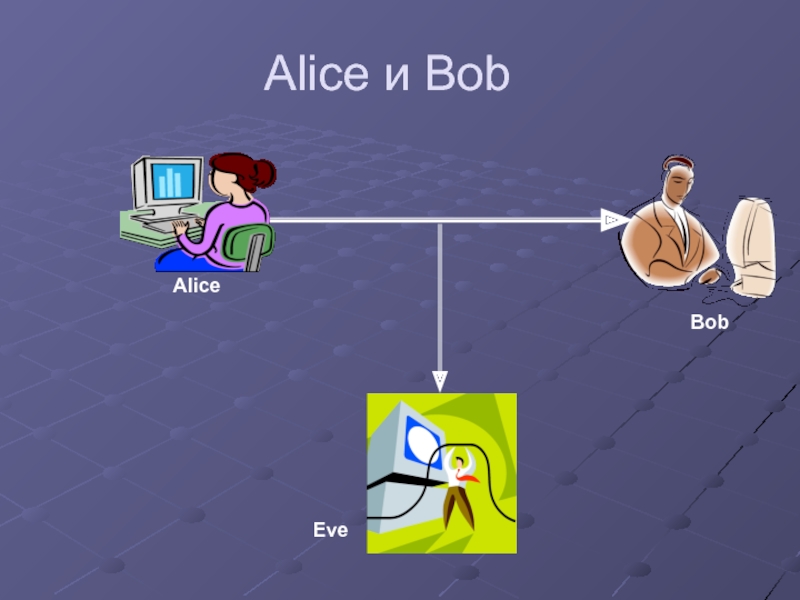

- 3. Alice и BobAliceBobEve

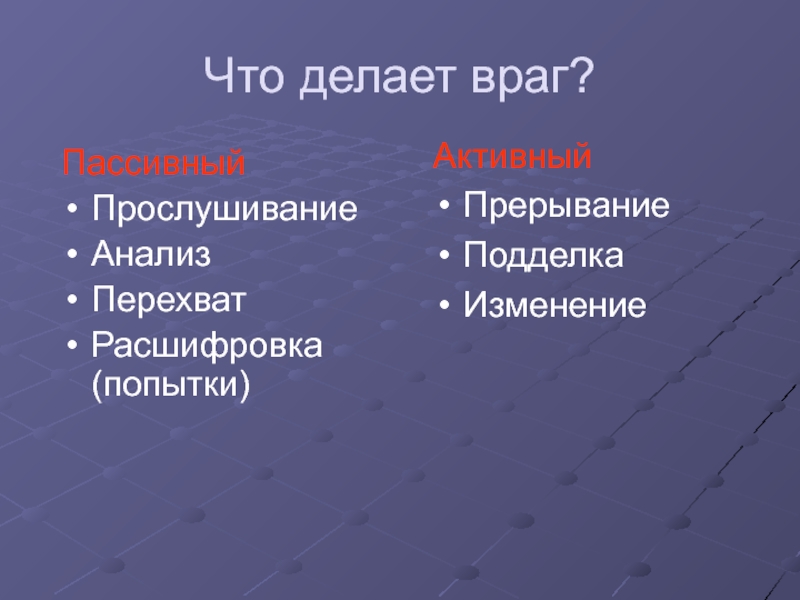

- 4. Что делает враг?ПассивныйПрослушиваниеАнализПерехватРасшифровка (попытки)АктивныйПрерываниеПодделкаИзменение

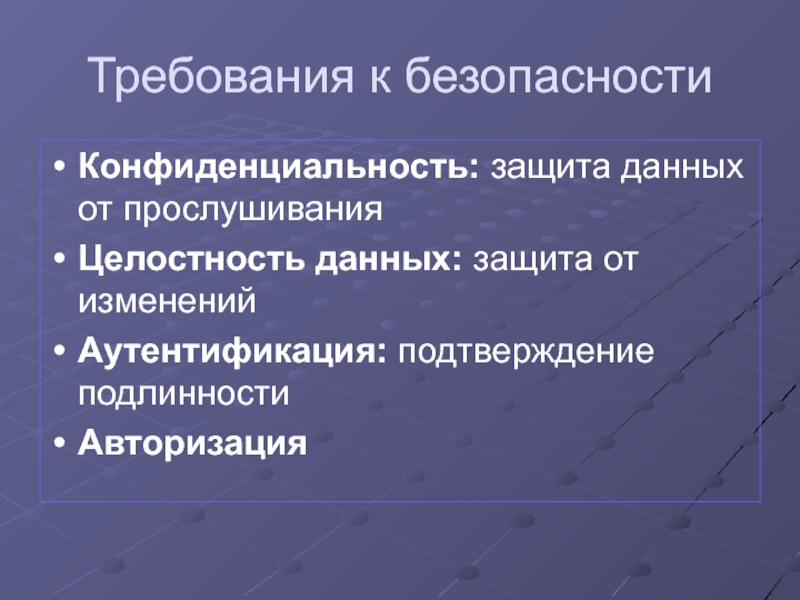

- 5. Требования к безопасностиКонфиденциальность: защита данных от прослушиванияЦелостность данных: защита от измененийАутентификация: подтверждение подлинностиАвторизация

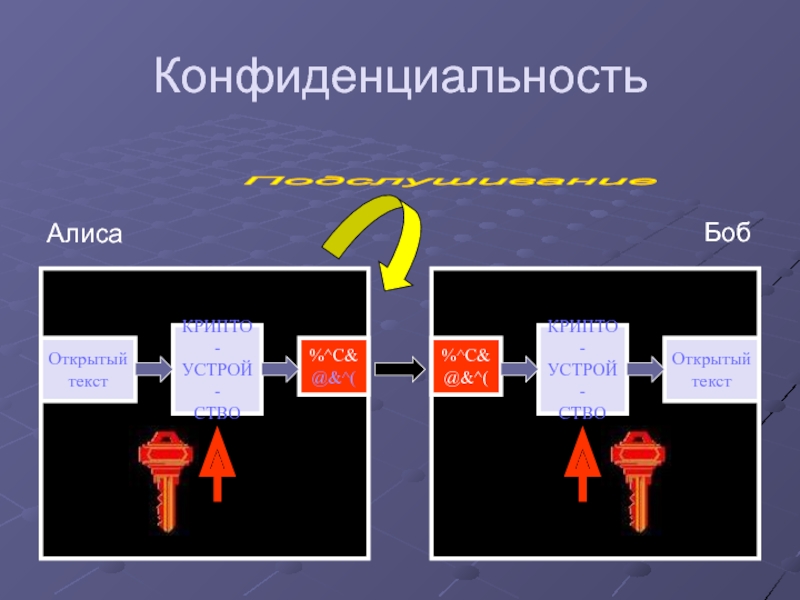

- 6. КонфиденциальностьОткрытыйтекст%^C&@&^(КРИПТО-УСТРОЙ-СТВО%^C&@&^(КРИПТО-УСТРОЙ-СТВООткрытыйтекстАлисаБобПодслушивание

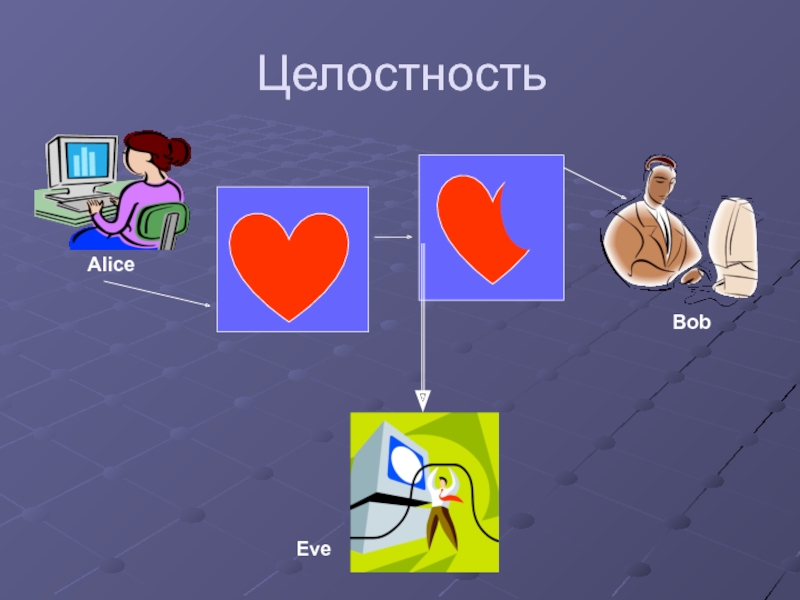

- 7. ЦелостностьAliceBobEve

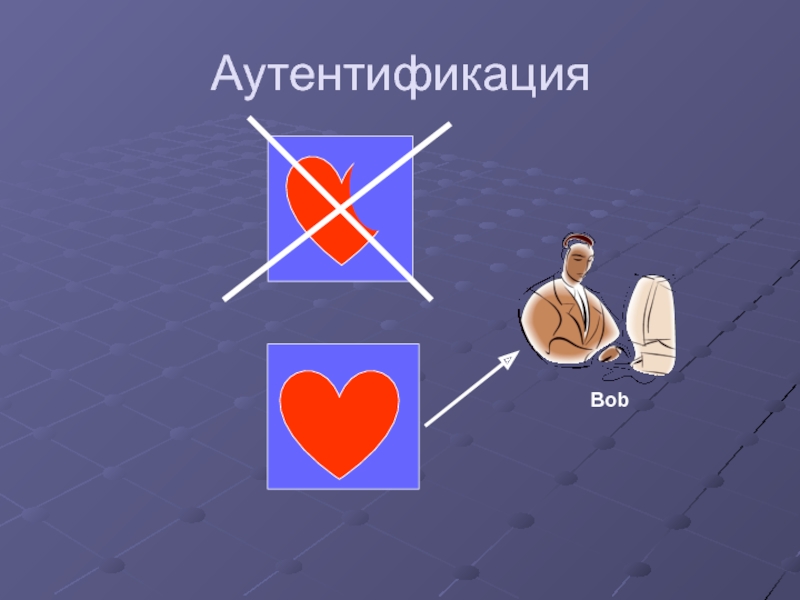

- 8. АутентификацияBob

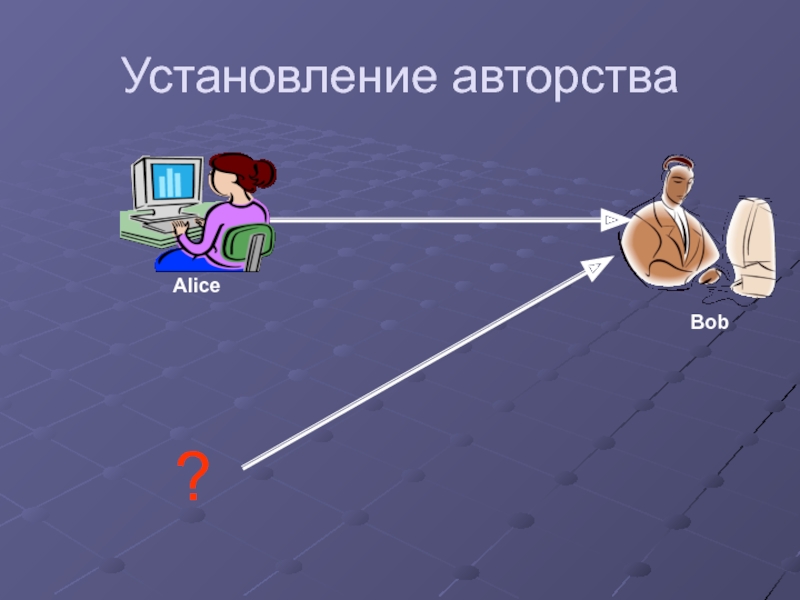

- 9. Установление авторстваAliceBob?

- 10. Криптографические протоколыЦифровая подписьКод аутентичностиШифрХранение паролейПротокол разделения секретаСхема с открытым ключомСхема «свой-чужой»

- 11. Принцип КерхгоффсаКриптосистема состоит из процедурной части и

- 12. Принцип КерхгоффсаСледствия:разглашение конкретного шифра (алгоритма и ключа)

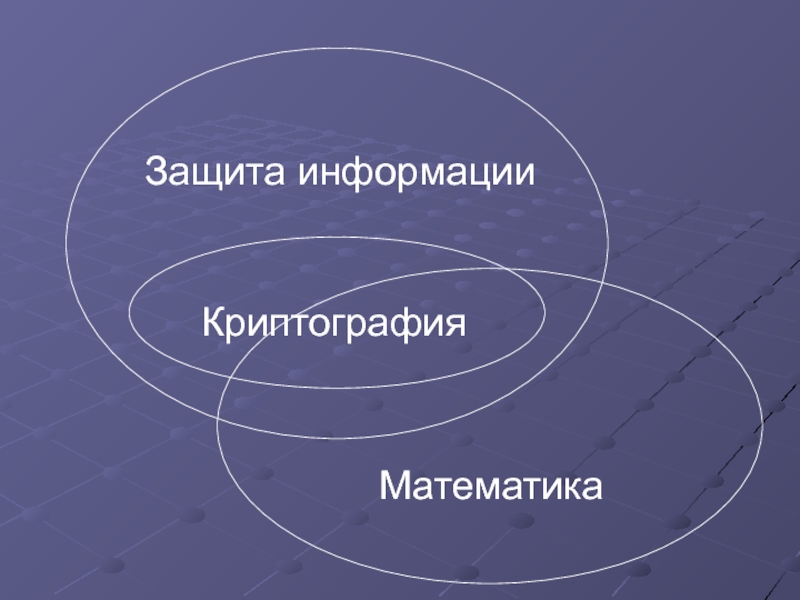

- 13. Защита информацииМатематикаКриптография

- 14. Использование криптографии не гарантирует безопасностиКриптография есть лишь

- 15. Основной принцип (Шнайер, Фергюсон)Система надежна настолько, насколько

- 16. Дерево атакПолучить доступ к сейфуВскрытьУкрасть сейфМомент работы

- 17. Шифр Цезаря Шифр Цезаря — один из

- 18. Шифр Цезаря

- 19. Математическая модель шифраЕсли сопоставить каждому символу алфавита

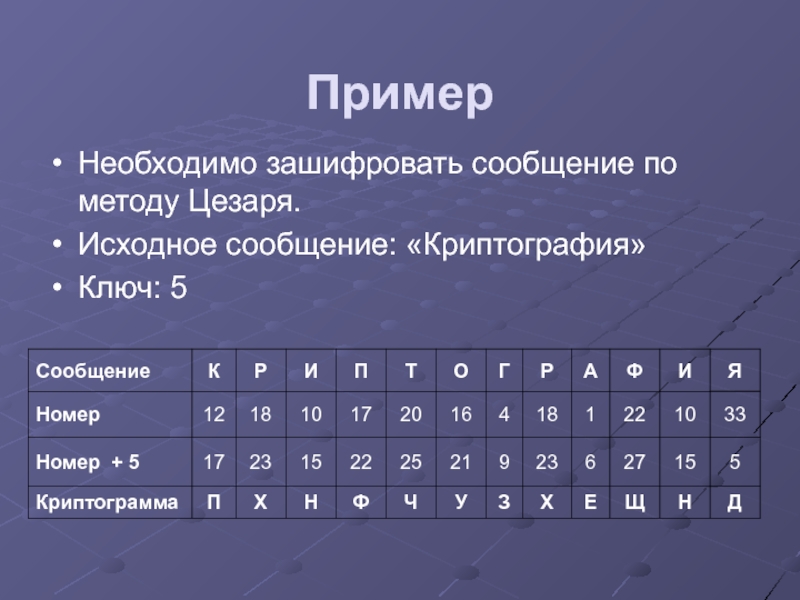

- 20. Пример Необходимо зашифровать сообщение по методу Цезаря.Исходное сообщение: «Криптография»Ключ: 5

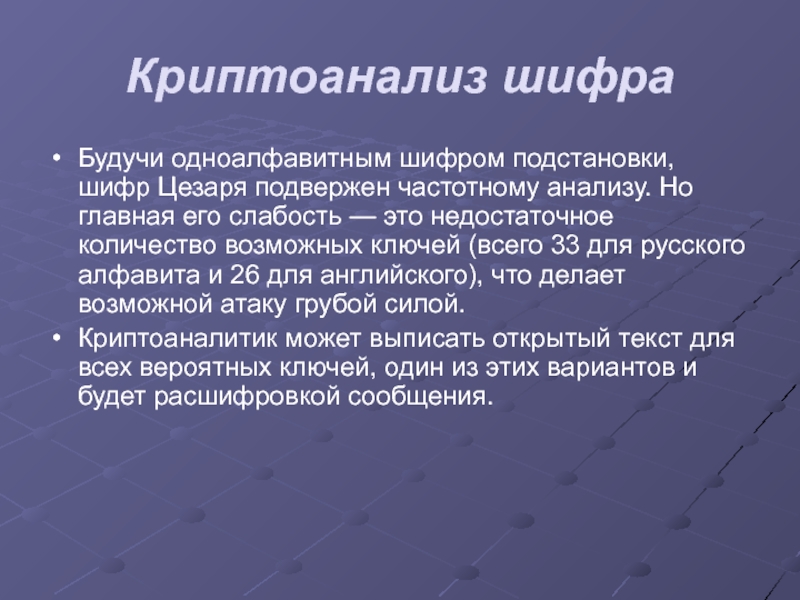

- 21. Криптоанализ шифраБудучи одноалфавитным шифром подстановки, шифр Цезаря

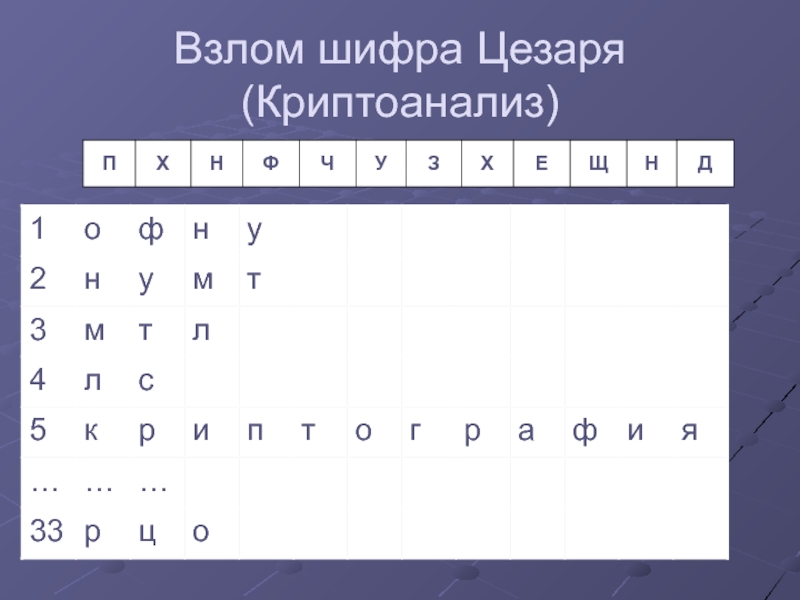

- 22. Взлом шифра Цезаря (Криптоанализ)

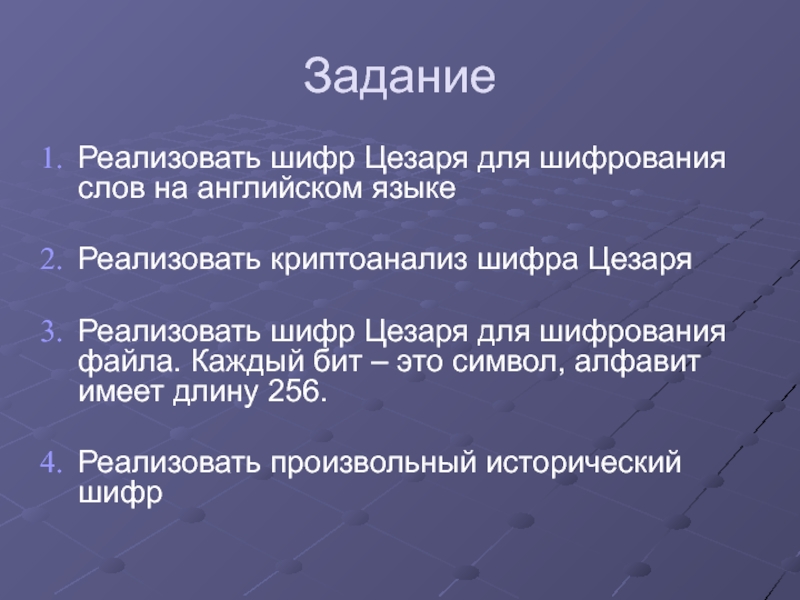

- 23. ЗаданиеРеализовать шифр Цезаря для шифрования слов на

- 24. Скачать презентанцию

Alice и BobAliceBobEve

Слайды и текст этой презентации

Слайд 4Что делает враг?

Пассивный

Прослушивание

Анализ

Перехват

Расшифровка (попытки)

Активный

Прерывание

Подделка

Изменение

Слайд 5Требования к безопасности

Конфиденциальность: защита данных от прослушивания

Целостность данных: защита от

изменений

Слайд 6Конфиденциальность

Открытый

текст

%^C&

@&^(

КРИПТО-

УСТРОЙ-

СТВО

%^C&

@&^(

КРИПТО-

УСТРОЙ-

СТВО

Открытый

текст

Алиса

Боб

Подслушивание

Слайд 10Криптографические протоколы

Цифровая подпись

Код аутентичности

Шифр

Хранение паролей

Протокол разделения секрета

Схема с открытым ключом

Схема

«свой-чужой»

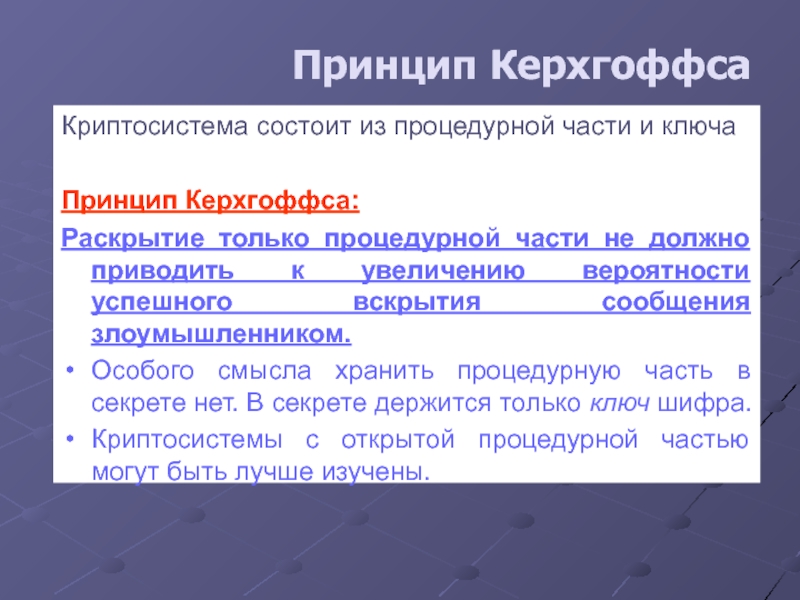

Слайд 11Принцип Керхгоффса

Криптосистема состоит из процедурной части и ключа

Принцип Керхгоффса:

Раскрытие только

процедурной части не должно приводить к увеличению вероятности успешного вскрытия

сообщения злоумышленником.Особого смысла хранить процедурную часть в секрете нет. В секрете держится только ключ шифра.

Криптосистемы с открытой процедурной частью могут быть лучше изучены.

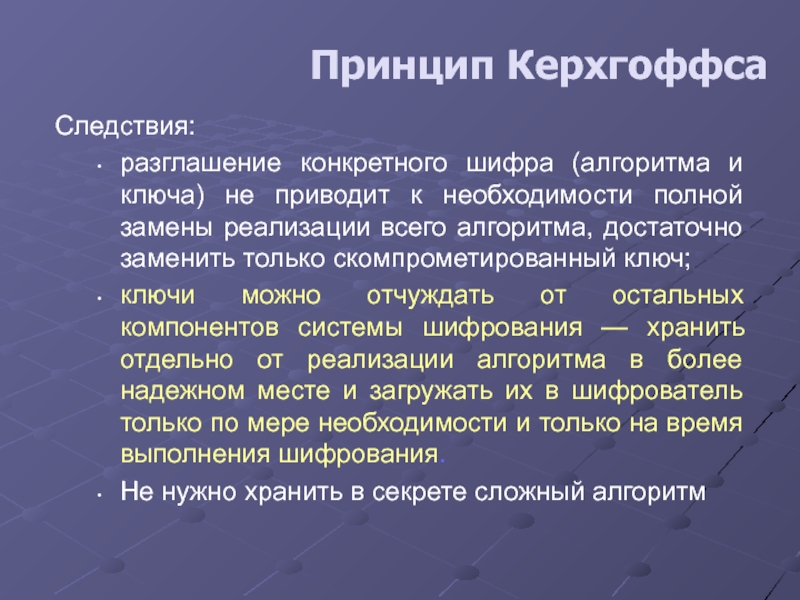

Слайд 12Принцип Керхгоффса

Следствия:

разглашение конкретного шифра (алгоритма и ключа) не приводит к

необходимости полной замены реализации всего алгоритма, достаточно заменить только скомпрометированный

ключ;ключи можно отчуждать от остальных компонентов системы шифрования — хранить отдельно от реализации алгоритма в более надежном месте и загружать их в шифрователь только по мере необходимости и только на время выполнения шифрования.

Не нужно хранить в секрете сложный алгоритм

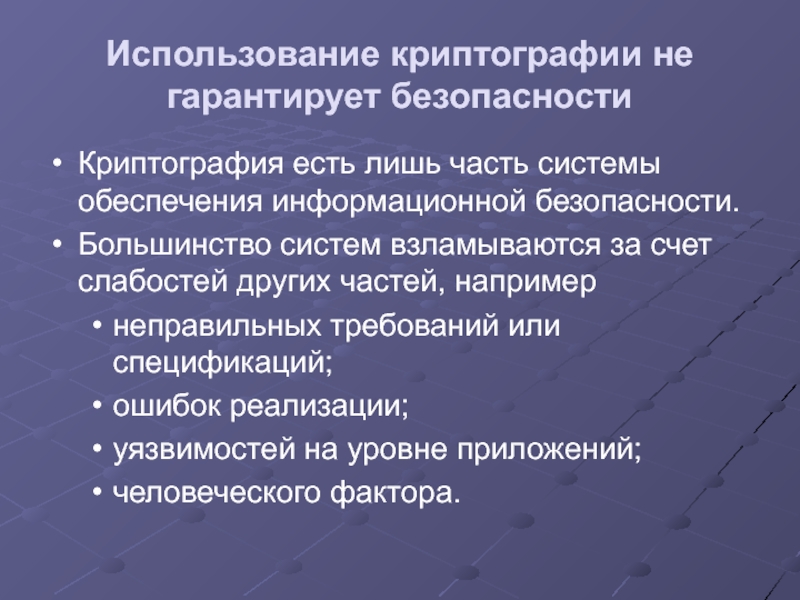

Слайд 14Использование криптографии не гарантирует безопасности

Криптография есть лишь часть системы обеспечения

информационной безопасности.

Большинство систем взламываются за счет слабостей других частей, например

неправильных

требований или спецификаций;ошибок реализации;

уязвимостей на уровне приложений;

человеческого фактора.

Слайд 15Основной принцип

(Шнайер, Фергюсон)

Система надежна настолько, насколько надежно ее самое слабое

звено.

Злоумышленник – это хитрый, изворотливый человек. Он может быть как

незнакомцем, так и коллегой и родственником.Необходимо учитывать все его возможности

Слайд 16Дерево атак

Получить доступ

к сейфу

Вскрыть

Украсть сейф

Момент работы

с ним хозчяна

Подобрать

пароль

Сломать

замок

Подкупить одного

из хозяев

Недобросовестность

фирмы-производителя

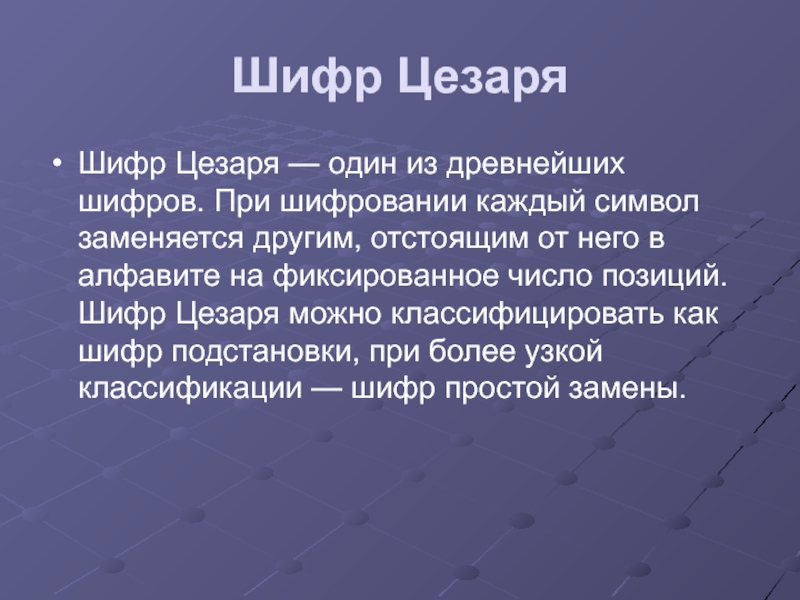

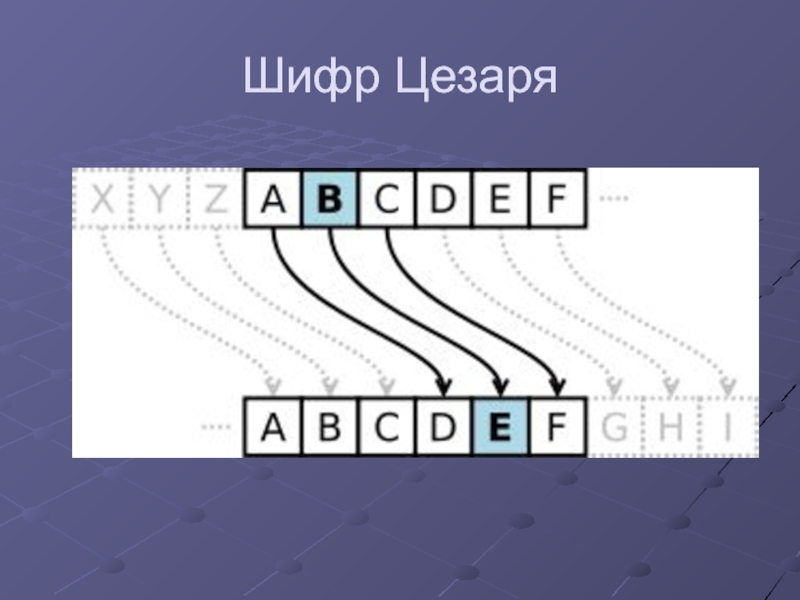

Слайд 17Шифр Цезаря

Шифр Цезаря — один из древнейших шифров. При

шифровании каждый символ заменяется другим, отстоящим от него в алфавите

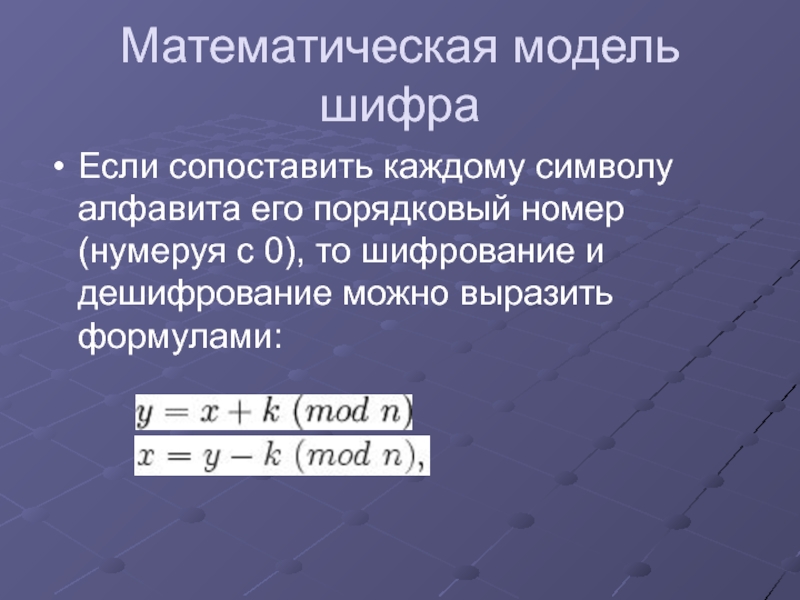

на фиксированное число позиций. Шифр Цезаря можно классифицировать как шифр подстановки, при более узкой классификации — шифр простой замены.Слайд 19Математическая модель шифра

Если сопоставить каждому символу алфавита его порядковый номер

(нумеруя с 0), то шифрование и дешифрование можно выразить формулами:

Слайд 20Пример

Необходимо зашифровать сообщение по методу Цезаря.

Исходное сообщение: «Криптография»

Ключ: 5

Слайд 21Криптоанализ шифра

Будучи одноалфавитным шифром подстановки, шифр Цезаря подвержен частотному анализу.

Но главная его слабость — это недостаточное количество возможных ключей

(всего 33 для русского алфавита и 26 для английского), что делает возможной атаку грубой силой.Криптоаналитик может выписать открытый текст для всех вероятных ключей, один из этих вариантов и будет расшифровкой сообщения.

Слайд 23Задание

Реализовать шифр Цезаря для шифрования слов на английском языке

Реализовать криптоанализ

шифра Цезаря

Реализовать шифр Цезаря для шифрования файла. Каждый бит –

это символ, алфавит имеет длину 256.Реализовать произвольный исторический шифр