Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

VPN. Общие сведения VPN. Протоколы

Содержание

- 1. VPN. Общие сведения VPN. Протоколы

- 2. Состав курса (9-ый сем):

- 3. Литература:Э.Таненбаум, Д.Уэзеролл. Компьютерные сети. 5-е издание, Питер,

- 4. Лекция № 1 (2 ч)VPN. Общие сведенияVPN.

- 5. VPNИстория появления VPN тесно связана с услугой Centrex

- 6. VPNВ стремлении преодолеть свойственные Centrex ограничения

- 7. VPN.Представим, что необходимо объединить несколько локальных

- 8. VPN.Теперь предположим, что помимо этого необходимо

- 9. VPN.Если количество мобильных клиентов растет, то

- 10. VPN.Использование VPN для объединения двух офисных сетей

- 11. VPN.VPN для мобильных клиентовМобильным клиентам не

- 12. VPN. ПротоколыОчевидно, что использование публичных сетей

- 13. VPN. ПротоколыVPN предполагает комплексные решения в

- 14. Построение VPN предполагает создание защищенных от постороннего

- 15. Семейство сетевых протоколов для реализации VPN довольно

- 16. Особенности, недостатки и преимущества каждого из протоколов

- 17. PPTP – это туннельный протокол от точки

- 18. Более надежным является VPNБолее надежным является VPN

- 19. IPSec обеспечивает взаимную аутентификацию, целостность данных, конфиденциальность

- 20. Что необходимо для организации VPN:Канал доступа для центрального

- 21. Вопрос: Может ли один компьютер быть членом

- 22. Принято выделять три основных вида:VPN с удаленным

- 23. Интранет VPN еще называются "точка-точка", или LAN-LAN

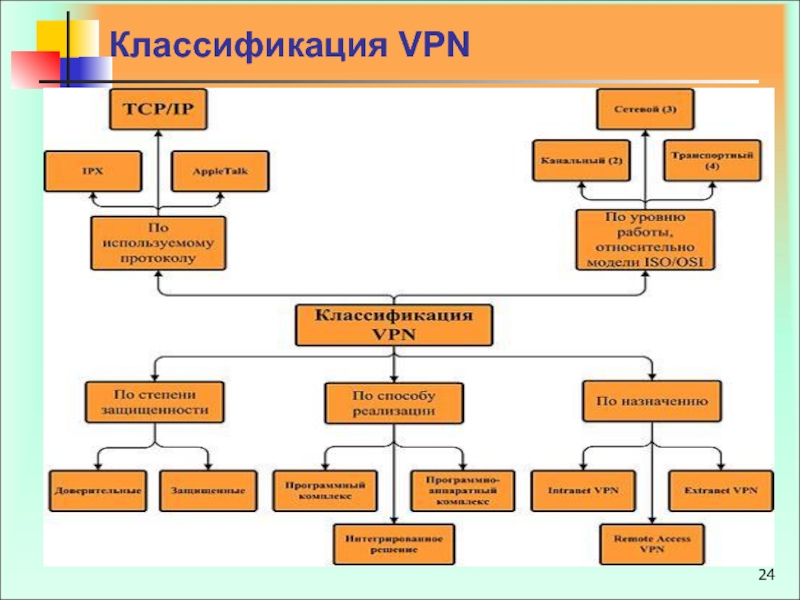

- 24. Классификация VPN

- 25. Трансляция адресов. Основные задачи..ЗащищённыеНаиболее распространённый вариант виртуальных

- 26. Трансляция адресов. Основные задачи..В виде специального программно-аппаратного

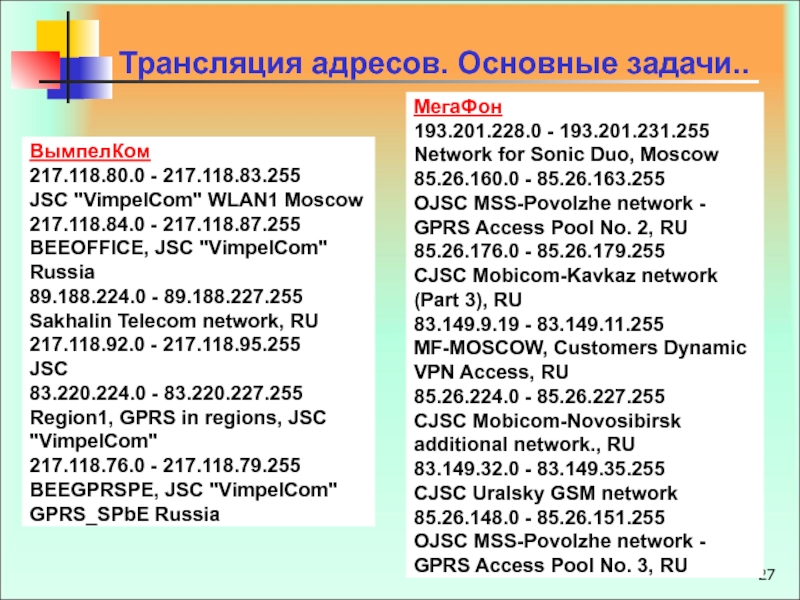

- 27. Трансляция адресов. Основные задачи..ВымпелКом217.118.80.0 - 217.118.83.255 JSC

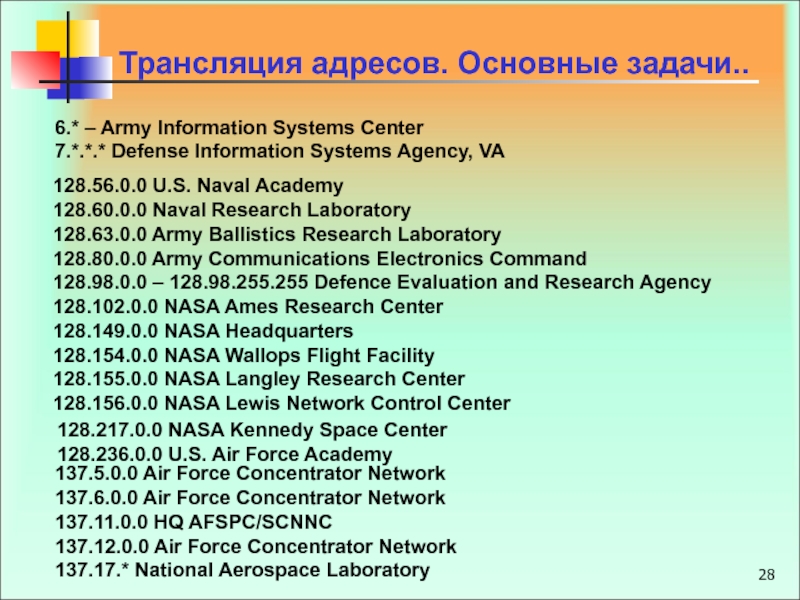

- 28. Трансляция адресов. Основные задачи..6.* – Army Information

- 29. Трансляция адресов. Основные задачи..Причины появления NAT (Network

- 30. Трансляция адресов. Статический NAT1 внутренний локальныйIP1 внешний глобальныйIP

- 31. Трансляция адресов. Динамический NAT1 из внутренних локальныхIP1 из внешних глобальныхIP

- 32. Информационные системы. Основные понятия.СКС+КомпьютерыКомпьютерная сеть

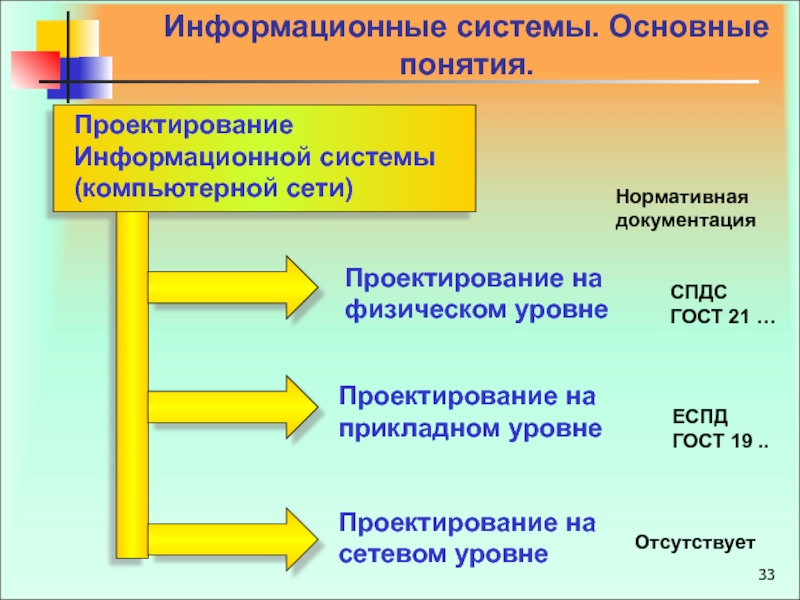

- 33. Информационные системы. Основные понятия.Проектирование Информационной системы (компьютерной

- 34. Организации, участвующие в работах по созданию ИСЗаказчикГен-проектировщикРазработчикПоставщикСтроительно-монтажная орг.ПодрядчикПодрядчикПодрядчикПодрядчик

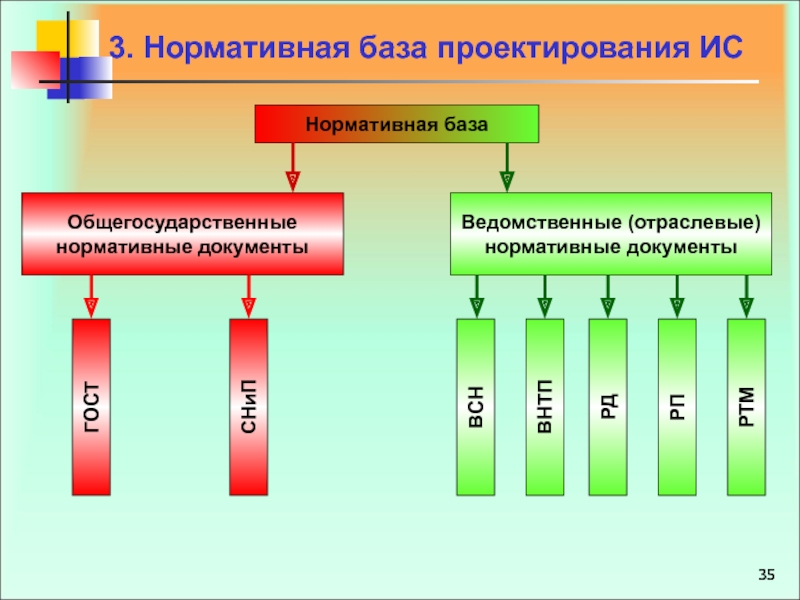

- 35. 3. Нормативная база проектирования ИСНормативная базаОбщегосударственные нормативные документыВедомственные (отраслевые)нормативные документыГОСТСНиПВСНВНТПРДРПРТМ

- 36. Нормативная база проектирования ИСПроектирование технических устройствПроектирование инженерных системПроектирование программных средствПроектир. автоматизированных системЕСКДГОСТ 2.СПДСГОСТ 21.ЕСПДГОСТ 19.КСАСГОСТ 34.

- 37. Неотъемлемой частью договора (контракта) должно быть задание

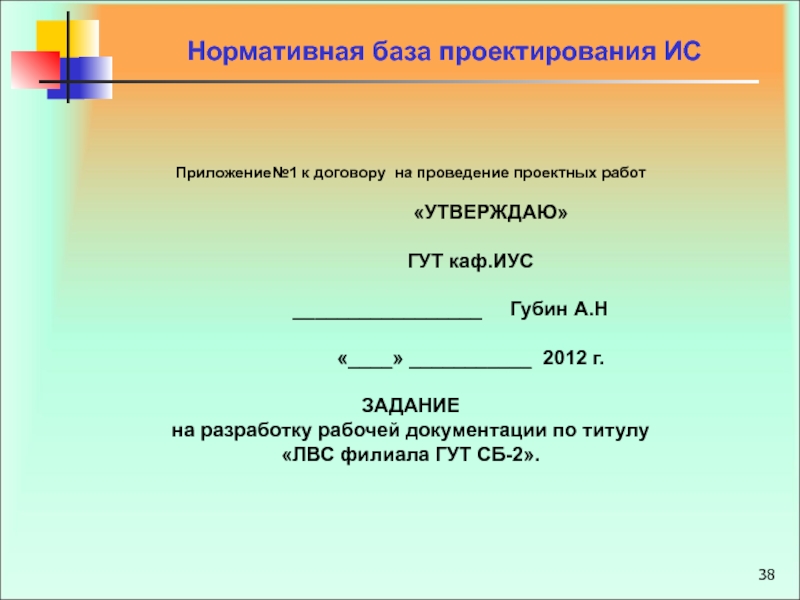

- 38. Нормативная база проектирования ИСПриложение№1 к договору на

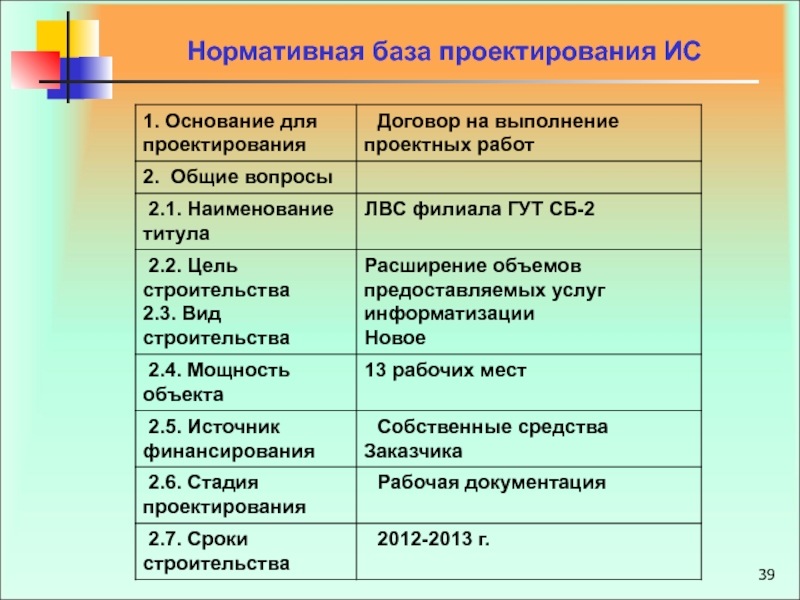

- 39. Нормативная база проектирования ИС

- 40. Нормативная база проектирования ИС

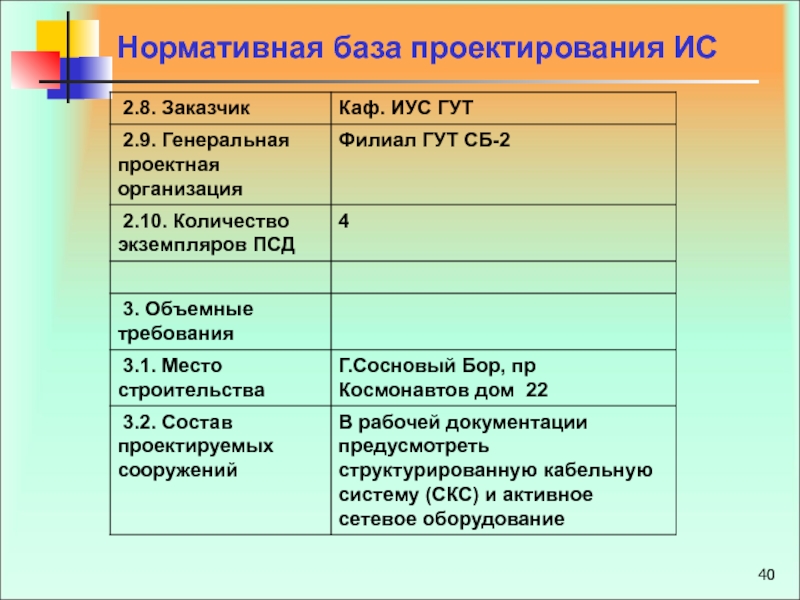

- 41. Нормативная база проектирования ИС

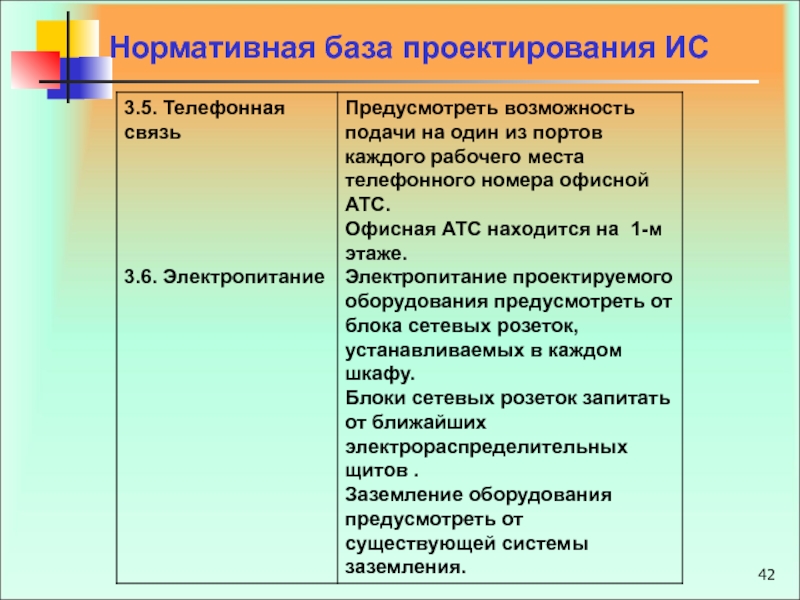

- 42. Нормативная база проектирования ИС

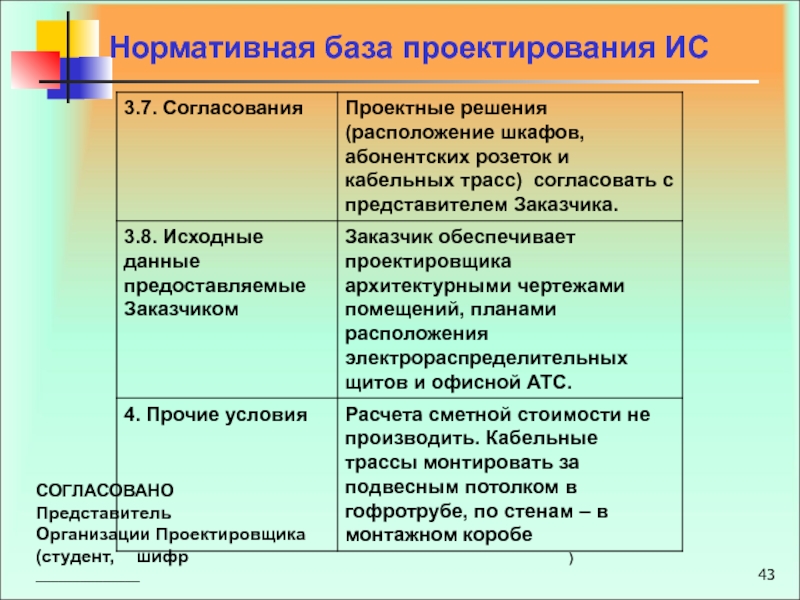

- 43. Нормативная база проектирования ИССОГЛАСОВАНОПредставительОрганизации Проектировщика (студент, шифр

- 44. Нормативная база проектирования ИССостав задания на проектирование

- 45. Нормативная база проектирования ИС на физическом уровне

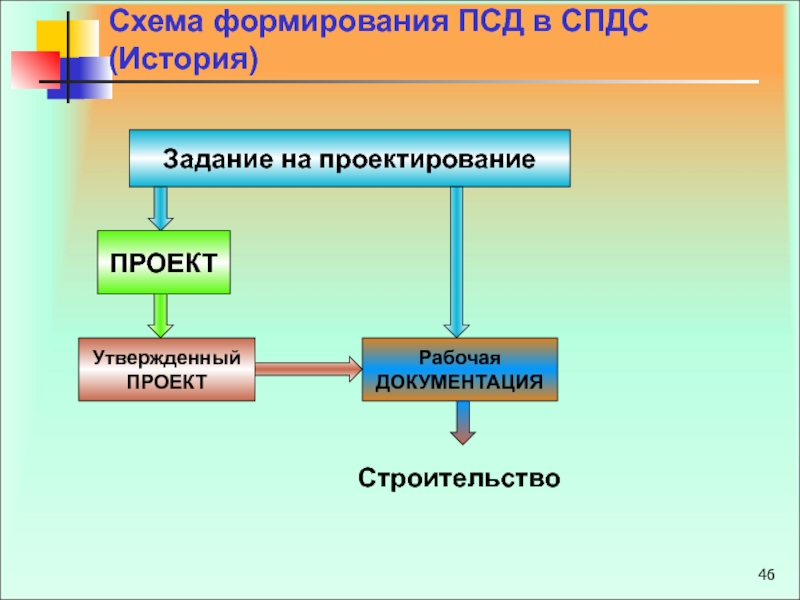

- 46. Схема формирования ПСД в СПДС (История)Задание на проектированиеПРОЕКТУтвержденныйПРОЕКТРабочаяДОКУМЕНТАЦИЯСтроительство

- 47. Схема формирования ПСД в СПДС (1ст.) (История)Задание на проектированиеУтверждаемаяЧАСТЬРабочиеЧЕРТЕЖИСтроительствоРАБОЧИЙ ПРОЕКТ

- 48. Нормативная база проектирования ИС на физическом уровнеСПДС

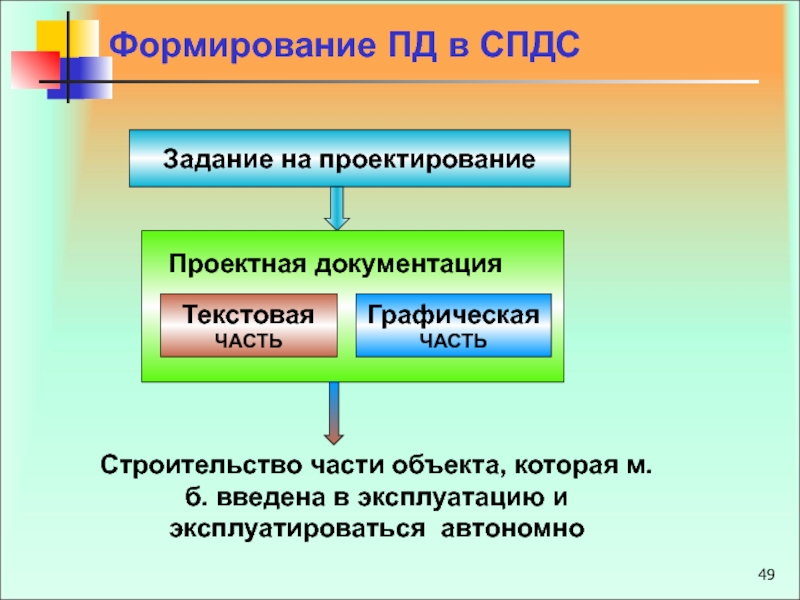

- 49. Формирование ПД в СПДСЗадание на проектированиеТекстоваяЧАСТЬГрафическаяЧАСТЬСтроительство части

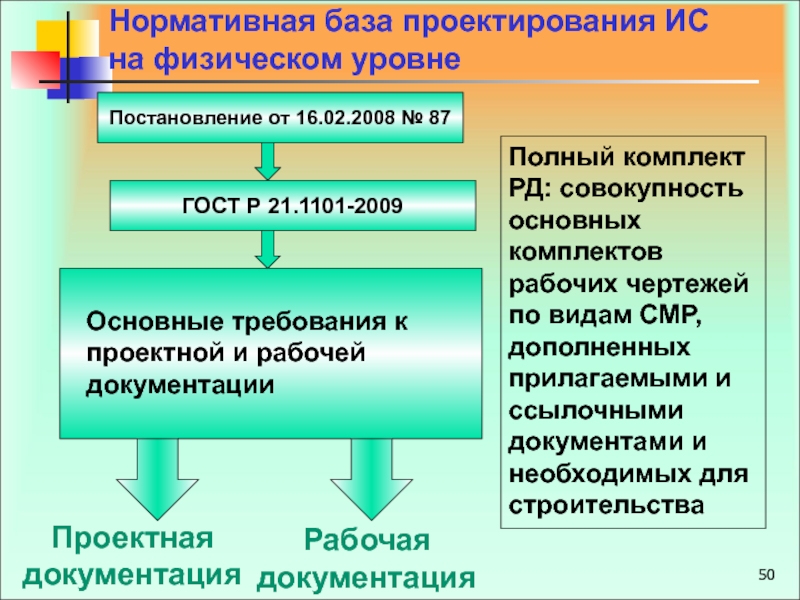

- 50. Нормативная база проектирования ИС на физическом уровнеГОСТ

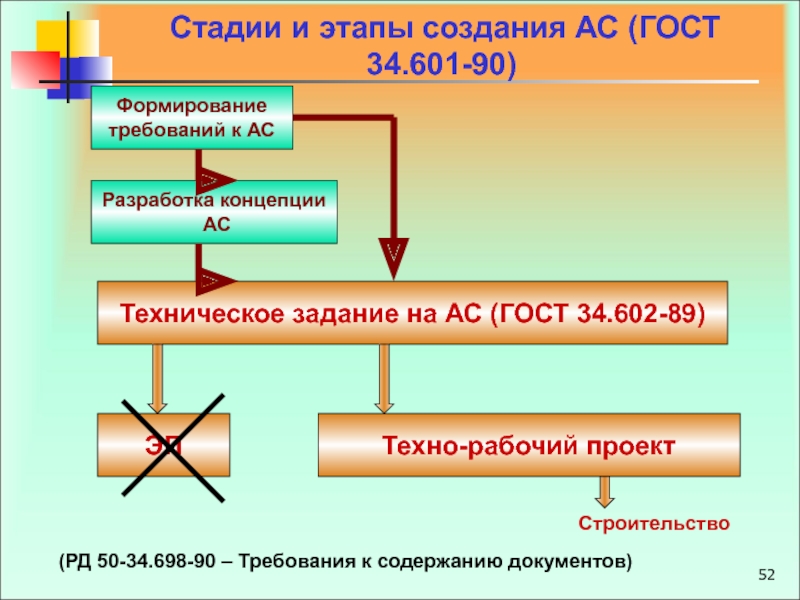

- 51. Стадии и этапы создания АС (ГОСТ

- 52. Стадии и этапы создания АС (ГОСТ

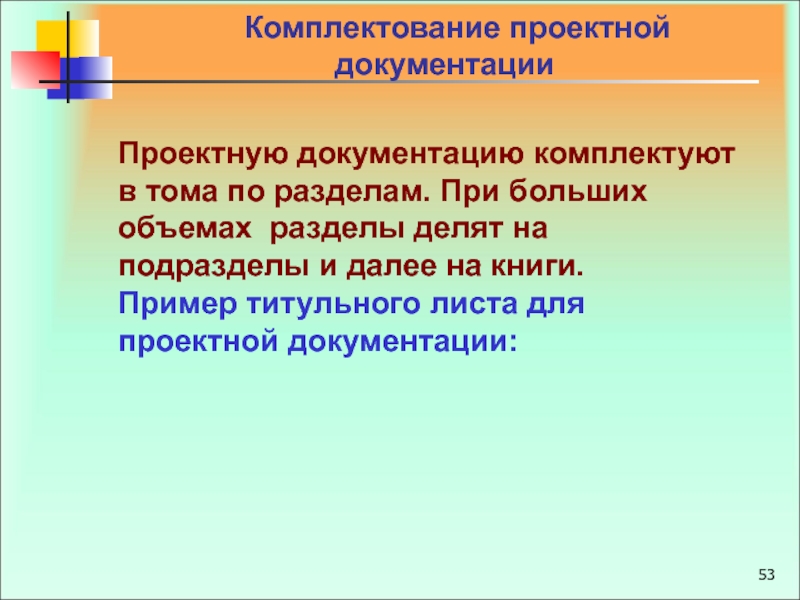

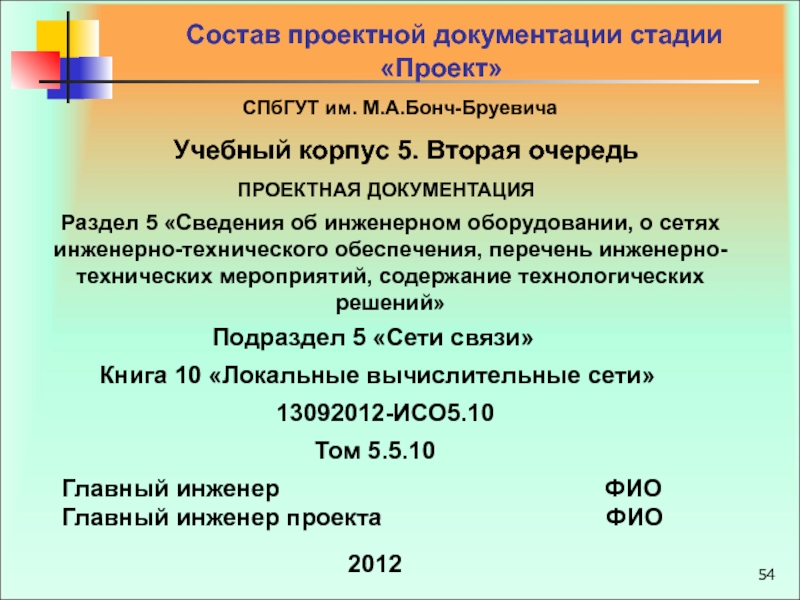

- 53. Комплектование проектной документацииПроектную документацию комплектуют

- 54. Состав проектной документации стадии «Проект»СПбГУТ

- 55. Комплектование ПДОбложкаТитульныйЛистСодержа-ниеСостав ПроектнойДокумента-цииТекстовая частьГрафичечкая часть

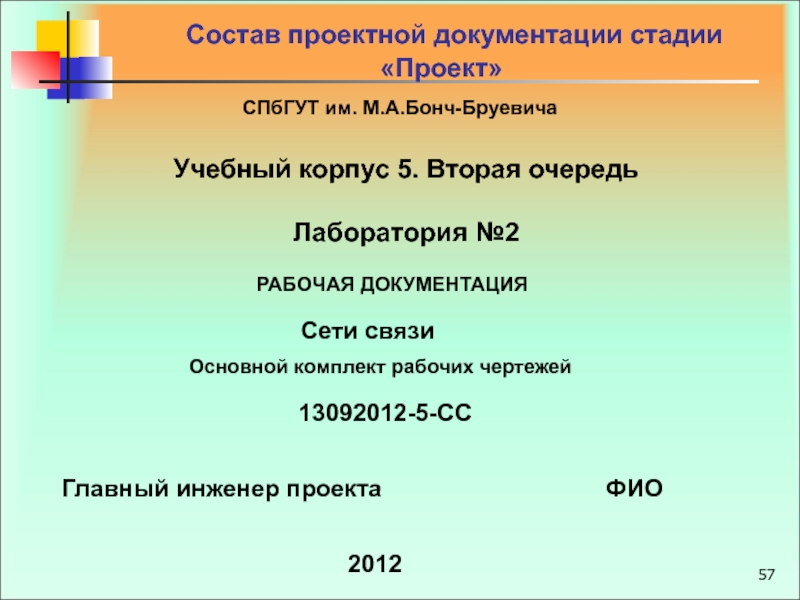

- 56. Комплектование рабочей документацииРабочую документацию комплектуют

- 57. Состав проектной документации стадии «Проект»СПбГУТ

- 58. Комплектование РДОбложкаТитульныйЛистЛист «Об-щие Данные»Рабочие чертежи всоответствиис листом«ОбщиеДанные»ПрилагаемыеДокументы

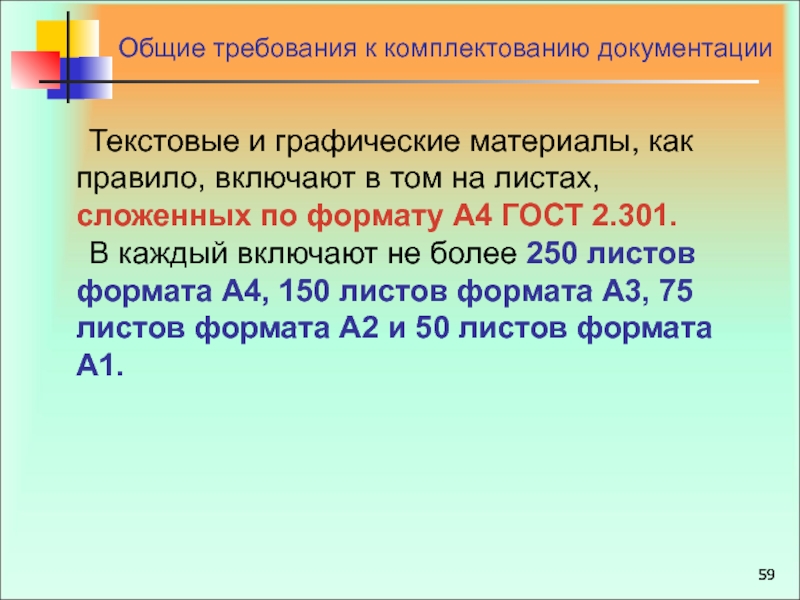

- 59. Общие требования к комплектованию документацииТекстовые и

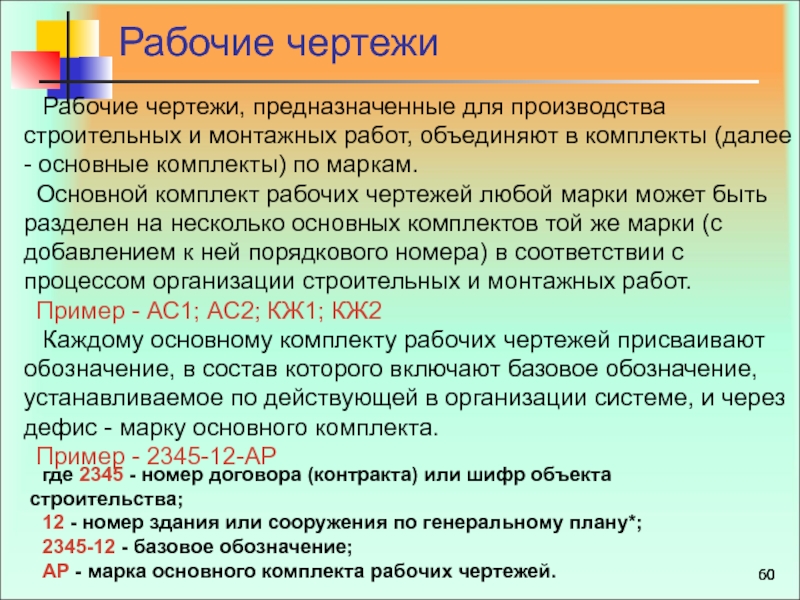

- 60. Рабочие чертежи Рабочие чертежи, предназначенные для

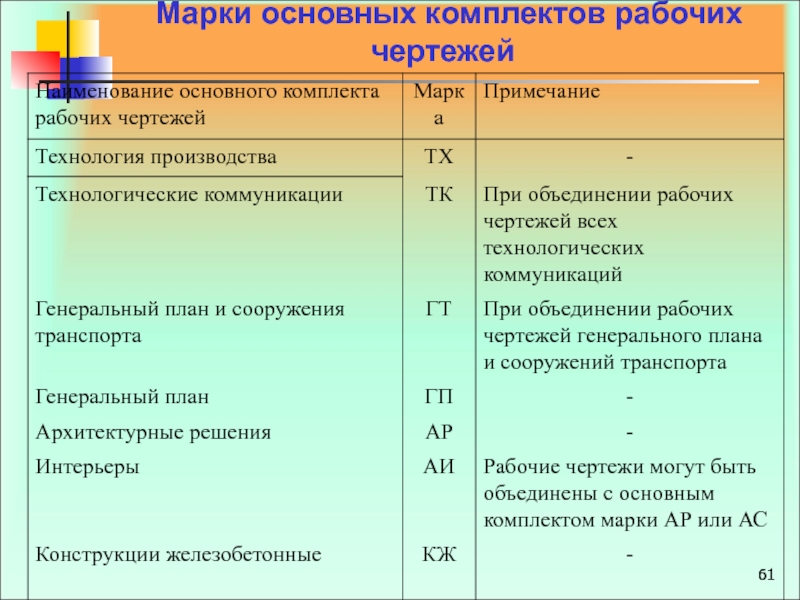

- 61. Марки основных комплектов рабочих чертежей

- 62. Нормативные документы (базовые стандарты СКС)Марки основных комплектов рабочих чертежей

- 63. Рабочие чертежиВ состав основных комплектов рабочих чертежей

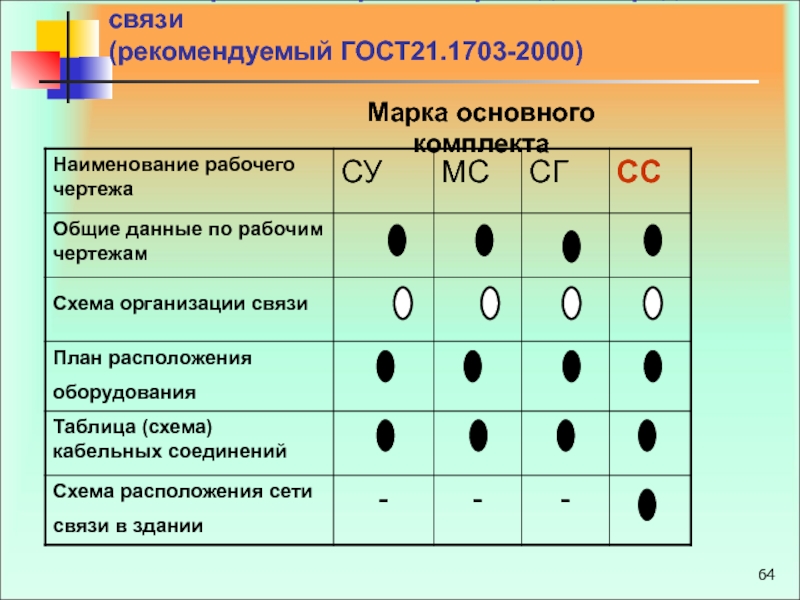

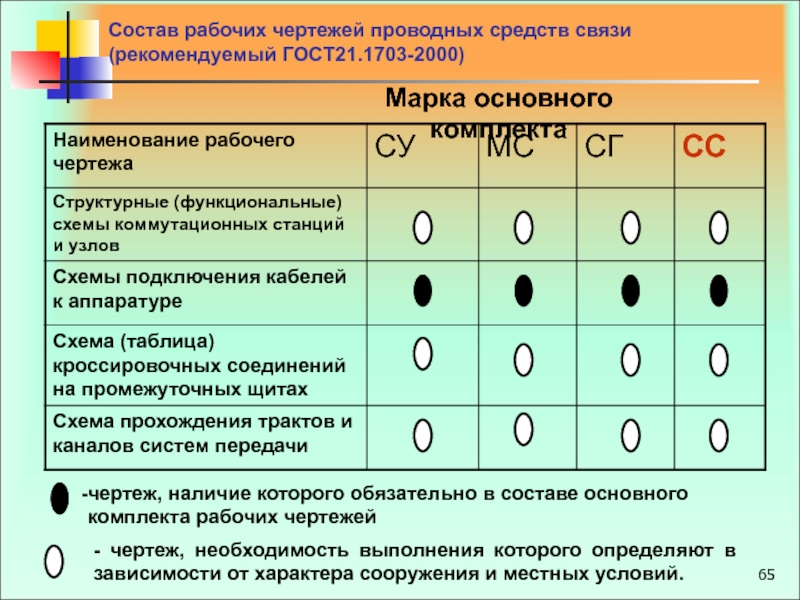

- 64. Состав рабочих чертежей проводных средств связи (рекомендуемый ГОСТ21.1703-2000)Марка основного комплекта

- 65. Состав рабочих чертежей проводных средств связи (рекомендуемый

- 66. Скачать презентанцию

Слайды и текст этой презентации

Слайд 1Информационные технологии корпоративных сетей

Преподаватель: ГУБИН Александр Николаевич

к.т.н., доц.

каф. ИУС

(ауд. 631) Тел. 3051278

Слайд 2

Состав курса (9-ый сем):

Лекции - 22 ч.

Лаб.р. - 8 ч.

Кпр.

Экзамен

Лекция №3

Информационные технологии корпоративных сетей

Слайд 3Литература:

Э.Таненбаум, Д.Уэзеролл. Компьютерные сети. 5-е издание, Питер, 2012, 955 с.

Ломовицкий

В.В. И др. Основы построения систем и сетей передачи информации:

Учебное пособие для вузов. М.: Горячая линия-Телеком, 2005.-382с.Информационные технологии корпоративных сетей

Слайд 4Лекция № 1 (2 ч)

VPN. Общие сведения

VPN. Протоколы

Трансляция адресов. Основные

задачи.

Особенности организации трансляции адресов

Основные схемы трансляции адресов

Реализация трансляции адресов

Информационные

технологии корпоративных сетейСлайд 5 VPN

История появления VPN тесно связана с услугой Centrex в телефонных сетях.

Понятие Centrex возникло на рубеже шестидесятых годов в США как общее название

способа предоставления услуг деловой связи абонентам нескольких компаний на основе совместно используемого оборудования одной учрежденческой станции PBX(Private Branch Exchange). С внедрением в США и Канаде станций с программным управлением термин приобрел иной смысл и стал означать способ предоставления деловым абонентам дополнительных услуг телефонной связи, эквивалентных услугам PBX, на базе модифицированных станций сети общего пользования. Основное преимущество Centrex заключалось в том, что фирмы и компании при создании выделенных корпоративных сетей экономили значительные средства, необходимые на покупку, монтаж и эксплуатацию собственных станций. Хотя для связи между собой абоненты Centrex используют ресурсы и оборудование сети общего пользования, сами они образуют так называемые замкнутые группы пользователей CUG (Closed Users Group) с ограниченным доступом извне, для которых в станциях сети реализуются виртуальные PBX.

Слайд 6 VPN

В стремлении преодолеть свойственные Centrex ограничения была выдвинута идея

виртуальной частной сети VPN - как объединение CUG (Closed Users

Group) , составляющих одну корпоративную сеть и находящихся на удалении друг от друга.VPN-соединение - это технология эмуляции соединения "точка-точка" через сеть общего пользования.

Для чего нужны VPN?

Слайд 7 VPN.

Представим, что необходимо объединить несколько локальных сетей LAN (local

area network), причем сети эти разделены географически: они расположены в

разных зданиях, а возможно и в разных городах. Традиционное решение: WAN (wide area network) — прокладка или аренда выделенных линий, соединяющих локальные сети.WAN с использованием выделенного кабеля

Слайд 8 VPN.

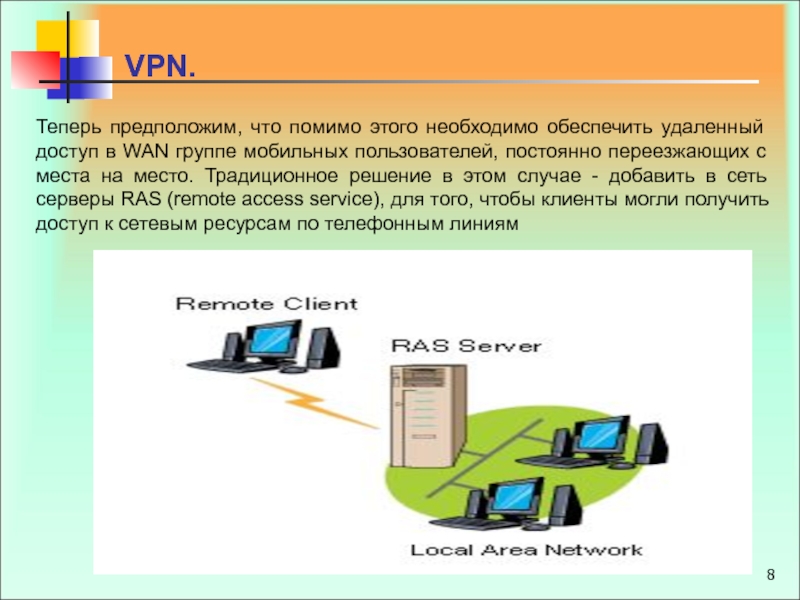

Теперь предположим, что помимо этого необходимо обеспечить удаленный доступ

в WAN группе мобильных пользователей, постоянно переезжающих с места на

место. Традиционное решение в этом случае - добавить в сеть серверы RAS (remote access service), для того, чтобы клиенты могли получить доступ к сетевым ресурсам по телефонным линиямСлайд 9 VPN.

Если количество мобильных клиентов растет, то необходимо увеличивать число

телефонных портов RAS.

Но как быть, если одна из сетей расположена

на другом континенте? Как быть, если мобильным клиентам необходим доступ в нашу сеть из любого места планеты? Возникает вопрос, а существует ли другое решение, более дешевое, но столь же удобное и технически реализуемое?

Такое решение существует.

При сегодняшнем развитии Интернета все более и более интересным становится использование общедоступных публичных сетей как основы для создания безопасных и надежных каналов, связывающих корпоративные сети и обеспечивающих доступ к ним отдельным пользователям, которые постоянно меняют свое географическое местоположение.

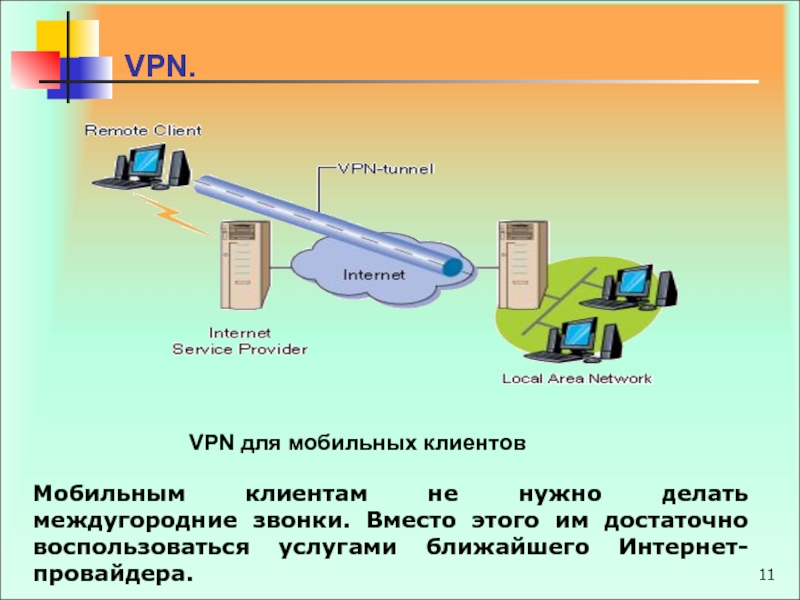

Слайд 11 VPN.

VPN для мобильных клиентов

Мобильным клиентам не нужно делать междугородние

звонки. Вместо этого им достаточно воспользоваться услугами ближайшего Интернет-провайдера.

Слайд 12 VPN. Протоколы

Очевидно, что использование публичных сетей как транспорта для

передачи информации между локальными сетями не может быть безопасным, если

информация передается в открытом виде.Использование Интернет, не дает возможности контролировать ни маршрут, ни количество лиц, которые могли иметь доступ к нашим данным, ни их намерения или действия.

Вопросы защиты информации при работе с публичными сетями выходят на первый план.

Слайд 13 VPN. Протоколы

VPN предполагает комплексные решения в области защиты данных.

Прежде всего, передаваемая информация передается в зашифрованном виде.

Для идентификации

адресата и отправителя применяются специальные меры. И наконец, проверяется, что данные не были изменены во время движения по публичным сетям, по ошибке или злонамеренно.

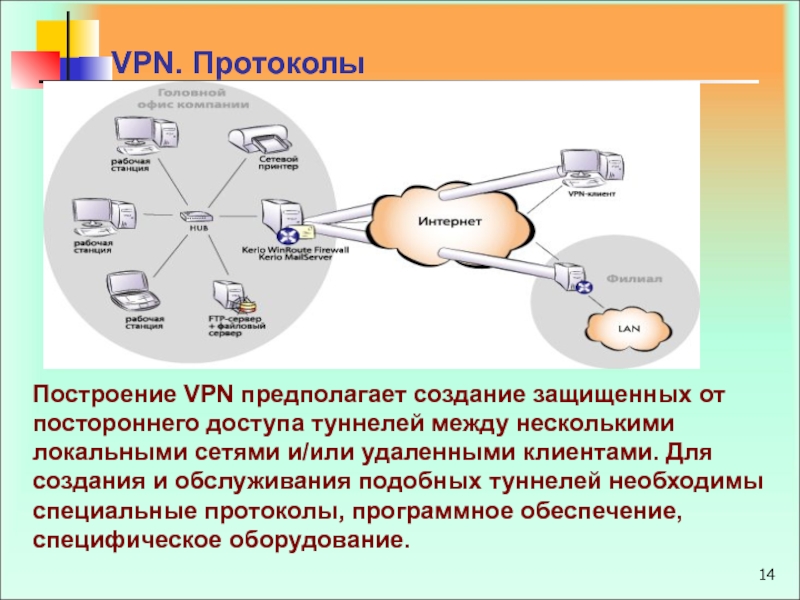

Слайд 14Построение VPN предполагает создание защищенных от постороннего доступа туннелей между

несколькими локальными сетями и/или удаленными клиентами. Для создания и обслуживания

подобных туннелей необходимы специальные протоколы, программное обеспечение, специфическое оборудование. VPN. Протоколы

Слайд 15Семейство сетевых протоколов для реализации VPN довольно обширно, однако лишь

три из них получили широкое распространение.

Это IPSec, PPTP и

L2TP.IPSec — Internet Protocol Security — создан для повышения надежности при транспортировке IP-пакетов. Продукт рабочей группы IP Sequrity Protocol

PPTP — Point-to-Point Tunneling Protocol — создан усилиями Microsoft, US Robotics и ряда других разработчиков.

L2TP — Layer 2 Tunneling Protocol — гордость "сетевого монстра" — Cisco.

VPN. Протоколы

Слайд 16Особенности, недостатки и преимущества каждого из протоколов — это отдельная

и весьма обширная тема.

Необходимо отметить, что по ряду причин

наиболее распространенным протоколом VPN в настоящее время является IPSec. Более 65 процентов частных виртуальных сетей созданы на его основе.

VPN. Протоколы

Слайд 17PPTP – это туннельный протокол от точки к точке. PPTP

– это самый простой способ создания VPNPPTP – это туннельный

протокол от точки к точке. PPTP – это самый простой способ создания VPN соединения, но, к сожалению, он и наименее безопасен. Причина, по которой этот тип наименее безопасный, заключается в том, что мандаты пользователя передаются по небезопасному каналу. Говоря другими словами, шифрование VPN соединения начинается после того, как мандаты были переданы. Хотя действительная информация мандатов не передается между клиентами и серверами VPN, как мандаты были переданы. Хотя действительная информация мандатов не передается между клиентами и серверами VPN, переданные значения хэш-функции могут использоваться опытными хакерами для получения доступа к VPN серверам и подключения к корпоративной сети. VPN. Протоколы

Слайд 18Более надежным является VPNБолее надежным является VPN протокол L2TPБолее надежным

является VPN протокол L2TP/IPSec. L2TPБолее надежным является VPN протокол L2TP/IPSec.

L2TP/IPSec был совместно разработан компаниями Microsoft и Cisco. L2TPБолее надежным является VPN протокол L2TP/IPSec. L2TP/IPSec был совместно разработан компаниями Microsoft и Cisco. L2TP/IPSec более безопасен чем PPTP, поскольку безопасная сессия IPSec создается до того, как мандаты пересылаются по проводам. Хакеры не могут получить доступ к мандатам, а, следовательно, не смогут украсть их, чтобы впоследствии использовать. Более того, IPSec обеспечивает взаимную аутентификацию машин, поэтому неизвестные машины не смогут соединиться с каналом L2TPБолее надежным является VPN протокол L2TP/IPSec. L2TP/IPSec был совместно разработан компаниями Microsoft и Cisco. L2TP/IPSec более безопасен чем PPTP, поскольку безопасная сессия IPSec создается до того, как мандаты пересылаются по проводам. Хакеры не могут получить доступ к мандатам, а, следовательно, не смогут украсть их, чтобы впоследствии использовать. Более того, IPSec обеспечивает взаимную аутентификацию машин, поэтому неизвестные машины не смогут соединиться с каналом L2TP/IPSec VPN. VPN. Протоколы

Слайд 19IPSec обеспечивает взаимную аутентификацию, целостность данных, конфиденциальность и невозможность отказа

от авторства.

L2TP L2TP поддерживает PPP и EAP механизмы аутентификации

пользователей, которые обеспечивают высокую безопасность входа, поскольку требуется аутентификация как машины, так и пользователя. VPN. Протоколы

Слайд 20Что необходимо для организации VPN:

Канал доступа для центрального офиса и каждого

подразделения или пользователя. Это может быть как выделенка, так и

диалап;Оборудование узла доступа в центральном офисе (VPN-сервер), оборудование доступа для каждого подразделения или пользователя (VPN-клиент).

В качестве VPN-сервера может выступать как специализированное оборудование, так и обычный маршрутизатор, в качестве VPN-клиента для подразделения обычно выступает обыкновенный маршрутизатор.

VPN. Протоколы

Слайд 21Вопрос: Может ли один компьютер быть членом сразу двух и

более VPN?

Ответ: Нет.

Каждая машина может быть членом только одной

VPN. (Это верно, если через VPN организуется удаленный доступ в одну сеть, не подключенную к другим. Но VPN можно использовать и как туннель между двумя компютерами, подключенными к интернету. В таких случаях можно организовать VPN поверх VPN.)

VPN. Протоколы

Слайд 22Принято выделять три основных вида:

VPN с удаленным доступом (Remote Access VPN)

Внутрикорпоративные

VPN (Intranet VPN)

Межкорпоративные VPN (Extranet VPN).

VPN удаленного доступа называют иногда Dial VPN. Они

позволяют индивидуальным dial-up-пользователям связываться с центральным офисом через интерет или другие сети общего пользователя безопасным образом. VPN. Протоколы

Слайд 23Интранет VPN еще называются "точка-точка", или LAN-LAN VPN. Они распространяют

безопасные частные сети на весь интернет или другие сети общего

пользования.Экстранет VPN идеальны для e-коммерции. Они дают возможность безопасного соединения с бизнес-партнерами, поставщиками и клиентами. Экстранет VPN - это некое расширение Интранет VPN с добавлением файрволов, чтобы защитить внутреннюю сеть.

VPN. Протоколы

Слайд 25Трансляция адресов. Основные задачи..

Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С

его помощью возможно создать надежную и защищенную сеть на основе

ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec,OpenVPN и PPTP.Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных VPN решений являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

Слайд 26Трансляция адресов. Основные задачи..

В виде специального программно-аппаратного обеспечения

Реализация VPN сети

осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает

высокую производительность и, как правило, высокую степень защищённости.В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

Слайд 27Трансляция адресов. Основные задачи..

ВымпелКом

217.118.80.0 - 217.118.83.255

JSC "VimpelCom" WLAN1 Moscow

217.118.84.0 -

217.118.87.255

BEEOFFICE, JSC "VimpelCom" Russia

89.188.224.0 - 89.188.227.255

Sakhalin Telecom network, RU

217.118.92.0 -

217.118.95.255

JSC83.220.224.0 - 83.220.227.255 Region1, GPRS in regions, JSC "VimpelCom"

217.118.76.0 - 217.118.79.255 BEEGPRSPE, JSC "VimpelCom" GPRS_SPbE Russia

МегаФон

193.201.228.0 - 193.201.231.255

Network for Sonic Duo, Moscow

85.26.160.0 - 85.26.163.255

OJSC MSS-Povolzhe network - GPRS Access Pool No. 2, RU

85.26.176.0 - 85.26.179.255

CJSC Mobicom-Kavkaz network (Part 3), RU

83.149.9.19 - 83.149.11.255

MF-MOSCOW, Customers Dynamic VPN Access, RU

85.26.224.0 - 85.26.227.255

CJSC Mobicom-Novosibirsk additional network., RU

83.149.32.0 - 83.149.35.255

CJSC Uralsky GSM network

85.26.148.0 - 85.26.151.255

OJSC MSS-Povolzhe network - GPRS Access Pool No. 3, RU

Слайд 28Трансляция адресов. Основные задачи..

6.* – Army Information Systems Center

7.*.*.* Defense

Information Systems Agency, VA

128.56.0.0 U.S. Naval Academy

128.60.0.0 Naval Research Laboratory

128.63.0.0

Army Ballistics Research Laboratory

128.80.0.0 Army Communications Electronics Command

128.98.0.0 – 128.98.255.255 Defence Evaluation and Research Agency

128.102.0.0 NASA Ames Research Center

128.149.0.0 NASA Headquarters

128.154.0.0 NASA Wallops Flight Facility

128.155.0.0 NASA Langley Research Center

128.156.0.0 NASA Lewis Network Control Center

128.217.0.0 NASA Kennedy Space Center

128.236.0.0 U.S. Air Force Academy

137.5.0.0 Air Force Concentrator Network

137.6.0.0 Air Force Concentrator Network

137.11.0.0 HQ AFSPC/SCNNC

137.12.0.0 Air Force Concentrator Network

137.17.* National Aerospace Laboratory

Слайд 29Трансляция адресов. Основные задачи..

Причины появления NAT (Network Address Translation)

Дефицит

public IP-адресов

Необходимость обеспечения конфиденциальности при использовании КС

Слайд 33Информационные системы. Основные

понятия.

Проектирование Информационной системы (компьютерной сети)

Проектирование на

физическом

уровне

Проектирование на

прикладном уровне

Проектирование на

сетевом уровне

СПДС

ГОСТ 21 …

ЕСПД

ГОСТ 19

..Отсутствует

Нормативная

документация

Слайд 34Организации, участвующие в работах по созданию ИС

Заказчик

Ген-

проектировщик

Разработчик

Поставщик

Строительно-

монтажная орг.

Подрядчик

Подрядчик

Подрядчик

Подрядчик

Слайд 353. Нормативная база проектирования ИС

Нормативная база

Общегосударственные

нормативные документы

Ведомственные (отраслевые)

нормативные документы

ГОСТ

СНиП

ВСН

ВНТП

РД

РП

РТМ

Слайд 36Нормативная база проектирования ИС

Проектирование технических устройств

Проектирование инженерных систем

Проектирование программных средств

Проектир.

автоматизированных систем

ЕСКД

ГОСТ 2.

СПДС

ГОСТ 21.

ЕСПД

ГОСТ 19.

КСАС

ГОСТ 34.

Слайд 37Неотъемлемой частью договора (контракта) должно быть задание на проектирование.

Проектирование

Договор

Задание на

проектирование

Основным документом, регулирующим правовые и финансовые

отношения, взаимные обязательства и ответственность сторон, является договор (контракт), заключаемый заказчиком с привлекаемыми им для разработки проектной документации проектными, проектно-строительными организациями.Нормативная база проектирования ИС

на физическом уровне

Слайд 38Нормативная база проектирования ИС

Приложение№1 к договору на проведение проектных работ

«УТВЕРЖДАЮ»

ГУТ каф.ИУС

_________________ Губин А.Н

«____» ___________ 2012 г.

ЗАДАНИЕ

на разработку

рабочей документации по титулу«ЛВС филиала ГУТ СБ-2».

Слайд 43Нормативная база проектирования ИС

СОГЛАСОВАНО

Представитель

Организации Проектировщика

(студент, шифр

)

______________Слайд 44Нормативная база проектирования ИС

Состав задания на проектирование устанавливается с учетом

отраслевой специфики и вида строительства.

Вместе с заданием на проектирование заказчик

выдает проектной организации исходные материалы.Слайд 45Нормативная база проектирования ИС

на физическом уровне (История)

СПДС – система проектной

документации

для строительства.

Основным документом, регламентирующим процессы

проектирования систем является СНиП

11-01-2003 (11-01-95)СНиП 11- 01- 2003

Инструкция о порядке разработки, согласования, утверждения и составе проектной документации на строительство предприятий, зданий и сооружений

П

Р

Слайд 46Схема формирования ПСД в СПДС (История)

Задание на проектирование

ПРОЕКТ

Утвержденный

ПРОЕКТ

Рабочая

ДОКУМЕНТАЦИЯ

Строительство

Слайд 47Схема формирования ПСД в СПДС (1ст.) (История)

Задание на проектирование

Утверждаемая

ЧАСТЬ

Рабочие

ЧЕРТЕЖИ

Строительство

РАБОЧИЙ ПРОЕКТ

Слайд 48Нормативная база проектирования ИС

на физическом уровне

СПДС – система проектной документации

для строительства.

Постановление от 16.02.2008 № 87

О составе разделов проектной

документации и требования к их содержаниюПроектная

документация

Рабочая

документация

ПД в отношении отдельного

этапа строительства разрабатывается

в объеме необходимом для осуществления этого этапа строительства

Слайд 49Формирование ПД в СПДС

Задание на проектирование

Текстовая

ЧАСТЬ

Графическая

ЧАСТЬ

Строительство части объекта, которая м.б.

введена в эксплуатацию и эксплуатироваться автономно

Проектная документация

Слайд 50Нормативная база проектирования ИС

на физическом уровне

ГОСТ Р 21.1101-2009

Основные требования к

проектной и рабочей документации

Проектная

документация

Рабочая

документация

Полный комплект РД: совокупность основных комплектов рабочих

чертежей по видам СМР, дополненных прилагаемыми и ссылочными документами и необходимых для строительстваПостановление от 16.02.2008 № 87

Слайд 51 Стадии и этапы создания АС (ГОСТ 34.601-90)

Формирование

требований к

АС

Разработка концепции

АС

Техническое задание на АС (ГОСТ 34.602-89)

ЭП

ТП

РД

Строительство

(РД 50-34.698-90 –

Требования к содержанию документов)Слайд 52 Стадии и этапы создания АС (ГОСТ 34.601-90)

Формирование

требований к

АС

Разработка концепции

АС

Техническое задание на АС (ГОСТ 34.602-89)

ЭП

Техно-рабочий проект

Строительство

(РД 50-34.698-90

– Требования к содержанию документов)Слайд 53 Комплектование проектной документации

Проектную документацию комплектуют в тома по

разделам. При больших объемах разделы делят на подразделы и далее

на книги.Пример титульного листа для проектной документации:

Слайд 54 Состав проектной документации стадии «Проект»

СПбГУТ им. М.А.Бонч-Бруевича

ПРОЕКТНАЯ ДОКУМЕНТАЦИЯ

Раздел

5 «Сведения об инженерном оборудовании, о сетях инженерно-технического обеспечения, перечень

инженерно-технических мероприятий, содержание технологических решений»Подраздел 5 «Сети связи»

Учебный корпус 5. Вторая очередь

Книга 10 «Локальные вычислительные сети»

13092012-ИСО5.10

Том 5.5.10

Главный инженер ФИО

Главный инженер проекта ФИО

2012

Слайд 55Комплектование ПД

Обложка

Титульный

Лист

Содержа-

ние

Состав

Проектной

Документа-

ции

Текстовая

часть

Графичечкая

часть

Слайд 56 Комплектование рабочей документации

Рабочую документацию комплектуют в книги по

маркам основных комплектов чертежей. Каждому основному комплекту рабочих чертежей присваивают

обозначение, в которое включают базовое обозначение и через дефис марку основного комплекта (13092012-5-СС).Пример титульного листа для рабочей документации:

Слайд 57 Состав проектной документации стадии «Проект»

СПбГУТ им. М.А.Бонч-Бруевича

РАБОЧАЯ ДОКУМЕНТАЦИЯ

Сети

связи

Учебный корпус 5. Вторая очередь

Лаборатория №2

Основной комплект рабочих чертежей

13092012-5-СС

Главный инженер

проекта ФИО2012

Слайд 58Комплектование РД

Обложка

Титульный

Лист

Лист «Об-

щие

Данные»

Рабочие

чертежи в

соответствии

с листом

«Общие

Данные»

Прилагаемые

Документы

Слайд 59 Общие требования к комплектованию документации

Текстовые и графические материалы, как

правило, включают в том на листах, сложенных по формату А4

ГОСТ 2.301.В каждый включают не более 250 листов формата А4, 150 листов формата А3, 75 листов формата А2 и 50 листов формата А1.

Слайд 60 Рабочие чертежи

Рабочие чертежи, предназначенные для производства строительных

и монтажных работ, объединяют в комплекты (далее - основные комплекты)

по маркам.Основной комплект рабочих чертежей любой марки может быть разделен на несколько основных комплектов той же марки (с добавлением к ней порядкового номера) в соответствии с процессом организации строительных и монтажных работ.

Пример - АС1; АС2; КЖ1; КЖ2

Каждому основному комплекту рабочих чертежей присваивают обозначение, в состав которого включают базовое обозначение, устанавливаемое по действующей в организации системе, и через дефис - марку основного комплекта.

Пример - 2345-12-АР

где 2345 - номер договора (контракта) или шифр объекта строительства;

12 - номер здания или сооружения по генеральному плану*;

2345-12 - базовое обозначение;

АР - марка основного комплекта рабочих чертежей.