Слайд 1

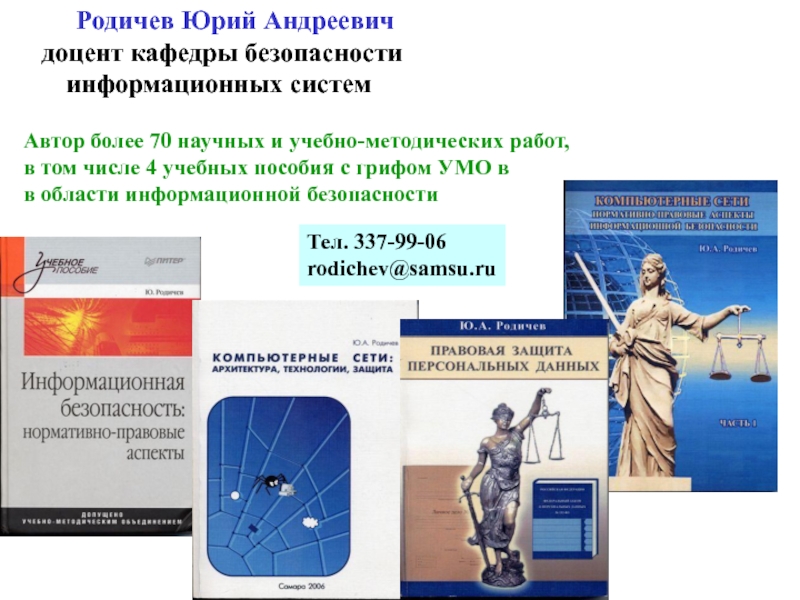

Родичев Юрий Андреевич

доцент кафедры безопасности

информационных систем

Тел.

337-99-06

rodichev@samsu.ru

Автор более 70 научных и учебно-методических работ,

в том числе 4

учебных пособия с грифом УМО в

в области информационной безопасности

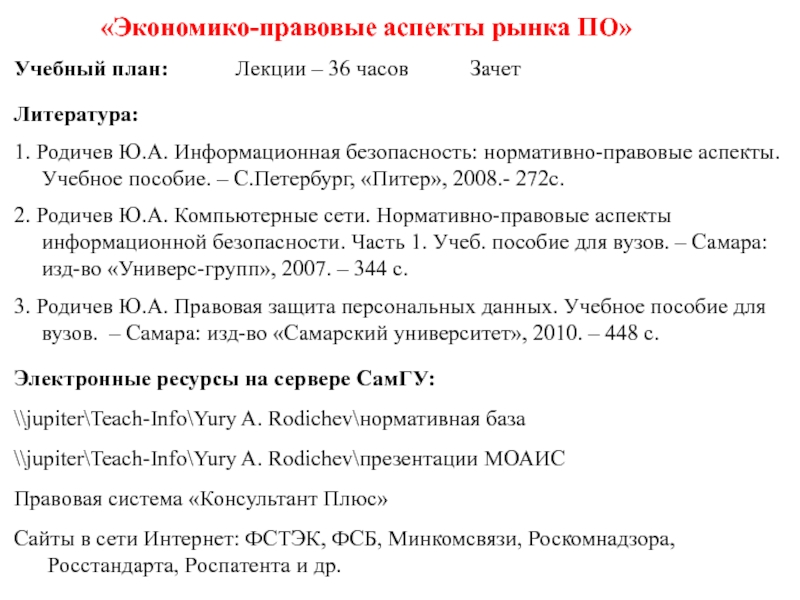

Слайд 2 «Экономико-правовые аспекты рынка

ПО»

Учебный план: Лекции –

36 часов Зачет

Литература:

1. Родичев Ю.А. Информационная безопасность: нормативно-правовые аспекты.

Учебное пособие. – С.Петербург, «Питер», 2008.- 272с.

2. Родичев Ю.А. Компьютерные сети. Нормативно-правовые аспекты

информационной безопасности. Часть 1. Учеб. пособие для вузов. – Самара:

изд-во «Универс-групп», 2007. – 344 с.

3. Родичев Ю.А. Правовая защита персональных данных. Учебное пособие для

вузов. – Самара: изд-во «Самарский университет», 2010. – 448 с.

Электронные ресурсы на сервере СамГУ:

\\jupiter\Teach-Info\Yury A. Rodichev\нормативная база

\\jupiter\Teach-Info\Yury A. Rodichev\презентации МОАИС

Правовая система «Консультант Плюс»

Сайты в сети Интернет: ФСТЭК, ФСБ, Минкомсвязи, Роскомнадзора,

Росстандарта, Роспатента и др.

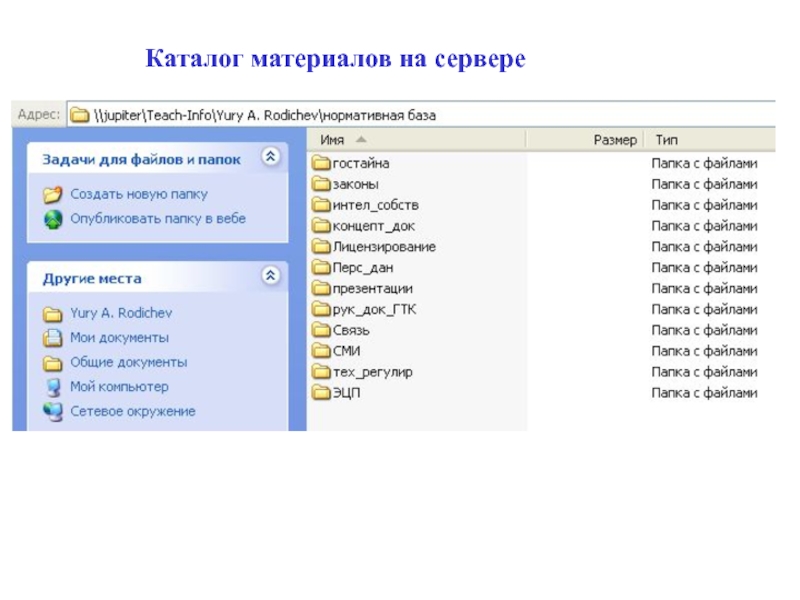

Слайд 3Каталог материалов на сервере

Слайд 4Каталог материалов на сервере

Слайд 5

Мировое сообщество вступило в новую фазу своего

развития – стадию информационного общества.

Характерным признаком такого общества является то,

что

информационные технологии и телекоммуникации становятся

базовыми в экономике и уровень их внедрения в значительной

степени определяет уровень развития страны в целом.

Информатизация общества становится стратегическим

направлением, предопределяющим экономические и

политические приоритеты в мировом сообществе.

Июль 2000 г. «Окинавская хартия глобального

информационного общества»:

«Информационно-коммуникационные технологии

являются одной из самых мощных сил в формировании

общества XXI века.»

Слайд 6По определению ЮНЕСКО:

Информатизация - это "развитие и широкомасштабное

применение методов

и средств сбора, преобразования, хранения

и распространения информации, обеспечивающих

систематизацию

имеющихся и формирование новых знаний и

их использование обществом в целях его текущего управления

и дальнейшего совершенствования и развития".

Слайд 7

Развитие человечества знаменуется системой эпохальных

открытий и перемен, коренным образом

изменяющих

характер жизни общества.

Этапы развития ИТ:

1. Изобретение в XV

веке печатного станка.

2. Появление телефона, ибо он позволил создать новую,

коммуникационную технологию.

3. Радио, послужившее прообразом сегодняшних спутниковых

коммуникаций.

4. Появление персональных компьютеров.

5. Период компьютерных коммуникаций, развития средств

доступа к информации, Интернета и мировой

информационной инфраструктуры.

Слайд 8

Этапы развития вычислительной техники:

1674 г. –

арифмометр Лейбница (механическая машина)

1944 г. – «Марк 1» фирмы IBM

(электромеханическая машина)

1943 г. – специализированный электронный компьютер COLOSSUS

Слайд 9

Этапы развития вычислительной техники:

Первое поколение ЭВМ:

1945

г. – ENIAC (США)

вес – 30 т., площадь – 120 кв.м., 18000 электронных ламп

1952 г. – БЭСМ (СССР)

Второе поколение ЭВМ:

Конец 50-х годов (1958 г.) – на транзисторах

Советский Союз – БЭСМ-6, Минск-22 (1963 г.)

Третье поколение ЭВМ:

1964 г. – на интегральных микросхемах

США – ЭВМ семейства IBM/360

СССР (1973 г.) – семейство ЕС ЭВМ (ЕС-1022,…, ЕС-1066)

Четвертое поколение ЭВМ:

Середина 70-х годов – многопроцессорные ЭВМ, персональные комп.

(IBM/370, Эльбрус) 1993 г. - Pentium

Пятое поколение ЭВМ: По проектам – 90-е годы. Не реализованы.

1983 г. – начало выпуска персональных компьютеров

Слайд 10От ЭВМ первого поколения на базе радиоламп (1970)

До суперкомпьютеров

на базе многоядерных процессоров (2014)

ЭВМ СамГУ

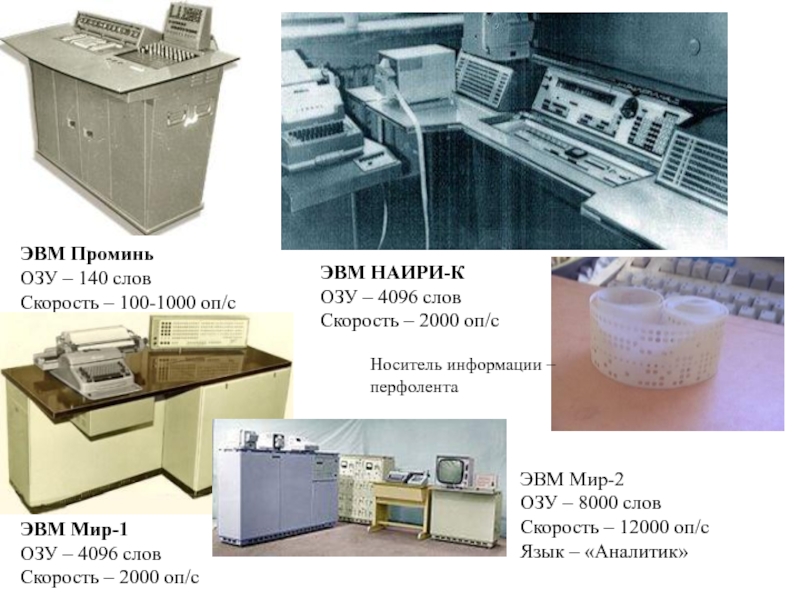

Слайд 11ЭВМ Проминь

ОЗУ – 140 слов

Скорость – 100-1000 оп/с

ЭВМ НАИРИ-К

ОЗУ –

4096 слов

Скорость – 2000 оп/с

Носитель информации –

перфолента

ЭВМ Мир-1

ОЗУ –

4096 слов

Скорость – 2000 оп/с

ЭВМ Мир-2

ОЗУ – 8000 слов

Скорость – 12000 оп/с

Язык – «Аналитик»

Слайд 12Первая большая ЭВМ ЕС-1022

ОЗУ – 256 КБ

Скорость – 80000 оп/с

1979

г.

Магнитные носители

Диски 29 МБ

АЦПУ (принтер)

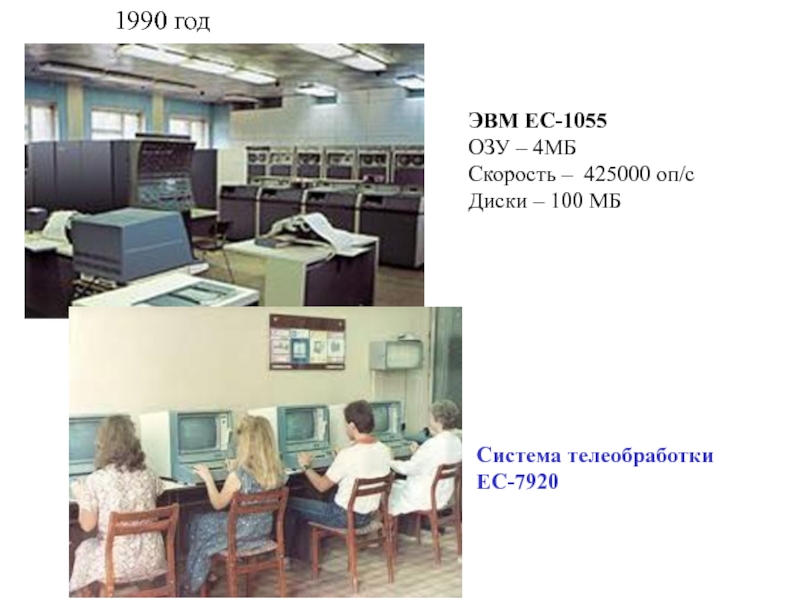

Слайд 131990 год

ЭВМ ЕС-1055

ОЗУ – 4МБ

Скорость – 425000 оп/с

Диски – 100

МБ

Система телеобработки

ЕС-7920

Слайд 141980 год - начало работ с микро- и мини-ЭВМ

ДВК-2 и

классы на их основе (1987 г.)

Микро-ЭВМ

«Электроника-60»

Мини-ЭВМ

«СМ-1420»

Слайд 15ПЭВМ ЕС-1840

1986 г. – отечественные аналоги ПК типа IBM PC

ПЭВМ

«ИСКРА-1030»

и классы на их основе

ОЗУ - 256 Кб

«Винчестер» - 5

Мб

Носители информации – гибкие магнитные диски 128 Кб

Слайд 16

Прообраз Интернета - сеть ARPANET (Advanced Research Projects Agency

Network),

введенная в эксплуатацию в 1969 году.

Основа современного Интернета — язык гипертекстовой разметки HTML,

разработан

в швейцарском институте физики частиц (CERN) в 1991г.

Стандарт WWW (World Wide Web) был утвержден консорциумом разработчиков

17 мая 1991 года - дата рождения Интернета в нашем привычном понимании.

В Советском Союзе создана глобальная компьютерная сеть 1.08.1990 г.

Компания Релком объединила свои сети на территории СССР в одну.

19.09.1990 г. зарегистрирован домен SU - дата рождения Советского Интернета.

Дата рождения Российского Интернета 7.04.1994 г — международный

информационный центр InterNIC зарегистрировал национальный домен RU.

«Всемирный день Интернета», ежегодно отмечается 30 сентября.

В настоящее время в России насчитывается 25 млн. пользователей Интернет.

Слайд 17Рождение ИНТЕРНЕТ в Самаре

1994 год – в СамГУ создана группа

(А.Санников,

А.Бубнов, А.Чумаков), которая начала

заниматься организацией выхода в Интернет

Состоялся первый в

Самаре выход в сеть

Интернет через телефонную линию

1996 год – создание узла Реларн на ТЦМС-5,

домена SAMARA и начало коммерческого предоставления услуг доступа к Интернет

(кампания «Самара-Интернет»)

Университет по личному указанию Президента России Путина В.В. обеспечил доступ к сети Интернет средней школы деревни Кузькино (2000 г.)

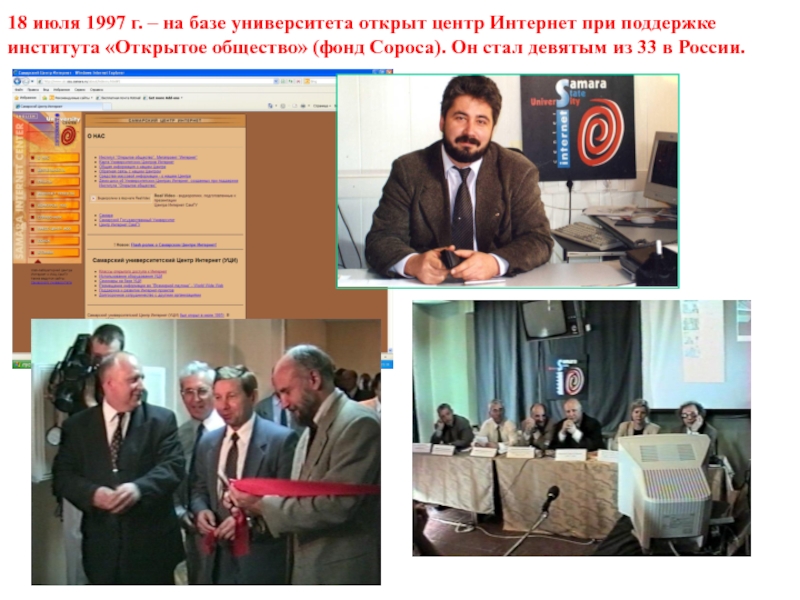

Слайд 1818 июля 1997 г. – на базе университета открыт центр

Интернет при поддержке

института «Открытое общество» (фонд Сороса). Он стал девятым

из 33 в России.

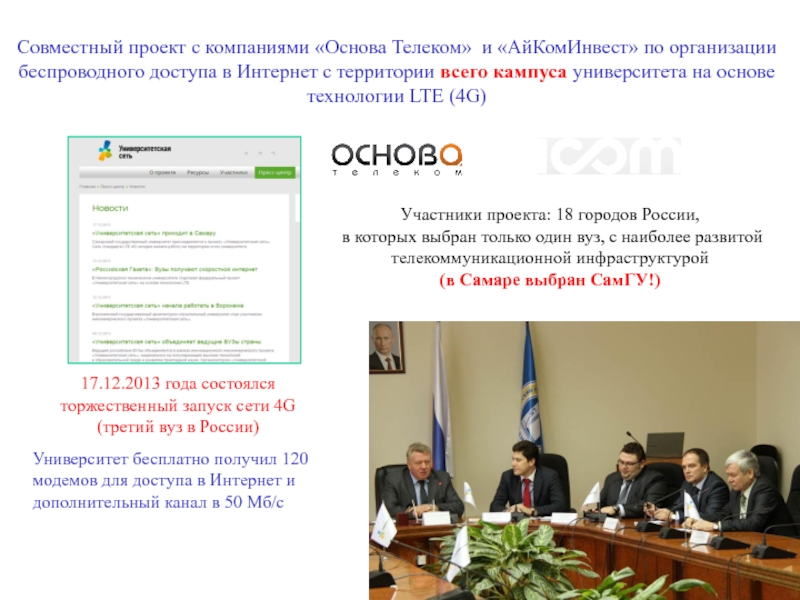

Слайд 19Совместный проект с компаниями «Основа Телеком» и «АйКомИнвест» по организации

беспроводного доступа в Интернет с территории всего кампуса университета на

основе технологии LTE (4G)

Участники проекта: 18 городов России,

в которых выбран только один вуз, с наиболее развитой телекоммуникационной инфраструктурой

(в Самаре выбран СамГУ!)

17.12.2013 года состоялся торжественный запуск сети 4G

(третий вуз в России)

Университет бесплатно получил 120 модемов для доступа в Интернет и дополнительный канал в 50 Мб/с

Слайд 20В 2014 году в межвузовском НИЦ по теоретическому материаловедению (Блатов

В.А.) запущена первая очередь специализированного кластера:

производительность 2 Тфлоп, 4 сервера,

96 ядер,

1 Тб ОЗУ, процессоры Intel Xeon E5-4617

(второй по мощности в г. Самара)

План развития к 2015 году

Процессоров: 32-36 Ядер: 768-864 ОЗУ: 8-18 Тб Производительность: 16 Тфлоп

Суперкомпьютер СамГУ

Слайд 21

Совещание по вопросам развития информационных технологий

11.01.2005 в

Новосибирском Академгородке.

Президент России В.В. Путин отметил:

«Сегодня бизнес, связанный

с информационными технологиями, -

один из самых динамичных и высокодоходных секторов мировой

экономики, а сами информационные технологии – это мощный

рычаг обновления и повышения конкурентоспособности

национальных производств, развития инновационной деятельности».

Процесс формирования глобального информационного общества

привел не только к качественному изменению способов хранения

и обработки информации, но и сделал ее одним из ценнейших

товаров.

Слайд 24

Индикаторы информатизации

(www.minsvyaz.ru)

Объем сектора ИКТ в 2008 г.

– 1759,4 млрд.руб.

Объем сектора ИКТ в 2009 г. –

1770,8 млрд.руб. (рост 100,6 %)

2011 год:

47% населения России пользуются Интернетом

2 млрд. в мире

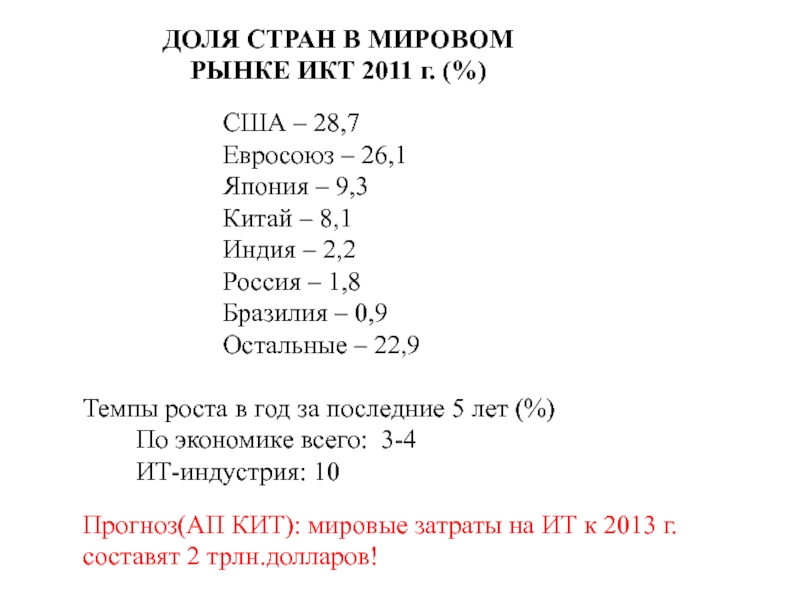

Слайд 25ДОЛЯ СТРАН В МИРОВОМ

РЫНКЕ ИКТ 2011 г. (%)

США –

28,7

Евросоюз – 26,1

Япония – 9,3

Китай – 8,1

Индия – 2,2

Россия –

1,8

Бразилия – 0,9

Остальные – 22,9

Темпы роста в год за последние 5 лет (%)

По экономике всего: 3-4

ИТ-индустрия: 10

Прогноз(АП КИТ): мировые затраты на ИТ к 2013 г.

составят 2 трлн.долларов!

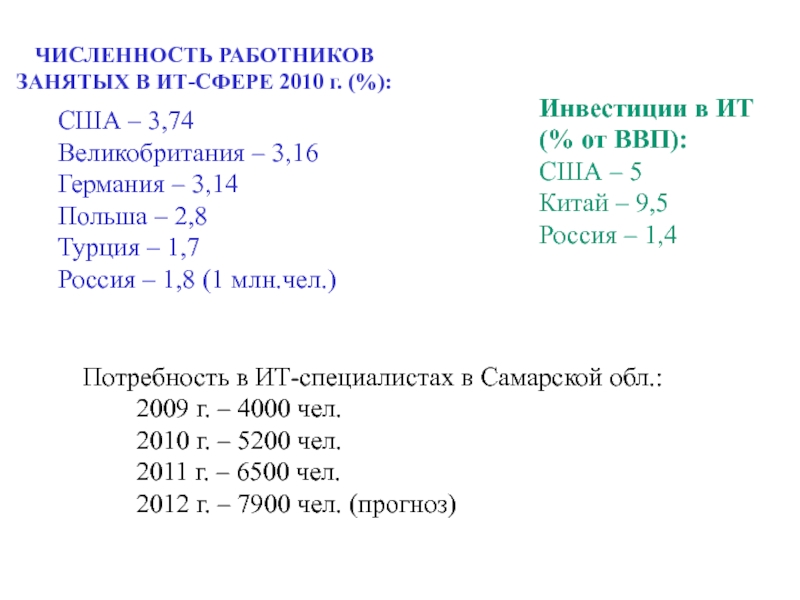

Слайд 26ЧИСЛЕННОСТЬ РАБОТНИКОВ

ЗАНЯТЫХ В ИТ-СФЕРЕ 2010 г. (%):

США – 3,74

Великобритания –

3,16

Германия – 3,14

Польша – 2,8

Турция – 1,7

Россия – 1,8 (1

млн.чел.)

Потребность в ИТ-специалистах в Самарской обл.:

2009 г. – 4000 чел.

2010 г. – 5200 чел.

2011 г. – 6500 чел.

2012 г. – 7900 чел. (прогноз)

Инвестиции в ИТ

(% от ВВП):

США – 5

Китай – 9,5

Россия – 1,4

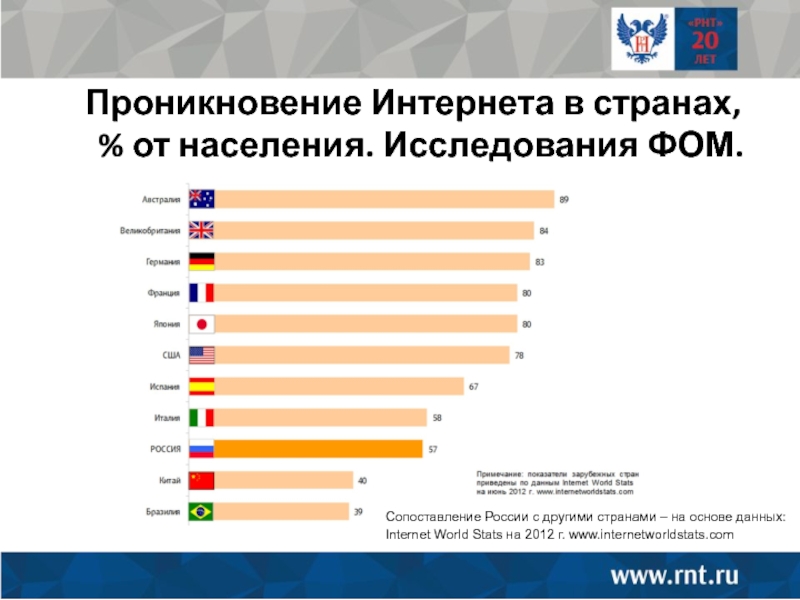

Слайд 27 Проникновение Интернета в странах,

% от населения. Исследования

ФОМ.

Сопоставление России с другими странами – на основе данных:

Internet

World Stats на 2012 г. www.internetworldstats.com

Слайд 28Распределение общего числа пользователей

сети Интернет по регионам

Слайд 29Структура пользователей сети Интернет по

типам населенного

пункта, % от пользователей

Слайд 30Структура пользователей по степени активности. Динамика. Россия, % от числа

пользователей.

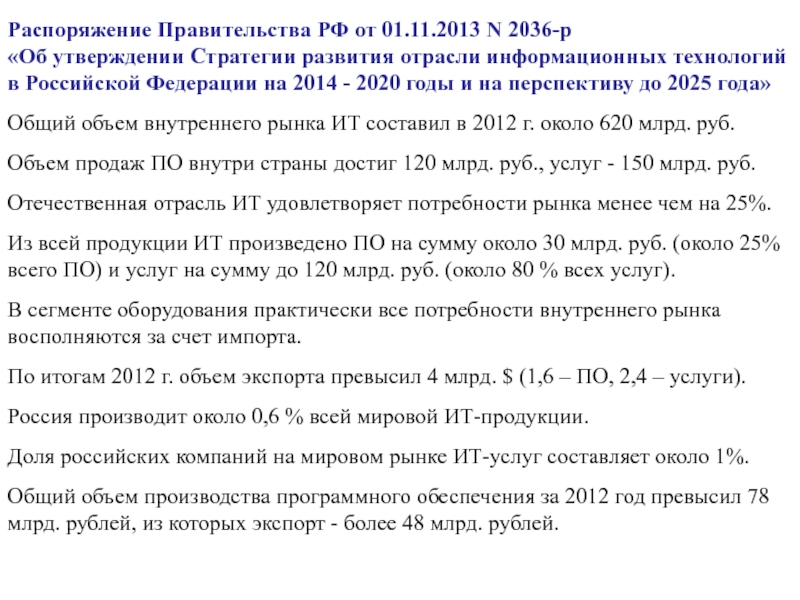

Слайд 31Распоряжение Правительства РФ от 01.11.2013 N 2036-р

«Об утверждении Стратегии развития

отрасли информационных технологий

в Российской Федерации на 2014 - 2020 годы

и на перспективу до 2025 года»

Общий объем внутреннего рынка ИТ составил в 2012 г. около 620 млрд. руб.

Объем продаж ПО внутри страны достиг 120 млрд. руб., услуг - 150 млрд. руб.

Отечественная отрасль ИТ удовлетворяет потребности рынка менее чем на 25%.

Из всей продукции ИТ произведено ПО на сумму около 30 млрд. руб. (около 25%

всего ПО) и услуг на сумму до 120 млрд. руб. (около 80 % всех услуг).

В сегменте оборудования практически все потребности внутреннего рынка восполняются за счет импорта.

По итогам 2012 г. объем экспорта превысил 4 млрд. $ (1,6 – ПО, 2,4 – услуги).

Россия производит около 0,6 % всей мировой ИТ-продукции.

Доля российских компаний на мировом рынке ИТ-услуг составляет около 1%.

Общий объем производства программного обеспечения за 2012 год превысил 78 млрд. рублей, из которых экспорт - более 48 млрд. рублей.

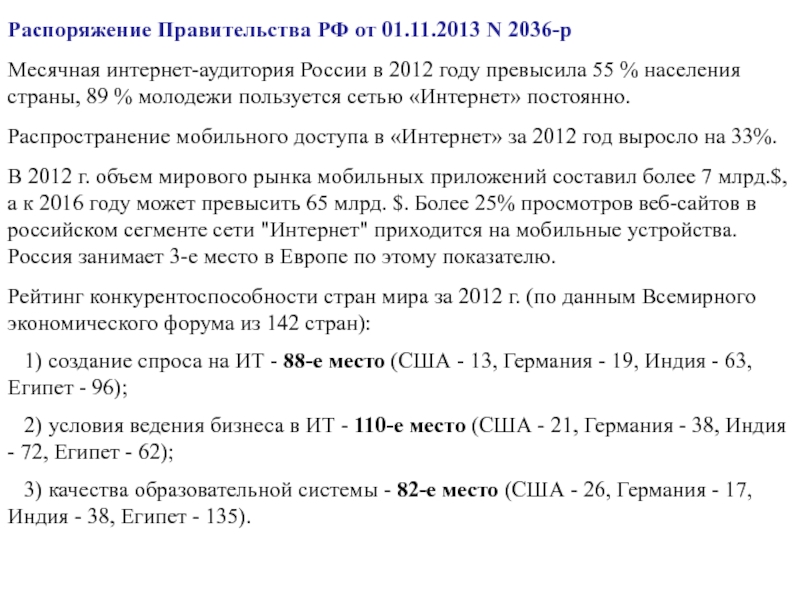

Слайд 32Распоряжение Правительства РФ от 01.11.2013 N 2036-р

Месячная интернет-аудитория России в

2012 году превысила 55 % населения страны, 89 % молодежи

пользуется сетью «Интернет» постоянно.

Распространение мобильного доступа в «Интернет» за 2012 год выросло на 33%.

В 2012 г. объем мирового рынка мобильных приложений составил более 7 млрд.$, а к 2016 году может превысить 65 млрд. $. Более 25% просмотров веб-сайтов в российском сегменте сети "Интернет" приходится на мобильные устройства. Россия занимает 3-е место в Европе по этому показателю.

Рейтинг конкурентоспособности стран мира за 2012 г. (по данным Всемирного экономического форума из 142 стран):

1) создание спроса на ИТ - 88-е место (США - 13, Германия - 19, Индия - 63, Египет - 96);

2) условия ведения бизнеса в ИТ - 110-е место (США - 21, Германия - 38, Индия - 72, Египет - 62);

3) качества образовательной системы - 82-е место (США - 26, Германия - 17, Индия - 38, Египет - 135).

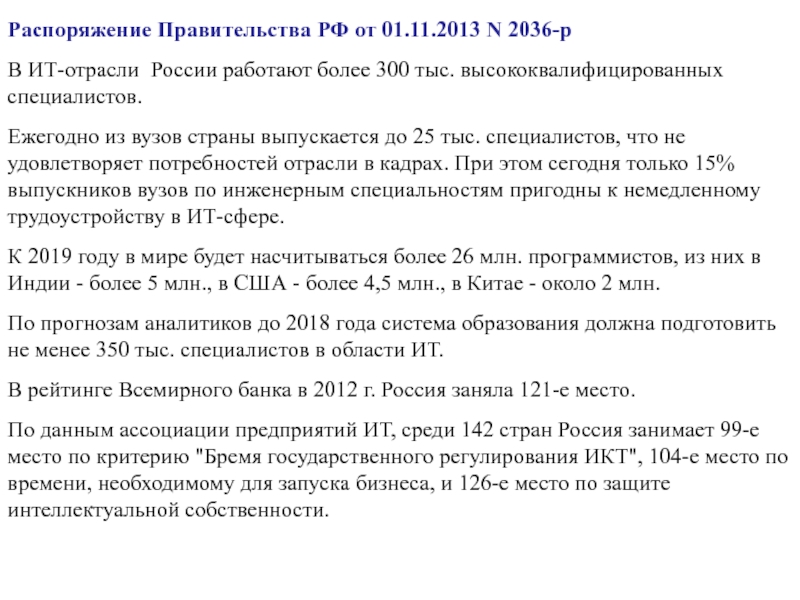

Слайд 33Распоряжение Правительства РФ от 01.11.2013 N 2036-р

В ИТ-отрасли России работают

более 300 тыс. высококвалифицированных специалистов.

Ежегодно из вузов страны выпускается

до 25 тыс. специалистов, что не удовлетворяет потребностей отрасли в кадрах. При этом сегодня только 15% выпускников вузов по инженерным специальностям пригодны к немедленному трудоустройству в ИТ-сфере.

К 2019 году в мире будет насчитываться более 26 млн. программистов, из них в Индии - более 5 млн., в США - более 4,5 млн., в Китае - около 2 млн.

По прогнозам аналитиков до 2018 года система образования должна подготовить не менее 350 тыс. специалистов в области ИТ.

В рейтинге Всемирного банка в 2012 г. Россия заняла 121-е место.

По данным ассоциации предприятий ИТ, среди 142 стран Россия занимает 99-е место по критерию "Бремя государственного регулирования ИКТ", 104-е место по времени, необходимому для запуска бизнеса, и 126-е место по защите интеллектуальной собственности.

Слайд 34Распоряжение Правительства РФ от 01.11.2013 N 2036-р

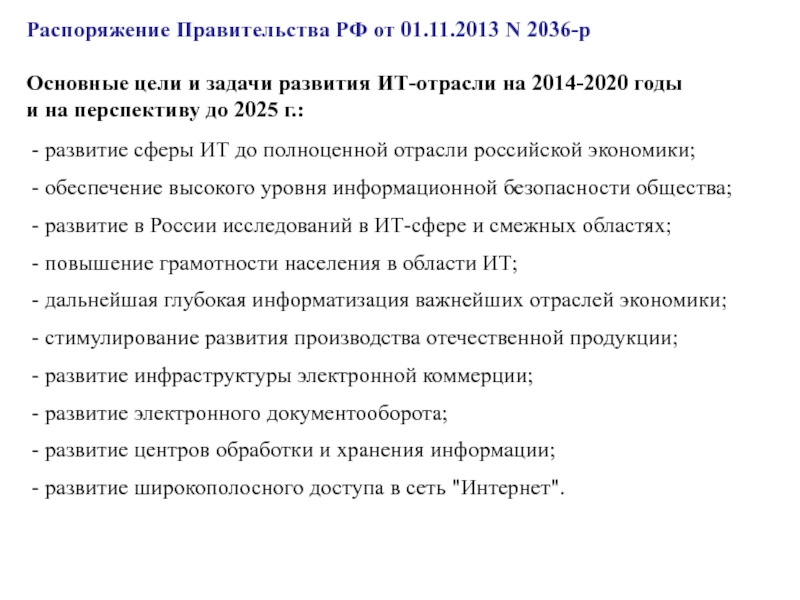

Основные цели и задачи

развития ИТ-отрасли на 2014-2020 годы

и на перспективу до 2025 г.:

- развитие сферы ИТ до полноценной отрасли российской экономики;

- обеспечение высокого уровня информационной безопасности общества;

- развитие в России исследований в ИТ-сфере и смежных областях;

- повышение грамотности населения в области ИТ;

- дальнейшая глубокая информатизация важнейших отраслей экономики;

- стимулирование развития производства отечественной продукции;

- развитие инфраструктуры электронной коммерции;

- развитие электронного документооборота;

- развитие центров обработки и хранения информации;

- развитие широкополосного доступа в сеть "Интернет".

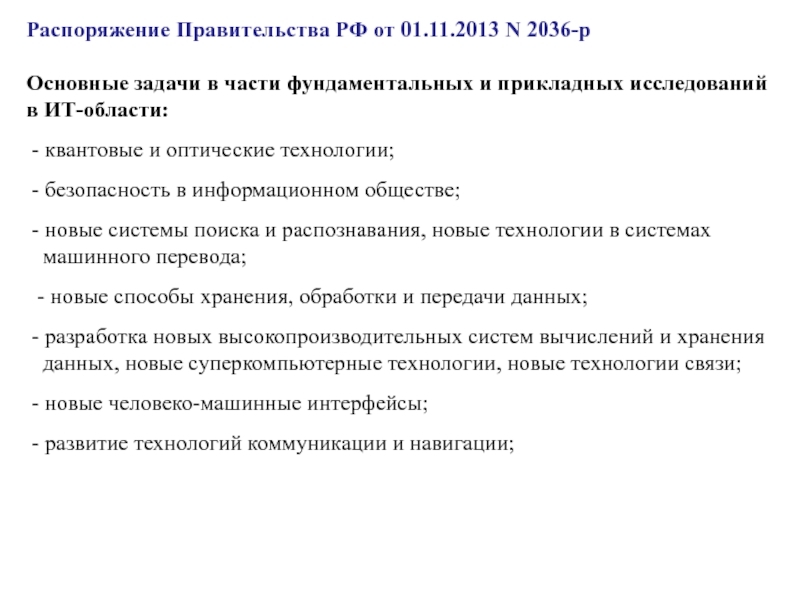

Слайд 35Распоряжение Правительства РФ от 01.11.2013 N 2036-р

Основные задачи в части

фундаментальных и прикладных исследований в ИТ-области:

- квантовые и оптические

технологии;

- безопасность в информационном обществе;

- новые системы поиска и распознавания, новые технологии в системах

машинного перевода;

- новые способы хранения, обработки и передачи данных;

- разработка новых высокопроизводительных систем вычислений и хранения

данных, новые суперкомпьютерные технологии, новые технологии связи;

- новые человеко-машинные интерфейсы;

- развитие технологий коммуникации и навигации;

Слайд 36Распоряжение Правительства РФ от 01.11.2013 N 2036-р

Учитывая масштабы проникновения ИТ

в повседневную жизнь, а также высокий уровень зависимости создаваемых в

стране информационных систем от импортной продукции, особенно актуальным становится вопрос обеспечения должного уровня информационной безопасности страны в современном глобальном информационном мире.

Важным фактором, влияющим на развитие отрасли информационных технологий, является развитие у населения страны уважительного отношения к интеллектуальной собственности и соблюдению авторских прав.

Без развития этой культуры в стране затруднено развитие ИТ-отрасли и отсутствует возможность построить экономику знаний в целом.

Слайд 37Корпоративная сеть СамГУ

Единая корпоративная сеть СамГУ – одна из крупнейших

среди вузов Самарской области

Скорость передачи

данных внутри сети:

100 Mb/s – 1 Gb/s

Канал в Интернет–210Mb/s

В сети:

около 40 серверов

более 60 коммутаторов

около 1500 компьютеров

12000 пользователей

Во всех корпусах имеются точки беспроводного доступа (Wi-Fi)

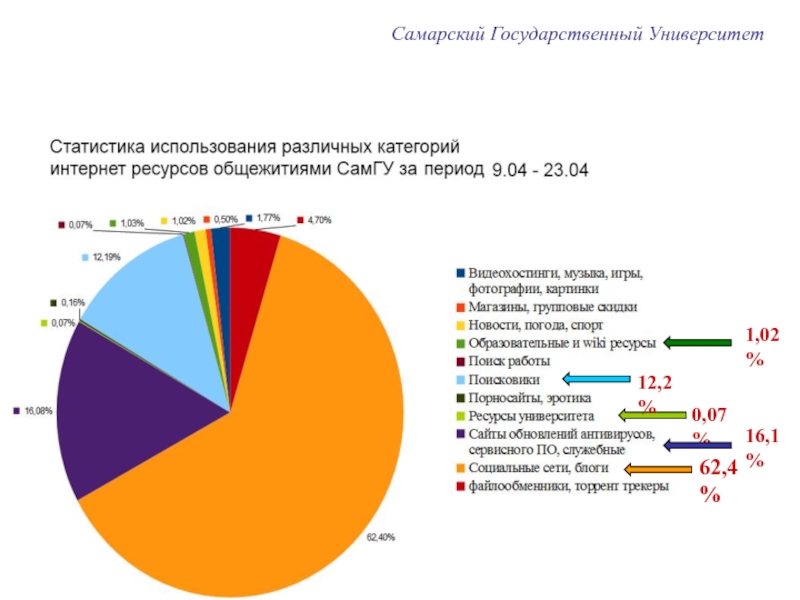

Слайд 38Самарский Государственный Университет

16,1%

1,02%

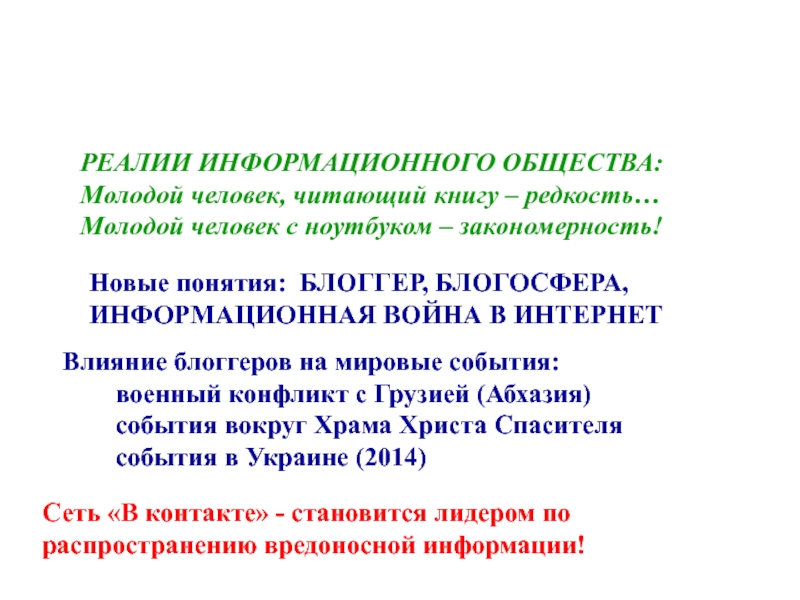

Слайд 39РЕАЛИИ ИНФОРМАЦИОННОГО ОБЩЕСТВА:

Молодой человек, читающий книгу – редкость…

Молодой человек с

ноутбуком – закономерность!

Новые понятия: БЛОГГЕР, БЛОГОСФЕРА,

ИНФОРМАЦИОННАЯ ВОЙНА В ИНТЕРНЕТ

Влияние блоггеров на мировые события:

военный конфликт с Грузией (Абхазия)

события вокруг Храма Христа Спасителя

события в Украине (2014)

Сеть «В контакте» - становится лидером по

распространению вредоносной информации!

Слайд 40

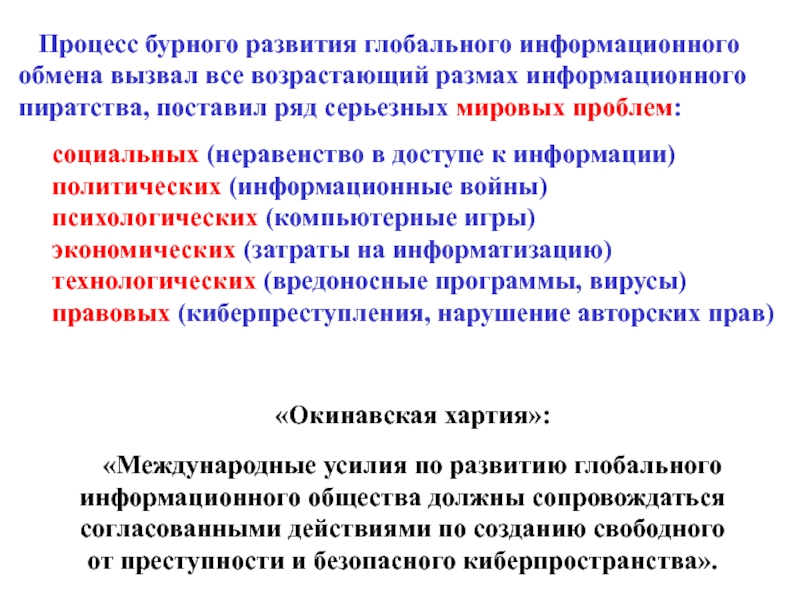

Процесс бурного развития глобального информационного

обмена вызвал все

возрастающий размах информационного

пиратства, поставил ряд серьезных мировых проблем:

социальных (неравенство в доступе к информации)

политических (информационные войны)

психологических (компьютерные игры)

экономических (затраты на информатизацию)

технологических (вредоносные программы, вирусы)

правовых (киберпреступления, нарушение авторских прав)

«Окинавская хартия»:

«Международные усилия по развитию глобального

информационного общества должны сопровождаться

согласованными действиями по созданию свободного

от преступности и безопасного киберпространства».

Слайд 41

На передний план выдвигается чрезвычайно важная и

актуальная проблема борьбы

с правонарушениями в сфере

информационных технологий и электронным терроризмом в

телекоммуникационных сетях.

Защита информации в настоящее время является неразрывной

частью процессов информатизации.

Она включает в себя безопасность не только информационных

ресурсов, но и аппаратно-программных средств ее хранения,

обработки и передачи.

Защита информации является комплексной задачей,

включающей не только технологические, технические и

программные средства, но и комплекс нормативно-правовых

и организационных мер.

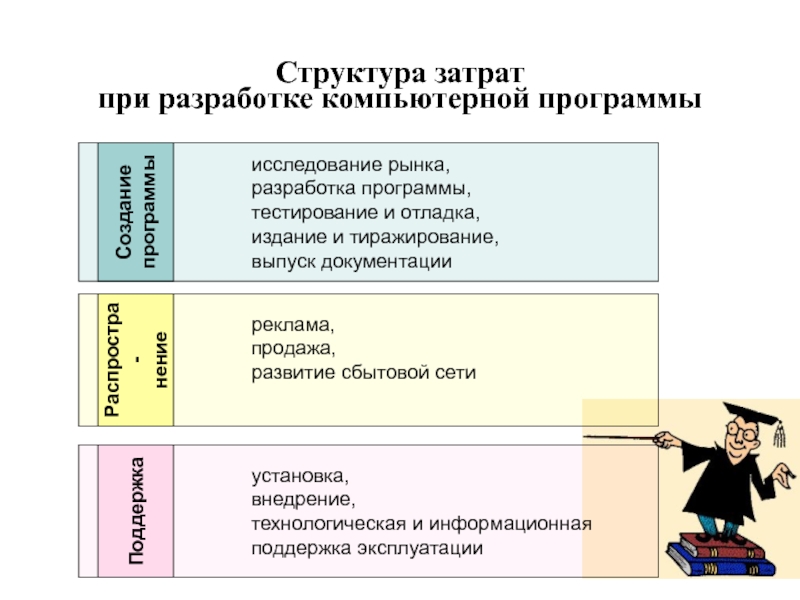

Слайд 42Структура затрат

при разработке компьютерной программы

исследование рынка,

разработка программы,

тестирование

и отладка,

издание и тиражирование,

выпуск документации

Создание

программы

реклама,

продажа,

развитие сбытовой сети

Распростра-

нение

установка,

внедрение,

технологическая и информационная

поддержка эксплуатации

Поддержка

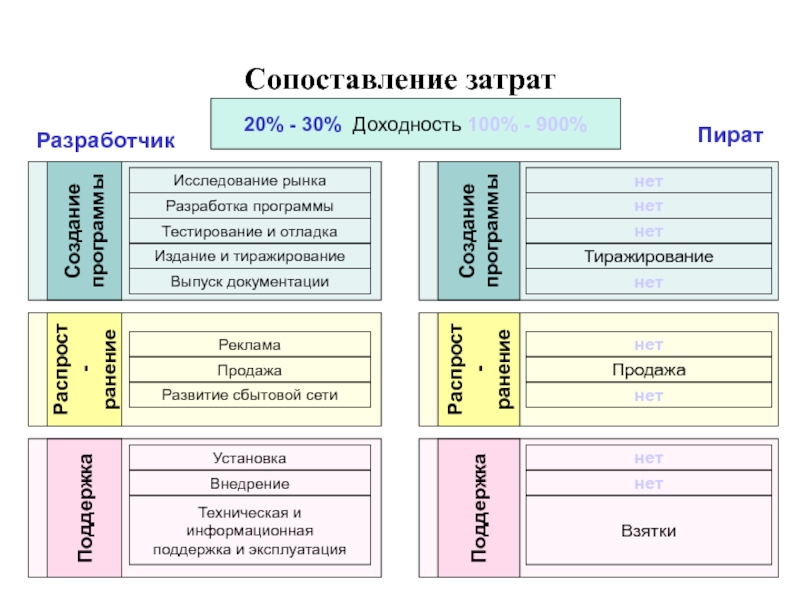

Слайд 43Сопоставление затрат

Создание

программы

Распрост-

ранение

Поддержка

Разработчик

Создание

программы

Распрост-

ранение

Поддержка

Пират

20% - 30% Доходность 100% - 900%

Исследование

рынка

Разработка программы

Тестирование и отладка

Издание и тиражирование

Выпуск документации

нет

нет

нет

Тиражирование

нет

Реклама

Продажа

Развитие сбытовой сети

нет

Продажа

нет

Установка

Внедрение

Техническая и

информационная

поддержка и эксплуатация

нет

нет

Взятки

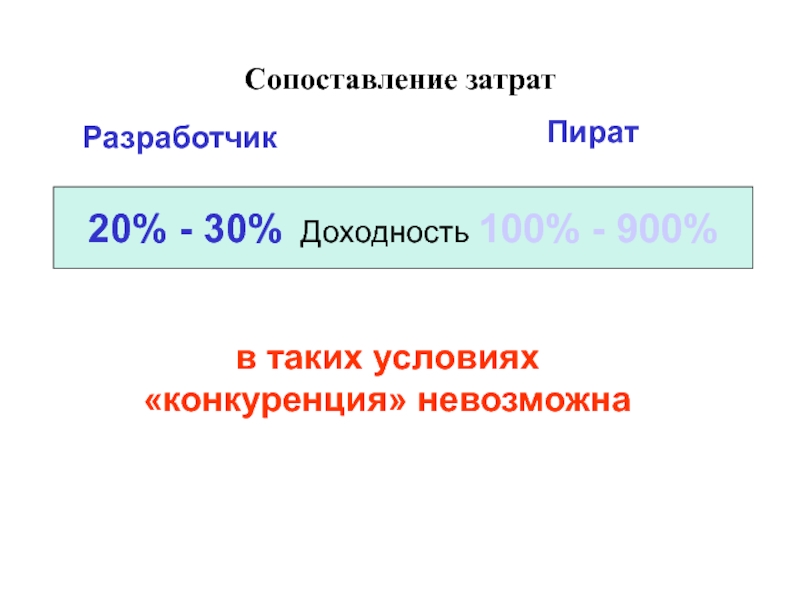

Слайд 44Сопоставление затрат

Разработчик

Пират

20% - 30% Доходность 100% - 900%

в таких условиях

«конкуренция» невозможна

Слайд 45Составляющие авторского права

Права

Личные

Имущественные

Право авторства.

Право на имя.

Право

на целостность.

Выпуск в свет.

Воспроизведение.

Распространение.

Иное использование.

Все действия

без согласия правообладателя незаконны!

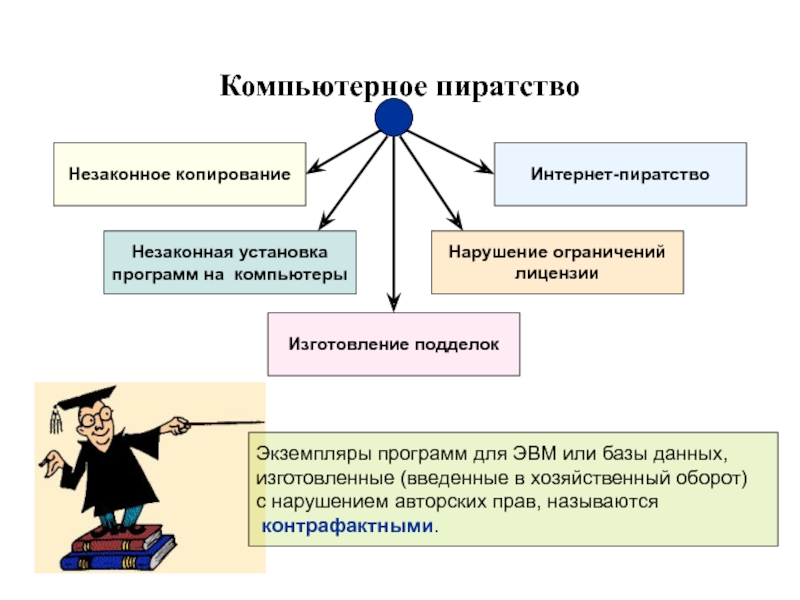

Слайд 46Компьютерное пиратство

Экземпляры программ для ЭВМ или базы данных,

изготовленные (введенные

в хозяйственный оборот)

с нарушением авторских прав, называются

контрафактными.

Незаконное

копирование

Незаконная установка

программ на компьютеры

Изготовление подделок

Нарушение ограничений

лицензии

Интернет-пиратство

Слайд 47Ответственность, предусмотренная законом

Уголовная

ответственность

непосредственный нарушитель

должностное лицо (руководитель)

Уголовный Кодекс РФ

Административная

ответственность

непосредственный нарушитель

должностное лицо (руководитель)

юридическое лицо

Кодекс РФ об административных

правонарушениях

Гражданско-правовая

ответственность

непосредственный нарушитель

(суд общей юрисдикции)

юридическое лицо

(арбитражный суд)

Гражданский Кодекс РФ

Слайд 48

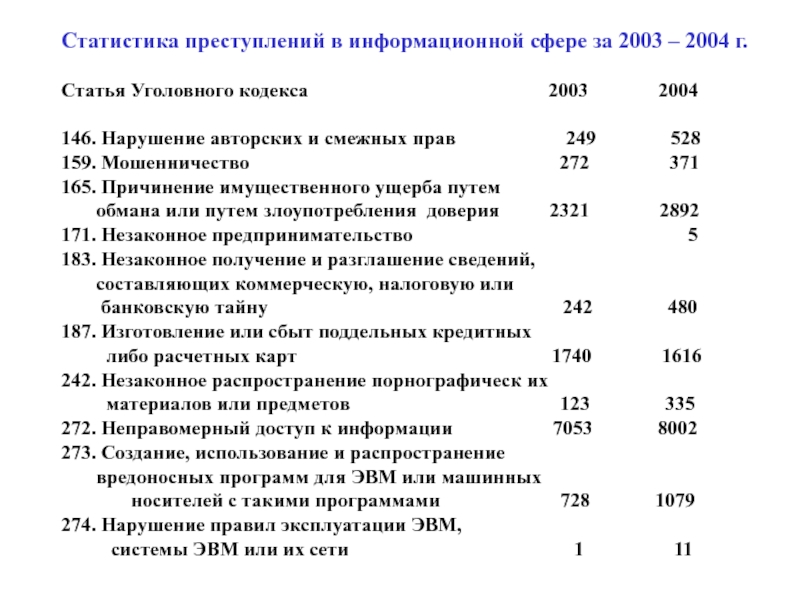

Статистика преступлений в информационной сфере за 2003 – 2004 г.

Статья Уголовного кодекса

2003 2004

146. Нарушение авторских и смежных прав 249 528

159. Мошенничество 272 371

165. Причинение имущественного ущерба путем

обмана или путем злоупотребления доверия 2321 2892

171. Незаконное предпринимательство 5

183. Незаконное получение и разглашение сведений,

составляющих коммерческую, налоговую или

банковскую тайну 242 480

187. Изготовление или сбыт поддельных кредитных

либо расчетных карт 1740 1616

242. Незаконное распространение порнографическ их

материалов или предметов 123 335

272. Неправомерный доступ к информации 7053 8002

273. Создание, использование и распространение

вредоносных программ для ЭВМ или машинных

носителей с такими программами 728 1079

274. Нарушение правил эксплуатации ЭВМ,

системы ЭВМ или их сети 1 11

Слайд 49

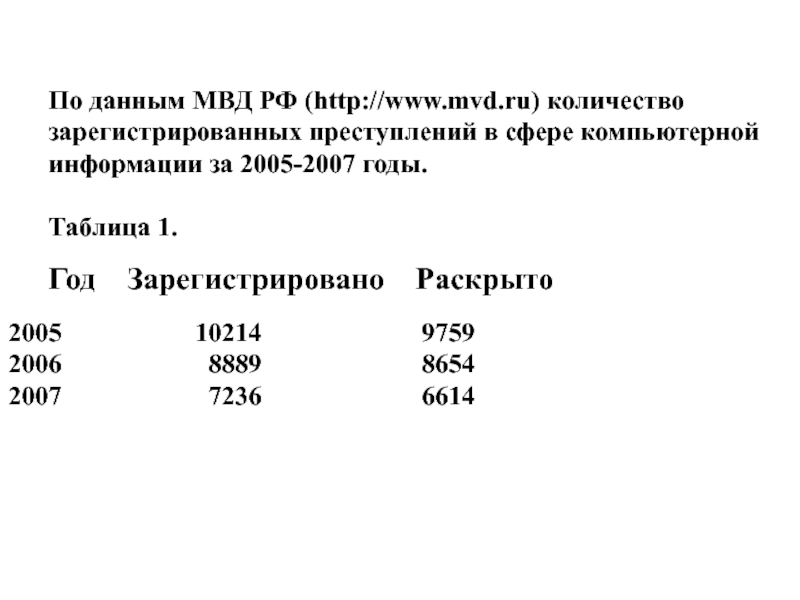

По данным МВД РФ (http://www.mvd.ru) количество

зарегистрированных преступлений в сфере компьютерной

информации

за 2005-2007 годы.

Таблица 1.

Год Зарегистрировано Раскрыто

10214 9759

8889 8654

7236 6614

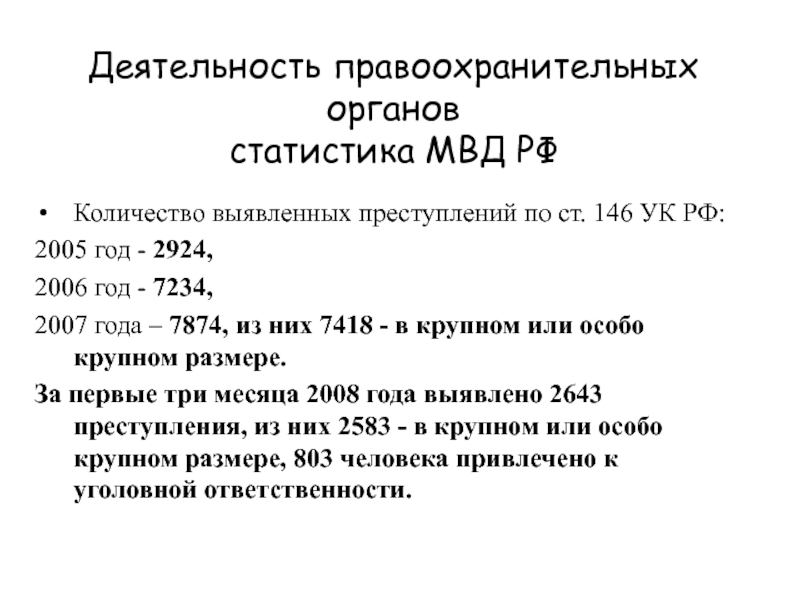

Слайд 50Деятельность правоохранительных органов

статистика МВД РФ

Количество выявленных преступлений по ст. 146

УК РФ:

2005 год - 2924,

2006 год - 7234,

2007

года – 7874, из них 7418 - в крупном или особо крупном размере.

За первые три месяца 2008 года выявлено 2643 преступления, из них 2583 - в крупном или особо крупном размере, 803 человека привлечено к уголовной ответственности.

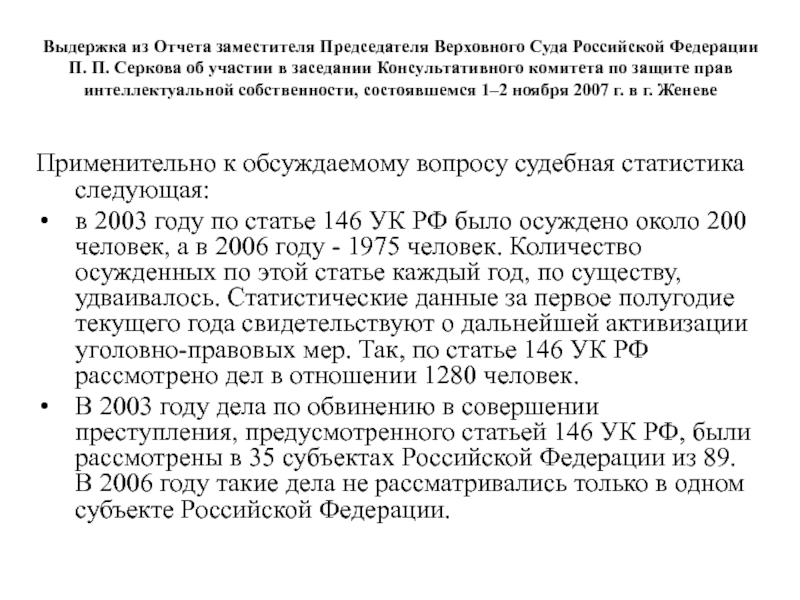

Слайд 51Выдержка из Отчета заместителя Председателя Верховного Суда Российской Федерации П.

П. Серкова об участии в заседании Консультативного комитета по защите

прав интеллектуальной собственности, состоявшемся 1–2 ноября 2007 г. в г. Женеве

Применительно к обсуждаемому вопросу судебная статистика следующая:

в 2003 году по статье 146 УК РФ было осуждено около 200 человек, а в 2006 году - 1975 человек. Количество осужденных по этой статье каждый год, по существу, удваивалось. Статистические данные за первое полугодие текущего года свидетельствуют о дальнейшей активизации уголовно-правовых мер. Так, по статье 146 УК РФ рассмотрено дел в отношении 1280 человек.

В 2003 году дела по обвинению в совершении преступления, предусмотренного статьей 146 УК РФ, были рассмотрены в 35 субъектах Российской Федерации из 89. В 2006 году такие дела не рассматривались только в одном субъекте Российской Федерации.

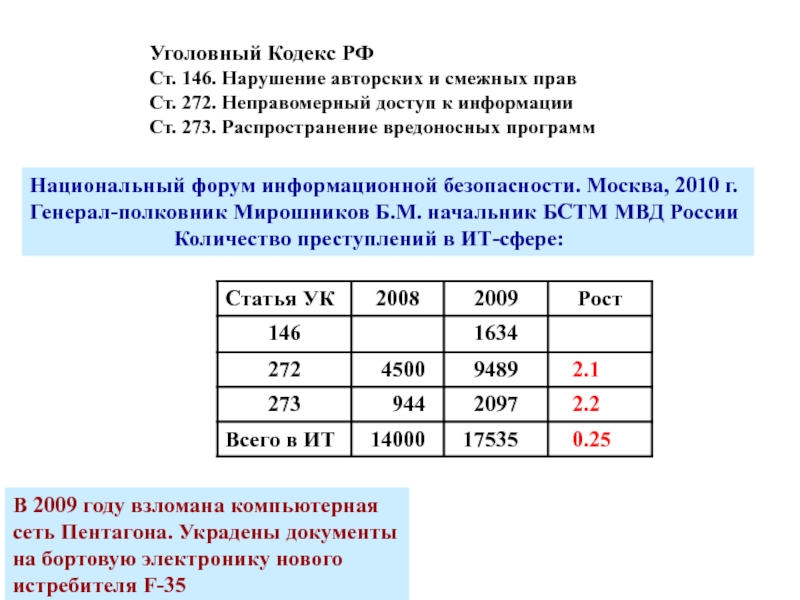

Слайд 52Уголовный Кодекс РФ

Ст. 146. Нарушение авторских и смежных прав

Ст. 272.

Неправомерный доступ к информации

Ст. 273. Распространение вредоносных программ

Национальный форум информационной

безопасности. Москва, 2010 г.

Генерал-полковник Мирошников Б.М. начальник БСТМ МВД России

Количество преступлений в ИТ-сфере:

В 2009 году взломана компьютерная

сеть Пентагона. Украдены документы

на бортовую электронику нового

истребителя F-35

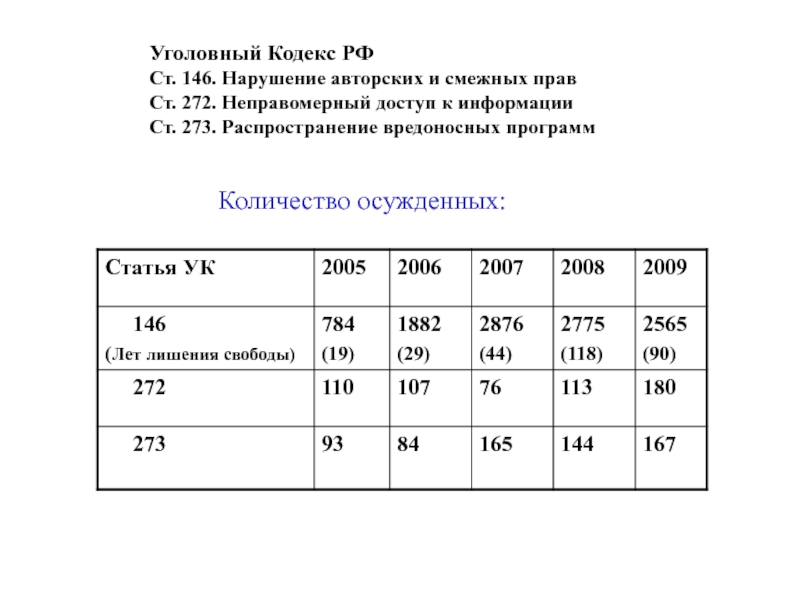

Слайд 53Уголовный Кодекс РФ

Ст. 146. Нарушение авторских и смежных прав

Ст. 272.

Неправомерный доступ к информации

Ст. 273. Распространение вредоносных программ

Количество осужденных:

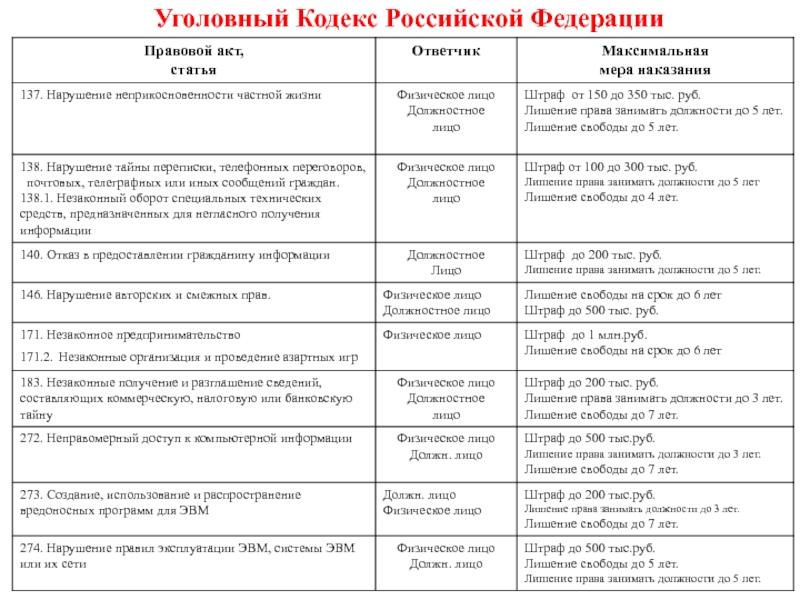

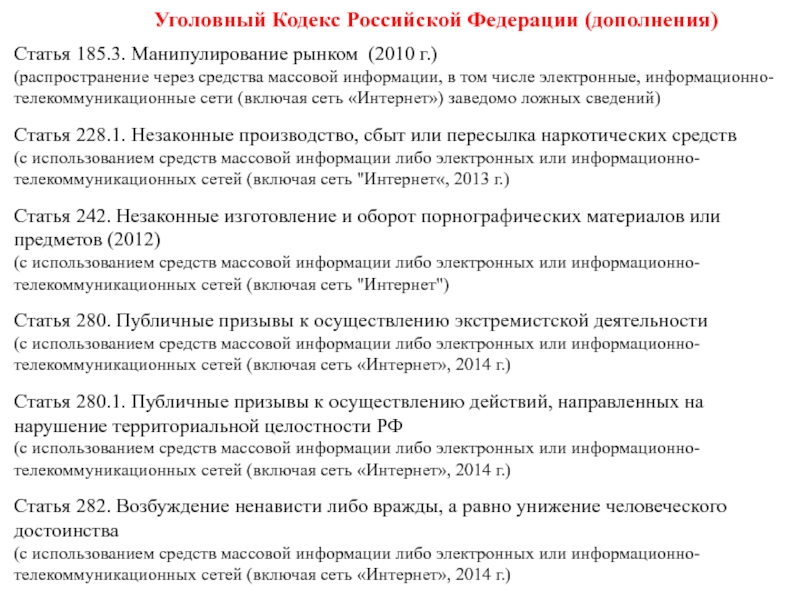

Слайд 54 Уголовный Кодекс Российской

Федерации

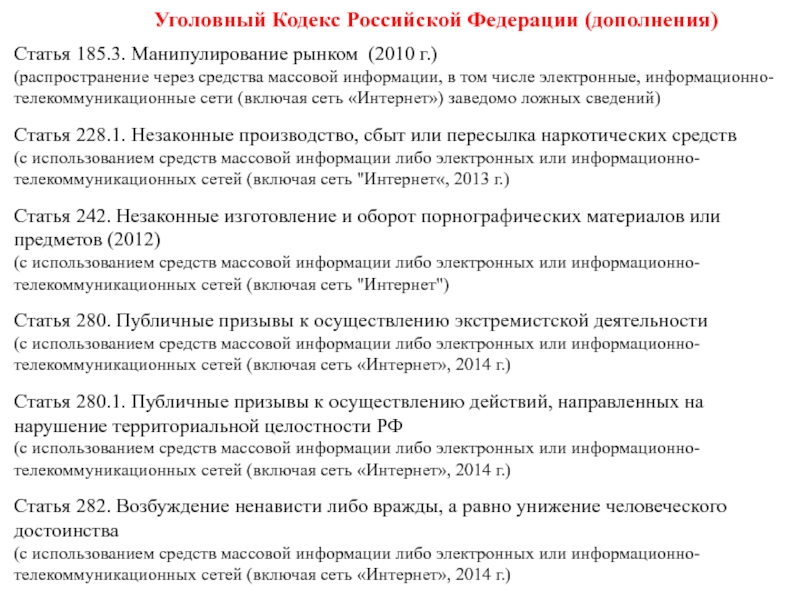

Слайд 55 Уголовный Кодекс Российской

Федерации (дополнения)

Статья 185.3. Манипулирование рынком (2010 г.)

(распространение через средства массовой

информации, в том числе электронные, информационно-

телекоммуникационные сети (включая сеть «Интернет») заведомо ложных сведений)

Статья 228.1. Незаконные производство, сбыт или пересылка наркотических средств

(с использованием средств массовой информации либо электронных или информационно-

телекоммуникационных сетей (включая сеть "Интернет«, 2013 г.)

Статья 242. Незаконные изготовление и оборот порнографических материалов или

предметов (2012)

(с использованием средств массовой информации либо электронных или информационно-

телекоммуникационных сетей (включая сеть "Интернет")

Статья 280. Публичные призывы к осуществлению экстремистской деятельности

(с использованием средств массовой информации либо электронных или информационно-

телекоммуникационных сетей (включая сеть «Интернет», 2014 г.)

Статья 280.1. Публичные призывы к осуществлению действий, направленных на

нарушение территориальной целостности РФ

(с использованием средств массовой информации либо электронных или информационно-

телекоммуникационных сетей (включая сеть «Интернет», 2014 г.)

Статья 282. Возбуждение ненависти либо вражды, а равно унижение человеческого

достоинства

(с использованием средств массовой информации либо электронных или информационно-

телекоммуникационных сетей (включая сеть «Интернет», 2014 г.)

Слайд 56Статистика по кол-ву возбужденных уголовных дел при участии членов НП

ППП по факту нарушения авторских прав на ПО (кроме Москвы).

Слайд 57Информационное пространство просто кишит противоправными действиями

В РФ в 2008 году

на 16,6% возросло число преступлений в сфере информационных технологий, превысив

14 тысяч. При этом было возбуждено 5,5 тыс. уголовных дела, что на 21,4% больше, чем в 2007 году.

Расшифровка номеров статей:

272 - «Неправомерный доступ к компьютерной информации»

273 - «Создание, использование и распространение вредоносных программ для ЭВМ»

274 – «Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети»

242 - «Незаконное распространение порнографических материалов или предметов»

159 – «Мошенничество»

Полезно знать (!): В МВД РФ существует специальное управление «К» (бывшее подразделение по борьбе с преступлениями в информационной среде), занимающееся борьбой с киберпреступностью, нарушением авторских прав в сфере ИТ и т.п.

(http://www.itsec.ru)

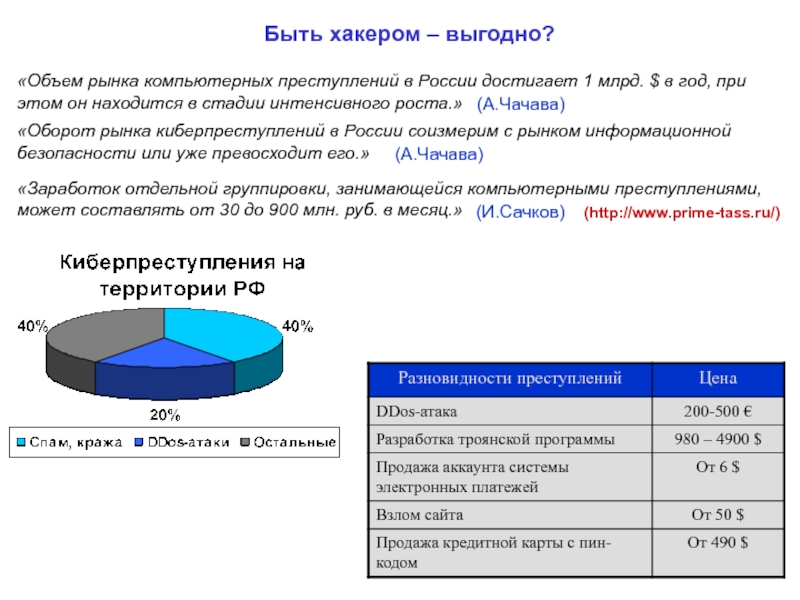

Слайд 58Быть хакером – выгодно?

«Объем рынка компьютерных преступлений в России достигает

1 млрд. $ в год, при этом он находится в

стадии интенсивного роста.»

«Оборот рынка киберпреступлений в России соизмерим с рынком информационной безопасности или уже превосходит его.»

(А.Чачава)

(А.Чачава)

«Заработок отдельной группировки, занимающейся компьютерными преступлениями, может составлять от 30 до 900 млн. руб. в месяц.»

(И.Сачков)

(http://www.prime-tass.ru/)

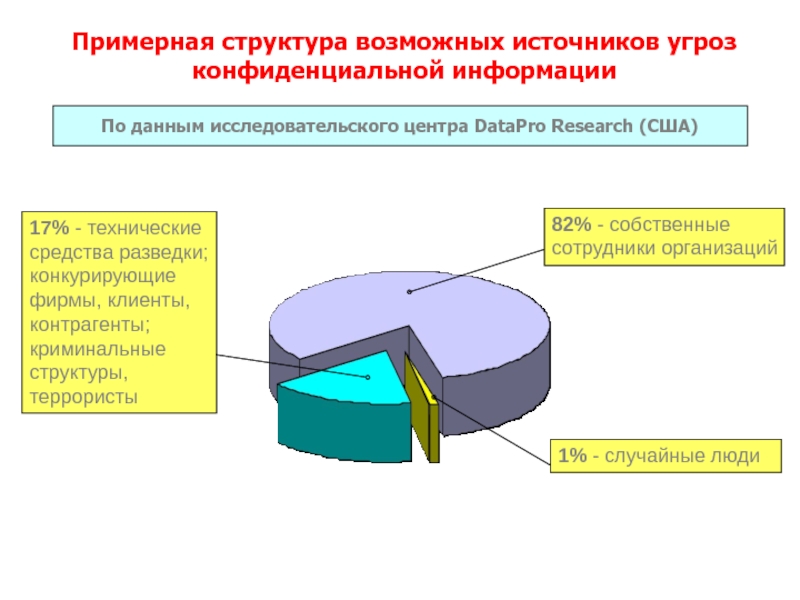

Слайд 59Примерная структура возможных источников угроз

конфиденциальной информации

По данным исследовательского

центра DataPro Research (США)

Слайд 60Структура основных причин утраты и модификации информации

По данным исследовательского

центра DataPro Research (США)

15% - пожары

52% - неумышленные действия персонала

11%

- умышленные действия персонала

11% - отказ оборудования

11% - затопление водой

Слайд 61Структура основных целей (мотивов) умышленных действий персонала, приведших к утрате

и модификации информации

По данным исследовательского центра DataPro Research (США)

16% -

повреждение ПО

44% - кража денег с электронных счетов

10% - заказ услуг за чужой счёт

12% - фальсификация информации

16% - хищение конфиденциальной информации

2% - другие мотивы

Слайд 62Портрет типичного внутреннего нарушителя

Слайд 63

Факторы актуальности обеспечения безопасности:

1. Высокие темпы роста парка ПК

в разных сферах деятельности и резкое

расширение

круга пользователей, имеющих доступ к ресурсам сетей;

2. Увеличение объемов информации, хранимой и обрабатываемой с помощью

компьютеров и других средств автоматизации;

3. Бурное развитие аппаратно-программных средств, не удовлетворяющих

современным требованиям безопасности;

4. Несоответствие бурного развития средств обработки информации и теории

информационной безопасности, стандартов и правовых норм;

5. Повсеместное распространение сетевых технологий, объединение локальных

сетей в глобальные, создание единого информационно-коммуникационного

мирового пространства на базе сети Интернет, которая по своей идеологии

не обеспечивает достаточной информационной безопасности.

Слайд 64

29.03.2005-8.04.2005 г. Москва

Международный форум по обеспечению информационной безопасности.

ОТМЕЧЕНО:

1. Системы обеспечения безопасности должны рассматриваться как неотъемлемая

составная часть информационно-телекоммуникационных систем.

2. Вопросы обеспечения информационной безопасности являются комплексными.

Их решение требует объединения усилий и организации согласованных

мероприятий со стороны органов государственной власти, силовых структур,

научных учреждений, операторских компаний.

3. Для согласованного развития нормативных, юридических, технологических и

организационных элементов эффективной инфраструктуры кибербезопасности

важным фактором становится международное сотрудничество.

Слайд 65

В Будапеште 23.11.2001 Советом Европы была открыта для подписания

«Конвенция

о компьютерных преступлениях» (www.conventions.coe.int).

Все киберпреступления классифицируются по следующим типам:

1.

Преступления против конфиденциальности, целостности и доступности

компьютерных данных и систем.

2. Правонарушения, связанные с использованием компьютерных средств.

3. Правонарушения, связанные с содержанием данных

(например, детская порнография).

4. Правонарушения, связанные с нарушением авторского права и смежных прав.

5. Покушение, соучастие или подстрекательство к совершению преступлений,

описанных в пунктах 1-4.

Конвенция не подписана Российской Федерацией.

По мнению экспертов, ряд положений Конвенции противоречит некоторым

нормам российского законодательства.

В частности, некоторые статьи предусматривают предоставление

трансграничного доступа к компьютерным данным, что может

нанести ущерб информационной безопасности государства.

Слайд 66Информационная безопасность

Самарский Государственный Университет

Москва, 14 мая 2012 г.

Третий российский форум

по управлению интернетом:

"Безопасность интернета: вызовы и решения"

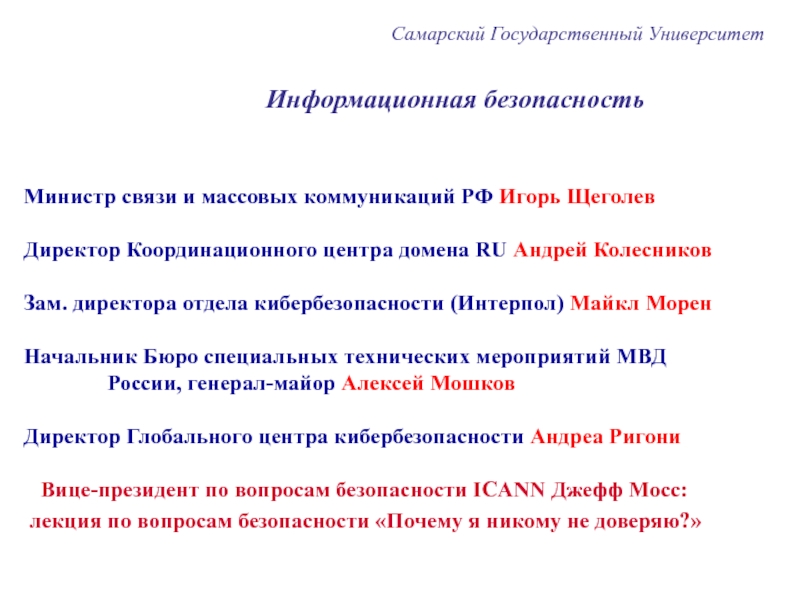

Слайд 67Информационная безопасность

Самарский Государственный Университет

Министр связи и массовых коммуникаций РФ Игорь

Щеголев

Директор Координационного центра домена RU Андрей Колесников

Зам. директора отдела кибербезопасности

(Интерпол) Майкл Морен

Начальник Бюро специальных технических мероприятий МВД

России, генерал-майор Алексей Мошков

Директор Глобального центра кибербезопасности Андреа Ригони

Вице-президент по вопросам безопасности ICANN Джефф Мосс:

лекция по вопросам безопасности «Почему я никому не доверяю?»

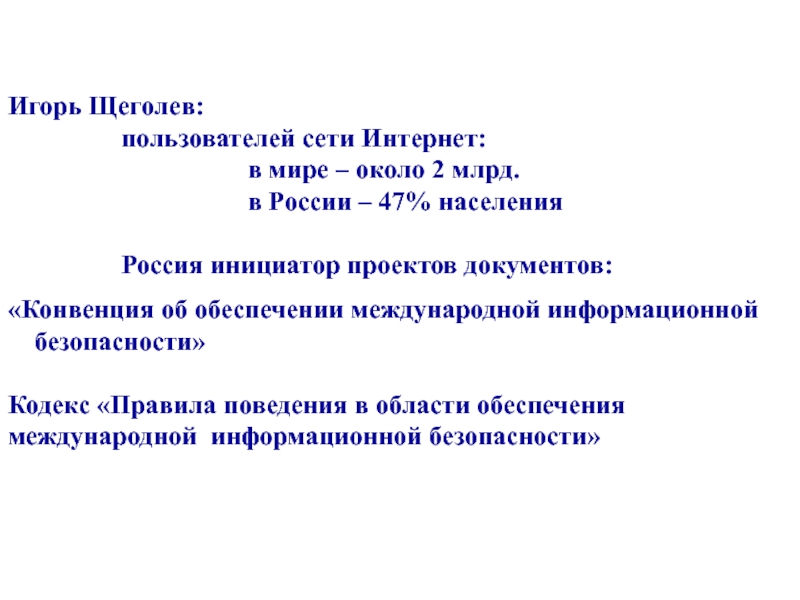

пользователей сети Интернет:

в мире – около 2 млрд.

в России – 47% населения

Россия инициатор проектов документов:

«Конвенция об обеспечении международной информационной

безопасности»

Кодекс «Правила поведения в области обеспечения

международной информационной безопасности»

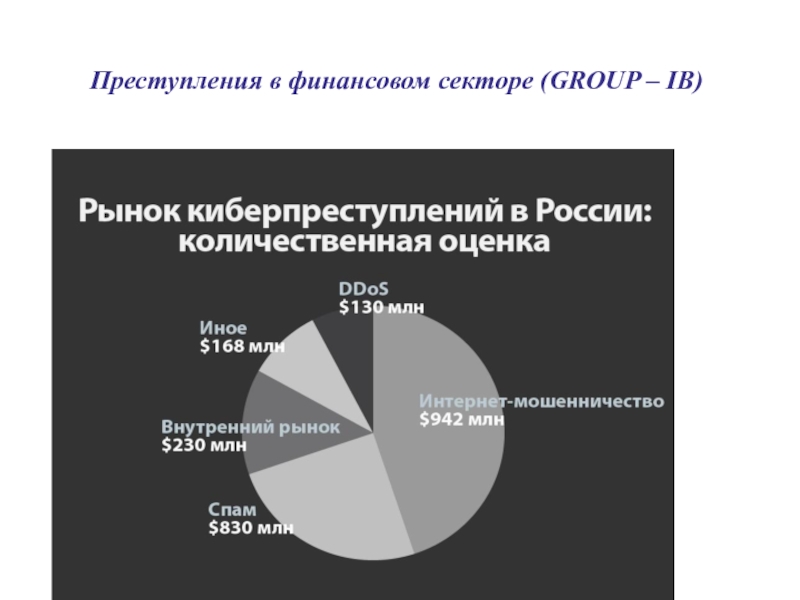

Слайд 69Преступления в финансовом секторе (GROUP – IB)

Самарский Государственный Университет

Слайд 70Преступления в финансовом секторе (GROUP – IB)

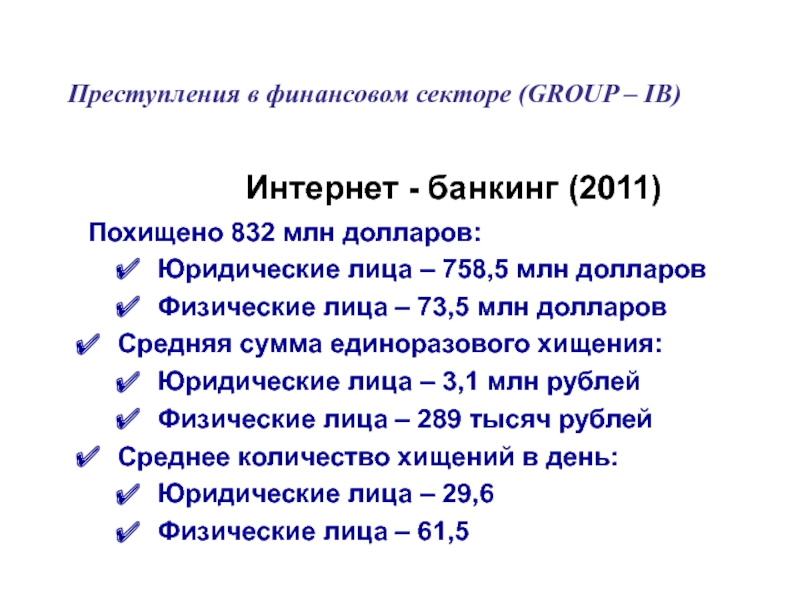

Слайд 71Похищено 832 млн долларов:

Юридические лица – 758,5 млн долларов

Физические

лица – 73,5 млн долларов

Средняя сумма единоразового хищения:

Юридические лица –

3,1 млн рублей

Физические лица – 289 тысяч рублей

Среднее количество хищений в день:

Юридические лица – 29,6

Физические лица – 61,5

Интернет - банкинг (2011)

Преступления в финансовом секторе (GROUP – IB)

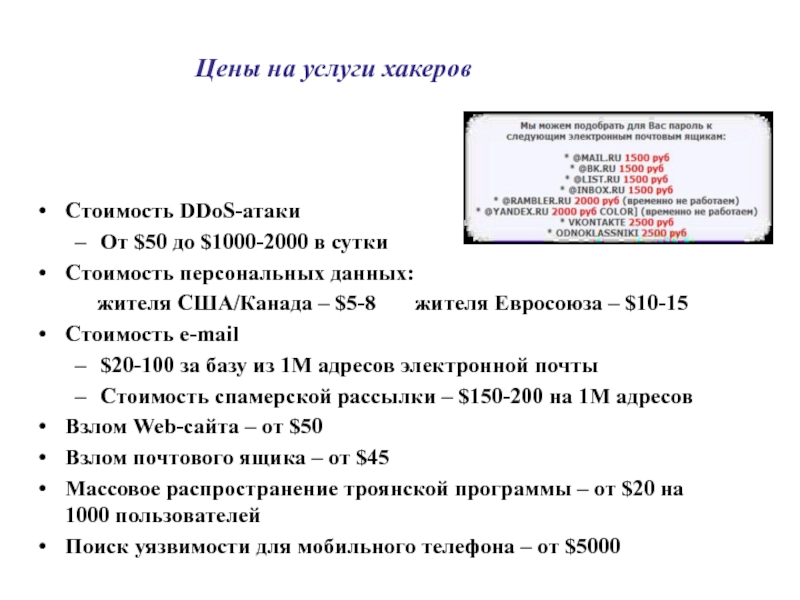

Слайд 72Цены на услуги хакеров

Стоимость DDoS-атаки

От $50 до $1000-2000 в

сутки

Стоимость персональных данных:

жителя США/Канада – $5-8

жителя Евросоюза – $10-15

Стоимость e-mail

$20-100 за базу из 1М адресов электронной почты

Стоимость спамерской рассылки – $150-200 на 1М адресов

Взлом Web-сайта – от $50

Взлом почтового ящика – от $45

Массовое распространение троянской программы – от $20 на 1000 пользователей

Поиск уязвимости для мобильного телефона – от $5000

Слайд 73Самарский Государственный Университет

Угрозы мобильной технике

Слайд 74Самарский Государственный Университет

Угрозы мобильной технике

Слайд 75

Распределение вирусов по платформам

Слайд 772011: количество вредоносного ПО увеличилось вдвое

Более 70 000 тысяч

новых угроз каждый день

Количество записей в антивирусных базах: 5

952 220

35 000

70 000

2010 год

2011 год

Слайд 785-6 февраля 2015 года состоялся 17-й Национальный форум

информационной безопасности

(ИНФОФОРУМ 2015).

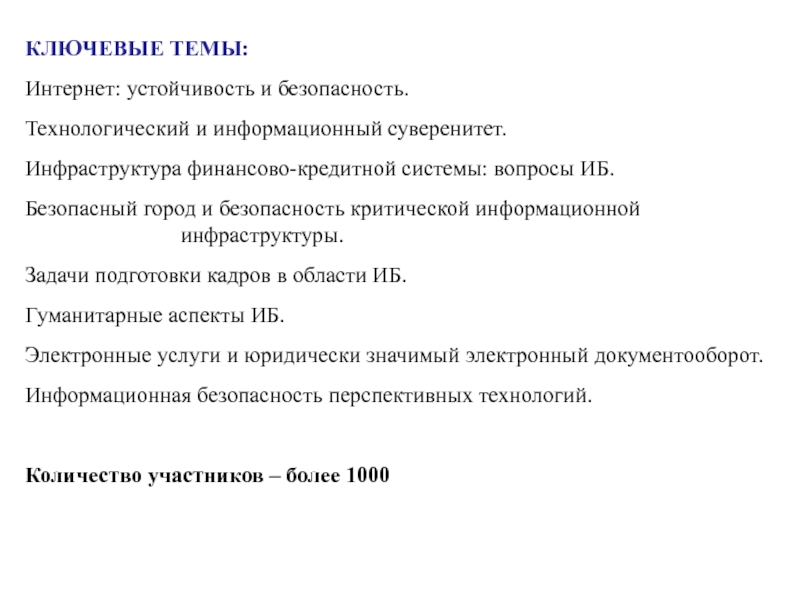

Слайд 79КЛЮЧЕВЫЕ ТЕМЫ:

Интернет: устойчивость и безопасность.

Технологический и информационный суверенитет.

Инфраструктура финансово-кредитной системы:

вопросы ИБ.

Безопасный город и безопасность критической информационной

инфраструктуры.

Задачи подготовки кадров в области ИБ.

Гуманитарные аспекты ИБ.

Электронные услуги и юридически значимый электронный документооборот.

Информационная безопасность перспективных технологий.

Количество участников – более 1000

Слайд 80 Мошков А.Н. – начальник

БСТМ МВД

России

Зарегистрировано «компьютерных» преступлений в 2014 г. более 11 тыс.

Доля краж

и мошенничества:

2013 г. – 30% 2014 г. – 41%

Слайд 81 Сычев А.М. – зам. нач. управления

Защиты информации Банка

России

В 2014 г. выявлено 379 тыс. несанкционированных операций

с использованием 87

тыс. пластиковых карт

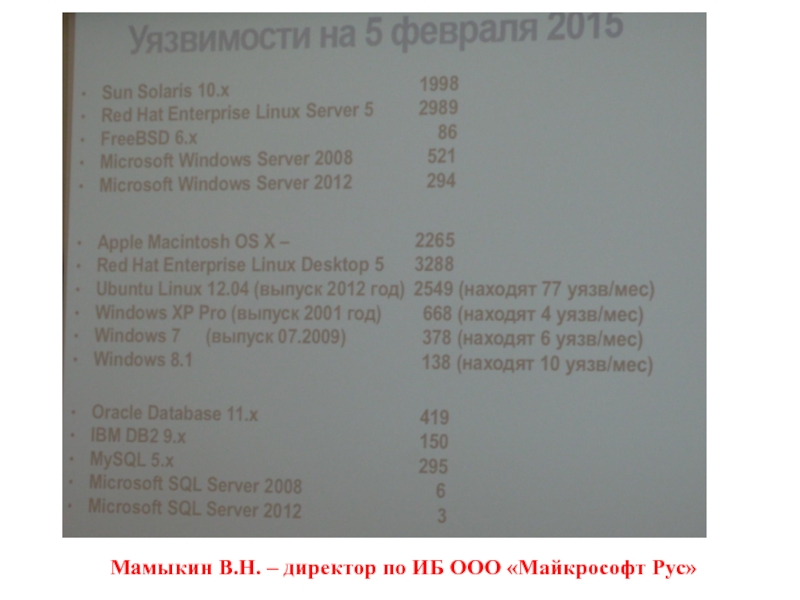

Слайд 82Мамыкин В.Н. – директор по ИБ ООО «Майкрософт Рус»

Слайд 83

На заседании Совета Безопасности РФ 25.07.2007 г. Принят

важный концептуальный документ

«Стратегия развития

информационного общества в России».

Слайд 84МЕСТО ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ОБЩЕЙ СИСТЕМЕ БЕЗОПАСНОСТИ РФ

Научно-техническая

безопасность

Военная безопасность

Экологическая безопасность

Экономическая

безопасность

Социальная безопасность

Национальная

безопасность

РФ

Информационная безопасность

Политическая безопасность

Слайд 85

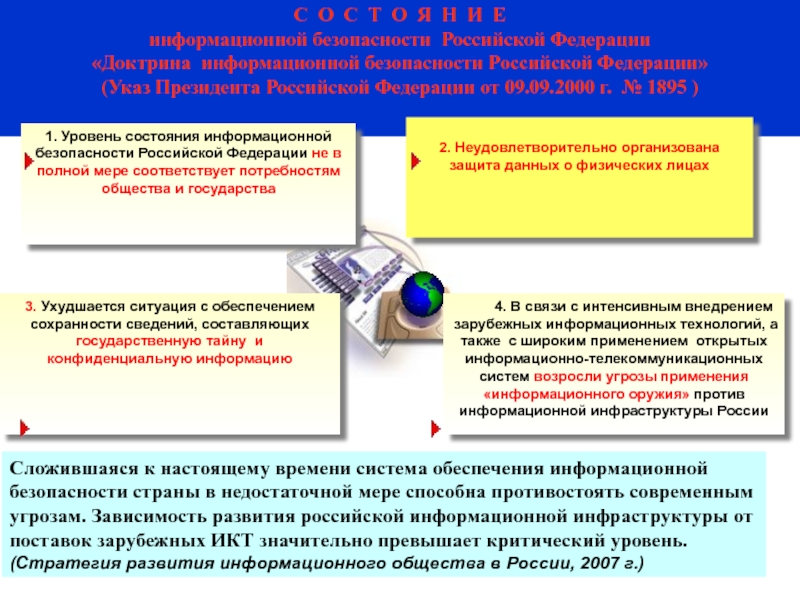

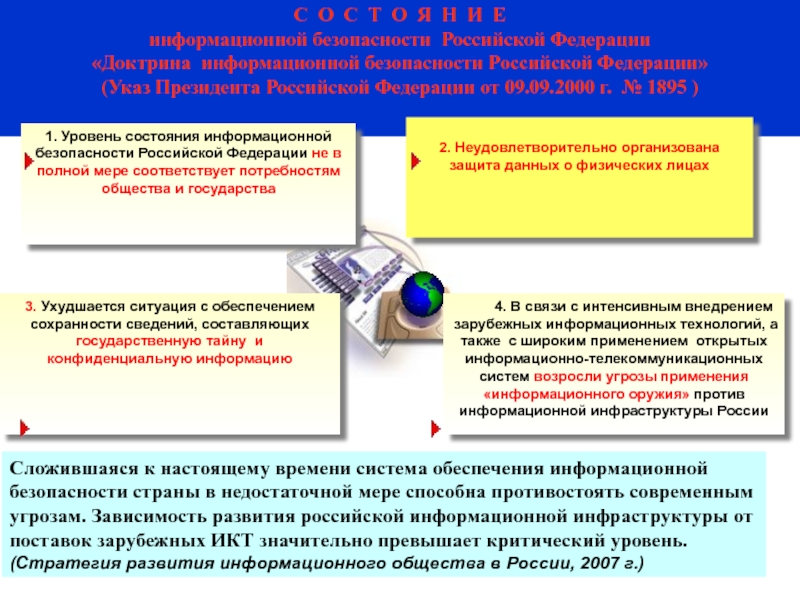

1. Уровень состояния информационной безопасности Российской Федерации не в полной

мере соответствует потребностям общества и государства

3. Ухудшается ситуация с обеспечением

сохранности сведений, составляющих государственную тайну и конфиденциальную информацию

4. В связи с интенсивным внедрением зарубежных информационных технологий, а также с широким применением открытых информационно-телекоммуникационных систем возросли угрозы применения «информационного оружия» против информационной инфраструктуры России

2. Неудовлетворительно организована защита данных о физических лицах

С О С Т О Я Н И Е

информационной безопасности Российской Федерации

«Доктрина информационной безопасности Российской Федерации»

(Указ Президента Российской Федерации от 09.09.2000 г. № 1895 )

Сложившаяся к настоящему времени система обеспечения информационной

безопасности страны в недостаточной мере способна противостоять современным

угрозам. Зависимость развития российской информационной инфраструктуры от

поставок зарубежных ИКТ значительно превышает критический уровень.

(Стратегия развития информационного общества в России, 2007 г.)

Слайд 86

Наряду с расширением созидательных возможностей личности и

общества, интенсивное развитие

ИКТ создает новые возможности

для реализации угроз национальной безопасности, связанных

с

нарушением установленных режимов использования

информационных и коммуникационных систем.

Сложившаяся к настоящему времени система обеспечения

информационной безопасности страны в недостаточной мере

способна противостоять современным угрозам, связанным с

использованием возможностей ИКТ в террористических и других

преступных целях.

Отмечена необходимость совершенствования национальной

системы противодействия преступности, использующей

возможности ИКТ для нанесения ущерба интересам граждан,

общества и государства, а также правоприменительной практики

в области противодействия незаконному обороту объектов

интеллектуальной собственности.

Слайд 87

Факторы, воздействующие на

состояние ИБ.

Политические:

- становление новой Российской государственности на основе

принципов демократии, законности, информационной открытости;

- разрушение командно-административной системы управления;

- нарушение информационных связей вследствие развала СССР;

- низкая общая правовая и информационная культура в обществе;

- активизация деятельности международных террористических

организаций и использование средств «информационной войны»;

- изменение геополитической обстановки вследствие перемен в

различных регионах мира, эскалация конфликтов вблизи

государственной границы Российской Федерации.

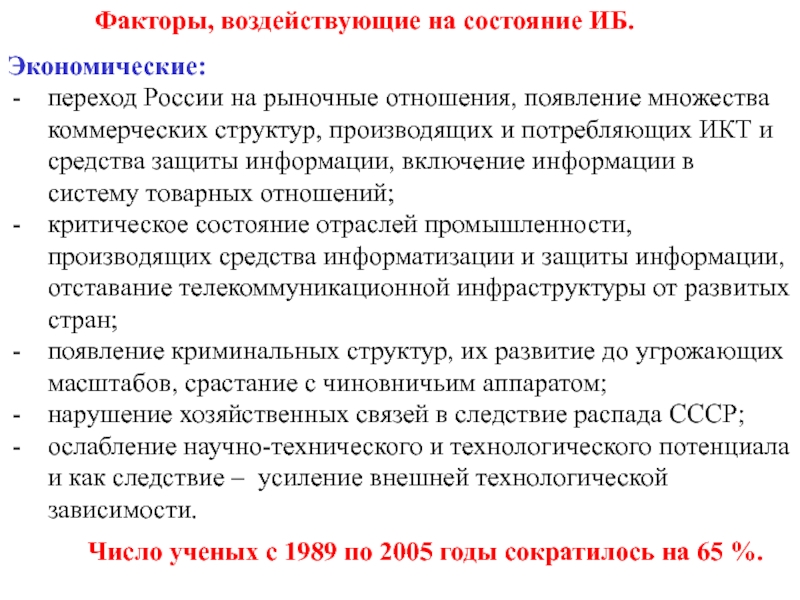

Слайд 88

Факторы, воздействующие на

состояние ИБ.

Экономические:

переход России на рыночные отношения, появление множества коммерческих структур,

производящих и потребляющих ИКТ и средства защиты информации, включение информации в систему товарных отношений;

критическое состояние отраслей промышленности, производящих средства информатизации и защиты информации, отставание телекоммуникационной инфраструктуры от развитых стран;

появление криминальных структур, их развитие до угрожающих масштабов, срастание с чиновничьим аппаратом;

нарушение хозяйственных связей в следствие распада СССР;

ослабление научно-технического и технологического потенциала и как следствие – усиление внешней технологической зависимости.

Число ученых с 1989 по 2005 годы сократилось на 65 %.

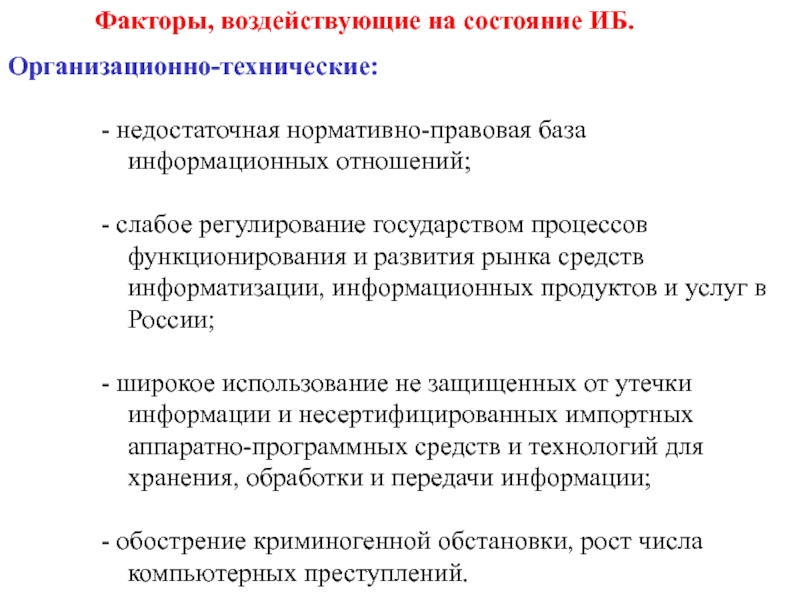

Слайд 89

Факторы, воздействующие на

состояние ИБ.

Организационно-технические:

- недостаточная нормативно-правовая база информационных отношений;

- слабое

регулирование государством процессов функционирования и развития рынка средств информатизации, информационных продуктов и услуг в России;

- широкое использование не защищенных от утечки информации и несертифицированных импортных аппаратно-программных средств и технологий для хранения, обработки и передачи информации;

- обострение криминогенной обстановки, рост числа компьютерных преступлений.

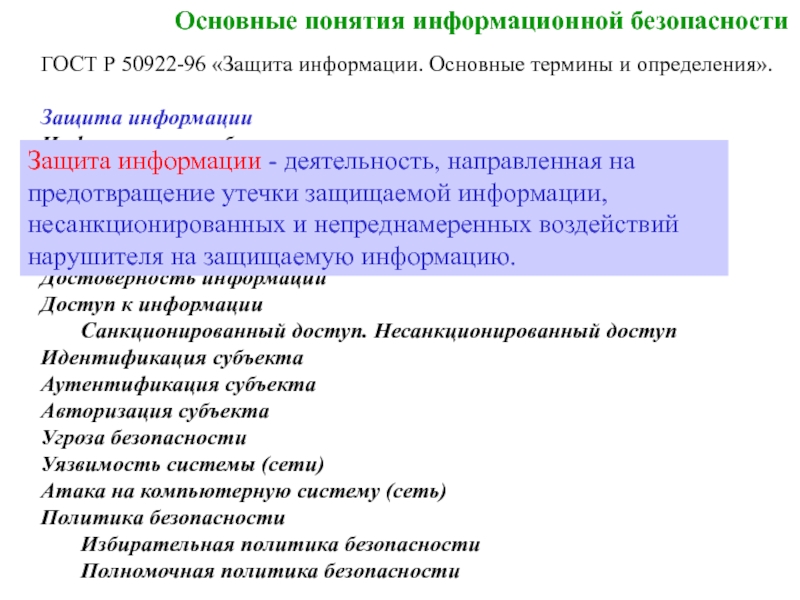

Слайд 90Основные понятия информационной безопасности

ГОСТ Р 50922-96 «Защита информации. Основные термины

и определения».

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность информации

Целостность

информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

Защита информации - деятельность, направленная на

предотвращение утечки защищаемой информации,

несанкционированных и непреднамеренных воздействий

нарушителя на защищаемую информацию.

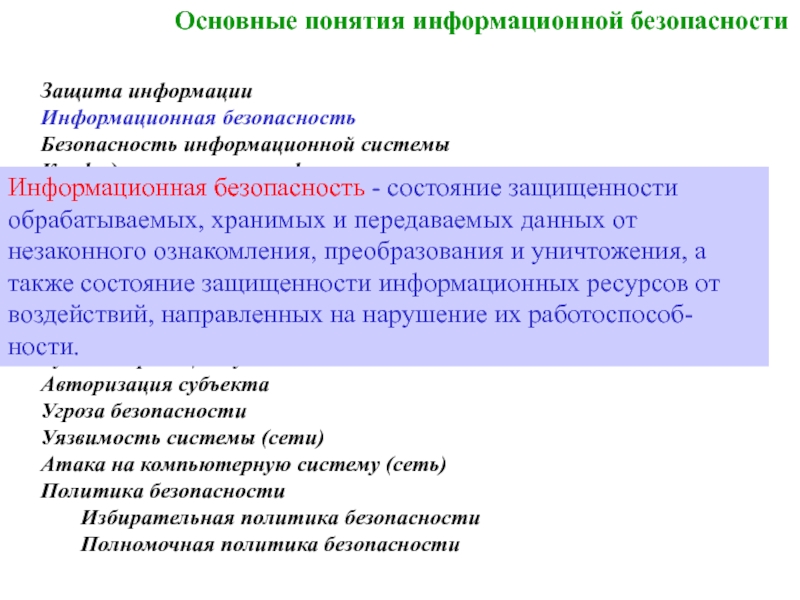

Слайд 91Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

Информационная безопасность - состояние защищенности

обрабатываемых, хранимых и передаваемых данных от

незаконного ознакомления, преобразования и уничтожения, а

также состояние защищенности информационных ресурсов от

воздействий, направленных на нарушение их работоспособ-

ности.

Слайд 92Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

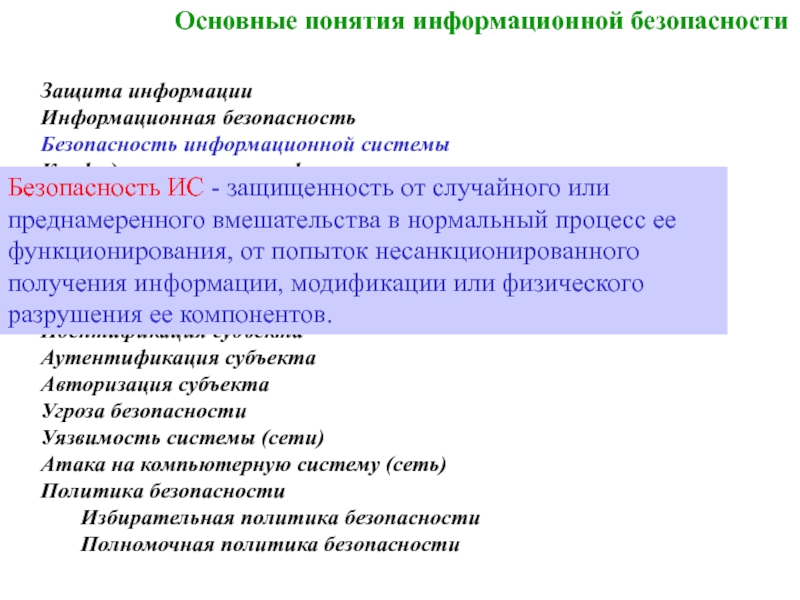

Безопасность ИС - защищенность от случайного или

преднамеренного вмешательства в нормальный процесс ее

функционирования, от попыток несанкционированного

получения информации, модификации или физического

разрушения ее компонентов.

Слайд 93Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

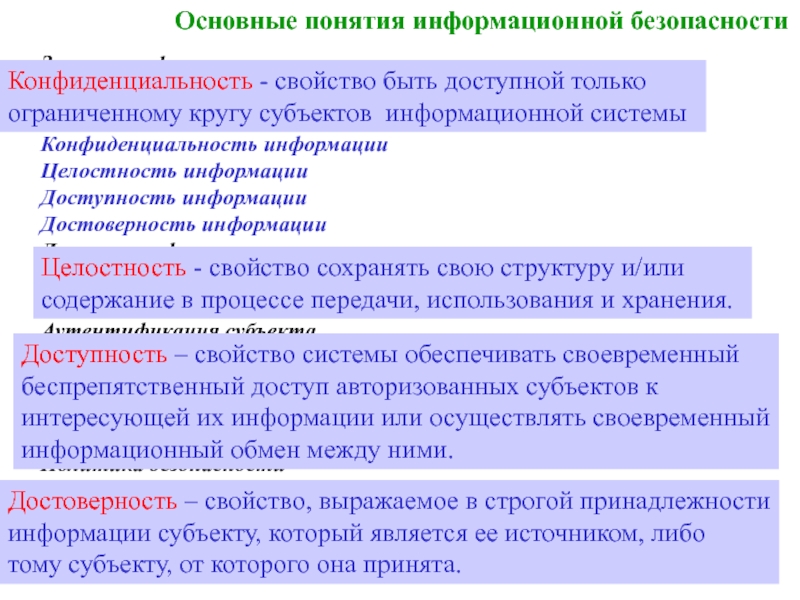

Конфиденциальность - свойство быть доступной только

ограниченному кругу субъектов информационной системы

Целостность - свойство сохранять свою структуру и/или

содержание в процессе передачи, использования и хранения.

Доступность – свойство системы обеспечивать своевременный

беспрепятственный доступ авторизованных субъектов к

интересующей их информации или осуществлять своевременный

информационный обмен между ними.

Достоверность – свойство, выражаемое в строгой принадлежности

информации субъекту, который является ее источником, либо

тому субъекту, от которого она принята.

Слайд 94Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

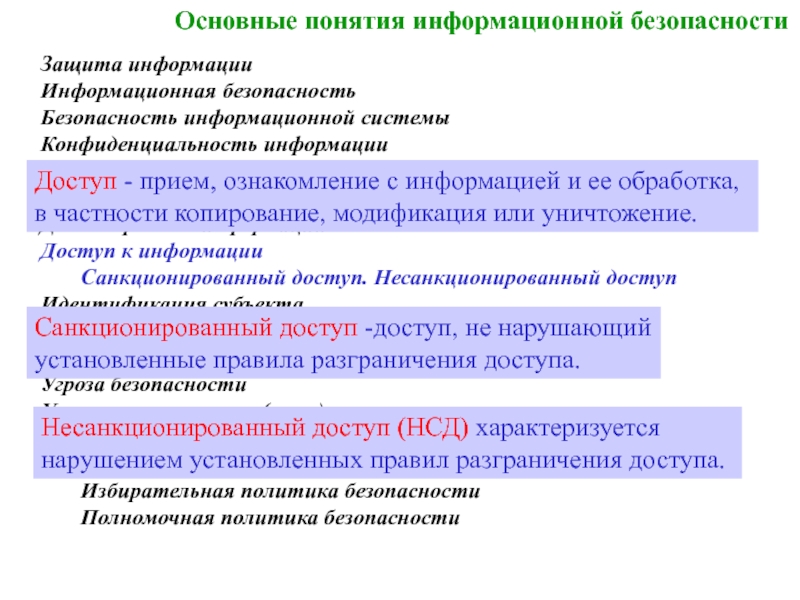

Доступ - прием, ознакомление с информацией и ее обработка,

в частности копирование, модификация или уничтожение.

Санкционированный доступ -доступ, не нарушающий

установленные правила разграничения доступа.

Несанкционированный доступ (НСД) характеризуется

нарушением установленных правил разграничения доступа.

Слайд 95Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

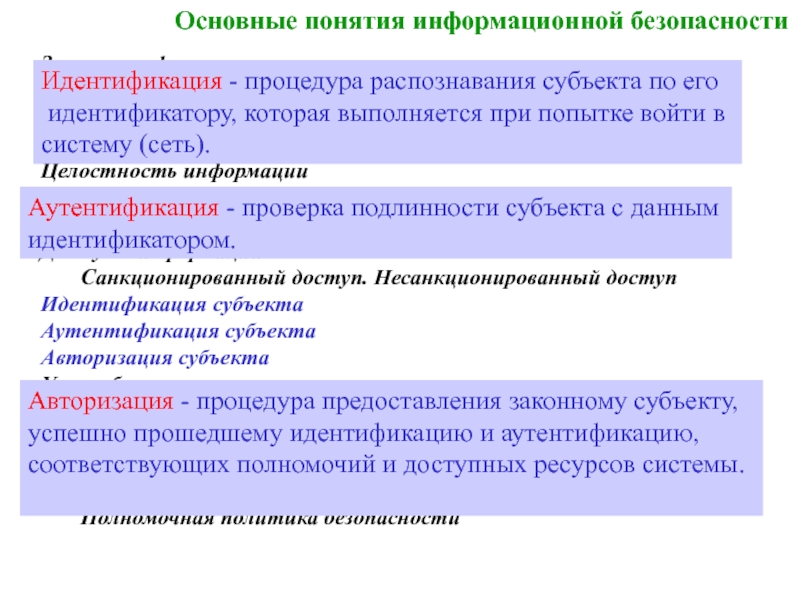

Идентификация - процедура распознавания субъекта по его

идентификатору, которая выполняется при попытке войти в

систему (сеть).

Аутентификация - проверка подлинности субъекта с данным

идентификатором.

Авторизация - процедура предоставления законному субъекту,

успешно прошедшему идентификацию и аутентификацию,

соответствующих полномочий и доступных ресурсов системы.

Слайд 96Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

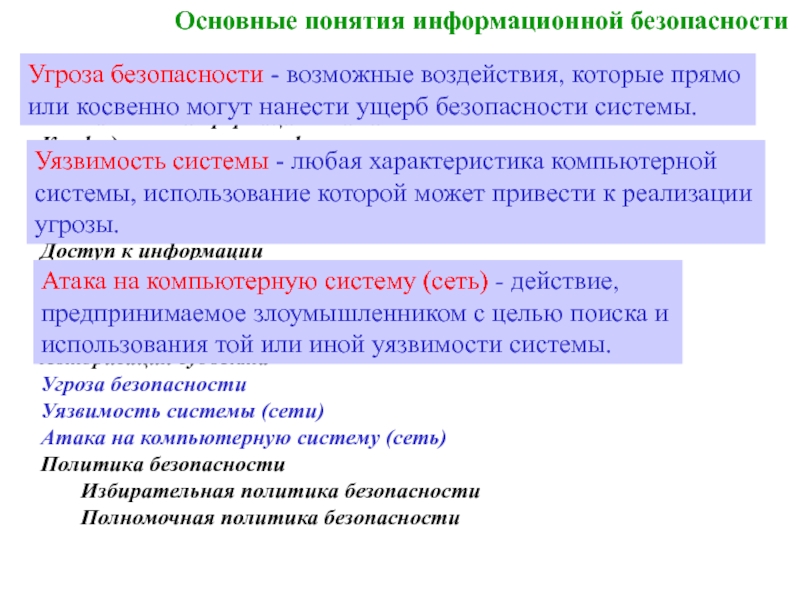

Угроза безопасности - возможные воздействия, которые прямо

или косвенно могут нанести ущерб безопасности системы.

Уязвимость системы - любая характеристика компьютерной

системы, использование которой может привести к реализации

угрозы.

Атака на компьютерную систему (сеть) - действие,

предпринимаемое злоумышленником с целью поиска и

использования той или иной уязвимости системы.

Слайд 97Основные понятия информационной безопасности

Защита информации

Информационная безопасность

Безопасность информационной системы

Конфиденциальность

информации

Целостность информации

Доступность информации

Достоверность информации

Доступ к информации

Санкционированный доступ. Несанкционированный доступ

Идентификация субъекта

Аутентификация субъекта

Авторизация субъекта

Угроза безопасности

Уязвимость системы (сети)

Атака на компьютерную систему (сеть)

Политика безопасности

Избирательная политика безопасности

Полномочная политика безопасности

Политика безопасности - совокупность норм, правил и

практических рекомендаций, регламентирующих работу

средств защиты компьютерной системы (сети) от заданного

множества угроз безопасности.

Избирательная политика безопасности основана на

избирательном способе управления доступом.

(<объект, субъект, тип доступа>)

Полномочная политика безопасности основана на полномочном

(мандатном) способе управления доступом.

Объект:=метка конфиденциальности

Субъект:=уровень допуска

Слайд 98Основные понятия информационной безопасности

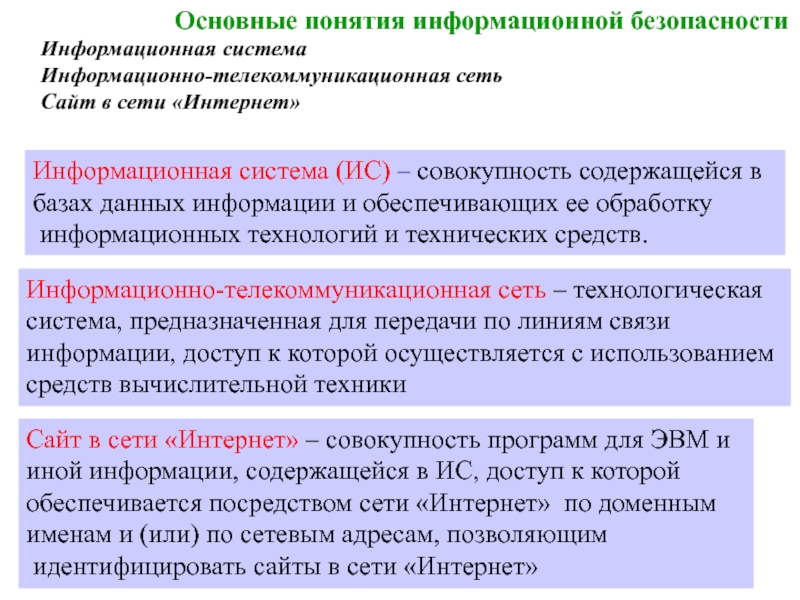

Информационная система

Информационно-телекоммуникационная сеть

Сайт в сети «Интернет»

Информационная система (ИС) – совокупность содержащейся в

базах данных информации

и обеспечивающих ее обработку

информационных технологий и технических средств.

Информационно-телекоммуникационная сеть – технологическая

система, предназначенная для передачи по линиям связи

информации, доступ к которой осуществляется с использованием

средств вычислительной техники

Сайт в сети «Интернет» – совокупность программ для ЭВМ и

иной информации, содержащейся в ИС, доступ к которой

обеспечивается посредством сети «Интернет» по доменным

именам и (или) по сетевым адресам, позволяющим

идентифицировать сайты в сети «Интернет»

Слайд 99Основные понятия информационной безопасности

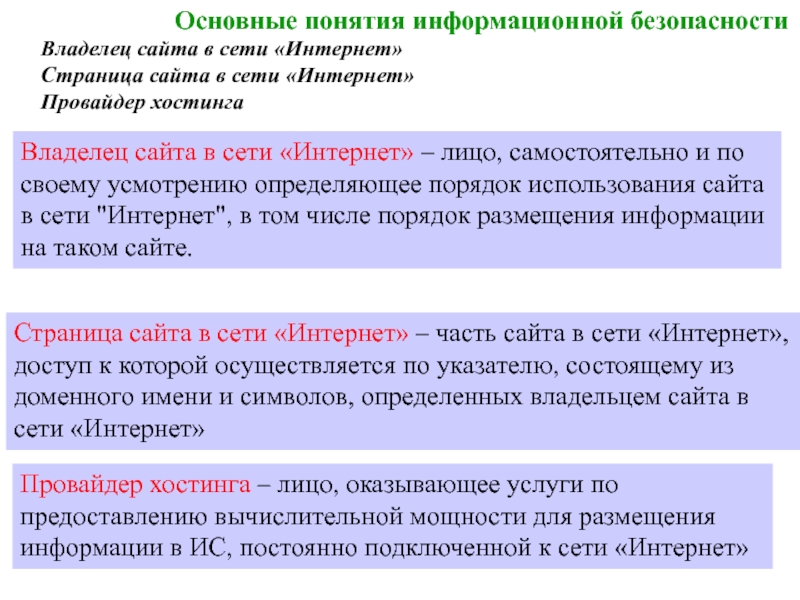

Владелец сайта в сети «Интернет»

Страница сайта в

сети «Интернет»

Провайдер хостинга

Владелец сайта в сети «Интернет» – лицо, самостоятельно

и по

своему усмотрению определяющее порядок использования сайта

в сети "Интернет", в том числе порядок размещения информации

на таком сайте.

Страница сайта в сети «Интернет» – часть сайта в сети «Интернет»,

доступ к которой осуществляется по указателю, состоящему из

доменного имени и символов, определенных владельцем сайта в

сети «Интернет»

Провайдер хостинга – лицо, оказывающее услуги по

предоставлению вычислительной мощности для размещения

информации в ИС, постоянно подключенной к сети «Интернет»

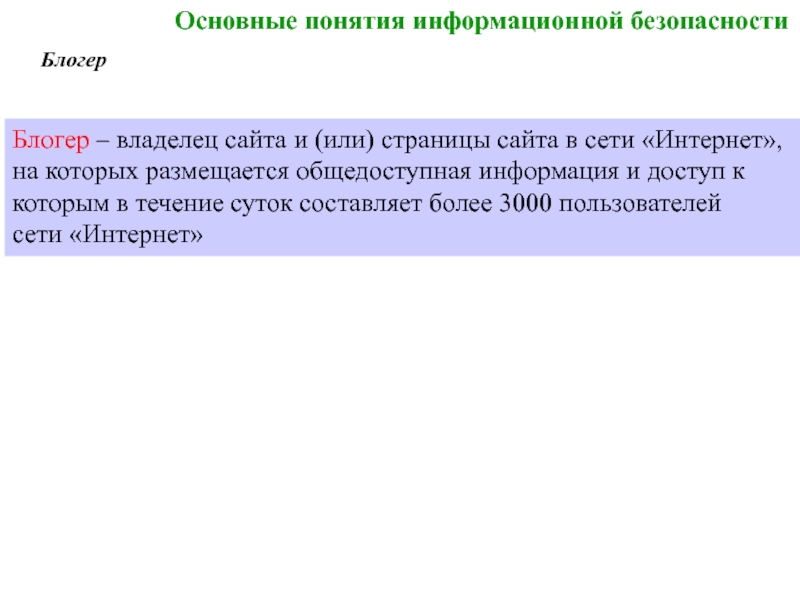

Слайд 100Блогер

Основные понятия информационной безопасности

Блогер – владелец сайта и (или) страницы

сайта в сети «Интернет»,

на которых размещается общедоступная информация и доступ

к

которым в течение суток составляет более 3000 пользователей

сети «Интернет»