Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Информационное обеспечение экономической информационных систем

Содержание

- 1. Информационное обеспечение экономической информационных систем

- 2. Тема 2 Информационное обеспечение экономических информационных

- 3. Структура информационного обеспечения Информационное обеспечение – это

- 4. Системы классификации и кодирования экономической информации Для

- 5. Классификаторы экономической информацииЦель создания классификаторов — установление

- 6. Типы систем классификацииСуществует две основных системы классификации: 1 Иерархическая.2 Фасетная.

- 7. Иерархическая система классификацииИерархическая система — это система

- 8. Фасетная система классификацииФасетная (многоаспектная) система — это

- 9. Типы классификаторов по охвату и области

- 10. Кодирование информацииКодирование — процесс условного буквенно-числового обозначения

- 11. Системы кодированияСистемы кодирования можно разбить на два больших подмножества: Регистрационные.Классификационные .

- 12. Регистрационные системы кодированияРегистрационные системы кодирования независимы от

- 13. Регистрационные системы кодирования включает:Порядковая система — состоит

- 14. Классификационные системы кодированияКлассификационные системы кодирования применяются: для

- 15. Классификационная система кодирования - разряднаяРазрядная (позиционная) система

- 16. Классификационные системы кодирования - комбинированнаяКомбинированная система применяется

- 17. Штрих-кодыДля автоматизации ввода значений числового кода в

- 18. Области применения штрих-кодов Розничная и оптовая торговля.

- 19. Системы штрихового кодированияСистема штрихового кодирования — совокупность

- 20. Тема 2 Информационное обеспечение экономических информационных

- 21. Методы анализа информационных потоковАнализ информационных потоков дает

- 22. В моделировании информационных потоков было предложено много

- 23. Матричная информационная модель необходима для: отображения процесса

- 24. Этапы разработки систем классификации и кодирования информацииI

- 25. Информационные потокиПри проектировании информационной системы существенное значение

- 26. ДокументооборотДокументооборот — последовательность прохождения документа от момента

- 27. Внутримашинное информационное обеспечениеВ состав внутримашинного информационного обеспечения

- 28. Информационная базаОсновной частью внутримашинного обеспечения является информационная

- 29. Организация доступа к даннымДля организации доступа к

- 30. Базы и банки данныхБанк данных — система

- 31. База данныхЯдром банка данных является информационная компонента

- 32. Состав БДВ состав базы данных входит также

- 33. Структура СУБДВ СУБД можно выделить ядро СУБД,

- 34. Средства СУБДВ качестве технических средств БД чаще

- 35. Тема 2 Информационное обеспечение экономических информационных

- 36. Виды угроз безопасности ЭИСУгроза безопасности ЭИС –

- 37. Пассивные угрозыНаправлены на несанкционированное использование информационных ресурсов,

- 38. Активные угрозыИмеют целью нарушение нормального процесса функционирования

- 39. К основным угрозам безопасности информации относят: раскрытие

- 40. Раскрытия конфиденциальной информации могут быть несанкционированный доступ

- 41. Компрометация информации реализуется посредством внесения несанкционированных изменений

- 42. Несанкционированное использование информационных ресурсов, с одной стороны,

- 43. Ошибочное использование информационных ресурсов, будучи санкционированным, тем

- 44. Несанкционированный обмен информацией между абонентами может привести

- 45. Отказ от информации состоит в непризнании получателем

- 46. Отказ в обслуживании представляет собой весьма существенную

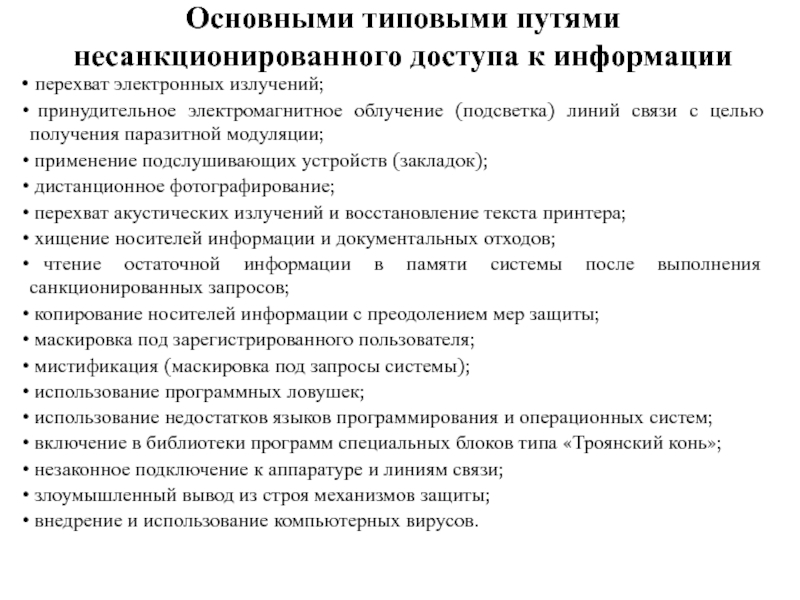

- 47. Основными типовыми путями несанкционированного доступа к информации

- 48. Современные АИТ обладают следующими основными признаками: содержат

- 49. Методы защиты информации в экономических информационных системахПрепятствие

- 50. Методы защиты информации в экономических информационных системахМаскировка

- 51. Средства защиты информации в экономических информационных системах1)

- 52. Средства защиты информации в экономических информационных системах3)

- 53. Средства защиты информации в экономических информационных системах5)

- 54. Для реализации мер безопасности используются различные механизмы1)

- 55. Шифрование может быть:Симметричным - основывается на использовании

- 56. Для реализации мер безопасности используются различные механизмы2)

- 57. Для реализации мер безопасности используются различные механизмы3)

- 58. Для реализации мер безопасности используются различные механизмы4)

- 59. Для реализации мер безопасности используются различные механизмы5)

- 60. Для реализации мер безопасности используются различные механизмы6)

- 61. Для реализации мер безопасности используются различные механизмы7)

- 62. Для реализации мер безопасности используются различные механизмы8)

- 63. Скачать презентанцию

Тема 2 Информационное обеспечение экономических информационных систем (ЭИС) Вопрос 1 «Понятие информационного обеспечения. Принципы организации информационного обеспечения»

Слайды и текст этой презентации

Слайд 1Информационное обеспечение экономической деятельности

Составитель: преподаватель ОГБОУ СПО «СПК»

О.Ю. Устименко

Лекции

Слайд 2Тема 2 Информационное обеспечение экономических информационных систем (ЭИС) Вопрос 1 «Понятие информационного

обеспечения.

Принципы организации информационного обеспечения»

Слайд 3Структура информационного обеспечения

Информационное обеспечение – это методы и способы

представления экономической информации, характеризующей состояние управляемой системы

(например, предприятия, организации,

фирмы). Информационное обеспечение включает в себя:

систему показателей данной предметной области;

системы классификации и кодирования;

экономическую и управленческую документацию;

структуру информационных потоков — варианты организации документооборота;

структуру информационных массивов различной степени организации на машинных носителей.

Слайд 4Системы классификации и кодирования экономической информации

Для размещения информации в

АИС необходимо данные упорядочить (выполнить классификацию), а затем формализовать (закодировать)

с использованием специальных справочников — классификаторов данных.Классификатор — документ, с помощью которого осуществляется формализованное описание экономической информации, содержащий наименование классификационных группировок данных и их кодовое обозначение.

Основными объектами классификация являются:

справочные реквизиты;

признаки объектов.

Например, наименования материальных, трудовых, финансовых ресурсов, основных средств, товаров и т.п.

К объектам классификации относят также другие виды информационного обеспечения, например, наименования показателей и документов.

Слайд 5Классификаторы экономической информации

Цель создания классификаторов — установление соответствия между значениями

справочных и описательных признаков и значениями группировочных признаков (закодированных аналогов

справочных признаков, предназначенных для логической обработки данных на компьютере).Процесс классификации — процесс распределения объектов заданного множества по описанному множеству признаков.

Система классификации – совокупность правил распределения объектов множества на отдельные подмножества (классы).

Слайд 6Типы систем классификации

Существует две основных системы классификации:

1 Иерархическая.

2 Фасетная.

Слайд 7Иерархическая система классификации

Иерархическая система — это система когда между классификационными

группировками устанавливаются отношения подчинения, последовательной детализации свойств типа: класс –

группа – вид .При использовании данной системы каждый объект попадает только в одну классификационную группу.

Объединение классификационных группировок на каждом уровне должно составлять исходное множество объектов.

Классификация на каждой ступени выполняется по единственному признаку.

Глубина иерархии определяется классификационными правилами.

Слайд 8Фасетная система классификации

Фасетная (многоаспектная) система — это система классификации, основанная

на параллельном использовании нескольких независимых признаков.

Фасет — набор значений

одного признака классификации. Каждый объект может входить одновременно в разные классификационные группировки.

Система устанавливает порядок следования фасетов и количество классификационных группировок.

Внутри фасета значения признаков могут перечисляться по порядку или образовывать иерархическую структуру, при наличии соподчиненности выбранных признаков.

Слайд 9Типы классификаторов

по охвату и области применения

1 Общегосударственные классификаторы

– разрабатываемые централизовано и являющиеся едиными для всей страны.

Например,

различные классификаторы статистической отчетности: общегосударственный классификатор предприятий и организаций (ОКПО), общегосударственный классификатор отраслей народного хозяйства (ОКОНХ)2 Отраслевые классификаторы — разрабатываемые для классификации объектов в отдельных отраслях.

Например, План счетов бухгалтерского учета, виды оплат и удержаний, виды операций движения средств.

3 Локальные классификаторы — разрабатываемые для обозначения номенклатуры объектов, характерных для конкретного предприятия, организации, банка (коды подразделений, клиентов, внутренних документов и т.п.).

Для обеспечения единого подхода к классификации экономической информации используют целый ряд классификаторов входящих в Единую систему классификации и кодирования (ЕСКК).

Слайд 10Кодирование информации

Кодирование — процесс условного буквенно-числового обозначения объектам и их

группам по соответствующей системе кодирования.

Система кодирования — совокупность правил

присвоения условного обозначения объектов с использованием кода. Код – это условное обозначение объекта базируется на определенном алфавите (множестве знаков).

Число знаков алфавита называется основанием кода.

Код характеризуется рядом дополнительных признаков: длина кода, основание кода, структура кода (распределение знаков по признакам и объектам классификации).

Слайд 11Системы кодирования

Системы кодирования можно разбить на два больших подмножества:

Регистрационные.

Классификационные

Слайд 12Регистрационные системы кодирования

Регистрационные системы кодирования независимы от применяемой системы классификации

объектов.

Такие коды используются для идентификации объекта при вводе и

передаче информации. К регистрационным относятся порядковая и серийная системы кодирования.

Слайд 13Регистрационные системы кодирования включает:

Порядковая система — состоит в последовательном присвоении

каждому новому объекту в системе его порядкового номера.

Как правило,

данная система используется для простых, устоявшихся множеств объектов, включающих небольшое количество элементов.Серийная (серийно-порядковая) — отличается от порядковой предварительным разбиением номенклатуры кодируемых объектов по одному признаку, и для каждой группы должна быть введена серия кодовых обозначений, в пределах которой выполняется порядковое присвоение кода.

Серии обозначений для каждой группы должны быть таковы, чтобы оставались свободные номера для включения новых объектов.

Слайд 14Классификационные системы кодирования

Классификационные системы кодирования применяются:

для отражения взаимосвязей объектов

и групп;

для логической обработке данных на ЭВМ.

В

качестве квалификационных систем используются: Разрядная;

Комбинированная.

Слайд 15Классификационная система кодирования - разрядная

Разрядная (позиционная) система используется для кодирования

объектов, определяемых несколькими связанными признаками.

Кодируемые объекты систематизируются по признакам

на каждом уровне классификации, каждому признаку выделяется фиксированное число разрядов, в пределах которых кодирование начинается с единицы. При разрядной кодировке классификационные группировки по младшим признакам, кодируются в зависимости от старшего признака.

Код объекта, построенный по данной системе, включает столько количество позиций, сколько было учтено классификационных признаков.

Слайд 16Классификационные системы кодирования - комбинированная

Комбинированная система применяется для кодирования больших

номенклатур объектов.

Такие объекты, как правило, включают множество связанных и

независимых признаков. Система кодирования основана на сочетании принципов разрядной, порядковой и серийной систем кодирования.

Слайд 17Штрих-коды

Для автоматизации ввода значений числового кода в информационную систему получили

широкое распространение системы штрихового кодирования.

В данном методе применяется принцип

двоичного кодирования информации с помощью 0 и 1. Штрих-код представляет собой набор чередующихся черных и белых полос.

Широким полосам присваивается значение 1.

Узким — 0.

Для считывания значения кода используются оптические сканирующие устройства.

Для возможностей ручного ввода кода в информационную систему штрих-коды сопровождаются числовым значением кода.

Слайд 18Области применения штрих-кодов

Розничная и оптовая торговля.

Логистика.

Складской учет

И другие области, связанные с движением товаров.

Цель использования

штрих-кодов — это отражение характерных свойств товаров позволяющую проследить за их движением от поставщика к потребителю. Использование штриховых кодов позволяет:

автоматизировать процесс ввода необходимой информации;

унифицировать движение информации на всех участках пути от поставщика к потребителю.

Слайд 19Системы штрихового кодирования

Система штрихового кодирования — совокупность вида штрихового кода,

технических и программных средств нанесения кода на поверхность, считывания кода,

верификации предварительной обработки данных.Для унификации штриховых кодов используются унифицированные системы кодирования:

UPC — универсальный торговый код, разработан и применяется в США и ряде стран Америки.

EAN — товарный код, разработан в Европе.

UCC/EAN — единый стандартизованный штриховой код.

Создан объединенными усилиями организаций США и Канады (Uniform Code Council) и Европейской ассоциацией товарной нумерации (EAN International).

Слайд 20Тема 2 Информационное обеспечение экономических информационных систем (ЭИС) Вопрос 2 «Методы анализа

и этапы разработки ЭИС»

Слайд 21Методы анализа информационных потоков

Анализ информационных потоков дает возможность решить задачи

концептуального проектирования ИС:

1) Анализа и структурирования информационного пространства системы.

2) Выявление

анализа и спецификации пользовательских требований ИС.3) Концептуальное проектирование информационных моделей (моделирование информационных потоков).

В любой модели (бывают физические, логические модели) используется информация о моделируемом объекте, а целью реализации модели является формирование новой информации относительно каких-либо свойств поведения, развития моделируемого объекта при некоторых заданных условиях.

В этом смысле любая модель является информационной, но далеко не любая модель по назначению и по возможностям позволяет описать информационную среду и промоделировать информационные потоки.

Слайд 22В моделировании информационных потоков было предложено много подходов:

Метод функционально-операционного

анализа.

Анализ норм выработки решения.

Модуль-метод.

Семиотический анализ и моделирование.

Построение схем информационных связей.Матричное моделирование.

Слайд 23Матричная информационная модель необходима для:

отображения процесса формирования и движения

показателей и документов;

отображения в единой унифицированной форме данных о

деятельности различных подразделений;описания структуры и функций производственной системы, процессов управления и особенностей функционирования ее элементов;

совершенствование информационной структуры (связей, потоков и т.д.).

Слайд 24Этапы разработки систем классификации и кодирования информации

I ЭТАП - Определение

полного перечня всех классификаторов информации, нужных для выполнения всех функций

ИС.II ЭТАП - Определение четких границ применения каждого классификатора и полного перечня, подлежащих классификации объектов, при этом допускается пересечение подмножеств объектов, сгруппированными различными классификаторами.

III ЭТАП - Определение признаков классификации для разбивки объектов на классы.

IV ЭТАП - Систематизация объектов внутри каждого классификационного множества и отнесения объектов к конкретному классу.

V ЭТАП - Выбора оснований кодов с учетом требований и спецификации ИС.

VI ЭТАП - Проведение кодирования объектов и оформления материалов кодирования.

VII ЭТАП -Проверка рациональности разработанной системы кодирования с точки зрения удобств, поиска информации, ее полноты, возможности перекодирования и т.д.

VIII ЭТАП - Разработка системы внесения изменений и дополнений санкционированного доступа к информации, определение ответственных за внесение информации и пользователей ИС.

IX ЭТАП - разработка инструктивных и методических материалов для пользователей системы.

Слайд 25Информационные потоки

При проектировании информационной системы существенное значение имеет изучение информационных

потоков, сложившихся в экономической системе.

Правильная организация движения информации позволяет

повысить эффективность управления, расширить области автоматизации. Напротив, отсутствие четкого представления об источниках информации и движении данных приводит к невозможности выполнения проектирования системы на предприятии. При рассмотрении информационных потоков в экономической системе особое значение имеет документооборот.

Слайд 26Документооборот

Документооборот — последовательность прохождения документа от момента создания до сдачи

его в архив.

Сложность описания документооборота определяется, во многом, следующими

причинами:1) Процесс обработки информации в экономической системе начинается с определенных первичных документов, проходящих различные стадии предварительной обработки.

2) Документ отражает выполнение каких-либо хозяйственных операций и, в процессе его обработки, могут принимать участие несколько специалистов из различных подразделений.

Электронный документооборот — документооборот, основанный на автоматизации процессов создания, хранения и движения документов.

Основой систем электронного документооборота являются вычислительные машины и коммуникационные сети.

Системы управления документооборотом предназначены для автоматизации движения документов на предприятии, их обработки и хранения.

Слайд 27Внутримашинное информационное обеспечение

В состав внутримашинного информационного обеспечения включают файлы, базы

и банки данных, базы знаний и т.п.

Данные записываются на

различных машинных носителях - магнитные диски, компакт-диски, магнитная лента и др. Требования, предъявляемые к данному виду информационного обеспечения — быстрота и надежность при выполнении операций по поиску, обработке и представлению данных для пользователя.

Содержание включает в себя фактические сведения, относящиеся к выбранной предметной области.

Слайд 28Информационная база

Основной частью внутримашинного обеспечения является информационная база — специальным

образом организованная совокупность данных, хранимая в памяти ЭВМ в виде

файлов.Файл — совокупность однородных по структуре записей, предназначенное для решения экономической задачи.

Запись — набор полей заданного формата.

Слайд 29Организация доступа к данным

Для организации доступа к данным существуют следующие

способы организации информационных баз:

Совокупность локальных файлов, поддерживаемых функциональными пакетами

прикладных программ.Интегрированная база данных, основанная на использовании универсальных программных средств загрузки, поиска и обработки данных, т.н. системы управления базами данных (СУБД).

Слайд 30Базы и банки данных

Банк данных — система специальным образом организованной

информации — баз данных, а также программных, технических, языковых, организационно-методических

средств, предназначенных для обеспечения централизованного накопления и коллективного использования данных.В отличие от локально организованных массивов информации банки данных являются интегрированной информационной системой, решающей следующие задачи:

сокращение избыточности в хранения информации;

устранение противоречивости в данных;

совместное использование информации в решении большого круга задач;

удобства организации доступа к данным;

обеспечение безопасности хранения данных;

снижение затрат на хранение данных и поддержание в актуальном состоянии;

обеспечение независимости данных от изменяющихся внешних условий.

Слайд 31База данных

Ядром банка данных является информационная компонента — база данных.

База данных (БД) — именованная совокупность данных, отражающая состояние объектов

и их отношений в рассматриваемой предметной области. В общем случае данные в базе данных являются интегрированными и общими.

Под понятием интегрированные данные подразумевается возможность представить БД как совокупность нескольких отдельных файлов данных, полностью или частично не перекрывающихся.

Слайд 32Состав БД

В состав базы данных входит также метаинформация - информация

об информации, включающая описание базы данных (схема БД).

Программные средства

банка данных представляют собой комплекс программ и программных модулей, обеспечивающий взаимодействие всех частей информационной системы при ее функционировании. Приложения базы данных — программы и программные модули, с помощью которых пользователь выполняет операции с БД.

Основу программных средств банка данных представляет СУБД.

Система управления базами данных (СУБД) — совокупность языковых и программных средств, предназначенных для создания, ведения и совместного использования БД многими пользователями.

Основная функция, выполняемая СУБД — предоставление пользователю базы данных возможности работать с ней, не вникая в детали на уровне аппаратного обеспечения.

Слайд 33Структура СУБД

В СУБД можно выделить ядро СУБД, обеспечивающее организацию ввода,

обработки и хранения данных, а также средства тестирования и утилиты,

обеспечивающие выполнение вспомогательных функций. Важной компонентой СУБД являются трансляторы или компиляторы для используемых ею языковых средств.Подавляющее большинство СУБД работает в среде универсальных операционных систем и взаимодействует с операционными системами при обработке обращений к БнД. Поэтому часто рассматривают операционную систему как часть БнД.

Для обработки запросов по поиску и обработке информации в БД разрабатываются соответствующие программы, которые представляют прикладное программное обеспечение БнД.

Языковые средства должны обеспечить интерфейс пользователей и прикладных приложений разных категорий с банком данных. Языковые средства большинства СУБД относятся к так называемым языкам четвертого поколения.

Слайд 34Средства СУБД

В качестве технических средств БД чаще всего используются универсальные

ЭВМ, периферийные устройства для вывода информации в базу данных и

отображения выводимой информации. Последнее время наметился переход от больших ЭВМ к открытым распределенным системам на компьютерах различной архитектуры.Организационно-методические средства представляют собой различные инструкции, методические и регламентирующие материалы, предназначенные для пользователей разных категорий, взаимодействующих с банком данных.

Администратор БД — лицо, определяющее правила манипулирования данными в БД, устанавливает доступ различных пользователей к различным участках информационной базы. В задачи администратора входит определение общих правил работы с информацией в базе данных, выполнение установочных и регламентных работ по обеспечению сохранности информации.

Пользователь БД — лицо, выполняющее операции по вводу информации в БД, запуск различных модулей обработки данных, вывода информации в электронном виде или на бумажных носителях. Права пользователей устанавливаются администратором системы и определяются организационной схемой управления предприятием.

Слайд 35Тема 2 Информационное обеспечение экономических информационных систем (ЭИС) Вопрос 3 «Обеспечение

безопасности информации в ЭИС.

Комплексный подход к защите информации»

Слайд 36Виды угроз безопасности ЭИС

Угроза безопасности ЭИС – это действие или

событие, которое может привести к разрушению, искажению или несанкционированному использованию

информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.Угрозы ЭИС принято делить на:

Случайные или непреднамеренные.

Умышленные.

Источники случайных угроз: ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации и т.п.

Умышленные угрозы преследуют цель нанесения ущерба пользователям АИТ и, в свою очередь, подразделяются на активные и пассивные.

Слайд 37Пассивные угрозы

Направлены на несанкционированное использование информационных ресурсов, не оказывая при

этом влияния на их функционирование.

Например, попытка получения информации, циркулирующей

в каналах связи, посредством их прослушивания.Слайд 38Активные угрозы

Имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного

воздействия на аппаратные, программные и информационные ресурсы.

Например, разрушение или

радиоэлектронное подавление линий связи, вывод из строя ПЭВМ или ее операционной системы, искажение сведений в базах данных либо в системной информации и т.д. Источниками активных угроз могут быть непосредственные действия злоумышленников, программные вирусы и т.п.

Слайд 39К основным угрозам безопасности информации относят:

раскрытие конфиденциальной информации;

компрометация

информации;

несанкционированное использование информационных ресурсов;

ошибочное использование ресурсов;

несанкционированный обмен

информацией;отказ от информации;

отказ от обслуживания.

Слайд 40Раскрытия конфиденциальной информации могут быть несанкционированный доступ к базам данных,

прослушивание каналов и т.п.

В любом случае получение информации, являющейся

достоянием некоторого лица (группы лиц), другими лицами наносит ее владельцам существенный ущерб.Слайд 41Компрометация информации реализуется посредством внесения несанкционированных изменений в базы данных,

в результате чего ее потребитель вынужден либо отказаться от нее,

либо предпринимать дополнительные усилия для выявления изменений и восстановления истинных сведений.В случае использования скомпрометированной информации потребитель подвергается опасности принятия неверных решений со всеми вытекающими последствиями.

Слайд 42Несанкционированное использование информационных ресурсов, с одной стороны, является средством раскрытия

или компрометации информации, а с другой — имеет самостоятельное значение,

поскольку, даже не касаясь пользовательской или системной информации, может нанести определенный ущерб абонентам и администрации.Этот ущерб может варьировать в широких пределах — от сокращения поступления финансовых средств до полного выхода АИТ из строя.

Слайд 43Ошибочное использование информационных ресурсов, будучи санкционированным, тем не менее может

привести к разрушению, раскрытию или компрометации указанных ресурсов.

Данная угроза

чаще всего является следствием ошибок в программном обеспечении АИТ.Слайд 44Несанкционированный обмен информацией между абонентами может привести к получению одним

из них сведений, доступ к которым ему запрещен, что по

своим последствиям равносильно раскрытию содержания маркетинговой информации.Слайд 45Отказ от информации состоит в непризнании получателем или отправителем информации

фактов ее получения или отправки.

В условиях маркетинговой деятельности это,

в частности, позволяет одной из сторон расторгать заключенные финансовые соглашения «техническим» путем, формально не отказываясь от них и нанося тем самым второй стороне значительный ущерб.Слайд 46Отказ в обслуживании представляет собой весьма существенную и распространенную угрозу,

источником которой является сама АИТ.

Подобный отказ особенно опасен в

ситуациях, когда задержка с предоставлением ресурсов абоненту может привести к тяжелым для него последствиям. Так, отсутствие у пользователя данных, необходимых для принятия решения, в течение периода, когда это решение еще может быть эффективно реализовано, может стать причиной его нерациональных или даже антимонопольных действий.

Слайд 47Основными типовыми путями несанкционированного доступа к информации

перехват электронных излучений;

принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной

модуляции;применение подслушивающих устройств (закладок);

дистанционное фотографирование;

перехват акустических излучений и восстановление текста принтера;

хищение носителей информации и документальных отходов;

чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

копирование носителей информации с преодолением мер защиты;

маскировка под зарегистрированного пользователя;

мистификация (маскировка под запросы системы);

использование программных ловушек;

использование недостатков языков программирования и операционных систем;

включение в библиотеки программ специальных блоков типа «Троянский конь»;

незаконное подключение к аппаратуре и линиям связи;

злоумышленный вывод из строя механизмов защиты;

внедрение и использование компьютерных вирусов.

Слайд 48Современные АИТ обладают следующими основными признаками:

содержат информацию различной степени

конфиденциальности;

при передаче данных имеют криптографическую защиту информации различной степени

конфиденциальности;отражают иерархичность полномочий субъектов, открывают доступ к программам, к АРМ, файл-серверам, каналам связи и информации системы;

необходимость оперативного изменения этих полномочий;

организуют обработку информации в диалоговом режиме, в режиме разделения времени между пользователями и в режиме реального времени;

обеспечивают управление потоками информации как в локальных сетях, так и при передаче по каналам связи на далекие расстояния;

регистрируют и учитывают попытки несанкционированного доступа, события в системе и документах, выводимых на печать;

обеспечивают целостность программного продукта и информации;

устанавливают наличие средств восстановления системы защиты информации, а также обязательный учет магнитных носителей;

создают условия для физической охраны средств вычислительной техники и магнитных носителей.

Слайд 49Методы защиты информации в экономических информационных системах

Препятствие — метод физического

преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации

и т.д.).Управление доступом — метод защиты информации с помощью регулирования использования всех ресурсов компьютерной информационной системы банковской деятельности (элементов баз данных, программных и технических средств).

Управление доступом включает следующие функции защиты:

идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

проверку полномочий (соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

разрешение и создание условий работы в пределах установленного регламента;

регистрацию (протоколирование) обращений к защищаемым ресурсам;

реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

Слайд 50Методы защиты информации в экономических информационных системах

Маскировка — метод защиты

информации путем ее криптографического закрытия. При передаче информации по каналам

связи большой протяженности данный метод является единственно надежным.Регламентация — метод защиты информации, создающий такие условия автоматизированной обработки, хранения и передачи защищаемой информации, при которых возможности несанкционированного доступа к ней сводились бы к минимуму.

Принуждение — метод защиты, когда пользователи и персонал системы вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение — метод защиты, побуждающий пользователя и персонал системы не разрушать установленные порядки за счет соблюдения сложившихся моральных и этических норм (как регламентированных, так и «неписанных»).

Слайд 51Средства защиты информации в экономических информационных системах

1) Технические средства представляют

электрические, электромеханические и электронные устройства.

Вся совокупность указанных средств делится

на аппаратные и физические. Под аппаратными техническими средствами принято понимать устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с подобной аппаратурой по стандартному интерфейсу:

Физическими средствами являются автономные устройства и системы (замки на дверях, где размещена аппаратура, решетки на окнах, электронно-механическое оборудование охранной сигнализации и др.).

2) Программные средства — это программное обеспечение, специально предназначенное для выполнения функций защиты информации.

Слайд 52Средства защиты информации в экономических информационных системах

3) Организационные средства защиты

представляют собой организационно-технические и организационно-правовые мероприятия, осуществляемые в процессе создания

и эксплуатации вычислительной техники, аппаратуры телекоммуникаций.4) Морально-этические средства защиты реализуются в виде всевозможных норм, которые сложились традиционно или складываются по мере распространения вычислительной техники и средств связи в обществе.

Подобные нормы большей частью не являются обязательными как законодательные меры, однако несоблюдение их ведет обычно к потере авторитета и престижа человека.

Наиболее показательным примером таких норм является Кодекс профессионального поведения членов Ассоциаций пользователей ЭВМ США.

Слайд 53Средства защиты информации в экономических информационных системах

5) Законодательные средства защиты

определяются законодательными актами страны, регламентирующими правила пользования, обработки и передачи

информации ограниченного доступа и устанавливающими меры ответственности за нарушение этих правил.Средства защиты разделены на:

Формальные (выполняющие защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека).

Неформальные (определяемые целенаправленной деятельностью человека либо регламентирующие эту деятельность).

Слайд 54Для реализации мер безопасности используются различные механизмы

1) Шифрования (криптографии) —

это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Отправитель

– информация шифруется.Получатель – информация дешифруется.

Метод преобразования в криптографической системе определяется используемым специальным алгоритмом, действие которого определяется уникальным числом или битовой последовательностью, обычно называемым шифрующим ключом.

Слайд 55Шифрование может быть:

Симметричным - основывается на использовании одного и того

же секретного ключа для шифрования и дешифрования.

Асимметричным - характеризуется

тем, что для шифрования используется один общедоступный ключ, а для дешифрования — другой, являющийся секретным, при этом знание общедоступного ключа не позволяет определить секретный ключ.Слайд 56Для реализации мер безопасности используются различные механизмы

2) Цифровая (электронная) подпись

- основываются на алгоритмах асимметричного шифрования и включают две процедуры:

формирование подписи отправителем и ее опознавание (верификацию) получателем.Первая процедура обеспечивает шифрование блока данных либо его дополнение криптографической контрольной суммой, причем в обоих случаях используется секретный ключ отправителя.

Вторая процедура основывается на использовании общедоступного ключа, знания которого достаточно для опознавания отправителя.

Слайд 57Для реализации мер безопасности используются различные механизмы

3) Контроль доступа -

проверка полномочий объектов АИТ (программ и пользователей) на доступ к

ресурсам сети.Слайд 58Для реализации мер безопасности используются различные механизмы

4) Обеспечение целостности данных

- применяется к отдельному блоку и к потоку данных.

Отправитель дополняет

передаваемый блок криптографической суммой, а получатель сравнивает ее с криптографическим значением, соответствующим принятому блоку. Несовпадение свидетельствует об искажении информации в блоке. Однако описанный механизм не позволяет вскрыть подмену блока в целом. Поэтому необходим контроль целостности потока, который реализуется посредством шифрования с использованием ключей, изменяемых в зависимости от предшествующих блоков.

Слайд 59Для реализации мер безопасности используются различные механизмы

5) Обеспечение аутентификации.

Различают:

Односторонняя аутентификация

- один из взаимодействующих объектов проверяет подлинность другого

Взаимная аутентификацию -

проверка является взаимной. Слайд 60Для реализации мер безопасности используются различные механизмы

6) Постановка графика или

механизм заполнения текста, используются для засекречивания потока данных.

Основываются на

генерации объектами АИТ фиктивных блоков, их шифровании и организации передачи по каналам сети. Тем самым нейтрализуется возможность получения информации посредством наблюдения за внешними характеристиками потоков, циркулирующих по каналам связи.

Слайд 61Для реализации мер безопасности используются различные механизмы

7) Управление маршрутизацией -

обеспечивает выбор маршрутов движения информации по коммуникационной сети таким образом,

чтобы исключить передачу секретных сведений по скомпрометированным (небезопасным) физически ненадежным каналам.Слайд 62Для реализации мер безопасности используются различные механизмы

8) Арбитраж или освидетельствование

- обеспечивает подтверждение характеристик данных, передаваемых между объектами АИТ, третьей

стороной (арбитром).Для этого вся информация, отправляемая или получаемая объектами, проходит и через арбитра, что позволяет ему впоследствии подтверждать упомянутые характеристики.