Разделы презентаций

- Разное

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Классификация автоматизированных систем и требований по защите информации

Содержание

- 1. Классификация автоматизированных систем и требований по защите информации

- 2. Руководящий документ Гостехкомиссии России "Классификация автоматизированных систем

- 3. Третья группа системы, в которых работает один

- 4. Вторая группа системы, в которых работает несколько

- 5. Первая группа многопользовательские системы, в которых одновременно

- 6. Все механизмы защиты разделены на четыре подсистемы следующего назначения: управления доступом;регистрации и учета;криптографического закрытия;обеспечения целостности.

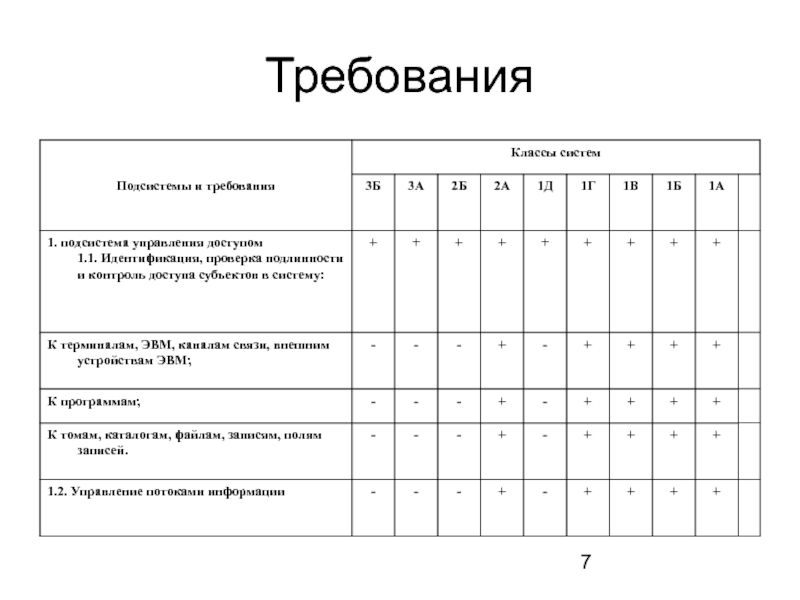

- 7. Требования

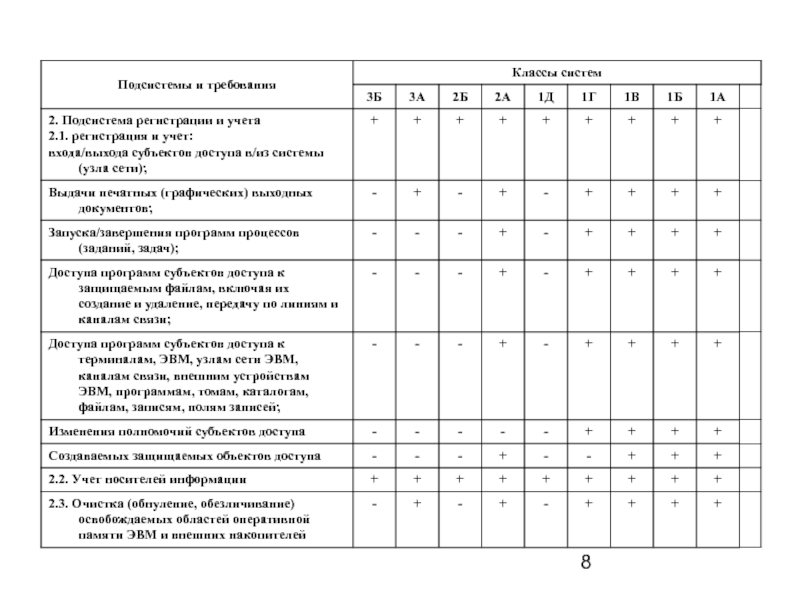

- 8.

- 9.

- 10.

- 11. Классы защищенности средств вычислительной техники от несанкционированного

- 12. +

- 13. Примечание: "-" — нет требований к данному

- 14. Стандарт США "Критерии оценки гарантировано защищенных вычислительных систем в интересах министерства обороны США"

- 15. «Оранжевая книга» - стандарт США "Критерии оценки

- 16. Стандартом предусмотрено шесть фундаментальных требований, которым должны

- 17. 1. Стратегия.Требование 1 — стратегия обеспечения безопасности:

- 18. 2. Подотчетность.Требование 3 — идентификация: индивидуальные субъекты

- 19. 3. Гарантии.Требование 5 — гарантии: вычислительная система

- 20. В зависимости от конкретных значений, которым отвечают

- 21. D — минимальная защита — системы, подвергнутые оцениванию, но не отвечающие требованиям более высоких классов;

- 22. С1 — защита, основанная на индивидуальных мерах

- 23. В1 — защита, основанная на присваивании имен

- 24. А1 — верификационный проект — системы, функционально

- 25. Скачать презентанцию

Руководящий документ Гостехкомиссии России "Классификация автоматизированных систем и требований по защите информации"выпущен в 1992 году. В данном документе выделено девять классов защищенности автоматизированных систем от несанкционированного доступа к информации, а для

Слайды и текст этой презентации

Слайд 1Руководящий документ Гостехкомиссии России "Классификация автоматизированных систем и требований по

защите информации"

Слайд 2Руководящий документ Гостехкомиссии России "Классификация автоматизированных систем и требований по

защите информации"

выпущен в 1992 году. В данном документе выделено девять

классов защищенности автоматизированных систем от несанкционированного доступа к информации, а для каждого класса определен минимальный состав необходимых механизмов защиты и требования к содержанию защитных функций каждого из механизмов в каждом из классов систем.Слайд 3Третья группа

системы, в которых работает один пользователь, допущенный ко

всей обрабатываемой информации, размещенной на носителях одного уровня конфиденциальности. К

группе отнесены два класса, обозначенные 3Б и 3А;Слайд 4Вторая группа

системы, в которых работает несколько пользователей, которые имеют

одинаковые права доступа ко всей информации, обрабатываемой и/или хранимой на

носителях различного уровня конфиденциальности. К группе отнесены два класса, обозначенные 2Б и 2А;Слайд 5Первая группа

многопользовательские системы, в которых одновременно обрабатывается и/или хранится

информация разных уровней конфиденциальности, причем различные пользователи имеют различные права

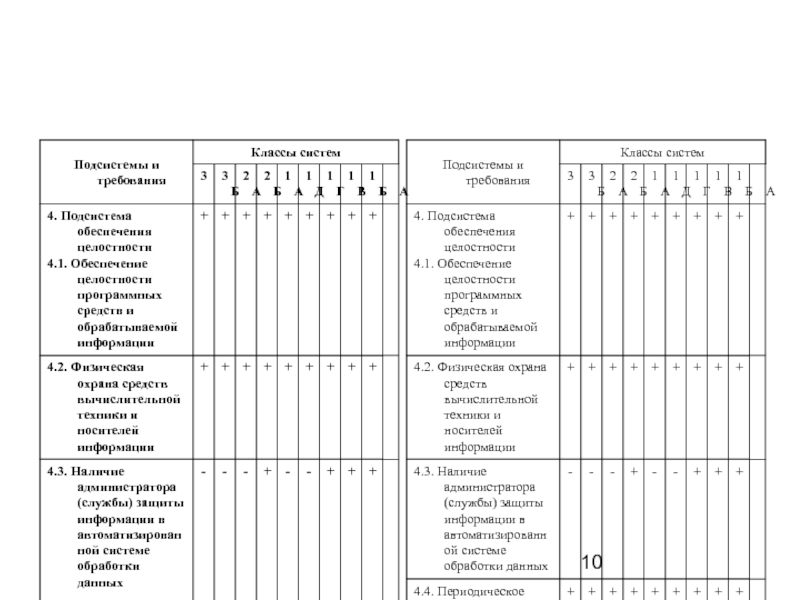

на доступ к информации. К группе отнесено пять классов: 1Д, 1Г, 1В, 1Б и 1А.Слайд 6Все механизмы защиты разделены на четыре подсистемы следующего назначения:

управления

доступом;

регистрации и учета;

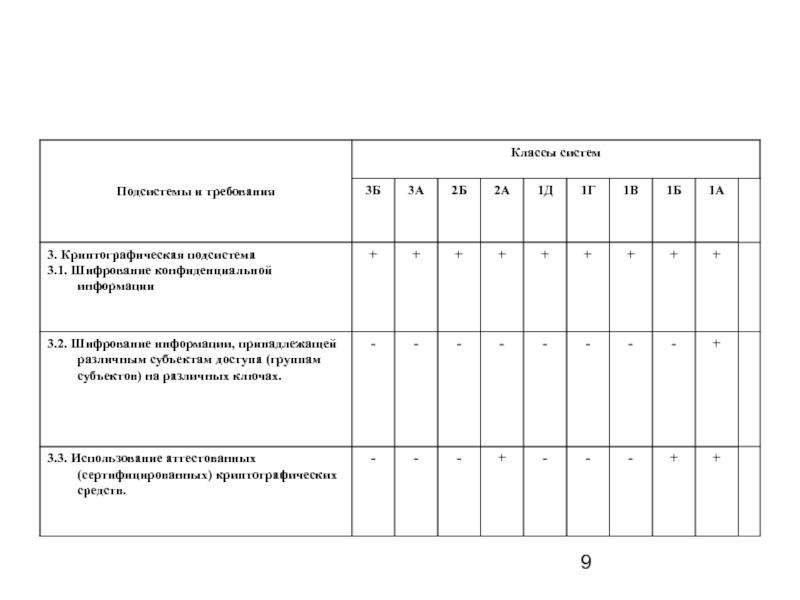

криптографического закрытия;

обеспечения целостности.

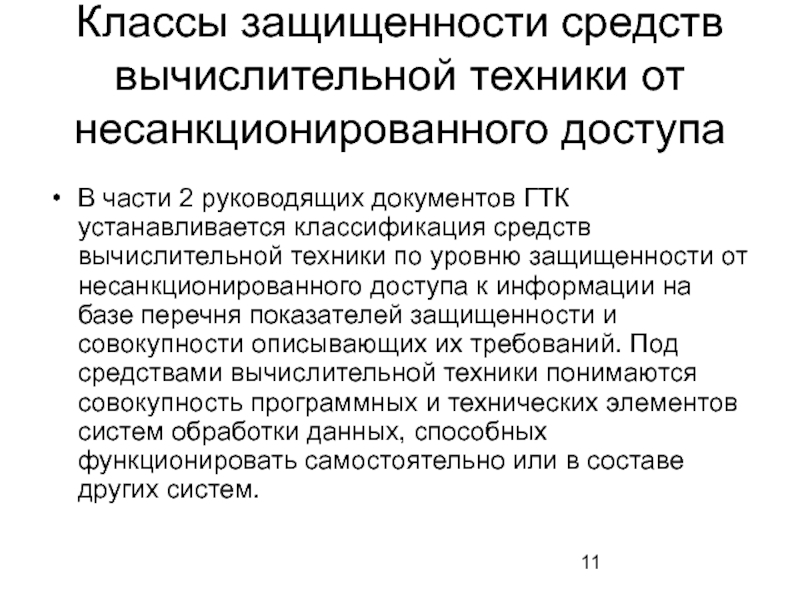

Слайд 11Классы защищенности средств вычислительной техники от несанкционированного доступа

В части

2 руководящих документов ГТК устанавливается классификация средств вычислительной техники по

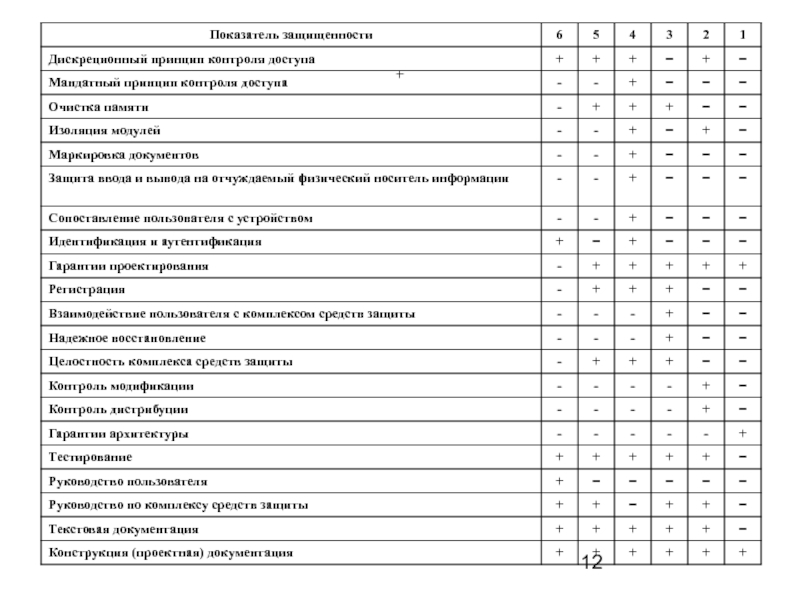

уровню защищенности от несанкционированного доступа к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Под средствами вычислительной техники понимаются совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.Слайд 13

Примечание: "-" — нет требований к данному классу; "+" -

новые или дополнительные требования; "=" — требования совпадают с требованиями

к средствам вычислительной техники предыдущего класса.Слайд 14Стандарт США "Критерии оценки гарантировано защищенных вычислительных систем в интересах

министерства обороны США"

Слайд 15

«Оранжевая книга» - стандарт США "Критерии оценки гарантировано защищенных вычислительных

систем в интересах министерства обороны США" (Trusted Computer Systems Evaluation

Criteria — TCSEC),Принят в 1983 году.

Слайд 16

Стандартом предусмотрено шесть фундаментальных требований, которым должны удовлетворять те вычислительные

системы, которые используются для обработки конфиденциальной информации. Требования разделены на

три группы: стратегия, подотчетность, гарантии — в каждой группе по два требования следующего содержания.Слайд 171. Стратегия.

Требование 1 — стратегия обеспечения безопасности: необходимо иметь явную

и хорошо определенную стратегию обеспечения безопасности.

Требование 2 — маркировка: управляющие

доступом метки должны быть связаны с объектами.Слайд 182. Подотчетность.

Требование 3 — идентификация: индивидуальные субъекты должны идентифицироваться.

Требование 4

— подотчетность: контрольная информация должна храниться отдельно и защищаться так,

чтобы со стороны ответственной за это группы имелась возможность отслеживать действия, влияющие на безопасность.Слайд 193. Гарантии.

Требование 5 — гарантии: вычислительная система в своем составе

должна иметь аппаратные/программные механизмы, допускающие независимую оценку на предмет достаточного

уровня гарантий того, что система обеспечивает выполнение изложенных выше требований (с первого по четвертое).Требование 6 — постоянная защита: гарантировано защищенные механизмы, реализующие перечисленные требования, должны быть постоянно защищены от "взламывания" и/или несанкционированного внесения изменений.

Слайд 20

В зависимости от конкретных значений, которым отвечают автоматизированные системы, они

разделены на четыре группы (D, C, B, A), которые названы

так:D — минимальная защита;

C — индивидуальная защита;

B — мандатная защита;

А — верифицированная защита.

Группы систем делятся на классы, причем все системы, относимые к группе D, образуют один класс (D), к группе С — два класса (С1 и С2), к группе В — три класса (В1, В2 и В3), к группе А — один класс (А1 с выделением части систем вне класса).

Слайд 21

D — минимальная защита — системы, подвергнутые оцениванию, но не

отвечающие требованиям более высоких классов;

Слайд 22

С1 — защита, основанная на индивидуальных мерах — системы, обеспечивающие

разделение пользователей и данных. Они содержат внушающие доверие средства, способные

реализовать ограничения по доступу, накладываемые на индивидуальной основе, т.е. позволяющие пользователям иметь надежную защиту их информации и не дающие другим пользователям считывать или разрушать их данные. Допускается кооперирование пользователей по уровням секретности;С2 — защита, основанная на управляемом доступе — системы, осуществляющие не только разделение пользователей как в системах С1, но и разделение их по осуществляемым действиям;

Слайд 23

В1 — защита, основанная на присваивании имен отдельным средствам безопасности

— системы, располагающие всеми возможностями систем класса С, и дополнительно

должны быть формальные модели механизмов обеспечения безопасности, присваивания имен защищаемым данным (включая и выдаваемые за пределы системы) и средства мандатного управления доступом ко всем поименованным субъектам и объектам;В2 — структурированная защита — системы, построенные на основе ясно определенной и формально задокументированной модели, с мандатным управлением доступом ко всем субъектам и объектам, располагающие усиленными средствами тестирования и средствами управления со стороны администратора системы;

В3 — домены безопасности — системы, монитор обращений которых контролирует все запросы на доступ субъектов к объектам, не допускающие несанкционированных изменений. Объем монитора должен быть небольшим вместе с тем, чтобы его состояние и работу можно было сравнительно легко контролировать и тестировать. Кроме того должны быть предусмотрены: сигнализация о всех попытках несанкционированных действий и восстановление работоспособности системы;